2015 年 12 月 23 日、ウクライナ西部で、電力供給会社数社が同時にサイバー攻撃を受け、およそ 80 万世帯で 3 時間から最長 6 時間程度の停電が発生しました。攻撃手法は、マルウェアを含む添付ファイル(Microsoft の Excel ファイル)をメールで送信するスピアフィッシング攻撃で、攻撃者はウクライナ議会の議員に偽装してメール配信をしていたと見られています。

この事件については、すでに様々なセキュリティベンダーや研究機関から状況分析の情報が流れていますが、最新の分析情報によると、マルウェアの感染が停電の直接的な原因ではなく、攻撃者による遠隔から何らかの作用によって停電が発生したと考えられています。ただし、マルウェアの感染によって SCADA(監視制御システム)のサーバ ファイルが削除されたと見られることから、停電に至る一歩手前の状況をマルウェアが引き起こしたのは間違いないようです。SCADA からの制御信号を受け取るフィールドの開閉機は、フェイルセーフ機能が具備されているはずですから、ひょっとしたらマルウェアがファイルを削除したことで制御信号は途絶えたが、開閉機側が(信号断の状態であっても)通電を保持するように制御したために、それ自体では停電しなかったのかもしれません。

実はこのとき、同時に電力会社のコールセンターに対して DoS 攻撃が行われていたため、一般市民からの問い合わせが受けられず、状況が把握ができないという事態に陥っていました。かなり組織的で用意周到な攻撃だったと言えます。

いずれにしても、サイバー攻撃により電気という生活に欠かせないサービスの停止がもたらされたことの社会的な影響は非常に大きいものでした。

サイバー攻撃対策

ではどのような対策を採っていればこのような事態が避けられたのでしょうか。

本来、狙われた SCADA システムは、いわゆる制御系といわれ、通常はメール等による外部との通信が行われないシステムです。しかし、そこに IT 系のシステムとの「渡り」が存在すると、マルウェアが制御系にまで拡大して感染する恐れがあります。今回の事件も、この渡りが存在していた形跡が報じられています。

この様な場合の総括的なセキュリティ対策には、次の 3 点が挙げられます。

- 入り口に相当する IT システムに多段のセキュリティ対策を施す

- IT 系から制御系への渡りを遮断する

- 制御系システム内でもセキュリティ対策を強化する

IT システムへの多段セキュリティ対策

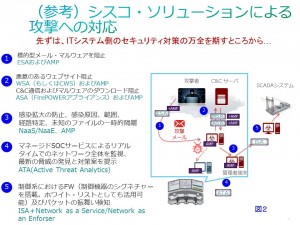

シスコでは、マルウェアの感染拡大を防止するソリューションを提供しています。具体的には、次のようになります。

まず Cisco Email Security Appliance(ESA) が、メールに添付されているファイルを検閲し、マルウェア等に感染しているか否かを判断してブロックします。これをすり抜けたとしても、Web Security Appliance(WSA)が社内から悪意あるウェブサイトへのアクセスを阻止し、外部からはファイアウォール(Adoptive Security Appliance:ASA)によって C&C(コマンド&コントロール)サーバへの接続を遮断して、マルウェア ファイルのダウンロードを抑制します。

さらに IT ネットワーク内のパケットの流れを常時監視することで、異常なパケット振舞いを検知した際にはアラームを発信(Network As A Sensor)し、事事前に条件を設定しておけばパケットの流れを遮断(Network As An Enforcer)する機能も実装できます。

加えて、Cisco セキュリティ エキスパートによるリアルタイムの脅威検知(Active Threat Analytics :ATA)といったマネージド サービスも、シスコから提供されています。

IT 系から制御系への「渡り」を遮断

シスコには、制御系システムへの渡り対策として、制御系機器のシグネチャを搭載したファイアウォール(Industrial Security Appliance: ISA)があります。もちろん、機械的な対策とともに、USB メモリなどのリムーバブル メディアの利用禁止、あるいは運用上のルールといったものを徹底する必要もあります。

制御系システム内におけるセキュリティ対策の強化

これまで外部との接続がないことで攻撃対象にはならないと考えられることの多い制御系システムですが、今後は、制御系システム内にもセキュリティ対策が必須となります。たとえば、Network As A Sensor/Network As An Enforcer では、パケット単位であやしい振舞いを検知し、自動でパケット配信を停止することができるので、このような仕組みを導入することで制御系システム内事態のセキュリティ レベルを上げることが可能になります。ただし、SCADA のようにシステム停止あるいは効率低下が許されないような場合が多いので、そのための最適設定と移行作業が現実的な課題になるものと考えられます。

米国の事例をみると、IT 系および「渡り」部分については少しでも不正と思われる動作があれば積極的に「止める」「駆除する」 Active 対応に設定し、制御系については想定外のパケットが発生しても警告だけに留める「Passive 対応」とすることで、セキュリティ対策がプラント運転に与える影響を極小化している場合もあります。

まとめ

今後もますます増加が懸念される制御系システムへのサイバー攻撃に対しては、唯一の対策手段でセキュリティを担保できないことは周知の通りです。IT 系および制御系それぞれのエリアで最適な対策を講じつつも、連携して包括的な対策が図れるセキュリティ プラットフォームの構築が重要となります。