- Cisco Talos は、2024 年 10 月以降、米国の有料道路利用者を標的とした、金銭窃取目的の SMS 詐欺(スミッシング)が広範囲にわたって継続的に発生していることを確認しています。

- SMS の詐欺メッセージで使用されているドメイン名から判断して、米国の複数の州の住民が標的にされています。

- 有料道路利用者を標的としたこのスミッシング詐欺は、「王多余(Wang Duo Yu)」が開発したスミッシングキットを使用して、複数の攻撃者が金銭目的で行っていると Talos は評価しています。この評価は、Talos が入手したインテリジェンスに基づいており、中程度の確信があります。

有料道路利用者を標的としたスミッシング詐欺

2024 年 10 月中旬以降、Talos は、米国の有料道路自動支払いサービス(E-ZPass など)を装った、金銭窃取を目的とした継続的なスミッシング詐欺を確認しています。これまでのところ、攻撃者は米国の 8 つくらいの州(ワシントン州、フロリダ州、ペンシルベニア州、バージニア州、テキサス州、オハイオ州、イリノイ州、カンザス州など)の住民に SMS メッセージを送信しています。Talos はこれらの州を、SMS メッセージで確認された偽装ドメイン(2 文字の州名の略称が含まれている)から特定しました。

攻撃者は、被害者になり得る人に、少額(5 米ドル未満)の未払い料金があるという内容の通知を SMS で送信します。延滞料金が発生する可能性についても警告し、被害者に偽装ドメインにアクセスして支払いを行うよう促します。

SMS 詐欺メッセージの例

被害者が詐欺ドメインにアクセスすると、偽の画像を使った CAPTCHA を解くよう促され、その後、正規の有料道路サービスのロゴが表示された偽の Web ページにリダイレクトされます。この Web ページでは、被害者に自分の名前と郵便番号を入力させて、偽の請求書を表示します。偽の請求書には被害者の名前が表示されており、約 4 ドルの支払い義務があるというメッセージと、支払いが遅れた場合は 35 ドルの延滞料金が発生するとの警告が記載されています。

偽の請求書を見た被害者が「今すぐ次へ進む」ボタンをクリックすると、別の偽の Web ページにリダイレクトされます。このサイトでは、被害者に氏名、住所、電話番号、およびクレジットカード情報の入力を促し、最終的に攻撃者がこれらの情報を盗み出します。攻撃者のフィッシング インフラストラクチャを限定的にしか確認できていないため、被害者のデバイスに他にペイロードが送り込まれたかどうかは不明です。

2024 年 4 月に、FBI のインターネット犯罪苦情センター(IC3)![]() が今回と似た有料道路のスミッシング詐欺について警告しています。このときも同じく、ブランドを偽装する手口が使われましたが、SMS メッセージの文言、金額、フォーマットには若干の違いがあります。

が今回と似た有料道路のスミッシング詐欺について警告しています。このときも同じく、ブランドを偽装する手口が使われましたが、SMS メッセージの文言、金額、フォーマットには若干の違いがあります。

複数の州で有料道路の利用者を標的にしていることから、攻撃者が大規模データベースから公に流出したユーザー情報を利用している可能性が考えられます。たとえば、2024 年の National Public Data のデータ漏洩事件![]() では、関与した攻撃者が何十億件もの記録を公開し、それが個人の Telegram チャンネルで共有され、さらなる悪用が発生しました。ただし Talos は現時点では、今回の有料道路のスミッシング詐欺が National Public Data のデータ漏洩に起因して活発化していることを示唆する証拠は何も持っていません。

では、関与した攻撃者が何十億件もの記録を公開し、それが個人の Telegram チャンネルで共有され、さらなる悪用が発生しました。ただし Talos は現時点では、今回の有料道路のスミッシング詐欺が National Public Data のデータ漏洩に起因して活発化していることを示唆する証拠は何も持っていません。

フィッシング インフラストラクチャ

Talos は、攻撃者が SMS 詐欺メッセージで入力ミスを狙ったドメインを複数使用し(タイポスクワッティングの手口)、潜在的な被害者を騙してドメインにアクセスさせようとしていたことを確認しました。タイポスクワッティングを用いたこれらのフィッシングドメインは、2024 年 10 月から 11 月にかけて作成されており、45[.]152[.]115[.]161 と 82[.]147[.]88[.]22 の IP アドレスのいずれかに解決されたことも確認しています。

2025 年 3 月現在も、攻撃者は有料道路詐欺を働くために新たなドメインを登録していることから、一連の詐欺は今も続いていると思われます。調査期間中に新規に登録されたこれらのドメインは、IP アドレス 43[.]156[.]47[.]209 に解決されました。

米国の有料道路詐欺に使われていると思われるスミッシングキット

一連の有料道路スミッシング詐欺は、「王多余」という人物が開発したスミッシングキットを利用して、複数の攻撃者が行っていると Talos は評価しています。この評価は、Talos が入手したインテリジェンスに基づいており、中程度の確信があります。

これと似たスミッシングキットを「Smishing Triad![]() 」という組織的なサイバー犯罪グループが使用していることを Talos は確認しています。Resecurity 社

」という組織的なサイバー犯罪グループが使用していることを Talos は確認しています。Resecurity 社![]() が以前報告したとおり、同グループは、金融・商業部門に加え、米郵政公社(USPS)をはじめとする複数の国の郵便サービスを標的とした大規模なスミッシング詐欺を働いています。

が以前報告したとおり、同グループは、金融・商業部門に加え、米郵政公社(USPS)をはじめとする複数の国の郵便サービスを標的とした大規模なスミッシング詐欺を働いています。

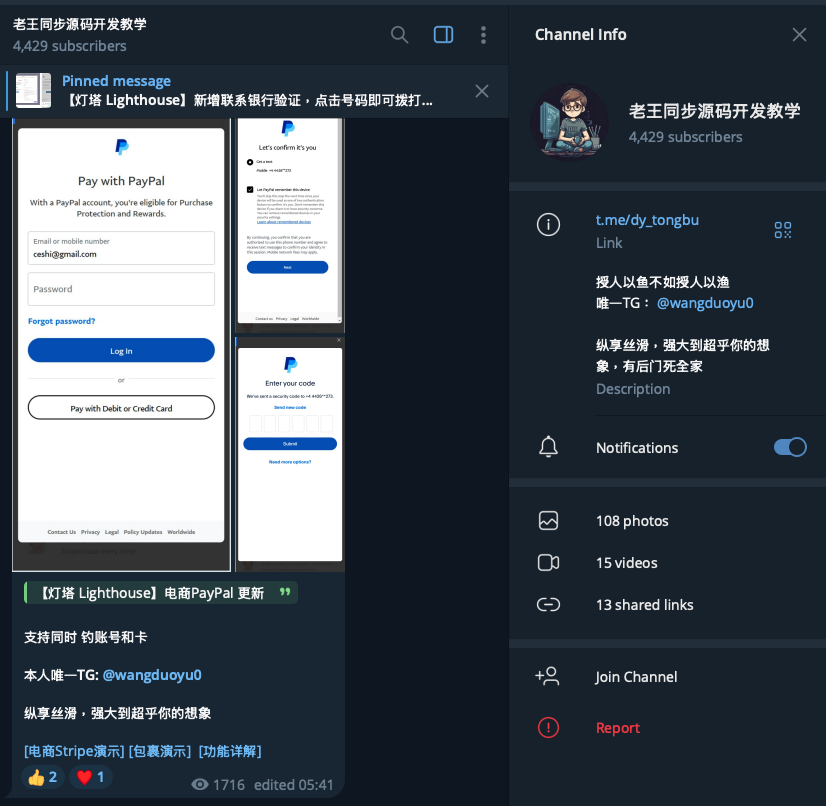

Talos は、DY Tongbu の Telegram チャンネル「老王同步源码开发教学」(「老王による同期ソースコード開発チュートリアル」)で、有料道路システムを標的にしている特定のフィッシングキットに関する言及を発見しました。

公開されている「老王同步源码开发教学」Telegram チャンネル

この Telegram チャンネルで、マサチューセッツ州運輸局(MassDOT)の EZDriveMA 有料道路システムを偽装したとされるフィッシングモジュールと、テキサス州北部有料道路公社の顧客を標的としたフィッシングモジュールに関する詳細情報が共有されました。記事の公開時点で、この Telegram チャンネルの登録者数は 4,400 人を超えていました。

さらに調査を進めたところ、開発者の王多余(Wang Duo Yu)が同様のスミッシングキットを開発し、2 つのアカウントを使って Telegram チャンネル「老王同步源码开发教学」を運営していることが判明しました。下の画像は、王多余に関連する 2 つの Telegram アカウントのスクリーンショットです。

王多余に関連する 2 つの Telegram アカウント

さらに、この開発者が YouTube チャンネルを開設していて、チュートリアル動画をアップロードしていることも Talos は突き止めました。動画で取り上げている内容は、「PMTA メールサーバーの構築方法」、「EPUSD 自動支払い・販売システムの設定」、「Pagoda Panel(宝塔面板)Web サイトの構築」、「ネイティブツールを使用した最もシンプルで安全なノードの構築」、「X-UI パネルを使用した VMess+WS+TLS+Web または VLess+WS+TLS+Web ノードの設定」などです。各動画では、基本的な Web サービスやメールサーバーの構築方法をユーザーに解説しています。

王多余(duoyu wang)の YouTube チャンネル

他では見つからない非公開の動画リンクもいくつかあります。Talos は、ある中国語のフォーラムでそのような動画を 1 つ発見しました。動画リンクが含まれている投稿にアクセスするには、そのフォーラムで特別な許可を得る必要があります。

非公開の動画が掲載されている王多余の YouTube チャンネル

また、王多余が他の Telegram チャンネルで、自分が開発したスミッシングキットの商材やチュートリアルを売り込んでいることも確認しました。そこでもフルスタック開発、メールサーバーの設定、Telegram ボットの開発を含む個人レッスンを提供していました。個人レッスンの内容は、1 日 2 時間、リモートデスクトップを使用して個別指導を行うというもので、1 レッスンあたり 5,888 元(記事掲載時点のレートで約 806 米ドル)を請求しています。

Telegram チャンネルでキットを売り込む王多余

上の画像に表示されている Telegram チャンネルの 1 つは「向前论坛」(「前進フォーラム」)と言い、王多余がモデレータになっています。王多余は、登録者数を増やすためにこのフォーラムに記事を投稿して自身の講座を宣伝し、VPS とドメインを購入するためのリンクと割引コードを提供していました。

自身の Web サイトを通じて VPS とクラウドサービスを販売する王多余(Wang Duoyu)

VPS とクラウドサービスを販売する別の Web サイトも見つかっており、王多余が所有しているサイトであることも確認しています。この Web サイト「wangduoyu[.]vip」は 2022 年から 2023 年まで運営されていました。

Web サイト「多余的商店 duo yu’s shop」

「多余的商店」の DNS が解決される IP アドレスと、サイトの運営期間

Talos は、王多余が有料道路スミッシングキットのソースコードを販売し、システム全体の構築を支援するサービスも提供していることを確認しました。フォーラムのある投稿には、興味があれば誰でも、個人用 Telegram アカウント「@wangduofish」まで連絡できると書かれていました。この投稿には、VIP アクセス権を持つユーザーのみが閲覧できる隠しコンテンツも含まれています。

VIP アクセス権を持つユーザーのみが閲覧できる隠しコンテンツが含まれている王多余の投稿

王多余は、特定のスミッシングキットを設計して自作し、そのキットへのアクセス権を Telegram チャンネルで販売しています。キットは、さまざまなインフラストラクチャのオプションで購入でき、価格は、フル機能開発版が 50 米ドル、プロキシ開発版(顧客が個人ドメインとサーバーを所有している場合)が 30 ドル、バージョンアップデートが 20 ドル、その他の各種サポートが 20 ドルとなっています。また、複数のソースコードのバージョンを対象とした、アップデート版のリリースも提供されています。Telegram チャンネルで紹介されている内容を見ると、販売されているスミッシングキットとソースコードは主に、有料道路の運営会社、銀行、郵便サービスなど、多くのエンドユーザーを抱える大規模な公共向けの事業体を標的にしていることがわかります。

カバレッジ

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザーに警告します。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Cisco Secure Access は、ゼロトラストの原則に基づいて構築された、最新のクラウド提供型セキュリティサービスエッジ(SSE)です。Cisco Secure Access はユーザーがどこで作業していても、インターネット、クラウドサービス、プライベート アプリケーションへのシームレスかつ透過的でセキュアなアクセスを提供します。Cisco Secure Access の無料トライアルにご興味をお持ちの場合は、シスコのアカウント担当者または認定パートナーまでお問い合わせください。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

IOC(侵害の指標)

この脅威の IOC は、こちら![]() の GitHub リポジトリで提供しています。

の GitHub リポジトリで提供しています。

本稿は 2025 年 4 月 10 日にTalos Group

のブログに投稿された「Unraveling the U.S. toll road smishing scams

」の抄訳です。