IP 電話や PBX を外部からアクセスし、不正利用する手口が広がっています。総務省は注意喚起の案内を出しました。

どのような製品をお使いの場合でも間違った設定・設計によって発生する可能性があります。こういった被害に遭わない 3つのポイントをご説明します。

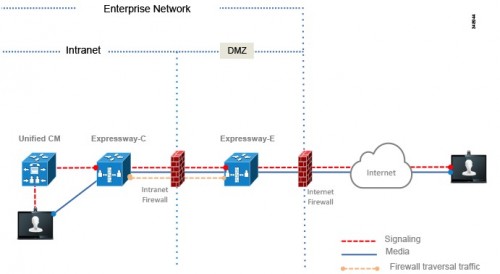

外部に接続する機材は DMZ に置く

社内で利用する IP 電話をインターネットに直接設置する必要はありません。外部と接続する機器は Web サーバなどと同様に、DMZ に設置しましょう。

シスコ製品の場合、Cisco Jabber をインターネット経由で利用する Cisco Expressway が外部と接続する機器に該当します。シスコは外部と接続する専用製品群を「コラボレーション エッジ」と呼んでいます。

インターネットのグローバル IP アドレスに呼制御サーバや端末を直接置く構成になっている場合、注意が必要です。外からの攻撃に耐えうる設計になっていない可能性があります。

外部との接続ポイントが限られることにより、ログ確認が容易になります。そして、製品の不具合、脆弱性が見つかった場合、外部に公開している機材を優先的にバージョンアップすることで、対策にかかる時間を減らすことができます。

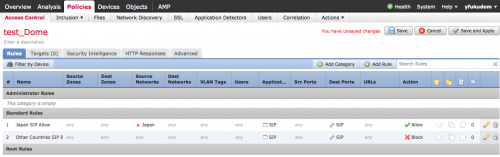

また、DMZ に機材を設置することで、ファイアウォールなどを利用し 不必要な SIP パケットをブロックすることもできます。IP アドレスのレンジで指定することもできますし、地域単位での設定ができる機器もあります。

不要なサービスは止め、安全な通信を利用する

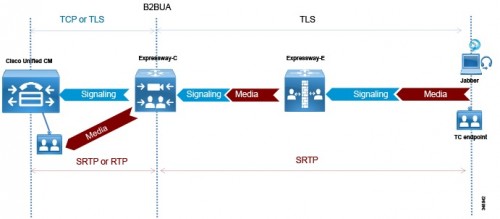

インターネットに UDP ポート 5060 を開けた機材を設置すると格好の攻撃の的になります。残念ながら多くの IP 電話は UDP の SIP で動作しています。シスコの IP 電話は標準で TCP ベースの SIP、インターネット経由やセキュリティを強化した設定では暗号化のかかった SIP-TLS で動作します。SIP UDP は利用しないので、Cisco Expressway の SIP UDP サービスは起動する必要はありません。その他にも不要なサービスは止めておきましょう。

そのためにも、外部から社内にアクセスするアプリケーションがどのようなプロトコルを利用しているのか確認し、理解しておく必要があります。

外出先から社内の内線電話として使えるソリューションが普及し始めていますが、Cisco Jabber の場合、SIP TLS / SRTP を使って社外からのトラフィックを暗号化します。

認証を強化する

内線のログインに「内線番号」をユーザ名、パスワードに利用していませんか?簡単に使えることとセキュリティ リスクは表裏一体です。また、外部に設置した機材の管理者パスワードも同様です。デフォルトや簡易なパスワードで運用している、とういうことはないでしょうか?

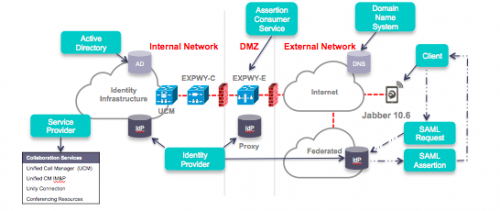

Cisco Unified Communications Manager では、簡単なパスワードの禁止、数回パスワードを間違った場合の一時ログイン停止、そしてSAML 2.0 を利用したシングル サインオン機能が利用できます。SSO を利用することにより、エンドユーザが複数のパスワードを覚える必要がなくなり、ポリシーに沿った認証条件を加えることができます。

いかがでしたでしょうか。

利用している IP 電話のデザイン・設定に潜在的リスクがあるのか、この機会に確認してください。

参考リンク

- エンタープライズ コラボレーション向け シスコ プリファード アーキテクチャ

- 企業のコ ラボレーシ ョ ン向けシスコ プリ フ ァード アーキテクチャ (CVD)

- ビデオ向けシスコ プリファード アーキテクチャ

- Cisco Unified Communications Manager セキュリティ ガイド、リリース 10.0(1)

- Cisco Unity Connection セキュリティ ガイド リリース 10.x

- Cisco Expressway によるユニファイドコミュニケーションのMobile & Remote Access 導入ガイド