- シスコはこのほど、電子メールでのブランドなりすましを検出する新機能を開発してリリースしました。攻撃者はブランドになりすまして正当な企業を装おうとします。

- Talos は、ブランドのロゴを電子メールに埋め込んで被害者に配信するために攻撃者が使用する、多岐にわたる手法を発見しました。

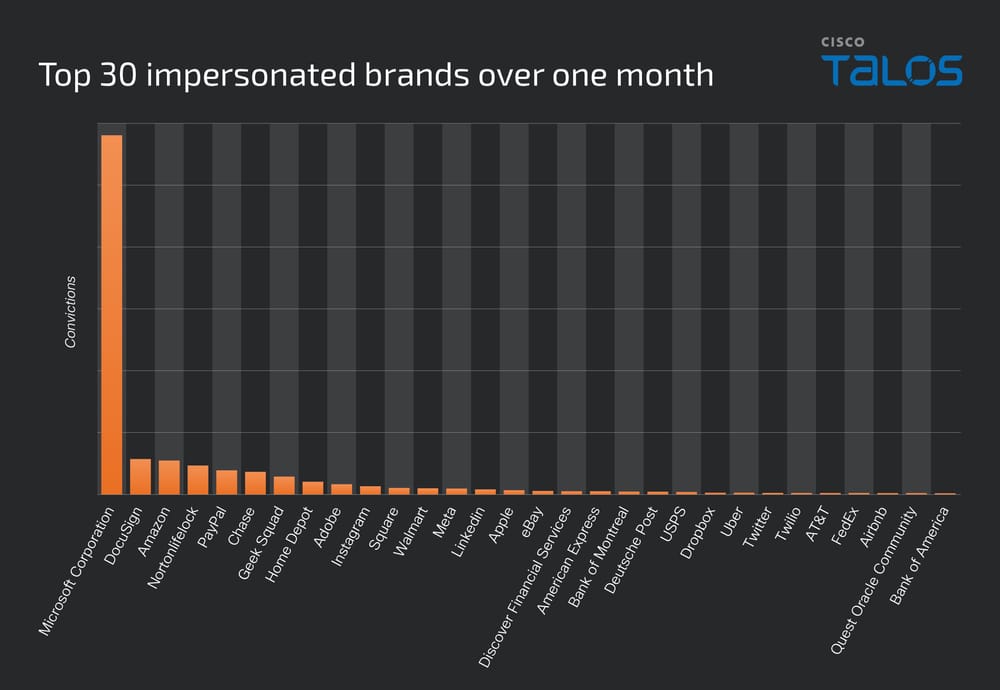

- Talos は、1 か月の間(2024 年 3 月~ 4 月)に検出されたブランドなりすましの事例について、新たな統計とインサイトを提供しています。

- この種の脅威を検出するには、Cisco Secure Email の導入に加え、ユーザー教育が鍵となります。

ブランドのなりすましは、ソーシャルメディア、Web サイト、電子メール、モバイルアプリケーションなど、多くのオンラインプラットフォームで発生する可能性があります。この種の脅威は、人気のあるブランドのロゴの親しみやすさと正当性を悪用し、被害者から機密情報を引き出そうとします。電子メールセキュリティの文脈においては、ブランドのなりすましはフィッシングメールでよく見られます。攻撃者は、有名ブランドの知名度を悪用することで、被害者をだましてログイン情報などの機密情報を提供させようとします。

ブランドのロゴを埋め込んで配信する手法

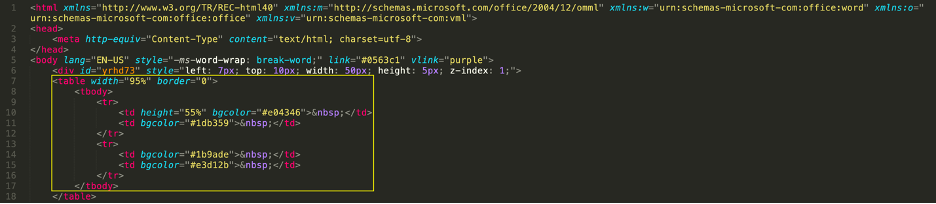

攻撃者はさまざまな手法を用いてブランドのロゴを電子メールに埋め込みます。単純な手法としては、ブランドに関連した言葉を電子メールの HTML ソースに挿入するというものがあります。下の例では、電子メールの HTML ソースに、PayPal のロゴがプレーンテキストとして記述されています。

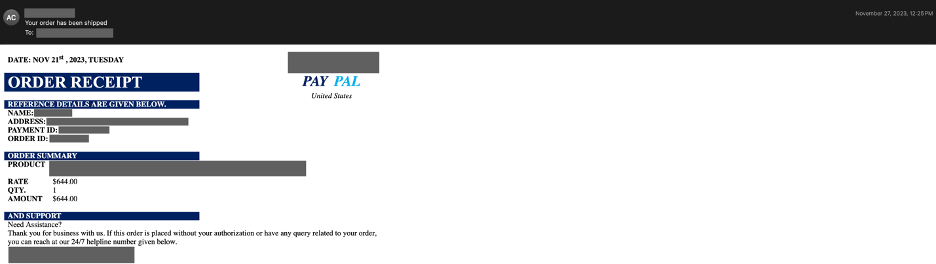

PayPal ブランドになりすました電子メールの例

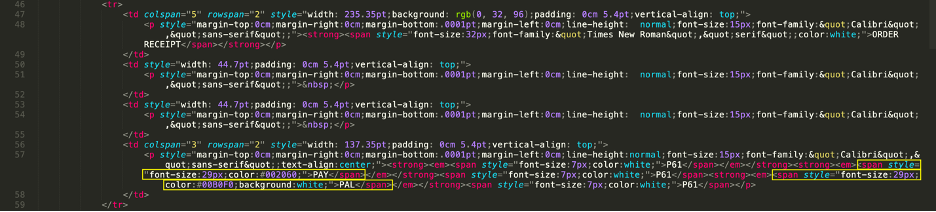

PayPal のロゴを HTML で作成

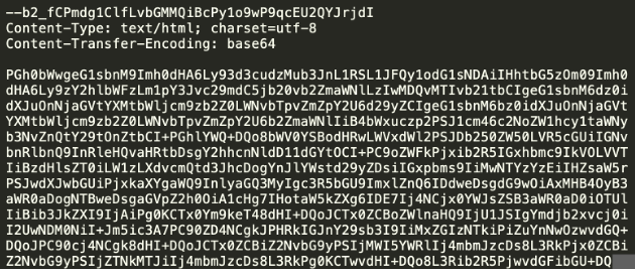

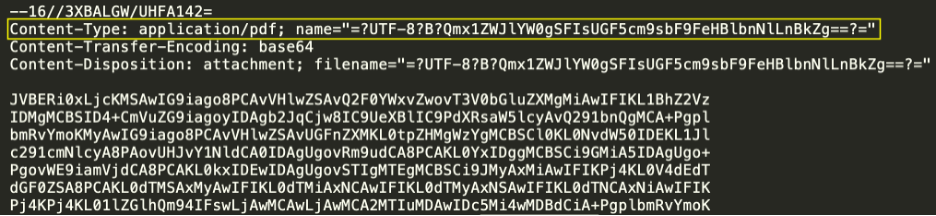

検出を困難にするために、電子メールの本文が Base64 でエンコードされていることもあります。Base64 でエンコードされた電子メール本文のスニペットを下に示します。

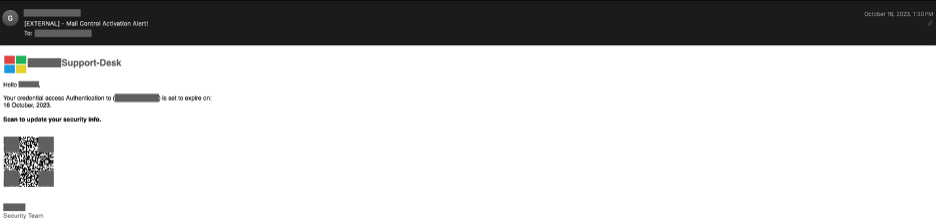

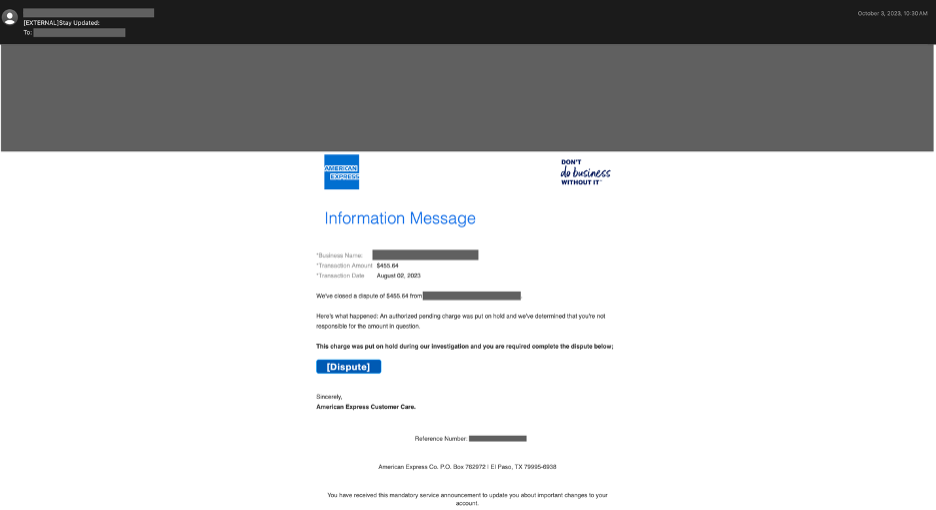

Microsoft ブランドになりすました電子メールの例

Base64 でエンコードされた、上の電子メール本文のスニペット

復号された HTML コードを下図に示します。この事例では、Microsoft のロゴが HTML の 2×2 のテーブルで作成され、4 つのセルにはそれぞれ異なる背景色が付けられています。

Microsoft のロゴを HTML で作成

配信時にリモートサーバーからブランドのロゴを取得するという、もっと高度な手法もあります。この手法では、リソースの Uniform Resource Identifier(URI)が、電子メールの HTML ソースにプレーンテキストまたは Base64 でエンコードされて埋め込まれます。下の例では、ロゴが次のアドレスから取得されています。

hxxps://image[.]member.americanexpress[.]com/…/AMXIMG_250x250_amex_logo.jpg

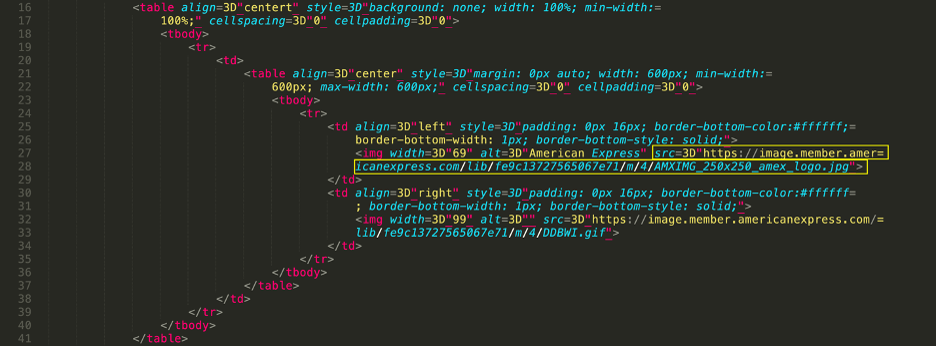

American Express ブランドになりすました電子メールの例

American Express ブランドのロゴをロードするための URI

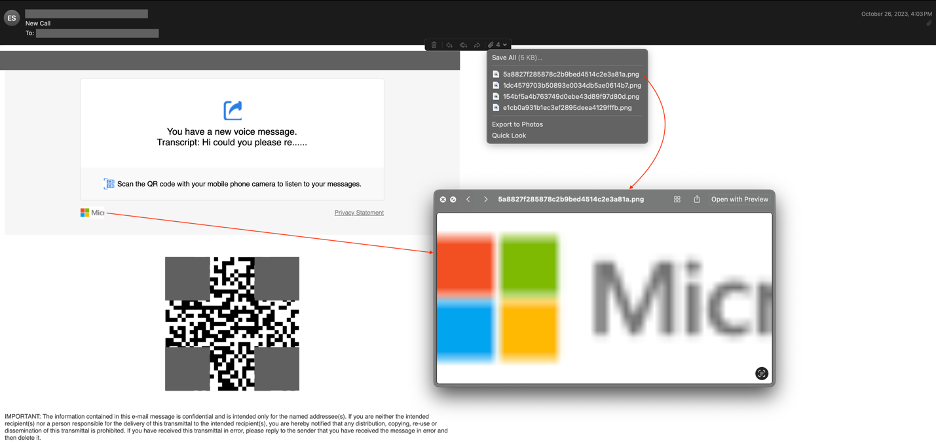

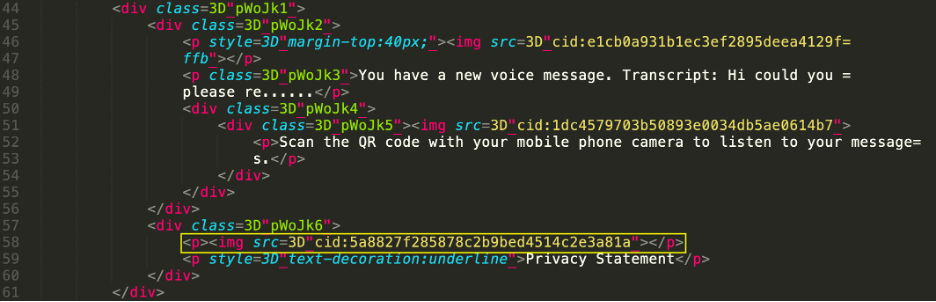

攻撃者は、添付ファイルを使用してブランドのロゴを配信するという手法も用います。ブランドのロゴを画像ファイルとして添付するだけの手法が最も一般的なものの 1 つです。この場合、ロゴは通常、検出を回避するために Base64 でエンコードされています。添付されているロゴが電子メールの HTML ソースから参照されている場合、電子メールクライアントがロゴを自動的に取得して表示します。この例では、Microsoft のロゴが PNG ファイルとして添付され、HTML の <img> タグで参照されています。

Microsoft ブランドになりすました電子メールの例(電子メールにロゴを添付し、配信時に HTML の <img> タグでレンダリングして被害者に表示)

添付されている Microsoft のブランドロゴのコンテンツ ID(CID)参照を上の電子メールの HTML ソースにインラインで記述

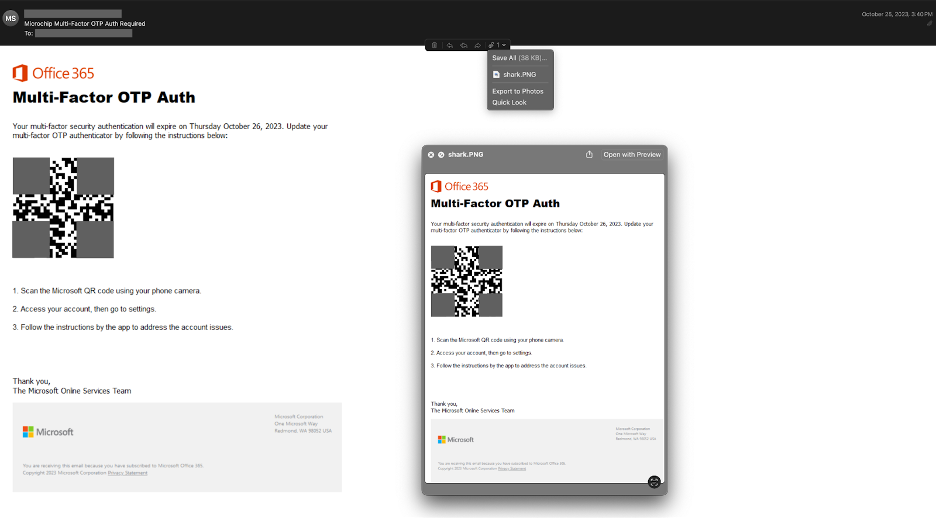

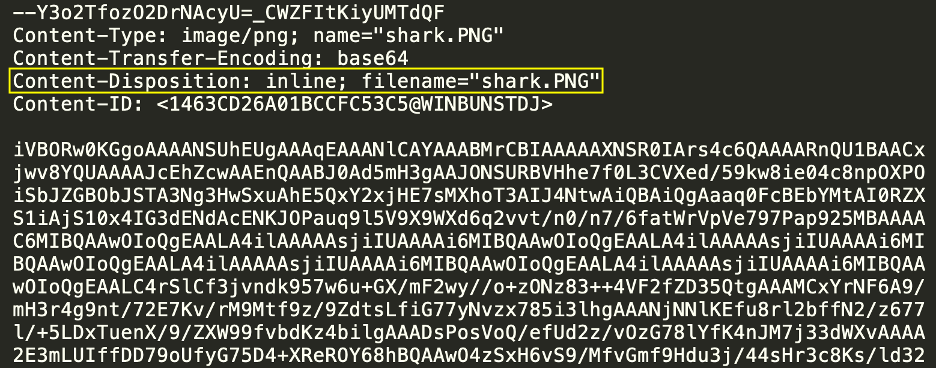

また、ブランドロゴを含むメール本文全体が画像として電子メールに添付され、電子メールクライアントによって被害者に表示される場合もあります。下のブランドなりすましの事例では、「shark.png」という名前の PNG の添付ファイルに本文全体が含まれています。また、この電子メールの HTML ソースには、キーワードの「inline」があります。Content-Disposition が 「inline」に設定されている場合、添付されたコンテンツはダウンロード可能な添付ファイルとして扱われるのではなく、電子メール本文内に表示されます。

Microsoft Office 365 のブランドになりすました電子メールの例(ブランドロゴを含む電子メール本文全体を PNG ファイルとして電子メールに添付)

電子メール本文全体が添付ファイルとして上のメッセージに含まれている

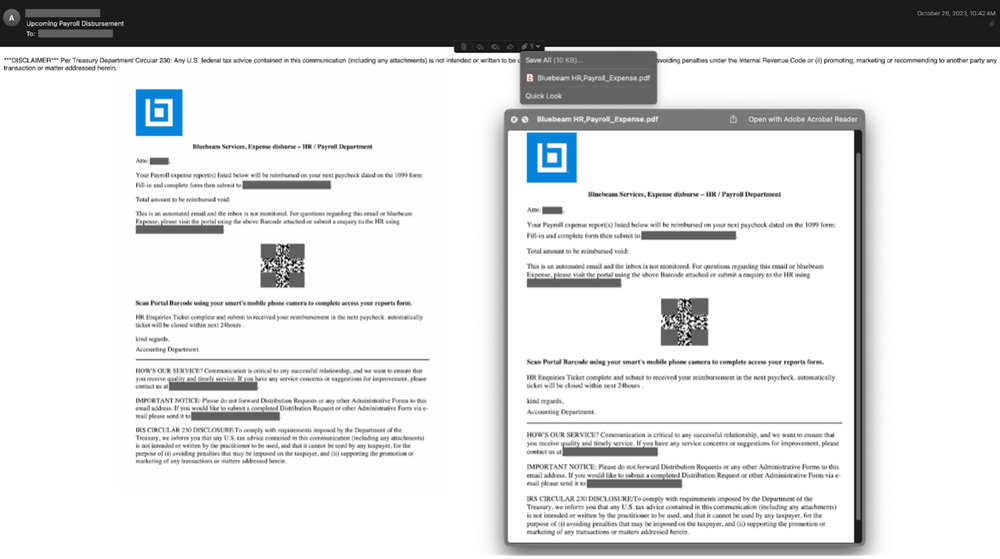

ブランドのロゴが PDF の添付ファイル内に埋め込まれていることもあります。下に示す例では、電子メール本文全体が PDF の添付ファイルに含まれています。この電子メールは QR コードのフィッシングメールであり、やはり Bluebeam ブランドになりすましています。

Bluebeam ブランドになりすました電子メールの例(ブランドロゴを含む電子メール本文全体を PDF ファイルとして電子メールに添付)

電子メール本文全体が PDF の添付ファイルに含まれている

ブランドなりすましの影響範囲

電子メールセキュリティ対策製品においては、ブランドなりすましの効率的な検出エンジンが重要な役割を果たします。なりすましであることが正しく判定された電子メールから抽出された情報は、脅威研究者やお客様にとって貴重なものです。Cisco Secure Email Threat Defense のブランドなりすましの検出エンジンを使用することで、このような攻撃がいかに広範囲に及んでいるかが明らかになりました。データはすべて、2024 年 3 月 22 日から 4 月 22 日までの期間の情報に基づいています。

脅威研究者は、抽出された情報を使用して将来の攻撃を阻止できます。送信者の電子メールアドレスとドメイン、ブランドなりすまし攻撃の発信元 IP アドレス、添付ファイル、電子メールから見つかった URL、さらには電話番号などを利用できるでしょう。

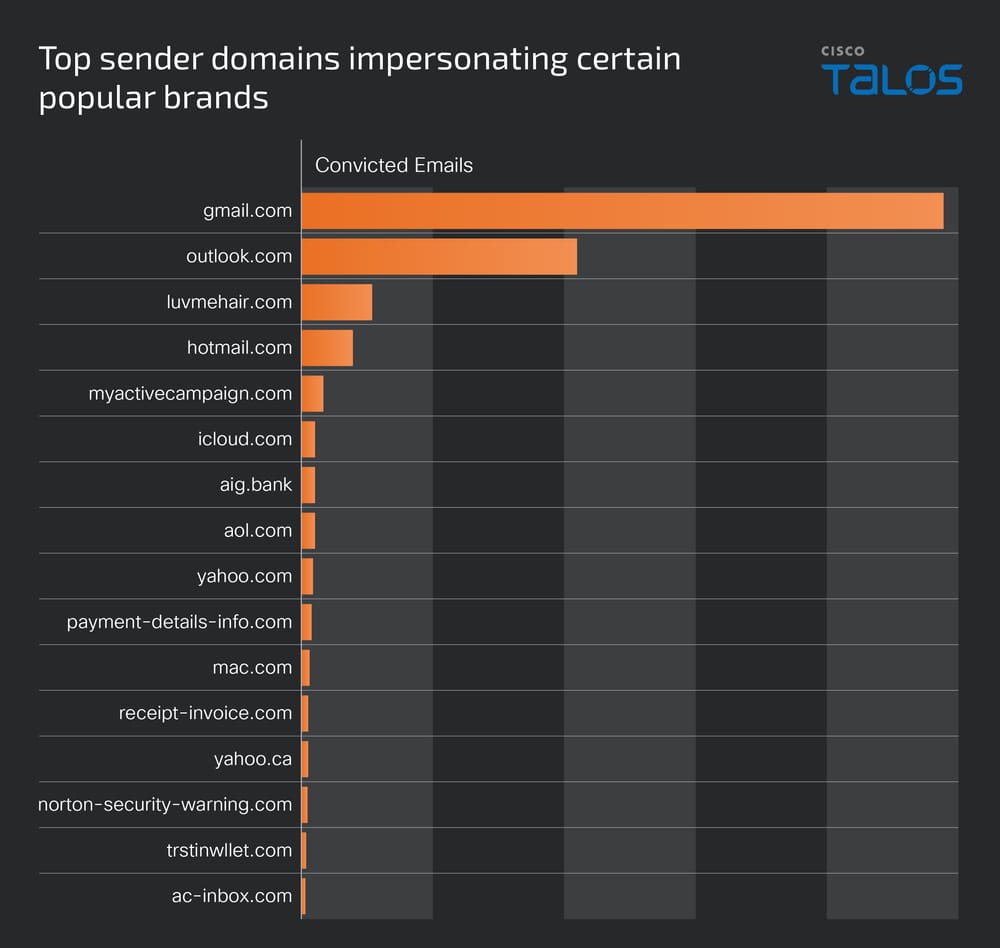

下図は、攻撃者が悪用する電子メールの送信元ドメインを上位から示したものです。被害者がある番号に電話をかけるように(すなわち、電話誘導型攻撃の配信として)、Best Buy の Geek Squad、Norton、PayPal のブランドになりすましています。このような電子メールを送信するために攻撃者がよく使用するのが無料の電子メールですが、それほど広く使用されないドメインも見られます。

Best Buy の Geek Squad、Norton、PayPal のブランドになりすました電子メールの上位の送信元ドメイン

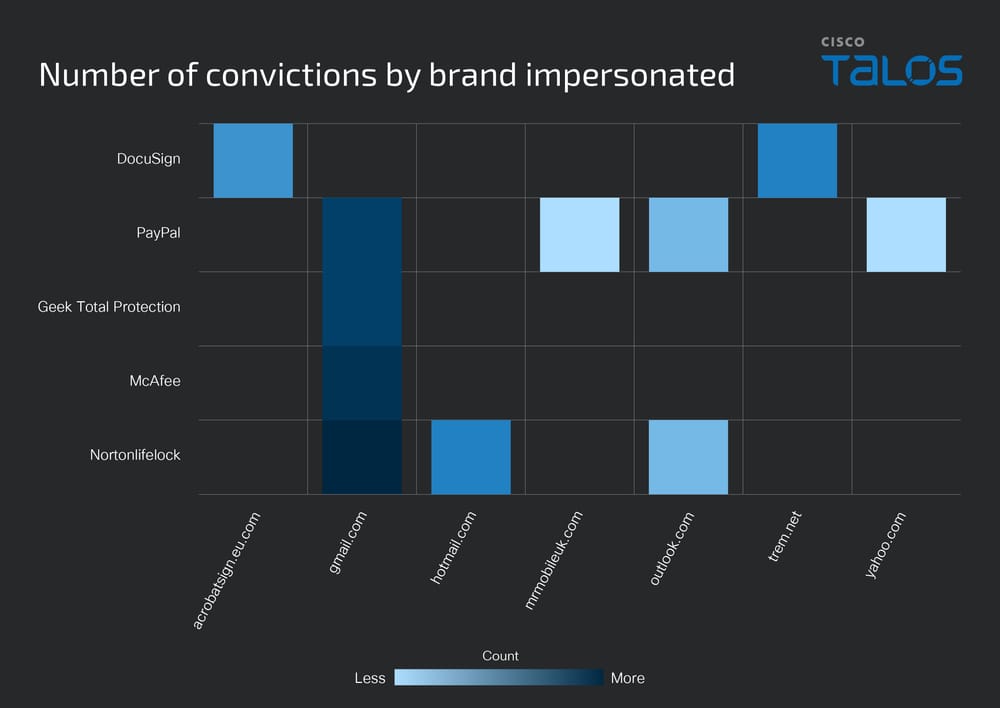

時には、ブランドになりすました類似の電子メールが幅広いドメインから送信されることがあります。たとえば下のヒートマップに示すように、DocuSign ブランドになりすました電子メールが、3 月 28 日に 2 つの別々のドメインからシスコのお客様に送信されました。複数のブランド(Geek Squad と McAfee など)になりすました電子メールが 1 つのドメインから送信される場合もあります。

3 月 28 日に送信され、なりすましと判定された、ブランド別、送信元ドメイン別の件数(注:当日になりすましと判定されたものの 1 部)

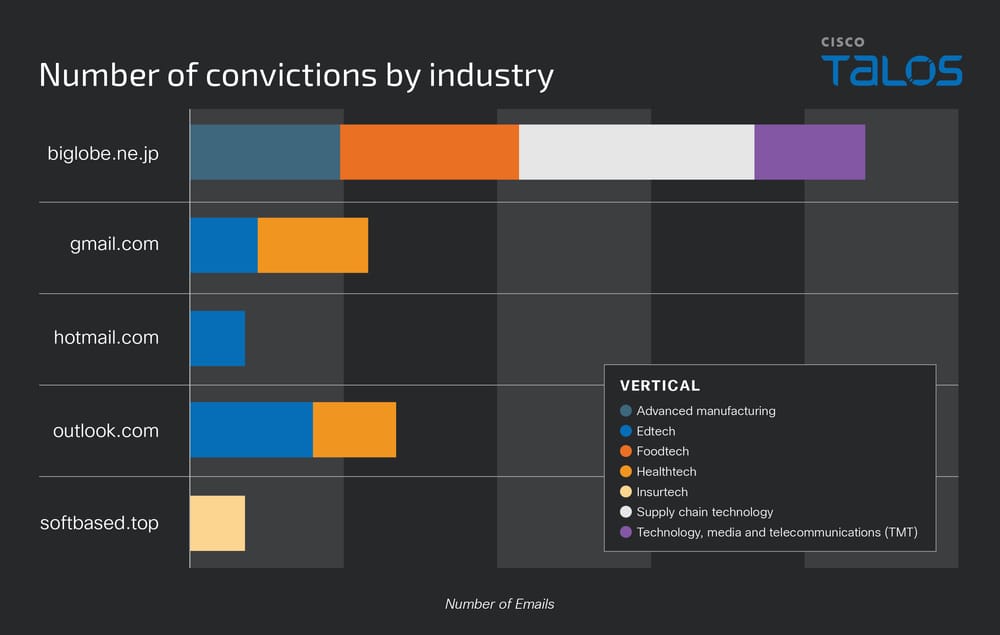

ブランドになりすました電子メールは、特定の業界を狙ったものもあれば、無差別に送信されている場合もあります。下図に示すように、ブランドになりすました 4 通の電子メールが、hotmail.com と softbased.top ドメインから送信されました。受信したのは、教育機関または保険会社に分類されるシスコのお客様です。一方、biglobe.ne.jp から送信された電子メールは、より幅広い業界を狙ったものでした。

4 月 2 日に各ドメインから送信され、なりすましと判定された電子メールの業界別件数(注:当日になりすましと判定されたものの 1 部)

シスコのお客様も、ブランドなりすましの検出エンジンが提供する情報を活用することができます。ごく頻繁になりすまされているブランドのリストを定期的に従業員に共有することで、電子メールで特定のブランドを見かけた際に警戒を怠らないよう教育することができます。

1 か月間になりすまされたブランドの上位 30

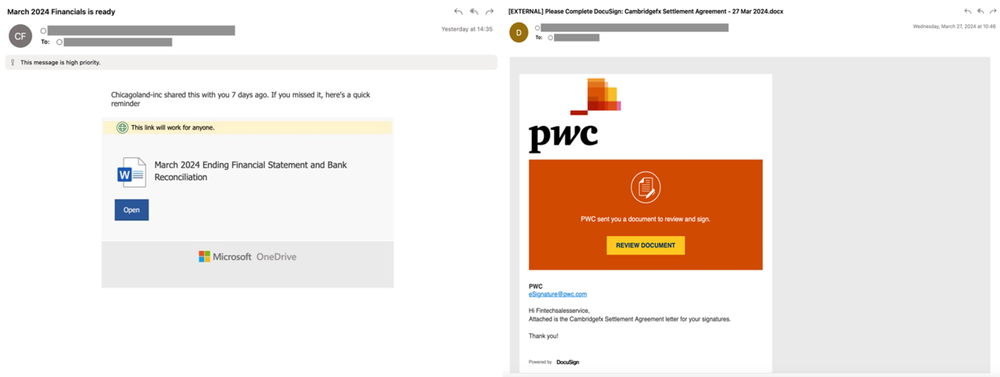

シスコが観測した 1 か月間で最も頻繁になりすまされたブランドは Microsoft で、次が DocuSign でした。両ブランドが含まれていた電子メールのほとんどは、偽の SharePoint と DocuSign のフィッシングメッセージでした。下に 2 つの例を示します。

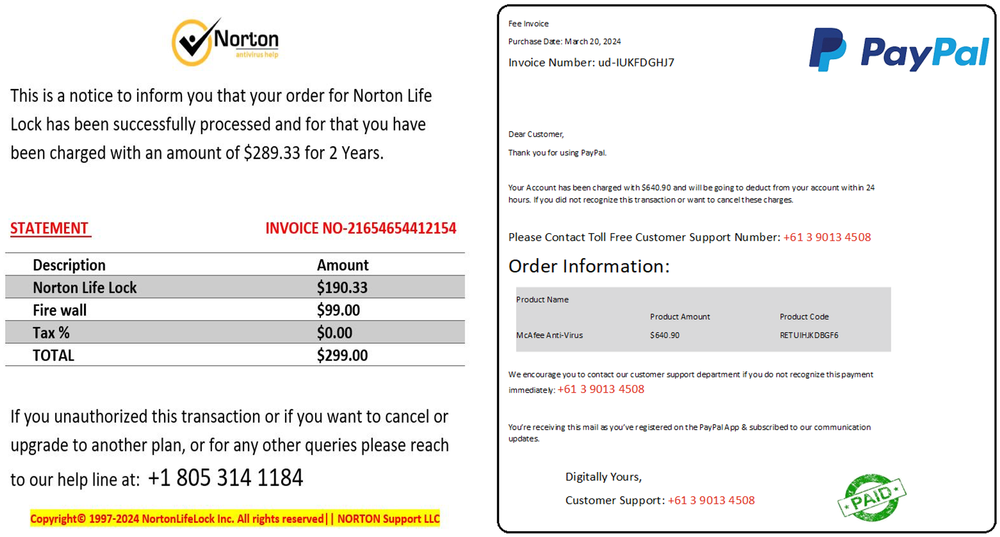

頻繁になりすまされた上位のブランドとしては他に NortonLifeLock、PayPal、Chase、Geek Squad、Walmart などがあり、そのほとんどがコールバック型のフィッシングメッセージで確認されました。この手口では、電子メールに電話番号を記載し、その番号に電話をかけるよう受信者を誘導して、連絡手段を電子メールから切り替えます。その後で、もう 1 つのリンクを被害者に送り、別の種類のマルウェアを送り込むことがあります。攻撃者は通常、よく知られた有名ブランドになりすましてこのような行為を行います。そうした電子メールの 2 つの例を下に示します。

ブランドなりすましに対する防御

最も弱いところを強化

サイバーセキュリティで最も弱いのは、依然として人間です。そのため、セキュリティ侵害の件数を減らし、影響を軽減するには、ユーザーを教育することが最も重要です。ユーザー教育は特定の組織内の従業員だけに関係するものではありません。この場合は顧客にも関わってきます。

従業員は、組織が信頼するパートナーと、組織がそのパートナーとコミュニケーションを取る方法を知っておく必要があります。そうすることで、コミュニケーションの方法がおかしい場合に、より早く問題を特定できます。顧客はさまざまなコミュニケーション手段を必要としており、組織は顧客が望む手段を使用して連絡を取るでしょう。また、組織が顧客に求めるのはどのような情報なのかを顧客は知っておく必要があります。非常に重要なこれら 2 つのことを顧客が詳細に理解していれば、不適切なコミュニケーション プラットフォーム(電子メールやテキストメッセージなど)で機密情報を共有する可能性が少なくなります。

ブランドになりすます手法は巧妙化しており、偽の電子メールと正当なものを人間が見分けるのは困難です。セキュリティ研究者ですら時間がかかって大きな労力が必要になるので、こういった種類の脅威を検出するにはより高度な手法が必要です。

資産の保護

有名ブランドは、資産の保護によってもこの種の脅威から身を守ることができます。ドメイン名をさまざまな拡張子で登録することで、類似ドメインを悪意のある目的に用いようとする攻撃者を阻止できます。ブランドが講じることのできる極めて重要な別の手段としては、プライバシー保護によって WHOIS の記録から情報を隠すことが挙げられます。最後になりますが、ドメイン名は定期的に更新する必要があります。なぜなら、期限切れのドメインは不正な活動に悪用されやすく、それがビジネスの評判を傷つける可能性があるからです。ブランドのなりすましが発生した場合に組織が法的措置を取れるよう、ブランド名は適切に登録する必要があります。

高度な検出方法

検出方法を改善することで、受信したメールがユーザーの目に触れるのを遅らせることができます。機械学習は、計算リソースの向上、データの可用性、新しい機械学習アーキテクチャの導入により、過去数年間で大幅に改善されました。機械学習ベースのセキュリティソリューションを活用し、検出の有効性を向上させることができます。

Cisco Talos は、この種の脅威を検出してお客様を保護するために、ルールベースのエンジンから高度な機械学習ベースのシステムに至るまで、幅広いシステムを活用しています。Cisco Secure Email Threat Defense のブランドなりすましの新しい検出ツールに関する詳細については、こちらをご覧ください。

本稿は 2024 年 05 月 22 日にTalos Group

のブログに投稿された「From trust to trickery: Brand impersonation over the email attack vector

」の抄訳です。