古代ギリシャ神話には、強力なヘラクレスがレルネのヒュドラーに遭遇したときに経験した、一見克服できそうにない問題が描かれています。恐ろしい蛇であるこのヒュドラーにはある驚く能力がありました。ヘラクレスがヒュドラーの首を 1 つ切り落とすと、何とそこからさらに 2 つの首が生えてくるのです。いくら退治しても再生するという終わりのない戦いが始まります。

現代のランサムウェアグループはこのヒュドラーと同様に、社会に困難な課題を突きつけています。法執行機関が 1 人の攻撃者や下位メンバーを摘発できたとしても、多くの場合、その勝利は長続きしません。こうした犯罪組織の隠れた闇の部分では、いわゆる首(つまりリーダー)はベールに包まれたままであり、処罰されることなく活動を指揮しています。

メンバーの 1 人が摘発されても、別の 2 人が代わりに活動を開始するため、現代の課題である不正行為、つまりランサムウェアエコシステムが神話の物語のように永続する可能性があります。アフィリエイトが資金を求めて、あるランサムウェアグループから別のランサムウェアグループへと移動し、持ち込んだスキルやツールを使用して新たな攻撃を行う傾向が見られます。

このブログでは、法執行機関によって最近実施された LockBit の摘発![]() について取り上げます。LockBit とは、ランサムウェアの亜種を 2 年連続で最も多く展開し、ナンバーワンの座に君臨していた犯罪グループです。今回の摘発からわずか 7 日後に、LockBit は活動を再開したと主張しました。

について取り上げます。LockBit とは、ランサムウェアの亜種を 2 年連続で最も多く展開し、ナンバーワンの座に君臨していた犯罪グループです。今回の摘発からわずか 7 日後に、LockBit は活動を再開したと主張しました。

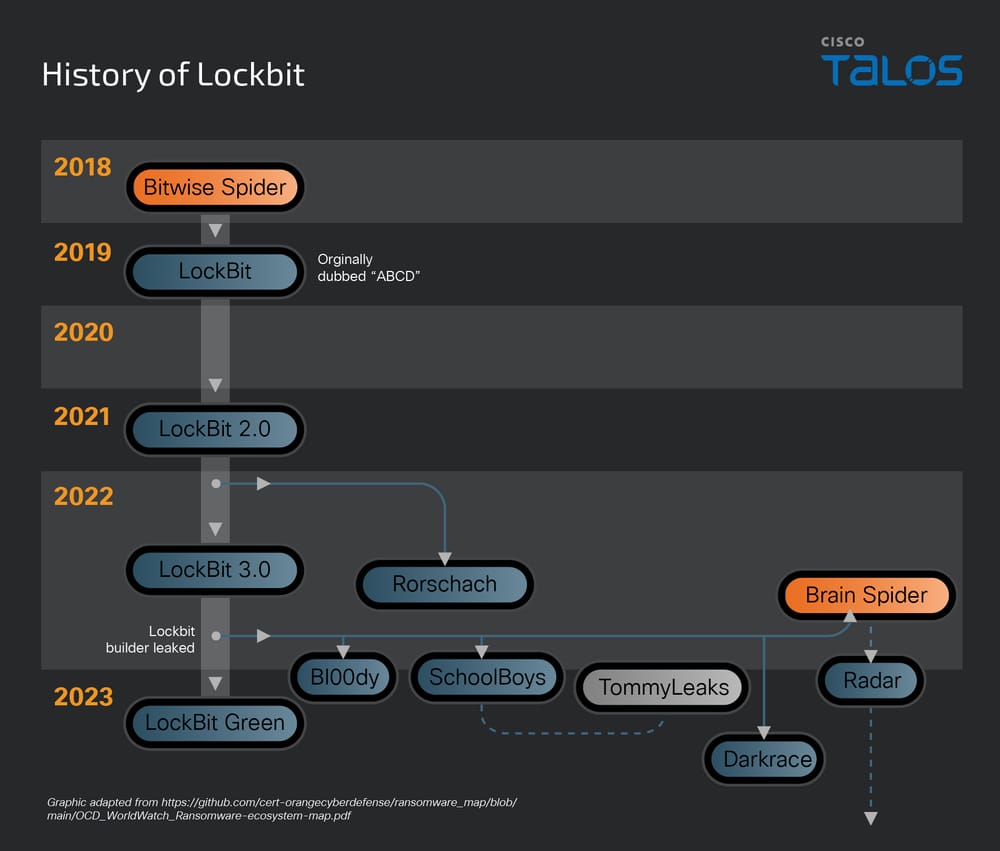

LockBit の歴史

LockBit は 2019 年頃に活動を開始しました。それ以来、ランサムウェアを更新し RaaS プログラムを構築するために進化やイノベーションを続けてきました。

過去 2 年間、LockBit ランサムウェアによる攻撃は、データリークサイトへの投稿総数の 25% 以上を占めていました。CISA のアセスメントも、LockBit が近年最も多く展開されたランサムウェア亜種であることを示しています。

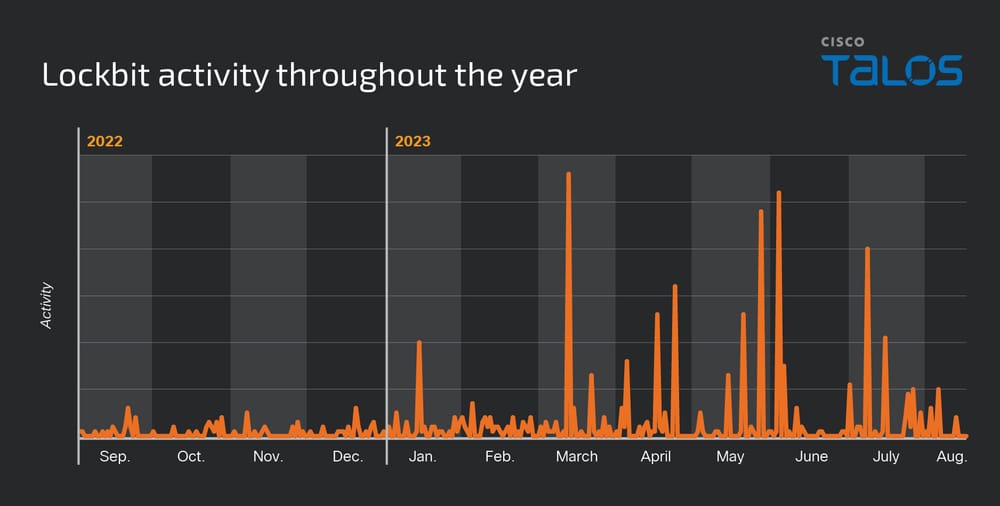

2023 年版 Talos の『一年の総括』レポート![]() で説明したように、LockBit グループによるデータリークサイトへの投稿は 2022 年 9 月から 2023 年 8 月にかけて増減を繰り返しました。3 月には同グループの活動の検出が急上昇しました。印刷管理ソフトウェアである PaperCut の脆弱なインスタンスへの LockBit の展開と時期が部分的に重なっており、その後も高い検出状況が続いています。

で説明したように、LockBit グループによるデータリークサイトへの投稿は 2022 年 9 月から 2023 年 8 月にかけて増減を繰り返しました。3 月には同グループの活動の検出が急上昇しました。印刷管理ソフトウェアである PaperCut の脆弱なインスタンスへの LockBit の展開と時期が部分的に重なっており、その後も高い検出状況が続いています。

💡2020 年に、Talos 研究者は LockBit 攻撃者を名乗るある人物と接触しました。数週間にわたって何度か話を聞き、ランサムウェア攻撃者によるサイバー犯罪活動に関して直接情報を得ることができました。裏付けが取れた情報の中には、LockBit はアフィリエイトが最初の 4 つまたは 5 つの身代金について満たす必要がある利益分配要件を設定しているというものが含まれています。こうした要件は Maze の場合にも使用されていました。さらに、LockBit のビジネスモデルの重要な部分は、被害者との約束を必ず守るということです。インタビュー全文はこちらからお読みください。

コラボレーションの動き

過去 2 年間、Talos の研究者は、拡大するランサムウェアの動向についてレポートしてきました。攻撃者同士が連携し、ツールやインフラストラクチャ(アフィリエイトモデルとも呼ばれる)を共有するケースが増加しています。

たとえば、Talos は最近、GhostSec と Stormous ランサムウェアグループが連携して、複数国のさまざまな業種に対して二重脅迫ランサムウェア攻撃を仕掛けた方法についてレポートしました。これら 2 つのグループは、新しい Ransomware as a Service(RaaS)プログラム![]() STMX_GhostLocker を導入し、アフィリエイトにさまざまなオプションを提供しています。

STMX_GhostLocker を導入し、アフィリエイトにさまざまなオプションを提供しています。

より多様化したグループが複数の暗号化プログラムを使用するケースや、さほど洗練されていない攻撃者が流出したランサムウェアのコードを使用することで、あたかも巨人の「肩の上に立っている」かのように効率的に攻撃するケースも見られます。中には完全に撤退するグループも存在しますが、その前に必ず自分たちのソースコードを最高入札者に買い取ってもらいます。このため、セキュリティコミュニティは重大な課題を抱えることになります。特に攻撃元を特定するのは困難を極めます。

LockBit グループもかつては RaaS モデルとして活動していました。彼らは利益の分配を提案し、LockBit のツールとインフラストラクチャを使用してランサムウェア攻撃を実行するようアフィリエイトに持ちかけていました。これらアフィリエイトが連携することはほとんどなかったため、LockBit ランサムウェアを使用した攻撃にはさまざまなバリエーションが見られました。

ここで注目すべきは、連邦捜査局(FBI)が ALPHV ランサムウェア攻撃の撲滅措置![]() について発表した後、LockBit ランサムウェアグループが 2023 年 12 月にロシア語圏のダーク Web フォーラムに ALPHV(BlackCat)と NoEscape のアフィリエイト、および ALPHV の開発者を募集する旨を投稿したことです。

について発表した後、LockBit ランサムウェアグループが 2023 年 12 月にロシア語圏のダーク Web フォーラムに ALPHV(BlackCat)と NoEscape のアフィリエイト、および ALPHV の開発者を募集する旨を投稿したことです。

Operation Cronos

NCA は FBI と緊密に連携し、他の 9 か国の国際パートナーの支援を受けながら、「Operation Cronos![]() 」と呼ばれる専門タスクフォースによる作戦を立ち上げ、その一環として LockBit を秘密裏に調査しました。

」と呼ばれる専門タスクフォースによる作戦を立ち上げ、その一環として LockBit を秘密裏に調査しました。

2024 年 2 月 20 日、NCA は LockBit グループのネットワークに侵入し、主要な管理環境を制御下に置きました。この環境は、アフィリエイトがランサムウェア攻撃を構築して実行できるようにしたり、ダーク Web 上でグループの一般向けリークサイトをホストして、被害者から窃取したデータを公開すると脅迫したりするために使用されてきました。

今回の技術的な侵入と妨害は、LockBit とそのアフィリエイトに対する一連の措置の始まりにすぎませんでした。欧州刑事警察機構![]() が指揮した広範な作戦により、ポーランドとウクライナで少なくとも 3 人の LockBit アフィリエイトが逮捕され、同グループに関連する 200 以上の仮想通貨アカウントが凍結されました。

が指揮した広範な作戦により、ポーランドとウクライナで少なくとも 3 人の LockBit アフィリエイトが逮捕され、同グループに関連する 200 以上の仮想通貨アカウントが凍結されました。

復活

この作戦から 7 日後、メッセージとリーク情報が新しい LockBit ページに公開されました。以下は、2 月 27 日から 3 月 4 日まで毎日撮影されたリークサイトのスクリーンショットです。3 月 3 日にはカードが大幅に増加しています。

このサイトには摘発前と摘発後の被害者がリストされており、LockBit がデータセット全体やインフラストラクチャ全体へのアクセスを失ったわけではないことを示唆しています。

特に興味深いのは、右下隅にある fbi.gov のカードで、LockBit が今回の摘発作戦で起きたことを考察した長い記事(英語とロシア語)にリンクしています。LockBit は学んだ教訓や憶測について語り、法執行機関の評判を貶めています。Talos は、LockBit が指摘しているように、今回の作戦は FBI ではなく NCA によって実施されたと考えています。

繰り返されるテーマ

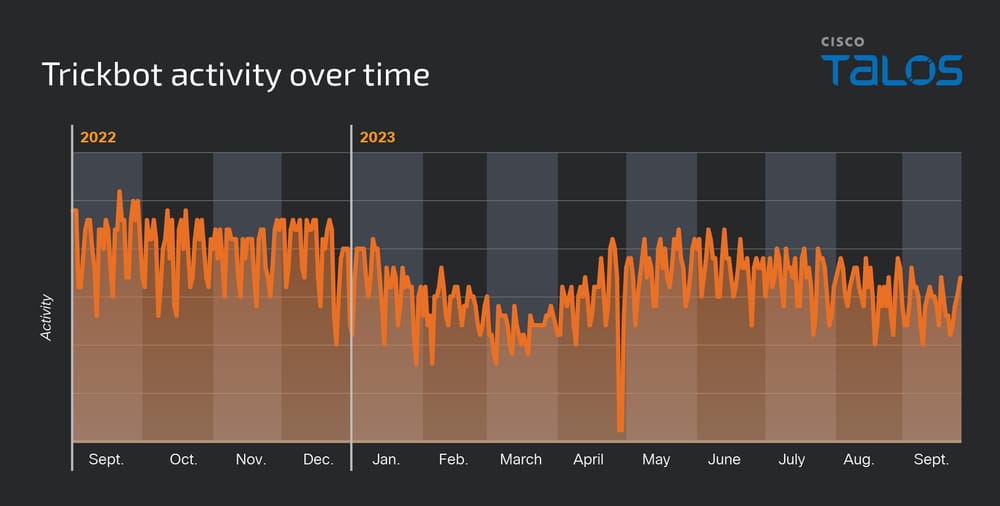

今は、LockBit がニュースの見出しを飾っていますが、以前も摘発後に同じようなストーリーが展開したことがあります。たとえば、コモディティ型トロイの木馬 Trickbot は 2022 年 2 月にインフラストラクチャの解体に追い込まれました。

しかし、Talos テレメトリは『一年の総括![]() 』で説明したように、2023 年を通じて Trickbot を使用した攻撃を検出しました。

』で説明したように、2023 年を通じて Trickbot を使用した攻撃を検出しました。

依然として活動中

Talos は、Lockbit がまだアフィリエイトを自分たちのプログラムに受け入れているという情報を入手しています。

ということは、法執行機関による作戦は無意味だったということでしょうか?そうではありません。Operation Cronos などの作戦が実施されると、ランサムウェア攻撃は著しく妨害され、攻撃方法の変更を余儀なくされます。LockBit に対する作戦は、ランサムウェアグループに対して決定的な打撃とはならなかったようですが、間違いなく傷を負わせています。

また、法執行機関は今回の作戦を通じて大量のインテリジェンスを入手できたことでしょう。これらは今後も攻撃の妨害に活用され、LockBit の拡大を抑えるのに役立つはずです。したがって、Lockbit を市場の観点から見ると、かなり危ういところまで追い込まれているように見えます。

重要なのは、LockBit の場合と同様に、ランサムウェアの被害者が再びシステムにアクセスするための復号ツールをリリースすることです。Talos は 1 月に、Babuk Tortilla ランサムウェア亜種に感染したファイルを復号できる実行可能コードを入手しました。これにより、攻撃者が使用する秘密復号キーを抽出して共有できるようになりました。

それで、今回の作戦を「一度実施して完了した」取り組みと見なさないことが重要です。法執行機関と防御コミュニティによる継続的で的を絞ったアプローチは、攻撃者に重大な影響を与える可能性があり、実際に成果を挙げています。たとえば、Brian Krebs は数日前に自身の Web サイト![]() で、FBI が BlackCat/ALPHV に対して作戦を実施した後、このグループがアフィリエイトへの 2,200 万ドルの身代金の支払いを拒否し、その後 3 月初旬に活動を停止したと報告しています。

で、FBI が BlackCat/ALPHV に対して作戦を実施した後、このグループがアフィリエイトへの 2,200 万ドルの身代金の支払いを拒否し、その後 3 月初旬に活動を停止したと報告しています。

Talos の脅威防御担当および脅威インテリジェンス組織チームの Azim Khodjibaev が、以下の Talos Takes のエピソードで、ランサムウェアグループの摘発後の盛衰について語っています。このエピソードは、2022 年に別の法執行機関が LockBit の妨害作戦を実施した後に記録されたものです。

収益性の高いアフィリエイトモデル

ランサムウェア犯罪に取り組むうえで、アフィリエイトプログラムの性質が大きな問題となることがあります。多くの場合、攻撃者は一度に複数の RaaS 組織で活動します。地下フォーラムでは、RaaS グループがアフィリエイトプログラムを紹介し、利益の分配をオファーする広告が増加しています。提供または配布された暗号化プログラムを使用すれば複数の攻撃を実行できるため、大きな利益が得られる可能性があります。

GhostSec グループは、アフィリエイトに 3 つの異なるオプションを提供するビジネスモデルを導入しています。有料バージョン、無料バージョン、そしてランサムウェアグループのメンバーにはなりたくないが、リークサイトで被害者のデータを公開する攻撃者向けのバージョンです。

協力して悪意のあるツールを互いに共有していた複数のグループが一度は仲違いするものの、後に和解して信頼関係を再び築くケースもあるため、攻撃元を特定することがさらに困難になっています。ここでは、Talos の Nick Biasini と Matt Olney が、流出したランサムウェアコードの影響について話しています。Matt は、こうした状況を「東ヨーロッパのリアルな主婦たち」と表現しています。

基本的に、ランサムウェアは莫大な収益を上げ、蔓延し続けています。前四半期に、Talos インシデント対応チームは初めて、Play、Cactus、BlackSuit、NoEscape といったランサムウェアが関与するランサムウェアインシデントに対応しました。前四半期のランサムウェアインシデントは 17% 増加しました。

結局のところ、Operation Cronos により、貴重な資産を手にした LockBit の運営が一時的に中断された可能性があります。このグループの市場での地位は低下し、数名のアフィリエイトは現在も刑務所に収監されています。とはいえ、ヒュドラーの根はもっと深いところにあるため、今年中は LockBit の活動が続くかもしれません。

今後の対策

強さと戦略の融合でヒュドラーを出し抜いたヘラクレスのように、法執行機関の絶え間ない努力は不可欠であり、その取り組みは賞賛に値します。RaaS の運営に大きな損害を与え、こうした犯罪グループが再生しようとする力を弱体化させるには、粘り強い戦略的な取り組みが必要です。上層部を逮捕できるかどうかがこの取り組みのカギとなるでしょう。LockBit について言えば、今回グループのリーダーたちは逮捕されずに済んだようです。

同時に、レルナの人々(つまり、私たちのような民間の防御者)は、脅威の全体像に注意を払う必要があります。脅威に立ち向かう際にヘラクレスだけに頼るわけにはいきません。ヒュドラーが 1 体だけかどうかはわからないからです。

Talos インシデント対応チームが扱った最近のランサムウェア攻撃について詳しくは、こちらをご覧ください。

本稿は 2024 年 03 月 15 日に Talos Group

のブログに投稿された「The LockBit story: Why the ransomware affiliate model can turn takedowns into disruptions

」の抄訳です。