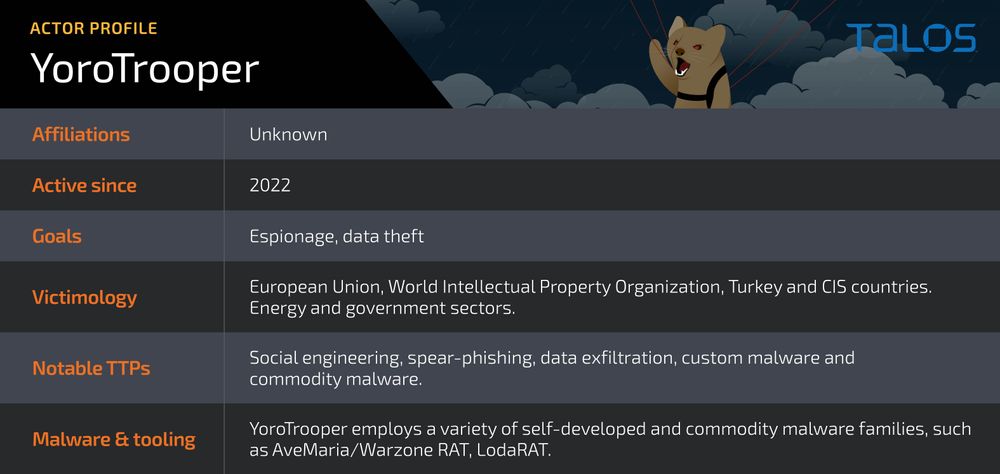

- Cisco Talos は、遅くとも 2022 年 6 月から複数のスパイ攻撃を成功させている新たな攻撃者を特定し、「YoroTrooper」と名づけました。

- Talos の分析によれば、YoroTrooper は、アゼルバイジャン、タジキスタン、キルギスなどの独立国家共同体(CIS)諸国の政府機関やエネルギー機関を主な標的としています。また、少なくとも 2 つの国際機関のアカウントを侵害したことも確認されました。被害を受けたのは、欧州連合(EU)の重要な医療機関と世界知的所有権機関(WIPO)です。他にも、アゼルバイジャンやトルクメニスタンなど欧州諸国の大使館サイトの侵害に成功しています。さらに、欧州とトルコ(Türkiye)の政府機関に属する他の組織も標的にしていると考えられます。

- 侵害の成功によって盗まれた情報は、複数のアプリケーションのログイン情報、ブラウザの閲覧履歴と Cookie、システム情報、スクリーンショットなどです。

- YoroTrooper が使用する主なツールとして、Python ベースのカスタムの情報窃取マルウェアとオープンソースの情報窃取マルウェア(Stink スティーラー

など)があります。これらは Nuitka フレームワーク

など)があります。これらは Nuitka フレームワーク または PyInstaller

または PyInstaller によって実行ファイルにラップされています。YoroTrooper はリモートアクセス用に、AveMaria/Warzone RAT、LodaRAT、Meterpreter などのコモディティ型マルウェアも展開しています。

によって実行ファイルにラップされています。YoroTrooper はリモートアクセス用に、AveMaria/Warzone RAT、LodaRAT、Meterpreter などのコモディティ型マルウェアも展開しています。 - 感染チェーンでは、悪意のあるショートカットファイル(LNK)が悪意のあるアーカイブにラップされた状態で標的に配布されます。アーカイブに偽ドキュメントが含まれていることもあります。攻撃者の目論見は、今後の活動で利用できそうなドキュメントやその他の情報を盗み出すことだと考えられます。

YoroTrooper の概要

Talos が「YoroTrooper」と呼んでいるこの新たな攻撃者は、遅くとも 2022 年 6 月以降、東欧各地の政府機関を標的として活動してきました。現在までに、同じインフラストラクチャを使用した別々の一連の攻撃活動が 3 件確認されており、これらはすべて YoroTrooper に関連していると考えられます。それぞれの攻撃で収集できた情報の量が異なるため、今のところ、この攻撃者の全体像を完全には把握できていません。たとえば一部の事例では攻撃の詳細を分析できましたが、インフラストラクチャや侵害されたデータしか特定できなかった事例もあります。

YoroTrooper を使う攻撃者はロシア語話者であると思われますが、ロシア居住者やロシア国民だとは限らないと Talos は考えています。というのも、被害者の大半が独立国家共同体(CIS)諸国の組織だからです。インプラントのいくつかにキリル文字のスニペットも含まれていることから、攻撃者がロシア語に精通しているとわかります。また、一部の事例でロシア語のエンドポイント(コードページが 866 に設定されているエンドポイント)が狙われていることも、ロシア語話者による攻撃を示唆しています。

YoroTrooper の戦術、手法、手順(TTP)を分析した結果、スパイ活動が攻撃の主な動機と言えそうです。攻撃者は標的をだますために、悪意のあるドメインを登録してサブドメインを作成したり、CIS 諸国の正規ドメインに似せたドメイン(URL の入力ミスをしたユーザーを偽サイトに誘導することを狙ったもの)を登録したりした上で、悪意のあるアーティファクトをそれらのドメインでホストします。YoroTrooper を使う攻撃者によって作成されたドメインの一部を以下の表にまとめました。

| 悪意のあるサブドメイン | 正規ドメイン | 組織等 |

| mail[.]mfa[.]gov[.]kg[.]openingfile[.]net | mfa[.]gov[.]kg | キルギス外務省 |

| akipress[.]news | akipress[.]com | AKI Press News Agency(拠点:キルギス) |

| maileecommission[.]inro[.]link | commission[.]europa[.]eu | 欧州委員会のメールアドレス |

| sts[.]mfa[.]gov[.]tr[.]mypolicy[.]top | mfa[.]gov[.]tr | トルコ外務省 |

| industry[.]tj[.]mypolicy[.]top | industry[.]tj | タジキスタン産業・新技術省 |

| mail[.]mfa[.]az-link[.]email | mail[.]mfa[.]az | アゼルバイジャン外務省 |

| belaes[.]by[.]authentication[.]becloud[.]cc | belaes[.]by | ベラルーシ原子力発電所(オストロベツ) |

| belstat[.]gov[.]by[.]attachment-posts[.]cc | belstat[.]gov[.]by | ベラルーシ国家統計委員会 |

| minsk[.]gov[.]by[.]attachment-posts[.]cc | minsk[.]gov[.]by | ミンスク政府(ベラルーシ)の公式 Web サイト |

初期攻撃ベクトルは、ファイルが添付されたフィッシングメールです。たいていの場合、2 つのファイル(ショートカットファイルと偽の PDF ファイル)が入ったアーカイブが添付されています。ショートカットファイルは感染の最初のトリガーであり、PDF は正当性を装うためのおとりです。攻撃の詳細については、以下のセクションで説明します。

フィッシングメールの例

YoroTrooper のツールセットに関して言えば、コモディティ型のリモートアクセス型トロイの木馬(RAT)とログイン情報窃取マルウェアが複数使用されています。RAT としては、AveMaria/Warzone RAT、LodaRAT のほか、Python ベースのカスタムのインプラントが使用されていることを確認しました。YoroTrooper が使用するログイン情報窃取マルウェアは、カスタムスクリプトか、コモディディ型の情報窃取マルウェア(Stink スティーラーなど)です。カスタムスクリプトの中には、オープンソースの Lazagne![]() プロジェクトをベースにしているものもあります。攻撃で使用される Python ベースのマルウェアはすべて、Nuitka や PyInstaller といったフレームワークを使用して実行ファイルにラップされています。これらのカスタムインプラント(情報窃取マルウェアと RAT)は、Telegram ボットを使用して情報を窃取したり攻撃者のコマンドを受け取ったりします。

プロジェクトをベースにしているものもあります。攻撃で使用される Python ベースのマルウェアはすべて、Nuitka や PyInstaller といったフレームワークを使用して実行ファイルにラップされています。これらのカスタムインプラント(情報窃取マルウェアと RAT)は、Telegram ボットを使用して情報を窃取したり攻撃者のコマンドを受け取ったりします。

YoroTrooper が感染と侵害を成功させた事例

YoroTrooper は、EU の重要な医療機関のインターネットに接続されているシステムから少なくとも 1 つのアカウントのログイン情報を入手し、世界知的所有権機関![]() (WIPO)からも 1 つのログイン情報を入手したことが、Talos の分析でわかっています。ただし、本物に似せたフィッシングドメインを使用してこれらの機関を明確に狙ったのか、あるいは、欧州内で特に標的とされた国々にいるユーザーのログイン情報だったために侵害されたのかは不明です。欧州連合の政府機関の正規ドメインを装った悪意のあるドメイン(「maileecommission[.]inro[.]link」など)が見つかったことから、欧州内の他の機関も狙われていたと考えられます。

(WIPO)からも 1 つのログイン情報を入手したことが、Talos の分析でわかっています。ただし、本物に似せたフィッシングドメインを使用してこれらの機関を明確に狙ったのか、あるいは、欧州内で特に標的とされた国々にいるユーザーのログイン情報だったために侵害されたのかは不明です。欧州連合の政府機関の正規ドメインを装った悪意のあるドメイン(「maileecommission[.]inro[.]link」など)が見つかったことから、欧州内の他の機関も狙われていたと考えられます。

YoroTrooper は、トルクメニスタンとアゼルバイジャンにある大使館サイトの侵害にも成功し、目的のドキュメントの窃取と追加のマルウェアの展開を試みました。

通常、YoroTrooper は情報窃取マルウェアと RAT を使用します。窃取されたデータの分析により、感染先のエンドポイントからログイン情報や複数のブラウザの閲覧履歴、Cookie といった多くの重要な情報が盗まれたことが判明しています。ログイン情報のような情報は、ラテラルムーブメントの試行やその後の攻撃で利用できる可能性があるという点で、YoroTrooper にとって非常に価値があります。ブラウザの閲覧履歴は、攻撃者が特定の標的を狙う際に、普段の閲覧行動に基づいたおとりを用意して誘い込むために使用できます。

YoroTrooper の所属に関する Talos の見解

攻撃グループの特定は難しい場合があるものの、YoroTrooper と Kasablanka(LodaRat4Android の開発の背後にいるグループ)との間に関連性を示す共通点はないと Talos は考えています。2021 年の時点で、Talos は Kasablanka の攻撃者グループと開発者グループは異なる可能性があると分析しました。今では、この分析が正しかったことがわかっています。

特に、攻撃における技術以外の側面については、Kasablanka よりも PoetRAT チームとの共通点の方が顕著です。とはいえ、(確実度の低い推測としてであっても)YoroTrooper と PoetRAT の関連を認められるだけの共通点はありません。Cisco Talos は、2020 年に仕掛けられた一連の攻撃の中で PoetRAT チームを確認しました。このとき同チームは、アゼルバイジャンの大使館などの政府機関に対する侵害を成功させています。

PoetRAT チームと YoroTrooper に共通する標的と TTP

PoetRAT と YoroTrooper の攻撃者の間に、同じインフラストラクチャの使用といった具体的なつながりは見られませんが、TTP と標的に関しては似通っている点があります。両者とも、ログイン情報の窃取と初期の偵察にオープンソースツールを使用しています。カスタムツールに関して言えば、両者とも Python ベースのインプラントの使用を好みます。ただし、その配布、実装、圧縮に関しては、それぞれの攻撃者に特有のかなり独特な方法で行われることが一般的です。PoetRAT チームは、悪意のあるドキュメントに Python インタープリタを添付します。これが展開されて、Python ベースの PoetRAT を実行するために使用されます。YoroTrooper は Nuitka フレームワークを使用してカスタムのログイン情報窃取マルウェアを圧縮していましたが、Python コードを難読化せずに漏洩させてしまうような非常に変わった圧縮方法が用いられていました。

標的に関して、YoroTrooper と PoetRAT チームの間には注目すべき共通点がいくつかあります。PoetRAT チームの主な標的はアゼルバイジャンであり、特に大使館、エネルギー部門、政府機関を狙っています。YoroTrooper も、アゼルバイジャンなどの CIS 諸国と各国大使館を標的にしています。エネルギー部門を重点的に狙っている点も PoetRAT チームと同様です。

LodaRAT を操るのは Kasablanka だけではない

今回の攻撃がどの攻撃グループの仕業なのかを特定する際に、特に顕著に見られた状況が LodaRAT の使用です。そのため一般公開の報告では、「Kasablanka」という攻撃グループ単独の仕業と判断されている場合が多くありました。Kasablanka が LodaRAT を開発し、ときには自ら攻撃に使用しているというのが Talos の見解ですが、一方で、LodaRAT が複数の異なる攻撃で使用されていることを示す証拠が見つかっています。LodaRAT は、亜種によっては容易に逆コンパイルして誰もが使用できるとはいえ、オープンソースソフトウェアとして公開されているわけではなく、市販もされていません。それでも、前述の証拠から、脅威環境で LodaRAT を使用している攻撃グループは複数いると考えられます。したがって、YoroTrooper が LodaRAT を使用している事実だけを根拠に、攻撃グループを特定するべきではありません。

Talos の調査によれば、YoroTrooper が使用した LodaRAT のサンプルは、Kasablanka が使用した LodaRAT の旧バージョンとは異なります。実際に、YoroTrooper が使用した LodaRAT 亜種のベースとなっているバージョンは、他のクライムウェア攻撃で RedLine や VenomRAT とともに展開されていることを確認済みです。複数の攻撃グループが LodaRAT を利用できていることがわかります。

Kasablanka は LodaRAT と Loda4Android の開発者ではあっても、LodaRAT を攻撃に使用しているのは Kasablanka だけではないという見解を Talos は早くも 2021 年には示していました。この見解が今回の調査結果によって補強された形です。

攻撃の概要

YoroTrooper は CIS 諸国を広く標的とし、比較的単純な感染チェーンによってさまざまなマルウェアを展開しています。たとえば以下のような多様なマルウェアを利用してきました。

- コモディティ型の RAT と情報窃取マルウェア:Warzone、LodaRAT、Stink スティーラー

- Python ベースのカスタムの情報窃取マルウェア:Google Chrome ブラウザのログイン情報を盗み出すためのカスタムスクリプト

- Python ベースのカスタムの RAT(とデータ窃取ツール):2022 年 6 月に初めて確認されたが、攻撃に頻繁に利用されるようになったのは 2023 年 2 月頃

- リバースシェル:Python ベースおよび Meterpreter ベースのリバースシェル

以下の表は、YoroTrooper による攻撃で標的となった諸地域について、時系列でまとめたものです。

| 時期 | 標的となった地域 | 顕著に見られた TTP |

| 2023 年 2 月 | ウズベキスタン | • ウズベキスタンを話題にしたおとり/偽コンテンツを再利用(以下例)

• エネルギー企業「UZBEKHYDROENERGO」社のメモ • Python ベースのカスタムのリバースシェルとファイル窃取ツールを展開(PyInstaller および Nuitka で構築された亜種もある) • HTA ファイルを使用 • 一部の事例では Meterpreter ベースのリバースシェルも展開 |

| 2023 年 1 月下旬 | ウズベキスタン | • ウズベキスタンを話題にしたおとり/偽コンテンツを利用(以下例)

• エネルギー企業「UZBEKHYDROENERGO」社のメモ • Python インプラント(Python ベースのカスタムの情報窃取マルウェア)を展開 • HTA によって偽コンテンツとドロッパーのインプラントをダウンロード |

| 2023 年 1 月上旬 | タジキスタン | • タジキスタン話題にしたおとりとして、タジキスタン政府の報告書を使用

• Python インプラント(Python ベースのカスタムの情報窃取マルウェア)を展開 • HTA によって偽ドキュメントとドロッパーのインプラントをダウンロード |

| 2022 年 12 月 | ロシア | • ロシアを話題にしたおとりを使用

• VHDX ファイルを使用。中に含まれているアーカイブと LNK ファイルによって、LodaRAT をダウンロードして有効化 |

| 2022 年 11 月 | アゼルバイジャン | • アゼルバイジャンに関するおとりと悪意のあるドメインを使用(以下例)

• mail[.]mfa[.]az-link[.]email、true[.]az-link[.]email • Python インプラント(Stink スティーラー)を展開 |

| 2022 年 10 月 | ベラルーシ | • ベラルーシのドメインを装った IP とドメイン(以下例)

• mail[.]belaes[.]by[.]authentication[.]becloud[.]cc • HTA 亜種によって AveMaria/Warzone RAT のみをダウンロード • 別の HTA 亜種によって Python ベースのインプラント(Stink スティーラー)のみをダウンロード • おとりは不使用 |

| 2022 年 9 月 | ロシア | • VHDX による配布手段を導入

• HTA は不使用。LNK によって curl を直接使用し、.NET ベースのインプラントをダウンロード • ロシアの政府機関を装った悪意のあるサブドメイン(URL の入力ミスを狙ったもの)(以下例) • rnail[.]mintrans[.]gov[.]ru[.]inro[.]link、rnail[.]iterrf[.]ru[.]inro[.]link、account[.]nail[.]ru[.]inro[.]link、rnail[.]rnid[.]ru[.]inro[.]link |

| 2022 年 8 月 | ベラルーシ、ロシア | • ベラルーシとロシアのドメインを装った IP とドメイン(以下例)

• mail[.]hse[.]ru[.]attachment-posts[.]cc、belstat[.]gov[.]by[.]attachment-posts[.]cc、minsk[.]gov[.]by[.]attachment-posts[.]cc • HTA は不使用。LNK によって curl を直接使用し、Python ベースのリバースシェルをダウンロード • おとりとして、破損した PDF を使用 |

攻撃の感染チェーン

2023 年 1 月から確認されている直近の感染チェーンは比較的単純なものですが、下図のように、複数のコンポーネントを使用しています(アーカイブ、LNK、HTA、最後に展開される最終ペイロードなど)。

この感染チェーンではまず、悪意のあるアーカイブ(RAR または ZIP)が標的に配布されます。CIS 諸国の関心を引く話題に言及しておびきよせる、以下のようなアーカイブ名になっています。

- National_Development_Strategy.rar

- Presidents_Strategy_2023.rar

攻撃では、「Nota.rar(メモ.rar)」、「вложение.rar(添付.rar)」などの一般的なファイル名も使用されています。

また、アーカイブファイルに偽ドキュメントも入っている場合があることを確認しました。

悪意のある LNK ファイルは単純なダウンローダーであり、mshta.exe を使用してインターネット上の HTA ファイルをダウンロードし、感染先のエンドポイント上で実行します。

インターネット上の HTA ファイルをダウンロードして実行する LNK ファイル

この攻撃で使用された悪意のある HTA ファイルは継続的に進化を遂げており、最新の亜種では、次の段階のペイロード(EXE ベースの悪意のあるドロッパーと偽ドキュメント)をダウンロードするように変わっています。これらの処理はすべて、PowerShell ベースのコマンドを実行することで行われます。

悪意のある HTA

カスタムの最終ペイロード

YoroTrooper は今回の攻撃において、感染チェーンに新たなマルウェア(カスタムマルウェアとコモディティ型マルウェアの両方)を取り入れ続けています。注目すべき点は、当初は AveMaria や LodaRAT などのコモディティ型マルウェアを配布していたのが、Python ベースのマルウェアも配布するようになり、かなり進化してきていることです。こうした状況から、攻撃者がさらに力を入れていることがわかります。一連の攻撃の中で侵害を成功させたことが原動力となっていると思われます。

Python ベースのカスタムの RAT

Python ベースのカスタムの RAT は比較的単純です。C2 通信とデータ窃取は Telegram 経由で行い、以下の機能を備えています。

- 感染先のエンドポイントで任意のコマンドを実行する。

- 攻撃者の目的のファイルをボット経由で Telegram チャンネルにアップロードする。

このボットは、PyInstaller と Nuitka のいずれかによって .exe にラップされた状態で、感染先に展開されていました。今回の事例では、攻撃者がロシア語話者である可能性を示唆する以下のような興味深い事象が確認されています。

- ロシア語の Telegram メッセージ:「Сохраняю в {save_dir}」({save_dir} に保存する)、「Файл загружен!\nИмя」(ファイルがロードされました\nファイル名)など

- システム上で実行されるコマンドの出力を CP866(キリル文字用のコードページ)にデコードするコード

スニペット:YoroTrooper が使用する Python ベースの RAT

カスタムの情報窃取マルウェアのスクリプト

2023 年 1 月に配布された Python ベースの別のペイロードには、Chrome ブラウザのログインデータを抽出して Telegram ボット経由で盗み出す単純な情報窃取マルウェアのスクリプトが含まれています。このカスタムスクリプトは、一般に公開されているソースコード(Lazagne![]() など)をつなぎ合わせて作成されたと思われます。

など)をつなぎ合わせて作成されたと思われます。

コモディティ型とその他のマルウェア

YoroTrooper は、AveMaria/Warzone RAT と LodaRAT という、主に 2 つのコモディティ型マルウェアファミリを多用してきました。特に 2022 年の 10 月と 11 月に活発に使用されています。AveMaria はオンラインで購入可能な広く出回っているマルウェアファミリであり、LodaRAT は、Kasablanka グループによって開発されたと考えられている RAT ベースのファミリです。

Stink スティーラーの分析

YoroTrooper による展開が確認されたもう 1 つの最終ペイロードが、「Stink![]() 」というオープンソースのログイン情報窃取マルウェアです。これは、Python コンパイラフレームワークの Nuitka

」というオープンソースのログイン情報窃取マルウェアです。これは、Python コンパイラフレームワークの Nuitka![]() を使用して実行ファイルにラップされています。

を使用して実行ファイルにラップされています。

Stink には、Chromium ベースのブラウザからログイン情報、Cookie、ブックマークなどの情報を収集する複数のモジュールがあります。Stink は、Discord や Telegram から Filezilla のログイン情報と認証 Cookie を収集します。システムからは、下図のようにスクリーンショット、外部 IP アドレス、オペレーティングシステム、プロセッサ、グラフィックカード、実行中のプロセスの情報を収集します。

情報収集プロセスを高速化させるために、すべてのモジュールは独自のプロセスで実行されており、各プロセスでも独自のスレッドが使用されます。情報は一時ディレクトリに保存された後、圧縮され、盗み出されます。

送信側のモジュールは Telegram ボット経由でのデータ窃取を担います。3 月上旬の時点で、最新バージョンの Stink スティーラー 2.1.1 は自動起動設定オプションを備えており、これによって、被害者のユーザープロファイルのスタートアップフォルダに「Windows Runner」というリンクを作成します。

自動起動設定オプション

その他のマルウェア

コモディティ型マルウェアとは別に、リバースシェルとして機能するインプラントが標的に展開されている事例も確認しました。たとえば 2022 年 9 月には、単純な Python ベースのリバースシェルが見つかっています。ただしこのサンプルには、キリル文字(CP866)の確認処理は含まれていませんでした。

YoroTrooper は、Meterpreter バイナリからなる別のリバースシェルインプラント群を使用することもあります。これらは、感染先のエンドポイントで任意のコマンドを実行するために使用されます。つい最近では 2023 年 2 月に、この戦術が YoroTrooper によって使用されている事例を確認しました。

同じく Talos が確認したものとして、最終段階のペイロードの 1 つによって展開されたと思われる C ベースのカスタムキーロガーがあります。これには、キーストロークを記録してディスク上のファイルに保存する機能が備わっていました。

スニペット:キーロガー機能

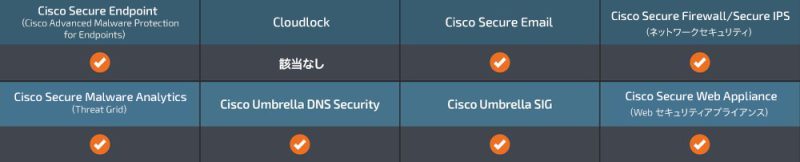

カバレッジ

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo ![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org ![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

IOC

この調査の IOC は、こちら![]() の GitHub リポジトリでも提供しています。

の GitHub リポジトリでも提供しています。

本稿は 2023 年 03 月 14 日に Talos Group

のブログに投稿された「Talos uncovers espionage campaigns targeting CIS countries, embassies and EU health care agency

」の抄訳です。