- Microsoft 社は、ダウンロードした Office ドキュメントでの VBA マクロ実行のサポートを段階的に廃止しています。

- Cisco Talos では、Microsoft Excel に悪意のあるコードを導入するために使用される、VBA マクロとは別のベクトルについて調査を行っています。具体的には、悪意のある XLL ファイル(Excel アドイン)を使用するベクトルです。

- XLL ファイルは Excel 97 をはじめとする初期バージョンの Excel からサポートされてきましたが、攻撃に使用されるようになったのは比較的最近のことです。

- 現在、かなりの数の APT 攻撃グループとコモディティ型マルウェアファミリが感染ベクトルとして XLL を使用しており、その数は増え続けています。

Microsoft Office アプリケーションは、何十年にもわたり、悪意のあるコードの最も重要なエントリポイントの 1 つになってきました。コードを含む Office ドキュメントを開くと、ユーザーに自動的に警告が表示されますが、それでも攻撃者は Visual Basic for Applications(VBA)マクロを利用し続けています。

サイバー犯罪者から国家が支援するグループまでさまざまな攻撃者が、VBA マクロだけでなく Office アプリケーションの脆弱性もエクスプロイトしてきた目的は、ユーザーの介入なしに悪意のあるコードを起動するためです。

VBA マルウェアが初めて発見されたのは 20 世紀末のことです。以来、サイバーセキュリティ コミュニティは Microsoft 社に対し、インターネットからダウンロードまたは受信したドキュメントでは VBA マクロの実行をブロックすることをデフォルトの動作にするよう強く求めてきました。

今年の 7 月、同社はついに、デフォルトで VBA マクロの実行をブロックするバージョンの Office アプリケーションを展開し始めました。現在、Office アプリケーションは、以前よりもはるかに厳格な意思決定プロセスを踏むようになっています。ドキュメントに Mark Of The Web(MOTW)タグがある場合は、マクロを有効にするかユーザーに確認することさえしません。MOTW とは、ファイルがインターネットからダウンロードされたことを示す代替データストリームです。

Microsoft Office アプリケーションでマクロをブロックまたは許可するために使用されるロジック

Microsoft Office は、多くの企業とホームユーザーが使用している最も人気のあるオフィス アプリケーション パッケージです。ライセンス版と非ライセンス版のさまざまなバージョンがあり、世界中で使用されています。今回の変更でマクロがブロックされるようになり、Office アプリケーションのユーザーインターフェイスからは実行できなくなりました。これは、将来的に大きな意味を持つでしょうが、古いバージョンの Office では依然としてマクロを実行でき、これらのバージョンが段階的に廃止されるまでには長い時間がかかります。

攻撃者が古いバージョンの Office の VBA マクロを標的にし続けたとしても、知名度の高い企業の間で新しいバージョンの使用が広がるにつれ、VBA コードを含むドキュメントを使用した攻撃は防がれるようになるでしょう。

ただ残念ながら、VBA マクロがブロックされるようになったからと言って、今後は Office は狙われなくなるはずだと考えるのは早計です。今回の調査は、サードパーティのコードを Office アプリケーションに導入する別の手段を特定することを目的としています。マルウェアの作成者は、おそらくすでに何らかの手段を使用しているものと考えられます。

Microsoft Office とアドイン

実際に、コードのクラス全体をいわゆる Office アドインとして導入することが可能です。アドインとはさまざまな形式と機能がある実行コードのことであり、Office アプリケーションに追加すればアプリケーションの外観や機能を強化できます。アドインは、VBA コードを含む特定の Office ドキュメントか、コンパイルされた機能を含むモジュールの形式で提供されます。後者は、.NET バイトコード(VSTO プラグイン)、COM サーバーの形式、ファイル拡張子が特定のものに変更されているダイナミック リンク ライブラリ(DLL)の形式です。

Word の場合、Office のバージョンに応じて、レジストリ値 HKCU\Software\Microsoft\Office\16.0\Word\Security\Trusted Locations で指定された特定の場所にアドインをドロップする必要があります。攻撃者がファイル拡張子 .WLL を使用して DLL を信頼できる場所に配置できる場合、Word はその DLL を自身のプロセス空間にロードしようとします。

Excel の場合は、デフォルトの動作が少し異なります。ユーザーが Windows Explorer で拡張子が .XLL のファイルを開こうとすると、シェルが自動的に Excel を起動して .XLL ファイルを開こうとします。これは、.XLL が特定のクラスの Excel アドインのデフォルトのファイル拡張子だからです。

Excel は、XLL ファイルを読み込む前に、悪意のあるコードが含まれている可能性があるという警告を表示します。VBA マクロコードを含む Office ドキュメントを開くと危険なコードである可能性があることを伝えるメッセージが表示されますが、それと同様のアプローチです。警告を無視しがちなユーザーが多いため、残念ながら多くの場合、悪意のあるコードに対する保護としては効果がありません。

XLL ファイルを開くとリスクがある可能性があることを伝える Excel の警告

XLL ファイルは電子メールで送信できます。通常のマルウェア対策スキャン手段を使用していたとしても、悪意のあるコードが含まれている可能性があることに気付いていないユーザーがファイルを開く可能性があります。

Office ドキュメントを使用する場合、コードを自動的に起動するために攻撃者は 1 つまたは複数のイベント処理関数を実装します。たとえば Word の場合は AutoOpen、AutoClose、Document_Open、Document_Close、Excel の場合は Worbook_Open、Workbook_Close、Auto_Open、Auto_Close などです。

これらの関数は、ドキュメントを開くとき、閉じるとき、あるいは実装されている関数のいずれかによって処理されるイベントを Office アプリケーションが発生させたときに呼び出されます。

攻撃者は、自動開始機能を使用して、悪意のあるマクロコードを起動できます。研究者が疑問を抱くとすれば、これと同じような方法で使用できる同様の機能がアドインにあるか、また、アドインファイルが開かれたときにコードを起動するよう実装できる機能はあるかということでしょう。これらの疑問に対する答えはイエスであり、具体的には XLL プラグインに関係しています。

過去に XLL ファイルを使用していた攻撃者にはすでに知られている機能です。今回の調査の目的は、特に Microsoft 社が VBA マクロをブロックすることを発表した後に、攻撃者が感染ベクトルを悪意のある VBA マクロの使用から XLL の使用に切り替えたかどうかを明らかにすることです。

XLL ファイルとは

ファイルの種類という点で言うと、XLL ファイルは標準の Windows ダイナミック リンク ライブラリ(DLL)にすぎません。通常の DLL との違いは、XLL はエクスポートされた特定の関数を実装できる点にあります。これらの関数は、Excel アプリケーションによってトリガーされる一部のイベント中に Excel アドインマネージャによって呼び出されます。

機能について言うと、ネイティブコードでアドインを作成することで、Excel の機能を拡張できます。また、計算などをネイティブの速度で実行できるユーザー定義関数(UDF)を作成することも可能です。

C/C++ ベースの XLL

ネイティブ XLL アドインは、Microsoft Excel XLL ソフトウェア開発キット(SDK)を使用して開発します。SDK の最新バージョンは Office 2013 向けにリリースされたものですが、これを使用して新しい Office バージョン用の XLL アドインを開発することもできます。

XLL アドインがアドインマネージャによって正常に読み込まれるには、XLL に xlAutoOpen というエクスポートされた関数を少なくとも 1 つ実装する必要があります。これにより、アドインが Excel によって読み込まれる際にこのアドインコードが呼び出されるようになります。

XLL エクスポートとそれらが呼び出されるときのイベント

Excel XLL SDK は、C/C++ ヘッダーファイルとライブラリで構成されています。これらは、XLL ファイルが Excel API を利用してワークブックのデータにアクセスし、Excel 関数を呼び出せるようにするものです。API は、古い Excel 4 マクロ API をベースにしています。一部のリポジトリでは、macrofun.hlp という古い Windows ヘルプファイル形式のファイルを引き続き使用できます。また、Mynda Treacy 氏作成の Excel 4.0 マクロ関数リファレンス(PDF ファイル)![]() もあり、API の理解に役立ちます。

もあり、API の理解に役立ちます。

確認されている XLL マルウェアサンプルのほとんどでは、Excel API にアクセス![]() する機能は使用されていません。Excel アドインマネージャが xlAutoOpen または xlAutoClose 関数を呼び出したときに悪意のあるコードを実行するようになっています。

する機能は使用されていません。Excel アドインマネージャが xlAutoOpen または xlAutoClose 関数を呼び出したときに悪意のあるコードを実行するようになっています。

Excel-DNA をベースにした XLL

XLL はネイティブ DLL として作成されたものですが、.NET が Windows におけるユーザーベースのアプリケーション開発の事実上の標準になったという事情もあり、多くの開発者にとって、古いコンパイル言語での開発はなじみがないかもしれません。

それが理由なのか、C# や VB.NET などの .NET 言語を使用して XLL アドインを作成できるプロジェクトがいくつか存在します。特によく使われるフレームワークは、Add-In Express![]() と Excel-DNA

と Excel-DNA![]() の 2 つです。

の 2 つです。

特に Excel-DNA は無料なので、悪意のある XLL ファイルを作成するための一般的なツールの 1 つとしてマルウェアの作成者に採用されています。.NET 言語で記述された XLL ファイルは、shim 関数を含むスタンドアロンファイルにコンパイルされます。Excel-DNA によって生成されたファイルのリソースセクションにはユーザー定義のアセンブリ DLL が埋め込まれていますが、shim 関数は、この DLL に含まれる CLR 関数にネイティブエクスポートをマッピングします。

Excel-DNA の例:リソースセクション内に埋め込まれているユーザー定義の .NET アセンブリ「8KWXF」

Excel-DNA で生成されたアドインのリソースセクションには、ユーザー定義のアセンブリ DLL とともに、ネイティブ関数の呼び出しを .NET 関数の呼び出しに変換したりその逆を行ったりする DLL がいくつか含まれる場合があります。

たとえば EXCELDNA.LOADER アセンブリは、.NET フレームワークを読み込んでユーザー定義の DLL に接続するというタスクを実行します。

Excel-DNA の場合、Excel-DNA ローダーによって呼び出される IExcelAddIn インターフェイスのインスタンスを開発者が作成する必要があります。IExcelAddIn から継承するクラスを実装し、Excel によって自動的に呼び出される関数にマッピングする関数のデフォルトの実装をオーバーロードする関数を定義することもできます。たとえば xlAutoOpen 関数は IExcelAddIn.AutoOpen() にマッピング![]() されます。

されます。

悪意のある XLL の進化

VirusTotal での XLL の検出

XLL ファイルの知識があれば、VirusTotal のインターフェイスと、サンプルを蓄積している内部リポジトリを使用して悪意のあるファイルを検索することはそれほど難しくありません。たとえば 11 月に初めて送信された悪意のあるネイティブ XLL ファイルを VirusTotal で検索する基本的な方法は次のとおりです。

exports:xlAutoOpen positives:5+ fs:2022-11-01+

おそらく、xlAutoClose を実装する XLL は次のようなものです。

exports:xlAutoClose positives 5+ fs:2022-11-01+

Excel-DNA ファイルの場合、状況が多少異なります。Excel-DNA でコンパイルされたファイルは shim なので、10,000 を超えるエクスポートが含まれています。VirusTotal の検索結果にはすべての xlAuto 関数が含まれますが、エクスポートについてはすべてのインデックスが作成されるわけではありません。つまり、xlAutoOpen エクスポートを標準検索するやり方では、Excel-DNA ファイルは検索結果に出てこないということです。Excel-DNA の XLL を検索するには、Excel-DNA でコンパイルされた DLL のみに見られるエクスポートされた関数名で検索します。たとえば次のとおりです。

exports:CalculationCanceled exports:SyncMacro fs:2022-11-01+

この検索は、YARA の検出ルールに簡単に変換できます。

rule gen_Excel_xll_addin_AutoOpen

{

condition:

filesize < 30MB

and uint16(0) == 0x5a4d

and pe.characteristics & pe.DLL

and pe.exports(“xlAutoOpen”)

and new_file

and positives > 3

}

以上は、ネイティブ XLL ファイルを検出するためのものです。

rule gen_Excel_ExcelDNA_Exports

{

condition:

filesize < 30MB

and uint16(0) == 0x5a4d

and pe.characteristics & pe.DLL

and pe.exports(“CalculationCanceled”)

and pe.exports(“SyncMacro”)

and new_file

and positives > 3

}

以上は、Excel-DNA ベースの悪意のある XLL を検出するためのものです。

検索機能を使用すれば、送信された悪意のあるファイル(ネイティブファイルと Excel-DNA ベースのファイル)の数を月単位で長期間追跡できます。

悪意のあるネイティブ XLL ファイルの月ごとの送信数(2021 年 1 月以降)

Excel-DNA でコンパイルされた悪意のある XLL ファイルの月ごとの送信数(2021 年 1 月以降)

VirusTotal で検索したところ、攻撃者が XLL ファイルの存在を十二分に認識していたことと、VBA マクロを含むドキュメントを Microsoft 社がブロックするようになるずっと前から XLL を使用していたことが明らかになりました。

そこで Talos は、XLL サンプルの広範な検索を行うことにしました。タイムラインを作成して悪意のある XLL が最初に出現し始めた時期を確認するとともに、それらを使用していたグループやマルウェアファミリを経時的に把握するためです。

まず、2010 年に入って初めて送信されたサンプルを対象として検索を行いました。2010 年には約 20 の XLL が送信されていましたが、いずれについても悪意があると最終的に分類することはできませんでした。実際、悪意のある可能性のあるサンプルが送信されるようになったのは、2017 年 7 月以降のことです。2017 年 7 月、calc.exe の起動に使用される SHA256 09271afc6f7ac254b4942a14559a0015fb4893d9bb478844ced2f78c0695929e のテストサンプルが送信されました。同月、Meterpreter リバースシェルのサンプル fdfdfc8878f39424920d469bcd05060a6f7c95794aaa2422941913553d3dd01f が送信されています。

このように、悪意のあるコードを実行するためのベクトルの 1 つとして攻撃者が XLL ファイルを使用するようになったのは、2017 年半ばのことと思われます。その後しばらくの間、XLL ファイルは散発的に使用されただけで、大幅に増加することはありませんでした。状況が変わるのは、Dridex や FormBook などのコモディティ型マルウェアファミリが XLL ファイルを使用するようになった 2021 年末のことです。

XLL を使用する有名な攻撃者とマルウェアファミリ

APT10(menuPass、Chessmaster、Potassium)

APT10 は中国発の脅威グループで、教育、製造、製薬セクターに特別な関心を向けています。日本をはじめ複数の国の組織を標的としていることで知られており、遅くとも 2017 年の初めには活動を始めていました。

a5d46912f0767ae30bc169a85c5bcb309d93c3802a2e32e04165fa25740afac1 は、2017 年 12 月に VirusTotal に送信されたサンプルです。バックドアの Anel ペイロードを svchost.exe のプロセス空間に挿入する機能があります。このバックドアを使用するのは APT10 のみであることが知られています。

Anel バックドアインジェクタ

TA410

TA410 はサイバースパイ活動を統括しているグループであり、APT10 と緩やかにつながっています。米国に拠点を置く公益事業セクターの組織や、中東とアフリカの外交組織を主な標的とすることで知られています。遅くとも 2018 年には活動を始めており、2019 年 8 月に Proofpoint 社が TA410 の情報を初めて公開しました。

TA410 が使用するツールキットについて ESET の研究者がまとめた広範な分析![]() では、2020 年に発見された XLL ステージについても取り上げられています。攻撃のコンポーネントの 1 つである onkeytoken_keb.dll(9dd2425c1a40b8899b2a4ac0a85b047bede642c5dfd3b5a2a2f066a853b49e2d)というプロセスインジェクション DLL にも、xlAutoOpen エクスポートが含まれています。ただし、これが呼び出されても、悪意のある機能が実行されることはありません(このインジェクタは、エクスポートされた関数 OnKeyT_ContextInit の呼び出しによってトリガーされます)。

では、2020 年に発見された XLL ステージについても取り上げられています。攻撃のコンポーネントの 1 つである onkeytoken_keb.dll(9dd2425c1a40b8899b2a4ac0a85b047bede642c5dfd3b5a2a2f066a853b49e2d)というプロセスインジェクション DLL にも、xlAutoOpen エクスポートが含まれています。ただし、これが呼び出されても、悪意のある機能が実行されることはありません(このインジェクタは、エクスポートされた関数 OnKeyT_ContextInit の呼び出しによってトリガーされます)。

DoNot

DoNot は、カシミールの非営利組織やパキスタン政府関係者を標的にしていることで知られています。カシミールは、インド、中国、パキスタンが領有権を巡って紛争中の地域です。DoNot は、モバイルインプラントと、悪意のあるドキュメントを介してシステムにインストールされるいくつかのカスタム デスクトップ ペイロードを使用してきました。

2022 年 10 月 7 日、パキスタンのユーザーが 1.xll という名前の DLL d8286133d3d21b7e2b83a6c071147b8ef993e963ad6bdb0f95d665869557a444 をアップロードしました。この DLL には 2 つのエクスポート![]() が含まれています。1 つめのエクスポートの名前は pdteong で、今年 6 月にはすでに DoNot インプラントで確認されています。

が含まれています。1 つめのエクスポートの名前は pdteong で、今年 6 月にはすでに DoNot インプラントで確認されています。

2 つめのエクスポートの名前は xlAutoOpen で、インプラントがネイティブベースの XLL ペイロードとして完全に機能するために必要なものです。

FIN7

FIN7 は、ロシアで活動する金銭目的の脅威グループです。.NET アセンブリや PowerShell など、数多くのペイロードとさまざまな感染手法を駆使しています。FIN7 の主な目的は、自分たちのために金銭的利益を得ることです。同グループが特によく使用するのが Carbanak マルウェアです。

今年の初め、FIN7 は、電子メール攻撃で XLL を使用するようになりました![]() (添付ファイルとして送信)。たとえば 2 月の攻撃で使用された XLL ファイルは 7a234d1a2415834290a3a9c7274aadb7253dcfe24edb10b22f1a4a33fd027a08 です。名前は「Quickbooks – 40127.xll」となっていました。このファイルは、次のステージのダウンローダーとして機能します。

(添付ファイルとして送信)。たとえば 2 月の攻撃で使用された XLL ファイルは 7a234d1a2415834290a3a9c7274aadb7253dcfe24edb10b22f1a4a33fd027a08 です。名前は「Quickbooks – 40127.xll」となっていました。このファイルは、次のステージのダウンローダーとして機能します。

FIN7 の XLL ダウンローダーには興味深い点があります。Excel-DNA の .NET フレームワークで作成されたと思われるのです。さらに詳しく調べたところ、ファイルは改変された Excel-DNA shim ライブラリであることが分かりました。xlAutoOpen 関数がオリジナルから変更されており、攻撃者が制御するホストに接続して追加のコンポーネントをダウンロードするコードが含まれています。

攻撃者が制御するホストに接続する、改変された FIN7 Excel-DNA shim ダウンローダー

コモディティ型マルウェアファミリ

Dridex ダウンローダー

VirusTotal に送信された XLL ファイルの数は、2021 年後半に最大のピークを迎えています。その原因となったのが、f2c5327b7bf88c65d0552d8664aca2ac542c8d37ae19582ba56690f1df420b53 などの Dridex ダウンローダーです。この XLL は、ネイティブにコンパイルされたシンプルなライブラリです。Discord に投稿され、公開されている大量のペイロードのリストからペイロードの場所を選択します。

Dridex XLL ダウンローダー

FormBook ダウンローダー

コモディティ型マルウェアファミリがより高度な攻撃者と肩を並べた 2021 年末にかけて、2 番目によく見られたペイロードが FormBook です。FormBook は、「サービスとしてのマルウェア」として入手できる比較的安価なパスワード窃盗プログラムです。FormBook のサンプルでは、キーストロークを記録したり、(ローカルおよび Web フォームで保存されている)パスワードを盗んだり、スクリーンショットを取得したりすることができます。

XLL FormBook ダウンローダーである 55228eec31193a900e8216ab245391f1e40feb742d780caa91fdb1000d8434c2 は、企業から送信される請求書を装った電子メールの添付ファイルとしてユーザーの元に届きます。添付された XLL ファイルを開くと、悪意のあるダウンローダーが起動します。ダウンローダーはかなりシンプルです。ファイルのリソースセクションを列挙し、FormBook ペイロードの URL を含む特定の文字列リソースを検索します。

ペイロード URL を含むリソース「f」を探す FormBook

本記事では具体的に説明しませんが、XLL を感染ベクトルとして使用する注目すべきコモディティ型マルウェアファミリは他にも存在します。AgentTesla、Ransomware Stop、Vidar、Buer Loader、Nanocore、IceID、Arkei、AsyncRat、BazarLoader などです。

最近確認された興味深い XLL ベースのマルウェア攻撃

Warzone(Ave Maria)RAT

2022 年 8 月、Excel-DNA フレームワークを使用した悪意のある XLL について脅威検出を実行した結果、ハンガリーのユーザーを標的とした電子メールが見つかりました。この電子メールはハンガリー警察からの公式メッセージを装っており、次のような内容となっています。

「こちらは第 VII ブダペスト地区警察です。

御社の評判を知り、ご連絡しました。当センターでは、2022 年の予算(添付)のため、御社の見積を必要としています。予算については、ハンガリー政府の内務省が共同出資しています。2022 年 8 月 25 日までに見積を送ってください。添付ファイルを確認し、他に必要な情報があればご連絡ください」

Warzone 攻撃のメールの例

添付ファイルは .NET ベースの XLL ファイル f5c27b7bdea3861a9414a0dc6b08556ea50423d63297e08eedff69ae9c240cae で、URL hxxp[:]//172[.]245[.]120[.]8/pdfreader[.]exe からペイロードをダウンロードします。分析時には、この URL は Warzone ペイロード 90205826eb40d5d4b454c2cfde44abe49f6c3b471681c700e30b45eb5078eee2 をホストしていました。その後、AgentTesla と Lokibot のサンプルをホストするようになりました。

Excel-DNA を使用して .NET で実装された Warzone(AgentTesla、Lokibot)ダウンローダー

Ducktail ダウンローダー

Ducktail ![]() は、デジタル広告分野のユーザーを標的とする情報窃取マルウェアであり、ベトナムで活動している攻撃者が作ったものと考えられています。Facebook の友達やビジネス上の連絡先の詳細を盗むことを目的として、ブラウザに保存されているログイン情報と Cookie の窃取を試みます。ソーシャルエンジニアリングを駆使し、LinkedIn と WhatsApp メッセージを使用して攻撃対象になり得る相手に連絡してくることで知られています。攻撃者は、獲得したアクセス権を使用して広告を掲載し、金銭的利益を得ます。

は、デジタル広告分野のユーザーを標的とする情報窃取マルウェアであり、ベトナムで活動している攻撃者が作ったものと考えられています。Facebook の友達やビジネス上の連絡先の詳細を盗むことを目的として、ブラウザに保存されているログイン情報と Cookie の窃取を試みます。ソーシャルエンジニアリングを駆使し、LinkedIn と WhatsApp メッセージを使用して攻撃対象になり得る相手に連絡してくることで知られています。攻撃者は、獲得したアクセス権を使用して広告を掲載し、金銭的利益を得ます。

AES で暗号化され Base32 でエンコードされた BLOB として保存されている Ducktail ダウンローダーの第 2 ステージ

Ducktail 情報窃取マルウェアのペイロードは、数多くの正規のリソースと悪意のあるファイルが含まれたサイズの大きい圧縮アーカイブ(100 MB 以上)を使用して共有されます。9 月中旬、Talos は「Details of Project Marketing Plan and Facebook Google Ads Results Report.xll」という名のファイル d7c3dd8bc55649b2a77dc921e70f5f208946f64aedfdaabd7b02a247669a73aa を検出しました。

Base32 でエンコードされた BLOB を復号化し、リフレクションによってロード

このファイルは Excel-DNA を使用して作成されています。ファイルには Base32 でエンコードされている暗号化されたデータ BLOB が含まれており、リフレクションを使用して Explorer のプロセス空間にロードされます。

復号化されると Timer 関数が呼び出され、オンライン広告キャンペーンの偽の結果が記載された正規の Excel ワークブックがドロップされて開きます。その後、エンドポイントは、公開されている Discord の URL から Ducktail 情報窃取マルウェアのペイロードをダウンロードして実行します。

標的を誘き寄せるための Excel ワークブックをドロップし、Discord から Ducktail ペイロードをダウンロードするダウンローダー

まとめ

Microsoft 社は、インターネットからダウンロードしたドキュメントに含まれる VBA マクロコードの実行を防止することを決定しました。その結果、新たに発見される悪意のあるドキュメントの数は徐々に減少していく可能性があります。ただし、古いバージョンの Microsoft Office がまだかなり流通しています。古いバージョンではダウンロードしたファイルでの VBA の実行がサポートされているため、今回の変更のメリットをすべてのユーザーが享受できるようになるまでにはしばらく時間がかかるはずです。

また、最新バージョンの場合でも、他の形式を使用すれば、攻撃者が Office アプリケーションを使用して悪意のあるコードを起動できます。この記事では、悪意のある Excel アドインの特定のクラス(XLL ファイル)について説明し、初期の使用状況から現在までの進化を見てきました。

2013 年から 2022 年までの主な XLL 開発のタイムライン

XLL アドインはかねてから存在していましたが、攻撃者が使用していることを検知できていませんでした。検知できるようになったのは、一部の APT グループが完全に機能するバックドアを実装するために XLL を使用し始めた 2017 年半ばになってからです。また、感染ベクトルとして XLL を採用するコモディティ型マルウェアファミリが増えたため、過去 2 年間で XLL の使用が大幅に増加しています。

Microsoft Office の新しいバージョンを採用するユーザーが増えるにつれて、攻撃者は VBA ベースの悪意のあるドキュメントから XLL などの他の形式に切り替えていくものと思われます。もしくは、新たに発見された脆弱性をエクスプロイトして Office アプリケーションのプロセス空間で悪意のあるコードを起動する手法を取るようになるでしょう。Talos は引き続き悪意のある XLL ファイルを追跡していきます。興味深いアクティビティが新たに検出されるか、見過ごせない脅威グループが戦略の一環として XLL ファイルを採用した場合には、その動向についてご報告します。

カバレッジ

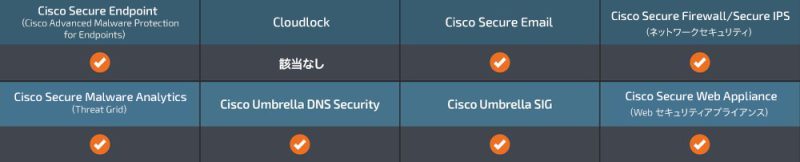

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザーに警告します。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo ![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org ![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

この脅威を検出する Snort SID は、60979 ~ 60981 です。

この脅威を検出するには、次の ClamAV シグネチャを使用できます。

- Win.Trojan.MSShellcode-7

- Win.Dropper.Generickdz-9908391-0

- Win.Trojan.MaliciousXLL-9980293-0

- Win.Malware.Donot-9980303-0

- Win.Trojan.Warzone-9980507-0

- Win.Trojan.TA410-9980506-0

- Win.Malware.Generic-9980501-0

- Win.Malware.Cerbu-9980304-0

- Win.Malware.Zusy-9980503-0

- Win.Trojan.FIN7-9980508-0

- Win.Malware.Koobick-9980509-0

- Win.Trojan.Ducktail-9980510-0

- Win.Malware.Koobick-9980511-0

Orbital クエリ

Cisco Secure Endpoint ユーザーは、Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。この脅威に関連する特定の OSquery については、次のリンクをご参照ください。

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。この脅威に関連する特定の OSquery については、次のリンクをご参照ください。

https://github.com/Cisco-Talos/osquery_queries/blob/master/win_malware/donot_mutex.yaml![]()

https://github.com/Cisco-Talos/osquery_queries/blob/master/win_malware/malware_lokibot_filepath.yaml![]()

https://github.com/Cisco-Talos/osquery_queries/blob/master/win_malware/malware_avemaria_filepath.yaml![]()

IOC

この脅威に関連する IOC は、こちら![]() をご覧ください。

をご覧ください。

本稿は 2022 年 12 月 20 日に Talos Group

のブログに投稿された「Threat Spotlight: XLLing in Excel – threat actors using malicious add-ins

」の抄訳です。