ニュースの概要

- Cisco Talos は、BlackByte というランサムウェアグループを数か月間監視してきました。北米、コロンビア、オランダ、中国、メキシコ、ベトナムなど、感染は世界中に広がっています。

- FBI は 2022 年 2 月に発表した共同サイバーセキュリティ アドバイザリ

で、BlackByte について警告を発しました。アドバイザリによると、同グループが標的にしているのは、米国の少なくとも 3 つの重要インフラ部門です。

で、BlackByte について警告を発しました。アドバイザリによると、同グループが標的にしているのは、米国の少なくとも 3 つの重要インフラ部門です。 - 3 月以降、Talos は BlackByte が展開している攻撃を監視してきました。

- その間、BlackByte のリークサイトのデザインが新しくなったほか、新たな被害者がサイトで公開されました。今もなお、世界中で被害が多発しています。

概要

ランサムウェアグループ BlackByte は、開発したソフトウェアを自らの攻撃で使用するだけでなく、他の犯罪者に RaaS(Ransomware-as-a-Service)として提供しています。BlackByte とそのアフィリエイト(攻撃実行犯)によって、北米、コロンビア、オランダ、中国、メキシコ、ベトナムなど、世界中に感染が広がっています。Talos は数か月にわたり BlackByte を監視してきました。FBI が 2022 年 2 月に共同サイバーセキュリティ アドバイザリ![]() を発表した後も活動を続けていることが確認されています。なお、BlackByte は大物狙いのランサムウェアグループ

を発表した後も活動を続けていることが確認されています。なお、BlackByte は大物狙いのランサムウェアグループ![]() だと考えられています。有名大企業を標的として内部データの漏洩を図り、盗んだデータを公表すると脅迫する攻撃者グループのことです。この手のグループの常ですが、ダークネット上に独自のリークサイトを保有しています。サイトの実際の TOR アドレスは頻繁に変更されています。以下に、サイトのスクリーンショットを示します。被害者のプライバシーを保護するために、スクリーンショットは匿名化されています。

だと考えられています。有名大企業を標的として内部データの漏洩を図り、盗んだデータを公表すると脅迫する攻撃者グループのことです。この手のグループの常ですが、ダークネット上に独自のリークサイトを保有しています。サイトの実際の TOR アドレスは頻繁に変更されています。以下に、サイトのスクリーンショットを示します。被害者のプライバシーを保護するために、スクリーンショットは匿名化されています。

攻撃は通常、ネットワークの侵入ポイント(以前に侵害したホストまたはネットワークからエクスプロイト可能なソフトウェアの脆弱性)から始まります。以前に侵害したホストでは、ローカルおよびドメインアカウントの権限を昇格させます。また、標準のペネトレーションテストと正規の管理者ツール(LoLBin![]() )を使用して横展開します。ほとんどのインシデントでは、AnyDesk リモート管理ソフトウェアを使用して標的マシンを制御するという手口が使われていました。

)を使用して横展開します。ほとんどのインシデントでは、AnyDesk リモート管理ソフトウェアを使用して標的マシンを制御するという手口が使われていました。

技術詳細

多くの場合、フィッシング攻撃を仕掛けるか、パッチ未適用の脆弱なアプリケーションやサービス(SonicWall VPN の脆弱なバージョン、Microsoft Exchange サーバーの ProxyShell 脆弱性など)を利用して BlackByte は標的のネットワークにアクセスします。すでに公開されていて、タイムリーにパッチが適用されていない既知の脆弱性を突いてくるのが常です。以下に挙げるケースでは、ログが不足しているため最初の感染ベクトルは確認できませんでした。ただ、脆弱な Microsoft Exchange Server が侵害されたことを示唆する兆候が見られ、前述の BlackByte の行動と合致しています。

感染の典型的なタイムラインは、以下のログのようなものになります。このログは 3 月のテレメトリで確認されたもので、匿名化しています。

このログを見ると、攻撃者が AnyDesk リモート管理ソフトウェアをインストールしていることが分かります。Cisco Talos のインシデント対応業務で確認されているとおりです。BlackByte はこのツールを好んで使用するようです。他にも、典型的な環境寄生型バイナリ(LoLBin)と、「netscanold」や「psexec」などの一般に入手可能な商用および非商用ソフトウェアをよく使用します。これらのツールは管理者が正規のタスクに使用することも多く、悪意のある脅威として検出するのは難しくなりがちです。ランサムウェアの実行は最後のステップ、つまり横展開が完了し、別の管理者アカウントを追加して自身をネットワーク内で永続化した後だと考えられます。

残念ながら、ランサムウェア感染のステージと思われる RANDOMNAME_n.EXE ファイルは取得できませんでした。パートナーのテレメトリでも取得を試みたものの、やはりハッシュは把握していませんでした。大物狙いのランサムウェアグループの多くは、標的ごとに個別の難読化ファイルを使用する戦術へと移行しましたが、BlackByte にも同じ傾向が見られます。以下は、ランサムウェアグループ Hive の攻撃者とのチャットを書き起こしたものです。会話がどう進むかの参考になると思います。ランサムウェアグループの攻撃者との会話の詳細については、今後の記事で公開する予定です。

被害者:「盗んだファイルの数を教えてください。ファイル名をいくつか教えてもらえますか?」

Hive:「どうも」

被害者:「ここには他に誰もいません」

Hive:「ファイルを復号したければ、ビットコインで 2,000 万ドル支払っていただきます」

被害者:「高すぎます。安くしてもらえませんか。それと、せめてブラックリストには載せておきたいので、ランサムウェアファイルのハッシュを教えてください。どうせもう全部盗んだのですから」

Hive:「ハッシュは提供しませんよ。毎回、ソフトウェアは個別に用意しているので、ハッシュを知っても意味はありません。何の役にも立ちませんよ」

Hive:「安くしてほしいとのことですが、いくらなら支払えるのですか」

RANDOMNAME.EXE -a <SUSPICIOUS NUMBER> がランサムウェア感染プロセスの始まりだとすれば、やや動作が変わったか、あるいは別のパッカーが使用されています。FBI の文書には、「complex.exe -single <SHA256>」が感染プロセスを開始すると記載されています。ですが、Talos が確認した事例はパラメータが異なります。「-a」からはじまり、それに続くのは、SHA256 ハッシュではなく「42269874」のような 8 桁の数字です(被害者のプライバシーに配慮し、実際の数ではなく類似した数としています)。この数字は、解凍プロセスに使われる被害者 ID か、オフセットだと思われます。RANDOMNAME.EXE の実際の動作は、FBI の文書で説明されている complexe.exe の動作と非常に似ているように思われます。Windows Defender も無効化されます。base64 で難読化された文字列「VwBpAG4ARABlAGYAZQBuAGQA」を復号すると、Windows Defender サービスである「WinDefend」となります。次に、Florian Roth 氏のランサムウェア保護ツール Raccine![]() や、FBI の文書に記載されていた他のいくつかのコマンドの無効化を試みます。

や、FBI の文書に記載されていた他のいくつかのコマンドの無効化を試みます。

最後に、ランサムウェアの感染プロセスが開始してから約 17 時間後にマシンが再起動し、ランサムウェアのメモ「BlackByteRestore.txt」を Notepad で表示します。

まとめ

BlackByte に関する Talos の調査やその他の公開レポートでは、主に脆弱で時代遅れのシステムが最初の感染ベクトルとなっていることが指摘されています。適切な更新戦略を立てることがいかに重要であるかが分かるというものです。Microsoft Exchange Server をはじめとするインターネット接続システムを実行している場合は、常に最新のパッチを適用するようにしてください。新しいセキュリティの脆弱性が発表されてから、武器化されて攻撃者に利用されるまでの時間は、年々短くなっています。

この手の攻撃を検出するためには、マルチレイヤのセキュリティアーキテクチャの導入がこれまで以上に重要になります。セキュリティ対策のどれかをバイパスすることはできても、すべてをバイパスするのは極めて困難です。今回のような攻撃と攻撃手口の進化は、今後もしばらく続くものと予想されます。

カバレッジ

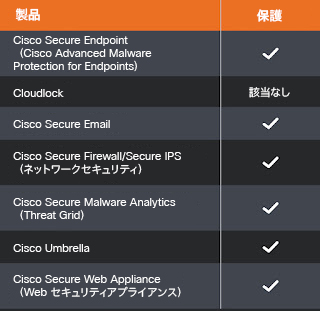

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザーに警告します。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

Orbital クエリ

Cisco Secure Endpoint ユーザーは、Orbital Advanced Search![]() を使用して複雑な OSquery

を使用して複雑な OSquery![]() を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。

を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。

IOC(侵入の痕跡)

被害者のプライバシーを保護する必要があるので、公開できるのはここに挙げている匿名化されたログのみですが、資産を保護する独自のカスタムルールの構築にお役立ていただければ幸いです。

テキスト形式の一般的なログデータ![]()

本稿は 2022 年 05 月 18 日に Talos Group

のブログに投稿された「The BlackByte ransomware group is striking users all over the globe

」の抄訳です。