2022 年 3 月 17 日更新:IOC セクションを更新し、ハッシュと ClamAV のカバレッジを追加しています。

概要

- あらゆる機会に便乗して攻撃を仕掛けるサイバー犯罪者が、ロシアのサイトを攻撃するためのサイバーツールだと称してマルウェアを配布し、親ウクライナ派の人々を食い物にしようとしています。ファイルをダウンロードすると、気づかないうちにマルウェアに感染してしまいます。謳われているようなツールが配布されているわけではありません。

- そうした事例の 1 つとして、ロシアの Web サイトに分散型サービス妨害(DDoS)攻撃を仕掛けるためのツールに見せかけたマルウェアが Telegram で配布されていることが確認されています。実際にダウンロードされるファイルは情報窃取マルウェアです。何の疑いもなく実行すると、ログイン情報や暗号通貨関連の情報をダンプするように設計されたマルウェアに感染します。

- このように、ロシアとウクライナの紛争に便乗した攻撃方法が次々に編み出されているため、活発化するサイバー脅威に警戒を怠らないようにする必要があります。

- 特定の話題に関するニュースを提供したり寄付を呼びかけたりして標的を誘い込む電子メール、救援基金や難民支援サイトを運営していると謳った悪意のあるリンク、防御用または攻撃用のセキュリティツールを装ったマルウェアなど、こうした攻撃にはさまざまな形態があります。不審な電子メールやソフトウェアなどのファイルは、開いたりダウンロードしたりする前に、慎重に検査することをお勧めします。

攻撃の詳細

サイバー脅威を巡る状況はウクライナ情勢の進展とともに急速に変化しており、さまざまなスキルレベルの攻撃者が次々に現れ、世界中のシスコのお客様やユーザーにこれまでにないさまざまな脅威をもたらしています。こうした変化の多くは、攻撃を実行するために有志のインターネットユーザーを募る![]() 事例が増えていることが原因となっており、Cisco Talos が最近のブログで解説した

事例が増えていることが原因となっており、Cisco Talos が最近のブログで解説した![]() 特有の課題と脅威をもたらしています。

特有の課題と脅威をもたらしています。

新たな展開の 1 つとして、サイバー犯罪者がこの紛争を利用して、自分が狙われているとも知らずにロシアのサイトにサイバー攻撃を仕掛けるためのツールを探している人々を食い物にしていることが確認されています。こうした各種のツールは、ロシアまたはロシア寄りの Web サイトを攻撃できると謳っており、不特定多数の人々による攻撃に関心が集まるにつれて、さまざまなソーシャルメディア プラットフォームを通じてこの数日間で急速に広まっています。有名なオープンソース プラットフォームで「ウクライナ」または「ロシア」と検索するだけで多数の結果が返されます。これまでにリリースされたツールのほとんどは、分散型サービス妨害(DDoS)攻撃を仕掛けて国家関連のさまざまな標的を妨害することを目的としています。しかし、この手のツールをダウンロードするのは危険です。自分の意志でサイバー攻撃を行えば法的責任を問われる可能性があるのはもちろんのこと、ツールには隠された機能があるかもしれません。また、謳われているような機能を本当に実行するかどうかも分かりません。

この種のツールの宣伝や配布に利用されている主要な媒体の 1 つに、暗号化メッセージングアプリ「Telegram」があります。東ヨーロッパで非常に人気があるアプリで、ウクライナとロシアでもよく使用されています。多数のコミュニケーションが両陣営から行われており、ウクライナの IT 軍![]() など、さまざまな有志グループに関連した Telegram チャンネルへのリンクが拡散されています。こうしたスペースのいくつかを継続的に監視していたところ、次のようなメッセージを見つけました。

など、さまざまな有志グループに関連した Telegram チャンネルへのリンクが拡散されています。こうしたスペースのいくつかを継続的に監視していたところ、次のようなメッセージを見つけました。

ロシアを攻撃するためのツールだと称して Telegram で拡散されている情報窃取マルウェア

Talos が比較的早く発見したツールの 1 つに、disBalancer というグループが制作している「Liberator」というツールがあります。Liberator は、「ロシアのプロパガンダ Web サイト」に DDoS 攻撃を仕掛けるためのツールだと紹介されています。disBalancer の Web サイトを見ればすぐに気づくことですが、上に示した Telegram の悪意のあるメッセージの文言は、このサイトの文言に似ています。ウクライナを「liberate(解放)」する一助となることを目指し、ロシアのサイトを標的にすると謳っているのです。disBalancer のサイトのスクリーンショットを下に示します(グループ名が誤って「disBalancher」と綴られています)。

Liberator を紹介している disBalancer の Web サイトのスクリーンショット

disBalancer が提供している正規の Liberator ツールを簡単に分析したところ、明らかに悪意のある機能は見つかりませんでした。ただし、このツールは DDoS クライアントであり、使用するとサーバーからダウンロードした標的のリストに対して攻撃を開始します。これは違法である可能性があります。Telegram のページで提供されているファイルはマルウェアであることが分かりました。具体的には、何も疑わずに実行したユーザーから情報を盗み出すように設計されたマルウェアです。このマルウェアは、各種のログイン情報と、ウォレットやメタマスク情報などの暗号通貨関連の情報を大量にダンプします。ウォレットやメタマスク情報は、一般に非代替性トークン(NFT)に関連付けられています。

あらゆる機会に便乗して攻撃を仕掛けるサイバー犯罪者が、ロシアの侵攻を利用して、紛争の両陣営で活動する有志の人々を食い物にしようとしていますが、この事例もその 1 つです。特定の話題に関するニュースを提供したり寄付を呼びかけたりして標的を誘い込む電子メール、救援基金や難民支援サイトを運営していると謳った悪意のあるリンク、防御用のセキュリティツールや攻撃用のツールを装ったマルウェアなど、こうした攻撃にはさまざまな形態があります。不審な電子メールやソフトウェアなどのファイルは、開いたりダウンロードしたりする前に、慎重に検査する必要があります。

情報窃取マルウェアの詳細

この攻撃には Disbalancer.exe ツールを装ったドロッパーが使用されています。このドロッパーは、Windows 実行ファイルの既知のパッカーである ASProtect で保護されています。研究者がこのマルウェアの実行をデバッグしようとすると、一般的なエラーが発生します。このマルウェアは、デバッグ回避チェックを実行した後に RegSvcs.exe(.NET Framework に付属しているツール)を起動します。このケースでは、RegSvcs.exe は環境寄生型バイナリ(LoLBin)としては使用されておらず、Phoenix 情報窃取マルウェアを構成する悪意のあるコードが挿入されています。

この攻撃の背後にいる攻撃者は、遅くとも 2021 年 11 月から情報窃取マルウェアを配布しています。新しい攻撃者の仕業ではなく、既存の攻撃者がウクライナでの戦争を利用して攻撃を仕掛けていると Talos では見ていますが、それはこの活動開始時期からも裏付けられています。Telegram チャンネルで提供されている ZIP ファイルには、情報窃取マルウェアの実行ファイルが含まれています。この情報窃取マルウェアは、各種のソース(Firefox や Chrome などの Web ブラウザやファイルシステムのさまざまな場所)から重要な情報を収集します。情報はリモート IP アドレス(このケースではロシアの IP である 95[.]142.46.35 のポート 6666)に送信されます。この IP/ポートのペアでは、遅くとも 2021 年 11 月から情報窃取マルウェアが配布されています。下の難読化解除したスクリーンキャプチャに示されているように、システムから収集された広範な情報が単純な base64 エンコーディングで送信されます。これには暗号ウォレットやメタマスク(暗号通貨ウォレットソフトウェア)の情報も多数含まれています。その後、窃取したデータの ZIP ファイルもサーバーにアップロードされ、侵害が完了します。

情報窃取マルウェアで盗み出されたデータのサンプル

これは最新型の情報窃取マルウェアの典型的な挙動です。攻撃者は暗号通貨の情報を得ることに力を入れるようになっています。ログイン情報などの他の種類のデータよりもはるかに扱いやすく、さっと盗み取って即座に収益化できることがその理由です。

このマルウェアサンプルは他の方法でも配布されていて、peview.exe や ddos-reaper.exe といった別の名前が付けられていることが分かっています。また、このコマンドアンドコントロール(C2)IP アドレスと通信する別のマルウェアサンプルも発見されています。

まとめ

Cisco Talos では、あらゆる手段を通じてマルウェアをシステムにインストールしようとする攻撃者を継続的に監視しています。ウクライナでの戦争も例外ではありません。今回のケースでは、サイバー犯罪者が情報窃取マルウェアを配布していることが分かりましたが、高度な攻撃能力を持つ国家の支援を受けた攻撃者や、国家のために活動する国家容認のハッカー集団も同様の攻撃を行う可能性があります。出所が不明なソフトウェア、特にインターネットのさまざまなチャットルームに手当たり次第にばら撒かれているソフトウェアをインストールする場合は注意が必要です。

この種の攻撃活動は今後も続き、多様化していくものと Cisco Talos では予想しています。紛争への関心が世界的に高まったことで、多くの人が攻撃者の標的になるリスクを抱えるようになっています。また自分もサイバー攻撃を行いたいと考える人も増えてきています。

カバレッジ

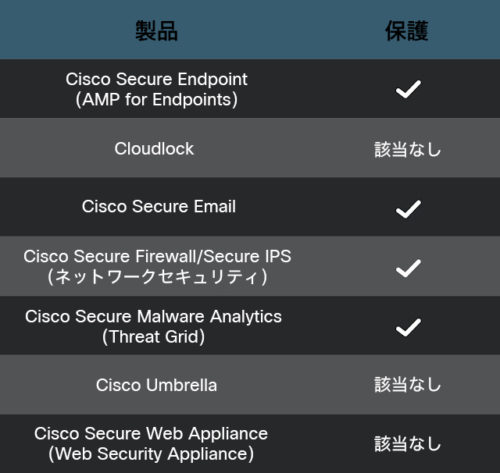

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザーに警告します。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo ![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

ClamAV カバレッジ

Win.Trojan.FakeDisbalancer-9941659-0

Win.Trojan.FakeDisbalancer-9941660-1

Win.Trojan.FakeDisbalancer-9941661-0

Win.Malware.Zusy-9812688-0

IOC(侵入の痕跡)

ハッシュ

33e5d605c1c13a995d4a2d7cb9dca9facda4c97c1c7b41dc349cc756bfc0bd67

f297c69795af08fd930a3d181ac78df14d79e30ba8b802666605dbc66dffd994(2022 年 3 月 10 日追加)

2022 年 3 月 12 日追加:

eca6a8e08b30d190a4956e417f1089bde8987aa4377ca40300eea99794d298d6 (EXE)

705380e21e1a27b7302637ae0e94ab37c906056ccbf06468e1d5ad63327123f9 (ZIP)

IP

95[.]142.46.35(ポート 6666)

本稿は 2022 年 03 月 09 日に Talos Group

のブログに投稿された「Threat advisory: Cybercriminals compromise users with malware disguised as pro-Ukraine cyber tools

」の抄訳です。