2022 年 2 月 25 日更新

我々のウクライナ周辺の活動に関する継続的な調査と Cisco Duo のデータサイエンティストとの協力で、Talos はウクライナ国内で、多要素認証で保護されたデバイスへのブルートフォース攻撃に利用されている危険な MikroTik ルータを発見しました。これは VPNFilter の調査以来、MikroTik ルータを使用するアクターが関与する同様なパターンです。Cyclops Blink の仕業ではないかもしれませんが(フォレンジック調査無しに判明できない)、悪意のあるトラフィックを送信しているのはまた別の MikroTik ルーターであり、過去に VPNFilter が広く悪用したベンダーです。

Cisco Talos は VPNFilter ![]() などの以前に観測された脅威と同様に、小規模およびホームオフィス(SOHO)デバイスを標的とする新しいモジュール型マルウェアファミリー、Cyclops Blink

などの以前に観測された脅威と同様に、小規模およびホームオフィス(SOHO)デバイスを標的とする新しいモジュール型マルウェアファミリー、Cyclops Blink ![]() に関する最近の報告について認識しています。このマルウェアは Linux システム上で動作するように設計されており、32 ビット PowerPC アーキテクチャ用に特別にコンパイルされています。このマルウェアは、モジュール化されているため典型的な偵察やスパイ活動など、さまざまな方法で使用することができます。C2 の確立、ファイルのアップロード/ダウンロード、情報抽出機能など、さまざまな操作を容易にするモジュールを活用します。

に関する最近の報告について認識しています。このマルウェアは Linux システム上で動作するように設計されており、32 ビット PowerPC アーキテクチャ用に特別にコンパイルされています。このマルウェアは、モジュール化されているため典型的な偵察やスパイ活動など、さまざまな方法で使用することができます。C2 の確立、ファイルのアップロード/ダウンロード、情報抽出機能など、さまざまな操作を容易にするモジュールを活用します。

モジュラー CYCLOPSBLINK マルウェアの詳細

Cyclops Blink は、32 ビット PowerPC アーキテクチャ向けにコンパイルされた Linux ELF 実行ファイルで、少なくとも 2019 年 6 月以降、SOHO ネットワーク機器を標的にしています。標的となったデバイスの完全なリストは現時点では不明ですが、WatchGuard FireBox が具体的に標的として挙げられています。モジュール型マルウェアは、LinuxのAPI フォークを使用して子プロセスとして展開されるコアコンポーネントとモジュールで構成されています。現時点では、ファイルのダウンロードとアップロード、システム情報の収集、マルウェア自体のアップデート機構を含む4つのモジュールが確認されています。追加モジュールは、コマンド&コントロール(C2)サーバからダウンロードし、実行することが可能です。

このコアコンポーネントは、さまざまな機能を備えています。最初に、’kworker[0:1]’ という名前のプロセスとして実行されていることを確認し、カーネルプロセスとしてマスカレードすることができます。もしそのようなケースでなければ、そのプロセス名で自分自身をリロードし、親プロセスを Kill します。その後、コアコンポーネントは iptables を修正し、C2 通信に使用されるハードコードされたポート群を経由した追加アクセスを許可します。C2 通信は、AES-256-CBC を使用して暗号化された個々のコマンドを持つ TLS トンネルを含む、複数のレイヤーの暗号化を通じて行われます。

モジュールの詳細

既知の 4 つのモジュールは、初期アクセスや偵察に関連するさまざまな機能・タスクを実行します。これをベースに追加モジュールを配備することも考えられますが、現時点では追加モジュールの確認はできていません。

システム偵察モジュール(ID 0x8)は、一定時間ごとにシステムから様々な情報を収集するもので、当初は 10 分ごとに発生するように設定されています。

ファイルアップロード/ダウンロードモジュール(ID 0xf)は、ファイルのアップロードとダウンロードを行うためのものです。これらの命令はコアコンポーネントから送信され、URL からのダウンロードやC2サーバーへのファイルのアップロードを含むことができます。

C2 サーバーリストモジュール(ID 0x39)は、C2 活動に使用される IP アドレスのリストを保存および/または更新するために使用されます。リストはロードされ、コアコンポーネントに渡され、コアコンポーネントから更新を受信すると、更新されるためにこのモジュールに渡されます。

Update/Persistence モジュール(ID 0x51)は、Cyclops Blink にアップデートをインストールしたり、システム上での永続性を確保したりするモジュールです。アップデート・プロセスは、デバイスのファームウェア・アップデート・プロセスを利用する。持続性は、このモジュールのサブプロセスを介して処理され、ファームウェア・アップデート・プロセスを操作して Cyclops Blink をアップデートできるように、正規の実行ファイルを修正したバージョンで上書きすることが含まれます。

モジュールとコアコンポーネントに関する完全な詳細は、NCSC のレポート![]() に記載されています。

に記載されています。

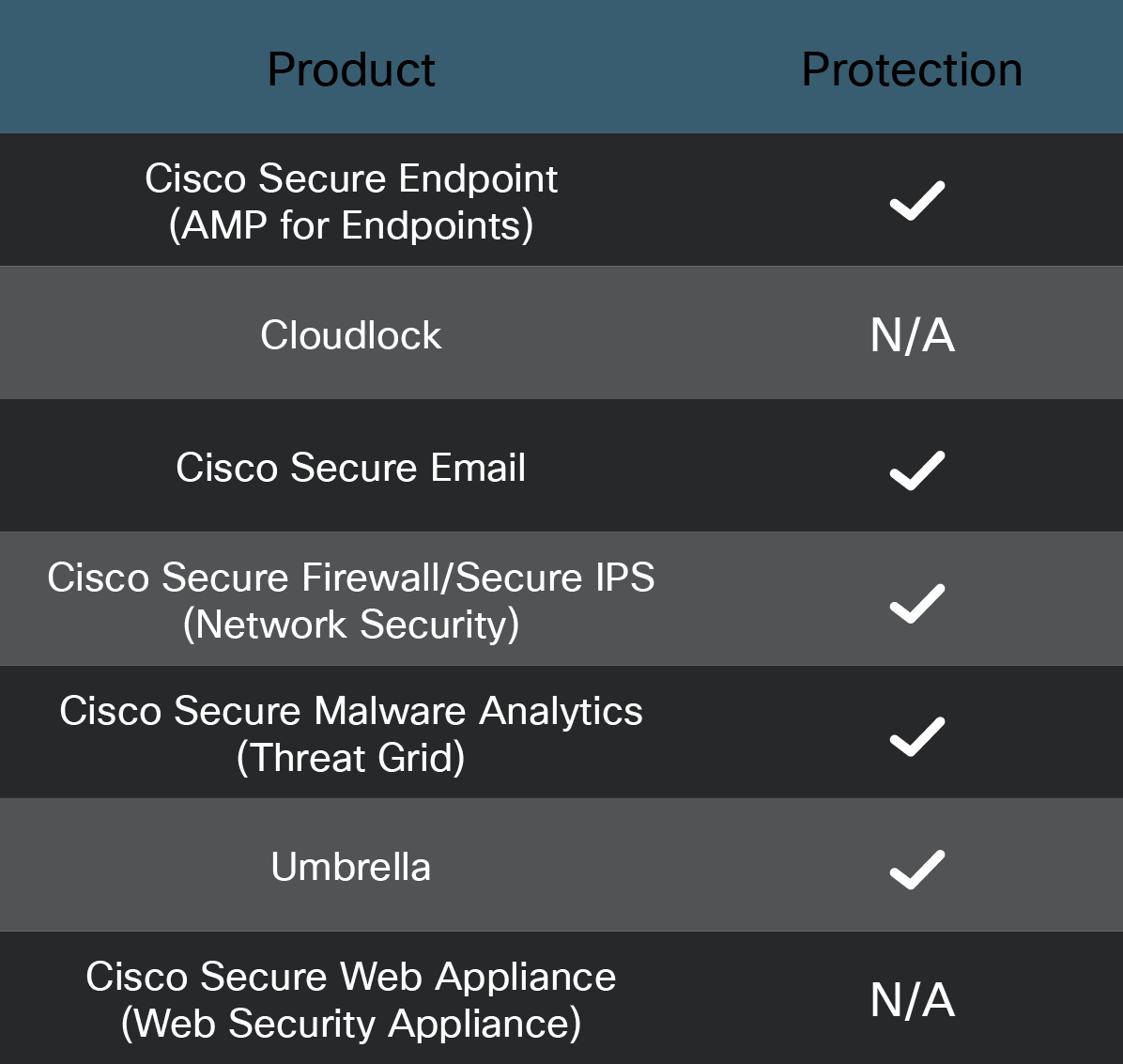

カバレッジ

Cisco Secure のユーザがこの脅威を検出してブロックする方法を以下に示します。

Cisco Secure Endpoint![]() (旧 AMP for Endpoints)は、この記事で詳述したマルウェアの実行を防ぐのに理想的な製品です。Secure Endpoint の無償トライアルはこちら

(旧 AMP for Endpoints)は、この記事で詳述したマルウェアの実行を防ぐのに理想的な製品です。Secure Endpoint の無償トライアルはこちら![]()

Cisco Secure Web Appliance ![]() のWebスキャンは、悪意のある Web サイトへのアクセスを防止し、これらの攻撃で使用されるマルウェアを検出することができます。

のWebスキャンは、悪意のある Web サイトへのアクセスを防止し、これらの攻撃で使用されるマルウェアを検出することができます。

Cisco Secure Email![]() (旧 Cisco Email Security)は、脅威者がキャンペーンの一環として送信する悪意のある電子メールをブロックすることができます。Secure Email の無償トライアルはこちら

(旧 Cisco Email Security)は、脅威者がキャンペーンの一環として送信する悪意のある電子メールをブロックすることができます。Secure Email の無償トライアルはこちら![]()

Cisco Secure Malware Analytics![]() (旧 Threat Grid)は、悪意のあるバイナリを特定し、すべての Cisco Secure 製品に保護を組み込んでいます。

(旧 Threat Grid)は、悪意のあるバイナリを特定し、すべての Cisco Secure 製品に保護を組み込んでいます。

Firepower Threat Defense (FTD), Firepower Device Manager (FDM)![]() , Firepower Threat Defense Virtual (FTDv),

, Firepower Threat Defense Virtual (FTDv),![]() Adaptive Security Appliance (ASA)

Adaptive Security Appliance (ASA)![]() などの Cisco Secure Firewall (旧 Next-Generation Firewall, Firepower NGFW)

などの Cisco Secure Firewall (旧 Next-Generation Firewall, Firepower NGFW) ![]() アプライアンスは、この脅威と関連する悪意のある活動を検出することが可能です。

アプライアンスは、この脅威と関連する悪意のある活動を検出することが可能です。

Cisco Secure Network/Cloud Analytics (Stealthwatch/Stealthwatch Cloud) ![]() は、ネットワーク トラフィックを自動的に分析し、接続されているすべてのデバイスで潜在的に望ましくない活動が行われていることをユーザーに警告します。

は、ネットワーク トラフィックを自動的に分析し、接続されているすべてのデバイスで潜在的に望ましくない活動が行われていることをユーザーに警告します。

Meraki MX ![]() アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出することができます。

アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出することができます。

Cisco Umbrella![]() 、Secure Internet Gateway (SIG) は、ユーザーが企業ネットワーク上にいるかいないかに関わらず、悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無償トライアルはこちら

、Secure Internet Gateway (SIG) は、ユーザーが企業ネットワーク上にいるかいないかに関わらず、悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無償トライアルはこちら![]()

ユーザの環境と脅威データに対するコンテキストを持つ追加の保護機能は、Firewall Management Center (FMC) ![]() から利用できます。

から利用できます。

ORBITAL QUERIES

Cisco Secure Endpoint のユーザーは、Orbital Advanced Search ![]() を使用して複雑な OSquery を実行し、自分のエンドポイントがこの特定の脅威に感染しているかどうかを確認することができます。この脅威に関する特定の OSquery については、こちら

を使用して複雑な OSquery を実行し、自分のエンドポイントがこの特定の脅威に感染しているかどうかを確認することができます。この脅威に関する特定の OSquery については、こちら![]() から確認可能です。

から確認可能です。

Snort SIDs: 59095-59098

この脅威に対する保護のための ClamAV シグネチャ:

- Backdoor.CyclopsBlink

IOCS

50df5734dd0c6c5983c21278f119527f9fdf6ef1d7e808a29754ebc5253e9a86

c082a9117294fa4880d75a2625cf80f63c8bb159b54a7151553969541ac35862

4e69bbb61329ace36fbe62f9fb6ca49c37e2e5a5293545c44d155641934e39d1

ff17ccd8c96059461710711fcc8372cfea5f0f9eb566ceb6ab709ea871190dc6

この記事は、ASHEER MALHOTRA によるブログ「Threat Advisory: Cyclops Blink

」(2022/2/24)の抄訳です。