この記事は、Security Business Group の Principal Engineer である Matthew Robertson によるブログ「Relevant and Extended Detection with SecureX

」(2021/12/3)の抄訳です。

最近のブログで Extended Detection and Response(XDR)に対するシスコのビジョンについて Al Huger が語っています。XDR という用語の定義は業界でもさまざまですが、この記事で説明されているシスコの XDR の定義は次のとおりです。

「XDR とは、複数の独立したセキュリティコンポーネントからデータを自動的に収集して関連付けられる、統合型のセキュリティインシデント検出/対応プラットフォームである」

また、シスコの XDR に対するアプローチはシスコのクラウドネイティブ プラットフォームである SecureX を基盤にしたものであることも記事では触れられています。このブログシリーズでは、XDR の定義について詳しく説明し、SecureX プラットフォームと統合製品を活用して拡張検出などの XDR の成果を実現する方法をご紹介します。

「Extended Detection(拡張検出)」という言葉で思い浮かぶのは、複数のデータ要素の統合です。個々のデータ要素の多くはおそらく精度の低い信号なのですが、すべてを 1 つに統合することで精度の高いアラートを得ることができます。この拡張検出は非常に優れているため、ビジネスとの関連性、リスク、根本原因、適切な対応措置に即座にアクセスできます。そしておそらくこのアラートは人間が十分に理解できるものであり、マシン規模でそのすべてを自動実行することが可能です。この最終目標についてお話しする前に、まずは基本となる「Extended Detection(拡張検出)」という言葉を詳しく見ていくことにしましょう。すべての始まりは検出です。

それは重要なのか?

この「それは重要なのか?」という疑問は、「このアラートは自分にとってどのような意味を持つのか?」という、より根源的な問いかけが発端になっています。今日のセキュリティ オペレーション センター(SOC)ではいくつもの製品を稼働させて、検出情報や観察結果などを生成し、運用プロセスにフィードすることができます。こうしたアラートは、個々のセキュリティツールの機能範囲において何か重要な意味を持つ可能性があるイベントが発生したことを示しています。たとえば Cisco Secure Endpoint などのエンドポイントにおける検出/対応を行う製品は、ホストで検出された悪意のあるファイルの観察結果を提供します。また Cisco Secure Network Analytics などのネットワークにおける検出/対応を行う製品は、異常な量のデータがホストでダウンロードされていることを検出してその情報を提供します。アラートが教えてくれるのは何かが発生したということであり、その何かが発生した環境、あるいは今この環境において、それがどのような意味を持つのかまでは教えてくれません。結果的に、「それは重要なのか?」という最初の疑問が生まれるのです。

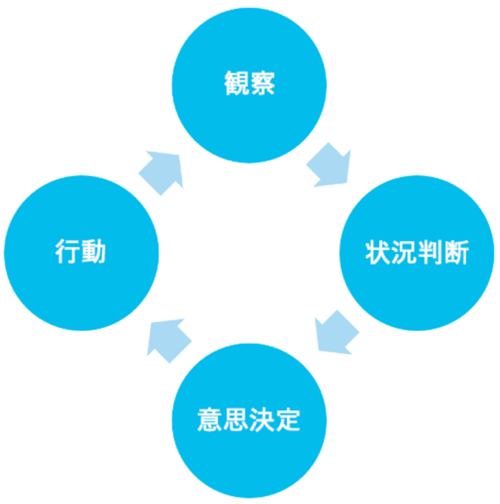

私の経験では、「重要」かどうかはそれが観察された環境によって異なります。ある環境では誤検出とみなされるイベントも、別の環境では精度の高い実用的で重要なイベントになることがあります。アラートが発生した環境が異なるだけで、これだけの差が生じてきます。OODA(Observe:観察、Orient:状況判断、Decide:意思決定、Act:実行)ループの概念に当てはめてみると、これは 2 番目の段階である状況判断に該当します。この段階では、最初の観察結果に照らして「環境変数」を考慮することで、その後の意思決定と実行をスムーズに進めます。

状況判断を行う際は、ユーザーやデバイス、アプリケーション、重大度といったドメイン変数を加味し、総合的に判断することで「それは重要なのか?」という疑問に答えます。ここで行っていることの本質は「拡張(Extend)」です。観察結果を拡張することで、最初の検出情報をより意味のあるものにしています。つまり、経験に基づいて重要なインシデントに優先順位を付けるということです。

観察結果や検出情報の優先度を引き上げて重要性の高いインシデントにすること。それが XDR の中心的なコンセプトです。実用性の高いインシデントを作成することがここでの目標になります。そのためには、観察・検出された情報(名詞や動詞)に関するデータやコンテキストを基にインシデントに情報を付加します。そうすることで、十分な情報に基づいてインシデントに対する意思決定を行えるようになります。また、うまくいけば対応をプレイブック化することもできます。その場合は、同様のインシデントが発生する(似たような名詞や動詞が観察・検出される)と、適切な対応措置が自動的にトリガーされるようになります。

この議論において扱いが最も難しい部分の 1 つは、どのような変数(名詞や動詞)があり、どの変数が組織にとって重要であるかを判断する部分です。重大度とリスクが最も高いのはエンドポイントで発生するイベントだと考えているお客様もいれば、MITRE ATT&CK フレームワークの TTP (戦術、手法、手順)を主要な対象に選んでいるお客様もいます。ユーザー、デバイス、アプリケーション、ロールを優先しているお客様もいるかもしれません。このように判断の幅が大きいことから、インシデントの作成、優先度の引き上げ、情報の付加を行う方法は柔軟なものである必要があります。

SecureX で実現するリスクベースの拡張検出

シスコでは、リスクベースのアプローチによってインシデント管理を実現することを目指しています。これによって、シスコのセキュリティ検出/対応製品を使用しているお客様は、お客様自身が考えるリスクの概念に基づいてインシデント検出に優先順位を付けることができます。前述のように、リスクの概念はお客様ごとに異なる可能性があります。

Cisco SecureX には「インシデント」という Artifact(アーティファクト)があります。SecureX のインシデントは、セキュリティ侵害の可能性に関わるイベント、アラート、インテリジェンスを組み合わせたものです。このインシデントによって、確認、トリアージ、調査、修復からなるインシデント対応プロセスが促進されます。このブログシリーズでは、拡張検出および情報付加の基礎としてこのインシデントの概念を使用していきます。また、統合製品の設定や Cisco SecureX Response の調査機能についても同様に取り上げていきます。

現在、インシデントは、調査や Threat Hunting(脅威ハンティング)の演習を通じて手動で作成することも、一部の統合製品の設定に基づいて自動的に優先度を引き上げることもできます。インシデントの構成は Cisco Threat Intelligence Module![]() (CTIM)が基盤となっており、いくつかのコアテナントを備えています。それらのテナントによってインシデントに関連するさまざまな変数を使用して情報を付加できます。

(CTIM)が基盤となっており、いくつかのコアテナントを備えています。それらのテナントによってインシデントに関連するさまざまな変数を使用して情報を付加できます。

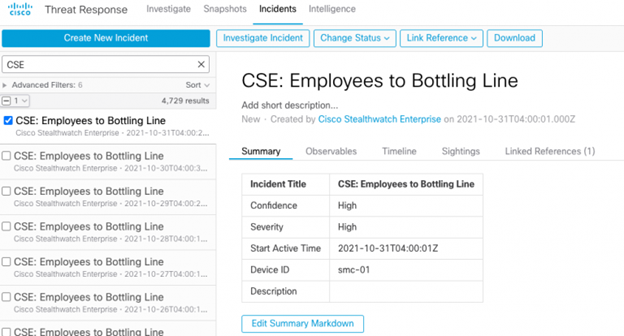

たとえば下図のインシデントは Cisco Secure Network Analytics で優先度が引き上げられて自動作成されたものです。この図では、高い重大度を持つ「Employees to Bottling Line」というカスタム セキュリティ イベントが示されています(重大度の導出方法についてはこのブログシリーズの今後の記事で取り上げます)。

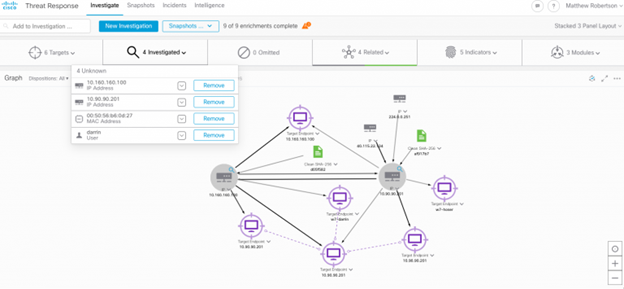

[インシデントの調査(Investigate Incident)] をクリックすると、Cisco SecureX Threat Response で調査が開始され、インシデントの監視対象(この場合は 2 つの IP アドレス、MAC アドレス、ユーザー名)に情報が自動的に付加されて、下図のように関連付けされます。このように簡単な調査によって、9 つの異なる統合製品の監視対象に関連付けられているデータを使用してインシデントに情報が付加(拡張)され、下のダイアグラムが作成されます。

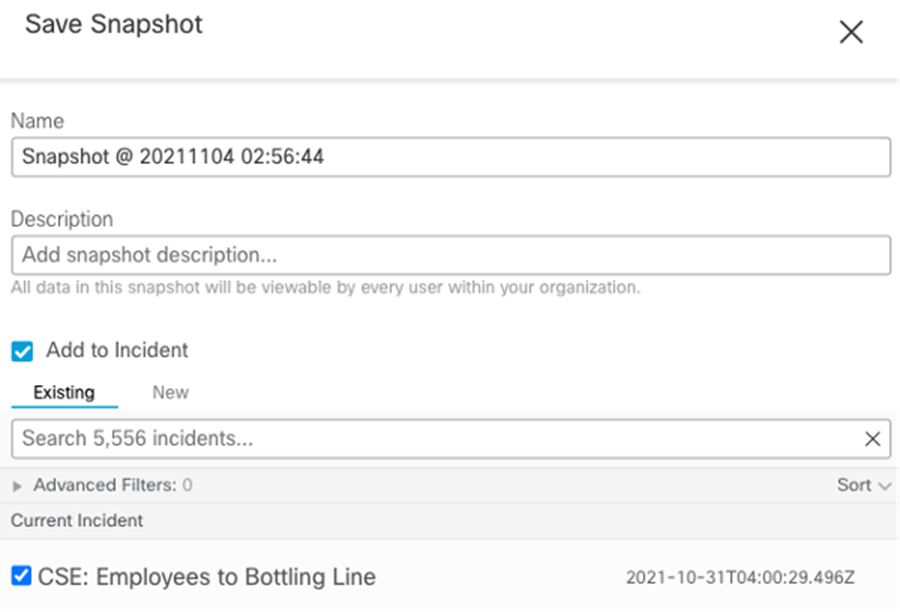

ここからさらに調査を行って、検出情報の影響や関連性を特定することができますが、その前にスナップショットを取得して現在のインシデントに追加し、付加された情報を保存することにしましょう。

この非常にシンプルなプロセスでは、1 つの製品のアラートに基づいてインシデントを作成し、別の製品のデータでそれを拡張しました。このブログシリーズで取り上げたい基本事項はほかにもたくさんあります。たとえばトリアージの方法や、組織にとって重要なリスク関連のメトリックや変数に基づいて検出情報に優先順位を付け、対応する方法などがあります。このシリーズの今後の記事では、SecureX のさまざまな統合製品を取り上げ、SecureX でそれらの製品の検出情報の優先度を引き上げ、情報を付加し、拡張する方法について説明していきます。次回は、Cisco SecureX でエンドポイントイベントの優先度を自動的に引き上げてトリアージするところから始めたいと思います。

Incident Manager の実際の動作に関心をお持ちのお客様は、今すぐ SecureX アカウント![]() をご利用ください。

をご利用ください。

ぜひお客様のご意見をお聞かせください。以下から質問やコメントを投稿し、ソーシャルネットワークで Cisco Secure の最新情報を入手してください。

Cisco Secure ソーシャルメディア

Instagram![]()

Facebook![]()

Twitter![]()

LinkedIn![]()