企業におけるデジタル機能へのアクセスに対する保護のため、クラウドサービスベースのソフトウェアで対応を提供する、「 SASE (Secure Access Service Edge) 」 (以下 SASE ) に対して、さらなる期待と注目が集まっています。

2019年後半に、Gartner によってはじめて SASE として必要とされる機能、将来のあるべき姿を含め SASE そのものが定義されたレポートである “Gartner – The Future of Network Security Is in the Cloud ( SASE ) ” がリリースされていました。このレポートでは 2019年時点で SASE で必要とされる主要機能をすべて提供できるベンダーは存在していない、また同様に市場形成のためにはさらに時間が必要であるという前提と洞察とともに、それでも SASE が今後ネットワークとネットワーク・セキュリティの根本的アーキテクチャを大きく変革していくだろう大きなモーメンタムである、という内容として公開されていました。

2021年度後半に差し掛かろうとする現時点において、一般的企業皆様における SASE の導入とその検討に関連した SASE 自体の評価がどのように変化しているのでしょうか? Gartner からの SASE に関する最新レポートである、”2021 Strategic Roadmap for SASE Convergence” を基にこの変化の要点をまとめていきたいと思います。

SASE に対する評価

- 既存製品、ハードウェア更新サイクルのタイミングで SASE への移行を検討できる

- 拠点を中心とした、閉域網オフロード, インターネット有効利用, SD-WAN 化とともに移行を検討できる

- SASE サービスは、すぐにでも、全面的にも、部分的にも、実用可能なサービスモデルである

将来的にオフィスネットワークやテレワーク端末のからのクラウドアクセスを含めたデジタルソフトウェアアクセス、その保護を目的とするための主要な機能はクラウドで提供する必要があるとされます。これまでの現境界セキュリティモデルの実態は複数のベンダーによる個別のポリシー、ダッシュボードの運用が必要とされる「つぎはぎ」運用となっており、管理者に対して複雑な状態になっています。拠点を中心としたインターネット周りのネットワーク設計見直しや、オンプレミス境界セキュリティのハードウェア更新のタイミングは、SASE の導入を検討する大きなきっかけとなります。

SASE に関する今後の推奨事項

- SASE の機能、製品を採用導入するための組織としてのロードマップ作成するべきである

短期将来的推奨事項

- ZTNA による リモートアクセス VPN の補強・代替を検討する(特にリスクの高いユースケース向けに)

- SWG, CASB, VPN の継続検討時にベンダーを統合を検討する

- ハードウェアとソフトウェア保守を棚卸し、オンプレ境界、支店ハードを段階的に廃止、クラウド移行を検討

長期将来的推奨事項

- 1つの SASE ベンダー、明示的に提携した 2つ程度の SASE ベンダー へ統合する

- 支店オフィス、リモートユーザ向けに、ZTNA を導入

- SASE 専門チーム(ネットワークとセキュリティ専門家による)を作る

短期的な推奨事項では、これまでのリモートアクセス VPN を補強する手段、マイグレーションする手段として、特に組織におけるリスクの高いVPNのユースケースを選定し、それを ZTNA(Zero Trust Network Access)による VPN レス化を検討するべきであるという点、加えて SWG(Secure Web Gateway)、CASB(Cloud Access Service Broker)、VPN を個別で現在利用している場合、それらの機能は今後の SASE の主要なピラーとして確実に提供ベンダーでの統合と拡張が行われていくセキュリティエッジサービスの領域として、今後のマイグレーションを意識するべきであるという点がポイントであるとされています。

長期的な推奨事項としては、最終的な SASE の導入選定はできるかぎり集約されたベンダーにまとめていくべきであると読み取ることができます。もし補足的な可能性としては組織に必要とされる SASE の個別機能が必要とされ、単一ベンダーのみでは提供されない場合は、必要なテクノロジがの供給元が分散されていたとしても、明確な技術提携が公開されている 2社以上のベンダー製品の利用に広げるべきではないとされています。また、特に支店オフィスや、テレワークをメインとするリモートユーザに対して、ZTNA(Zero Trust Network Access)の適用・利用を拡大していきます。

SASE導入との既存環境とのギャップ

- 組織のサイロ、既存の投資、スキルのギャップ

- SASE のセキュリティサービス機能の成熟度におけるギャップ

- 包括的 SASE ソリューションの限定的選択肢

反面、SASEを導入・適用していく上での既存環境とのソリューション的ギャップ、それらを意識した相互依存性を含む分析のポイントはあるのでしょうか?特に移行計画において考慮するべき優先項目として、 SASE 採用と SASE の現実的運用のために、組織内部に存在するサイロ状態、既存設備の投資と既存設備に依存する運用・管理方式との差分が、大きな懸念ポイントとなります。SASE を導入検討・検討後の運用のため、現在のセキュリティ運用チームとネットワークチームがこれまで以上に強調していく必要性が求められることになります。

また SASE で提供される、現時点でのセキュリティサービスの成熟度を理解する必要もあります。この指摘ポイントについては、今後において提供可能な能力は大きく革新されることを前提として、現時点での必要となる機能とのギャップが解消されるまでに実際のニーズについて優先順位をつける必要があります。

「包括的 SASE ソリューションの限定的選択肢」の項目において、2021年初頭の時点でSASEのコア機能を提供できるベンダーは限られているという評価がされていますが、ただし、特に今後の適用検討における中間的ステップとして、統合セキュリティ専業ベンダーによるSASEソリューションを選択する場合であっても、ハイブリッドワークスタイル / 新しいネットワークニーズに求められる、拠点オフィス、テレワーク環境からの、アプリ制御、コンテンツ制御、回線制御、帯域制御、優先制御、コンテンツインスペクションの制御方式として連携できる、SD-WAN機能の親和性と機能サブセットが大きく求められることに注目する必要があります。

まとめ:優先的な次期18ヶ月のマイグレーションプランの作成する

これらを踏まえ、今後次期18ヶ月でマイグレーションを検討し、取り組むステップとして優先されるべき項目を、本レポートの、まとめとしてリストします。

- SASE専門チームを構成し現実的な運用を検討する

- 次期ネットワークの検討・担当者、次期クラウドセキュリティを含むセキュリティスペシャリストを含む SASE チームを構成する

- SASE 変革のための 次期 3年〜 5年の自社への適用のためのロードマップを作成する

- 従来のネットワークレベルのVPNソリューションを ZTNA に置き換える目標を設定する

- クラウドベース ZTNA の採用

- リモートアクセスVPNから ZTNA への高リスクユースケースにフォーカス

- オンプレミス、拠点ハードウェアの設備更新タイミングへのSASE採用の検討

- SWG, CASB, ZTNA サービスにおけるサービス統合とそれによるコスト削減の検討

- 既存SWG, CASB, VPNを利用している場合、以降のSASEへのロードマップ対応を確認

- 理想的には、リモート・ブラウザ・アイソレーション(RBI)機能を含むものを選択する

Cisco SASE

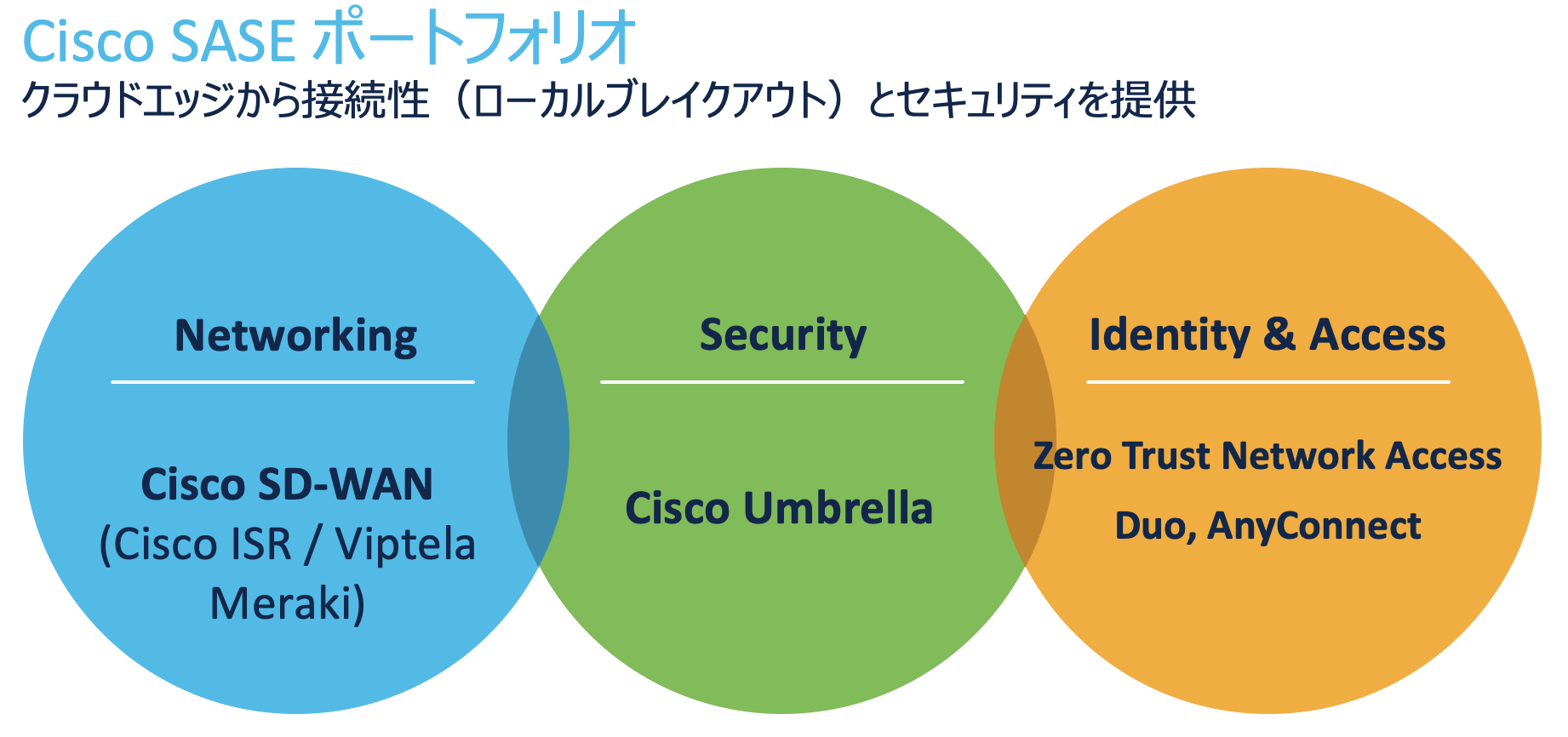

Cisco は Gartner やその他の SASE レポートで重視される、クラウドエッジネットワーキング、クラウドセキュリティ、ゼロトラストソリューションを軸にフルスタックのSASEの実現に向け取り組んでいます。

リファレンス

[1] Gartner – 2021 Strategic Roadmap for SASE Convergence https://www.gartner.com/document/3999828?ref=XMLDELV

[2] Gartner – The Future of Network Security Is in the Cloud (SASE) https://www.gartner.com/doc/reprints?id=1-1OG9EZYB&ct=190903&st=sbpopup_icon

Cisco Blog ゼロトラスト考察関連

[1] ゼロトラスト考察 – NIST SP 800-207 (Draft2)

[2] ゼロトラスト考察 – Forrester Zero Trust eXtended (ZTX)

[3] ゼロトラスト考察 – The Forrester Wave™: Zero Trust eXtended Ecosystem Platform Providers, Q3 2020

[4] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 1

[5] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 2

[6] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 3