- Cisco Talos は悪意のある Microsoft Office ドキュメント(不正ドキュメント)を利用して、「ObliqueRAT」と呼ばれるリモートアクセス型トロイの木馬(RAT)を拡散させるキャンペーンを発見しました。

- 南アジアの組織が標的となっています。

- 関与が疑われているのは Transparent Tribe と呼ばれる APT グループです。

- 侵害された Web サイトで一見無害な画像ファイルをホストし、その中に ObliqueRAT ペイロードを隠しています。

最近の変化

Cisco Talos が「ObliqueRAT」と名付けた、リモートアクセス型トロイの木馬(RAT)を拡散させる攻撃が最近確認されています。2019 年 12 月以降に拡散されている別種の RAT、CrimsonRAT![]() と ObliqueRAT の関連性もすでに判明済みです。この 2 つのマルウェアファミリは類似した不正ドキュメントとマクロを使用しています。ただし今回発見されたキャンペーンでは、ObliqueRAT ペイロードをダウンロードして展開するために、まったく異なるマクロコードが使用されています。さらに、感染チェーンを更新し自身が制御する Web サイトを介して ObliqueRAT を配信しています。

と ObliqueRAT の関連性もすでに判明済みです。この 2 つのマルウェアファミリは類似した不正ドキュメントとマクロを使用しています。ただし今回発見されたキャンペーンでは、ObliqueRAT ペイロードをダウンロードして展開するために、まったく異なるマクロコードが使用されています。さらに、感染チェーンを更新し自身が制御する Web サイトを介して ObliqueRAT を配信しています。

仕組み

Microsoft Office 形式の不正ドキュメントを使用してターゲットのエンドポイントに侵入する RAT として知られていた ObliqueRAT ですが、以前の攻撃とは違って、今回新たに発見された不正ドキュメントには ObliqueRAT ペイロードは埋め込まれていませんでした。代わりに、感染チェーンを利用した新しい手法を用いてユーザを悪意のある URL に誘導することで、標的とするエンドポイントを感染させます。ObliqueRAT の新しい手法は以下のとおりです。

- 不正ドキュメントを使用した感染チェーン

- ペイロードの変更/更新

- 過去に確認されているマルウェア攻撃との新たな関連性

特徴

今回のキャンペーンは、過去の攻撃発覚を受け、攻撃者が感染チェーンを進化させて検出を回避しようとする典型的な事例の 1 つです。さらに ObliqueRAT ペイロードの変更で目立つのは、従来からあるシグネチャベースの脅威検出メカニズムを回避するために難読化技術が使用されている点です。ファイルシグネチャとネットワークベースの脅威検出技術だけでなく、システム動作分析やエンドポイント保護も組み合わせてセキュリティを補完・強化することが重要と言えます。

不正ドキュメントの分析

従来の ObliqueRAT 攻撃で使用された不正ドキュメントは、CrimsonRAT が配信する不正ドキュメントと同じメカニズムを使用していました。ObliqueRAT を配布する最新のキャンペーンでは、まったく異なるマクロコードが不正ドキュメントで使用されています。

進化した攻撃は以下の機能を備えています。

- ペイロードは侵害された Web サイトでホストされる。

- 侵害された Web サイトでホストされるペイロードは、一見無害な BMP 画像ファイルで構成されている。

- 悪意のあるマクロによって画像がダウンロードされると ObliqueRAT ペイロードがディスクに抽出される。

- ObliqueRAT ペイロードファイルの拡張子は「.pif」に変更される。

抽出された ObliqueRAT ペイロードがディスク上のファイルに書き込まれ、名前が変更される。

不正ドキュメントを使用した別の事例では、侵害された Web サイトでペイロード(BMP 画像を含む ZIP ファイル)がホストされ、その ZIP ファイルに ObliqueRAT ペイロードが隠されていました。悪意のあるマクロによりエンドポイント上で ZIP ファイルが展開され、その後 ObliqueRAT ペイロードが抽出されます。

永続化

このマクロは感染先のエンドポイントが再起動されても ObliqueRAT ペイロードを永続化させる役割も担っています。感染したユーザのスタートアップディレクトリにショートカット(ファイル拡張子「.url」)を作成することで、ペイロードが再起動後も永続化されます。

感染したユーザのスタートアップディレクトリにある悪意のあるショートカットが起動時に ObliqueRAT を実行

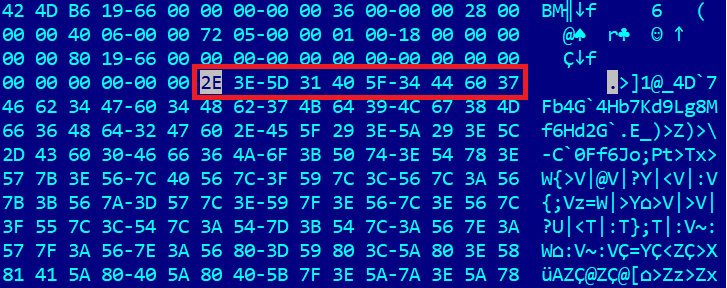

画像ファイル

攻撃者が制御する Web サイトでホストされる画像ファイルの形式は BMP です。安全な画像データもありますが、画像データバイトには悪意のある実行可能バイトが隠されています。

BITMAPLINE(RGB データ)に実行可能データを含む画像ファイル

ObliqueRAT の感染チェーン

ObliqueRAT ペイロード

Talos は今回の調査で ObliqueRAT の新しいバージョンを複数発見しました。このセクションではそれぞれのバージョンの変更と更新について説明していきます。ObliqueRAT の詳細な技術分析については、以前の記事を参照してください。

以前の ObliqueRAT ペイロード(バージョン5.2)の検出後、以下の 4 つの新しいバージョンが確認されています。

- 6.1、2020 年 4 月に作成

- 6.3.2、2020 年 9 月に作成

- 6.3.4、2020 年 10 月に作成

- 6.3.5、2020 年 11 月に作成

バージョン 6.1

バージョン 6.1 では以下の重要な更新が加えられています。

- 新しいコマンドコード「hb」が追加されました。このコマンドコードは実際には何も実行しません。新しい機能を導入するために追加された可能性が高いと思われます。

- マルウェア対策ソフトウェアチェックが導入されました。インプラントにより、次の 2 つのチェックが実行されます。

- ブロックリストに登録されたユーザ名とコンピュータ名をチェックします。感染したエンドポイントの環境変数から取得したユーザ名とコンピュータ名を連結します。次にブロックリストに登録された値のリストと文字列を照合し、実行の継続/終了を決定します。キーワードの完全なリストについては IOC(侵入の痕跡)セクションを参照してください。

- ブロックリストに登録されたプロセス名をチェックします。実行するプロセス名がブロックリストに登録されていて、システム上で実行中の場合は RAT インプラントを終了します。ブロックリストは仮想マシンソフトウェア(VMWare など)や分析ツール(ProcessHacker など)に属するプロセスで構成されます。

ブロックリストに登録された文字列のいずれかがエンドポイントのアーティファクトに一致すると、インプラントの実行が停止します(ただし永続化メカニズムはクリーンアップされません)。

バージョン 6.3.2

このバージョンでは、インプラントに新しい RAT 機能が追加されています。1 つは、エンドポイントに接続されたホットプラグ対応ドライブまたはリムーバブルドライブから特定のファイルを抽出する機能です。具体的には、リムーバブルドライブで次の拡張子を持つファイルを探します。

- doc、docx

- ppt、pptx

- txt

- xls、xlsx

リムーバブルドライブと「Recycled」フォルダからこれらの拡張子を持つファイルを探します。検出されたファイルはすべて、C:\ProgramData\System\Recycled(<Drive_letter>:\Recycled )および C:\ProgramData\System\Dump(<Drive_Letter>:\*)にあるファイルリポジトリにコピーされます。

もう 1 つは、エンドポイントに存在するドライブ内のファイルを再帰的に列挙する機能です。ファイルパスはすべて「C:\ProgramData\DirecTree.txt」に記録されます(後でデータの抽出に使用)。インプラントには、ドライブを列挙するためにハードコードされた次のリストが含まれています。

C:\、D:\、F:\, G:\、H:\、I:\、J:\、K:\、L:\、M:\、N:\、O:\、P:\、Q:\、R:\、S:\、T:\、U:\、V:\、W:\、X:\、Y:\、Z:\

バージョン 6.3.2 で新しく導入されたコマンドアンドコントロール(C2)の特定のコマンドコードによってトリガーされる新しい機能もあります。

コマンドコード = “WES”、Web カメラのスクリーンショット

Web カメラが映している現在の画像を「C:\ProgramData\wsc」にある DIB ファイルにキャプチャします。

Web カメラの画像を取得して DIB ファイルに保存するコード

コマンドコード = “SSS”、デスクトップのスクリーンショット

現在の画面(スクリーンショット)をキャプチャし、 JPEG ファイルとして「C:\ProgramData\tsc」に保存します。

その後ファイルの内容が読み取られ、C2 に送信されます。

スクリーンショットをビットマップとしてキャプチャしファイルに保存するコード

コマンドコード = “PIZZ” コマンドデータ = <ファイル名> & <ZIP ファイル名>

コマンドコード “4” に似ています。ここで、インプラントはターゲットファイルとアーカイブファイルのファイル名を記録します。ターゲットファイルは「C:\ProgramData\<archive_name>.zip」に作成されたアーカイブファイルに追加されます。この場合、アーカイブファイルが C2 に送信されることはなく、エンドポイントで作成されるだけです。

コマンドコード = “PLIT” コマンドデータ = <ターゲットファイルのパス>

C2 からファイルを読み込むためのパスを受け取ります。読み込んだターゲットファイルを「<ターゲットファイル名>.part_<分割番号>」という名前の小さなファイルに分け、ディスクに保存します。この機能は、対象ファイルが大きい場合にファイルを小さく分割して送信する目的で使用されていると考えられます。

バージョン 6.3.4

このバージョンでは、ObliqueRAT インプラントに以下のマイナーチェンジが見られます。

- 「backed」コマンドが削除されました。このコマンドは以前のバージョンで、ログファイルの内容を別のログファイルにバックアップする目的で使用されていたものです。

- エンドポイントでのチェック用に、さらに多くのマルウェア対策チェックキーワードが追加されました(特に Oracle VirtualBox VM 検出用)。

- リムーバブルドライブからコピーされたターゲットファイルタイプのリストにファイル拡張子「.csv」が追加されました。

バージョン 6.3.5

ObliqueRAT のこのマイナーアップデートで唯一確認できる更新内容は、RAT が作成するミューテックスの命名規則の変更です。

Talos が最初に発見した ObliqueRAT のバージョンでは、システム上に「Oblique」という名前のミューテックスが作成されていました。その後、命名規則は何度か変更され、この記事で詳しく説明している後継バージョンでは、次のように異なる命名規則が見つかっています

- v6.1 :”t802″:ミューテックスの命名規則が変更

- v6.3.2 :”t803″

- v6.3.4 :”t804″

- v6.3.5 :”gaia5″:ミューテックスの命名規則が再び変更(ランダム化の可能性)

インプラントの進化

以下は、これまでに発見された ObliqueRAT インプラント機能の進化の過程です。

- 2019 年 11 月

- バージョン 5.2 が作成され、2020 年 2 月に Talos によって公開される。

- 埋め込み型の ObliqueRAT ペイロードを含む不正ドキュメント経由で配信される。

- 2020 年 4 月

- バージョン 6.1 が作成される。

- マルウェア対策ソフトウェアチェック技術が導入される。

- 空のコマンドコード「hb」が追加される。

- 2020 年 9 月

- バージョン 6.3.2 が作成される。

- ファイル列挙機能および窃取機能が追加される。

- Web カメラおよびデスクトップのスクリーンショット機能、保存機能とコマンドが導入される。

- ObliqueRAT ペイロードを含む BMP を使用し、不正ドキュメント経由で配信される。

- 2020 年 10 月

- バージョン 6.3.4 が作成される(マイナーアップデート)。

- マルウェア対策ソフトウェアチェック用のキーワードがさらに追加される。

- ログファイルをバックアップする機能が削除される。

- ObliqueRAT ペイロードを含む BMP を使用し、不正ドキュメント経由で配信する方式が継続される。

- 2020 年 11 月

- バージョン 6.3.5 が作成される(マイナーアップデート)。

- バージョン 6.3.4 と同じ機能。ミューテックス名の変更のみ。

ObliqueRAT の進化

関連するキャンペーン

前回の ObliqueRAT に関する記事では、CrimsonRAT![]() との関連性について詳しく説明しました。その後、南アジアの組織を標的にした Transparent Tribe APT グループとのつながりについても取り上げています。さらに、RevengeRAT

との関連性について詳しく説明しました。その後、南アジアの組織を標的にした Transparent Tribe APT グループとのつながりについても取り上げています。さらに、RevengeRAT![]() のキャンペーンで使用されている C2 インフラとの類似性も確認しました。確証には至っていませんが、特定の RevengeRAT キャンペーンと ObliqueRAT およびその攻撃実行者との間に何かしらの関連性があると考えられます。

のキャンペーンで使用されている C2 インフラとの類似性も確認しました。確証には至っていませんが、特定の RevengeRAT キャンペーンと ObliqueRAT およびその攻撃実行者との間に何かしらの関連性があると考えられます。

RevengeRAT は、数年前にソースコードが公開された .NET ベースの RAT です。クライムウェアや国家支援のグループの間で一般的になりつつある手法の 1 つで、流出したマルウェアを利用するために使用されます。この手法により、インプラントと C2 サーバをゼロから開発する必要がなくなります。つまり、実行者の特定を誤る可能性が高まっているということです。

まとめ

今回のキャンペーンを分析すると、攻撃者が、過去に使用した手口に似せないように感染手口を進化させていることがわかります。以前の攻撃発覚を受けて変更を加え、新たな攻撃において検出を回避しようとした可能性が高いと思われます。侵害された Web サイトの使用は、検出回避の試みの 1 つです。画像ファイルに忍ばせた ObliqueRAT ペイロードを隠す手段として、ステガノグラフィも導入しています。この手法は ObliqueRAT の配布においては目新しいものです(過去には見つかっていません)。ObliqueRAT を配布するこの攻撃は 2020 年 4 月に始まり、現在も継続中です。ネットワークベースの脅威検出だけでなく、システムの動作分析とエンドポイント保護も組み合わせてセキュリティを補完することが不可欠であると言えます。

カバレッジ

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Advanced Malware Protection(AMP)は、この記事で説明したマルウェアの実行を阻止するのに最適です。次のスクリーンショットは、AMP がこの脅威からお客様を保護する様子を示しています。こちら![]() から AMP を無料でお試しいただけます。

から AMP を無料でお試しいただけます。

Cisco クラウド Web セキュリティ(CWS)または Web セキュリティアプライアンス(WSA)の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

E メールセキュリティは、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

次世代ファイアウォール(NGFW)、次世代侵入防御システム(NGIPS)、および Meraki MX![]() などのネットワーク セキュリティ アプライアンスは、今回の脅威に関連する悪意のあるアクティビティを検出します。

などのネットワーク セキュリティ アプライアンスは、今回の脅威に関連する悪意のあるアクティビティを検出します。

Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を組み込みます。

Umbrella![]() (シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

特定の環境および脅威データに対する追加の保護機能は、Firepower Management Center から入手できます。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

Cisco AMP ユーザは、Orbital Advanced Search を使用して複雑な osquery を実行し、エンドポイントが MedusaLocker などの脅威に感染しているかどうかを確認できます。類似の脅威に対応する osquery の具体例については、こちら![]() をクリックしてください。

をクリックしてください。

IOC(侵入の痕跡)

不正ドキュメント

2ad362e25989b0b1911310345da90473df9053190737c456494b0c26613c8d1f

0196bc9ac3db6f02cfa97323c8fce6cc7318b8f8fadb3e73bdf7971b3c541964

b85536589c79648a10868b58075d7896ec09bbde43f9c4bad95ed82a200652bc

画像ファイル

553502bfe265a7e75a1d2202776fd816cabccfcdb200cc180dc507f4d45668d2

ec85e270c5cb159255a3178117197d275a6a90295fd31248b397dc03bcc4f3e4

84aa777badab889d066e3a57c6a3d2096bc978c01499ea3dd8dd65fe44a3c98f

ObliqueRAT ペイロード

5a425372fac8e62d4b5d5be8054967eabe1e41894bcb8c10e431dd2e06203ca0 bdb184f4c8416c271ad2490c1165ee4d6e2efcf82a1834ba828393c74e190705 926d3f258fe2278bd1d220fafb33f246f9db9014204337f05a25d072bb644b6d

0ade4e834f34ed7693ebbe0354c668a6cb9821de581beaf1f3faae08150bd60d

悪意のあるドメイン

larsentobro[.]com

URL

hxxp://iiaonline[.]in/DefenceLogo/theta.bmp

hxxp://iiaonline[.]in/timon.jpeg

hxxp://iiaonline[.]in/9999.jpg

hxxp://iiaonline[.]in/merj.bmp

hxxp://iiaonline[.]in/111.jpg

hxxp://iiaonline[.]in/sasha.jpg

hxxp://iiaonline[.]in/111.png

hxxp://iiaonline[.]in/camela.bmp

hxxp://larsentobro[.]com/mbda/goliath1.bmp

hxxp://larsentobro[.]com/mbda/mundkol

hxxp://drivestransfer[.]com/myfiles/Dinner%20Invitation.doc/win10/Dinner%20Invitation.doc

ObliqueRAT CnC

micrsoft[.]ddns.net

185[.]183.98.182:4701

関連する RevengeRAT ペイロード

47bed59051a727911b050c2922874ae817e05860e4eee83b323f9feab710bf5c

23577ceb59f606ae17d9bdabaccefcb53dc2bac19619ce8a2d3d18ecb84bcacd

a9d9d7f6dd297af2bb3165ad0bfe3bbb88969393a3534bd33ef9aad062aefd05

RevengeRAT CnC

micrsoft[.]ddns.net:4313

yepp[.]ddns.net:4315

ブロックリストに登録されたユーザ名とコンピュータ名

ユーザ名とコンピュータ名のブロックリストキーワード:

- 15pb

- 7man2

- stella

- f4kh9od

- willcarter

- biluta

- ehwalker

- hong lee

- joe cage

- jonathan

- kindsight

- malware

- peter miller

- petermiller

- phil

- rapit

- r0b0t

- cuckoo

- vm-pc

- analyze

- roslyn

- vince

- test

- sample

- mcafee

- vmscan

- mallab

- abby

- elvis

- wilbert

- joe smith

- hanspeter

- johnson

- placehole

- tequila

- paggy sue

- klone

- oliver

- stevens

- ieuser

- virlab

- beginer

- beginner

- markos

- semims

- gregory

- tom-pc

- will carter

- angelica

- eric johns

- john ca

- lebron james

- rats-pc

- robot

- serena

- sofynia

- straz

- bea-ch

ブロックリストに登録されたプロセス名

- python

- vmacthlp

- VGAuthService

- vmtoolsd

- TPAutoConnSvc

- ftnlsv

- ftscanmgrhv

- vmwsprrdpwks

- usbarbitrator

- horizon_client_service

- ProcessHacker

- procexp

- Autoruns

- pestudio

- Wireshark

- dumpcap

- TSVNCache

- dnSpy

- ConEmu

- 010Editor

- ida64

- Procmon

- ollydbg

- LordPE

- Fiddler

- CFF Explorer

- sample

- vboxservice

- vboxtray

本稿は 2021 年 03 月 02 日に Talos Group

のブログに投稿された「TObliqueRAT returns with new campaign using hijacked websites

」の抄訳です。