NGIPS / NGFW / Anti-Malware である Cisco Firepower のソフトウェアバージョン 6.6 がリリースされました。全4回の連載の最終回となる今回は、FDM (Firepower Device Manager) 管理の FTD (Firepower Threat Defense) のみに該当する以下の新機能や改良点をピックアップして解説します。過去の記事はこちらです (第1回, 第2回, 第3回)。

・FTDv on AWS / Azure の FDM 管理

・Intrusion Rule のステータスの上書き

・侵入ポリシーの検知モード

・PPPoE

・管理インターフェイスの Proxy サーバ指定

・エアギャップ環境でのスマートライセンス (PLR)

FTDv on AWS / Azure の FDM 管理

AWS と Azure で動作させている FTDv の管理ツールに、FDM が使えるようになりました。AWS や Azure で稼働している FTDv の管理ツールに FMC を使うほどでもない、という要件の場合にご利用ください。CDO (Cisco Defense Orchestrator) からの管理も FDM と同じ仕組みなので可能です。

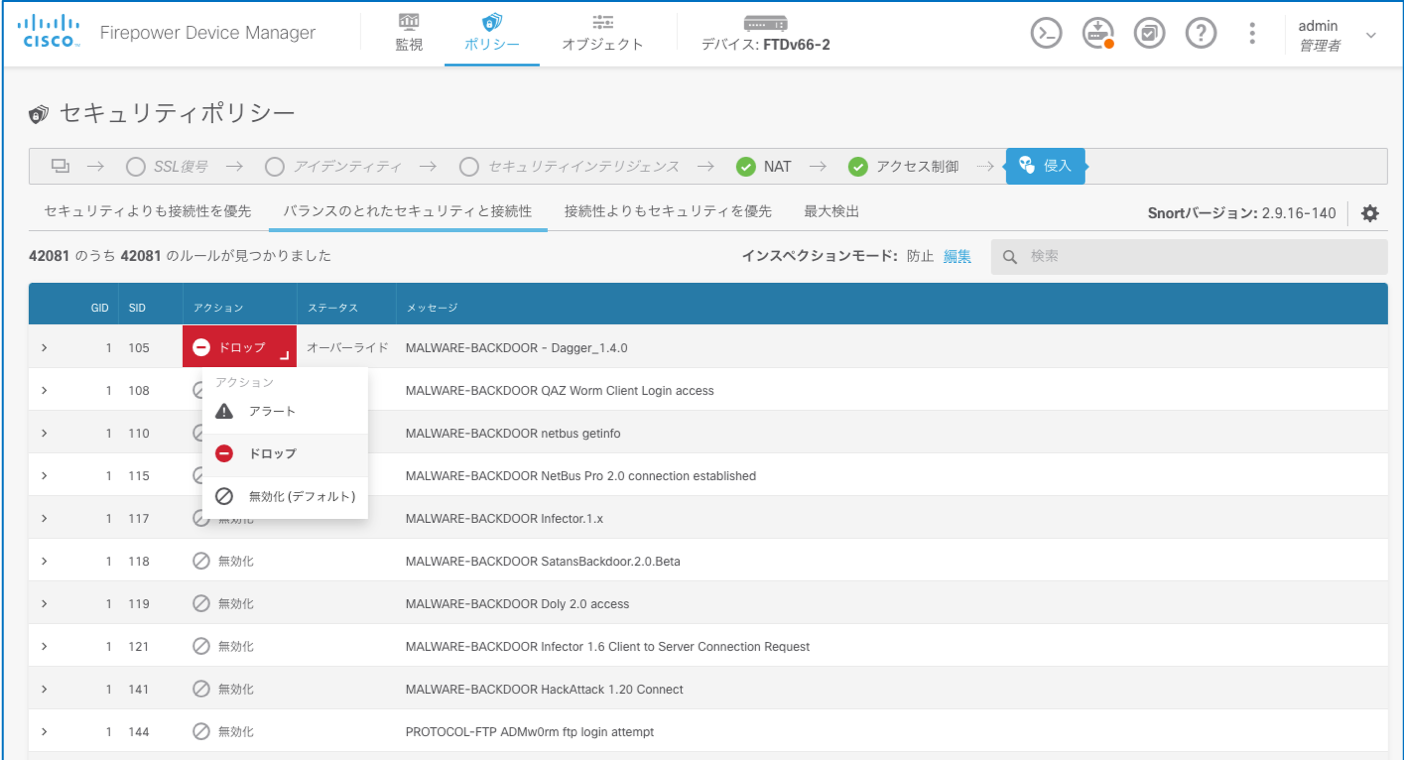

Intrusion Rule のステータスの上書き

FDM で FTD に適用するセキュリティポリシーにおいて、Intrusion policy (侵入ポリシー) のレベルを選択可能ですが、この “レベル” 内でセットされたルールのステータスを上書きする、ということが可能になりました。すなわち、この “レベル” で設定している各ルールのステータスについて、無効化されているルールを有効化したり、有効化されているルールを無効化できるようになった、ということになります。

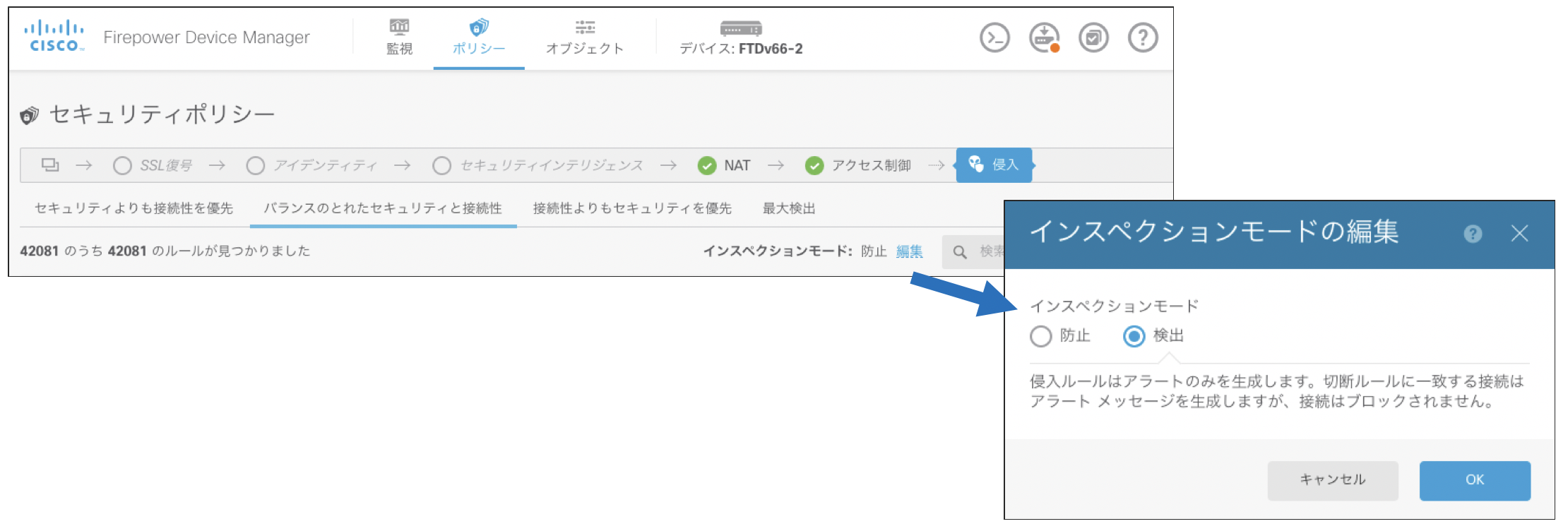

侵入ポリシーの検知モード

同じくセキュリティポリシー内の侵入ポリシーの動作として、IDS モード (検知モード)、すなわちその FTD での侵入ポリシーでは検知のみでブロックを行わないというモードを選択することができるようになりました。このモードにすると、各ルールでアクションをアラートにしてもドロップにしても、実際には通信をブロックしません。全てにおいて Snort ルールでの攻撃検知はあくまでも検知のみで実際の通信をブロックしたくない、という場合に役立ちます。

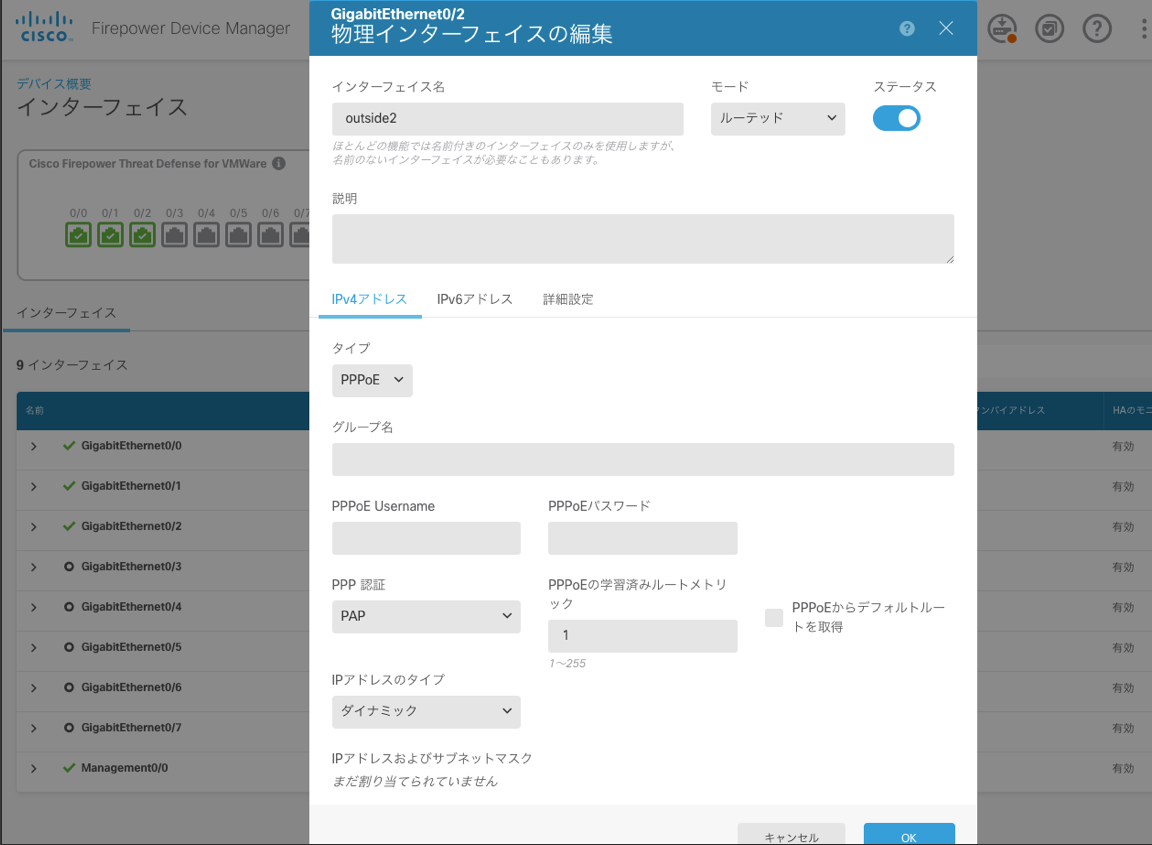

PPPoE

ルーテッドインターフェイスにて PPPoE が使えるようになりました。FDM の GUI で設定が可能です。FTD の冗長構成では利用できませんのでご注意ください。

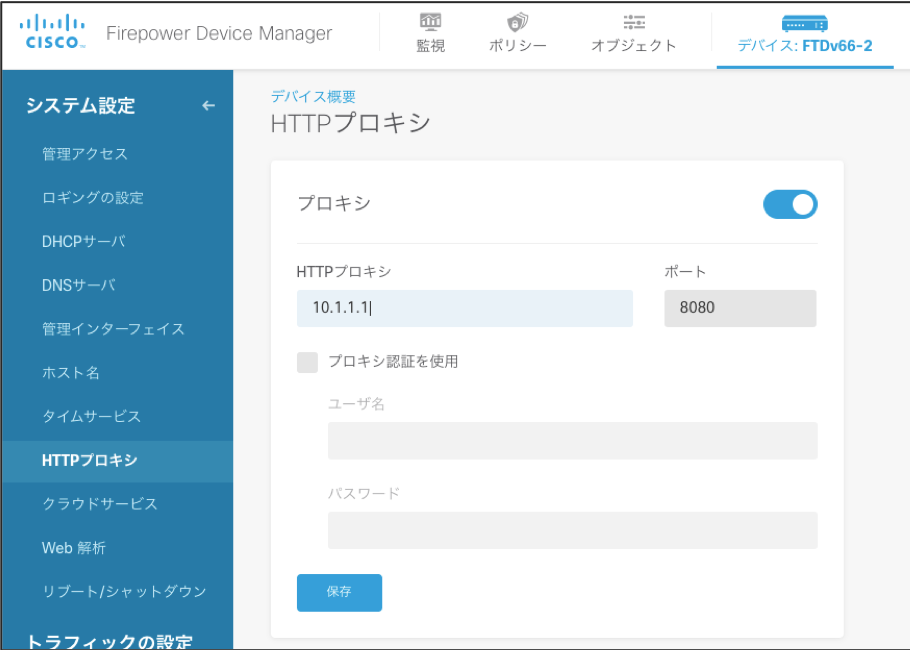

管理インターフェイスの Proxy サーバ指定

FTD の管理インターフェイスから外部への通信を行う際に、Proxy サーバを指定できるようになりました。Proxy サーバの指定は FQDN ではなく IP アドレスでの指定になります。

エアギャップ環境でのスマートライセンス (UPLR)

FTD のライセンス管理は、FMC 管理でも FDM 管理でもスマートライセンスを使います。定期的に FMC か FTD の管理インターフェイスから直接インターネットに接続し、シスコの スマートソフトウェアマネージャ ![]() にアクセスする必要があります。もしくは、スマートソフトウェアマネージャのサテライトサーバをオンプレミスに設置し、サテライトサーバが代わりにシスコに同期か非同期で接続する必要があります。このどちらも満たせないという場合には、シスコからの承認を経て、UPLR (Universal Permanent License Reservation) という仕組みを使って、初期インストール時にスマートライセンスの認証を行い、定期的な通信を行わない、というライセンス運用方法があります。FMC 管理の場合にはすでにこの UPLR が利用できますが、バージョン 6.6 より FDM 管理の FTD でも UPLR が利用できるようになりました。なお、ドキュメント類には UPLR ではなく uPLR、あるいは単に PLR と記載されていることもありますので、ご留意ください。また、FTD での UPLR については、バージョン 6.3.0 がリリースされた際のブログにて詳しく解説していますので、そちらもご確認ください。

にアクセスする必要があります。もしくは、スマートソフトウェアマネージャのサテライトサーバをオンプレミスに設置し、サテライトサーバが代わりにシスコに同期か非同期で接続する必要があります。このどちらも満たせないという場合には、シスコからの承認を経て、UPLR (Universal Permanent License Reservation) という仕組みを使って、初期インストール時にスマートライセンスの認証を行い、定期的な通信を行わない、というライセンス運用方法があります。FMC 管理の場合にはすでにこの UPLR が利用できますが、バージョン 6.6 より FDM 管理の FTD でも UPLR が利用できるようになりました。なお、ドキュメント類には UPLR ではなく uPLR、あるいは単に PLR と記載されていることもありますので、ご留意ください。また、FTD での UPLR については、バージョン 6.3.0 がリリースされた際のブログにて詳しく解説していますので、そちらもご確認ください。

全4回に渡って、Cisco Firepower の バージョン 6.6 (一部 6.5) の新機能と改良点をピックアップして解説しました。もちろんここで紹介した以外の新機能や改良点もいろいろあります。詳しくは リリースノート ![]() でご確認ください。今度の導入やバージョンアップ時のバージョン選定に少しでもお役に立てれば、と思います。

でご確認ください。今度の導入やバージョンアップ時のバージョン選定に少しでもお役に立てれば、と思います。