NGIPS / NGFW / Anti-Malware である Cisco Firepower のソフトウェアバージョン 6.6 がリリースされました。前回に引き続き、今回は、FMC 管理 / FDM 管理のどちらにも該当する以下の新機能をピックアップします。

・URL Filter のデータベース変更

・Firepower 1010 だけの特別な機能のサポート

・冗長構成 / クラスタリング での設定同期の改善

・VRF をサポート

・アップデートファイルの柔軟な指定

・リモートアクセス VPN での DTLS 1.2 サポート

・Object Group Search のサポート

・AWS と Azure での FMCv & FTDv の大型インスタンス対応および FTDv のオートスケール対応

URL Filter のデータベース変更

バージョン 6.5 から、URL Filter のデータベースが、Cisco Talos ![]() ネイティブなものに変更されました。カテゴリも統合 + 分割 + 新規追加等で変わっておりますので、改めて URL Filter の設定を見直すことをおすすめします。

ネイティブなものに変更されました。カテゴリも統合 + 分割 + 新規追加等で変わっておりますので、改めて URL Filter の設定を見直すことをおすすめします。

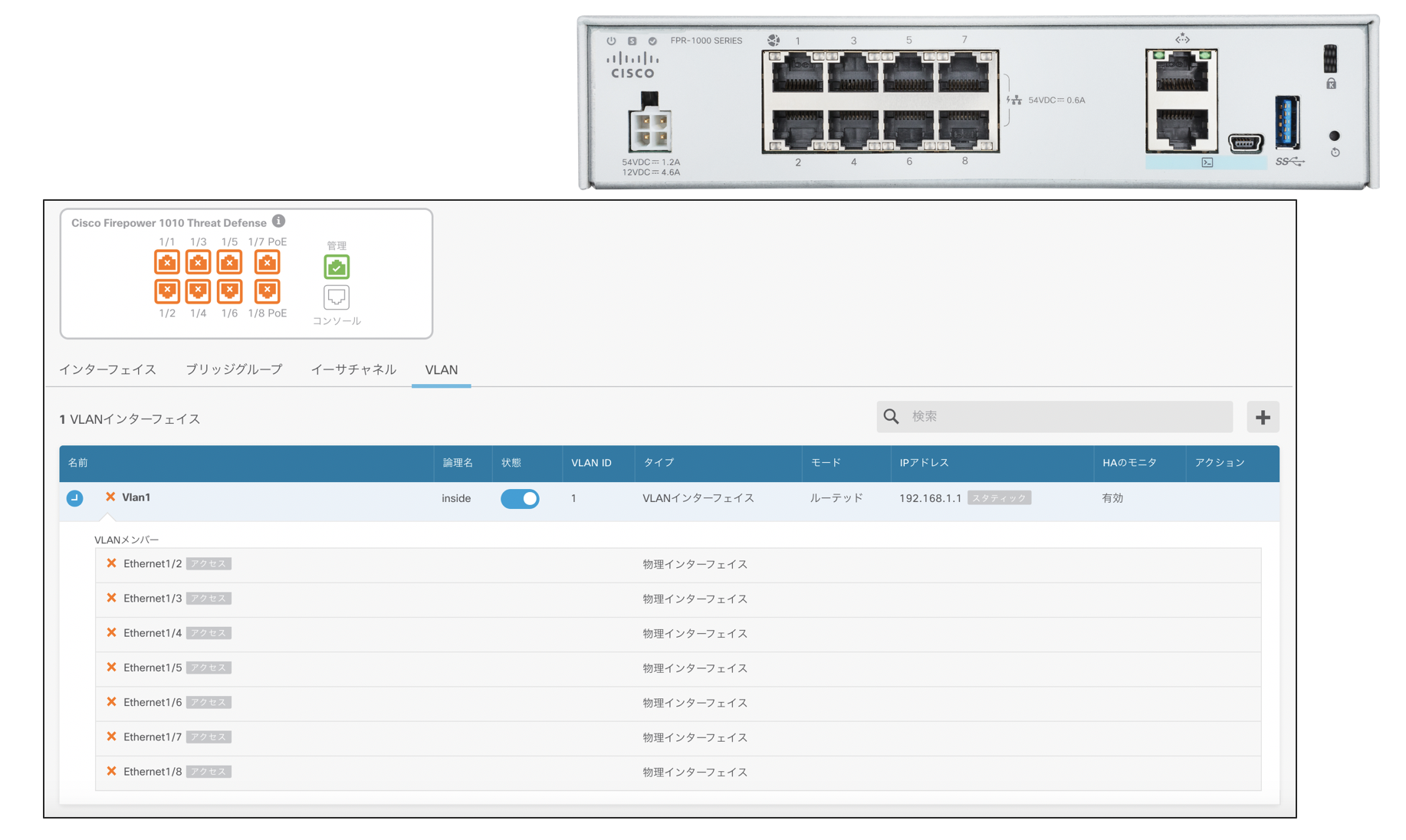

Firepower 1010 だけの特別な機能のサポート

Firepower 1010 ![]() は、デスクトップに置けるような小型サイズのアプライアンスであり、L2 Switching Port や PoE 対応 Port といった、他のアプライアンスには無い機能があります。バージョン 6.5 からこれらの設定が可能になりました。

は、デスクトップに置けるような小型サイズのアプライアンスであり、L2 Switching Port や PoE 対応 Port といった、他のアプライアンスには無い機能があります。バージョン 6.5 からこれらの設定が可能になりました。

Firepower 1010 のポート構成と FDM のインターフェイス設定画面

クラスタリング / 冗長構成での設定同期の改善

Active / Standby の冗長構成や、Firepower 4100 ![]() / 9300

/ 9300 ![]() でサポートされるクラスタリングにおける設定の同期方法がパラレルに変わり、結果、設定の同期そのものが早くなりました。

でサポートされるクラスタリングにおける設定の同期方法がパラレルに変わり、結果、設定の同期そのものが早くなりました。

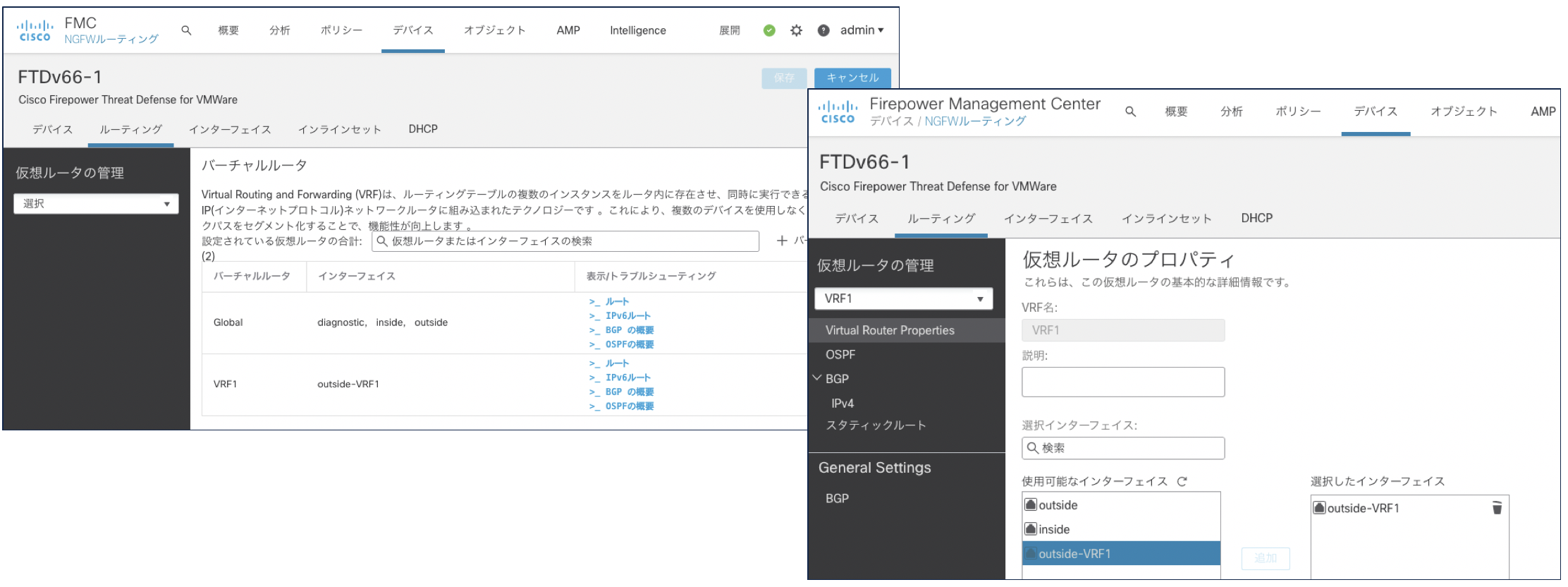

VRF をサポート

VRF (Virtual Routing and Forwarding) をサポートしました。Firepower 1010 および ISA 3000 ![]() 以外の FTD で、ルーティングドメインを分割する VRF に対応します。これにより、FTD 配下で IP アドレスが重複していても、そのインターフェイスを異なる VRF に属させることで、この問題を解決できます。Firepower 4100 / 9300 でサポートされるマルチインスタンスとの併用も可能です。

以外の FTD で、ルーティングドメインを分割する VRF に対応します。これにより、FTD 配下で IP アドレスが重複していても、そのインターフェイスを異なる VRF に属させることで、この問題を解決できます。Firepower 4100 / 9300 でサポートされるマルチインスタンスとの併用も可能です。

FMC での VRF 設定例

FTD のインスタンスに対して、FTD のセキュリティポリシー設定を 1つを割り当てるので、VRF 毎にセキュリティポリシーそのものを使い分けることはできませんのでご注意ください。ただし、ルールにセキュリティゾーンが適用できるので、インターフェイスにセキュリティゾーンをマッピングさせて、セキュリティポリシー内でセキュリティゾーンを適用したルールを組み合わせることで、管理は複雑になりますが、VRF 毎に異なるセキュリティポリシーの運用を実現することができます。ルーティングドメイン毎に適用するセキュリティポリシーを完全に分けたい場合には、VRF ではなくマルチインスタンスか、あるいは FTDv を複数立ち上げるといった方法を検討してください。

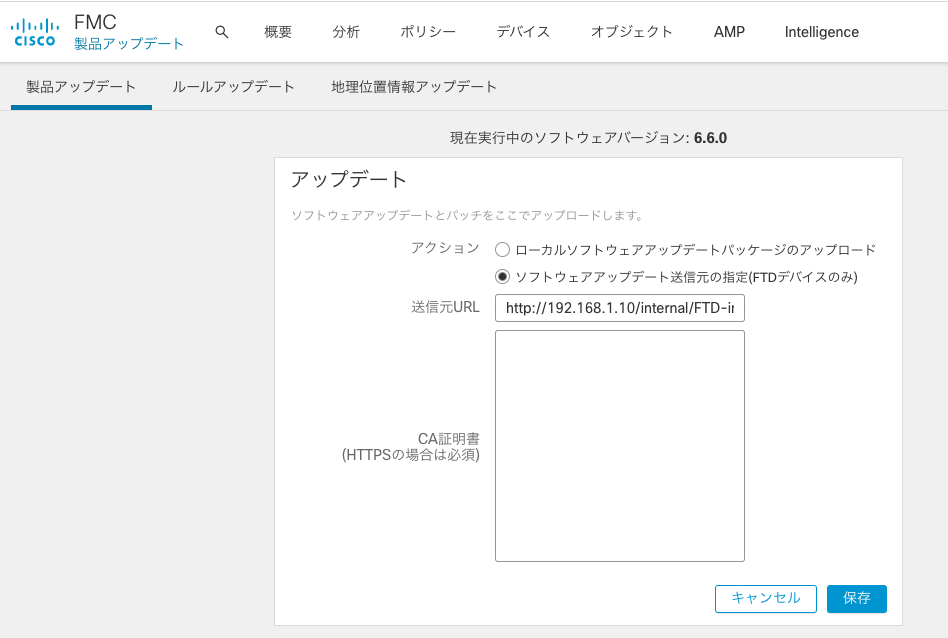

アップデートファイルの柔軟な指定

FMC で管理している FTD デバイスのバージョンアップ実施時の使うアップデートファイル (イメージファイル) は、FMC がシスコのサイトから直接取得するか、あるいは管理者が事前にダウンロードしたファイルをローカル PC から FMC に手動でアップロードするしかありませんでした。バージョン 6.6 からは、管理者が準備した内部の Web サーバからのイメージ取得、という方法が可能になりました。

FMC での FTD のバージョンアップイメージを内部サーバに指定している例

また、FDM で管理している FTD デバイスにおける各種アップデートファイル (SRU, VDB, 位置情報 等) は、FTD が直接シスコのサイトからダウンロードするしかありませんでしたが、バージョン 6.6 からは、管理者が事前にダウンロードしたファイルをローカル PC から FTD に手動でアップロードすることもできるようになりました。

FDM の SRU マニュアルアップデートの例

リモートアクセス VPN での DTLS 1.2 サポート

AnyConnect を使った SSL-VPN でのリモートアクセス VPN 利用時に、より効率の良い DTLS 1.2 を使えるようになりました。ただし、ASA 5508-X / 5516-X で動作する FTD には未対応です。AnyConnect はバージョン 4.7 以降が必要です。ご参考までに、AnyConnect は常に最新版のものを使うことが推奨されています。現時点 (2020年7月) ではバージョン 4.9 系が最新です。

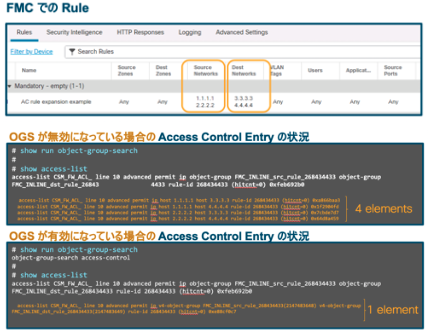

Object Group Search のサポート

ASA でサポートされていた Object Group Search (OGS) が、FTD バージョン 6.6 で Access Control Policy に適用可能になりました。OGS は、Object の中身が多く、Access Control Entry に Object の中身まで広げて FTD のメモリに保有すると、メモリ使用量が増えてしまうような場合に利用します。OGS を有効にすると、Object の中身は展開せずに、ルール内に Object のままで Access Control Entry として保持し、そのルールを評価 (適用) する際に、都度 Object の内容を探す、という動きになります。つまり、メモリ使用量を節約し、代わりに CPU 使用率が上がる、という結果になります。OGS はデフォルトでは無効です。必要に応じて有効にしてください。また、FDM で OGS を有効にする場合、FlexConfig での設定になりますのでご注意ください。

OGS の例

AWS と Azure での FMCv & FTDv の大型インスタンス対応および FTDv のオートスケール対応

バージョン 6.5 から 6.6 にかけて、AWS と Azure の FMCv と FTDv のデプロイ時に、大型のインスタンスを選択することが可能になりました。対応しているインスタンスは FTDv のクイックスタートガイド (AWS 用 ![]() / Azure 用

/ Azure 用 ![]() ) をご確認ください。

) をご確認ください。

また、AWS と Azure ともに FTDv のオートスケールに対応しました。キャパシティに合わせて FTDv のインスタンス数を増減することができます。その際、FMC 管理の FTDv の場合には、FMC へのレジストとアンレジストを自動的に実施します。

今回は、FMC 管理 / FDM 管理のどちらにも該当する、バージョン 6.6 (一部 6.5) からの新機能をピックアップして解説しました。次回は、FMC 管理 のデバイスだけに該当する新機能について説明する予定です。