前回のエントリでは、「ゼロトラスト」セキュリティについて「NIST SP 800-207 Zero Trust Architecture (ZTA) ![]() 」の最新情報を基に、俯瞰的な理解として、ゼロトラストの基本的理念と、これからの組織の導入として検討しうる関連構成要素の情報を中心にまとめまさせていただきました。

」の最新情報を基に、俯瞰的な理解として、ゼロトラストの基本的理念と、これからの組織の導入として検討しうる関連構成要素の情報を中心にまとめまさせていただきました。

さらにゼロトラストの共通理解を深めるため、前回と同様に、「ゼロトラスト」というキーワード自体の生みの親である Forrester Research, Inc による「Forrester Zero Trust eXtended (ZTX) 」の情報、さらに、先日(2020/7/8)オンラインセミナーとして開催されました、Cisco Secure Insights Summit (https://www.cisco.com/c/ja_jp/products/security/security-virtual-summit-june-2020.html) の登壇者でありゼロトラストの提唱者である、Dr. Chase Cunningham 氏(以下、チェース・カニンガム博士)による講演内容を基に理解を広げていきたいと思います。

ゼロトラストの起源と歴史

2003年後半にまで遡ります。リサーチャ、学者、業界関係者が招集され、一般企業・組織の将来のセキュリティに対してどうなっていくのか、世の中のベストプラクティスであるFirewall等を含めたネットワークバウンダリがどうなっていくのか、またアイディアとして非境界化(De-Perimeterization)を行うこと、その「非境界化」によって、もし境界の災害が起こった場合実際にどのような影響があるのかを議論することから始まりました。その後、2004年に企業のCISO、またセキュリティベンダー識者も含む、国際的標準化グループとして Jericho Forum(ジェリコ・フォーラム)を正式に設立し「非境界化」問題の解決に注力する議論が始まりました。

この中で、Clark Thomborson(クラーク・トンボルソン教授)氏により2007年に発表された論文、「The Jericho Forum’s Architecture for De-Perimeterised Security」により、この「非境界化」に関する重要性の議論が加速しました。初期のゼロトラストの議論はエンタープライズネットワークの範疇外であり本質的に動的なものだったということもありましたが、その後、議論の中心はエンタープライズのネットワークアクセス制御(NAC)技術、NGFWが議論の中心に移ります。

2010年に Forrester Research, Inc の John Kindervag 氏よりインフラから信頼を取り除くことを行うことを前提とした考え方である「ゼロトラスト」という言葉が作りだされ、現在に至る新しいセキュリティのアプローチ要素用語として広く広がることになりました。2019年から2020年にかけて、初期の理想的ゼロトラストのアプローチとしてアイデンティティの根本的な強化に注目が集まっていましたが、アーキテクチャダイナミズムにより、再度さらに広範囲にその必要性・重要性の理解を広げています。

Forrester Zero Trust eXtended (ZTX)

Forrester Zero Trust は、2010年初期モデルとしてアナリストである John Kindervag 氏によって設計されました。その後同氏は Field CTO として Palo Alto Networks に加わることになります。2017年に初期モデルの定義から People, Workloads, Data, の主要軸を追加し、自動化&オーケストレーション と 可視化&分析 を構成要素全体に関連付け、チェース・カニンガム博士により Zero Trust eXtended (ZTX) として再定義が行われることになります。

ゼロトラストアーキテクチャとして、「アイデンティティ」、「デバイス」、「データ」、「アプリケーション」、「インフラ・ネットワーク」、「アナリティックス」、「オートメーション・オーケストレーション」、の7つの要素に注目し、過去に組織に接続が許されたエンティティに対しては基本的に「Trust but verify(信頼するが検証する)」 はすでに正しいアプローチではない、境界セキュリティ戦略は必ずしも有効ではないとし、すでにそのエンティティは侵害されているものと想定してアーキテクチャを見直すということです。

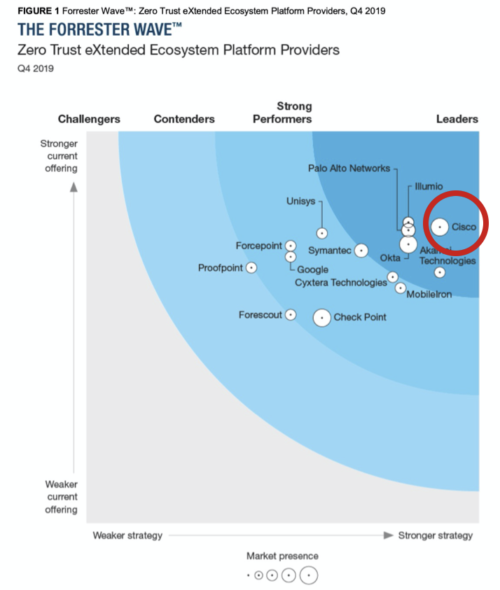

The Forrester Wave™: Zero Trust eXtended Ecosystem Platform Providers, Q4 2019

The Forrester Wave™: Zero Trust eXtended Ecosystem Platform Providers, Q4 2019 は 2019/10/29 により、チェース・カニンガム博士により分析・レポートされました。

このドキュメントは現時点において、Forrester Zero Trust eXtended (ZTX) の考え方を具現化できる、ゼロトラストソリューションベンダーの評価を行うレポートと位置づけられますが、レポートの前段総括の中には「ゼロトラスト」における、最新の市場認識に触れる以下のような、興味深い情報が含まれています。

- ゼロトラストを実装するための個別のテクノロジを参照していない

Forrester Zero Trust Extended においても基本的には NIST SP 800-207 の解釈と同様、ゼロトラストを実現するために実装が必要とされるテクノロジを定義してないという点。ただし、前述の 7つの技術カテゴリ要素については、ゼロトラスト実現のために有効に機能する実装要件として検討できる

- セキュリティ専門家は、ゼロトラスト概念の重要性を理解している

- ゼロトラストソリューションベンダーは実際にゼロトラストネットワークを実現する機能を提供できる

「ゼロトラスト」という概念・アプローチはすでにバズワードではない、セキュリティ専門家から、現在の組織・企業環境に適用できるセキュリティアーキテクチャとして十分に機能し得る、またゼロトラストソリューションベンダーは市場を教育し促進することに十分な能力を有している

- 企業はゼロトラストソリューションを急速に採用しはじめている

- 統合化された少数のセキュリティベンダーへの投資が高まる

特にゼロトラスト化に向ける要件として、既存ITシステム、セキュリティ設備(ロギング、SIEM、SOAR、脅威インテリジェンス、IAM等)との連携が重要になると考えられる。ネイティブな連携が重要視されるため、統合されたソリューションベンダーへの投資が高まる

さらに、2020/7/8 に開催された、Cisco Secure Insights Summit Day 1 (https://www.cisco.com/c/ja_jp/products/security/security-virtual-summit-june-2020.html) のチェース・カニンガム博士の講演により、ゼロトラストの解釈について以下のように説明しています。

- ゼロトラストはどこかの団体で規定されるような、正式な定義が存在しない、それはアイディアでありコンセプトの収集である

- ゼロトラストは、長いサイクルによる複数の手段で成り立つ(それは20年、30年かかるインフラかもしれない)

- もし、ゼロトラストを定義づけるのであれば、それは、「戦略的にネットワーク内部のラテラルムーブメントを防ぐための考え方でありマイクロセグメンテーションによるリバレッジである、これは、詳細なエンフォースメントにより実行される。そのトラストのベースはユーザコンテキストであり、データアクセス制御、ロケーションに基づくポスチャによる」

- コンプライアンスは事業継続において必要不可欠であるがコンプライアンスは戦略ではない、セキュリティ実装と投資をしてコンプライアンスを守っても侵入され結果につながらなかった、この点で実際にゼロトラストの効果に反応が表れている

- セキュリティOutcomeではなくビジネスOutcomeにフォーカスしましょう。そのために侵害があった場合、損害と失敗を引き起こすものは何なのか?守るべき資産を考えることが重要

このように、単に、インターネット/クラウドに対するITの移行にフォーカスするべき新しいセキュリティアプローチ、セキュリティ機能のクラウド移行、または、アイデンティティ強化とその考え方に基づくエンドポイントのセキュリティ対策によるアプローチだけに留まらない、という認識が必要になります。

Ciscoはこのレポートの中でリーダーポジションの評価をいただいています。

リファレンス

[1] Forrester Zero Trust https://go.forrester.com/government-solutions/zero-trust/![]()

[2] Revolutionize Your Security https://go.forrester.com/privacy-and-security/![]()

[3] The Forrester Wave™: Zero Trust eXtended Ecosystem Platform Providers, Q4 2019

https://www.forrester.com/report/The+Forrester+Wave+Zero+Trust+eXtended+Ecosystem+Platform+Providers+Q4+2019/-/E-RES146875#![]()

[4] Cisco Secure Insights Summit https://www.cisco.com/c/ja_jp/products/security/security-virtual-summit-june-2020.html![]()