Cisco Talos ブラックリストをStealthwatch にインポート

今回は、脅威インテリジェンス情報を提供する Cisco Talos が公開している IP のブラックリストをStealthwatch Enterprise のホストグループにインポートする API と、それらの IP と通信が発生すると検知させる設定例を紹介します。

API および設定方法は下記に紹介されていますので、本記事ではポイントだけ説明します。

https://github.com/CiscoSE/TalosBlacklistImporter

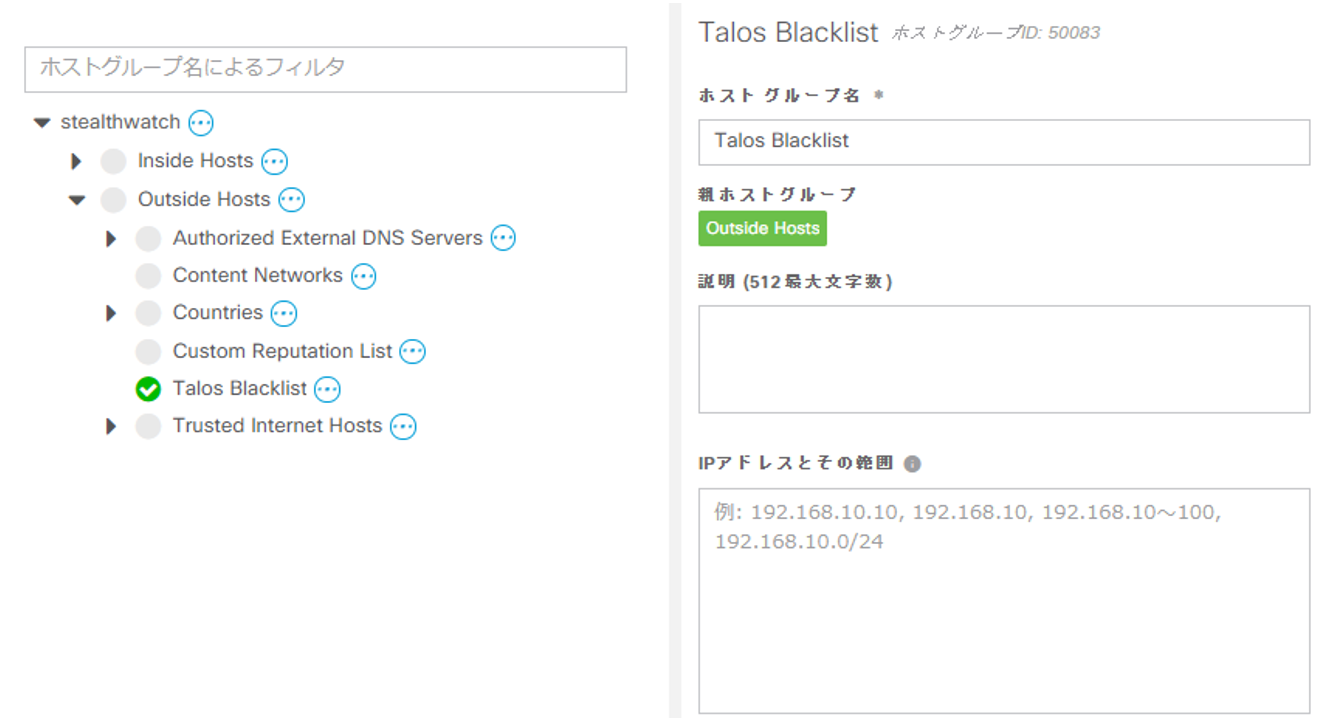

まずはインポート先となるホストグループをOutside Hosts グループ配下に作成します。

次に、上記のホストグループと通信が発生した場合にアラームがあがるように下記のカスタムセキュリティイベントを作成します。

事前準備は以上です。

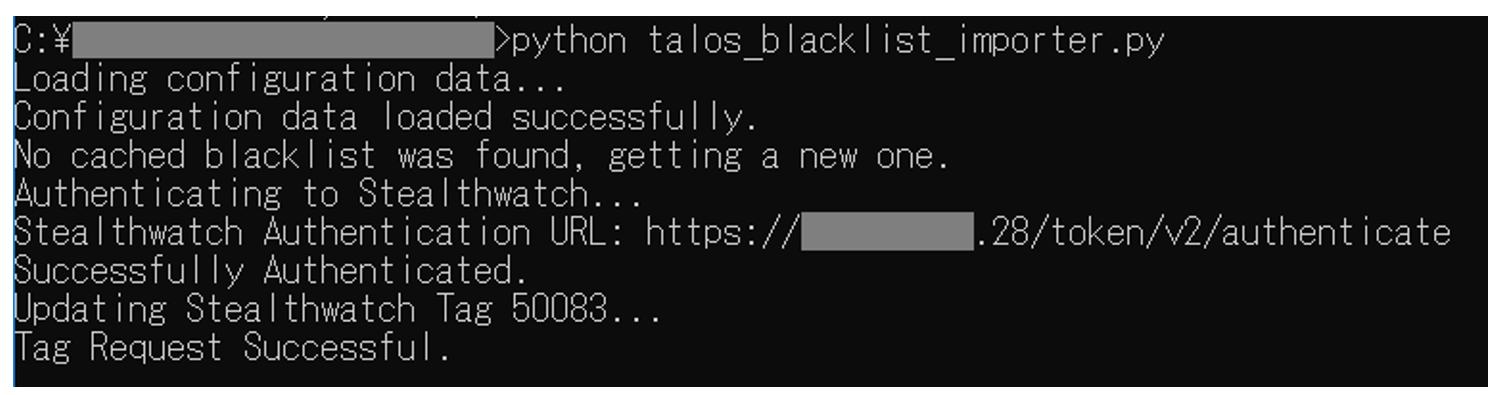

ここで、先の URL に掲載している “talos_blacklist_importer.py” スクリプトを実行してみます。

上記により ”blacklist.json” というブラックリストのファイルが作成され、また、下記のように該当ホストグループの IP リストが更新されます。

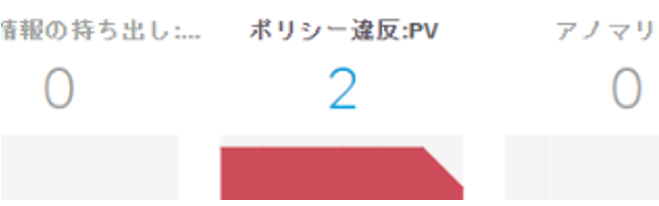

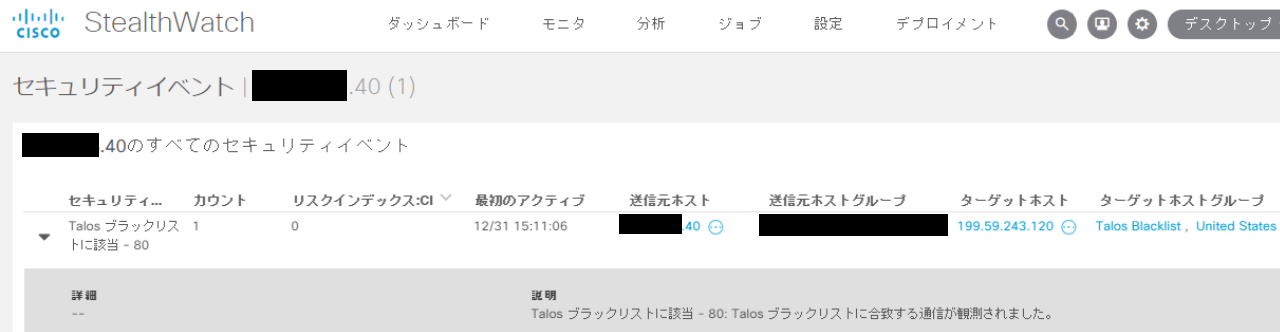

そして、Stealthwatch 監視配下の PC が該当のブラックリストと通信すると、先に作成したカスタムセキュリティイベント設定により検知できます。

クリックして詳細を見てみます。

以上です。

なお、Cisco Talos のブラックリストは更新され続けるため、“talos_blacklist_importer.py をタスクスケジューラで定期的に実行させるか、定期実行するスクリプトを作成して組み込むとよいと思います。

不明点等ございましたら、シスコの DevNet コミュニティー(https://developer.cisco.com/)にお問い合わせください。