この記事は、Cisco Umbrella の Andrea Scarfo によるブログ「Behind the Modern Botnet」

(2017/9/19)の抄訳です。

私はアムステルダムの Security BSides における講演の機会に恵まれ、Cisco Umbrella の DNS トラフィック解析からボットネットと、その背後にある悪意のあるインフラストラクチャに関するインサイトを共有しました。

ボットネットはマルウェアを拡散し、サイバー犯罪の背後にあるインフラストラクチャに燃料を供給します。サイバー犯罪者が一度、感染ネットワークの支配に成功すると、大量のマルウェアの拡散、プライベートシステムへのアクセス、DDoS攻撃に使用するリソースの獲得が可能になります。

ボットネットはマルウェアを拡散し、サイバー犯罪の背後にあるインフラストラクチャに燃料を供給します。サイバー犯罪者が一度、感染ネットワークの支配に成功すると、大量のマルウェアの拡散、プライベートシステムへのアクセス、DDoS攻撃に使用するリソースの獲得が可能になります。

ボットネット IOC の解析により、ドメイン名、ネームサーバ、IP アドレスの無効化と、見えない悪意あるインジケータを明らかにすることができます。このテクニックを用いたthreat huntingのいくつかの例をご紹介します。また、ボットネットの一部として利用された感染システムの段階についてもハイライトします。

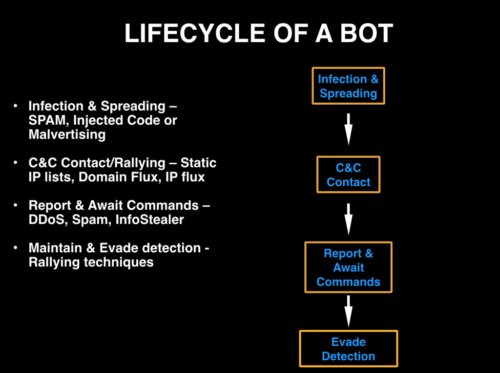

ボットのライフサイクル

感染と拡散の段階は、アクターがマルウェアをシステム、 e メール ボックス、またはウェブサイトをホストするための悪意のあるコードをセットアップするタイミングです。ボットネットの一部として遠隔制御されるシステムは、ごくわずかな金額でレンタルできます。これにより攻撃者は、感染したシステムやボットネット内の共有接続にマルウェアのペイロードをドロップして、増殖させることができます。 e メールを送信できる感染システムを使用すると、攻撃者の悪意のあるペイロードを添付ファイルとしてスパム送信することができます。e メールの本文に難読化されたURLが含まれていると、Webサイトは攻撃者によりホストされ、マルウェアのペイロードが埋め込まれます。

コマンド アンド コントロール(C2)コンタクトまたはラリー段階では、ボットは攻撃者のC2サーバに感染が成功するまでコンタクトし続けます。この時点では通常、ドメインおよび IP fast flux 攻撃が用いられます。C2 サーバは検出を回避するためにホスティング アドレスを頻繁に変更し、低 TTL を使用します。マルウェアはドメイン生成アルゴリズムを使用した大きなドメイン セットに接続します。これらのドメインの大部分は登録されておらず、NXDOMAIN です。現在、感染しているシステムを制御するために使用される C2 サーバは、DGA ドメインへのこの大量のコール アウト リクエスト内にあり、差別化は困難です。感染したボットは、感染したシステムと C2 サーバの間のプロキシとして動作します。侵害されたサーバは、C2 サーバが背後に隠れることができるプロキシの別のレイヤーを追加することもできます。

C2 サーバおよび攻撃者は、ボットネットに参加したばかりの新しく感染したボットを認識したので、次の段階に進みます。ここでボットはレポートと待機コマンドを実行します。C2 サーバと確立されたネットワーク通信は、盗んだ情報またはファイルを C2 サーバに送信し、次に送信する追加コマンドの受信を可能にします。ボットが提供する帯域幅は、特定のターゲットに対する DDoS 攻撃の実行に使用できます。この時点で有効なボットからより多くのスパムが送信され、追加のマルウェアがシステムに投下されます。典型的なものはトロイの木馬、Ransomware、Crypto-Minersなどです。

最終段階と目標は、システムをボットネットの一部として残すための、検出の回避と維持です。マルウェアは、システム上で永続性を保つための技術を使用します。proxy レイヤー、 DGAs 、そして ドメインおよび IP fast flux 攻撃などのテクニックを結集して、継続されます。

なぜボットネットの背後にあるインフラストラクチャを研究すべきなのか?

我々はサイバー犯罪を防止するために、これらのボットネットの背後にあるインフラストラクチャを研究しています。ボットネットは世界中に何百万もの感染したシステムが存在し、1つのセントラル ノードまたはホストではないため、解決することは非常に難しい問題です。感染したシステムは、ユーザや企業が検出しないボットネット内に気づかれずに広がっています。これらのシステムは、何年にもわたって個人情報を漏えいしている可能性があり、またサイバー犯罪を促進する帯域を提供する可能性があります。安価な価格(10 ドル以内)でレンタルしてマルウェアのペイロードを配布することができ、ボットネットの普及を促進します。

スパムと医薬品詐欺

私たちは、Necursボットネット上の注目すべきインスタンスとして、ロシアがスポンサーのカナダの医薬品詐欺(My Canadian Pharmacy)メールに注目しています。これは Hailstorm スパムの拡散に使用される、最も危険性の高いホストが使用されています。関連するホストは、SpamHaus により識別されている犯罪スパム組織の Yambo Financials に接続されています。

これらのスパム メッセージは偽の医薬品を広告しています。スパム メッセージは悪意のある添付ファイルを介して、 Locky などのトランザムウェアを広めます。システムをスパム ロボットに変え、より多くの e メール メッセージを送信するマルウェアが使用されています。メッセージに含まれるリンクには、偽のロシアの出会い系サイトにつながる URL も含まれています。

IOCs

スパムの嵐。スパム キャンペーンは時間とともに循環しており、その最新のものが、My Canadian Pharmacy です。

95.31.22[.]193 185.90.61[.]36 185.90.61[.]37 62.112.8[.]34 87.229.111[.]163 188.126.94[.]79 82.118.242[.]158 217.195.60[.]211 84.124.94[.]11

Cisco Umbrella はこれらの攻撃をリサーチし、現在のサイバー犯罪を引き起こすボット ネットの背後にある隠れたインフラストラクチャを明らかにしていきます。