セクストーション スパマーは、いまだに急増しています。昨年、複数のキャンペーンで注目を集め![]() 、成果を収めたことで、大量のセクストーション メールを送信し続けています。また、最新のアプローチを維持するために、あらゆることに力を注いでいます。これにより、スパム フィルタを回避し、受信トレイにスパムを送り込める可能性を高めています。さらに、ユーザの心境に影響を与えるメッセージで関心を引き、脅威をきわめて本物らしく見せることができています。では、最近 Talos が確認した、セクストーション メールの傾向における変化を見ていきましょう。

、成果を収めたことで、大量のセクストーション メールを送信し続けています。また、最新のアプローチを維持するために、あらゆることに力を注いでいます。これにより、スパム フィルタを回避し、受信トレイにスパムを送り込める可能性を高めています。さらに、ユーザの心境に影響を与えるメッセージで関心を引き、脅威をきわめて本物らしく見せることができています。では、最近 Talos が確認した、セクストーション メールの傾向における変化を見ていきましょう。

セクストーションによる収益は急激に減少

セクストーション スキームによってどのように収益性が維持されるかを確認しようと、Cisco Talos は、2019 年初め以降に見られた大規模なキャンペーンの一部をあらためて観察しました。より詳細な分析の対象になったのは、最も大規模なキャンペーンのひとつ、「Subject: < ユーザ名 > : < パスワード >」が含まれるセクストーション メッセージです。これについては、昨年 10 月に執筆![]() しましたが、この「Aaron Smith」キャンペーンを実行していた攻撃者たちは、新たな策を練っている上記のスパマーより劣っています。

しましたが、この「Aaron Smith」キャンペーンを実行していた攻撃者たちは、新たな策を練っている上記のスパマーより劣っています。

Talos は、SpamCop![]() で見つかったすべての電子メール サンプルを照合した後、恐喝の際に支払先に指定されたビットコイン アドレスを抽出しました。また、こうしたセクストーション スパマーが 2019 年 1 ~ 3 月の間に送信した 100 万通を超える電子メールを特定しました。しかし、対象のサンプルを調査して検出できた一意の受信者の数は、わずか 29,000 でした。つまり、この 1 つのセクストーション キャンペーンによって、ユーザが受信している電子メールの数は、ひとりあたり平均 38 通です。これは、直感に反したアプローチのように思われます。なぜなら、ユーザがこうしたメールを 1、2 通受信した後には、その効果が大幅に低下するからです。ただし、少なくとも、支払っていないユーザがいるというわけではありません。

で見つかったすべての電子メール サンプルを照合した後、恐喝の際に支払先に指定されたビットコイン アドレスを抽出しました。また、こうしたセクストーション スパマーが 2019 年 1 ~ 3 月の間に送信した 100 万通を超える電子メールを特定しました。しかし、対象のサンプルを調査して検出できた一意の受信者の数は、わずか 29,000 でした。つまり、この 1 つのセクストーション キャンペーンによって、ユーザが受信している電子メールの数は、ひとりあたり平均 38 通です。これは、直感に反したアプローチのように思われます。なぜなら、ユーザがこうしたメールを 1、2 通受信した後には、その効果が大幅に低下するからです。ただし、少なくとも、支払っていないユーザがいるというわけではありません。

このキャンペーンでは、ビットコイン アドレスの再利用が横行しています。全メッセージで、一意のビットコイン アドレスが約 9,000 しか検出されていないことがそれを示しています。Talos は、これらのアドレスを分析して、攻撃者のアカウントに入金されたビットコインの金額を判定しました。現在の残高を取得したところ、約 3.5 BTC であることが分かりました。これは約 17,000 ドルに相当します。昨年秋の同セクストーション攻撃によってわずか 2 ヵ月で得られた 15 万ドルの利益と比較すると、攻撃者にとっては非常に残念な結果です。しかし、セクストーション スパマーは、だまされるユーザが減少し続けるという厳しい現実を見つめず、倍の努力を積んでいます。

多くの簡単な手口のなかには失敗例も

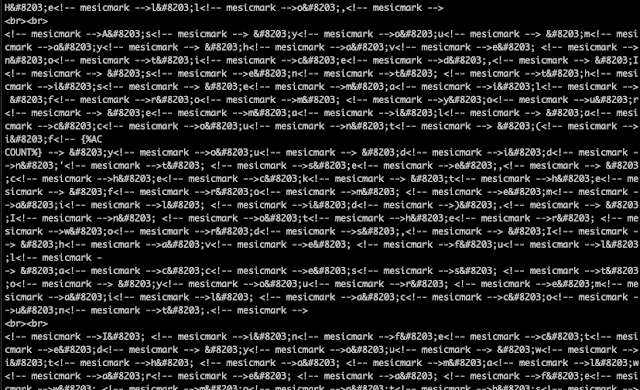

大規模なセクストーション スパム キャンペーンの最大の強敵は、スパム対策フィルタです。同じ内容を何度も再利用するメッセージなら、受信後すぐに特定してゴミ箱で処分できます。昨年、Talos が遭遇したセクストーション メールの多くで、メッセージの文言が一部変更されていましたが、スパム対策フィルタを回避するための他の工夫は見られませんでした。たとえば、以下は、「Aaron Smith」セクストーション キャンペーンの一環として、昨年 10 月に送信されたメッセージの HTML 本文です。

しかしその後、こうした攻撃者は、スパム対策フィルタに対抗できるパフォーマンスを目指して、メッセージを設計しています。被害者側から見ると、メッセージ自体はこれまでと同じように読むことができます。しかし、メール クライアントがメッセージの表示に使用する基本のコードが、はるかに複雑になっています。次のスパムの例では、コメント内のユーザ名、プレーン テキスト文字、HTML 文字が組み合わされています。

このような手口では、スパム対策フィルタを確実には回避できないため、2005 年に遡る、ある古めかしい技術をあらためて応用しています。それは、イメージ スパムです。イメージ スパムの概念はきわめて簡単なものです。電子メールの本文として、テキストではなく、イメージのみが送信されます。このため、スパム対策システムによって検査できる情報がほとんど残りません。このイメージ スパムの手法を使用したセクストーション メッセージの例を、以下に示します。攻撃者にとっては残念なことに、この策略は万全ではありませんでした。セクストーション メールのメッセージは、ビットコイン アドレスをコピーして貼り付けるように要求していますが、テキストがイメージ内にあるため、それは不可能です。

スパマーが提供する「証拠」

セクストーション スパマーは、技術的、構造的にメッセージの詳細を変えるだけでなく、ソーシャル エンジニアリングのアプローチも見直しています。以前は、セクストーション メールの内容を真実と信じ込ませるために、初期のキャンペーンの多くは、公開中の漏えいデータから取得した被害者のパスワードを記載していました。初期の段階で見られたその他の手法には、受信者自身のアドレスからセクストーション メールを送信しているものもありました(家庭内の誰かからメールが届くのです)。現在こうしたスパマーは、恐喝に関連する「証拠」があると見せかけることで、要求額をあらためて引き上げています。

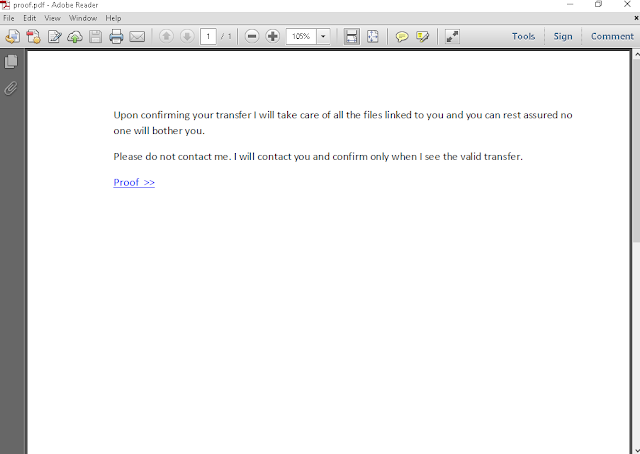

この特定のキャンペーンのセクストーション メッセージには、意図的に証拠を含めた ZIP ファイルが添付されています。そのファイルを展開すると、ある URL に誘導されます。その後、同じ URL と手順が書かれた「Password.txt」と、別の ZIP ファイルが抽出されます。この手法のバリエーションでは、次の例に示すように、手順付きの同様の手口が使用されており、パスワードを取得する方法が電子メールそのものに記載されています。

現時点では、この URL には接続できないか、ページが存在しません。しかし、リンクが有効な場合、50 ドルのパスワードを購入するよう要求されます。これにより、少なくともいくらかの金額をだまし取ることができます。

その他のキャンペーンの例では、添付の ZIP が PDF ファイルに切り替わっています。こうした PDF は、Web ページにリンクされており、そこから、暗号通貨ウォレットである Cryptonator にリダイレクトされます。そのポータルで、ZIP ファイルの代金として 25 ドル を要求されます。この点を考えると、ZIP ファイルを直接送信するという最初の手口では、期待どおりの結果を得られなかった可能性があります。

ZIP ファイルをパスワードなしで展開しようとすると、展開できるファイルとできないファイルがあります。結果として、無料のデジタル オーディオ レコーダー、エディタ、ミキサーに関連付けられていると思われるいくつかのディレクトリが展開されます。ユーザが興味を持ちそうなファイルもありますが、それらのファイルは明らかに展開できません。

パスワードの代金を支払わずに、これらのファイルの内容を特定することはできませんでしたが、無害なジャンク データにすぎない可能性があります。スパマーは、このようなファイルだけで身代金をだまし取れることを期待していると思われます。そして残念なことに、理想どおりの結果を得られたようです。Talos の調査で、恐喝されてビットコイン アドレスに代金を支払ったと見られる少数の被害者が発見されました。

まとめ

セクストーション スパムは、初期の段階での成功を受けて、急激に増加しましたが、こうした詐欺による収益は急速に減少しています。数ヵ月前、その活動が始まった頃には、スパマーは、公開中のデータを悪用したり、多少の工夫をこらしたりすることで、数十万ドルの利益を上げていました。ユーザは、こうしたセクストーションの試みは詐欺以外の何物でもなく、実際のデータによる裏付けもないことを理解する必要があります。残念ながら、現実には、何の証拠もない脅威にさらすことで、きわめて簡単にユーザを恐喝できてしまいます。攻撃者は、いまでもユーザ自身の不安感を悪用して利益を得ています。

いつものことですが、オンライン アカウントに独自の強力なパスワードを使用し、それらのパスワードを定期的に変更することが推奨されます。こうした簡単なパスワード管理によって、今回の事例のような攻撃を大幅に抑制し、本物のアカウント侵害による影響が及ばないようにユーザを保護できます。今日のインターネットでは、オンラインのユーザ名とパスワードが侵害されることを完全には避けられないため、不測の事態に備える必要があります。重要なアカウントに多要素認証を使用することは、リスクをなくすための次のステップとして、非常に効果的です。セクストーションでは成果が上がらなくなっているため、ひそかに準備されているその他のさまざまな方法に、詐欺の手口が転換されると Talos は予測しています。

カバレッジ

電子メール セキュリティ![]() は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

IOC

電子メールの件名

- Ticket: #<ランダムな番号>

- Re: #< ランダムな番号 >

- RE: Case #< ランダムな番号 >

- Subject: < ユーザ名 > : < パスワード >

添付ファイル

- < ランダムな番号 >_Proof#< 件名のランダムな番号 >.zip

- < ランダムな番号 >_Proof#< 件名のランダムな番号 >.pdf

本稿は 2019年4月11

日に Talos Groupのブログに投稿された「Sextortion profits decline despite higher volume, new techniques

」の抄訳です。