執筆/投稿者:Warren Mercer![]() 、Paul Rascagneres

、Paul Rascagneres![]()

2 月12 日 12:00 時:マッピング済みファイル共有に対するアクションについて、「破壊目的のマルウェア」の項を更新

まとめ

今はちょうど冬季オリンピックが韓国の平昌で開催中ですが、英国のガーディアン紙の記事![]() によると、オリンピックの開会式でコンピュータ システムに技術的な問題が発生したようです。大会関係者は、基幹システムを除く一部に技術的な問題が発生し、約 12 時間以内に復旧したことを公表しています。さらに 2 月 11 日(日)にはサイバー攻撃を受けたことも公表しましたが、それ以上のコメントや推測は控えています。

によると、オリンピックの開会式でコンピュータ システムに技術的な問題が発生したようです。大会関係者は、基幹システムを除く一部に技術的な問題が発生し、約 12 時間以内に復旧したことを公表しています。さらに 2 月 11 日(日)にはサイバー攻撃を受けたことも公表しましたが、それ以上のコメントや推測は控えています。

今回の攻撃で使用されたと(中程度の確率で)考えられるマルウェアについて、Talos はそのサンプルを特定しました。ただし調査中の現段階で感染ベクターは確認されていません。特定されたサンプルによると、マルウェアの目的はオリンピックの関連情報を収集するのではなく、大会そのものを混乱させることにあるようです。分析されたサンプルは、ことごとく破壊機能のみを備えており、逆にデータの流出機能は確認されていないからです。サンプルを分析したところ内部から PsExec 機能が特定されており、正当なソフトウェアが好んで使用されていることが分かります。今回のマルウェアには破壊的な性質があります。具体的にはシャドウコピーやイベントログを削除し、PsExec & WMI を使用して水平移動することで、標的マシンを使用不能にすることを目的としています。このような破壊操作は、以前に BadRabbit![]() や Nyetya

や Nyetya![]() でも確認されています。

でも確認されています。

「オリンピック デストロイヤー」による攻撃の流れ

攻撃の初期段階

最初の edb1ff2521fb4bf748111f92786d260d40407a2e8463dcd24bb09f908ee13eb9 サンプル バイナリは、実行時に複数のファイルを被害者(ホスト)にドロップします。それら複数のファイルはリソースとして(難読化されて)埋め込まれています。ファイルの名前はランダムに生成されますが、ディスクに書き込まれた際のファイルのハッシ値は Talos による複数インスタンスの解析を通して同一でした。使用された初期感染ベクターは現時点では未確認です。初期感染ベクターは単なるバイナリ ファイルであるため、多様な方法で配布された可能性があります。

ドロップされたファイルのうち 2 つ(情報収集モジュール)は、「123」および名前付きパイプという 2 つの引数を指定して実行されます。名前付きパイプは、攻撃の初期段階と、ドロップされた実行可能ファイルとの間で通信チャネルとして機能します。同じ構造は BadRabbit や Nyetya でも使用されています。

攻撃の初期段階はネットワーク伝播です。まず、以下の 2 つの手法によりネットワーク探索が実行されます。

- Windows API の GetIPNetTable を使用して ARP テーブルをチェックする

- SELECT ds_cn FROM ds_computer のリクエストで(WQL により)WMI を使用するこの要求では、現在の環境/ディレクトリ内にあるシステム全体のリストアップを試みます。

ネットワーク伝播は PsExec と WMI(Win32_Process クラスを使用)を使用して実行されます。遠隔操作で実行されたコードは以下のとおりです。

ここでの目的は、先にドロップされた実行可能ファイルを %ProgramData%\%COMPUTERNAME%.exe 内のリモート システムにコピーし、VBScript 経由で実行することです。

このような水平移動をマルウェアから実行するには資格情報が必要です。そのため、バイナリ内でハードコードされたクレデンシャルを使用しつつ、次のセクションで説明する 2 種類の情報収集型マルウェアを活用しています。

上図から分かるように、使用しようとするドメインは平昌オリンピックに関連しています。マルウェア作者は、オリンピック関連インフラの技術的な細部を、ユーザ名、ドメイン名やサーバー名からパスワードに至るまで広く入手していたことが分かります。分析したバイナリからは 44 の個人アカウントが特定されました。

ドロップされたファイル

ブラウザ クレデンシャル収集用マルウェア

「オリンピック デストロイヤー」は、ブラウザ クレデンシャル収集用マルウェアをドロップします。最終的なペイロードは難読化されたリソースに埋め込まれています。サンプルの実行には前述のように 2 つの引数が必要になります。マルウェアは Internet Explorer、Firefox および Chrome を標的としており、レジストリを解析して SQLite ファイルを照会することで、ブラウザに保存されたクレデンシャルを取得します。SQLite は次のようにサンプルに埋め込まれています。

システム クレデンシャル収集用マルウェア

ブラウザ クレデンシャル収集用マルウェアに加えて、システム クレデンシャル収集用マルウェアもドロップ/実行されます。このマルウェアは Mimikatz と同様の手口を使用して、LSASS からクレデンシャルの取得を試みます。初期段階で解析される出力形式は次のとおりです。

破壊目的のマルウェア

マルウェアの破壊行動は標的マシンにおける初回実行時から始まります。前述のように、マルウェアの初回実行時には複数のファイルがディスクに書き込まれます。その後、悪意のある破壊要素を実行することでシステム破壊を続け、ホスト上で cmd.exe を起動して以下のように vssadmin コマンドを実行してシステムからシャドウ コピーをすべて削除します。

C:\Windows\system32\cmd.exe /c c:\Windows\system32\vssadmin.exe delete shadows /all /quiet

次の攻撃段階でも cmd.exe を使用しており、以下のように wbadmin.exe を悪用目的で起動します。この wbadmin![]() は近年の Windows OS で ntbackup から置き換えられたツールです。

は近年の Windows OS で ntbackup から置き換えられたツールです。

C:\Windows\system32\cmd.exe /c wbadmin.exe delete catalog -quiet

WBAdmin は個々のファイルやフォルダに加えてドライブ全体も復元できる非常に便利なツールであり、上の手順にはファイル復元を困難にする目的があります。

次の破壊手順でも再三 cmd.exe を使用しています。ホスト上で Windows 回復コンソールによる修復を完全に防ぐため、bcdedit ツールによりブート情報を変更しています。

C:\Windows\system32\cmd.exe /c bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no

これにより標的ホストでは回復が非常に困難になります。さらにマルウェアの痕跡を隠し分析を阻むため、システム・セキュリティの Windows イベントログも削除します。

C:\Windows\system32\cmd.exe /c wevtutil.exe cl System C:\Windows\system32\cmd.exe /c wevtutil.exe cl Security

あらゆる復旧手段を断絶していることを踏まえると、攻撃の意図は標的マシンを完全に使用不可能にすることだと判断できます。つまりマルウェアの目的は、ホストを破壊し、コンピュータ システムをオフライン状態にし、リモート データを消去することです。

さらにマルウェアは、システム上のサービスもすべて無効化します。

マルウェアは ChangeServiceConfigW API を使用して StartType を 4 に変更しています。これは「サービス無効(起動しない)」ことを意味します。

それ以外にも、マッピング済みファイル共有全体をリストアップし、ファイル共有ごとに書き込み可能ファイルを消去します(ファイル サイズに応じて、初期化されていないデータまたは 0x00 を使用)。

こうしてシステム構成をすべて改ざんした後、マルウェアは侵害を受けたシステムをシャットダウンします。

正当なファイル

マルウェアは、デジタル署名された Microsoft 社の純正ツール「PsExec」をドロップします。このツールは水平移動に利用されます。PsExec のような正当なツールを利用するマルウェアは他にも確認されてきましたが、この方法により攻撃者は時間を節約できます。こうしたツールは(攻撃者が自作する代わりに)マルウェアの中で自由にラップ アップできるため、彼らにとってはるかに簡単な選択肢だと言えます。

まとめ

このような破壊目的の攻撃の多くは、背後に目的があります。今回の攻撃は明らかに混乱を狙っていることから、開会式で主催者側に恥をかかせる目的が見え隠れします。

具体的には、オリンピックの Web サイトがオフラインになり、観戦チケットの発行が止まるといったサービスへの影響のほか、Wi-Fi が停止したことで記者による開会式中継などにも影響が出ました。ここで考慮すべき別の要素は、マルウェア内でクレデンシャルがハードコードされていたことです。つまり今回の攻撃前にはオリンピック関連インフラがすでに侵害されており、クレデンシャルが流出していた可能性があるのです。

現在のところマルウェア配布メカニズムは未確認のため、さまざまな感染ベクトルが考えられます。ただし攻撃者が標的環境にアクセスできていれば、攻撃はリモートで実行されている可能性があります。リモート攻撃であれば、攻撃者は開会式のタイミングに合わせて攻撃を開始できたことになるからです。

カバレッジ

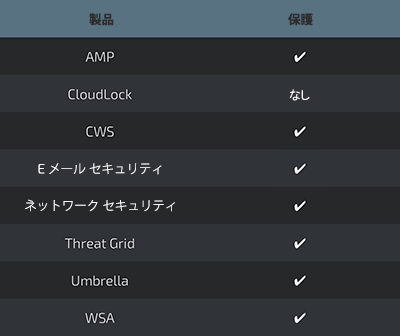

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されたマルウェアを検出します。

E メール セキュリティ は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

NGFW や NGIPS、および Meraki MX などのネットワーク セキュリティ アプライアンスで、この脅威に関連付けられた悪意のあるアクティビティを検出できます。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を組み込みます。

シスコのセキュア インターネット ゲートウェイ(SIG)である Umbrella![]() は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

オープンソース Snort サブスクライバ ルール セットをお使いであれば、Snort.org![]() で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

IOC(侵入の痕跡)

オリンピック デストロイヤー:edb1ff2521fb4bf748111f92786d260d40407a2e8463dcd24bb09f908ee13eb9

ブラウザ クレデンシャル収集用マルウェア:19ab44a1343db19741b0e0b06bacce55990b6c8f789815daaf3476e0cc30ebea (未解凍:ab5bf79274b6583a00be203256a4eacfa30a37bc889b5493da9456e2d5885c7f )

システム クレデンシャル収集用マルウェア:f188abc33d351c2254d794b525c5a8b79ea78acd3050cd8d27d3ecfc568c2936 (未解凍a7d6dcdf5ca2c426cc6c447cff76834d97bc1fdff2cd14bad0b7c2817408c334 )

デストロイヤー:ae9a4e244a9b3c77d489dee8aeaf35a7c3ba31b210e76d81ef2e91790f052c85

Psexec(正当なツール):3337e3875b05e0bfba69ab926532e3f179e8cfbf162ebb60ce58a0281437a7ef

他のオリンピック デストロイヤー:

D934CB8D0EADB93F8A57A9B8853C5DB218D5DB78C16A35F374E413884D915016

EDB1FF2521FB4BF748111F92786D260D40407A2E8463DCD24BB09F908EE13EB9

3E27B6B287F0B9F7E85BFE18901D961110AE969D58B44AF15B1D75BE749022C2

28858CC6E05225F7D156D1C6A21ED11188777FA0A752CB7B56038D79A88627CC

本稿は 2018年2月12日に Talos Group

のブログに投稿された「Olympic Destroyer Takes Aim At Winter Olympics

」の抄訳です。