本記事は、Ben Baker、Dave Maynor![]() および Matthew Molyett

および Matthew Molyett![]() の協力を得て Edmund Brumaghin

の協力を得て Edmund Brumaghin![]() が執筆しました。

が執筆しました。

はじめに

Talos では、ウクライナの会計ソフトウェア開発企業「Crystal Finance Millenium」(CFM)社の公式 Web サイトを使用して開始されたサイバー攻撃を特定しました。今回の攻撃ベクトルは、Talos のブログ記事で取りあげた Nyetya![]() や、Nyetya に関連する MeDoc

や、Nyetya に関連する MeDoc![]() と似ています。別の会計ソフトウェア開発企業がセキュリティ侵害されたとして、ウクライナの当局や企業が国内のセキュリティ企業(ISSP)から警告を受けていました。しかしこの企業のアップデート サーバは侵害されず、Nyetya の件で見られたような広範囲の不正アクセスも発生しませんでした。これと同時期に発生したスパム攻撃では、スパム メールに添付されたダウンローダのマルウェア取得先として CFM 社の Web サイトが使用されていました。悪意のあるファイルを配布するために Web サイトを侵害・不正利用するのは一般的な手口であり、同社の Web サイトも同じ目的で利用されていたようです。こうした侵害は、サーバ側ソフトウェアで既存の脆弱性が突かれたり、脆弱なクレデンシャルに総当たり攻撃が仕掛けられたりすることで、リモート管理権限が攻撃者の手に渡ると発生します。今回の攻撃は、標的がウクライナの会計ソフトウェア企業であったことや、攻撃発生のタイミングにより注目を集めました。

と似ています。別の会計ソフトウェア開発企業がセキュリティ侵害されたとして、ウクライナの当局や企業が国内のセキュリティ企業(ISSP)から警告を受けていました。しかしこの企業のアップデート サーバは侵害されず、Nyetya の件で見られたような広範囲の不正アクセスも発生しませんでした。これと同時期に発生したスパム攻撃では、スパム メールに添付されたダウンローダのマルウェア取得先として CFM 社の Web サイトが使用されていました。悪意のあるファイルを配布するために Web サイトを侵害・不正利用するのは一般的な手口であり、同社の Web サイトも同じ目的で利用されていたようです。こうした侵害は、サーバ側ソフトウェアで既存の脆弱性が突かれたり、脆弱なクレデンシャルに総当たり攻撃が仕掛けられたりすることで、リモート管理権限が攻撃者の手に渡ると発生します。今回の攻撃は、標的がウクライナの会計ソフトウェア企業であったことや、攻撃発生のタイミングにより注目を集めました。

攻撃が発生したのは 2017 年 8 月ですが、この時期はウクライナの独立記念日などで休暇期間に当たります。攻撃のマルウェア感染プロセス自体は、以前の記事![]() に詳しく説明されていますが、Talos はコマンド アンド コントロール(C&C)ドメインのひとつを登録してシンクホール化することで攻撃範囲や被害者について詳細を得ています。今回の記事では、これらの追加情報について、攻撃が起きた地理範囲や侵害されたシステムの規模・範囲と合わせて説明します。

に詳しく説明されていますが、Talos はコマンド アンド コントロール(C&C)ドメインのひとつを登録してシンクホール化することで攻撃範囲や被害者について詳細を得ています。今回の記事では、これらの追加情報について、攻撃が起きた地理範囲や侵害されたシステムの規模・範囲と合わせて説明します。

スパム キャンペーン

今回のキャンペーンでは、マルウェアを拡散するために悪質な迷惑メールが使用されました。これらの電子メールには ZIP アーカイブが添付されており、この中にはマルウェアのダウンローダとして機能する JavaScript ファイルなどが含まれています。Windows でデフォルトのプログラムを使用して添付ファイルを開くと、Javascript が実行してマルウェアのペイロードを取得・実行し、システムが感染します。今回のキャンペーンでは、ペイロードのホスト先のひとつに CFM 社のドメインが使用されていました。同社の Web サイトは、ランサムウェア「PSCrypt」の配布元としても使用されていました。

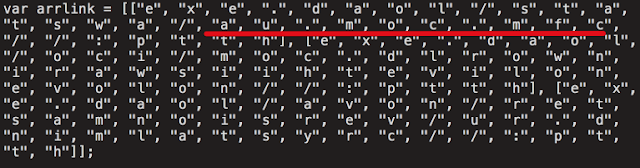

図 1:ダウンローダのコード スニペット

Javascript で記述されたダウンローダは、配列を使用してペイロード配布サーバの URL を定義しています。上記のスクリーンショットからも分かるように、URL は逆さ文字で記述されています。逆さ文字を直すと、配布サーバのひとつは CFM 社の Web サイトであることが分かります。逆さ文字を修正した URL の一覧は次のようになります。

hXXp://cfm[.]com[.]ua/awstats/load.exe

hXXp://crystalmind[.]ru/versionmaster/nova/load.exe

hXXp://nolovenolivethiiswarinworld[.]com/ico/load.exe

ペイロードがシステム上で実行されると、バンキング型トロイの木馬「ZeuS」の亜種に感染します。「ZeuS」の亜種は、ZeuS バージョン 2.0.8.9 のソース コードが 2011 年に流出して以来、いくつか確認されています。今回のキャンペーンで配布されたマルウェアを FIRST(Function Identification and Recovery Signature Tool)![]() で調べたところ、流出した ZeuS のソースコードが大量に流用されていることを確認できました。

で調べたところ、流出した ZeuS のソースコードが大量に流用されていることを確認できました。

図2:FIRST によるコード比較

感染プロセス

マルウェアが実行されると、サンドボックス環境(VM)で実行されていないか調べるため、いくつかのアクションを実行します。具体的には、マルウェアが次のような VM 検出コードを実行し、VM 環境を検出すると無限スリープに入ります。

- サンプルが ModuleFileName 内にあるか?

- VolumeSerialNumber が 0x00CD1A40 と等しいか?

- VolumeSerialNumber が 0x70144646 と等しいか?

- sbiedll がロードされているか?

- dbghelp がロードされているか?

- System\CurrentControlSet\Services\Disk\Enum で次の値を確認:

- 005cefc0 “qemu”

- 004ee9c0 “virtual”

- 004ee9e0 “vmware”

- 004eea00 “xen”

- 004ee628 “ffffcce24”

サンドボックス環境が検出されない場合は永続化手順を実行します。まず感染したシステムを一意に識別するための「SystemId」値を計算します。この値は ComputerName、プライマリ ハードドライブのシリアル番号および事前共有値に基づいて算出されます。次に、システムの再起動ごとに実行(永続化)される PE32 ファイルについて、保存先とファイル名を決定します。フォルダの場所は SystemId の先頭 8 バイト(/YYYYYYYY/)を、ファイル名は SystemId(XXXXXXXX.exe)の最後尾 8 バイトを基に決定されます。

最後にレジストリ エントリを登録して永続化を完了させます。レジストリ エントリの登録先には、HKEY_CURRENT_USER\Software(ZZZZZZZZ)内からランダムに選んだサブキーが使用されます。以下はその一例です。

図 3:永続化の手口

レジストリ エントリで参照されるフォルダ(ここでは以下のフォルダ)には、悪質な実行ファイルがコピーされます。

C:\Users\Administrator\AppData\Roaming\Microsoft\YYYYYYYY\XXXXXXXX.exe

実行用のプラグイン コードは、ダウンロードされると次の場所に保存されます。

C:\Users\Administrator\AppData\Roaming\Microsoft\YYYYYYYY\YYYYYYYY

C&C サーバ

感染に成功したマルウェアは複数の C&C サーバへの接続を試みます。

hXXp://contsernmayakinternacional[.]ru/

hXXp://soyuzinformaciiimexanikiops[.]com/

hXXp://kantslerinborisinafrolova[.]ru/

今回のキャンペーンについて Talos が調査を開始した時点で、ドメインの 1 つはすでにシンクホール化されており、もう 1 つは攻撃者によって支配されていましたが、残りの 1 つはまだ登録(シンクホール化)可能でした。C&C サーバとの接続方法は、最初のサーバが正常に応答するまでサーバ リストを順に処理するタイプであると考えられました。すでにシンクホール化されていたサーバは単に接続を終了している状態で、2 番目のドメインは未登録だったため、C&C サーバ リストの順次処理を逆手に取ることができました。

Talos による分析

登録可能なことが判明した C&C ドメインにすぐに登録し、DNS を Talos のシンクホール サーバに指定したことで、マルウェアに感染したマシンの台数や感染の地理的範囲について詳細に把握できました。下の図はマルウェアの影響を最も強く受けた国を示しています。この分析データは、シンクホール サーバに接続を試みたシステムの所在地に基づいています。

図 4:影響を受ける地域

興味深いことに、シンクホール サーバに接続を試みたシステムの大部分はウクライナに位置しており、米国はウクライナの次でした。下のグラフは、最も影響を受けた ISP を示しています。

図 5:影響を受けたネットワーク プロバイダ

上のグラフから分かるように、最も影響を受けたのはウクライナの ISP である PJSC Ukrtelecom 社です。同社はウクライナの交通通信省が運営しています。Talos のシンクホールには、3,165 個の一意の IP アドレスから計 11,925,626 回の接続試行が届きました。この数字はマルウェアの拡散規模を物語っています。

まとめ

2017 年に続き、信頼できるソフトウェア ベンダーと顧客企業との間の信頼関係が攻撃突破口として利用されるケースは増えています。ネットワークを保護するためのセキュリティ コントロールは攻撃手口とのいたちごっこを続けているため、Talos では新たな攻撃を特定できるよう脅威を監視し続けています。信頼関係を狙った今回のような攻撃は絶えず進化し拡散していますが、Talos はこうした脅威からもお客様を保護します。

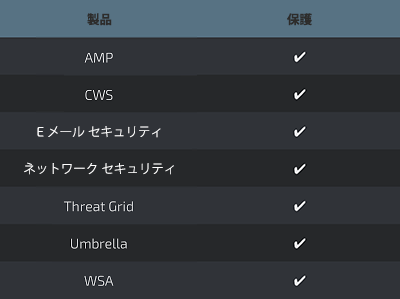

カバレッジ

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されたマルウェアを検出します。

E メール セキュリティ![]() は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

NGFW や NGIPS、および Meraki MX などのネットワーク セキュリティ アプライアンスは、今回のような脅威でも検出できます。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を組み込みます。

シスコのセキュア インターネット ゲートウェイ(SIG)である Umbrella![]() は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

オープンソース Snort サブスクライバ ルール セットをお使いであれば、Snort.org![]() で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

IOC の情報

Malware 配布先の URL:

hXXp://cfm[.]com[.]ua/awstats/load.exe

hXXp://crystalmind[.]ru/versionmaster/nova/load.exe

hXXp://nolovenolivethiiswarinworld[.]com/ico/load.exe

悪意のあるファイルのハッシュ値:

8cc7e0bff3f2f6962ebad222240696b1e9cce3e9e26abcf5936fd3146613976f (SHA256)

C&C ドメイン:

hXXp://contsernmayakinternacional[.]ru/

hXXp://soyuzinformaciiimexanikiops[.]com/

hXXp://kantslerinborisinafrolova[.]ru/

本稿は 2018年1月4日に Talos Group

のブログに投稿された「Not So Crystal Clear – Zeus Variant Spoils Ukrainian Holiday

」の抄訳です。