執筆/投稿者:Warren Mercer![]() 、Paul Rascagneres

、Paul Rascagneres![]() および Vitor Ventura

および Vitor Ventura![]()

はじめに

Cisco Talos は、よく知られた攻撃者「Group 74」(別名「Tsar Team」、「Sofacy」、「APT28」、「Fancy Bear」など)からの新しい攻撃キャンペーンを検出しました。皮肉なことに、デコイ(おとり)ドキュメントは「サイバー紛争会議![]() 」に関するチラシです。この会議は米国ワシントン DC で 2017 年 11 月 7 ~ 8 日にかけて開催予定で、主催者は NATO サイバー防衛センターです。こうしたドキュメントの性質上、キャンペーンはサイバー セキュリティに関心がある人々を標的にしていると考えられます。攻撃者が同じ前回のキャンペーンとは異なり、チラシは Office ドキュメントのエクスプロイト(またはゼロデイ攻撃)を含んでいません。その代わりに、悪意のある VBA マクロのみを含んでいます。

」に関するチラシです。この会議は米国ワシントン DC で 2017 年 11 月 7 ~ 8 日にかけて開催予定で、主催者は NATO サイバー防衛センターです。こうしたドキュメントの性質上、キャンペーンはサイバー セキュリティに関心がある人々を標的にしていると考えられます。攻撃者が同じ前回のキャンペーンとは異なり、チラシは Office ドキュメントのエクスプロイト(またはゼロデイ攻撃)を含んでいません。その代わりに、悪意のある VBA マクロのみを含んでいます。

この VBA マクロは、Seduploader の新しい亜種をドロップして実行します。この手の「偵察型」マルウェアは Group 74 が長年使用してきたもので、Dropper とペイロードの 2 つのファイルで構成されています。Dropper とペイロードは以前のバージョンとよく似ていますが、MUTEX 名や難読化キーといった一部の公開情報は変更されています。これらの変更には、公開 IOC に基づく検出を避ける目的があると考えられます。今回の記事では、悪意のあるドキュメントと Seduploader の「偵察型」マルウェアについて、以前のバージョンとの違いを中心に説明します。

悪意のあるドキュメント

デコイ ドキュメント

デコイ ドキュメントは「サイバー紛争米国会議![]() 」に関するチラシで、ファイル名は Conference_on_Cyber_Conflict.doc です。このドキュメントは 2 ページ構成で、主催者とスポンサーのロゴまで掲載しています。

」に関するチラシで、ファイル名は Conference_on_Cyber_Conflict.doc です。このドキュメントは 2 ページ構成で、主催者とスポンサーのロゴまで掲載しています。

ドキュメントの性質上、サイバー セキュリティの関係者や、サイバー セキュリティに関心がある人々を標的にしていると考えられます。ドキュメントの正確な内容は、会議の Web サイト![]() から確認できます。今回の不正ドキュメントは、Word にコピーして貼り付けることで作成されたと考えられます。

から確認できます。今回の不正ドキュメントは、Word にコピーして貼り付けることで作成されたと考えられます。

VBA

Office ドキュメントには、VBA スクリプトが含まれています。コードは次のとおりです。

このコードの目的は、ドキュメントのプロパティ(「Subject」、「Company」、「Category」、「Hyperlink Base」、「Comments」)から情報を抽出することです。この情報の一部は、ファイルのプロパティを調べることによって Windows エクスプローラから直接抽出できます。「Hyperlink Base」の抽出には、別のツールが必要です。strings プログラムを使えば、長い文字列を検索して Hyperlink Base を取得できます。これらのフィールドのコンテンツは base64 でエンコードされています。特に注意してご覧ください。

ここで抽出された情報は、連結されて単一の変数になります。この変数は、ディスクに書き込まれる Windows ライブラリ(PE ファイル)を取得するために、base64 アルゴリズムでデコードされます。このファイルの名前は「netwf.dat」です。次にこのファイルは、KlpSvc エクスポートを介して rundll32.exe によって実行されます。ファイルは、netwf.bat と netwf.dll という 2 つの追加ファイルをドロップします。VBA スクリプトの最後の部分は、これら 2 つのファイルのプロパティを変更し、それらの属性を非表示に設定します。2 つの VBA 変数名、つまり PathPld(おそらく Path Payload 向け)と PathPldBt(Path Payload Batch)も確認できます。

Seduploader の亜種

Dropper の分析

攻撃者が同じ前回のキャンペーンとは対照的に、今回のキャンペーンは特権昇格を含まず、単にペイロードを実行して常駐化します。Dropper は、次の 2 つのファイルをインストールします。

- bat(netwf.dll を実行)

- dll(ペイロード)

Dropper では、次の 2 つの常駐化手口を実行します。

- HKCU\Environment\UserInitMprLogonScript(bat ファイルを実行)

- {BCDE0395-E52F-467C-8E3D-C4579291692E} CLSID の COM オブジェクト ハイジャック/MMDeviceEnumerator クラスの CLSID

。

。

これら 2 つの手口は、以前も同じ攻撃者によって使用されてきました。最後に、ペイロードは rundll32.exe(および 1 番の引数)によって実行されます。ただしオブジェクト ハイジャックが実行された場合は、explorer.exe によって実行されます。ここで、explorer.exe は MMDeviceEnumerator クラスをインスタンス化し、ペイロードを実行します。

ペイロードの解析

ペイロードの機能は、以前のバージョンの Seduploader と似ています。Group 74 によって 2017 年 5月に使用されたサンプル(e338d49c270baf64363879e5eecb8fa6bdde8ad9)と比較すると、新しいサンプルにおける 195 の関数うち、149 個は完全一致、16 個は 90 % 一致、そして 2 個は 80 % 一致でした。

前回のキャンペーンでは、Office ドキュメントのエクスプロイトが感染ベクトルとして使用されており、ペイロードは Word のプロセス内で実行されました。今回のキャンペーンではエクスプロイトが使用されていません。その代わりに、rundll32.exe によってペイロードがスタンドアロン モードで実行されます。また、以前のバージョンで使用されていた XOR キーなどの定数も変更されています。分析されたサンプルの鍵は以下のとおりです。

key=b"\x08\x7A\x05\x04\x60\x7c\x3e\x3c\x5d\x0b\x18\x3c\x55\x64"

MUTEX の名前(FG00nxojVs4gLBnwKc7HhmdK0h)も異なります。

Seduploader の主な機能は次のとおりです。

- スクリーンショットのキャプチャ(GDI API を使用)

- データ/構成の抽出

- コードの実行

- ファイルのダウンロード

分析されたサンプルのコマンド アンド コントロール(CC)は、myinvestgroup[.]com です。調査中、サーバは感染したマシンに構成情報を送信しませんでした。Office ドキュメントと PE ファイルのメタデータを踏まえると、攻撃者は 10 月 4 日水曜日にファイルを作成したようです。Cisco Umbrella では、3 日後の 10 月 7 日土曜日に活動のピークを確認できます。

まとめ

キャンペーンの分析結果は、攻撃手口の多様さと、最新ニュースをも利用するという狡猾さを再確認するものです。今回のキャンペーンは、サイバーセキュリティの脅威に詳しいサイバー セキュリティの関係者や、サイバー セキュリティに関心がある人々を標的にしていると考えられます。前回と異なり今回はエクスプロイトやゼロデイ攻撃が使用されず、Microsoft Office ドキュメントに埋め込まれたスクリプト言語のみが使用されました。これによりペイロードがスタンドアロン モードで実行されるため、エクスプロイトの仕組みも根本的に異なっています。エクスプロイトの使用を避けるよう変更された理由は不明ですが、他の操作を実行可能な状態に保つ狙いがあった可能性もあります。エクスプロイトは研究者によって発見・修正され、最終的には攻撃の足がかりが消滅するため、エクスプロイトを使用しない攻撃者も多く存在します。さらに、セキュリティ コミュニティで公開された後にも、いくつか変更されています。キャンペーンが露見したら手口を変えることで検出を逃れるという手段は、狡猾な攻撃者にとって常套手段だと言えます。たとえば、アクターは XOR キーと MUTEX 名を変更しました。これらの変更には、公開 IOC に基づく検出を避ける目的があったと考えられます。

カバレッジ

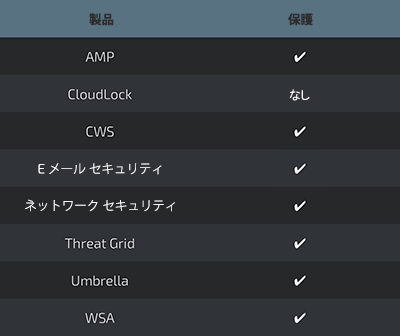

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されたマルウェアを検出します。

E メール セキュリティ![]() は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

NGFW や NGIPS、および Meraki MX などのネットワーク セキュリティ アプライアンスで、この脅威に関する悪意のあるアクティビティを検出できます。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を組み込みます。

シスコのセキュア インターネット ゲートウェイ(SIG)である Umbrella![]() は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

オープンソース Snort サブスクライバ ルール セットをお使いであれば、Snort.org![]() で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

IOC(侵入の痕跡)

ファイル

Office ドキュメント:

- c4be15f9ccfecf7a463f3b1d4a17e7b4f95de939e057662c3f97b52f7fa3c52f

- e5511b22245e26a003923ba476d7c36029939b2d1936e17a9b35b396467179ae

- efb235776851502672dba5ef45d96cc65cb9ebba1b49949393a6a85b9c822f52

Seduploader Dropper:

- 522fd9b35323af55113455d823571f71332e53dde988c2eb41395cf6b0c15805

Sedupload のペイロード:

- ef027405492bc0719437eb58c3d2774cc87845f30c40040bbebbcc09a4e3dd18

ネットワーク

CC:

- myinvestgroup[.]com

本稿は 2017年10月27日に Talos Group

のブログに投稿された「“Cyber Conflict” Decoy Document Used In Real Cyber Conflict

」の抄訳です。