執筆者:Alex Chiu![]() 、Warren Mercer

、Warren Mercer![]() 、Jaeson Schultz

、Jaeson Schultz![]()

協力者:Sean Baird![]() 、Matthew Molyett

、Matthew Molyett![]()

Necurs スパム ボットネットは今年 5 月、送信の対象を Locky ランサムウェアからランサムウェア「Jaff」の亜種に切り替えました。しかし今月初め、デクリプターの作成を許可する Jaff の脆弱性がカスペルスキーによって発見![]() されました。どうやらこの出来事が Necurs の背後にいる攻撃者が急いで別のランサムウェア ペイロードを配布する原因となったようです。彼らは古い手口に戻って、Locky ランサムウェアを再配布するという選択をしました。そのマルウェアは、圧縮された 2 つの .zip アーカイブ内でカプセル化された .exe ファイルを使って送信されます。

されました。どうやらこの出来事が Necurs の背後にいる攻撃者が急いで別のランサムウェア ペイロードを配布する原因となったようです。彼らは古い手口に戻って、Locky ランサムウェアを再配布するという選択をしました。そのマルウェアは、圧縮された 2 つの .zip アーカイブ内でカプセル化された .exe ファイルを使って送信されます。

スパム キャンペーン

このランサムウェアを配布する迷惑メールは、Necurs で確認した![]() 他のランサムウェアのスパム キャンペーンとあまり変わりません。Necurs が送信するランサムウェア型のスパム キャンペーンにはよく注文確認、支払いの領収書、ビジネス文書などの名目が使用されます。すべては添付ファイルを開かせるというソーシャル エンジニアリングの一般的な目的のためです。この特定のキャンペーンで Talos が確認したメッセージは、偽の請求書を装っています。

他のランサムウェアのスパム キャンペーンとあまり変わりません。Necurs が送信するランサムウェア型のスパム キャンペーンにはよく注文確認、支払いの領収書、ビジネス文書などの名目が使用されます。すべては添付ファイルを開かせるというソーシャル エンジニアリングの一般的な目的のためです。この特定のキャンペーンで Talos が確認したメッセージは、偽の請求書を装っています。

Locky ランサムウェアを拡散する迷惑メールの例

このキャンペーンが開始されて以降、Necurs から送信された Locky の迷惑メールの量には注目すべきものがあります。Talos は 1 つのシステムで、キャンペーン開始から 1 時間のうちに Locky の迷惑メールがメール全体の最大 7.2 % を占めていることを確認しました。それ以降、1 分あたりに送信されているメッセージの数は減少したものの、Necurs は依然として Locky を含むわずかなメッセージを送信し続けています。

上のグラフは、1 つのシステムで観測した全体のメール数に対する Locky の迷惑メールの割合を示しています

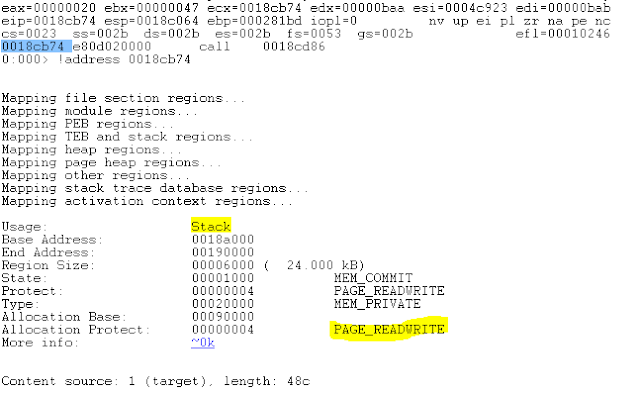

変形型 LOCKY

使用されているアフィリエイト ID は同じですが、この特定の Locky 配布に関しては、攻撃者はランサムウェアを変形させていました。Talos では、Windows XP より後のオペレーティング システムを実行するシステムで、このランサムウェアを使ってデータを暗号化することができませんでした。私たちはさらに調査を進め、データ実行防止(DEP)を備えた Windows 7 以降の OS では、ランサムウェアの Unpacker が失敗すると結論づけました。この分析からわかるのは、Locky の設定にデバッグ対策の保護が加えられたということです。Locky の設定がデバッガにより検出されてしまった場合には、設定を解凍する代わりに kernel32!AllocConsole にポインタが向けられ、分析の試みを妨害します。この新しいデバッグ対策技術に対抗するため、Talos は LockyDump![]() を更新し、設定情報を抽出できるようにしました。

を更新し、設定情報を抽出できるようにしました。

Windows XP より後のシステムでスタック メモリを実行しようとすると、Locky のUnpacker はクラッシュします。

この最新のキャンペーンで注目すべきもうひとつの側面は、C2 URL構造です。この最新の Locky キャンペーンの攻撃者は、URL 構造(以前の Locky キャンペーンで確認されたものと同じ URL 構造)の一部として「/checkupdate」パスを再利用しています。これはおそらく、攻撃者が急いでこのキャンペーンを作成、配布していたことを示しています。

Locky C2 の通信内容を示す Threat Grid のサンドボックス

まとめ

この更新版 Locky は急いで開発されたと思われ、結果として Windows XP 以外の Windows を実行するユーザには影響がありません。このランサムウェアの攻撃者はおそらくこのことに気づいているでしょう。そのため、今後の Necurs がランサムウェア迷惑メールを配布するときには Locky の修正版が登場することも予期されます。

壊れたレコードのように繰り返しますが、Talos では不明なメールに含まれるリンクをクリックすることや、添付ファイルを開くことには常に危険が伴うことを伝え続ける責任があると感じています。このアドバイスに従わなかったユーザは簡単にランサムウェアの被害者となってしまいます。さらに、その後に続く身代金を払ってしまったなら、そのお金は次の攻撃の資金源となることは間違いないでしょう。いつも伝えていることですが、組織には定期的にデータのバックアップを取り、バックアップ データの復元を実践し、バックアップ データを到底犯罪者の手に届かない場所にオフライン保存することをお勧めします。

カバレッジ

オープンソース Snort サブスクライバ ルール セットをお使いであれば、Snort.org で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

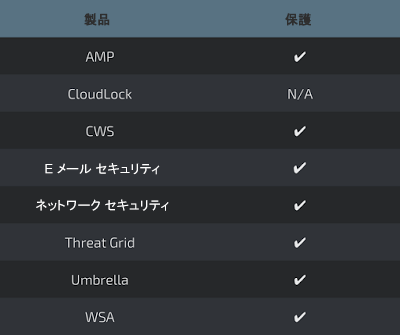

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

CWS、WSA、Umbrella![]() は、アウトバウンドの C2 トラフィックを検出することで、Locky による侵害を受けたホストの特定に役立ちます。

は、アウトバウンドの C2 トラフィックを検出することで、Locky による侵害を受けたホストの特定に役立ちます。

高度なセキュリティを備えた NGFW、NGIPS、および Meraki MX などのネットワーク セキュリティ アプライアンスにより、今回の脅威に関する悪意のあるアクティビティを検出できます。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を埋め込みます。

Stealthwatch は、ネットワーク スキャニング アクティビティ、ネットワーク伝達、および CnC インフラストラクチャへの接続を検出し、これらのアクティビティについて管理者にアラートを発行します。

IOC(セキュリティ侵害の兆候)

SHA256

- 49184047c840287909cf0e6a5e00273c6d60da1750655ad66e219426b3cf9cd8

- 3285c3f37aa192a173f62fee82f7a966a6df6e5db4642d63a6784f39a63012b6

Locky によって暗号化されたファイルの拡張子

.loptr

ハードコーディングされた Lockly C2 URL

hxxp://185.115.140[.]170/checkupdate

Locky DGA C2s (20th/21st June – DGA seed 65123)

- hxxp://emtsgdqsik[.]pl/checkupdate

- hxxp://tqathwvfaqfisj[.]pl/checkupdate

- hxxp://dqutujymgc[.]info/checkupdate

- hxxp://ddgtdcgoysuq[.]ru/checkupdate

- hxxp://lrsjplrlaceugxw[.]work/checkupdate

- hxxp://cstfxgujaf[.]biz/checkupdate

- hxxp://gcbdwbtshl[.]xyz/checkupdate

- hxxp://wxcjqfevrkosp[.]biz/checkupdate

- hxxp://hllfhiqwneuwwx[.]biz/checkupdate

- hxxp://agnfmqvhomsa[.]work/checkupdate

- hxxp://ythjvjhtgsfgesd[.]biz/checkupdate

- hxxp://kabssqyef[.]info/checkupdate

本稿は 2017年6月21日に Talos Group

のブログに投稿された「Player 1 Limps Back Into the Ring – Hello again, Locky!

」の抄訳です。