- Cisco Talos はこのほど、Cisco Secure Email Gateway(旧称 Cisco E メール セキュリティ アプライアンス(ESA))および Cisco Secure Email and Web Manager(旧称 Cisco コンテンツセキュリティ管理アプライアンス(SMA))向けの Cisco AsyncOS ソフトウェアを標的とした攻撃を検出しました。

- Talos は中程度の確度で、現在 UAT-9686 として追跡しているこの攻撃者は中国系の APT グループであり、同グループが使用するツールとインフラは、他の中国系脅威グループのものと一致していると評価しています。

- UAT-9686 はこの攻撃活動の一環として、Talos が「AquaShell」として追跡しているカスタムの永続化メカニズムを展開しており、あわせてリバーストンネリングとログの消去を可能にする別のツールも使用しています。

- シスコのアドバイザリに記載されているように、非標準構成のアプライアンスがこの攻撃によって侵害されていることが Talos の分析で確認されています。

現在 Cisco Talos は、Cisco Secure Email Gateway(旧称 Cisco E メール セキュリティ アプライアンス(ESA))および Cisco Secure Email and Web Manager(旧称 Cisco コンテンツセキュリティ管理アプライアンス(SMA))向けの Cisco AsyncOS ソフトウェアを狙った攻撃を追跡しています。この攻撃では、システムレベルのコマンドを攻撃者が実行できるほか、Python ベースの永続的なバックドアである AquaShell も展開されています。シスコはこの攻撃活動を 2025 年 12 月 10 日に認識しましたが、攻撃自体は遅くとも 2025 年 11 月下旬から継続していたとみられます。他にも、AquaTunnel(リバース SSH トンネル)、chisel(別のトンネリングツール)、AquaPurge(ログ消去ユーティリティ)といったツールの使用が確認されています。シスコのアドバイザリに記載されているように、この攻撃で非標準構成のアプライアンスが侵害されたことが Talos の分析で確認されています。

Cisco Secure Email and Web Manager は、複数の Cisco E メール セキュリティ アプライアンス(ESA)および Cisco Web セキュリティアプライアンス(WSA)に対する管理機能とレポート作成機能を一元化し、集中管理サービス(スパムの隔離、ポリシーの管理、レポート作成、追跡、構成管理など)を提供することで管理の簡素化とセキュリティの強化を実現しています。

お客様には、後述のセキュリティアドバイザリに記載されているガイダンスに従うことを強く推奨します。それ以外の、シスコ固有の推奨事項についてはこちらをご覧ください。

Talos は中程度の確度で、この攻撃活動は Talos が UAT-9686 として追跡している中国系の攻撃者によるものであると評価しています。UAT-9686 と Talos が追跡している他の中国系攻撃者の間には、戦術、手法、手順(TTP)、インフラ、被害状況に共通点があることが確認されています。UAT-9686 が使用する AquaTunnel(別称 ReverseSSH)などのツールは、これまでに公開されている中国系 APT グループ(APT41 や UNC5174 など)のものと一致しています。さらに、AquaShell のようなカスタム開発の Web ベースインプラントを使用する戦術は、非常に巧妙な中国系 APT の間で、ますます採用される傾向にあります。

AquaShell

AquaShell は、Python ベースの Web サーバーに存在する既存のファイルに埋め込まれる軽量な Python バックドアです。エンコードされたコマンドを受信し、システムシェル内で実行する機能を備えています。また、細工されたデータを含む未認証の HTTP POST リクエストを受動的に待ち受け、該当するリクエストを検出すると、カスタムの復号化ルーチンを用いて内容を解析し、システムシェル上で実行を試みます。

AquaShell は、エンコードされたデータ BLOB として配布され、復号処理を経て最終的に「/data/web/euq_webui/htdocs/index.py」に配置されます。

このデータ BLOB を復号化すると、AquaShell バックドアを構成する Python コードが生成されます。AquaShell は、HTTP POST リクエストを解析し、カスタムアルゴリズムと Base64 復号化を組み合わせて内容を復号化したうえで、生成されたコマンドをアプライアンス上で実行します。

AquaPurge

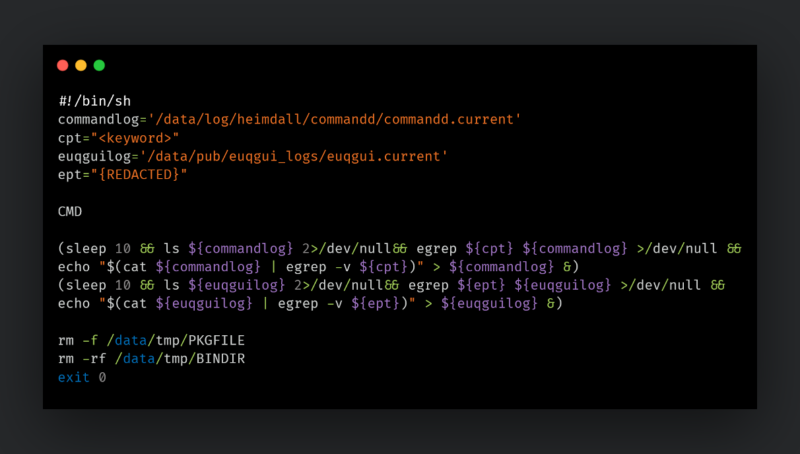

AquaPurge は、指定されたログファイルから特定のキーワードを含む行を削除します。以下のように「egrep」コマンドを使用してキーワードを含まないすべての内容を抽出(反転検索)し、その結果をログファイルに書き戻します。

AquaTunnel

AquaTunnel は、オープンソースの「ReverseSSH」バックドアをベースにした、コンパイル済みの Go 言語製 ELF バイナリです。侵害を受けたシステムから攻撃者が管理するサーバーへリバース SSH 接続を確立することで、ファイアウォールや NAT の背後にあるシステムに対しても、不正なリモートアクセスを可能にします。

Chisel

Chisel はオープンソースのトンネリングツールで、単一ポートの HTTP ベース接続を介して TCP/UDP トンネルを構築できます。Chisel を使用することで、攻撃者は侵害を受けたエッジデバイスを経由してトラフィックをプロキシできるようになり、そのデバイスを足掛かりとして内部環境へ容易に横展開することが可能になります。

Coverage and remediation

シスコのお客様への推奨事項は、こちらをご覧ください。アドバイザリに記載されている攻撃者の侵害指標(IOC)との関連が確認された場合は、Cisco TAC からケースをオープンしてください。

この攻撃に関連すると判断されたすべての IOC(IP アドレスやファイルハッシュなど)は、シスコのポートフォリオ全体でブロックされています。

IOC

IOC は、こちらの GitHub リポジトリでも提供しています。

AquaTunnel

2db8ad6e0f43e93cc557fbda0271a436f9f2a478b1607073d4ee3d20a87ae7ef

AquaPurge

145424de9f7d5dd73b599328ada03aa6d6cdcee8d5fe0f7cb832297183dbe4ca

Chisel

85a0b22bd17f7f87566bd335349ef89e24a5a19f899825b4d178ce6240f58bfc

172[.]233[.]67[.]176

172[.]237[.]29[.]147

38[.]54[.]56[.]95

本稿は 2025 年 12 月 17 日にTalos Group

のブログに投稿された「UAT-9686 actively targets Cisco Secure Email Gateway and Secure Email and Web Manager

」の抄訳です。