- Cisco Talos は、Facebook のビジネスアカウントや広告アカウントを持つ台湾のユーザーを標的にしてフィッシング詐欺を行っている、正体不明の攻撃者を確認しました。

- 企業の法務部門になりすまして「著作権侵害」といったファイル名の偽 PDF を添付した詐欺メールを送り付け、被害者が焦ってマルウェアをダウンロードし、実行するように仕向けるという手口です。

- この攻撃では、標的のマシンに情報窃取マルウェアを送り込むために、Google の Appspot[.]com ドメイン、短縮 URL、Dropbox サービスを悪用してネットワークセキュリティ製品による検出を回避しています。

- また、ウイルス対策ソフトウェアによる検出やサンドボックス分析を回避するために、攻撃者が複数の手法を使用していることも Talos は確認しました。具体的には、コードの難読化やシェルコードの暗号化、リソースデータに悪意のあるコードを隠してファイルサイズを 700MB 超まで拡大させる検出回避手法、正規のバイナリに情報窃取マルウェアの LummaC2 や Rhadamanthys を埋め込むといった手法です。

フィッシングメール詐欺の標的は台湾

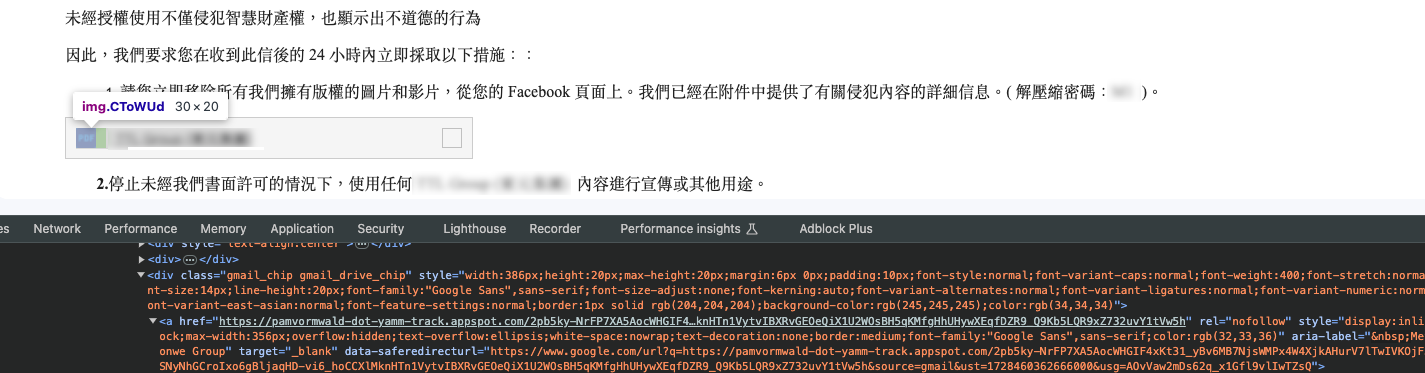

台湾の被害者を標的に、遅くとも 2024 年 7 月からフィッシング詐欺を行っている正体不明の攻撃者を Talos は確認しました。この攻撃で狙われているのは、Facebook アカウントをビジネス目的や広告目的で使用しているユーザーです。

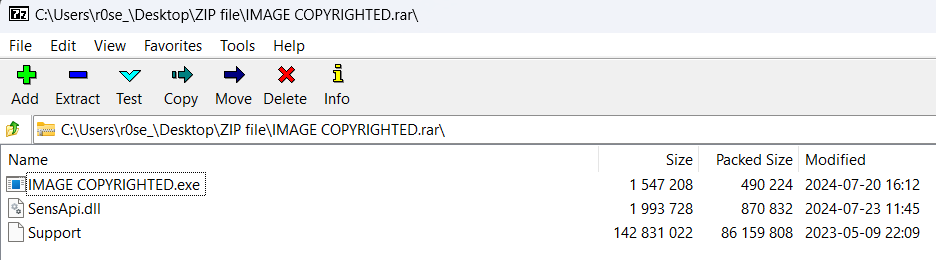

攻撃の初期に使用されるのは、マルウェアのダウンロードリンクを含むフィッシングメールです。テンプレートを使用したフィッシングメールの内容と添付されている偽 PDF ファイルに繁体字中国語が使われていることから、標的は繁体字中国語話者である可能性があります。以下は、分析中に確認された、PDF に見せかけたマルウェア実行ファイルのファイル名の一部です。

- IMAGE COPYRIGHTED.exe

- [企業名] 的影片內容遭到侵犯版權.exe(訳:[企業名] の映像コンテンツの著作権を侵害.exe)

- 版權侵權信息- [企業名] Media Co Ltd.exe(訳:著作権侵害の情報 – [企業名] Media Co Ltd.exe)

- 版權侵權信息- [企業名] Media Group Inc.exe(訳:著作権侵害の情報 – [企業名] Media Group Inc.exe)

- 版權侵權信息- [企業名] Technology Group.exe(訳:著作権侵害の情報 – [企業名] Technology Group.exe)

- 版權侵權信息- [企業名] Co. Ltd.exe(訳:著作権侵害の情報 – [企業名] Co. Ltd.exe)

- [企業名] Online -宣布侵權.exe(訳:[企業名] Online – 侵害の宣言.exe)

企業の法務部門になりすまして「著作権侵害」といったファイル名の偽 PDF を添付した詐欺メールを送り付け、被害者が焦ってマルウェアをダウンロードし、実行するように仕向けるという手口です。偽 PDF(実際はマルウェア)のファイル名に使用されたのが、台湾と香港の有名なテクノロジー企業とメディア企業の名前だったことも Talos は確認しています。このことから、攻撃者が徹底的に調査した上で攻撃を開始したことは明らかです。

さらに、台湾のよく知られた産業用モーターメーカーと有名なオンライン ショッピング ストアからの通知に見せかけた 2 通のフィッシングメールも確認しました。メールの内容は、その企業の法定代理人が Facebook のページ管理者に対して、製品プロモーションのために同社の画像や動画を無断で使用したのは著作権侵害にあたると主張する通知を出したというものです。また、侵害コンテンツを 24 時間以内に削除し、今後は書面による許諾を得ることなく使用しないことを要求し、違反があった場合には法的措置および賠償請求の可能性があると警告しています。最後に重要な点を挙げると、2 通のフィッシングメールの作成には同じテンプレートが使用されていて、企業名、法務部門の情報、アドレス、Web サイトなどを変更しただけだということが容易に確認できます。

よく知られた産業用モーターメーカーになりすましたフィッシングメール

有名なオンライン ショッピング ストアになりすましたフィッシングメール

攻撃者の特定につながる情報

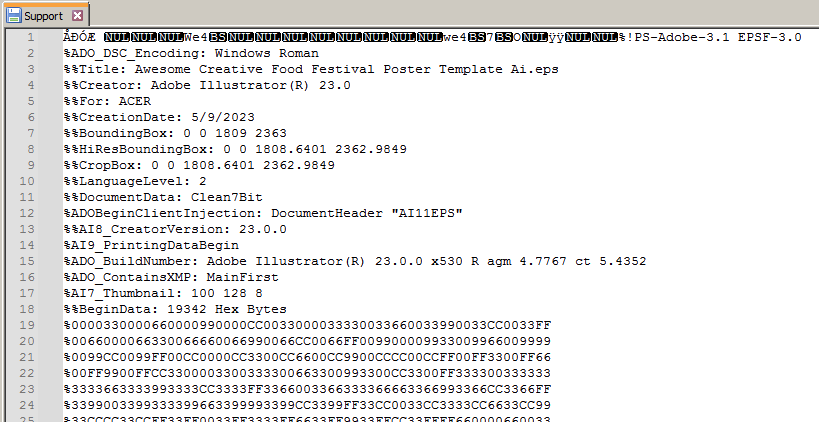

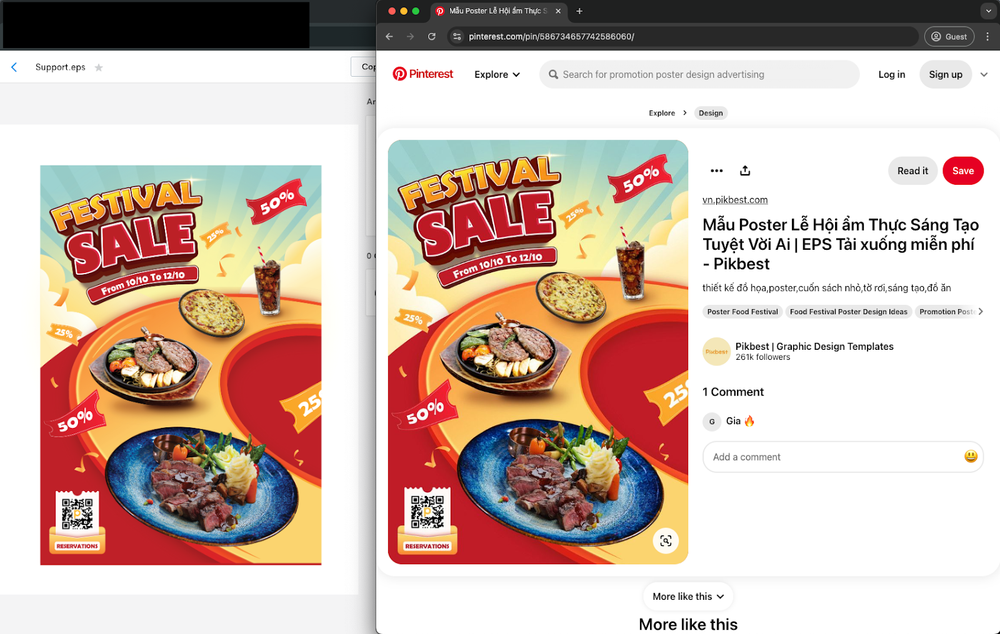

Talos は、暗号化されたアーカイブに、EPS 形式の未知の画像ファイルが含まれていることを確認しました。EPS のファイル名は「Support」です。VirusTotal で Talos が発見したすべての暗号化アーカイブには、ファイル名とファイルサイズから考えて、これと同じ EPS ファイルが含まれている可能性があります。なお、これらのアーカイブの復号はまだできていません。EPS ファイルのメタデータとプレビュー画像を手掛かりに検索エンジンで調査したところ、ベトナム語の Web サイトで同じファイル名の同じ画像が見つかりました。ただし、その画像が同地域の作者によって作成されたという確たる証拠はありません。

EPS ファイル「Support」のメタデータ

この攻撃で使われた EPS ファイル「Support」のプレビュー画像(左)とインターネットで見つかった画像(右)

攻撃者のインフラストラクチャ

攻撃者は、標的のマシンに情報窃取マルウェアを送り込むために、Google の Appspot.com ドメイン、短縮 URL、Dropbox サービスを悪用しています。Appspot.com は、Google が管理するデータセンターで Web アプリケーションを開発しホスティングするためのクラウドコンピューティング プラットフォームです。被害者がダウンロードリンクをクリックすると、まず Appspot.com に接続し、サードパーティが作成した短縮 URL にリダイレクトされてから、最終的には Dropbox にリダイレクトされ、悪意のあるアーカイブがダウンロードされるという仕組みになっています。攻撃者は、ネットワーク防御担当者を欺くために、サードパーティのデータストレージサービスをダウンロードサーバーとして使用しています。

マルウェアのダウンロードリンク

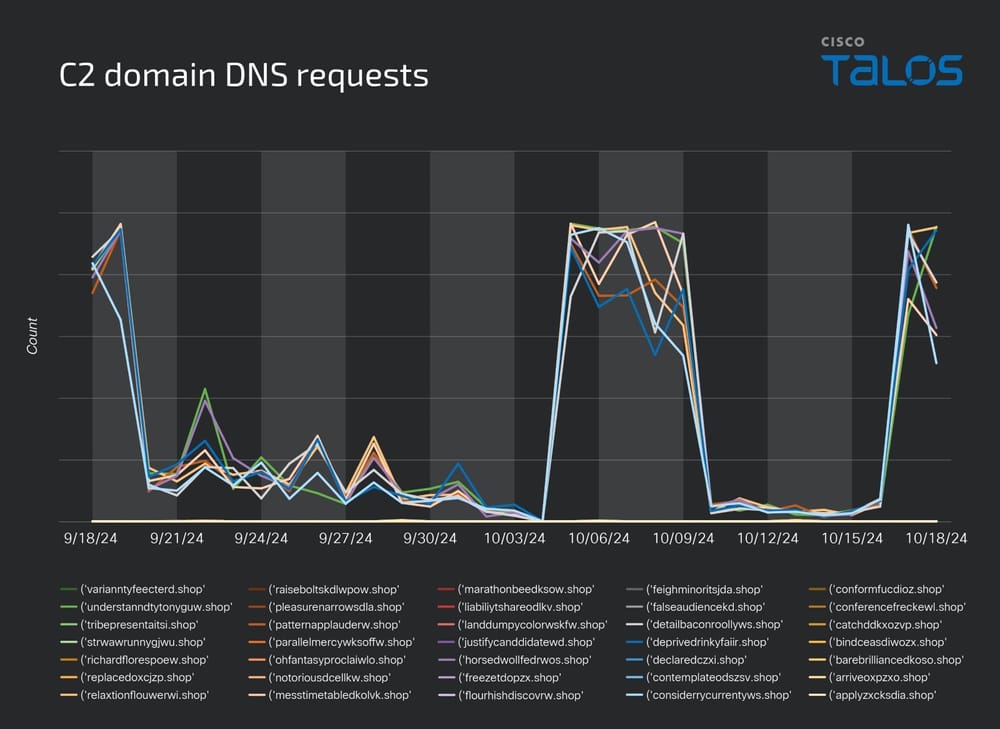

また、この攻撃で複数のコマンドアンドコントロール(C2)のドメインが使用されていることも確認しました。分析期間中のドメインの DNS リクエストを以下のグラフに示していますが、攻撃が継続中であることがわかります。

C2 ドメインの DNS リクエスト

マルウェア感染の概要

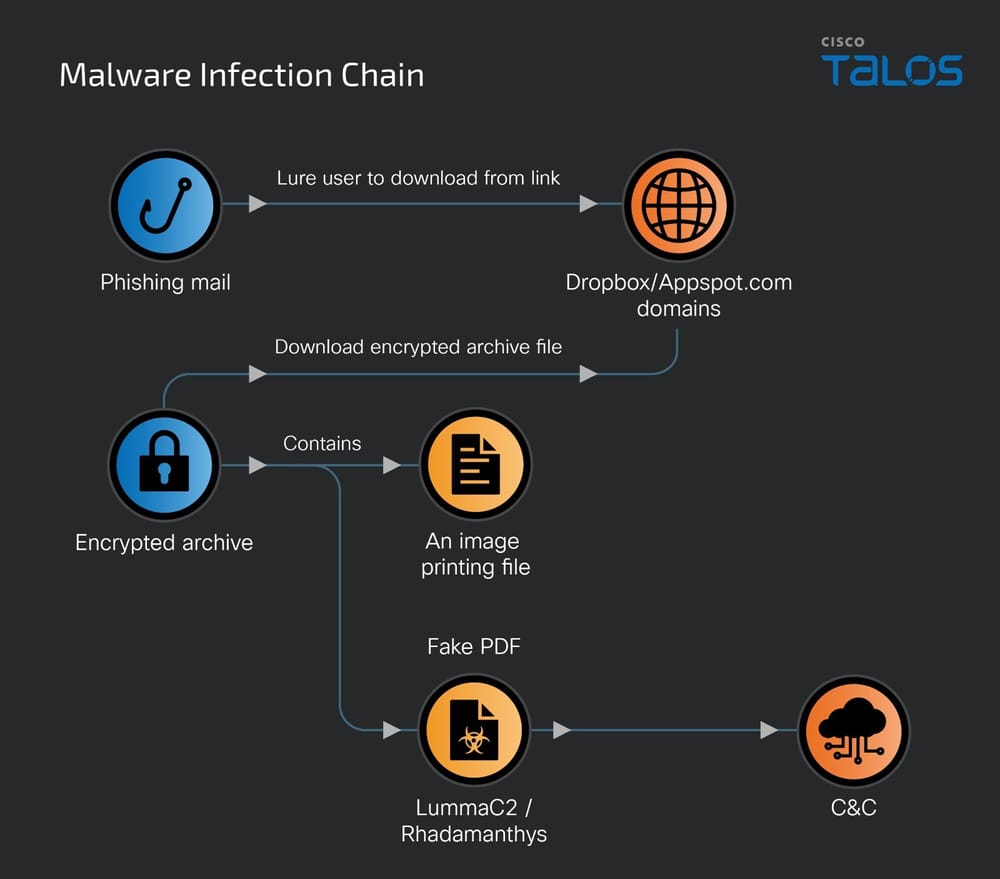

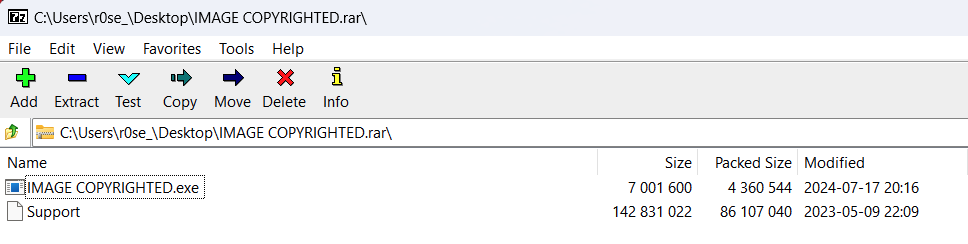

この感染チェーンは、悪意のあるダウンロードリンクを含むフィッシングメールから始まります。被害者が悪意のある RAR ファイルをダウンロードし、展開すると(展開にはパスワードが必要)、PDF に見せかけたマルウェアの実行ファイルと画像ファイルが現れます。このマルウェアが復号されて PDF に見せかけたファイルが実行されると、ファイルに埋め込まれている情報窃取マルウェアの LummaC2 または Rhadamanthys が起動します。情報窃取マルウェアは、被害者のログイン情報とデータを収集して C2 サーバーに送信します。

悪意のある RAR ファイルには通常、PDF に見せかけたマルウェア実行ファイルと画像ファイルが含まれていますが、その他に DLL ファイルを含んでいるものもいくつか確認しました。しかし、正しいパスワードがわからないので、悪意のある RAR ファイルを展開し、分析することはできていません。

偽 PDF と画像ファイルを含む RAR ファイル

偽 PDF と画像ファイルの他に DLL ファイルも含む RAR ファイル

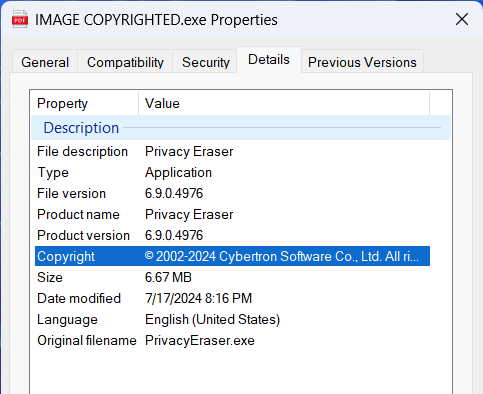

この攻撃では、PDF に見せかけたマルウェア実行ファイルの亜種がペイロードとして送り込まれました。このマルウェアは、正規のバイナリ(iMazing Converter、foobar2000、Punto Switcher、PDF Visual Repair、LedStatusApp、PrivacyEraser など)に情報窃取マルウェアの LummaC2 または Rhadamanthys を埋め込みます。PDF に見せかけた実行ファイルの詳細情報の一例を下に示します。

偽 PDF の詳細情報

LummaC2 情報窃取マルウェアとそのローダー

LummaC2![]() 情報窃取マルウェアは、侵害したシステムから機密情報を流出させることを目的としたマルウェアの 1 種です。システムの詳細情報、Web ブラウザ、仮想通貨ウォレット、ブラウザ拡張機能などを標的とします。C 言語で記述されたこのマルウェアは、非合法のフォーラム

情報窃取マルウェアは、侵害したシステムから機密情報を流出させることを目的としたマルウェアの 1 種です。システムの詳細情報、Web ブラウザ、仮想通貨ウォレット、ブラウザ拡張機能などを標的とします。C 言語で記述されたこのマルウェアは、非合法のフォーラム![]() で販売されており、検出と分析を回避するために、さまざまな難読化手法を使用しています。マルウェアは C2 サーバーに接続して指示を受け、盗んだデータをサーバーに送信します。

で販売されており、検出と分析を回避するために、さまざまな難読化手法を使用しています。マルウェアは C2 サーバーに接続して指示を受け、盗んだデータをサーバーに送信します。

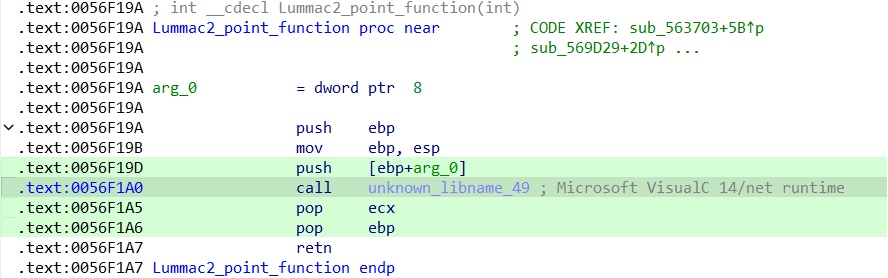

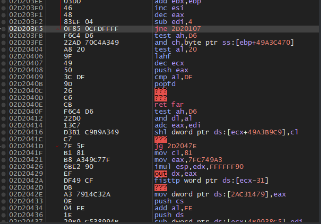

LummaC2 のローダーは、バイナリマルウェアの実行フローを変更することにより、未知のライブラリを呼び出して悪意のあるコード関数を実行します。この戦略的な変更のせいで、検出や分析が複雑になります。悪意のある関数が呼び出されると、マルウェアは CreateFileMappingA API を使用して、マッピングされたメモリブロックにペイロードを書き込みます。こうして、システムのメモリ内にペイロードを効果的に隠します。マッピングに成功したら、マルウェアはペイロードを実行します。

悪意のあるコード関数を実行する未知のライブラリの呼び出し

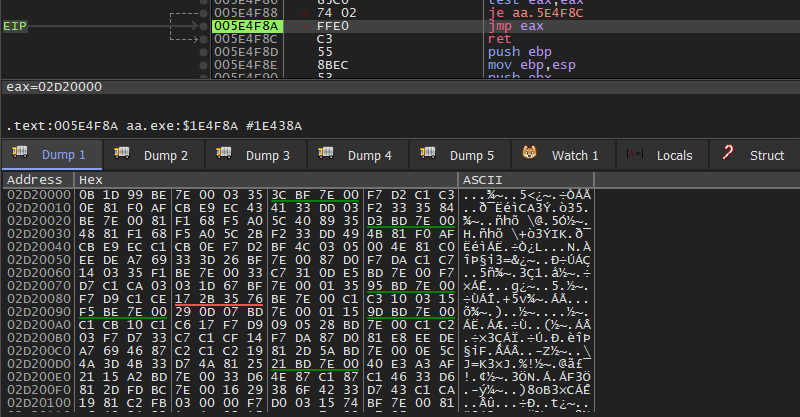

マルウェアがメモリのシェルコードの実行を開始すると、まずプログラムブロックの後半部分を復号します。ここには、シェルコードローダーと LummaC2 マルウェアの実行ファイルの一部が含まれています。復号が完了すると、VirtualAllocate API を呼び出してメモリブロックを割り当て、情報窃取マルウェアの実行ファイルをそのブロックに書き込んでから実行します。

シェルコードブロックへのジャンプコード

|

|

暗号化されたシェルコード(左側)と復号されたシェルコード(右側)

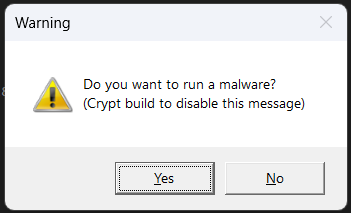

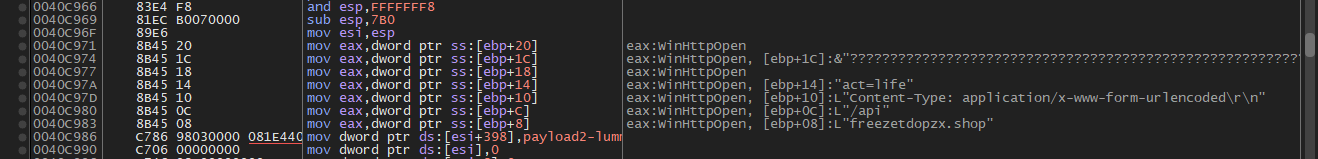

下のスクリーンショットは、LummaC2 情報窃取マルウェアのアラートメッセージボックスと POST メッセージです。攻撃で使用された LummaC2 のすべてのビルド ID も収集しています。

LummaC2 の実行時にユーザーに表示されるアラートメッセージ

「act=life」と URL パス「/api」を含む POST メッセージ

ビルド ID

- sTDsFx–Socks

- iAlMAC–ghost

Rhadamanthys 情報窃取マルウェアとそのローダー

Rhadamanthys![]() は 2022 年に登場した情報窃取マルウェアです。高度な技術が使用されていて、非合法のフォーラム

は 2022 年に登場した情報窃取マルウェアです。高度な技術が使用されていて、非合法のフォーラム![]() で販売されています。広範囲に情報を窃取するマルウェアであり、システム情報、ログイン情報、仮想通貨ウォレット、ブラウザのパスワード、クッキー、その他さまざまなアプリケーションのデータを収集することができます。多くの分析回避手法を用いて分析を複雑にし、サンドボックス環境での実行を妨げています。

で販売されています。広範囲に情報を窃取するマルウェアであり、システム情報、ログイン情報、仮想通貨ウォレット、ブラウザのパスワード、クッキー、その他さまざまなアプリケーションのデータを収集することができます。多くの分析回避手法を用いて分析を複雑にし、サンドボックス環境での実行を妨げています。

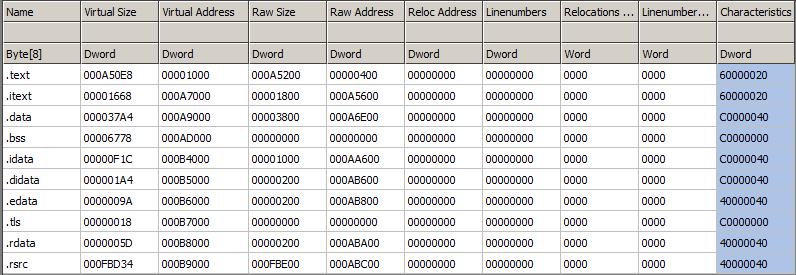

この攻撃で使用された Rhadamanthys のローダーには、バイナリ構造の中に 10 のセクションが含まれていることを確認しました。複数のセクションがありますが、攻撃者が悪意のあるコードを挿入しているのは .rsrc セクションです。悪意のある活動を隠蔽し、分析を困難にするために、このセクションは高度に難読化されています。.rsrc セクションの選択は戦略的なものです。というのは、このセクションは通常、アイコンやメニューなどのリソースデータと関連付けられているので、直ちに疑いを抱かれる可能性が低いからです。

Rhadamanthys のローダーのバイナリ構造に含まれるセクション

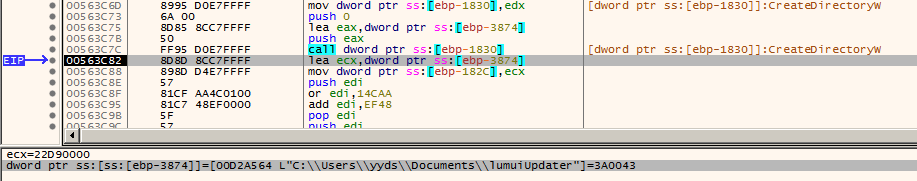

分析した結果、Rhadamanthys のローダーは、永続化と検出回避のために高度な手法をいくつか用いていることがわかりました。まず、自身をコピーして「C:\Users\[user]\Documents\lumuiUpdater\ffUpdaar.exe」にそのファイルを書き込みます。次に、ウイルス対策プログラムやサンドボックス環境による検出を回避するために、ファイルサイズを 700MB 超まで拡大します。このファイルサイズの大幅な増大は、ヒューリスティック分析による検出やシグネチャベースの検出の回避を狙ったものです。これらの検出メカニズムはセキュリティ製品で一般的に用いられますが、これほど大きなファイルについては、効果的に処理するのが難しい場合があります。

ローダーが自身を lumuiUpdater フォルダにコピー

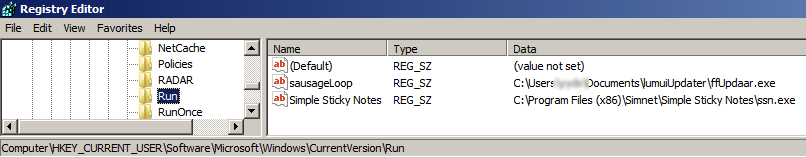

さらにこのローダーは、Windows レジストリを変更することによって、自動的に起動されるように設定されています。「HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run」にエントリを書き込み、キー名には「sausageLoop」を指定します。これは、システムの起動時に起動するプログラムを指定するレジストリキーです。このレジストリの変更によって、被害者のコンピュータが再起動されるたびに悪意のあるローダーが実行され、感染したシステム上での持続性が維持されます。

ローダーの自動起動の設定

最後に、ローダーは正規のシステムプロセスである「%Systemroot%\system32\dialer.exe」を実行し、Rhadamanthys のペイロードをプロセス内に挿入します。このプロセスインジェクションの手法により、マルウェアは正規のシステムプロセスのコンテキスト内で悪意のあるコードを実行し、検出をさらに回避することができます。また、ミューテックスオブジェクトを使用して、感染したホスト上でマルウェアのインスタンスが一度に 1 つだけ実行されるようになっています。以下は Talos がこの攻撃で確認したミューテックス名の一覧です。これらは以前、他の報告でも公開されています。

- Global\MSCTF.Asm.{04fb3f26-9d18-66b5-6862-7b8a85e4b620}

- Session\1\MSCTF.Asm.{04fb3f26-9d18-66b5-6862-7b8a85e4b620}

- Session\2\MSCTF.Asm.{04fb3f26-9d18-66b5-6862-7b8a85e4b620}

- Session\3\MSCTF.Asm.{04fb3f26-9d18-66b5-6862-7b8a85e4b620}

- Session\4\MSCTF.Asm.{04fb3f26-9d18-66b5-6862-7b8a85e4b620}

- Session\5\MSCTF.Asm.{04fb3f26-9d18-66b5-6862-7b8a85e4b620}

- Session\6\MSCTF.Asm.{04fb3f26-9d18-66b5-6862-7b8a85e4b620}

- Session\7\MSCTF.Asm.{04fb3f26-9d18-66b5-6862-7b8a85e4b620}

- Session\8\MSCTF.Asm.{04fb3f26-9d18-66b5-6862-7b8a85e4b620}

カバレッジ

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威の Snort SID は 64167 ~ 64169 です。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威の Snort SID は 64167 ~ 64169 です。

IOC

この調査の IOC は、こちら![]() の GitHub リポジトリでも提供しています。

の GitHub リポジトリでも提供しています。

本稿は 2024 年 10 月 31 日にTalos Group

のブログに投稿された「Threat actors use copyright infringement phishing lure to deploy infostealers

」の抄訳です。