さまざまな攻撃活動において、アイデンティティベースの攻撃が増加傾向にあり、その効果は極めて高いことが証明されています。インシデント対応業務の 4 分の 1 は、ログイン情報の窃取を主な目的とした攻撃への対処でした。

攻撃で主に使用されているのは、環境寄生型バイナリ(LoLBin)やオープンソース アプリケーション、コマンドライン ユーティリティ、一般的な情報窃取マルウェアであり、こうした攻撃が比較的容易に実行できることを物語っています。ログイン情報の直接的な収集に加えて、パスワードスプレー攻撃やブルートフォース攻撃、中間者攻撃(AitM)、組織内に潜む脅威も確認されており、攻撃者がユーザーのアイデンティティを侵害するさまざまな方法が存在することが明らかになっています。

アイデンティティベースの攻撃が懸念されるのは、攻撃者が不正に取得した有効なアカウントから内部攻撃を仕掛けることが多く、こうした活動を検知するのが困難になるからです。また、いったんアカウントが侵害されると、攻撃者が悪意のあるさまざまな活動を実行できるようになります。具体的には、アカウントの作成、特権昇格による機密性の高い情報へのアクセス、ビジネスメール詐欺(BEC)などのソーシャルエンジニアリング攻撃をネットワーク上の他のユーザーに対して実行する、といったことです。

チームが解説するレポートの主な要点と防御担当者への推奨事項

アイデンティティに対する脅威

今四半期は、パスワードスプレー攻撃によって有効なユーザー名とパスワードを取得し、初期アクセスを容易にしようとする攻撃事例が増えており、Talos インシデント対応チーム(Talos IR)はこれらのインシデントに対応しました。今四半期に対応したインシデントの 25% は、有効なログイン情報を盗むためのパスワードスプレー攻撃やブルートフォース攻撃でした。攻撃者の手口は、1 つのパスワードまたは一般的に使用される少数のパスワードを使用してネットワーク上の多数の異なるアカウントに攻撃を仕掛けるというものです。これは、アカウントのロックアウトを回避するための戦略です。多数のパスワードを使用して 1 つのアカウントをブルートフォース攻撃すると、アカウントのロックアウトがよく発生します。攻撃者は、ログイン情報へアクセスするためにパスワードスプレー攻撃を長い間使用してきましたが、こうした手口からわかるように、組織は多要素認証(MFA)と強力なパスワードポリシーを引き続き重視し、不正アクセスの試行を制限する必要があります。

Talos IR は、今四半期に AitM フィッシング攻撃がさまざまな方法で展開されていることを確認しました。攻撃者は、ユーザーを騙して偽のログインページにログイン情報を入力させようとします。ある対応業務で、Talos IR はフィッシング詐欺の事例を調査しました。被害者は、フィッシングメール内の悪意のあるリンクをクリックした後、ログイン情報の入力を促すサイトにリダイレクトされ、その後、MFA の認証要求を承認していました。別の事例では、最初のフィッシングメールによってユーザーが Microsoft O365 のログインと MFA ポータルを模倣したページにリダイレクトされ、ユーザーのログイン情報が取得されました。その後、攻撃者がユーザーになりすましてログインしています。攻撃者による最初のログインは、最初のフィッシングメールから 20 分後に確認されており、こうした攻撃がスピーディかつ簡単に実行され、効果的であることが明らかになっています。

ランサムウェア

ランサムウェア、プレランサムウェア、およびデータ窃取による脅迫(暗号化の仕組みを使用せずに、被害者のファイルやその他のデータを盗み、公開すると脅迫するサイバー犯罪)への対応が、今四半期の対応業務の約 40% を占めました。Talos IR は、今四半期に初めて RansomHub、RCRU64、DragonForce のランサムウェア亜種を確認しました。また、BlackByte、Cerber、BlackSuit などの以前から確認されているランサムウェア亜種にも対応しました。

公開された報告によると、これらの事例の 3 分の 1 は、ランサムウェア攻撃者やそのアフィリエイトがランサムウェアを展開するために日常的に利用している既知の脆弱性を悪用したものでした。たとえば、ある BlackByte ランサムウェアへの対応業務では、ESXi ハイパーバイザの脆弱性(CVE-2024-37085![]() )を悪用して管理者アカウントが作成され、「ESX Admin」グループに追加されていたことを確認しました。この脆弱性は、他のランサムウェア攻撃者によって悪用されていたことが報告されており、特定のドメイングループのメンバーには、適切な検証なしで ESXi ハイパーバイザへの完全な管理アクセス権限がデフォルトで付与されます。

)を悪用して管理者アカウントが作成され、「ESX Admin」グループに追加されていたことを確認しました。この脆弱性は、他のランサムウェア攻撃者によって悪用されていたことが報告されており、特定のドメイングループのメンバーには、適切な検証なしで ESXi ハイパーバイザへの完全な管理アクセス権限がデフォルトで付与されます。

ランサムウェア攻撃者の民主化が進むという数年来の傾向の一環として、新たな亜種やランサムウェア攻撃が絶えず登場しています。RCRU64 ランサムウェア(公開情報がほとんどないマルウェアファミリ)が関係したインシデントでは、攻撃者は、意図せず公開されてしまったリモート デスクトップ プロトコル(RDP)アカウントの盗まれたログイン情報を使用して、初期アクセスを取得しました。攻撃者はその後、fgdump![]() や pwdump

や pwdump![]() などの一般に公開されているツールを使用して、すべてのドメインのログイン情報をダンプし、Windows ハッシュを盗みました。攻撃者はカスタムツールの「saxcvz.exe」と「close.exe」も展開していました。前者はプロセスを強制終了させるためのツールで、後者はホスト上で実行中の SQL サーバーを終了させるためのものです。侵害を容易にするために、Mimikatz、Advanced Port Scanner、IObit Unlocker などのオープンソースツールも使用されました。ここで注目すべき点を挙げると、Talos はこれまでランサムウェアのインシデントにおいて IObit Unlocker の使用を確認したことはありませんでしたが、米国サイバーセキュリティ インフラストラクチャ セキュリティ庁(CISA)の発表によると

などの一般に公開されているツールを使用して、すべてのドメインのログイン情報をダンプし、Windows ハッシュを盗みました。攻撃者はカスタムツールの「saxcvz.exe」と「close.exe」も展開していました。前者はプロセスを強制終了させるためのツールで、後者はホスト上で実行中の SQL サーバーを終了させるためのものです。侵害を容易にするために、Mimikatz、Advanced Port Scanner、IObit Unlocker などのオープンソースツールも使用されました。ここで注目すべき点を挙げると、Talos はこれまでランサムウェアのインシデントにおいて IObit Unlocker の使用を確認したことはありませんでしたが、米国サイバーセキュリティ インフラストラクチャ セキュリティ庁(CISA)の発表によると![]() 、Play ランサムウェア攻撃でこのツールが使用されたことがあるとのことです。

、Play ランサムウェア攻撃でこのツールが使用されたことがあるとのことです。

今後の見通し:新たなランサムウェアグループが絶えず脅威の環境に入り込んでいる一方で、すでに確立された攻撃手法が依然としてリスクをもたらしており、無視することはできません。最近では、前四半期に RansomHub に関してこの状況が確認されました。Talos IR は 2 つの別々のインシデントで RansomHub の攻撃者を確認しただけでなく、それぞれのインシデントでは、2 つの異なる恐喝モデル、つまり二重脅迫とデータ窃取による脅迫の手口が使用されていました。具体例を挙げると、RansomHub のアフィリエイトが、データ窃取による脅迫(ランサムウェアを展開することも、暗号化メカニズムを使用することもなく、データを盗んで公開すると脅迫する手口)を行う一方で、二重脅迫モデル(ランサムウェアを展開してシステムを暗号化し、データを流出させて被害者を脅迫する手口)を使用していることが確認されました。この攻撃活動が行われたのは 8 月下旬で、CISA が RansomHub ランサムウェアグループに関するアドバイザリ![]() を発表した時期と重なっていました。CISA のアドバイザリでは、8 月に確認されたばかりの侵害の指標(IOC)と戦術、手法、手順(TTP)が公表されました。RansomHub は 2024 年 2 月に初めて発見されましたが、最近の Talos IR のインシデントと CISA のアドバイザリにより、このランサムウェアは引き続き監視が必要な脅威であることが明らかになりました。

を発表した時期と重なっていました。CISA のアドバイザリでは、8 月に確認されたばかりの侵害の指標(IOC)と戦術、手法、手順(TTP)が公表されました。RansomHub は 2024 年 2 月に初めて発見されましたが、最近の Talos IR のインシデントと CISA のアドバイザリにより、このランサムウェアは引き続き監視が必要な脅威であることが明らかになりました。

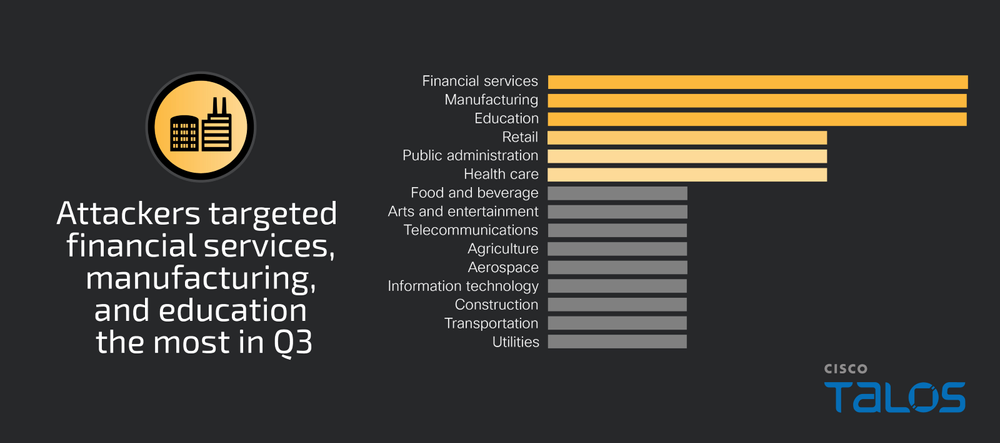

攻撃対象

今四半期に最も攻撃の影響を受けた業界は教育、製造、金融サービスであり、この 3 つの業界を合わせると、侵害の 30% 以上になります。この調査結果は、教育と製造業の企業が最も攻撃された 2024 年第 1 四半期(1 月 ~ 3 月)の傾向と一致しています。

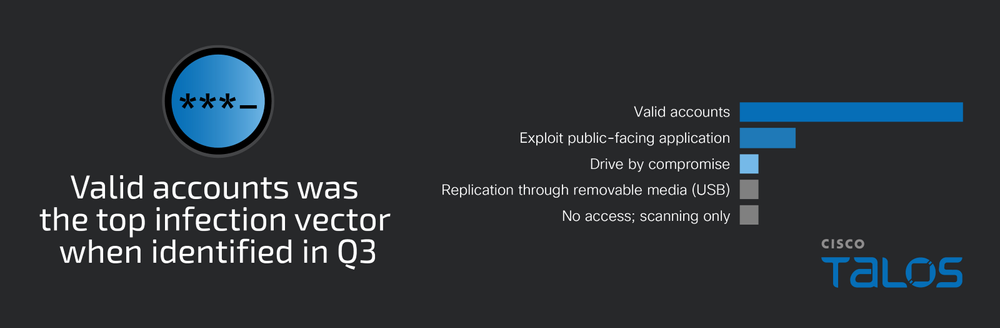

初期アクセス

初期アクセスを獲得する手段として最も多く確認されたものは、有効なアカウントの使用でした。1 年以上にわたり 4 期連続で最多となっており、初期アクセスを特定できた事例の 66% で確認されています。前四半期では 60% だったため、比較すると微増となっています。さらに事例の 20% では、攻撃者が公開されているアプリケーションの脆弱性をエクスプロイトまたは利用して初期アクセスを確立していました。

今後の見通し:Talos IR が特定したある巧妙な攻撃者は、インターネットに接続している Web サーバーと、2 台の F5 BIG-IP ネットワークアプライアンスに存在する複数の既知の脆弱性を利用して、重要インフラ組織を標的にしていました。これは、国家支援型の攻撃者や他の巧妙な攻撃者が、ネットワークデバイスを狙うことへの関心を強めているという、こちらの Talos のレポート内容と一致しています。ネットワークデバイスは攻撃対象領域が大きく、被害者のネットワークへのアクセスが可能になることから、今後も攻撃者が好んで狙うだろうというのが Talos の見解です。高い価値と脆弱なセキュリティという両面から、ネットワークデバイスは格好の悪用対象となっています。こうした攻撃活動は、システム、特にネットワークに接続されたデバイスにパッチを適用することの重要性を改めて示唆しています。

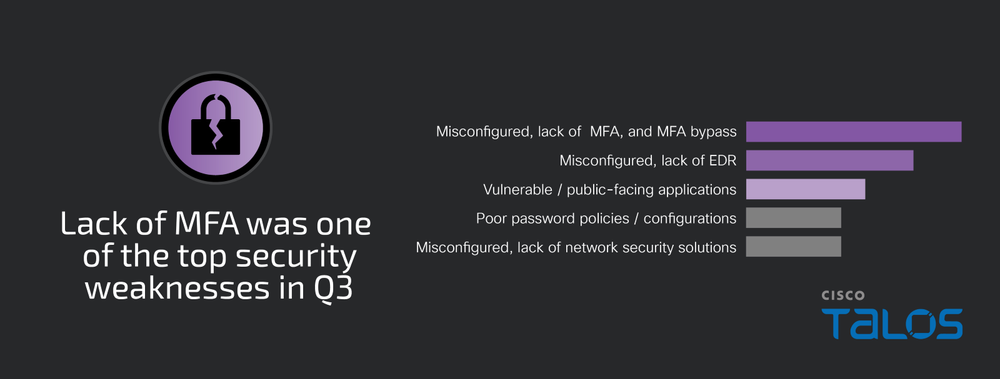

セキュリティの脆弱性

MFA やエンドポイント検出製品の適切な設定など、ある程度のセキュリティの基盤があれば回避できたはずの侵害が依然として多く確認されています。今四半期に確認されたセキュリティの脆弱性の第 1 位は、MFA の設定不備・MFA の欠如・MFA のバイパスで、対応業務の約 40% で確認されました。また、フィッシングメールが被害者に送信された全インシデントにおいて、MFA がバイパスされていたか、完全には有効化されていませんでした。さらに、ランサムウェアが展開されたインシデントの 20% 以上では、VPN 上で MFA が有効化されていませんでした。

他にも、いずれの四半期にも共通して見られるセキュリティの脆弱性として、Endpoint Detection and Response(EDR)の不適切な導入やセキュリティソリューションの設定不備があります。たとえば、今四半期のインシデントの約 30% において、EDR がすべてのシステムには導入されていない、または EDR ソリューションの設定が適切でない、という脆弱性が確認されています。さらに、今四半期の約 20% の対応業務では、ネットワークセキュリティのソリューションに設定不備があった、または完全には有効化されていなかった、という脆弱性が確認されています。

ドライブバイマルウェアのフレームワークである SocGholish![]() が関係したインシデントにおいて、Talos IR は Cisco Umbrella を正しく設定して迷惑なコンテンツをブロックすることを推奨しました。この対応により、この攻撃を防げる可能性があります。Cisco Umbrella の「Web コンテンツカテゴリ」で「未分類」の Web サイトをブロックすることで、疑わしい活動や悪意のある活動によるリスクをプロアクティブに軽減できます。

が関係したインシデントにおいて、Talos IR は Cisco Umbrella を正しく設定して迷惑なコンテンツをブロックすることを推奨しました。この対応により、この攻撃を防げる可能性があります。Cisco Umbrella の「Web コンテンツカテゴリ」で「未分類」の Web サイトをブロックすることで、疑わしい活動や悪意のある活動によるリスクをプロアクティブに軽減できます。

最も多く確認された MITRE ATT&CK の手法

この表は、今四半期の Talos のインシデント対応業務で確認された MITRE ATT&CK 手法の一覧です。複数の戦術に分類されるものもありますが、最も関連性の高い戦術に各手法を分類しています。ここに記載しているものがすべてではありません。

MITRE ATT&CK の付録から得られた主な調査結果は以下のとおりです。

- アイデンティティベースの攻撃に関しては、攻撃者がログイン情報を特定・収集するために偵察戦術を利用し、有効なアカウントを使用して初期アクセスを獲得する手口が一貫して確認されました。これを反映する形で、今四半期は、攻撃者がパスワードスプレー攻撃によってログイン情報を取得する傾向が高まっています。

- 今四半期は、コマンド & コントロール(C2)にプロキシが使用された事例が約 20% ありました。接続を確立するための Fast Reverse Proxy(FRPC)ツールや、SOCKS プロキシを設定するための Neo-reGoerg プロキシツールが使用されました。

- 過去の四半期と比較した場合の大きな変化は、攻撃者が AnyDesk などのリモート アクセス ソフトウェアを使用する割合が減少したことです。これらのソフトウェアは、標的のコンピュータをリモートで操作するために使用されますが、リモート アクセス ソフトウェアが使用された事例は前四半期(2024 年第 2 四半期)が 35% だったのに対し、今四半期は 5% 未満でした。

| 戦術 | 手法 | 例 |

| 初期アクセス(TA0001) | T1078 有効なアカウント | 窃取または流出したログイン情報を利用 |

| 偵察(TA0043) | T1592 攻撃対象のホスト情報の収集 | テキストファイルにホストに関する詳細を保存 |

| 永続化(TA0003) | T1136 アカウントの作成 | ユーザーを作成し、ローカル管理者グループに追加 |

| 実行(TA0002) | T1059.001 コマンドとスクリプトインタープリタ:PowerShell | クライアントの Active Directory 環境に関する情報を取得するために PowerShell コードを実行 |

| 検出(TA0007) | T1046 ネットワークサービスの検出 | ネットワークまたはポート スキャナ ユーティリティを使用 |

| ログイン情報へのアクセス(TA0006) | T1003 OS 認証情報のダンプ | Mimikatz や公開されているパスワード検索ユーティリティを展開 |

| 特権昇格(TA0004) | T1484 ドメインポリシーの変更 | GPO を変更して悪意のあるファイルを実行 |

| ラテラルムーブメント(侵入拡大)(TA0008) | T1021.002 リモートサービス:SMB / Windows 管理共有 | SMB を使用して有効なアカウントを悪用し、標的の環境内でラテラルムーブメントを実行 |

| 防御の回避(TA0005) | T1562.001 防御の妨害:ツールの無効化または改変 | 検出を回避するためにセキュリティツールを無効化またはアンインストール |

| コマンド & コントロール(TA0011) | T1105 侵入ツールの転送 | 外部システムから侵害を受けたシステムにツールを転送 |

| 影響(TA0040) | T1486 データ暗号化による被害 | Hive ランサムウェアを展開し、重要なシステムを暗号化 |

| データ漏洩(TA0010) | T1048.003 代替プロトコル経由のデータ漏洩:暗号化されていない非 C2 プロトコル経由のデータ漏洩 | システム情報漏洩に備えて WinSCP を使用 |

| 収集(TA0009) | T1074 データのステージング | データを流出させる前にデータを一か所に収集 |

| ソフトウェア/ツール | S0357 Impacket | ネットワークプロトコルをプログラムで構築および操作するために Python で書かれたオープンソースのモジュールコレクション |

本稿は 2024 年 10 月 24 日にTalos Group

のブログに投稿された「Talos IR trends Q3 2024: Identity-based operations loom large

」の抄訳です。