- Cisco Talos は、2022 年から金銭目的で活動している攻撃者を発見しました。最近は MedusaLocker ランサムウェアの亜種を送り込んでいることが確認されています。

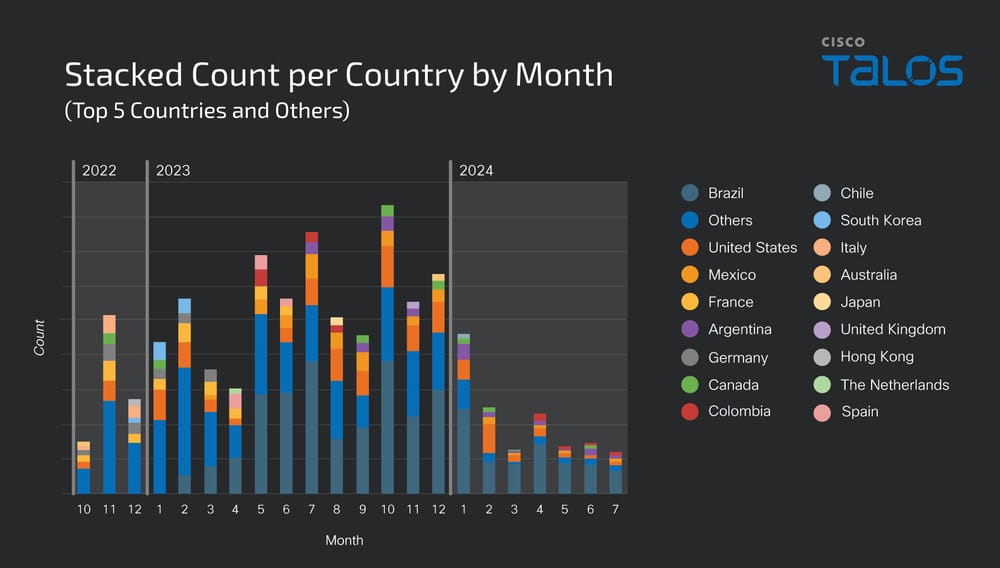

- 攻撃者がよく利用するツールについて Talos が収集した情報から、被害者の数と出身国を推測できます。この攻撃者は、遅くとも 2022 年後半には活動を開始しており、世界中の組織を標的に攻撃を展開しています。被害者の数は、2023 年半ばまでは欧州諸国が、それ以降は南米諸国が平均よりも多くなっています。

- この攻撃者は、MedusaLocker ランサムウェアの亜種である「BabyLockerKZ」をばらまいていることが確認されています。この亜種は「paid_memes」という文字列を含む PDB パスでコンパイルされています。攻撃中に確認された他のツールにも「paid_memes」を含むパスが設定されていたため、おそらく同じ人物が作成したものと考えられます。

- Talos は、さらなる攻撃の検出と防止をサポートすべく、BabyLockerKZ をはじめとする攻撃者のツールと、攻撃者の TTP および IOC に関する新しい情報を提供します。

Talos は最近、MedusaLocker ランサムウェアの亜種である「BabyLockerKZ」を展開するための攻撃を確認しました。使用された攻撃手法には独特の特徴がありました。たとえば、侵害されたシステム上の同じ場所に同じツールセットを保存している、「paid_memes」という文字列を含む PDB パスが設定されたツールを使用している、「checker」という名称の水平展開ツールを使用している、といったことです。そこで、この攻撃者についての理解を深めるべく、詳しく調査することにしました。

攻撃者は、ログイン情報の窃取と侵害先の組織での水平展開のサポート用として、広く知られている攻撃ツールのほか、同じ開発者(おそらくは攻撃者自身)が開発した複数のツールから成る環境寄生型バイナリ(LoLBin)を使用します。これらのツールの大半は公開ツールのラッパーであり、攻撃プロセスを合理化したり、グラフィカル インターフェイスやコマンドライン インターフェイスを提供したりするための追加機能が含まれています。

初期攻撃で使用される MedusaLocker の亜種も、同じ人物によって開発されています。この亜種にも、オリジナルの MedusaLocker ランサムウェアと同じチャットサイトとリークサイトの URL が使われていますが、違いがいくつかあります。AutoRun キーが異なる点や、レジストリにオリジナルにはないパブリックキーとプライベートキーのセットが格納されている点などです。AutoRun キーの名称によれば、攻撃者はこの亜種を「BabyLockerKZ」と呼んでいます。

この攻撃者は、おそらく初期アクセスブローカー(IAB)またはランサムウェアカルテルの実行集団として金銭目的で活動しており、遅くとも 2022 年には攻撃を開始していたと Talos はある程度の確信を持って判断しています。テレメトリによると、この攻撃者は世界中の多数の被害者を無差別に標的にしていました。2022 年後半から 2023 年初めにかけては、欧州の国々の被害者が大半でしたが、2023 年の第 1 四半期以降は南米各国が集中的に狙われるようになります。その結果、1 か月あたりの被害者数は、ほぼ倍増しました。

全世界での BabyLockerKZ の追跡結果

攻撃者がよく利用するツールについて Talos が収集した情報から、被害者の数と出身国を推測できます。これで攻撃者の活動をすべて把握できるわけではありませんが、特定の期間の活動を垣間見ることは可能です。

この攻撃者は、遅くとも 2022 年 10 月には活動を開始しています。当時は主に、フランス、ドイツ、スペイン、イタリアなど、欧州諸国が攻撃対象となっていました。2023 年の第 2 四半期になると、1 か月あたりの攻撃件数は、ほぼ 2 倍に増えました。集中的に狙われる地域は、ブラジル、メキシコ、アルゼンチン、コロンビアなどの南米の国々へと移っています。こうした動きは、下図で確認できます。その後も 1 か月あたり 200 程度のユニーク IP が侵害される状態がしばらく続いたものの、2024 年第 1 四半期になると攻撃件数が減少しました。

攻撃者は、2022 年以降はずっと、多数の組織を侵害し続けてきました。たいてい、毎月 100 件以上の被害が発生しています。このことから、この攻撃が専門的かつ攻撃性の高い性質のものであることがわかります。また、初期アクセスブローカー(IAB)あるいはランサムウェアの実行集団に想定される活動内容とも合致します。

攻撃者の TTP とツール

今回の BabyLockerKZ を展開するための攻撃では、いくつかの広く知られている攻撃ツールと、独自のものと思われるツールが使用されていました。侵害されたシステムで攻撃ツールの保存場所としてよく使用されていたのが、ユーザーフォルダである「Music」、「Pictures」、「Documents」のいずれかです。以下は、今回の攻撃中にツールの保存に使われていたパスの例です。

- c:\users\<user>\music\advanced_port_scanner_2.5.3869.exe

- c:\users\<user>\music\hrsword\hrsword install.bat

- c:\users\<user>\music\killav\build.004\disabler.exe

- c:/users/<user>/music/checker/checker(222).exe

- c:/users/<user>/music/checker/invoke-thehash.ps1

- c:/users/<user>/music/checker/checker (222).exe

- c:/users/<user>/music/checker/invoke-smbexec.ps1

- c:/users/<user>/music/checker/invoke-wmiexec.ps1

- c:/users/<user>/appdata/roaming/ntsystem/ntlhost.exe.exe

- c:/users/<user>/appdata/local/temp/advanced port scanner 2/advanced_port_scanner.exe

- c:/users/<user>/appdata/local/temp/is-juad3.tmp/advanced_port_scanner_2.5.3869.tmp

これらのパスの使用は、MedusaLocker ランサムウェアの展開を狙った過去の攻撃と類似しています。過去の攻撃については、2023 年 2 月に ASEC![]() が文書にまとめています。Talos のテレメトリによると、この時期には同攻撃者の活動が特に活発になっていました。

が文書にまとめています。Talos のテレメトリによると、この時期には同攻撃者の活動が特に活発になっていました。

以下に挙げているのは、今回使用されていた広く知られているツールの一部です。

- HRSword_v5.0.1.1.rar: AV および EDR ソフトウェアを無効化するために使われるツール。

- Advanced_Port_Scanner_2.5.3869.exe: 内部のネットワークとデバイスをマッピングできる追加機能を複数備えたネットワークスキャンツール。

- Netscan.exe: SoftPerfect Network Scanner。Advanced Port Scanner の類似ツール。

- Processhacker.exe: プロセスのモニタリングおよび管理ソフトウェア。攻撃者が、感染したエンドポイント上で実行されているプロセスの列挙と制御を行えるようになる。

- PCHunter64.exe: processhacker の類似ツール。

- Mimikatz: メモリから Windows ユーザーのログイン情報をダンプするツール。

攻撃者が使用するツールの大半は公開されているものですが、あまり流通していないツールもいくつか使用しています。有名な攻撃ツール(Mimikatz、Invoke-the-hash、PSEXEC、RDP など)間の連携を自動化したり、便利な機能やインターフェイスを追加したりして攻撃プロセスを効率化するためのツールです。こうしたツールの 1 つが、BabyLockerKZ を展開する攻撃で使用されていた「checker」です。このツールには BabyLockerKZ を特徴づける要素があり、「paid_memes」という文字列を含む PDB パスが設定されています。この文字列を含むファイルを VirusTotal で探したところ、見つかったファイルの大半は BabyLockerKZ のサンプルでしたが、その他にもいくつかのツールが発見されました。ここからは、その概要をご説明します。

checker ツール

checker(E:\paid_memes\wmi_smb_rdp_checker\Release\checker.pdb は、無料公開されている複数のアプリケーションがバンドルされたアプリケーションです。攻撃者が水平展開を進める際のログイン情報管理用 GUI を提供します。具体的には、以下のツールが含まれています。

- Remote Desktop Plus

- PsExec

- Mimikatz

Invoke-TheHash ツール![]() に基づくスクリプト一式も含まれています。

に基づくスクリプト一式も含まれています。

また、以下の画像のような GUI と、ログイン情報を格納するデータベースも備わっています。

画像からわかるように、本ツールを使えば、いくつかのプロトコルや技術(PSEXEC、RDP、SMB、WMI)を使用し、IP をスキャンして有効なログイン情報を見つけられます。また、ホストのリストや Mimikatz のような攻撃ツールセットの一部のツール、高度なポートスキャナのデータをインポートすることもできます。ハッシュの復号も可能です。使いやすい GUI が提供されており、ホストとそれぞれのログイン情報(取得済みまたは検証済みの情報)を格納したデータベースを保存することができます。

PTH プロジェクト

PTH(D:\Projects\paid_memes\PTH\Release\PTH.pdb)という名前から、NTLM ハッシュを使用してパスワードを解読することなくリモートで認証する Pass-the-Hash 技術が使われていると推測されます。埋め込まれているリソースは以下のとおりです。

- Invoke-SMBClient.ps1

- Invoke-SMBEnum.ps1

- Invoke-SMBExec.ps1

- Invoke-TheHash.ps1

- Invoke-WMIExec.ps1

これらは Invoke-TheHash に含まれており、checker ツールでも使用されます。Invoke-TheHash の作成者は、次のように説明しています。

「Invoke-TheHash には、Pass-the-Hash 技術を使用して WMI および SMB のタスクを実行する PowerShell 関数が含まれています。WMI と SMB への接続は、.NET TCPClient を通じて行われます。認証は、NTLM ハッシュを NTLMv2 認証プロトコルに渡すことで行われます。クライアント側では、ローカル管理者権限は必要ありません」

MIMIK ツール

MIMIK(D:\Projects\paid_memes\mimik\Release\stub_mimik.pdb)は、Mimikatz と Rclone のラッパーです。これを使えば、ログイン情報を窃取し、さらに攻撃者が管理するサーバーに自動でアップロードできます。以下の画像は、本ツールの端末出力です。

以下のコマンドラインは、本ツールで実行されるコマンドの例です。

- 64.exe privilege::debug sekurlsa::logonPasswords token::elevate lsadump::sam full exit

- C:\Users\user\Desktop\64.exe 64.exe “privilege::debug” “sekurlsa::logonPasswords” “token::elevate” “lsadump::sam full” exit

- 64.exe “privilege::debug” “sekurlsa::logonPasswords” “token::elevate” “lsadump::sam full” exit

- C:\Users\user\Desktop\rclone.exe rclone rcd –rc-no-auth –bwlimit=30M

- C:\Users\user\Desktop\rclone.exe rclone rc operations/stat

BabyLockerKZ

BabyLockerKZ は、遅くとも 2023 年後半頃には存在していた MedusaLocker の亜種です。研究者が分析をしていましたが、MedusaLocker の亜種を指すのに BabyLockerKZ という名前は使われていませんでした。

Cynet のマルウェアに関するブログ記事![]() では、MedusaLocker の亜種を指す名前として「Hazard」(暗号化ファイルの拡張子に由来)を使ったうえで、レジストリキー BabyLockerKZ の存在について言及しています。

では、MedusaLocker の亜種を指す名前として「Hazard」(暗号化ファイルの拡張子に由来)を使ったうえで、レジストリキー BabyLockerKZ の存在について言及しています。

他にも Whitehat のブログ記事![]() に、MedusaLocker のサンプルに存在する PAIDMEMES レジストリのパブリックキーとプライベートキーについての言及があります。

に、MedusaLocker のサンプルに存在する PAIDMEMES レジストリのパブリックキーとプライベートキーについての言及があります。

これらのブログ記事を除き、この亜種はあまり注目されてきませんでした。おそらく、MedusaLocker と非常によく似ているため、あるいは MedusaLocker と同じチャットサイトとリークサイトが使用されているためと考えられます。しかし BabyLockerKZ と MedusaLocker の間には、以下のような明らかな違いがあります。

- {8761ABBD-7F85-42EE-B272-A76179687C63} ミューテックスがない。

- MDSLK レジストリキーがない。

- PAIDMEMES レジストリのパブリックキーおよびプライベートキーがある。

- BabyLockerKZ の実行キーがある。

PAIDMEMES レジストリのパブリックキーおよびプライベートキーの用途はよくわかっていません。Whitehat はブログ記事の中で、これらのキーが Linux バージョンでは使用されていないことから、暗号化プロセスには必要ないものと考えていると述べています。これらのキーの用途に関してさらに調査した結果は、次のブログ記事のテーマとなるかもしれません。

カバレッジ

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザーに警告します。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威の SID は、Snort3 ルールが 1:300998:1:0、Snort2 ルールが 1:63928:1:0、1:63929:1:0 です。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威の SID は、Snort3 ルールが 1:300998:1:0、Snort2 ルールが 1:63928:1:0、1:63929:1:0 です。

ClamAV でも、次の脅威を検出できます。

Win.Ransomware.MedusaLocker-10035000-1

Win.Tool.PassTheHash-10034996-0

Win.Ransomware.MedusaLocker-10035000-0

IOC(侵害の指標)

この調査の IOC は、こちらの GitHub リポジトリでも提供しています。

BabyLockerKZ:

33a8024395c56fab4564b9baef1645e505e00b0b36bff6fad3aedb666022599a

b8c994e3ed7dcc9080916119ddc315533c129479f508676d7544b82b2e24745f

63eb3d2886d9cb880c9b0d54b94f3e149b3b5b6215a33a0ef63588a09dcd4499

270c3354b3ee2940b499e365eaba143fba9d458f434dc38e663dc0f08e96121e

759b96f44806578cc0836a3a2bf11c8bc553effac72f8d28b94aec78b66be906

PTH:

9f066975f1e02b29c7c635280f405c59704ce4f4e06b04e9ac8a7eac22acd3c7

8bc455e5de35290f8a94376357947bd72aaf6f4d452c25a8ef444e037ef76b9f

checker:

d00f7cf6af68ba832b9d364f28411346cfe66fd3b1f5bcac318766add29ff7f0

1f2df15442593b159e45d16a27e4d43d3a9062da212a588ba4c048f214a0b7be

1e9246e6a35731143368eaa0ade4f3cf576d6b22e6090152f6e94f1fa3070651

6ae3a58a78be9c606009c657de4e390538b21ad951e62b6f4d31138e1a75732c

2eddfe711c32ef1668e14a10d00452c83c29e394e17c41f491550a1583c1bcac

HOHOL1488:

dc4840a0992b218cbedd5a7ac5c711cb98f1f9e78a8ffdea37c694061dfd34c6

48046fb0e566f5a2d184f84b76d6cadc458762556daed0ae4a3a1200afbefb54

c0c726a23111c220d022fcd01a85f9788249e42baece03f83b6059170453b801

012657c4548d9c98223caa4cc7aa52fc083d6983d42fde16ca3271412e7fe3fe

8edbb1944d94ff91ee917c31590b6d1d5690a52fc153e44355ee9749aa0f4625

364f1b7466d8e4c9f55294ecf1f874c763bcf980c59b0250c613ac366def6aca

5d5d639fdfbf632bb7d9f1bb28731217d09d36078ab5e594baf2a5a41267a5d2

PDB リスト:

d:/projects/paid_memes/virus/release/stub.pdb

e:/locker/bin/stub_win_x64_encrypter.pdb

i:/locker/bin/stub_win_x64_encrypter.pdb

d:/education/locker/bin/stub_win_x64_encrypter.pdb

d:/education/locker/bin/stub_win_x86_encrypter.pdb

d:/projects/paid_memes/wmi_smb_rdp_checker/release/checker.pdb

d:/projects/paid_memes/mimik/release/stub_mimik.pdb

i:/locker/x64/release/phantom.pdb

d:/projects/paid_memes/pth/release/pth.pdb

レジストリキー:

HKEY_USERS\%SID%\SOFTWARE\PAIDMEMES\PRIVATE

HKEY_USERS\%SID%\SOFTWARE\PAIDMEMES\PUBLIC

HKEY_CURRENT_USER\SOFTWARE\PAIDMEMES\PUBLIC

HKEY_CURRENT_USER\SOFTWARE\PAIDMEMES\PRIVATE

HKCU\SOFTWARE\PAIDMEMES\PUBLIC

HKCU\SOFTWARE\PAIDMEMES\PRIVATE

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\BabyLockerKZ

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\BabyLockerKZ

HKEY_USERS\%SID%\Software\Microsoft\Windows\CurrentVersion\Run\BabyLockerKZ

BabyLockerKZ のサンプルでの使用が確認された拡張子名:

crypto125

crypto1317

crypto165

crypto41

crypto76

encrypted1

hazard11

hazard21

hazard23

hazard24

hazard25

hazard27

hazard31

hazard38

hazard49

hazard55

hazard56

hazard7

infected

lock2

lock3

lock5

locked9

lockfiles

meduza210

rapid1

rapid10

readtext13

readtext47

readtext49

recovery29

recovery70

virus2

virus3

virus57

BabyLockerKZ の暗号化キー :

PUTINHUILO1337

BabyLockerKZ のミューテックス:

HOHOL1488

本稿は 2024 年 10 月 03 日にTalos Group

のブログに投稿された「Threat actor believed to be spreading new MedusaLocker variant since 2022

」の抄訳です。