Cisco Talos の調査や分析の結果によると、Akira は脅威環境において、最も蔓延しているランサムウェアの 1 つとしての地位を絶えず強固なものにしています。

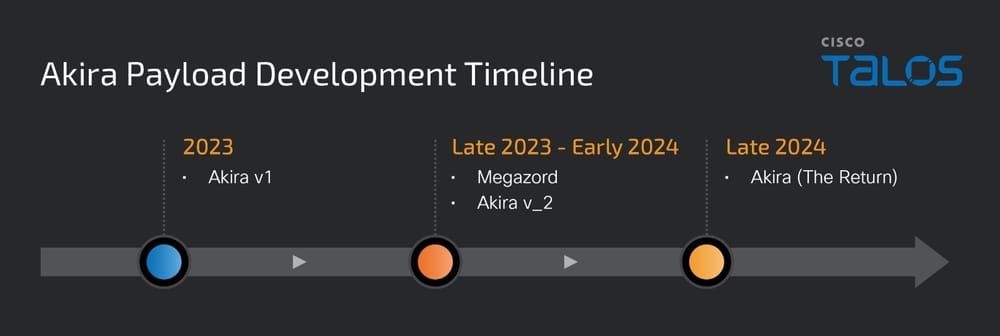

成功の一因は、Akira が常に進化していることにあります。たとえば、今年の初めに Akira は暗号化プログラムの新バージョンを開発していましたが、つい最近、Windows と Linux を標的とする別の新しいバージョンの暗号化プログラムを Talos は確認しました。

これまで Akira が通常取っていた戦術は、侵害した被害者のシステムを暗号化する前に重要なデータを漏洩させるという、二重恐喝でした。しかし 2024 年の初めからは、暗号化は行わずにデータ漏洩だけに重点化していたと思われます。この変化の理由の 1 つは、開発者が暗号化プログラムを作り直すのに時間をかけたためというのが Talos の見解(信頼度は低から中程度)です。

この間、Akira の Ransomware as a Service(RaaS)攻撃グループが Rust で開発した、ESXi を標的とする暗号化プログラムの亜種を Talos は目にするようになりました。こういった亜種では、ペイロード機能の構築に C++ を使わず、別のプログラミング手法が繰り返し試されていました。

最近になって、Akira が以前のように、データ窃取の恐喝だけでなく暗号化も行っている可能性があることを Talos は確認しています。

このアプローチに戻ることで、信頼性の高いテスト済みの暗号化手法を活用すると同時に、データ窃取による脅しの効果を高めることができます。別の言語で再実装した新バージョン Akira v2 を用いて以前の効果的な戦略に切り替えたことは、アフィリエイト(提携する攻撃者)による攻撃の安定化と効率化を図ることに再度重点を置いていることの表れです。

Akira は今後も戦術、手法、手順(TTP)に磨きをかけ、攻撃チェーンを開発し、脅威環境の変化への適応を図り、Windows や Linux ベースの企業環境を狙った RaaS 攻撃の効果を高め続けるだろうと Talos は予想しています。

来る MITRE ATT&CKCon 5.0 において、Talos チームのメンバーが「GoGo Ransom Rangers: Diving into Akira’s Linux Variant with ATT&CK(Akira ランサムウェアの Linux 亜種を ATT&CK を用いて徹底分析」![]() と題する発表を行い、この厄介な攻撃者について掘り下げます。進化を続けるこの攻撃者が用いる TTP の調査結果を紹介し、攻撃チェーンを詳細に分析します。脅威への保護対策を講じるうえでは実用的なインテリジェンスが不可欠ですので、ぜひご参加ください。

と題する発表を行い、この厄介な攻撃者について掘り下げます。進化を続けるこの攻撃者が用いる TTP の調査結果を紹介し、攻撃チェーンを詳細に分析します。脅威への保護対策を講じるうえでは実用的なインテリジェンスが不可欠ですので、ぜひご参加ください。

「未来は一直線ではないわ。たくさんの分かれ道があるの」(『AKIRA』の登場人物キヨコ)

2024 年の攻撃チェーン:公開されているネットワークアプライアンスや脆弱なシステムを悪用して、すぐに侵害を達成

Akira がランサムウェアに磨きをかけ続けているのと同様に、アフィリエイトも積極的に新たな脆弱性に目を付け悪用することで初期アクセスを獲得し、Akira と歩調を合わせる形で自分たちの戦術を適応させています。攻撃者は新たに公開された CVE を利用してネットワークに侵入するだけではなく、侵害した環境内で権限を昇格させて攻撃の横展開を行います。こうして、より大きな足掛かりを築き、迅速に被害者のデータを暗号化してから漏洩させ、恐喝を行っています。

Akira ランサムウェアの攻撃グループは、標的のネットワークへの初期アクセスを得るために、一般的な感染手法をさまざまに駆使します。好んで用いることが多いのは、漏洩した VPN のログイン情報です。

最近では、CVE-2024-40766![]() に対して脆弱なネットワークアプライアンスを Akira ランサムウェアのアフィリエイトが標的にしているのが確認されました。CVE-2024-40766 は、SonicWall 社の SonicOS に存在する脆弱性のエクスプロイトであり、脆弱なデバイス上でのリモートコード実行が可能になります。セキュリティ研究者は、影響を受けるシステム上のソフトウェアがこのエクスプロイトに対して脆弱であることを確認しており、公開されているシステムでアフィリエイトによってすぐに悪用される可能性があると指摘しています。

に対して脆弱なネットワークアプライアンスを Akira ランサムウェアのアフィリエイトが標的にしているのが確認されました。CVE-2024-40766 は、SonicWall 社の SonicOS に存在する脆弱性のエクスプロイトであり、脆弱なデバイス上でのリモートコード実行が可能になります。セキュリティ研究者は、影響を受けるシステム上のソフトウェアがこのエクスプロイトに対して脆弱であることを確認しており、公開されているシステムでアフィリエイトによってすぐに悪用される可能性があると指摘しています。

他にも以下の脆弱性が、2024 年を通じてアフィリエイトに悪用されています。

- CVE-2020-3259

および CVE-2023-20263

および CVE-2023-20263 :2024 年の初めに利用された、シスコのセキュリティアプライアンスに対する類似のエクスプロイト。Akira が CVE-2020-3259 と CVE-2023-20263 を利用して Cisco 適応型セキュリティアプライアンス

:2024 年の初めに利用された、シスコのセキュリティアプライアンスに対する類似のエクスプロイト。Akira が CVE-2020-3259 と CVE-2023-20263 を利用して Cisco 適応型セキュリティアプライアンス (ASA)の不具合を悪用していることが確認されました。Firepower Threat Defense(FTD)のソフトウェアに起因する脆弱性であり、攻撃者が Cisco AnyConnect の SSL VPN を侵害して初期アクセスを確立した後、任意のコードを実行できるようになります。

(ASA)の不具合を悪用していることが確認されました。Firepower Threat Defense(FTD)のソフトウェアに起因する脆弱性であり、攻撃者が Cisco AnyConnect の SSL VPN を侵害して初期アクセスを確立した後、任意のコードを実行できるようになります。 - CVE-2023-48788

:脆弱性のある FortiClientEMS のソフトウェアが公開されていて、初期アクセスを得るために Akira によって悪用されたことが確認されました。これにより、攻撃の横展開と特権昇格が可能になります。

:脆弱性のある FortiClientEMS のソフトウェアが公開されていて、初期アクセスを得るために Akira によって悪用されたことが確認されました。これにより、攻撃の横展開と特権昇格が可能になります。

Akira の攻撃グループは、初期アクセスを確立すると、PowerShell スクリプトを使用してログイン情報の収集と特権昇格を実行します。たとえば、Veeam バックアップのログイン情報の抽出やケルベロスの認証情報のダンプなどです。また、ファイルの復元を妨害するために、アフィリエイトが Windows Management Instrumentation(WMI)を使用してシステムのシャドウコピーを削除することがよく確認されています。使用されるコマンドは「Get-WmiObject Win32_Shadowcopy | Remove-WmiObject」です。

攻撃グループは通常、RDP 接続やツールの内部転送を利用してネットワーク内を移動し、さまざまな防御回避手法を駆使します。たとえば、バイナリパディング、正規のサービスに見せかけたり、標準のフォルダを使用したりする手法、セキュリティツールの無効化や変更などです。

2024 年 6 月にラテンアメリカの航空会社が狙われた攻撃では、RaaS の攻撃グループが脆弱性のある重要なサービスを悪用し、データ漏洩までの時間が大幅に短くなる方法でランサムウェアのペイロードを展開しました。攻撃者はまずセキュアシェル(SSH)でアクセスし、おそらく CVE-2023-27532![]() を利用して脆弱性のある Veeam のバックアップサーバーへのアクセスを確保し、最終的に、設定データベースに保存されていた暗号化されたログイン情報にアクセスしたと報告されています。これが足掛かりとなり、Akira ランサムウェア亜種の迅速な展開と機密データの漏洩が容易になりました。

を利用して脆弱性のある Veeam のバックアップサーバーへのアクセスを確保し、最終的に、設定データベースに保存されていた暗号化されたログイン情報にアクセスしたと報告されています。これが足掛かりとなり、Akira ランサムウェア亜種の迅速な展開と機密データの漏洩が容易になりました。

2024 年には、Akira ランサムウェアのアフィリエイトは他にも重大な脆弱性を積極的にエクスプロイトしました。最初の侵害を達成した後、広く使用されているネットワークアプライアンスやソフトウェアにおけるパッチ未適用の脆弱性を利用し、永続性を確立して攻撃の横展開を行っています。

- CVE-2023-20269

:Akira のアフィリエイトが Cisco VPN サービスに存在するこの脆弱性を標的にしていた疑いがあります。このエクスプロイトは、ASA と FTD ソフトウェアのリモートアクセス VPN 機能における不正アクセスの脆弱性を悪用するものです。脆弱性の原因は設定不備で、デバイス上の認証、許可、およびアカウンティング

:Akira のアフィリエイトが Cisco VPN サービスに存在するこの脆弱性を標的にしていた疑いがあります。このエクスプロイトは、ASA と FTD ソフトウェアのリモートアクセス VPN 機能における不正アクセスの脆弱性を悪用するものです。脆弱性の原因は設定不備で、デバイス上の認証、許可、およびアカウンティング (AAA)が適切に分離されていないことに起因します。

(AAA)が適切に分離されていないことに起因します。 - CVE-2024-37085

:ハイパーバイザの管理インターフェイスへの不正アクセスが可能になる VMware ESXi の脆弱性です。攻撃者が Active Directory の十分な権限を確保した場合、この脆弱性が原因で仮想マシンを完全に制御されてしまう可能性があります。

:ハイパーバイザの管理インターフェイスへの不正アクセスが可能になる VMware ESXi の脆弱性です。攻撃者が Active Directory の十分な権限を確保した場合、この脆弱性が原因で仮想マシンを完全に制御されてしまう可能性があります。 - CVE-2024-40711

:Veeam のバックアップおよびレプリケーションサービスを悪用して Akira ランサムウェアが展開されていることが最近確認されました。「Veeam.Backup.MountService.exe」をトリガーすることで「net.exe」を実行し、特権昇格や永続化のためにローカルアカウントを作成します。

:Veeam のバックアップおよびレプリケーションサービスを悪用して Akira ランサムウェアが展開されていることが最近確認されました。「Veeam.Backup.MountService.exe」をトリガーすることで「net.exe」を実行し、特権昇格や永続化のためにローカルアカウントを作成します。

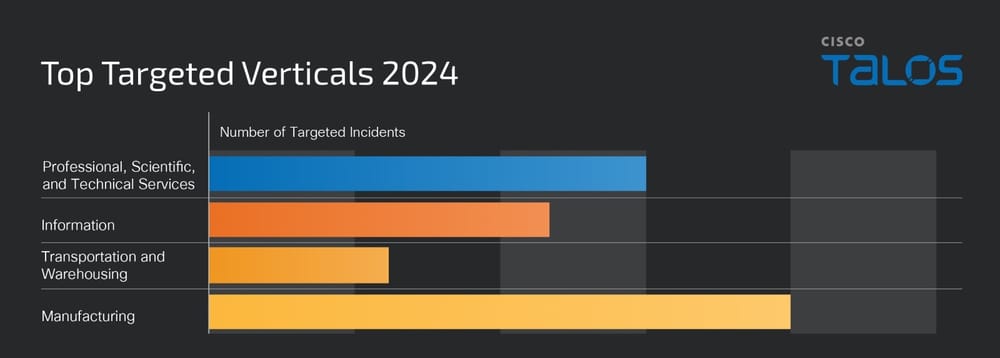

被害状況はというと、Akira のデータリークサイトを分析したところ、2024 年を通して、製造業や専門・科学技術サービス業が明らかに優先的に狙われており、多くの被害が出ています。

2024 年に最も Akira の攻撃を受けた業種

ESXi を狙った以前の Akira v2 暗号化プログラムについての考察

Akira は 2023 年の終わりに従来の TTP から転換し、Linux を対象とした新しい暗号化プログラムを開発しました。Talos は 2024 年 3 月に、Talos インシデント対応チーム(Talos IR)の対応業務から得られた調査結果をインテリジェンスパートナーと共有しました。このレポートには、新たに発見された Akira_v2 と、同時に展開された同攻撃者の暗号化プログラム Megazord についての記載があります。

Linux ESXi 亜種では、暗号化されたストレージファイルには「akiranew」という新しい拡張子が付けられ、暗号化されたファイルが格納されている各ディレクトリに「akiranew.txt」という新しい名前の身代金要求書がドロップされたことが確認されています。Talos は、VirusTotal で他にも Akira_v2 亜種(バージョン 2024.1.30)のサンプルを 2 つ発見しましたが、コマンドライン引数の機能を拡張するための変更が加えられていました。マルウェア開発がさらに進化していることが浮き彫りになっています。

| 引数 | 説明 |

| –path <string> | 起動パス。デフォルト値:/vmfs/volumes |

| –id <string> | ビルド ID |

| –stopvm | 仮想マシン(VM)を停止 |

| –vmonly | .vmdk、.vmem、.vmx、.log、.vswp、.vmsd、.vmsn のファイルだけを暗号化 |

| –threads <int> | スレッド数(1 ~ 1000)。デフォルト:論理的な CPU のコア数 |

| –ep <int> | 暗号化比率。デフォルト:15% |

| –fork | バックグラウンドで機能 |

| –logs <string> | ログを出力。有効な値:trace、debug、error、info、warn。デフォルト:Off |

| –exclude <string> | 「通常の」拡張子の付いたファイルをスキップ。たとえば –exclude=”startfilename(.*).(.*)” という正規表現を使用すると、startfilename で始まるファイルは拡張子が何であってもすべてスキップされる。–exclude=”(win10-3(.*).(.*))|(win10-4(.*).(.*))|(win10-5(.*).(.*))” のように「|」を使用した複数の正規表現も処理可能 |

| -h, –help | ヘルプを表示 |

最初の Linux 暗号化プログラムは C++ で書かれており、Akira は暗号化処理に Crypto++ ライブラリを使用していましたが、Rust で開発された v2 亜種では、暗号化処理に rust-crypto 0.2.36 ライブラリクレートを使用しています。

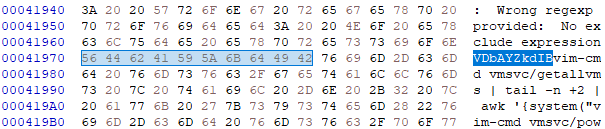

v2(バージョン 2024.1.30)のビルド ID はオフセット 0x41970 で見つかり、10 バイトでした。

ESXi ホストを標的とする v2 の暗号化プログラムでは、デフォルトではパス「/vmfs/volumes/」とそのサブディレクトリのファイルが暗号化対象となります。このパスが存在しないか、パスが指定されていなければ、ランサムウェアの実行は失敗します。

Akira が以前の TTP に回帰

最近の分析から、Akira の TTP が Rust ベースの Akira v2 亜種を使用するものから従来の TTP に戻り、C++ で記述された暗号化プログラム(対象は Windows と Linux)を使用している可能性があると Talos は考えています。これは、Akira がイノベーションよりも攻撃の安定化と信頼性強化を重視して開発を重ねることに改めて焦点を絞っているからかもしれません。このプラットフォーム間の一貫性は、最小限の変更を加えるだけで複数のオペレーティングシステムを攻撃できるようになるペイロードを攻撃者が重視していることの表れです。

Talos は 2024 年 9 月初旬に、C++ で書かれた複数の新しいランサムウェアのサンプルを確認しました。C++ 版では、暗号化されたファイルには「.akira」という拡張子が付けられ、「akira_readme.txt」という名前の身代金要求書がデバイスにドロップされます。この手法は、Akira ランサムウェアグループの 2023 年 8 月以前のバージョンの暗号化プログラムと一致しています。これらの調査結果は、戦術の転換、つまり、効果的な手法への意図的な回帰を示しているという Talos の評価を裏付けるものであり、Akira の最初の Linux 亜種に関する公開レポート![]() とも一致しています。

とも一致しています。

Akira が以前 Windows 環境を標的とするために使用していた Megazord![]() 亜種が、Linux を狙った Akira v2 とともに徐々に姿を消していると Talos はある程度の確信を持っています。このことも、Akira がツールを整理統合していることの裏付けとなっています。

亜種が、Linux を狙った Akira v2 とともに徐々に姿を消していると Talos はある程度の確信を持っています。このことも、Akira がツールを整理統合していることの裏付けとなっています。

新たに確認された Windows 亜種は更新されており、以前見られた -remote 引数が -localonly および –exclude に置き換えられているようです。暗号化処理では「$Recycle.Bin」や「System Volume Information」などのパスが除外されています。一方 Linux 亜種には、–fork 引数(暗号化のための子プロセスを作る引数)と –exclude 引数が今までどおり含まれています。

最近のバイナリの分析によると、攻撃者は ChaCha8 ストリーム暗号を利用するようになったと推測されます。暗号における 1/4 ラウンド演算(QuarterRound)の回数が少ないので、ChaCha8 アルゴリズムは Akira v_2 で以前使用されていた ChaCha20 よりも高速で効率的です。おそらくこれは、最近の Akira の攻撃で確認されているように、攻撃者が迅速な暗号化とデータ漏洩をさらに重視するようになったことの表れです。

最近確認された Linux 亜種で新たに標的とされた拡張子

| .4d | .abd | .abx | .ade |

| .ckp | .db | .dd | dpl |

| .dx | .edb | .fo | .ib |

| .idb | .mdn | .mud | .nv |

| .pdb | .sq | .te | .ud |

| .vdh |

新たに確認された暗号化プログラムの亜種は両方とも、暗号化処理の前に、除外パスを使用して同じ Windows ディレクトリを無視するようになっており、攻撃者が以前の TTP に戻ったことを示唆しています。

| tmp | wint | temp | thumb |

| $Recycle.Bin | $RECYCLE.BIN | System Volume Information | Boot |

| Windows | Trend Micro |

Akira の TTP における今後の展開

今後の攻撃で Akira は、影響度の高い CVE のエクスプロイトを引き続き優先すると同時に、二重恐喝の手法を強化して身代金交渉での優位性を高めようとすると思われます。

プログラミング言語の Rust が最近の Linux 暗号化プログラムで採用されていることから、Akira が別のコーディングフレームワークを意欲的に試している状況がうかがえ、さらに高度化した復元力の高いランサムウェア亜種が生み出される可能性があります。初期の亜種への回帰は、このコード移行からの戦術的な転換があった可能性を示している一方で、開発者が適応力を維持したままであり、攻撃の安定性を確保する必要がある場合には、十分に試された手法を再び採用する用意があることも示しています。実際的な適応力は、動きの激しい脅威環境で活動しているランサムウェアグループにとって大きな強みです。というのは、検出を回避し機能を強化する新たな方法を模索している間も、堅牢で信頼性の高いコードベースを維持できるからです。

2023 年終わりから 2024 年初めにかけて、Akira がデータ窃取による恐喝だけに切り替えたことは、コードベースをリファクタリングする間の一時的な転換だった可能性があります。そうすることで、開発リソースを暗号化プログラムの機能改良に割り当てている間も、被害者への圧力を維持して収入を確保できるようにしたと考えられます。

Akira とそのアフィリエイトは、2024 年を通して、ランサムウェア情勢全般の動向を反映する形で VMWare の ESXi![]() と Linux 環境を狙った攻撃を優先し続けるとみられます。これらのプラットフォームが攻撃対象にされる理由は、企業のインフラストラクチャに広く使われていて、重要なインフラストラクチャと価値の高いデータをホストしており、最小限の横展開で大規模な暗号化を実行し、業務を中断させることができるからです。ESXi や Linux のホストを標的とすることで、ランサムウェア攻撃グループは、従来のエンドポイントセキュリティ管理をバイパスして、複数の仮想マシンと重要なワークロードを同時に侵害し、攻撃の効果を最大化できます。

と Linux 環境を狙った攻撃を優先し続けるとみられます。これらのプラットフォームが攻撃対象にされる理由は、企業のインフラストラクチャに広く使われていて、重要なインフラストラクチャと価値の高いデータをホストしており、最小限の横展開で大規模な暗号化を実行し、業務を中断させることができるからです。ESXi や Linux のホストを標的とすることで、ランサムウェア攻撃グループは、従来のエンドポイントセキュリティ管理をバイパスして、複数の仮想マシンと重要なワークロードを同時に侵害し、攻撃の効果を最大化できます。

- 仮想化はクラウドコンピューティングやストレージリソースの大規模な展開に不可欠ですが、ESXi ハイパーバイザへのランサムウェア攻撃は大きな混乱を引き起こします。

- ESXi のファイルシステムの暗号化の場合、すべてのファイルを暗号化する必要がなく、単一の vmdk を暗号化するだけで済むため、広範囲のデータを迅速に暗号化でき、攻撃の横展開の範囲やログイン情報の窃取の必要性を最小限に抑えられます。

- セキュリティ部門の負荷が高いために、ESXi ハイパーバイザには包括的なセキュリティ保護が不足していることがままあり、多くの成果が得られる攻撃対象を求めているランサムウェア攻撃グループにとって格好の標的となっています。

推奨事項

定期的に脆弱性評価を実施し、タイムリーにセキュリティパッチを適用します。脆弱性評価によって、ESXi ホスト上のサポート期限切れのソフトウェアバージョンやパッチ未適用の脆弱性を特定できます。また、脅威情報に基づいた正式なパッチ管理ポリシーを導入し、明確な優先順位と、定例的な更新および重大な脆弱性の緊急パッチ適用のスケジュールを定めます。

厳格なパスワードポリシーを導入して、複雑で一意のパスワードを個々のアカウントに設定することを必須にします。また、多要素認証(MFA)を必須にしてセキュリティを強化します。

セキュリティ情報イベント管理(SIEM)システムを展開し、セキュリティイベントを継続的に監視して分析します。さらに、すべてのクライアントとサーバーに EDR/XDR ソリューションを展開し、脅威の検出、調査、対応のための高度な機能を提供します。

適切なセキュリティ設定とアクセス制御を行い、ESXi 管理インターフェイスへのアクセスを制限します。たとえば、信頼できる IP にアクセスを限定する、MFA を適用する、ロールベース アクセス コントロール(RBAC)が適切に設定されるようにする、といったことです。

不要な WMI アクセスを無効化します。管理者でないユーザーについては、WMI アクセスを制限するか無効化します。また、WMI コマンドの中でも特にシャドウコピーの削除に関連するコマンドを監視または監査します。

ログイン情報のダンプを防止します。Windows Defender Credential Guard を導入することにより、ケルベロスのチケットデータを保護し、Local Security Authority(LSA)からのログイン情報のダンプを防ぎます。また、ユーザーログイン情報への直接アクセスが前提となっているせいでセキュリティ機能との互換性がないアプリケーションやプラグインについては、監査を確実に行い、必要な設定変更を行います。

カバレッジ

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Cisco Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Cisco Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威の SID は次のとおりです。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威の SID は次のとおりです。

Snort3:300924

Snort3 のルール:1:301007:1:0

Snort2:63541、63540

Snort2 のルール:1:63976:1:0、1:63977:1:0

ClamAV でも、次の脅威を検出できます。

Multios.Ransomware.Akira-10036536-0

Multios.Ransomware.Megazord-10021030-1

IOC

Windows(復活版)

78d75669390e4177597faf9271ce3ad3a16a3652e145913dbfa9a5951972fcb0

2c7aeac07ce7f03b74952e0e243bd52f2bfa60fadc92dd71a6a1fee2d14cdd77

88da2b1cee373d5f11949c1ade22af0badf16591a871978a9e02f70480e547b2

566ef5484da0a93c87dd0cb0a950a7cff4ab013175289cd5fccf9dd7ea430739

ccda8247360a85b6c076527e438a995757b6cdf5530f38e125915d31291c00d5

87b4020bcd3fad1f5711e6801ca269ef5852256eeaf350f4dde2dc46c576262d

988776358d0e45a4907dc1f4906a916f1b3595a31fa44d8e04e563a32557eb42

Linux(復活版)

3805f299d33ef43d17a5a1040149f0e5e2d5db57ec6f03c5687ac23db1f77a30

abba655df92e99a15ddcde1d196ff4393a13dbff293e45f5375a2f61c84a2c7b

a546ef13e8a71a8b5f0803075382eb0311d0d8dbae3f08bac0b2f4250af8add0

6005dcbe15d60293c556f05e98ed9a46d398a82e5ca4d00c91ebec68a209ea84

43c5a487329f5d6b4a6d02e2f8ef62744b850312c5cb87c0a414f3830767be72

8e9a33809b9062c5033928f82e8adacbef6cd7b40e73da9fcf13ec2493b4544c

bcae978c17bcddc0bf6419ae978e3471197801c36f73cff2fc88cecbe3d88d1a

3805f299d33ef43d17a5a1040149f0e5e2d5db57ec6f03c5687ac23db1f77a30

Windows v1

678ec8734367c7547794a604cc65e74a0f42320d85a6dce20c214e3b4536bb33

6cadab96185dbe6f3a7b95cf2f97d6ac395785607baa6ed7bf363deeb59cc360

3c92bfc71004340ebc00146ced294bc94f49f6a5e212016ac05e7d10fcb3312c

1b6af2fbbc636180dd7bae825486ccc45e42aefbb304d5f83fafca4d637c13cc

5c62626731856fb5e669473b39ac3deb0052b32981863f8cf697ae01c80512e5

Megazord

dfe6fddc67bdc93b9947430b966da2877fda094edf3e21e6f0ba98a84bc53198

28cea00267fa30fb63e80a3c3b193bd9cd2a3d46dd9ae6cede5f932ac15c7e2e

a6b0847cf31ccc3f76538333498f8fef79d444a9d4ecfca0592861cf731ae6cb

b55fbe9358dd4b5825ce459e84cd0823ecdf7b64550fe1af968306047b7de5c9

c9c94ac5e1991a7db42c7973e328fceeb6f163d9f644031bdfd4123c7b3898b0

0c0e0f9b09b80d87ebc88e2870907b6cacb4cd7703584baf8f2be1fd9438696d

95477703e789e6182096a09bc98853e0a70b680a4f19fa2bf86cbb9280e8ec5a

e3fa93dad8fb8c3a6d9b35d02ce97c22035b409e0efc9f04372f4c1d6280a481

68d5944d0419bd123add4e628c985f9cbe5362ee19597773baea565bff1a6f1a

8816caf03438cd45d7559961bf36a26f26464bab7a6339ce655b7fbad68bb439

c0c0b2306d31e8962973a22e50b18dfde852c6ddf99baf849e3384ed9f07a0d6

7f731cc11f8e4d249142e99a44b9da7a48505ce32c4ee4881041beeddb3760be

2f629395fdfa11e713ea8bf11d40f6f240acf2f5fcf9a2ac50b6f7fbc7521c83

9f393516edf6b8e011df6ee991758480c5b99a0efbfd68347786061f0e04426c

9585af44c3ff8fd921c713680b0c2b3bbc9d56add848ed62164f7c9b9f23d065

131da83b521f610819141d5c740313ce46578374abb22ef504a7593955a65f07

Akira_v2

3298d203c2acb68c474e5fdad8379181890b4403d6491c523c13730129be3f75

0ee1d284ed663073872012c7bde7fac5ca1121403f1a5d2d5411317df282796c

本稿は 2024 年 10 月 21 日にTalos Group

のブログに投稿された「Akira ransomware continues to evolve

」の抄訳です。