- BlackByte ランサムウェアグループは結成以来、自らの攻撃スキルの基盤となってきた戦術、手法、手順(TTP)を駆使し続けており、脆弱性のあるドライバを継続的に繰り返し使用してセキュリティ保護をバイパスし、自己増殖するワーム型のランサムウェア暗号化ツールを展開しています。

- Talos IR が行った最近の調査で、BlackByte がいつもの手口とは異なる手法を使用していることも確認されています。たとえば VMware ESXi の認証バイパスの脆弱性である CVE-2024-37085 が公開された直後にこれをエクスプロイトしたり、AnyDesk などの市販のリモート管理ツールを展開するのではなく、被害者の承認済みリモートアクセスメカニズムを使用したりしています。

- Talos IR は BlackByte 暗号化ツールの新しいバージョンを確認しました。新バージョンは、暗号化されたファイルにファイル拡張子「blackbytent_h」を付加し、脆弱性のあるドライバファイルを 4 つドロップし(これまで確認されていたのは 3 つ)、被害者の Active Directory ログイン情報を使用して自己増殖します。

- Talos はさらに、BlackByte グループはデータリークサイトから予想されるよりも活発に活動しており、サイトに投稿されている恐喝の件数は、成功した攻撃の 20 ~ 30% にすぎないと評価しています。

BlackByte は、悪名高い Conti ランサムウェアグループから派生したと考えられている RaaS(Ransomware as a Service)グループです。2021 年半ばから後半にかけて初めて確認された BlackByte の手口には、脆弱性のあるドライバを使用したセキュリティ管理のバイパス、ワームのような機能を備えた自己増殖型ランサムウェアの展開、本来は正当なものであるシステムバイナリ(LoLBin)やその他の合法的な市販ツールの使用(攻撃チェーンの一部として使用)などがあります。

BlackByte は時間をかけてランサムウェアのバイナリを再構築しており、Go、.NET、C++、またはこれらの言語の組み合わせで書かれたバージョンが存在します。同グループがツールや攻撃行動、さらにはデータリークサイトまでも継続的に改善しようとしていることは、多くの文書で取り上げられています。

最近の BlackByte 攻撃の調査中に、Talos インシデント対応チーム(Talos IR)および Talos の脅威インテリジェンス担当者は、調査で発見された侵害の指標(IOC)と、Talos のグローバルテレメトリでフラグが立てられた他のイベントとの間に密接な類似点があることに気付きました。これらの類似点をさらに調査した結果、BlackByte の現在の手口に関する新たなインサイトが得られ、同グループが、データリークサイトで公開されている被害者の数から予想されるよりも、実際にはかなり活発に活動していることが明らかになりました。

技術的な詳細

初期アクセス

最近の BlackByte ランサムウェア攻撃を Talos IR で調査したところ、被害を受けた組織の VPN にアクセスするために、攻撃者は有効なログイン情報を使用して初期アクセスを獲得していました。テレメトリが限られていたのと、ランサムウェアによる暗号化の後に証拠が失われたため、VPN インターフェイスのブルートフォース攻撃によってログイン情報が取得されたのか、攻撃前の段階で攻撃者がすでにログイン情報を知っていたのかは判断できませんでした。ただし、次の観察結果に基づいて、インターネットスキャンを介して実行されたブルートフォース認証が初期アクセス手段であったと Talos IR はある程度確信しています。

- 攻撃者によって侵害された最初のアカウントには基本的な命名規則があり、報告によると、弱いパスワードが使用されていた。

- 標的となったアカウントで特定の Active Directory 設定が使用されていた場合、VPN インターフェイスで、多要素認証(MFA)なしでドメインアカウントの認証が許可された可能性がある。

- BlackByte はこれまで、Microsoft Exchange サーバーの ProxyShell 脆弱性など

、公開されている脆弱性をスキャンし、エクスプロイトしていた。

、公開されている脆弱性をスキャンし、エクスプロイトしていた。

BlackByte がこれまで、公開されている脆弱性をエクスプロイトして初期アクセスを得ていたことを考慮すると、リモートアクセスに VPN を使用したのは、手法をわずかに変えたと見ることもできるし、その方が都合がよかったからという可能性もあります。リモートアクセスに被害者の VPN を使用した場合、組織の EDR からの可視性が低下するなど、攻撃者にとっては他のメリットもあります。

偵察と列挙

攻撃者は、環境への初期アクセスを得た後、2 つのドメイン管理者レベルのアカウントを侵害して権限昇格に成功しました。これらのアカウントの 1 つは、組織の VMware vCenter サーバーにアクセスするために使用されました。攻撃者はその後すぐに、個々の VMware ESXi ハイパーバイザの Active Directory ドメインオブジェクトを作成し、それらのホストをドメインに効果的に参加させています。その後、同じアカウントを使用して他にもいくつかアカウントが作成され、「ESX Admins」という Active Directory グループに追加されました。このユーザーグループは、VMware ESXi の認証バイパスの脆弱性である CVE-2024-37085![]() をエクスプロイトするために作成されたと Talos IR は判断しています。この脆弱性は複数のランサムウェアグループによって使用されていることが知られており

をエクスプロイトするために作成されたと Talos IR は判断しています。この脆弱性は複数のランサムウェアグループによって使用されていることが知られており![]() 、エクスプロイトに成功すると、ESXi ホスト上で特定の Active Directory グループのメンバーに昇格権限が付与され、仮想マシン(VM)の制御、ホストサーバーの設定の変更、システムログ、診断、パフォーマンス モニタリング ツールへのアクセスが可能になります。

、エクスプロイトに成功すると、ESXi ホスト上で特定の Active Directory グループのメンバーに昇格権限が付与され、仮想マシン(VM)の制御、ホストサーバーの設定の変更、システムログ、診断、パフォーマンス モニタリング ツールへのアクセスが可能になります。

Talos IR は、当初はセキュリティコミュニティからあまり注目されていなかったこの脆弱性を、公開から数日以内に攻撃者が利用していたことを確認しました。これは、BlackByte などのランサムウェアグループが、新たに公開された脆弱性を攻撃に組み込むために TTP をいかに迅速に適応させることができるか、そして、攻撃を進展させ得る手段の特定にどれほどの時間と労力を費やしているかを示しています。

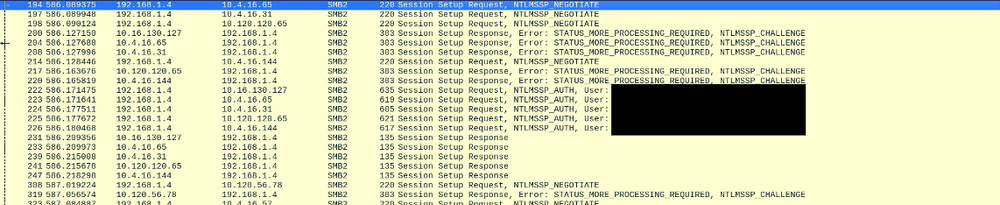

攻撃者は、サーバーメッセージブロック(SMB)や Remote Desktop Protocol(RDP)などのプロトコルを使用して、被害者の環境内の他のシステム、ディレクトリ、ファイルにアクセスしました。システムのイベントログと認証ログを分析した結果、攻撃者が主に NT LAN Manager(NTLM)を認証に利用しているのに対し、組織のユーザーは主にケルベロスを使用しているという一貫したパターンが明らかになりました。この初期の NTLM アクティビティは、ラテラルムーブメントを行うための認証攻撃(Pass the Hash![]() など)を反映している可能性があります。その後、ランサムウェアのバイナリを動的に分析したところ、同ファイルによる認証にも一貫して NTLM が使用されていることが判明しました。

など)を反映している可能性があります。その後、ランサムウェアのバイナリを動的に分析したところ、同ファイルによる認証にも一貫して NTLM が使用されていることが判明しました。

Talos IR は、ファイルサーバーの 1 つの「C:\temp\sys\」ディレクトリから「atieclxx.exe」というファイルが実行されたことも確認しました。通常、正規バージョンの「atieclxx.exe」は「C:\Windows\System32」ディレクトリにあり、AMD グラフィックスカードに関連するシステムプロセスをサポートしています。しかし、ある BlackByte 攻撃を調査したところ、「atieclxx.exe」が「C:\temp\sys」ディレクトリから実行されていました。使用されたコマンドは「atieclxx.exe P@$$w0rd123!!!」です。BlackByte の攻撃者は、アカウントにパスワードを設定する際や、カスタムツールの入力パラメータとして文字列「P@$$w0rd」を好んで使用するので、この構文は、BlackByte のカスタムデータ流出ツールである ExByte![]() などのマルウェアを既知または正規のファイルに偽装する試みを示している可能性があります。Talos IR は、分析用のファイルのコピーを入手できませんでした。

などのマルウェアを既知または正規のファイルに偽装する試みを示している可能性があります。Talos IR は、分析用のファイルのコピーを入手できませんでした。

最後に、攻撃者がシステムレジストリを変更してセキュリティツールの設定を改ざんし、複数の主要システムから EDR を手動でアンインストールしていたことが確認されました。ある調査では、組織の ESXi ホストのルートパスワードを変更したことも判明しています。ファイル暗号化の最初の兆候が現れる直前には、環境内の数十のシステム間で NTLM 認証と SMB 接続の試行回数が増加しています。このアクティビティはランサムウェアの自己増殖メカニズムの特徴であることが後に判明しました。

データ漏洩

Talos IR での調査中は利用可能なテレメトリが限られており、ランサムウェアによる暗号化プロセスの影響があったこと、また攻撃者のステージングロケーションがネットワーク外に設置されていたことにより、データを流出させる方法や、実際にデータが漏洩したかどうかについて、信頼性の高い評価を行うことはできませんでした。前のセクションで述べたように、BlackByte のカスタムデータ流出ツール ExByte が使用された可能性はありますが、確認はできていません。

ランサムウェアの実行

以前の報告との類似点

最近の事例では、Talos IR が調査したすべての被害者の環境で、BlackByte ランサムウェアのバイナリである「host.exe」が同じディレクトリ「C:\Windows」から実行されていました。各攻撃で攻撃者が使用したコマンド構文「C:\Windows\host.exe -s [8 桁の数字文字列] svc」とランサムウェアのバイナリの動作は、Microsoft 社![]() 、DuskRise 社

、DuskRise 社![]() 、Acronis 社

、Acronis 社![]() などによる BlackByteNT バイナリの以前の分析と一致しています。確認された共通点は次のとおりです。

などによる BlackByteNT バイナリの以前の分析と一致しています。確認された共通点は次のとおりです。

- ランサムウェアのバイナリは、「-s」パラメータに渡される正しい 8 桁の数字文字列がなければ実行されません。被害者間でコマンド構文が異なっていたのは、この 8 桁の文字列だけでした。ある攻撃では、攻撃者は 2 つの異なる暗号化ツールを連続して使用しました。それぞれに独自の「-s」パラメータ値が指定されていましたが、複数の暗号化ツールが使用された理由は明らかになっていません。

- 「svc」パラメータにより、ランサムウェアがサービスとしてインストールされ、ワームのように動作して、感染したシステムが新たな拡散媒体になるようです。ランサムウェアサービスの作成後に、到達可能なホストに対して SMB 認証および NTLM 認証が行われ、最初のイベントから数時間後に暗号化が複数回にわたって実行されることが確認されました。

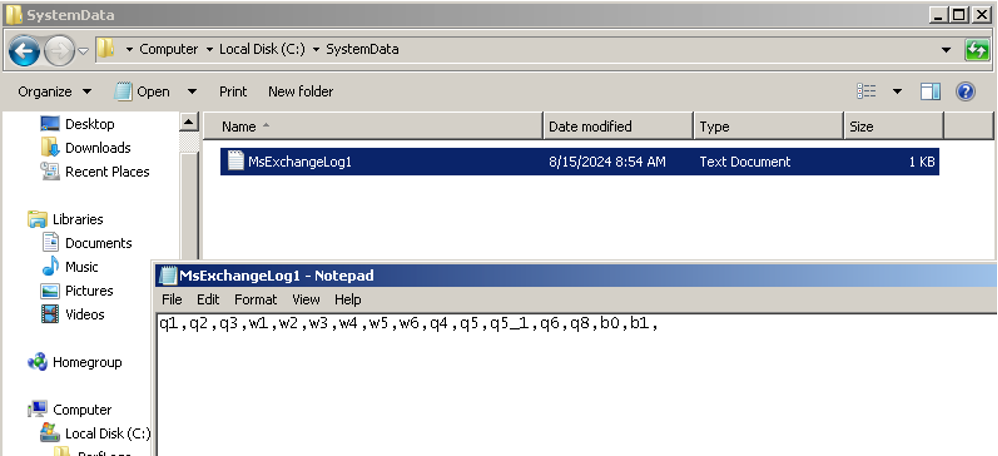

- ランサムウェアのバイナリは、主に「C:\SystemData」ディレクトリで作成され、そこで動作します。このディレクトリには、BlackByte のすべての被害者に共通するファイルがいくつか作成されます。その 1 つが「MsExchangeLog1.log」というテキストファイルです。これはプロセスをトラッキングするためのログのようで、次のスクリーンショットに示すように、実行マイルストーンがカンマ区切りの「q」、「w」、「b」値として記録されます。

図 1:実行中の MsExchangeLog1.log の内容

- 実行に成功すると、ランサムウェアのバイナリは「/c ping 1.1.1[.]1 -n 10 > Nul & fsutil file setZeroData offset=0 length=503808 c:\windows\host.exe & Del c:\windows\host.exe /F /Q」というコマンドを実行し、しばらくしてからファイルの内容をゼロにして自身を削除します。この一般的なコマンド構造は、2022 年以降、さまざまな BlackByte ツールで確認

されています。

されています。

新たな観察結果

BlackByte の最近の攻撃にはいくつか違いがあることを Talos は確認しています。最も注目すべき点は、すべての被害者の暗号化されたファイルの拡張子が「blackbytent_h」に書き換えられていたことです。この点については、これまで情報が公開されていませんでした。

また、この新しいバージョンの暗号化ツールは、BlackByte の通常の Bring Your Own Vulnerable Driver(BYOVD)攻撃手法の一環として、脆弱性のあるドライバを 4 つドロップします。これまでの報告では、2 つないし 3 つのドライバがドロップされると説明されていたので、増加しています。Talos IR が調査したすべての BlackByte 攻撃では、暗号化ツールのバイナリによってドライバが 4 つドロップされていました。各ドライバの命名規則は似ており、ランダムな 8 文字の英数字の後にアンダースコアと数値(1 つずつ増加)が続きます。架空の例として「AM35W2PH」を使用すると、脆弱性のあるドライバは次の順序で表示されます。

- 「AM35W2PH」– RtCore64.sys

。元々はシステム オーバークロック ユーティリティである MSI Afterburner で使用されていたドライバ。

。元々はシステム オーバークロック ユーティリティである MSI Afterburner で使用されていたドライバ。 - 「AM35W2PH_1」– DBUtil_2_3.sys

。Dell クライアント ファームウェア更新ユーティリティの一部であるドライバ。

。Dell クライアント ファームウェア更新ユーティリティの一部であるドライバ。 - 「AM35W2PH_2」– zamguard64.sys

。Zemana Anti-Malware(ZAM)アプリケーションの一部であるドライバ。

。Zemana Anti-Malware(ZAM)アプリケーションの一部であるドライバ。 - 「AM35W2PH_3」– gdrv.sys

。GIGABYTE マザーボード用の GIGABYTE Tools ソフトウェアパッケージの一部であるドライバ。

。GIGABYTE マザーボード用の GIGABYTE Tools ソフトウェアパッケージの一部であるドライバ。

特に興味深いのは、「zamguard64.sys」ファイル(「Terminator」としても知られる)が含まれていることです。なぜかと言うと、このファイルが蔓延していることが他のセキュリティ研究者によって最近報告されている![]() ほか、ランサムウェアのバイナリが、実行中にこのファイルに関連付けられたサービス関連のレジストリキーを 2 つ作成し、その後の実行プロセスでそれらを削除していたからです。上記と同じ架空の文字列を使用すると、レジストリキーは次のようになります。

ほか、ランサムウェアのバイナリが、実行中にこのファイルに関連付けられたサービス関連のレジストリキーを 2 つ作成し、その後の実行プロセスでそれらを削除していたからです。上記と同じ架空の文字列を使用すると、レジストリキーは次のようになります。

- HKLM\SYSTEM\CONTROLSET001\SERVICES\AM35W2PH_2

- HKLM\SYSTEM\CONTROLSET001\SERVICES\AM35W2PH_2\SECURITY

BlackByte ランサムウェアの複数のバイナリを動的に分析した結果、このファイルが名前付きパイプ「SRVSVC」の NetShareEnumAll 関数を介してネットワーク共有の列挙を試行し、その際、被害者に関連付けられた特定のユーザーアカウントを使用していたことがわかりました。この分析は制御されたサンドボックス環境で行われたため、これらのアカウントがネットワークトラフィックで確認されたということは、ランサムウェアのバイナリ自体にアカウントが組み込まれていたということになります。BlackByte はランサムウェア暗号化ツールを被害者ごとにカスタマイズしており、窃取されたログイン情報をバイナリに組み込んでワーム機能をサポートしていると Talos は考えていましたが、今回の発見を通して強い確信が得られました。

図 2:ランサムウェア実行時に隔離されたサンドボックス環境で確認された被害者のログイン情報

以下のとおり、このバージョンのランサムウェアバイナリの動的分析中には、他にも興味深い動作が確認されています。

- 実行プロセスの早い段階で、IP アドレス 204.79.197[.]219 を介して msdl.microsoft[.]com と通信します。このサイトは、Microsoft パブリックシンボルサーバーに関連付けられています。BlackByte ツールは、Microsoft 社から直接デバッグシンボルをダウンロードして保存することが以前から確認されています。

- HKLM\SOFTWARE\MICROSOFT\WINDOWS DEFENDER レジストリキーを使用してウイルス対策およびスパイウェア対策保護を無効にし、HKLM\SOFTWARE\MICROSOFT\WINDOWS DEFENDER\EXCLUSIONS\EXTENSIONS レジストリキーに値「*.exe」を追加します。

- 「C:\Windows\System32」ディレクトリから「taskmgr.exe」、「perfmon.exe」、「shutdown.exe」、「resmon.exe」などのシステムバイナリを削除します。

BYOVD の使用と BlackByte の被害状況に関する広範な考察

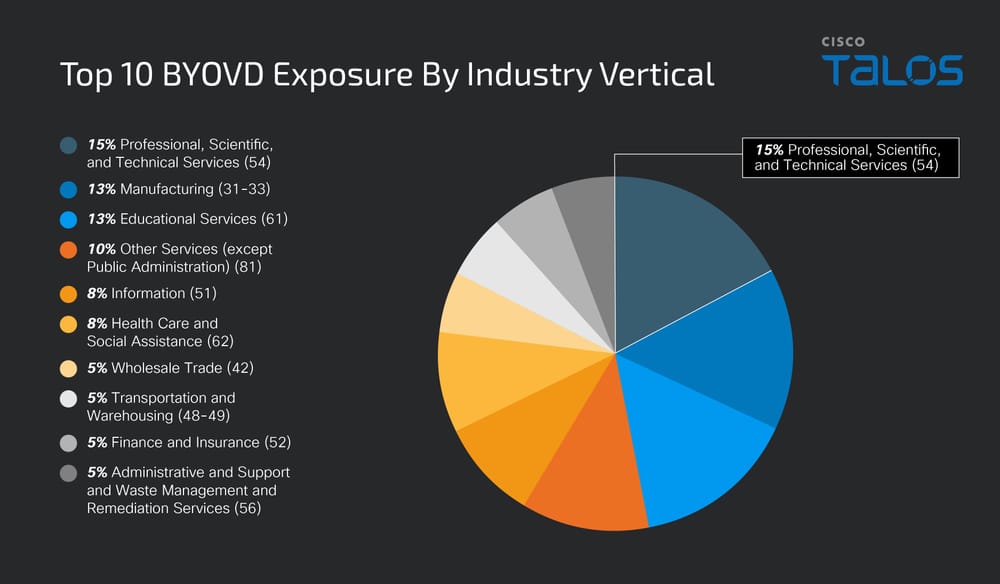

Talos は、この分析で特定された脆弱性のあるドライバを軸に調査を行い、エンドポイントテレメトリの調査結果を基に被害状況を推定して、さまざまな業種に対する BYOVD 攻撃の戦略的な全体像をはっきりさせました。調査結果によると、確認されている脆弱なドライバを使用した攻撃を最も受けているのは専門的、科学的、技術的サービスセクターであり、全体の 15% を占めています(図 1 を参照)。この分析により、重要なデータや機密データを保存・処理している可能性が高い業種など、特定の業種は他の業種よりもリスクが高いことが明らかになりました。

図 3:BYOVD 攻撃にさらされやすい上位 10 業種

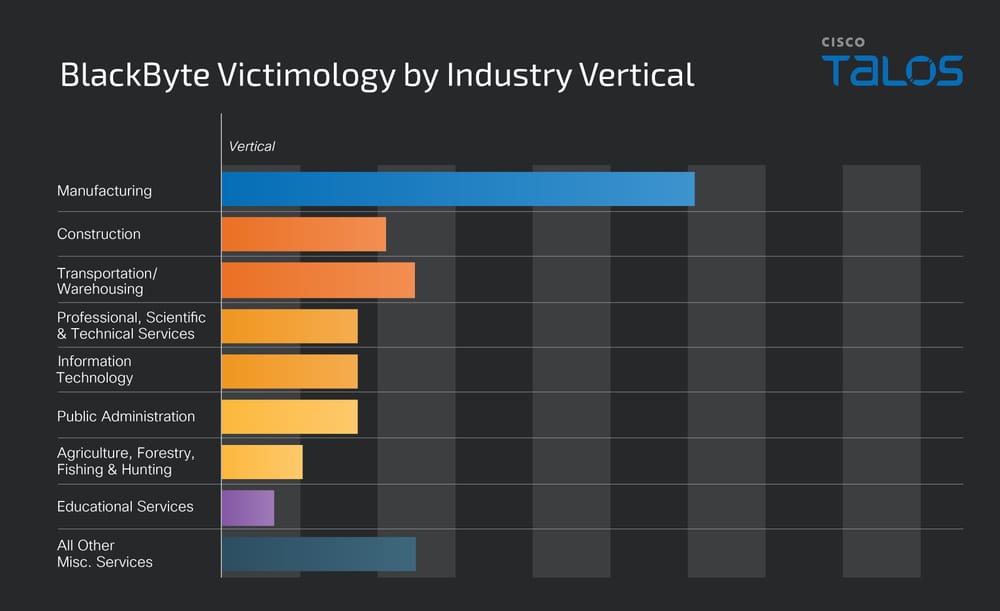

BlackByte の被害状況はこの評価と一致しており、既知の被害者の 32% 以上が製造業に属しています。

図 4:業種別の BlackByte の被害状況

過去 6 ~ 9 か月間に BlackByte のデータリークサイトで公開された被害件数と、テレメトリで確認され公開レポートで発表された被害件数に隔たりがあることを考えると、これらは控えめな数字だと思われます。最終的に公開される BlackByte の被害件数が限られている(推定 20 ~ 30%)理由は明らかになっていません。

防御担当者への影響

BlackByte のプログラミング言語が C# から Go に進化し、その後、最新バージョンの暗号化ツールである BlackByteNT で C/C++ へと進化したのは、マルウェアの検出と分析に対する耐性を高めるために攻撃者が計画的に取り組んでいることの表れです。C/C++ のような複雑な言語では、高度な分析回避技術およびデバッグ回避技術を組み込むことができます。このことは、他のセキュリティ研究者による詳細な分析により、BlackByte ツール全体で確認されています。

BlackByte 暗号化ツールの自己増殖という特性は、防御担当者にさらなる課題をもたらします。BYOVD 手法が使用されると、攻撃の封じ込めや根絶に向けた取り組みの際にセキュリティ管理の有効性が制限される可能性があるため、課題はさらに複雑になります。ただし、この暗号化ツールの現在のバージョンは、被害者の環境から窃取された組み込みのログイン情報に依存しているようなので、企業全体のユーザーログイン情報とケルベロスチケットをリセットすることによって非常に効果的に封じ込めできるはずです。実行中に暗号化ツールから発信される SMB トラフィックを確認すれば、ネットワーク全体に感染を広げるためにどのアカウントが使用されているのかも明らかになります。

ランサムウェアの手法を広い視野で見ると、包括的な RaaS モデルには本質的に柔軟性が備わっているため、攻撃者はツールを繰り返し改良し更新することで、サイバーセキュリティの専門家が開発した新しい防御戦略に迅速に対抗できることがわかります。この結果、サイバー犯罪者と防御担当者の間では絶え間ない機能開発競争が起きています。BlackByte やその他のランサムウェアグループが進化し続ける中、組織は、適応性と回復力のあるセキュリティ管理に投資し、ダイナミックで多様な脅威の状況に対応できる対策を構築する必要があります。

防御担当者向けの推奨事項

- すべてのリモートアクセスとクラウド接続に MFA を導入します。MFA 方式としては、SMS や電話などの安全性の低いオプションよりも「検証済みプッシュ」を優先します。

- VPN 設定を確認します。古い VPN ポリシーが削除されていて、現在の VPN ポリシーと一致しない認証試行がデフォルトで拒否されることを確認してください。VPN アクセスを必要なネットワークセグメントとサービスのみに制限し、ドメインコントローラなどの重要なアセットへのアクセスを最小限に抑えます。

- 新しいユーザーグループの作成やドメイン管理者へのアカウントの追加など、特権グループの変更に対するアラートを設定します。必要な場合にのみ管理者権限が付与され、その後は定期的に監査されるようにしてください。特権アクセス管理(PAM)ソリューションを使用すると、特権アカウントの制御と監視を合理化できます。

- 可能な場合は NTLM の使用を制限または無効化し、代わりにケルベロスなどのより安全性の高い認証方法を適用します。自動認証スキャンを防止するために、公開インターフェイスと内部インターフェイスでの認証の試行と失敗の頻度を制限します。

- SMBv1 の無効化と SMB 署名の適用、さらに暗号化によって、ラテラルムーブメントとマルウェアの伝達を防ぎます。

- 環境全体のすべてのシステムに EDR クライアントを展開します。EDR クライアントの不正な改ざんや削除を防ぐために、管理者パスワードをクライアントに設定します。

- アクティブに使用していない場合は、ベンダーアカウントとリモートアクセス機能を無効化します。

- Windows Defender ポリシーの変更、グループ ポリシー オブジェクトに対する不正な変更、異常なスケジュールタスクの作成や見慣れないサービスのインストールなど、環境内のさまざまなシステムで行われる可能性のある不正な設定変更が検出されるようにします。

- すべてのユーザーログイン情報を迅速かつ完全にリセットできるように、企業全体でのパスワードリセット手順を策定して文書化します。このドキュメントには、重要なケルベロスチケットの更新手順も記載します。

- ESX ホストを強化してパッチを適用することによって、これらの重要なサーバーの攻撃対象領域を可能な限り縮小し、新たに発見された脆弱性ができるだけ早く修正されるようにします。

新しい TTP の MITRE ATT&CK マッピング

| 戦術: | 手法 ID: | 戦術、手法、およびサブ手法 |

| 初期アクセス | T1078.002 | 初期アクセス:有効なアカウント:ドメインアカウント |

| T1078.003 | 有効なアカウント:ローカルアカウント | |

| 検出 | T1018 | 検出:リモートシステムの検出 |

| T1083 | 検出:ファイル/ディレクトリの検出 | |

| 永続化 | T1136.002 | 永続化:アカウントの作成:ドメインアカウント |

| 実行 | T1204 | 実行:ユーザー実行 |

| T1569.002 | 実行:システムサービス:サービス実行 | |

| 特権昇格 | T1543 | 特権昇格:システムプロセスの作成または変更 |

| T1484.001 | 特権昇格:ドメインポリシーの変更 | |

| T1484 | 特権昇格:ドメインの変更 | |

| T1098 | 特権昇格:アカウント操作 | |

| ラテラルムーブメント | T1021.002 | リモートサービス:SMB/Windows 管理共有 |

| T1021.001 | リモートサービス:リモートデスクトップ プロトコル | |

| T1210 | リモートサービスのエクスプロイト | |

| リソース開発 | T1608 | リソース開発:ステージ機能 |

| 防御の回避 | T1562.001 | 防御の回避:防御の妨害:ツールの無効化または変更 |

| T1112 | 防御の回避:レジストリの変更 | |

| T1070.004 | 防御の回避:痕跡の抹消:ファイルの削除 | |

| T1211 | 防御の回避:防御回避のためのエクスプロイト | |

| 影響 | T1529 | 影響:システムのシャットダウン/再起動 |

| T1486 | 影響:影響を与えるためのデータ暗号化 |

IOC

注:被害者の特定を防ぐため、特定の IOC は非公開になっています。

RtCore64.sys – 01aa278b07b58dc46c84bd0b1b5c8e9ee4e62ea0bf7a695862444af32e87f1fd

DBUtil_2_3.sys – 0296e2ce999e67c76352613a718e11516fe1b0efc3ffdb8918fc999dd76a73a5

zamguard64.sys – 543991ca8d1c65113dff039b85ae3f9a87f503daec30f46929fd454bc57e5a91

gdrv.sys – 31f4cfb4c71da44120752721103a16512444c13c2ac2d857a7e6f13cb679b427

msdl.microsoft[.]com – 正規の Microsoft パブリックシンボルサーバーに関連付けられている URL。ランサムウェアのバイナリの最新バージョンは、この URL にアクセスします。

204.79.197[.]219 – この記事の執筆時点で msdl.microsoft[.]com ドメインに関連付けられている IP アドレス。

本稿は 2024 年 08 月 28 日にTalos Group

のブログに投稿された「BlackByte blends tried-and-true tradecraft with newly disclosed vulnerabilities to support ongoing attacks

」の抄訳です。