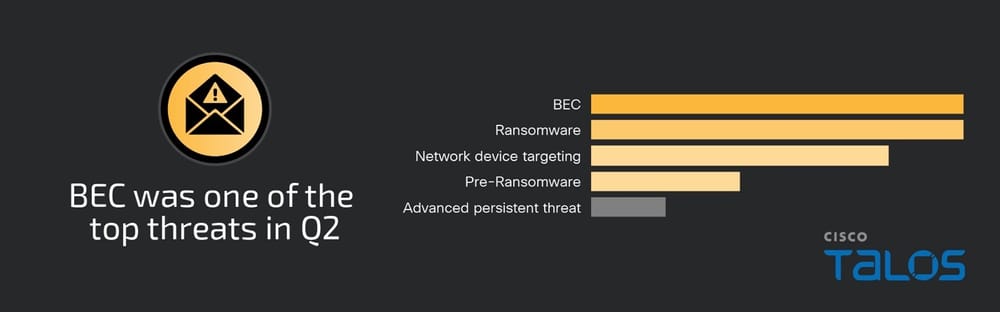

2024 年第 2 四半期に Talos インシデント対応チーム(Talos IR)が最も頻繁に確認した脅威はビジネスメール詐欺(BEC)とランサムウェアで、合わせて対応業務の 60% を占めました。

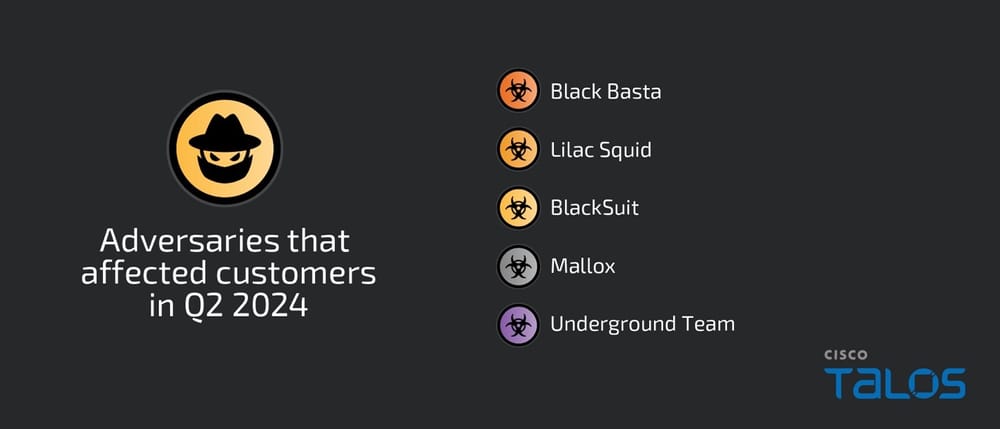

ビジネスメール詐欺への対応業務は前四半期より減少したものの、2 四半期連続で依然として大きな脅威となっています。ランサムウェアはわずかに増加し、Talos IR は今四半期に初めて Mallox および Underground Team ランサムウェアに対応したほか、以前に確認されていた Black Basta および BlackSuit ランサムウェア攻撃にも対応しました。

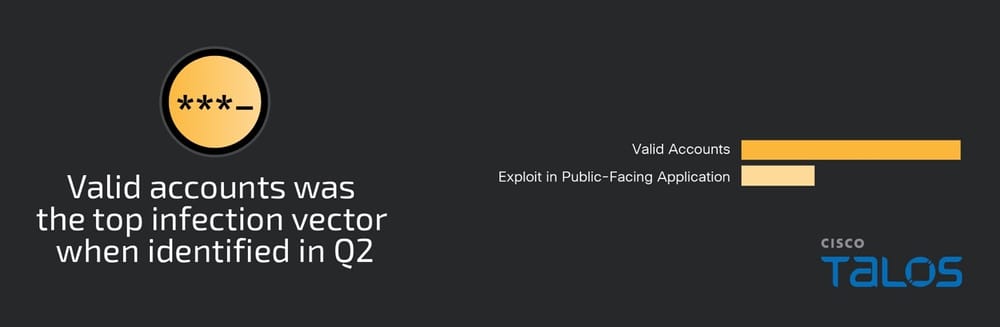

初期アクセスを獲得する手段では、有効なアカウントでの漏洩したログイン情報の使用が 3 四半期連続で最多となり、今四半期の対応業務の 60% を占めました。前四半期から 25% 増加しています。

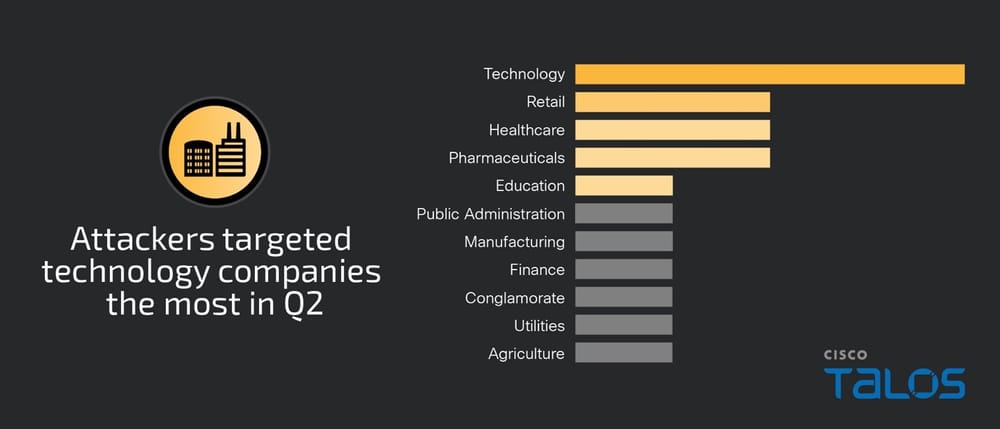

今四半期に最も狙われた業種はテクノロジーで、対応業務の 24% を占め、医療、医薬品、小売業がそれに続きました。テクノロジー業界に影響を与えるインシデントへの対応業務は、前四半期から 30% 増加しました。テクノロジー分野の組織は、幅広い分野への供給やサービス提供において重要な役割を果たしていることから、他の業界や組織へのゲートウェイとみなされるらしく、攻撃者にとって魅力的な標的となっています。

テクノロジー組織は、重要インフラを支える広範なデジタル資産を保有していることが少なくありません。つまり、最小限のダウンタイムしか許容されないということであり、そのために恐喝に応じて金銭を払う可能性が高くなります。

また、今四半期はネットワークデバイスを狙った攻撃が微増し、対応業務の 24% を占めました。パスワードスプレー攻撃、脆弱性のスキャンとエクスプロイトなどが確認されています。

本レポートで取り上げている主要な動向(動画をご視聴ください)

勢いが止まらないビジネスメール詐欺

ビジネスメール詐欺では、攻撃者は正当なビジネス電子メールアカウントを侵害し、それを使用してフィッシングメールを送信することによって、アカウントのログイン情報などの機密情報を取得します。侵害したアカウントを使用して、不正な財務要求を含む電子メールを送信することもあります。たとえば、給与やベンダーの請求書に関連する銀行口座情報の変更を依頼するといったことです。

確認されたビジネスメール詐欺インシデントの一部では、感染経路としてフィッシング手法が使用されており、攻撃者は SMS によるフィッシング、つまり「スミッシング」を利用してアカウントを侵害していました。これは、不正なテキストメッセージを送信して受信者を騙し、個人情報を共有させたり、悪意のあるリンクをクリックさせたりする手口です。

従業員の個人用モバイルデバイスを狙うことは、初期アクセスを得るための効果的な方法だと言えます。個人用デバイスの場合、会社のデバイスのようなセキュリティ管理がなされていない可能性があるからです。組織は、従業員のセキュリティ意識向上トレーニングに SMS フィッシング詐欺を含める必要があります。

Talos IR 四半期動向レポート(2024 年第 2 四半期)![]()

レポートを 1 ページにまとめたものはこちらからダウンロードできます。

ある事例では、攻撃者は従業員の個人用電子メールアドレスにフィッシングメールを送り、偽のログインページにリダイレクトさせることで、ユーザーのアカウントを侵害していました。そのユーザーは認証アプリケーションを使ってパスワードレス認証を行っていましたが、多要素認証(MFA)のプッシュ通知を受け取ってそれを承認したため、攻撃者にアクセスを許してしまうことになりました。

別の一連の攻撃活動では、攻撃者は漏洩したログイン情報を何らかの手段で入手し、それを使用して、有効な電子メールアカウントにアクセスしていました。攻撃者はその後 Microsoft Outlook のメールボックスルールを作成し、電子メールを「削除済み」というフォルダに送信してから、侵害されたアカウントを使用して社内外の受信者に 1,000 通を超えるフィッシングメールを送信しました。このフィッシングメールには、ログイン情報を収集するための偽のログインページにつながるリンクが含まれていました。

ランサムウェアの動向

今四半期の対応業務に占めたランサムウェアの割合は 30% で、前四半期から 22% 増加しました。Talos IR は、今四半期に初めて Mallox および Underground Team ランサムウェアファミリを確認しました。今四半期は、以前から確認されていた Black Basta および BlackSuit ランサムウェアにも対応しました。この両者については、最近のブログにあるように現在のランサムウェア環境における 2 大脅威であると評価しました。

注目すべきは、今四半期のランサムウェア対応業務の 80% で、仮想プライベートネットワーク(VPN)などの重要なシステムに MFA が適切に導入されていないことが確認され、これが攻撃者に初期アクセスを許してしまう一因となったことです。さらに、今四半期のランサムウェア対応業務の 40% で、コマンドの難読化(Base64 エンコードなど)が確認されました。コマンドの真の意図を偽装することで検出を逃れようとしているものと考えられます。

Mallox

Mallox ランサムウェアへの対応業務では、攻撃者が 1 台の Microsoft SQL サーバーを侵害して暗号化を行っていることが確認されました。これは Mallox ランサムウェア攻撃に関する公開レポートの内容と一致しています。データのステージング、漏洩、またはラテラルムーブメントの兆候はありませんでした。お客様のテレメトリが不足していたため、初期アクセス手段の特定には至っていません。

2021 年に初めて発見された Mallox(別名 TargetCompany および Fargo)は、二重の恐喝手法を利用する RaaS(Ransomware as a Service)攻撃です。Mallox の暗号化プログラムには Linux 版と Windows 版があり、暗号化後のファイルにはファイル拡張子「.malox」が追加されます。この攻撃では、ブルートフォース手法を使用してセキュリティ保護されていない Microsoft SQL サーバーを標的にすることが知られています。これまでの攻撃では Cobalt Strike ビーコンの使用が確認されていますが、このインシデントにおいては、Talos IR は Cobalt Strike を確認していません。Cobalt Strike は、悪意のある活動を行うために攻撃者がよく利用する正当なペネトレーションテスト ツールです。

Underground Team

ある対応業務で、Talos IR は Underground Team ランサムウェア攻撃に対応しました。攻撃者はセキュアシェル(SSH)を利用して環境内で横方向に移動していました。また、以前に無効化されていた特定の Active Directory ユーザーアカウントを戦略的に再度有効化したことが確認されています。公開レポートが見当たらないことから判断して、新たに発見された Underground Team ランサムウェア攻撃者の手法である可能性があります。

入手可能な Active Directory ログを Talos IR で調べたところ、以前に無効化されていた 100 以上のアカウントを攻撃者が再度有効化したことが分かりました。これは権限のエスカレーションを狙ったものと思われます。Talos IR は、永続性を確立して横方向に移動するために攻撃者に利用された特定のアカウント(侵害されたアカウント)を確認しました。このアカウントは、ランサムウェアペイロードを展開し、ドメインコントローラ、仮想マシン、バックアップ、サーバー管理システムなど、複数の重要なシステムを暗号化するためにも使用されていました。

攻撃者は、従業員の個人用電子メールアカウントへの迷惑メールの送信も行っていました。被害者が攻撃者の要求に応じてしまうことを狙ったものと考えられます。

Underground Team は、2023 年に登場した比較的新しいランサムウェアグループです。他の著名なランサムウェア攻撃グループほど目立ってはいませんが、その戦術、手法、手順(TTP)と、恐喝時にサイバーセキュリティの支援提供を主張することで注目を集めています。これは、一般的なソーシャルエンジニアリングの手法です。

BlackSuit

Talos IR が対応した BlackSuit ランサムウェア攻撃では、攻撃者が MFA で保護されていない VPN を介して、有効なログイン情報を使用してアクセスしていました。AnyDesk(リモート管理ツール)と Cobalt Strike を環境に展開することで、永続性が確立されました。無許可のリモート管理ツールすべてを効果的にブロックする簡単な方法はありませんが、ポリシーと技術的な制御を組み合わせることでセキュリティを大幅に向上させることができます。

Talos IR はさらに、BlackSuit でこれまでは利用が確認されていなかったいくつかのユーティリティが展開されていることを確認しました。攻撃グループは、Microsoft PowerToys(ラテラルムーブメントに使用)、SuperGrate(Windows ユーザープロファイルのバックアップおよび移行ユーティリティ)、Mimikatz DCSync(ログイン情報を漏洩させるために他のランサムウェア攻撃でよく利用される古い手法)を使用していました。

また、PsExec や Windows Management Instrumentation コマンドライン(WMIC)のような環境寄生型バイナリ(LoLBin)も利用して、ネットワークを横方向に移動していました。WinRAR や WinSCP など、データのステージングと流出に役立つ正規のツールがいくつかインストールされていました。これらのツールはランサムウェア攻撃でよく使用されます。また、身代金要求メッセージを送るファイルの分析は簡単にはできませんでした。BlackSuit 攻撃ではあまり見られないサンドボックス回避手法が使用されていたからです。

BlackSuit は、遅くとも 2023 年 5 月から活動している RaaS グループであり、2023 年 11 月![]() に複数の医療機関を脅迫して悪名をとどろかせました。BlackSuit のランサムウェア暗号化プログラム(Linux と Windows をサポート)は、Royal ランサムウェアグループと多くの類似点があることが確認されており、研究者らは Royal ランサムウェアをブランド変更したものが BlackSuit ではないかと考えています。Talos と他の研究者らは、Royal と BlackSuit の暗号化プログラムを比較し、コードが非常に似ていることを確認しました。

に複数の医療機関を脅迫して悪名をとどろかせました。BlackSuit のランサムウェア暗号化プログラム(Linux と Windows をサポート)は、Royal ランサムウェアグループと多くの類似点があることが確認されており、研究者らは Royal ランサムウェアをブランド変更したものが BlackSuit ではないかと考えています。Talos と他の研究者らは、Royal と BlackSuit の暗号化プログラムを比較し、コードが非常に似ていることを確認しました。

Black Basta

今四半期、Talos IR は Black Basta のインシデントに対応しました。攻撃者は、漏洩したログイン情報をある有効な RDP アカウントで使用して初期アクセスを獲得していましたが、このアカウントは MFA で保護されていませんでした。攻撃者はネットワークに侵入すると、New Technology LAN Manager(NTLM)を介して Windows 資格情報マネージャーからログイン情報を取得し始めました。攻撃者がリモート PowerShell 実行を使用したことが確認されています。これは、WinRM を使用してリモートシステムでシェルを起動するという一般的な手法です。

データ漏洩を容易にするために、オープンソースのコマンドラインツール Rclone が利用されていました。これもランサムウェア攻撃グループがよく使用する手法です。Rclone 構成ファイルは、攻撃終了前に削除されていました。ときどき攻撃者が構成ファイルを削除し忘れることがあり、攻撃者が管理するサーバー(データの漏洩先)へのアクセストークンが防御担当者に提供されます。

この場合は、窃取されたファイルをダウンロードし、サーバーから削除することができます。RDP や SMB などのリモートサービスが、ラテラルムーブメントに利用されていました。ランサムウェアを実行する前に、攻撃者は Windows Defender などのいくつかのツールを無効にしていました。暗号化プロセスが中断されないようにするためです。

2022 年 4 月に初めて発見された Black Basta は、2022 年春に活動を停止した旧 Conti ランサムウェアグループのブランド変更と思われる RaaS グループです。Black Basta ランサムウェアは C++ で記述されており、Windows および Linux システムを標的としています。Black Basta のアフィリエイトは、フィッシング、Web 閲覧による感染、パスワードスプレー攻撃、既知の脆弱性のエクスプロイトなど、さまざまな初期アクセス手法を使用していることが確認されています。標的設定は、日和見的また無差別的であると考えられます。

ネットワークデバイスの標的化

今四半期はネットワークデバイスを狙った攻撃が微増し、対応業務の 24% を占めました。パスワードスプレー攻撃、脆弱性のスキャンとエクスプロイトなどが確認されています。ネットワークデバイスは、ネットワークに出入りするデータの重要な経路となるため、定期的にパッチを適用し、積極的にモニターする必要があります。ネットワークデバイスが侵害されると、攻撃者はすぐに組織内に侵入し、ネットワークトラフィックを転送するか変更して、ネットワーク通信をモニターできるようになります。

ある対応業務では、攻撃者が CVE-2018-0296 として追跡されているサービス妨害(DoS)の脆弱性をエクスプロイトし、Cisco 適応型セキュリティアプライアンス(ASA)に影響を与えたことが確認されました。この Web インターフェイスの脆弱性により、認証されていないリモート攻撃者が標的のデバイスを予期せずリロードさせ、サービス妨害を引き起こす可能性があります。

CVE-2020-3259 として追跡されている Cisco ASA の別の脆弱性もエクスプロイトされており、攻撃者がリモートで ASA のメモリの内容を取得できたので、機密情報が不正に開示されることになりました。この組織が使用していたハードウェアとソフトウェアは、どちらもサポート終了(EOL)を過ぎていました。Talos IR は、不要なダウンタイムやサイバー攻撃を防ぐために、サポートされているハードウェアとソフトウェアの使用を推奨しています。

別の一連の攻撃活動では、Cisco ASA ファイアウォールのクライアントレス VPN 機能に対して一連のパスワードスプレー攻撃が実行されました。クライアントレス機能により、ユーザーはソフトウェアまたはハードウェアクライアントを必要とせずに、Web ブラウザを使用して Cisco ASA への安全なリモートアクセス VPN トンネルを利用できます。

証明書ベースの認証が適用されていたため、攻撃は最終的に失敗に終わりました。証明書ベースの認証では、ユーザーのブラウザに保存されているデジタル証明書が使用されます。証明書なしで認証を試みても、アクセスは許可されません。

初期ベクトル

判明している限りでは、最も多く確認された初期アクセスの獲得手段は、有効なアカウントでの漏洩したログイン情報の使用です。対応業務の 60% を占め、前四半期から 25% 増加しました。前四半期も、有効なアカウントが主要な攻撃経路の 1 つでした。

今四半期に対応したあるインシデントでは、攻撃者が組織の信頼できるパートナーを侵害し、一方向の信頼ネットワーク関係を悪用してアクセスを獲得していました。組織は、リソースやサービスへの制御されたアクセスを容易にするために、パートナーや顧客と一方向の信頼ネットワーク関係を定期的に確立します。これにより、相互アクセスを行うことなく、外部組織に特定の権限を付与したり、アクセス制御を行ったりできます。

これは、重要な資産の潜在的な露出を制限することによるセキュリティ強化を意図したものですが、攻撃者がこの関係を悪用してアクセスを獲得することがよくあります。より多くの組織が、ネットワークを拡大してより多くのパートナーや外部サービスを取り込もうとしているため、こうした関係に潜む脆弱性を攻撃者が悪用し続けると考えられます。セキュリティ管理を強化し、アクセスポイントを継続的に監視することは、これらの脅威を緩和し、潜在的な侵害から保護するために不可欠です。

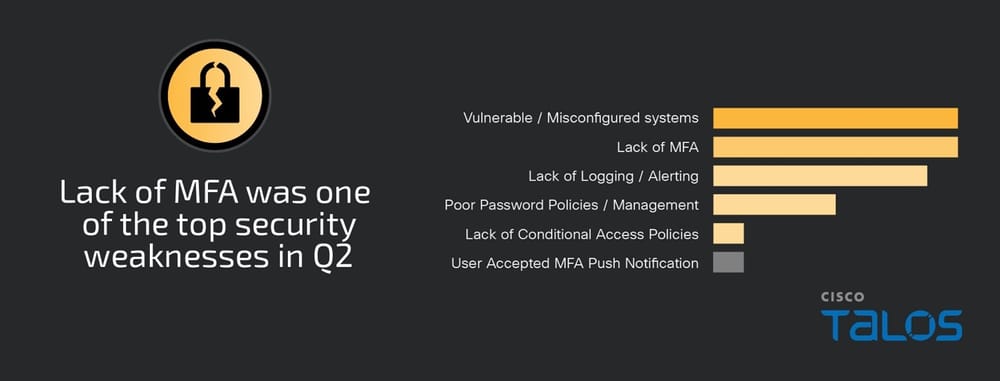

セキュリティにおける弱点

脆弱なシステムあるいは設定ミスのあるシステムと、MFA が適切に導入されていなかったことが、今四半期に確認されたセキュリティの弱点の同率トップとなっており、ほぼすべての対応業務で確認されました。これらのセキュリティの弱点は、前四半期からそれぞれ 46% 増加しています。

最新のパッチが適用されていないシステムは、脆弱性の影響を受けやすくなります。設定ミスのあるシステム(内部からのみアクセスされるはずのサーバーが公開されるなど)は、セキュリティに関する業界のベストプラクティスを考慮して設定されていないため、組織が危険にさらされることになります。

ある一連の攻撃活動では、デバイスの EOL サポートが終了しているネットワークスイッチが侵害されました。EOL サポートが終了しているネットワークスイッチを使用すると、メーカーからセキュリティ更新、バグ修正、テクニカルサポートが提供されなくなるため、リスクがあります。古いハードウェアを使用し続けると、予期しない障害が発生したり、サイバー攻撃を受けたりする可能性が高まり、業務が中断してコストのかかるダウンタイムにつながりかねません。

別の対応業務では、攻撃者が Windows レジストリを介してセキュリティ アカウント マネージャ(SAM)データベースからログイン情報をダンプしていたことが確認されました。MFA が適切に導入されていなかったため、攻撃者は環境内を横方向に移動することができました。十分な可視性がなかったため、対応業務では初期アクセス経路の特定には至りませんでしたが、攻撃者がアカウントまたはシステムを侵害したとしても、MFA を使用することで初期アクセスとラテラルムーブメントの両方を阻止できることを組織は理解する必要があります。

Talos IR は、すべての重要なサービスに MFA を導入することを推奨しています。対象には、すべてのリモートアクセスとアイデンティティアクセス管理(IAM)のサービスが含まれます。MFA は、リモートベースの侵害を防止するための最も効果的な方法です。また、すべての管理者ユーザーに第 2 の認証方法を要求することで、ラテラルムーブメントの防止効果が見込めます。潜在的なギャップを迅速に特定するために、単一要素認証に対するアラートを設定することが可能です。

今四半期の対応業務では、ユーザーが MFA プッシュ通知を受け入れるケースが引き続き確認されましたが、前四半期に見られたアクティビティの大幅な急増からは顕著に減少しました。ある一連のビジネスメール詐欺では、複数の従業員が、攻撃者によって侵害された信頼できるパートナーのメールアカウントからフィッシングメールを受信しました。

フィッシングメールには、ログイン情報を収集するための偽のログインページへのリンクが含まれていました。少なくとも 1 人の従業員がログイン情報を提供したため、従業員の携帯電話に MFA プッシュ通知が送信され、それを承認したことによって攻撃者にアクセスを許してしまうことになりました。Talos IR では、このようなインシデントを報告するための特定のチャネルと連絡先について従業員を教育することを組織に推奨しています。さらに、この従業員のアカウントには、あり得ない移動シナリオを防ぐためのアラートが設定されていませんでした。あり得ない移動とは、あるユーザーが 2 つの場所から認証を行い、非現実的なほど短い時間内にそれらの場所を移動したというシナリオを指します。

Talos IR は、あり得ない移動などリスクの高いログイン試行を特定するために使用されるアイデンティティアクセス管理(IAM)プラットフォームの設定を確認し、不正アクセスを防ぐことを推奨しています。さらに、デバイス登録とバイパスコードの生成を監視するように設定する必要があります。

最も多く確認された MITRE ATT&CK 手法

以下の表に、今四半期のインシデント対応業務で確認された MITRE ATT&CK の手法と、関連する例を記載しています。一部の手法は複数の戦術に該当する可能性があるので、どう使用されたかに基づいて最も関連性の高い戦術に分類しました。ここに記載しているものがすべてではありません。

MITRE ATT&CK のフレームワークから得られた主な調査結果は以下のとおりです。

- PowerShell は今四半期に最も多く使用された実行手法であり、今四半期の対応業務の 41% で確認されました。前四半期から 33% 増加しています。

- 今四半期に使用された永続化手法としては、新規アカウントの作成がトップとなり、対応業務の 18% で確認されました。前四半期の 2 倍以上となっています。

- 今四半期の対応業務の 53% で RDP、SSH、SMB、WinRM などのリモートサービスの悪用が確認されましたが、前四半期からわずかに減少しています。

- LoLBin rundll32 の悪用は、最も多く使用された防御回避手法の 1 つであり、今四半期の対応業務の 18% で確認されました。

- 今四半期は、リモートアクセス ソフトウェアの使用が 40% 増加したことが確認されています。最も多く使用されたソフトウェアは AnyDesk で、対応業務のほぼ 30% で確認されました。

| 偵察 | 例 |

| T1589.001 標的の ID 情報の収集:ログイン情報 | 攻撃中に使用できるログイン情報を収集 |

| T1598.003 情報のフィッシング:スピアフィッシングリンク | ログイン情報を収集するページへのリンクを含むスピアフィッシングメールを送信して、攻撃に使用するログイン情報を収集 |

| T1589.003 標的のアイデンティティ情報の収集:従業員の名前 | オンラインで偵察活動を行い、組織を標的にするために使用できそうな従業員の名前を特定 |

| T1595.002 アクティブなスキャン:脆弱性スキャン | 組織の公開インフラストラクチャに対して脆弱性スキャンを実行し、エクスプロイトの対象となる潜在的脆弱性を特定 |

| リソース開発 | 例 |

| T1588.006 能力の取得:脆弱性 | 攻撃に使用できそうな特定の脆弱性に関する情報を調査 |

| T1588.005 能力の取得:エクスプロイト | 攻撃に利用できそうな脆弱性のエクスプロイトを取得 |

| T1584.001 インフラストラクチャの侵害:ドメイン | 悪意のある活動に使用できそうなドメインを侵害 |

| 初期のアクセス | 例 |

| T1078 有効なアカウント | 漏洩したログイン情報を使用して、攻撃中に有効なアカウントにアクセス |

| T1566 外部公開されたアプリケーションへの攻撃 | 脆弱性を悪用して標的のシステムにアクセス |

| 実行 | 例 |

| T1059.001 コマンドおよびスクリプトインタープリタ:PowerShell | PowerShell を悪用して、攻撃中にコマンドとスクリプトを実行 |

| T1059.003 コマンドおよびスクリプトインタープリタ:Windows コマンドシェル | Windows コマンドシェルを悪用して、攻撃中にコマンドとスクリプトを実行 |

| T1047 Windows Management Instrumentation | Windows Management Instrumentation(WMI)を使用して、攻撃中に悪意のあるコマンドを実行 |

| 永続化 | 例 |

| T1136 アカウントの作成 | 新規アカウントを作成し、標的の環境内で永続性を維持 |

| T1078 有効なアカウント | 有効なアカウントへのアクセスを悪用し、標的の環境内で永続性を維持 |

| 特権昇格 | 例 |

| T1078.002 有効なアカウント:ドメインアカウント | 有効なアカウントへのアクセスを悪用し、標的の環境内で永続性を維持 |

| 防御の回避 | 例 |

| T1562.001 防御の妨害:ツールの無効化または改変 | 検出を回避するためにセキュリティツールを無効化またはアンインストール |

| T1218.011 システム署名付きバイナリのプロキシ実行:Rundll32 | Windows ユーティリティの rundll32.exe を悪用してマルウェアを実行 |

| T1027.010 難読化されたファイルまたは情報:コマンドの難読化 | 攻撃中に検出を回避するためにコマンドを難読化 |

| T1564.008 アーティファクトの隠蔽:電子メールを隠すルール | 受信トレイに届いた特定のメールをフォルダに転送するルールを作成して、受信トレイの所有者から隠す |

| ログイン情報へのアクセス | 例 |

| T1110.003 ブルートフォース(総当たり)攻撃:パスワードスプレー攻撃 | ユーザー名とパスワードのリストを使用してユーザーアカウントへのアクセスを試行 |

| T1003.003 OS ログイン情報のダンプ:NTDS | NTDS.dit ファイルの内容をダンプして、ラテラルムーブメントに使用できるログイン情報にアクセス |

| T1003 OS 認証情報のダンプ | ラテラルムーブメントを可能にするために、さまざまなソースからログイン情報をダンプ |

| T1110 ブルートフォース攻撃 | ブルートフォース攻撃によって解読したアカウントのパスワードを使用してアカウントを侵害 |

| T1621 多要素認証要求の生成 | MFA 疲労攻撃を引き起こす MFA のプッシュ通知を生成 |

| 検出 | 例 |

| T1018 リモートシステムの検出 | 「net view」などのコマンドを使用してリモートシステムに関する情報の検出を試行 |

| T1016.001 システムネットワーク構成の検出:インターネット接続の検出 | ドメインに ping を実行して、感染したデバイスがインターネットに接続されているかどうかを確認 |

| T1033 システム所有者/ユーザーの検出 | 「whoami」などのコマンドを使用して、侵害したアカウントにログインしているユーザーに関する情報の検出を試行 |

| ラテラルムーブメント | 例 |

| T1021.001 リモートサービス:リモートデスクトップ プロトコル | RDP を使用して有効なアカウントを悪用し、標的の環境内でラテラルムーブメントを実行 |

| T1021.002 リモートサービス:SMB/Windows 管理共有 | SMB を使用して有効なアカウントを悪用し、標的の環境内でラテラルムーブメントを実行 |

| T1021.004 リモートサービス:SSH | SSH を使用して有効なアカウントを悪用し、標的の環境内でラテラルムーブメントを実行 |

| T1021.006 リモートサービス:WinRM | WinRM を使用して有効なアカウントを悪用し、標的の環境内でラテラルムーブメントを実行 |

| T1534 内部のスピアフィッシング | 漏洩した電子メールアカウントを悪用して内部のスピアフィッシングメールを送信し、ラテラルムーブメントを実行 |

| 収集 | 例 |

| T1005 ローカルシステムのデータ | 感染したシステムから情報を収集 |

| T1560 収集データのアーカイブ | WinRAR などのツールを使用してステージングされたデータをアーカイブ |

| コマンドアンドコントロール | 例 |

| T1219 リモートアクセス ソフトウェア | AnyDesk などのリモートアクセス ソフトウェアを悪用し、攻撃中にインタラクティブ C2 チャネルを確立 |

| T1105 侵入ツールの転送の検出 | 外部システムから侵害を受けたシステムにツールを転送 |

| T1071.001 アプリケーション層プロトコル:Web プロトコル | C2 通信に HTTPS などの Web プロトコルを悪用 |

| データ漏洩 | 例 |

| T1048.003 代替プロトコル経由のデータ漏洩:暗号化されていない非 C2 プロトコル経由のデータ漏洩 | 暗号化されていないネットワークプロトコルを経由してデータを漏洩 |

| 影響 | 例 |

| T1486 データ暗号化による被害 | ランサムウェアを使用して標的のシステムのデータを暗号化 |

| T1490 システムリカバリの妨害 | ボリュームシャドウコピーなどのシステムリカバリ機能を無効化 |

本稿は 2024 年 07 月 25 日にTalos Group

のブログに投稿された「IR Trends: Ransomware on the rise, while technology becomes most targeted sector

」の抄訳です。