執筆:Nick Biasini、協力:Kendall McKay、Guilherme Venere

クラウド データ プラットフォーム Snowflake のログイン情報の流出、盗難に端を発した数々の影響と流出後の攻撃が続々とニュースになっています。

攻撃者は、情報窃取マルウェアを使用して Snowflake アカウントのログイン情報を入手しました。中には多要素認証(MFA)で保護されていないものがあり、それを使用して Snowflake の顧客アカウントに侵入し、機密情報を盗み出しました![]() 。しかし、Snowflake の本当の問題はこの点ではありません。このインシデントは、ここしばらく脅威環境で見られているはるかに大きな変化の現れであり、その焦点はアイデンティティにあります。

。しかし、Snowflake の本当の問題はこの点ではありません。このインシデントは、ここしばらく脅威環境で見られているはるかに大きな変化の現れであり、その焦点はアイデンティティにあります。

過去数十年の間に犯罪的脅威を取り巻く環境が崩壊し、ランサムウェアやデータ強奪が広まっている状況を Talos は目撃してきました。あまりにも大きな収益を生んでいるため、誰もが利益の分け前にあずかろうとしています。このことは著しい変化をもたらしました。クレジットカード番号を盗み、スパムメッセージを送り付ける犯罪者たちが緩やかにつながったグループであったものが大規模な犯罪シンジケートへと変化したのです。FBI によれば![]() 年間 10 億ドル以上の収益を生み出しています。

年間 10 億ドル以上の収益を生み出しています。

情報窃取マルウェアのログは宝の山

Talos は、インテリジェンスについての定期的な考察の中で、Talos インシデント対応チーム(Talos IR)のすべての対応業務を振り返っています。ランサムウェアやデータ強奪がインシデント対応業務の大半を占めることが多く、ビジネスメール詐欺がたびたび上位に浮上しますが、より広く見れば、こうした攻撃者が最初のアクセスを得る手段は多様化し続けています。

かつては、既知の脆弱性やそれ以外の重大な設定ミスの積極的な悪用が、データ流出につながる最初の情報漏洩の大半の要因でした。しかし最近では、悪用の対象が広がっており、漏洩した正当なログイン情報が主に使用されています。ログイン情報が漏洩する要因は、一般的なフィッシング攻撃や情報窃取マルウェアから組織内に潜む脅威までさまざまです。有効なログイン情報が、悪意のある活動の理想的な隠れ蓑になっています。このことは Talos IR の最新の四半期動向レポートの情報でも裏付けられており、感染経路のトップは有効なアカウントでした。この問題による漏洩は、頻繁に発生している大規模な総当たり攻撃やパスワードスプレー攻撃によるログイン情報の漏洩件数をはるかに超えています。

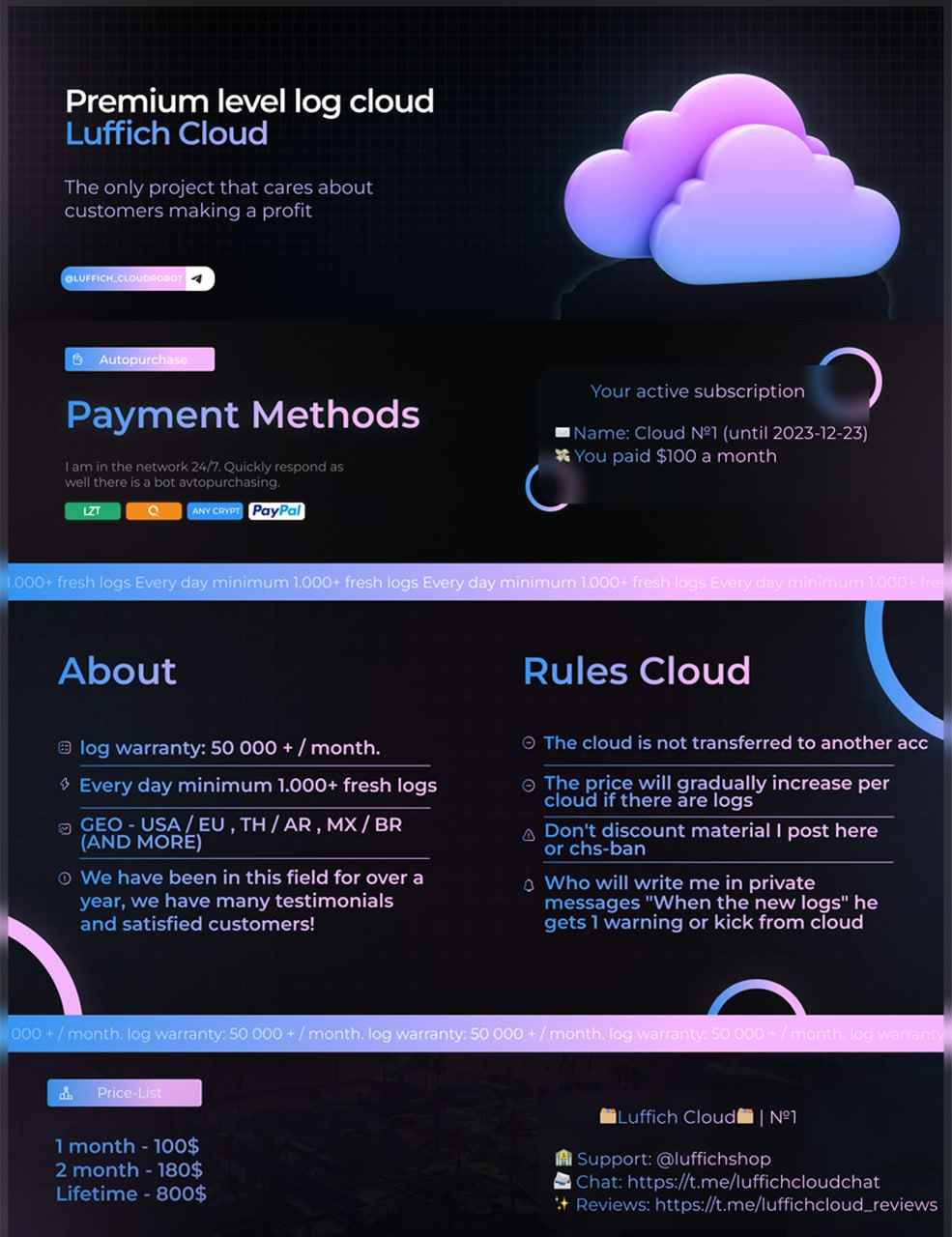

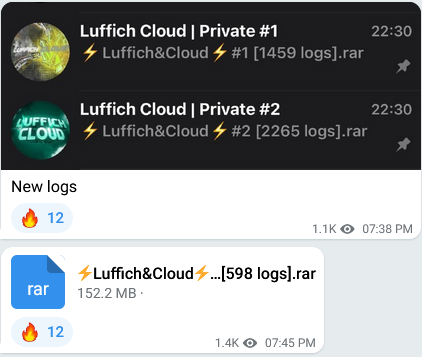

データ流出を招くログイン情報漏洩の要因としては、特に情報窃取マルウェアが一般的に挙げられており、最近の急増にも関係していると報告されています![]() 。多くの防御担当者は、情報窃取マルウェアの脅威について、個々の攻撃者が被害者のアカウントを侵害してログイン情報を集めていると考えていますが、実際は高度に組織化され、広範囲に分散したマルウェア攻撃です。攻撃グループは Telegram チャットルームにオンライン上で集まり、そこでは何千件、何万件という単位でログイン情報が販売されています。攻撃者は大規模なマルウェア攻撃を仕掛けてログイン情報を収集、精査、整理し、最高入札者に販売できるようにしています。このエコシステムでは、特定の種類のデータをログから検索、抽出するツールを提供しており、ログイン情報を提供する前に検証を行っています。

。多くの防御担当者は、情報窃取マルウェアの脅威について、個々の攻撃者が被害者のアカウントを侵害してログイン情報を集めていると考えていますが、実際は高度に組織化され、広範囲に分散したマルウェア攻撃です。攻撃グループは Telegram チャットルームにオンライン上で集まり、そこでは何千件、何万件という単位でログイン情報が販売されています。攻撃者は大規模なマルウェア攻撃を仕掛けてログイン情報を収集、精査、整理し、最高入札者に販売できるようにしています。このエコシステムでは、特定の種類のデータをログから検索、抽出するツールを提供しており、ログイン情報を提供する前に検証を行っています。

情報窃取マルウェアのログサービスの宣伝事例

Cisco Talos はこのようなチャンネルを監視しており、Google、Facebook、Netflix など、何千人ものログイン情報が、攻撃グループが提供する大規模なサービスのティザーとして無料で掲載されているのを目撃したことがあります。有料の場合は、ログイン情報のリポジトリに時間限定でアクセスし、自由に検索して使用することができます。ツールにアクセスするためのコストはさまざまですが、企業のログイン情報の漏洩が数百万ドルの身代金につながる可能性があることを考えれば、支払うべき代償としてはわずかな額です。

Telegram チャンネルで提供されている情報窃取マルウェアの無料のログ

このようなチャンネルには、極めて悪質な活動への足がかりを入手しようとする犯罪者予備軍が大勢集まっています。これまでのところ、ランサムウェアとデータ強奪に焦点が当てられていますが、ビジネスメール詐欺でも、企業の有効なログイン情報から攻撃者が利益を得ることができます。Google のような組織に紐づけられた基本的なアカウントからも、思いがけない利益が得られる可能性があります。数年前に発生したシスコの侵害事例の原因は、企業のログイン情報が保管されたパスワード保管庫と Google のログイン情報でした。

今日、多くの企業においては、ログイン情報だけではセキュリティ対策としては不十分です。それは、セキュリティのベースラインを改善するために企業が MFA の導入に熱心に取り組んだことからもわかります。課題は、アプリケーションに一貫性がないことと、主として企業(ドメイン)自体に重点を置いていることです。

資産だけでなく、データも MFA で保護

セキュリティの専門家は組織全体への MFA の導入を絶え間なく呼びかけ、組織も耳を傾けて、これまでは功を奏してきました。ただ、MFA が提供する保護を破ろうとする攻撃が大幅に増えていることを Talos は確認しています。MFA を破るための MFA 疲労攻撃やソーシャルエンジニアリングなどが常に確認されています。このことは IR の四半期動向レポートでも裏付けられており、MFA プッシュ通知が初めてセキュリティにおける弱点のトップに浮上しました。MFA の不適切な導入事例も、ほぼ同数のインシデント対応業務で見つかりました。同様に、MFA 自体も変遷を経ており、現代の攻撃者への対策としては基本的なプッシュ通知では不十分になっています。今では、MFA を導入する際は必ず、チャレンジベースの認証が推奨されています。攻撃者はこのことに気づいています。Snowflake のログイン情報が悪用された最近の問題を見てもわかるとおり、資産だけでなくデータも保護する必要があります。

Software-as-a-Service(SaaS)はビジネスに大きな変革をもたらし、さまざまな業界に高度な営業ツールと分析サービスを提供し、成長と拡大を促進してきました。問題は、データを組織の安全な場所から引き離す必要があることです。今日の中規模から大規模の組織のほとんどは、マルチテナントのクラウド環境ではないにせよ、クラウドに多大な投資をしており、データとリソースは世界中の複数のベンダーに分散しています。このことが 2024 年には、不正な暗号化よりもデータの流出に重点を置く可能性のある攻撃者に、多くの侵入口を提供することになります。

Talos は、ここ 1、2 年の間に顕著な変化が起きていることに気づいていました。大規模な犯罪者集団は、データの暗号化よりもデータの流出にますます重点を置くようになっています。この変化を促進している要因はさまざまですが、最も重要なのはテクノロジーが追いついてきていることです。Talos の緊急対応では、ランサムウェアの展開前に検出、阻止されるインシデントへの対応業務が増えており、これは数年前からの重要な変化です。ランサムウェアにいつでも対応できる準備を組織は整えており、データ暗号化の影響を最小限に抑えるための強固で実践的な復旧プロセスを持っています。だからこそ攻撃者は、データの暗号化よりもデータの強奪に重点を置くようになっているのです。

情報窃取マルウェアによる大規模な攻撃を行う攻撃者は、数百万件とは言わないまでも、数万件ものアカウントを侵害しており、その対象は広範囲にわたっています。最近の情報窃取マルウェアがログイン情報を収集する対象は、Web ブラウザ、アプリケーション、システム自体から仮想通貨ウォレットまで及んでいます。多くの組織の場合、機密データが格納されている SaaS アプリケーションのログイン情報も対象になり、データが盗まれでもしたら、財務的損失につながる可能性があります。最近の活動が Snowflake と関連していることから、攻撃者がこういった可能性に気づいたことは明らかです。しかし、Snowflake だけの問題ではありません。SaaS プロバイダーをはじめ、組織のビジネスに不可欠なデータを保管しているすべての組織が危険にさらされているのです。

実施可能な防御策

この問題に対するソリューションは目新しいものではなく、むしろよく知っているものに思えるでしょう。第一に、重要なデータが保管されているならばどこでも、MFA で保護する必要があります。すべての外部データハウスの監査を実施し、ベンダーが MFA に対応していることと、あらゆるロギング機能を MFA で利用できるように設定されていること(特に認証に関連した設定)を確認する必要があります。

次にすべきことは、緊急性を持って情報窃取マルウェアへの感染を事実として受け止め、対処することです。情報窃取マルウェアが検出されたら、そのシステム上のすべてのログイン情報が漏洩したと想定し、パスワードのリセットによる修復に迅速かつ効果的に取り組まなければなりません。自社だけの問題ではなく、影響が広範に及んでいることを念頭に置く必要があります。価値の高いログイン情報はすぐに売られ、アクションを起こされるため、スピードが最も重要です。目標は、ログイン情報を購入した者がいっさい重要なデータにアクセスできないようにすることです。さらに、吟味された信頼できる方法でパスワードを保存できるようにすることも重要です。承認された仕組みを持つことで、ログイン情報が Web ブラウザに保存され、情報窃取マルウェアに簡単に盗まれることを防止することができます。

理想を言えば、あらゆる箇所に MFA が導入されることを期待したいのですが、それは現実的ではありません。MFA を導入できない場合にセキュリティと保護を強化する仕組みがいくつかあります。可能であれば、アカウントへのアクセスを、絶対に必要な最小の権限に制限します。内部資産にアクセスする場合には、ジャンプボックスの導入を検討します。これにより、単一の接続ポイントを作成し、そこの監視を強化することができます。MFA で保護されていないアカウントはすべて可視性を高め、これらのアカウントから発生したすべてのセキュリティアラートを迅速かつ効果的に調査すべきです。

攻撃者がデータの窃取に引き続き重点を移していく中、盗まれたデータが最高入札者に売られてニュースになることのないように(データ流出元の組織が最高入札者であってもニュースになります)、データがどこに保管され、どのようなデータ保護がなされているかを正直に調べる必要があります。

本稿は 2024 年 06 月 27 日にTalos Group

のブログに投稿された「Snowflake isn’t an outlier, it’s the canary in the coal mine

」の抄訳です。