分析調査:Splunk 社 Teoderick Contreras 氏![]() 、Jose Hernandez 氏

、Jose Hernandez 氏![]() 、協力:Splunk 社脅威リサーチチーム

、協力:Splunk 社脅威リサーチチーム

暗号通貨エコシステムにおいて、暗号通貨ドレイナー(クリプトドレイナー)を使用した詐欺が重大な脅威として認識されるようになりました。何も知らない人に簡単に儲けられると話を持ち掛けて、デジタル資産をこっそり吸い上げるという詐欺です。

暗号通貨ドレイナー詐欺は当初、主に投資スキームとして出現し、怪しげなプロジェクトや偽の新規暗号資産発行(ICO)への投資でハイリターンが得られると保証していました。この手の詐欺は暗号通貨市場の投機的性質を悪用し、短期間での利益と革新的なテクノロジーの魅力で投資家を誘惑しますが、詐欺犯が約束を守ることはなく、投資家の資金を奪って行方をくらまします。

ハッキングされたジャマイカの報道機関の X アカウントで拡散した暗号通貨ドレイナー詐欺の例(2023年)。

暗号通貨保有者を狙った暗号通貨ドレイナーのフィッシング詐欺は巧妙化しており、詐欺犯はソーシャルエンジニアリングの手法を使用してユーザーを騙し、秘密キーやログイン情報を抜き取ります。窃取対象になった資産は、被害者のウォレットから短時間で吸い上げられ、取り戻すために頼れるものがほぼない状態に陥ることがほとんどです。

ここ数か月間で暗号通貨ドレイナーのフィッシング攻撃件数が急増しています。暗号通貨保有者を標的にして、重要なログイン情報を抜き取る高度なスキームが用いられています。手口としては、正規の暗号通貨プラットフォームのものに見えるように細工した詐欺 URL が使われており、何も疑わないユーザーの気を引いて機密性の高いログイン情報を入力させます。

とりわけ考慮すべき傾向として、X(Twitter)などのさまざまなソーシャルメディア プラットフォームでフィッシング攻撃が急増している点が挙げられます。これらの事例では、サイバー犯罪者によってハイジャックされたと思われる漏洩したアカウントが、悪意のある URL であると気づかせずに多くの人に拡散するための手段として利用されています。漏洩したアカウントによって詐欺スキームが正当なものに見えるため、何も疑わないユーザーが詐欺被害に遭う可能性が高まります。

この手のプラットフォームでは、長い間悪用や詐欺がはびこっていました。Cisco Talos は以前、メタバースやスマートコントラクト![]() といった「Web3」のさまざまな側面がどのように悪用され、ユーザーが騙されて暗号通貨ウォレットが空になってしまうかを取り上げました。これらの詐欺では、悪意のある Google フォームのドキュメントも攻撃ベクトルとして利用されています。

といった「Web3」のさまざまな側面がどのように悪用され、ユーザーが騙されて暗号通貨ウォレットが空になってしまうかを取り上げました。これらの詐欺では、悪意のある Google フォームのドキュメントも攻撃ベクトルとして利用されています。

暗号通貨ドレイナー攻撃の構造

Splunk 社の研究者は、Splunk Attack Analyzer![]() を使用して、このフィッシング攻撃の構造についてインサイトを得ました。暗号通貨ドレイナー詐欺の一般的な感染方法と攻撃パターンに沿った攻撃だと考えられます。

を使用して、このフィッシング攻撃の構造についてインサイトを得ました。暗号通貨ドレイナー詐欺の一般的な感染方法と攻撃パターンに沿った攻撃だと考えられます。

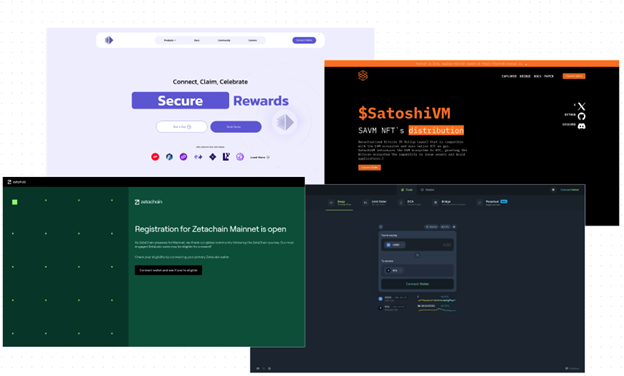

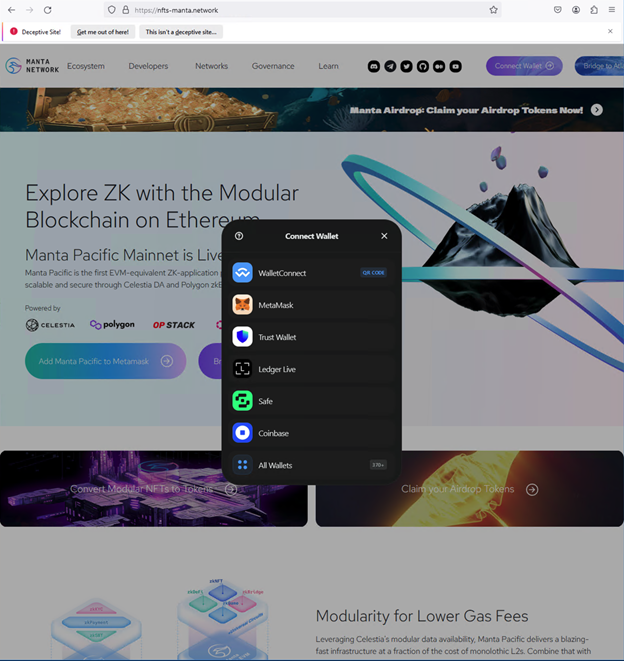

以下は、正規の暗号通貨プラットフォームを真似たフィッシングサイトの Web ページの例です。ユーザーの気を引いて暗号通貨のログイン情報を抜き取ることを目的としたものです。

フィッシングサイトの Web ページ。

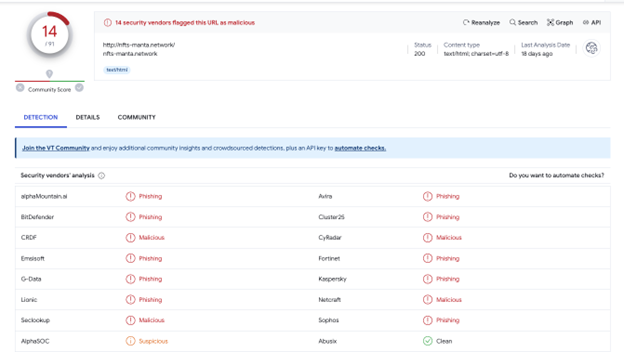

Splunk 社は Attack Analyzer を使用して暗号通貨ドレイナーのフィッシング URL と思われるものを特定し、そうした URL を格納しているリポジトリを拡張しました。その一例が hxxp[://]nfts-manta[.]network/ です。VirusTotal によると、複数のウイルス対策製品によってフィッシングサイト![]() としてフラグ付けされています。

としてフラグ付けされています。

VirusTotal のフィッシングサイト。

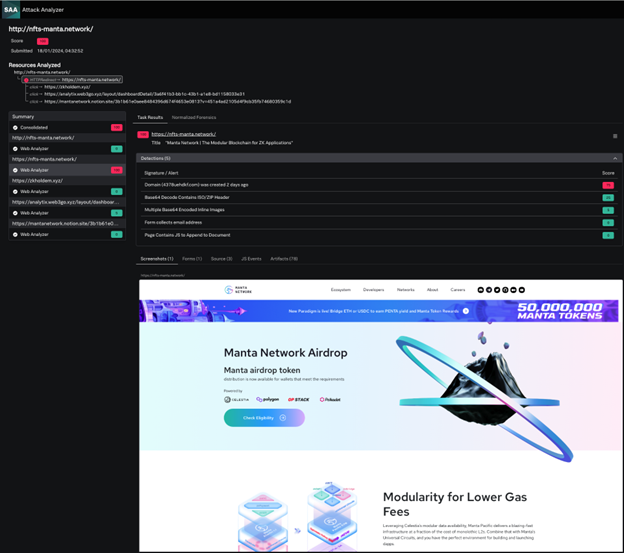

Splunk Attack Analyzer では包括的な概要(フィッシングサイトのランディングページのスクリーンショット、URL リンクのリダイレクト情報、検出結果、関連のあるアーティファクトなど)も提供され、さらに詳細な分析を促進できます。

Splunk Attack Analyzer のスクリーンショット。

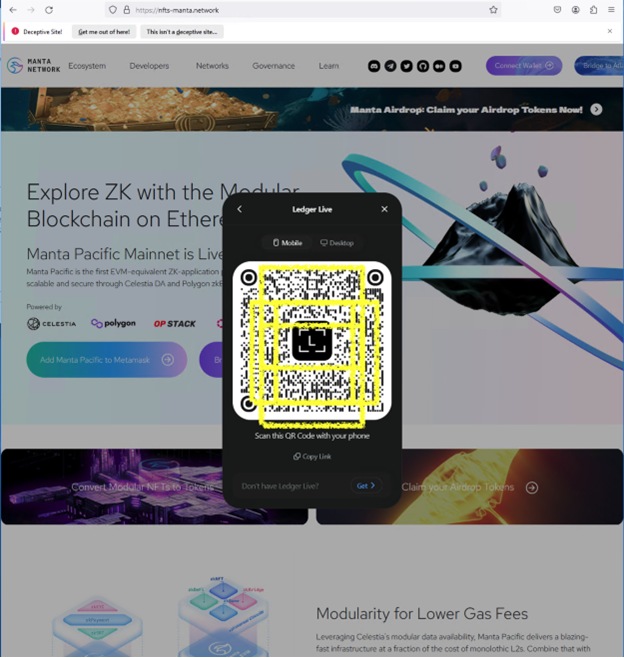

このフィッシングサイトにアクセスすると、ユーザーは暗号通貨ウォレットに接続してトークンを請求するよう促されます。確認された一般的なウォレットへの接続方法としては、携帯電話での QR コードのスキャンがあります。この QR コードは目的の暗号通貨ウォレットアプリケーションにリンクしているように見えるので、シームレスなログインプロセスであるかのような錯覚に陥ります。実際は、このアクションによってユーザーのログイン情報をフィッシングサイトに与えてしまうため、暗号通貨ウォレットの不正流出が起こります。

暗号通貨アプリケーションの Manta を装ったフィッシングサイト。

Manta を装ったフィッシングサイトに表示された QR コード。

注意すべき理由

暗号通貨ドレイナー詐欺について知り、常に警戒しておくことが、個人の健全なファイナンスとデータセキュリティの防御には欠かせません。

これらの詐欺はフィッシングによって実行されることが多く、暗号通貨に少しでも投資している場合は、個人のファイナンスと個人情報に大きなリスクをもたらします。

詐欺犯が用いる手口について正確な情報を把握しておけば、自分自身を守るために積極的に対策を打ち、経済的損失を防ぐことができます。さらに、詐欺に対する意識が広がれば、より多くの人が詐欺スキームを認識し被害に遭うのを回避できるため、詐欺行為の影響を軽減できます。

上記で説明したような暗号通貨詐欺に気づくためのヒントをいくつか紹介します。

- 短期間で大きなリターンを保証する暗号通貨に対しては、登録や投資を行う前に十分に調べて慎重に検討する必要があります。一般的にハイリターンにはハイリスクが伴ううえ、そうした保証の多くは詐欺の可能性があります。いつも言っていることですが、うまい話には裏があります。

- 個人情報を入力したり、暗号通貨のアカウントやウォレットを登録したりする前に、常に Web サイトの正当性を確かめる必要があります。保護された URL(https)、サイトのデザイン、信頼できるソースの高評価などで信頼性を確認しましょう。

- 詐欺的手口を用いた悪意のある既知の Web サイトを検出およびブロックするために、利用しているセキュリティ製品を常に更新する必要があります。定期更新により、暗号通貨の分野で進化を続ける脅威や詐欺に対して最新の保護を維持できます。

これらのガイドラインに従うと、暗号通貨への投資に関連したリスクや、オンラインプラットフォームの利用に伴うリスクから身を守りやすくなります。

カバレッジ

以下は Splunk SOAR のプレイブックです。Splunk Attack Analyzer や他のサンドボックスツールと統合されており、ユーザーと管理者が特定の環境でこの種のアクティビティをトリアージして特定できるようになります。

| プレイブック | 説明 |

| Splunk Attack Analyzer Dynamic Analysis |

Splunk Attacker(SAA)API コネクタを使用して、デトネーション対象の URL リンク、ドメイン、vault_id(ハッシュ)を受け取ります。このプレイブックにより、ユーザーおよびデバイスごとに正規化された出力が生成されます。 |

| Splunk Automated Email Investigation |

Splunk テクノロジーを活用して、ボールト内の .eml または .msg ファイルが悪意のあるものか、不審な URL またはファイルが含まれているか、どのユーザーが IOC(電子メール、URL、ファイル)を操作したかを特定します。 |

| Dynamic Analysis Dispatch |

「サンドボックス」タグを使用して入力プレイブックを自動的にディスパッチします。これにより、入力ごとにマージレポートとインジケータタグが生成されます。 |

以下は、暗号通貨ドレイナー詐欺に関連した他の IOC のリストです。

hxxps://123-bti[.]pages[.]dev/ hxxps://giveaway-omnicat[.]pages[.]dev/ hxxps://visit-ait[.]pages[.]dev/ hxxps://enrol-manta[.]network/ hxxp://nfts-manta[.]network/ hxxp://nftbonus-manta[.]network/ hxxps://sea-manta[.]network/ hxxps://sale-starknet[.]io/ hxxps://gain-manta[.]pages[.]dev/ hxxps://frame-343[.]pages[.]dev/ hxxps://gainsatoshi[.]pages[.]dev/ hxxps://visit-dymension[.]pages[.]dev/ hxxps://manta11[.]pages[.]dev/ hxxps://explore-satoshi[.]pages[.]dev/ hxxps://governance-mantanetwork[.]pages[.]dev/ hxxps://accept-satoshivmio[.]pages[.]dev/ hxxps://preregistration-satoshivmio[.]pages[.]dev/ hxxps://receive-altlayerio[.]pages[.]dev/ hxxps://bonus-8u0[.]pages[.]dev/ hxxps://reveal-manta[.]pages[.]dev/ hxxp://acquire-satoshivm[.]io/ hxxps://farcana123[.]pages[.]dev/ hxxps://enlist-jup[.]app/ hxxps://distributedymension[.]pages[.]dev/ hxxps://visit-lineabuild[.]pages[.]dev/ hxxps://1-67c[.]pages[.]dev/ hxxps://registryzetachain[.]pages[.]dev/ hxxps://gratitude-satoshivm[.]pages[.]dev/ hxxps://whitelist-woo[.]pages[.]dev/ hxxps://join-jupapp[.]pages[.]dev/ hxxps://million-satoshivmio[.]pages[.]dev/ hxxps://achieve-altlayer[.]pages[.]dev/ hxxps://follow-satoshivm[.]io/

本稿は 2024 年 07 月 09 日に Talos Group

のブログに投稿された「How do cryptocurrency drainer phishing scams work?

」の抄訳です。