最新の Talos インシデント対応チーム四半期動向レポートでは、2024 年第 1 四半期にチームが対応した全セキュリティインシデントの半数近くが、多要素認証(MFA)に関連したものでした。

インシデント対応業務の 25% は、攻撃者を発信元とする不正な MFA のプッシュ通知をユーザーが受け入れたことが根本的な原因です。また 21% は、MFA が適切に導入されていなかったことがインシデントの根本的な原因でした。

この 2 つの問題がセキュリティにおける上位の弱点としてレポートで取り上げられている理由が気になったので、攻撃者が不正な MFA プッシュ通知を送る際のパラメータを詳しく調べることにします(Cisco Duo の AI およびセキュリティ調査チームの助けを借り、チームが保有するプッシュベース攻撃のデータセットを利用させてもらうことにしました)。以下のパラメータについて見ていきます。

- ユーザーが受け入れた MFA プッシュスプレー攻撃の割合。

- 被害ユーザーへのプッシュ通知の送信回数。

- 発生のピーク時間帯。

- プッシュ通知を送る時間間隔。

MFA をバイパスしたりソーシャルエンジニアリングを利用したりしてアクセスするために攻撃者が用いている手法についても探ろうと思います。

注目すべきことに、組織に MFA を導入することに関しては、防御側の取り組みによって過去数年で大きな進歩が見られます。MFA により認証に別のレイヤが追加されたおかげで、従来のクレデンシャル スタッフィング攻撃やパスワードスプレー攻撃の効果は低減しました。これが、攻撃者が集中的に MFA を標的にする大きな理由です。目標達成のために攻略する必要のある重要な壁になっています。

ですが、あらゆる防御がそうであるように、MFA は万能の策ではありません。現在私たちが直面している問題の多くは、攻撃者が MFA をバイパスするために創造性を働かせていることと、ソリューションの導入における全体的な不完全さ(たとえば、外部公開されたアプリケーションやサポートが終了したソフトウェアに導入しないこと)によるものです。正当な理由があって MFA を導入できない組織の場合は、堅牢なアクセスポリシーを用意する必要があります。

プッシュスプレー攻撃に関連したデータ

MFA バイパス手法で最も一般的に見られるのは、MFA プッシュ攻撃です。これは、ユーザーのパスワードを得た攻撃者が MFA のデバイスに繰り返しプッシュ通知を送信し、ユーザーが受け入れることを狙うものです。

今回、Cisco Duo の AI およびセキュリティ調査チームに、チームが保有している攻撃データセットからプッシュ通知をベースとした攻撃のメトリックを提供してもらえるよう依頼しました。データセットには、2023 年 6 月から 2024 年 5 月にかけて登録されたプッシュベースの攻撃が 15,000 件あります。

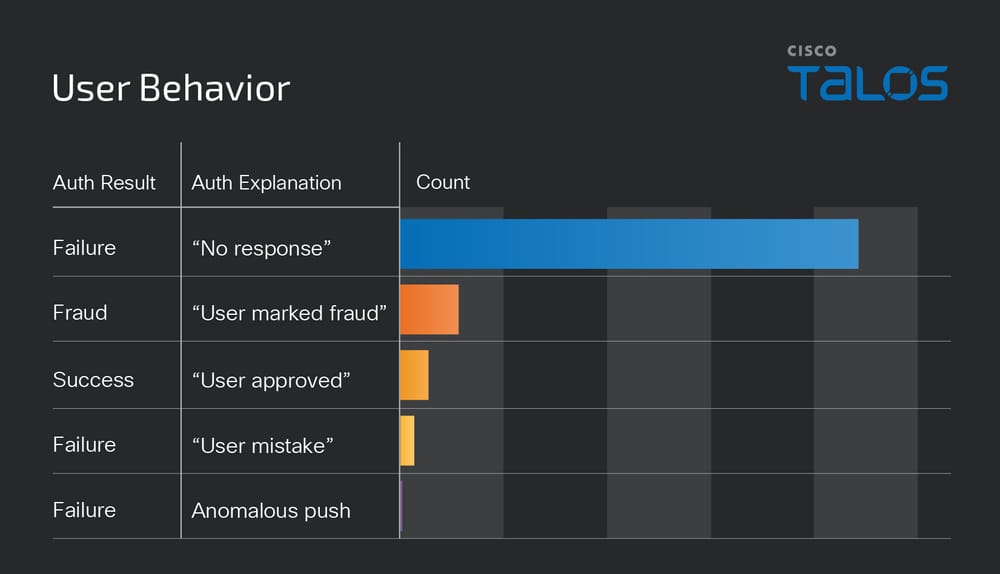

最初のメトリック(不正なプッシュ通知に対する全体的な反応)では、プッシュベースの攻撃の多くは無視または報告され、成功していないことがわかりました。ユーザーが受け入れたプッシュ攻撃は 5% です。

出典:Duo AI およびセキュリティ調査

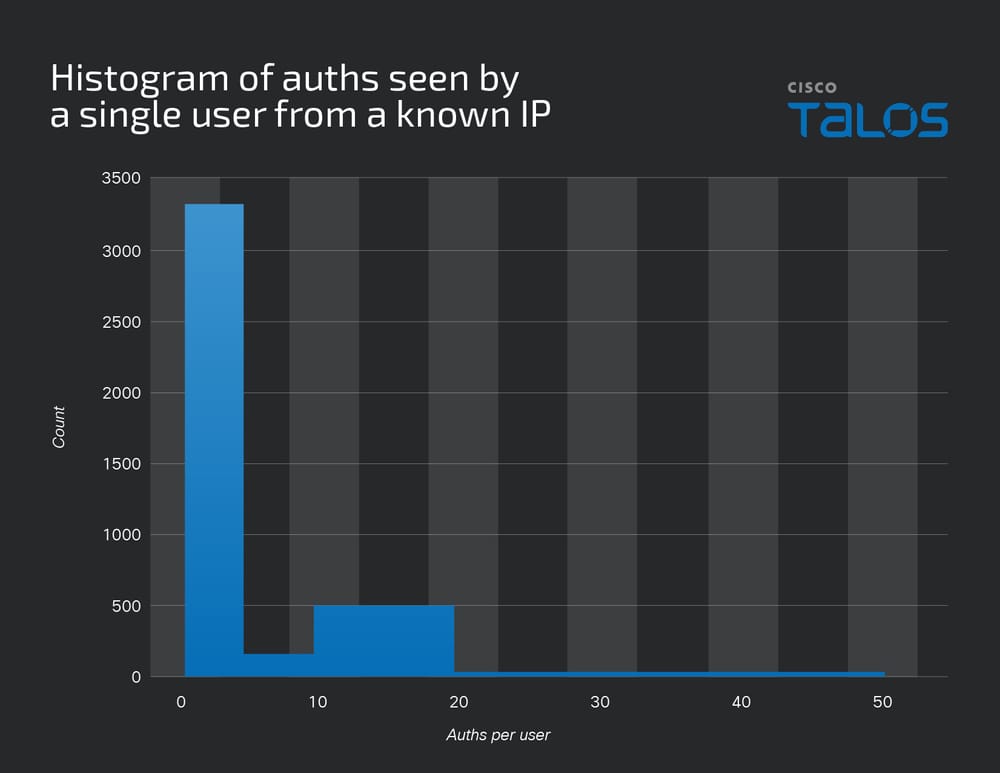

ただし、その 5% については、ユーザーがプッシュ通知を受け入れるまでの試行回数は多くありません。ほとんどのケースでは 1 ~ 5 回で通知を受け入れています。20 ~ 50 回通知されて「被弾した」ケースもありますが、極めて少数です。

出典:Duo AI およびセキュリティ調査

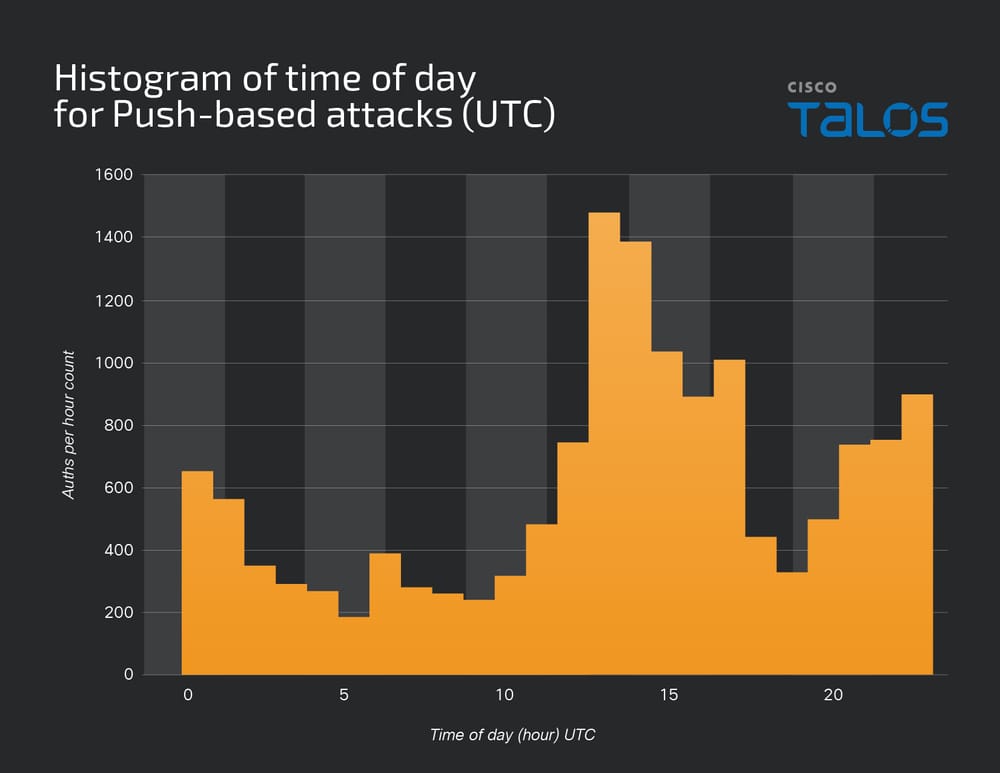

不正なプッシュ通知が送信された時間帯にも着目しました。多くは 10:00(UTC/協定世界時)から 16:00 に送信されており、これは米国の就業時間よりも少し早い時間帯です。ログインが集中する朝や就業時間に合わせてプッシュ通知を送信していることになります。推測ですが、日常の業務に紛れこませて注意を逸らす狙いがあると思われます。

出典:Duo AI およびセキュリティ調査

大きなピークは米国時間(上図は協定世界時)の午前 8 時から 9 時の間にあります(恐らく多くの人が 1 日の始まりに認証を行う時間帯でしょう)。夕方の小さなピークについては理由がはっきりしませんが、その時間帯にスマートフォンでニュースやソーシャルメディアをチェックする人たちがプッシュ通知を意図せず受け入れることを狙ったものと考えられます。

一度のプッシュ攻撃(送信元が同じ IP に分類されているもの)での認証のほとんどは、それぞれ 60 秒以内に発生していました。認証は 60 秒後にタイムアウトとなるため、最も一般的な「失敗」の理由は「反応なし」でした。

このデータは、手あたり次第に攻撃を仕掛ける「スプレーアンドプレイ」手法ではなく、照準を定め、一定時間内に少数のプッシュ通知を送信する手法を示唆しているように見えます。反応がなければ次のユーザーに移り、午前 8 時から 9 時のピーク時間内にできる限り多くのユーザーを標的にします。

MFA バイパス手法のさまざまな例

プッシュベースのスプレー攻撃に加えて、最近、MFA をバイパスしようとする攻撃者が創造性を働かせている事例をいくつか確認しました。

Talos インシデント対応チームの数名と話をする中で、セキュリティインシデントでメンバーが確認した MFA バイパス手法がわかったのでいくつか紹介します。これらは「従来」の MFA プッシュスプレー攻撃を超えています。

- 従業員の認証トークンを窃取します。攻撃者はその後、MFA チェックが完了したセッショントークンを再利用します(これにより、信頼済みのユーザーアイデンティティを得て、ネットワークを横断的に移動できるようになります)。

- IT 部門にソーシャルエンジニアリングを仕掛け、攻撃者自身のデバイスを MFA 用の新しいデバイスとして追加させます。

- 請負業者のアカウントを侵害し、攻撃者自身のデバイスで MFA にアクセスできるよう、設定されている電話番号を変更します。

- 単一のエンドポイントを侵害し、権限を管理者レベルに昇格させ、その後 MFA ソフトウェアにログインして無効化します。

- 従業員のミスを誘発して(インサイダー攻撃としても知られている手法)、攻撃者を発信元とする MFA のプッシュ通知で「許可」をクリックさせます。

上記の攻撃では、単に MFA の弱点を突いているだけではありません。ソーシャルエンジニアリング、ネットワークの横断的な移動、管理者アクセスの作成という手法が使用されており、危険な兆候を発見したり究極的には防止したりできる手順がいくつかあります。そのため、攻撃者が MFA を利用する方法や、ソーシャルエンジニアリングでアクセスを得る方法について全体像を把握することが重要です。

新しい MFA 攻撃の展開

「as a Service」型の攻撃が増え、サイバー犯罪の商業化が進んでいることから、ツールの一部で MFA バイパスに必要な要素を提供する PhaaS(Phishing as a Service)キットに注目せざるを得ません。

このようなプラットフォームの 1 つに、Tycoon 2FA PhaaS があります。これは、中間者攻撃(AiTM)の手法に依存したものであり、目新しくはありません。この手法では、フィッシング用 Web ページをホストし、被害者の入力を傍受し、正規サービスに中継する攻撃者のサーバー(リバースプロキシサーバー)が必要となります。

ツールには今や、MFA プッシュ通知のプロンプトが組み込まれています。ユーザーがこれを受け入れると、中間のサーバーがセッション Cookie をキャプチャします。Cookie が窃取されると、攻撃者はセッションを再利用できるようになるため、ログイン情報が途中で変更されたとしても MFA をバイパスできます。

いたちごっこ

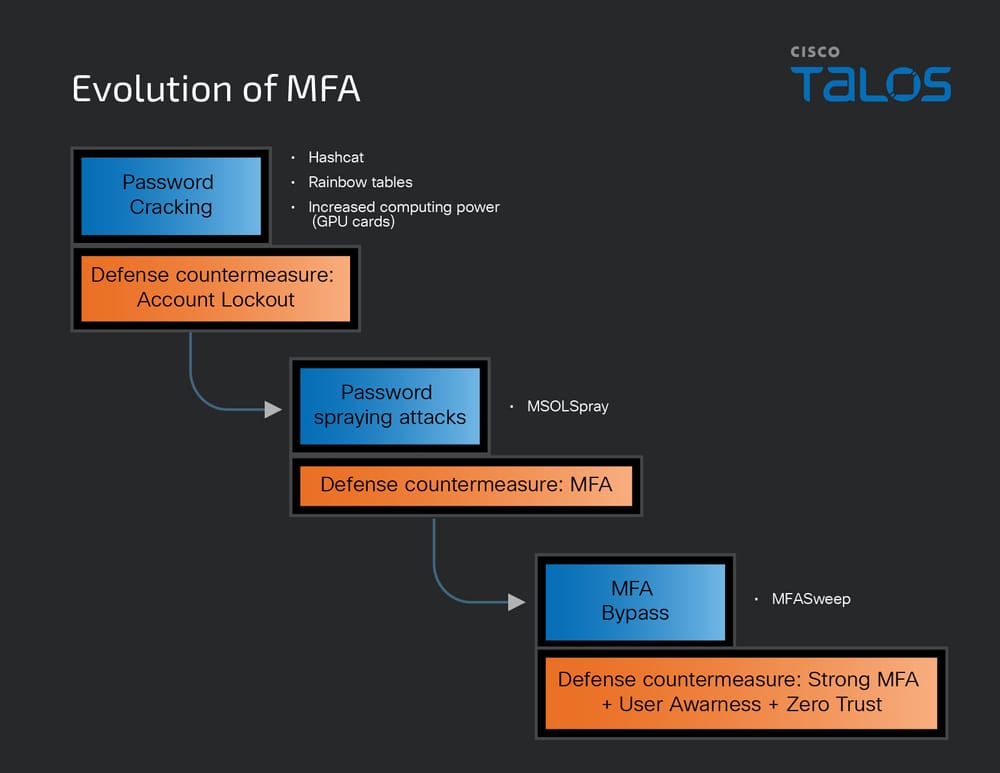

これらのプッシュスプレー攻撃と MFA バイパスの手法は、サイバーセキュリティ防御が進化した結果にすぎません。新しい防御技術が導入されるたびに、いたちごっこが繰り返されます。

パスワードが導入されたとき、攻撃者はレインボーテーブル、Hashcat などのツール、GPU カードを使用したパスワードクラッキング手法を導入しました。これに対しては、アカウントロックアウト機能を導入して対抗しました。

すると攻撃者は、ログイン情報を取得するために、MSOLSpray などの専用ツールを使用したパスワードスプレー攻撃を導入しました。その後、MFA に追加認証チェックがもたらされました。

次に攻撃者は、MFA の適用対象外とされている IP アドレスと範囲、または特定の OS プラットフォームを見つけ出すために MFASweep などの専用ツールを開発し、組織における MFA 導入の不備を探るようになりました。また、MFA をバイパスする目的で、ソーシャルエンジニアリングの勢いが盛り返しました。

現場で起こっている MFA のバイパス攻撃に対し、防御側はさまざまな対策を打とうと模索が続いています。例を挙げると、WebAuthn の導入や、Cisco Duo などの MFA ツールへの 4 桁のコード入力が対策として講じられています(ユーザーに特定のテキスト入力を求める MFA 方式は、SMS 認証よりも強力です)。また、デバイスがいつどこでシステムにアクセスするかなど、コンテキスト要素を含めてゼロトラスト環境を検討しています。

推奨事項

組織/防御側の視点から見た MFA の導入について、Talos の推奨事項をいくつか紹介します。

- Cisco Duo などの MFA アプリケーションで確認番号の入力を求めるようにすることでセキュリティを強化し、ユーザーが悪意のある MFA プッシュ通知を受け入れないようにすることをご検討ください。

- リモートアクセスとアイデンティティアクセス管理(IAM)のサービスを含む、すべての重要なサービスに MFA を導入してください。MFA は、リモートベースの侵害を防止するための最も効果的な方法です。また、すべての管理者ユーザーに第 2 の認証方法を要求することで、ネットワークを横断的に移動するラテラルムーブメントも防止できます。

- 単一要素認証に対するアラートを設定することで、MFA ポリシーの潜在的なギャップと(MFA が単一要素認証にダウングレードされるなどの)ポリシー変更を迅速に特定できます。

- 攻撃者が MFA 用の追加のデバイスやアカウントをリクエストするソーシャルエンジニアリング攻撃を防止できるよう、IT 部門の従業員に対し教育を実施します。

- MFA バイパス攻撃の内容や標的となる可能性について、従業員全体に対し教育を実施します。組織全体で潜在的な MFA 攻撃に敏感でいられるよう、レポートラインを明確にしてください。

- アップデートや交換が困難なレガシーシステムがあるなど MFA を導入できない場合は、MFA ベンダーと協力して対象システムのアクセスポリシーを定義し、それらのシステムを他のネットワークから分離してください。

- この他に考えられる認証方法にセキュリティキーがあります。これは、暗証番号を必要とするハードウェアデバイスです。

脅威の動向や戦術の詳細については、最新の Talos インシデント対応チーム四半期動向レポートをお読みください。

アクセス管理およびアイデンティティ両方の動向(現在のトレンドと新しいトレンド)を確認するには、Cisco Duo Trusted Access レポート![]() をお読みください。

をお読みください。

本稿は 2024 年 06 月 18 日にTalos Group

のブログに投稿された「How are attackers trying to bypass MFA?

」の抄訳です。