最近発生した一連の大規模ランサムウェア攻撃は、病院![]() からカーディーラー

からカーディーラー![]() まであらゆるものを混乱させています。この事態を鑑み、改めて上位のランサムウェアグループについて調査し、今の状況を確認することにしました。

まであらゆるものを混乱させています。この事態を鑑み、改めて上位のランサムウェアグループについて調査し、今の状況を確認することにしました。

Cisco Talos は、十数の有名なランサムウェアグループに関する包括的なレビューに基づいて、各グループの戦術、手法、手順(TTP)にいくつかの共通点があることを突き止めました。同時に、注目すべき相違点や特異な TTP も明らかになっています。

Talos の調査から、非常に活発な動きを見せているランサムウェアグループは、標的のネットワークへの初期アクセスの取得を優先していることがわかりました。最も一般的な手段として、有効なアカウントが使用されています。多くの場合、攻撃の前にログイン情報のフィッシングが行われます。これはインシデント対応業務全般に見られる傾向であり、Talos の 2023 年版『一年の総括』![]() レポートの内容とも一致しています。この 1 年の間に、公開アプリケーションの既知の脆弱性やゼロデイ脆弱性が多くのグループによって悪用される事例が増えており、これが初期アクセスを取得する一般的な手段となっています。

レポートの内容とも一致しています。この 1 年の間に、公開アプリケーションの既知の脆弱性やゼロデイ脆弱性が多くのグループによって悪用される事例が増えており、これが初期アクセスを取得する一般的な手段となっています。

ランサムウェアの最新動向(動画をご視聴ください)

AlphV/Blackcat グループと Rhysida グループは TTP の幅広さが際立っており、戦術的多様性が顕著に見られました。一方、BlackBasta、LockBit、Rhysida などのグループは、データを暗号化するだけでなく、被害者のシステムを改ざんして影響を最大化していました。Clop ランサムウェアグループには明確な特徴があり、暗号化という一般的な戦術よりも、主としてデータ窃取による恐喝に重点を置いていました。ゼロデイ脆弱性を悪用する限られた攻撃グループの 1 つでもあります。

この調査結果は、2023 年から 2024 年にかけて確認された 14 のランサムウェアグループの包括的な分析に基づいています。ランサムウェアグループは、攻撃の量、お客様への影響、攻撃活動の特異さを基準に選びました。調査に使用したデータは、攻撃者が公開しているリークサイト、Talos インシデント対応チーム(Talos IR)、Talos 内部の追跡活動、情報源となる公開レポート![]() から得ています。

から得ています。

調査期間中に Talos IR は、米国を重点的に標的とする多数のランサムウェア攻撃に精力的に対応しました。幅広い業種が攻撃を受けましたが、特に影響が大きかったのが製造セクターと情報セクターです。データを暗号化して身代金を要求するためにさまざまな手法が用いられ、その結果かなり大きな経済的損失と大規模なビジネスの中断が発生しました。

この 1 年の間に、ランサムウェア界隈には大きな変化が見られました。複数の新しいランサムウェアグループが登場し、それぞれのグループが独自の目標と運営構造を持ち、攻撃対象も異なっています。この多様化で浮き彫りになったのは、より標的を絞ったサイバー犯罪活動へのシフトです。Hunters International、Cactus、Akira などのグループは特定分野を切り開いており、独自の運営目標とスタイルの選択に重点を置いて差別化を図っています。

高度な攻撃手法:ランサムウェア攻撃グループが用いる注目すべき TTP

Talos は、MITRE ATT&CK フレームワークに基づいて、主要なランサムウェア攻撃グループが過去 3 年間に用いた主な TTP を突き止めました。各 TTP とその実行方法、関連手法などを詳細に調査した結果、これまで MITRE の上位の ATT&CK 手法では強調されてこなかった独自の TTP が明らかになりました。

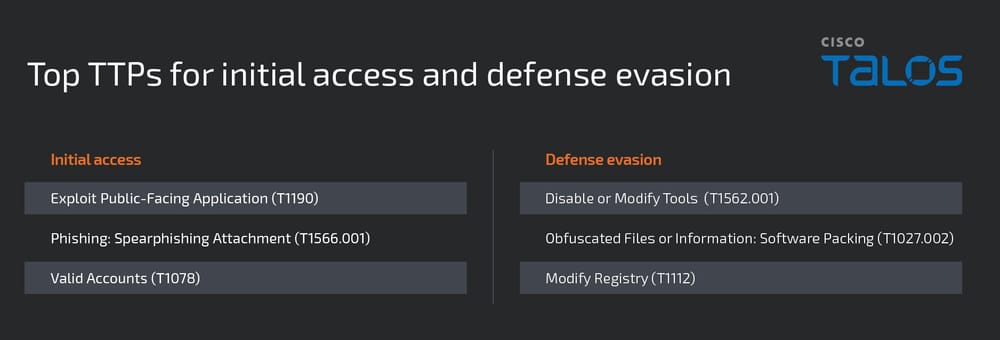

主要な調査結果から、ランサムウェア界隈の最も有名なグループの多くが、攻撃チェーンにおいて初期アクセスの確立と防御の回避を優先していることが判明し、これらの段階が戦略上の焦点であることが浮き彫りになっています。この 1 年の間に、多くのグループが公開アプリケーションの重大な脆弱性を悪用しており、これが一般的な攻撃手段になっています。その後 Talos もこの問題に対処しました。こうした状況から、適切なセキュリティ管理やパッチ管理の必要性が増していることがわかります。

『一年の総括』レポート![]() でも取り上げている傾向ですが、被害者のネットワークに滞在する時間を長くするために、ランサムウェア攻撃グループが防御回避手法に引き続き大きな重点を置いているという結論がデータで裏付けられています。通常よく用いられる防御回避手法としては、ランサムウェアのペイロードが検出されないようにするための、セキュリティソフトウェア(ウイルス対策プログラム、エンドポイント検出ソリューション、オペレーティングシステムのセキュリティ機能など)の無効化や変更が挙げられます。攻撃者が悪意のあるソフトウェアのコードを圧縮して難読化し、後で実行時にメモリ内で自己解凍するようにしていることもよくあります。さらに、システムレジストリを変更してセキュリティアラートを無効にする、悪意のあるソフトウェアが起動時に実行されるように設定する、ユーザー用の特定の回復オプションをブロックする、といった手法も用いられています。

でも取り上げている傾向ですが、被害者のネットワークに滞在する時間を長くするために、ランサムウェア攻撃グループが防御回避手法に引き続き大きな重点を置いているという結論がデータで裏付けられています。通常よく用いられる防御回避手法としては、ランサムウェアのペイロードが検出されないようにするための、セキュリティソフトウェア(ウイルス対策プログラム、エンドポイント検出ソリューション、オペレーティングシステムのセキュリティ機能など)の無効化や変更が挙げられます。攻撃者が悪意のあるソフトウェアのコードを圧縮して難読化し、後で実行時にメモリ内で自己解凍するようにしていることもよくあります。さらに、システムレジストリを変更してセキュリティアラートを無効にする、悪意のあるソフトウェアが起動時に実行されるように設定する、ユーザー用の特定の回復オプションをブロックする、といった手法も用いられています。

2023 年と 2024 年の Talos IR の対応業務で確認された中で、最もよく使用されていた認証情報へのアクセス手法は LSASS メモリの内容のダンプでした。ランサムウェア攻撃グループが Local Security Authority Subsystem Service(LSASS)のメモリをダンプして認証情報を抽出している事例が頻繁に確認されました。この手法では、LSASS プロセスのメモリにアクセスし、プレーンテキストのパスワード、ハッシュ化されたパスワード、メモリに保存されているその他の認証トークンを取得します。正規のシステムプロセスの標準機能を悪用するものなので、この戦術は特に効果があります。

また、コマンドアンドコントロール(C2)アクティビティについては、アフィリエイトが市販のツール(リモート監視および管理(RMM)アプリケーションの AnyDesk や ScreenConnect など)を使用する傾向が続いていることが確認されています。侵害したシステムへの影響力を維持するために、入手しやすい正規のツールやサービスを攻撃者が好んで使用していることがわかります。信頼されることが多いアプリケーションを悪用することで、企業のネットワークトラフィックに紛れ込ませることができるうえ、独自の C2 メカニズムをカスタム開発する必要がないのでリソース開発コストを削減できます。

ランサムウェア攻撃グループの典型的な攻撃チェーン:上位 14 グループからのインサイト

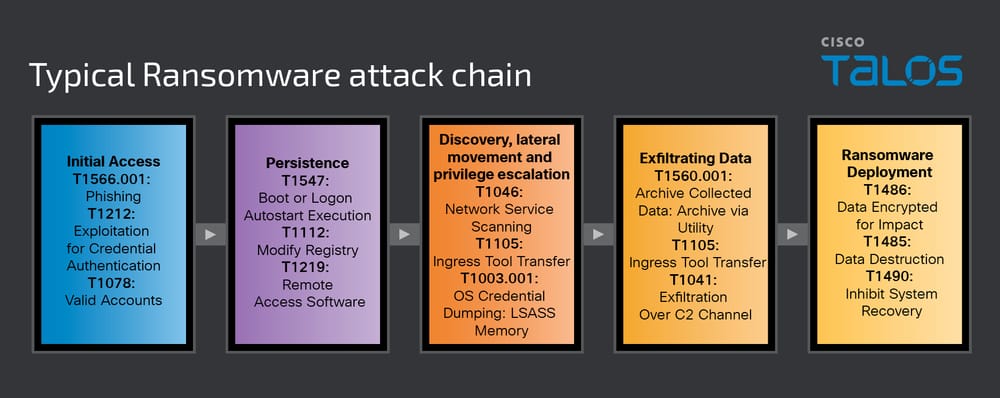

ランサムウェア攻撃の最初の段階で、攻撃者は標的のネットワークへの初期アクセスを取得しようとします。そのために、ソーシャルエンジニアリング、ネットワークスキャン、公開情報の調査を組み合わせて使用し、被害者についての情報を得て、可能なアクセス手段を特定し、初期アクセスの試行方法をカスタマイズします。攻撃者は、標的のシステム上で不正なコードを実行する悪意のある添付ファイルや URL リンクが含まれる電子メールを送信し、攻撃者のツールやマルウェアを展開し、多要素認証(MFA)を突破する可能性があります。攻撃者が MFA を回避しようとする方法は多数あります。MFA の導入が不十分なことや、攻撃者がすでに有効なアカウントのログイン情報を持っていることがその原因です。最も注目すべきは、レガシーソフトウェアやパッチ未適用のソフトウェアなど、インターネット上の公開システムの脆弱性や設定不備を悪用しようとするランサムウェア アフィリエイトが増えていることです。

攻撃者は次に、長期的なアクセスを確立しようとします。たとえ最初の侵入が発見され修復されたとしても、攻撃がうまくいくようにするためです。多くの場合、システム起動時の AutoStart の実行やレジストリエントリの変更など、マルウェアの永続化を自動化する仕組みを使用します。リモートアクセス ソフトウェア ツールを使用し、ローカル、ドメインまたはクラウドのアカウントを作成して、二次的な認証アクセスを確立するために展開する可能性もあります。

持続的なアクセスを確立した後は、ネットワーク構造を把握するために標的の環境を列挙し、攻撃に役立ちそうなリソースを探して、二重恐喝を行うために盗み出せそうな価値のあるデータを特定しようとします。攻撃者は、ローカルのユーティリティや正規のサービスを使用して脆弱なアクセス制御を突破し、攻撃チェーンに沿ってさらに攻撃を進めるために権限を管理者レベルまで昇格させます。ランサムウェア攻撃グループは、この永続化サイクルを繰り返して権限を昇格し、他のホストも侵害します。攻撃グループがローカルのオペレーティングシステムのツールや Certutil、Wevtutil、Net、Nltes、Netsh などのユーティリティ(LoLBin、環境寄生型バイナリ)と併せて、多くのネットワーク スキャン ユーティリティを好んで使用し、オペレーティングシステムの通常の機能に紛れ込ませ、信頼されているアプリケーションやプロセスを悪用し、マルウェアを送り込みやすくしていることを Talos は確認しています。

二重恐喝モデルに重点を移していく中で、多くの攻撃者は機密情報や秘密情報を収集して攻撃者が管理する外部リソースに送信するか、何らかの C2 メカニズムを利用しています。データの不正転送に使用するファイルの検出を回避するためにファイル圧縮・暗号化ユーティリティである WinRAR や 7-Zip が使用されているほか、攻撃者はよく、先に述べた正規の RMM ツールを使用してファイルを流出させています。より成熟した RaaS 攻撃では、カスタムのデータ流出ツールが開発されて使用されています。提供されているカスタムツールには、データ窃取を容易にする Exbyte(BlackByte)や StealBit(LockBit)などがあります。

ここまでくると、攻撃者はいつでもランサムウェアペイロードを展開し、暗号化を開始できます。攻撃準備のために、特定の目的のためのコードのカスタマイズ(特定の種類のファイルや特定の場所を無視するなど)、環境へのランサムウェアの組み込み、ランサムウェアを送り込む仕組みのテストといった手順が踏まれます。攻撃者はさらに、暗号化キーが格納されている攻撃者の C2 サーバーにランサムウェアが接続し、指示を受信できることを確認します。準備が完了すると、攻撃者はネットワーク内で暗号化を開始し、侵害を受けたことを被害者に通知します。もし純粋にデータ窃取による恐喝が目的であれば、この段階は省略されます。

ランサムウェア攻撃グループによる脆弱なアプリケーション(CVE)のエクスプロイト

Talos IR の対応業務を、ランサムウェア攻撃グループによる公開アプリケーションの重大な脆弱性のエクスプロイトに焦点を当てて分析したところ、3 件の脆弱性(CVE-2020-1472![]() 、CVE-2018-13379

、CVE-2018-13379![]() 、CVE-2023-0669

、CVE-2023-0669![]() )が繰り返しエクスプロイトされていることが明らかになりました。これらをはじめとする重大な脆弱性のエクスプロイトにより、攻撃者が初期アクセスを取得し、権限を昇格できるようになります。

)が繰り返しエクスプロイトされていることが明らかになりました。これらをはじめとする重大な脆弱性のエクスプロイトにより、攻撃者が初期アクセスを取得し、権限を昇格できるようになります。

CVE-2020-1472(「Zerologon」)

「Zerologon」として知られている CVE-2020-1472 は、Netlogon リモートプロトコル(MS-NRPC)の欠陥を悪用するもので、攻撃者が認証メカニズムをバイパスし、ドメインコントローラの Active Directory 内にあるコンピュータのパスワードを変更できるようになります。ランサムウェア攻撃グループはこの脆弱性を利用して、認証を必要とせずにネットワークへの初期アクセスを取得し、すぐさま権限をドメイン管理者レベルに昇格させます。このアクセスにより、攻撃者はセキュリティポリシーを操作できるようになり、セキュリティ防御が無効化される可能性もあります。その結果、ラテラルムーブメントが妨げられることなく、攻撃が進行していきます。

CVE-2018-13379(Fortinet 社製 FortiOS の SSL VPN 機能の脆弱性)

CVE-2018-13379 として識別される Fortinet 社製 FortiOS の SSL VPN 機能にあるパストラバーサルの脆弱性により、認証されていない攻撃者が、細工された HTTP リクエストを通じてシステムファイルにアクセスできるようになります。ランサムウェアグループはこの脆弱性を突いて、VPN セッショントークンなどの機密情報を取得しています。これらの機密情報は、ネットワークに不正アクセスするために使用されます。アクセスが確保されると、攻撃チェーンに沿って攻撃が進んでいきます。攻撃者は、ネットワーク内でラテラルムーブメントを行い、脆弱性や設定の弱点にさらなるエクスプロイトを仕掛け、ランサムウェアを展開し、データを流出させます。

CVE-2023-0669(GoAnywhere の MFT の脆弱性)

2023 年 1 月に発見された CVE-2023-0669 は、GoAnywhere のマネージドファイル転送(MFT)ソフトウェアに影響を与えるもので、リモートの攻撃者が認証を必要とせずにサーバー上で任意のコードを実行できるようになります。この重大な脆弱性により、サーバーへのランサムウェアペイロードの直接展開や、侵害したサーバーを基軸としたさらなる内部偵察とラテラルムーブメントが可能になります。任意のコードを実行できるので、攻撃者はシステムを操作し、バックドアを作成し、セキュリティ管理を無効化できます。

中華人民共和国に関連のある攻撃グループの Volt Typhoon に関する最新のアドバイザリには、同グループが米国の重要インフラを積極的に攻撃していることが記載![]() されています。攻撃チェーンでは、既知の脆弱性やゼロデイ脆弱性がエクスプロイトされています。Volt Typhoon が、Ivanti Connect Secure の SAML コンポーネントに存在するサーバーサイド リクエスト フォージェリの脆弱性(CVE-2023-46805 および CVE-2024-21887

されています。攻撃チェーンでは、既知の脆弱性やゼロデイ脆弱性がエクスプロイトされています。Volt Typhoon が、Ivanti Connect Secure の SAML コンポーネントに存在するサーバーサイド リクエスト フォージェリの脆弱性(CVE-2023-46805 および CVE-2024-21887![]() )など、複数の製品の脆弱性を突いて、グアム地域を含む米国全域の重要インフラ組織の IT システムに侵入していることが確認されています。

)など、複数の製品の脆弱性を突いて、グアム地域を含む米国全域の重要インフラ組織の IT システムに侵入していることが確認されています。

Talos も最近、Cisco 適応型セキュリティアプライアンス(ASA)を標的とする複雑な攻撃について報告しました。これは、境界に設置されているネットワークデバイスの重大な脆弱性を国家支援の攻撃者がエクスプロイトしていることを如実に示す事例です。シスコの PSIRT と Talos 脅威インテリジェンス・脅威阻止チームは、これまで知られていなかった UAT4356 という攻撃グループを特定しました。巧妙なスパイ活動のために特注ツールを使用するグループであり、この攻撃の一環で 2 件の脆弱性(CVE-2024-20353 および CVE-2024-20359)を悪用したことが確認されています。

組織が、日々の事業運営に不可欠な拡張性のあるソフトウェア アプリケーションを頼りにする状況が続いているため、公開アプリケーションのセキュリティが引き続き重要な領域になっており、組織のセキュリティやデータの完全性に重大な影響を与えています。これらの脆弱性のエクスプロイトは、ビジネスの深刻な中断、経済的損失、企業イメージの低下を招く可能性があります。

推奨される緩和策

定期的なパッチ管理:すべてのシステムとソフトウェアにパッチとアップデートを確実に適用することによって、脆弱性に迅速に対処し、エクスプロイトのリスクを軽減します。

厳格なパスワードポリシーと MFA:強力なパスワードポリシーを導入して、複雑で一意のパスワードを個々のアカウントに設定することを必須にします。また、多要素認証(MFA)を必須にしてセキュリティを強化します。

システムと環境の強化:すべてのシステムと環境を強化するために、ベストプラクティスを適用します。不要なサービスや機能は無効にして、攻撃対象領域を最小化します。

ネットワークの分離およびネットワークに接続するクライアントの認証:VLAN または類似の技術を用いてネットワークをセグメント化することにより、機密データやシステムを隔離し、侵害時のラテラルムーブメントを阻止します。さらに、ネットワークへのアクセスを許可する前に、802.1X などのネットワーク アクセス コントロール メカニズムを活用してデバイスを認証し、許可されたデバイスのみが接続できるようにします。

監視およびエンドポイントでの検出と対応:セキュリティイベントを継続的に監視し分析するために、セキュリティ情報イベント管理(SIEM)システムを導入します。さらに、すべてのクライアントとサーバーに EDR/XDR ソリューションを展開し、脅威の検出、調査、対応のための高度な機能を提供します。

最小権限の原則:最小権限のアプローチを採用し、ユーザーが職務を遂行しシステムが機能するのに必要な最小限のアクセスレベルだけを持つようにします。これにより、アカウントが侵害された場合に発生する可能性のある損害を限定できます。

IT システムのインターネットへの露出を最小化:公開サービスの数を制限して IT システムのインターネットへの露出を減らし、必要な外部インターフェイスについては堅牢な保護を確保します。

本稿は 2024 年 07 月 10 日にTalos Group

のブログに投稿された「Inside the ransomware playbook: Analyzing attack chains and mapping common TTPs

」の抄訳です。